वर्तमान में - अल्ट्रा-लाइटवेट ब्लॉक एन्क्रिप्शन (मूल प्रेस का अनुवाद: एक अल्ट्रा-लाइटवेट ब्लॉक सिफर)

हेलो, हेब्र! यहाँ का अनुवाद है ": एक अल्ट्रा हल्के ब्लॉक सिफर वर्तमान" मूल लेख द्वारा रॉबर्ट B वेइड बोग्डैनोव, ऋणदाता, पार, Poshman, Robshav, Seurin और Wikkelsoy।टिप्पणी

एईएस

की शुरुआत के साथ , नए ब्लॉक सिफर एल्गोरिदम की आवश्यकता कम हो गई है, क्योंकि ज्यादातर मामलों में एईएस एक महान समाधान है। हालांकि, इसके कार्यान्वयन में आसानी के बावजूद, एईएस अत्यंत सीमित वातावरण जैसे आरएफआईडी टैग और पाठकों के लिए उपयुक्त नहीं है । यह आलेख अल्ट्रा-लाइटवेट ब्लॉक एन्क्रिप्शन एल्गोरिथम PRESENT का वर्णन करेगा। इस एल्गोरिथ्म के विकास के दौरान, लोहे में कार्यान्वयन की दक्षता और एन्क्रिप्शन की विश्वसनीयता दोनों को ध्यान में रखा गया था। नतीजतन, सिस्टम आवश्यकताओं का परिणाम आज की अग्रणी कॉम्पैक्ट स्ट्रीम सिफर्स के लिए तुलनीय है। 1। परिचय

वर्तमान सदी के आईटी में मुख्य पाठ्यक्रम छोटे कंप्यूटिंग उपकरणों का विकास है, जो न केवल उपभोक्ता उत्पादों में उपयोग किए जाते हैं, बल्कि पर्यावरण का एक अभिन्न - और अदृश्य - संचार भाग भी बनाते हैं। यह पहले ही पता चला है कि इस तरह के कार्यान्वयन बहुत विशिष्ट सुरक्षा खतरों की एक पूरी श्रृंखला बनाते हैं। एक ही समय में, उपलब्ध क्रिप्टोग्राफिक समाधान, यहां तक कि आदिम भी, अक्सर अत्यधिक संसाधन-सीमित वातावरण में उपयोग के लिए उपयुक्त नहीं होते हैं।इस लेख में, हम एक नया, हार्डवेयर-अनुकूलित ब्लॉक सिफर एल्गोरिथ्म प्रदान करते हैं, जिसे अधिकतम संभव आकार और बिजली सीमाओं के साथ विकसित किया गया है। साथ ही, हमने डेटा से समझौता करने से बचने की कोशिश की। इसे प्राप्त करने के लिए, हमने डेस के अनुभव का लाभ उठाया और गुणों को पूरक कियासर्प ने हार्डवेयर में अद्भुत प्रदर्शन दिखाया।शायद यह समझाने के लायक है कि हमने एक नया ब्लॉक सिफर विकसित करने का फैसला क्यों किया, क्योंकि आम तौर पर स्वीकृत तथ्य यह है कि स्ट्रीम सिफर संभावित रूप से अधिक कॉम्पैक्ट हैं। वास्तव में, शुरुआत में हमने eSTREAM परियोजना पर काम करने की प्रक्रिया में कॉम्पैक्ट स्ट्रीम सिफर्स के डिजाइन को समझने के प्रयास किए, साथ ही कई अन्य आशाजनक धारणाएं जो त्वरित-अभिनय लगती हैं। लेकिन हमने कई कारणों पर ध्यान दिया कि हमने फिर भी एक ब्लॉक सिफर को क्यों चुना। सबसे पहले, ब्लॉक एन्क्रिप्शन सार्वभौमिक और आदिम है, और जब एन्क्रिप्शन मोड में उपयोग किया जाता है, अर्थात। निम्नलिखित को एन्क्रिप्ट करने के लिए पहले से ही एन्क्रिप्ट किए गए ब्लॉकों का उपयोग करके, हम स्ट्रीमिंग एन्क्रिप्शन प्राप्त करते हैं। दूसरे, और, शायद, मुख्य रूप से, ब्लॉक सिफर के संचालन के सिद्धांतों की पेचीदगी धारा एन्क्रिप्शन एल्गोरिदम के संचालन के सिद्धांतों की तुलना में बेहतर अध्ययन लगती है। उदाहरण के लिए, जबकि रैखिक प्रतिक्रिया के साथ शिफ्ट रजिस्टरों के उपयोग के आधार पर एक व्यापक सिद्धांत है , इन ब्लॉकों को इस तरह से संयोजित करना इतना आसान नहीं है क्योंकि एक सुरक्षित प्रस्ताव प्राप्त करना है। हम मानते हैं कि एक हौसले से डिज़ाइन किया गया ब्लॉक सिफर एक ताज़ा बनाए गए स्ट्रीम सिफर की तुलना में अधिक सुरक्षित हो सकता है। इस प्रकार, हम पाते हैं कि एक ब्लॉक सिफर जिसे एक कॉम्पैक्ट स्ट्रीम सिफर के रूप में अधिक लौह संसाधनों की आवश्यकता होती है, बहुत दिलचस्प हो सकता है।यह ध्यान रखना महत्वपूर्ण है कि एक नया ब्लॉक सिफर एल्गोरिदम बनाते समय, विशेष रूप से आंख को पकड़ने वाले प्रदर्शन के साथ, हम केवल नवाचार का पीछा नहीं करते हैं। इसके विपरीत, सिफर के विकास और कार्यान्वयन में कुछ मूलभूत सीमाएं और निहित सीमाएं बताई जाती हैं। उदाहरण के लिए, सुरक्षा का एक स्तर न्यूनतम कुंजी और ब्लॉक लंबाई पर प्रतिबंध लगाता है। यहां तक कि 80-बिट कुंजी के साथ 64-बिट स्थिति को संसाधित करना न्यूनतम डिवाइस आकार को सीमित करता है। आप यह भी देख सकते हैं कि हार्डवेयर में अवतार - विशेष रूप से हार्डवेयर कार्यान्वयन की कॉम्पैक्टीनेस - पुनरावृत्ति में योगदान देता है। यहां तक कि छोटे परिवर्तन डिवाइस की मात्रा पर प्रतिकूल प्रभाव डाल सकते हैं। हालांकि, क्रिप्टोकरंसी भी पुनरावृत्ति को महत्व देते हैं और गणितीय संरचनाओं की तलाश करते हैं जो आसानी से कई राउंड में गुणा करते हैं।तो सिस्टम सुरक्षा से समझौता किए बिना कितने सरल दोहराए जाने वाले ढांचे का उपयोग किया जा सकता है?तो, यह लेख कॉम्पैक्ट ब्लॉक सिफर प्रेस का वर्णन करेगा। मौजूदा साहित्य की थोड़ी समीक्षा के बाद, हमने बाकी लेख को मानक रूप में तैयार किया। कोड को धारा 3 में वर्णित किया गया है, अनुभाग 4 में डिजाइन निर्णयों का वर्णन किया गया है। खंड 5 में हम सुरक्षा पर विचार करेंगे, जबकि खंड 6 में प्रदर्शन का विस्तृत विश्लेषण होगा। यह कार्य हमारे निष्कर्ष के साथ समाप्त होता है।2. मौजूदा कार्य

जबकि सस्ते क्रिप्टोग्राफी के लिए समर्पित काम की मात्रा लगातार बढ़ रही है, सुपर-लाइट सिफर को समर्पित लेखों की संख्या आश्चर्यजनक रूप से छोटी है। प्रोटोकॉल डिवाइस पर ध्यान केंद्रित करते हुए, हम अब सस्ते संचार और पहचान प्रोटोकॉल पर काम नहीं करेंगे। कॉम्पैक्ट कार्यान्वयन पर सबसे व्यापक काम में से एक वर्तमान में eSTREAM परियोजना के साथ जुड़ा हुआ है। इस परियोजना के एक हिस्से के रूप में, हार्डवेयर में प्रभावी कार्यान्वयन के लिए अनुकूलित नई धारा सिफर प्रस्तावित की गई थी। इस काम के दौरान, होनहार उम्मीदवारों की रूपरेखा तैयार की जाती है। अब तक, अनुपात अनुमानित हैं, लेकिन यह कार्यान्वयन ब्रोशर से निम्नानुसार है कि eSTREAM परियोजना के कॉम्पैक्ट सिफर को लगभग 1300-2600 GE (गेट समकक्ष) की आवश्यकता होगी ।ब्लॉक सिफर के बीच, व्यापक रूप से ज्ञात डेस में से एक, उपकरण की दक्षता को ध्यान में रखते हुए बनाया गया था। 1970 के दशक की शुरुआत में अर्धचालक के बहुत ही सीमित स्थिति को ध्यान में रखते हुए, यह आश्चर्यजनक नहीं है कि डीईएस में बहुत प्रतिस्पर्धी कार्यान्वयन गुण हैं। विकास के दौरान, 3000GE DES पर खर्च किया गया था, और क्रमांकन के बाद , यह संख्या 2300GE तक गिर गई। हालांकि, डेस कुंजी की लंबाई कई अनुप्रयोगों में इसकी उपयोगिता को सीमित करती है और इस तथ्य की ओर ले जाती है कि विशिष्ट संशोधनों को इसके आधार पर विकसित किया जाता है, उदाहरण के लिए, बढ़ी हुई क्रिप्टोग्राफिक ताकत या विस्तारित कुंजी के साथ।आधुनिक ब्लॉक सिफर के बारे में, यह लेख कम लागत वाले एईएस का गहन विश्लेषण प्रदान करता है। हालांकि, इसके कार्यान्वयन के लिए लगभग 3,600 जीई की आवश्यकता होती है, जो 8-8 और 32-बिट प्रोसेसर के लिए जुर्माना के डिजाइन का एक अप्रत्यक्ष परिणाम है। सिस्टम की आवश्यकताएं <a href = " TEA ज्ञात नहीं हैं , लेकिन अनुमान के अनुसार उन्हें लगभग 2100 GE की आवश्यकता है। 4 और समाधान हैं जो कम लागत वाले उपकरण के लिए डिज़ाइन किए गए हैं: mCRYPTON (इसका सटीक निष्पादन 2949 GE है), HIGHT (लगभग 3000 GE), SEA (के बारे में) 2280 GE) और CGEN (2280 GE के बारे में भी), इस तथ्य के बावजूद कि बाद में एक ब्लॉक सिफर के रूप में कल्पना नहीं की गई थी।3. ब्लॉक सिफर प्रेजेंट

वर्तमान में एसपी नेटवर्क का एक विशेष मामला है और इसमें 31 राउंड होते हैं। ब्लॉक की लंबाई 64 बिट्स है, और चाबियाँ 2 संस्करणों, 80- और 128-बिट में समर्थित हैं। सुरक्षा के इस स्तर को कम-सुरक्षा अनुप्रयोगों के लिए पर्याप्त होना चाहिए जो आमतौर पर टैग के आधार पर तैनाती के लिए उपयोग किए जाते हैं, और इसके अलावा, अधिक महत्वपूर्ण बात, वर्तमान में बड़े पैमाने पर इसकी डिजाइन सुविधाओं में मेल खाता है eSTREAM परियोजना की धारा सिफर के साथ, हार्डवेयर में प्रभावी कार्यान्वयन के लिए तेज, जो हमें पर्याप्त रूप से तुलना करने की अनुमति देता है जो अपने।मूल लेख में परिशिष्ट में 128-बिट संस्करणों की सुरक्षा आवश्यकताएं और परिचालन गुण प्रदान किए गए हैं।31 राउंड की प्रत्येक कुंजी कश्मीर में प्रवेश के लिए एक XOR आपरेशन के होते हैं मैं 1 ≤ मैं ≤ 32, जहां कश्मीर के लिए 32 है के लिए इस्तेमाल किया"ब्लीचिंग" कुंजी , रैखिक बिटवाइव क्रमचय और गैर-रेखीय प्रतिस्थापन परत (या, अधिक बस, एन्क्रिप्शन की ताकत में वृद्धि)। गैर-रेखीय परत अलग 4-बिट एस-ब्लॉक का उपयोग करती है , जो प्रत्येक दौर में 16 बार समानांतर में लागू होती हैं। छद्म कोड द्वारा वर्णित सिफर को आंकड़े में दिखाया गया है: अब प्रत्येक चरण बदले में निर्धारित किया जाता है। खंड 4 में डिज़ाइन औचित्य दिए गए हैं, और बिट्स को स्क्रैच से हर जगह गिना जाता है, एक ब्लॉक या शब्द में दाईं ओर से शुरू होता है।एक गोल कुंजी जोड़ना (addRoundKey)। गोल कुंजी K i = k i 63 ... k i 0 , जहां 1 ≤ i as 32, साथ ही वर्तमान स्थिति b 63 ... b 0 ...। वर्तमान अवस्था में एक गोल कुंजी जोड़ने पर modulo 2 (b j = b j j k i j , जहां 0) j ≤ 63) होता है।एस-बॉक्स लेयर (sBoxlayer)। वर्तमान में उपयोग किए गए S- ब्लॉक 4-बिट ब्लॉक में 4-बिट ब्लॉक मैप करते हैं। हेक्साडेसिमल संख्या प्रणाली में इस ब्लॉक की कार्रवाई को निम्न तालिका में दिखाया गया है:

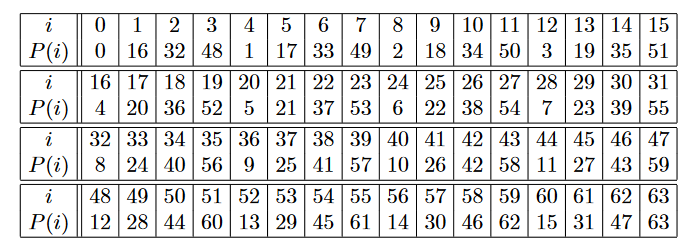

अब प्रत्येक चरण बदले में निर्धारित किया जाता है। खंड 4 में डिज़ाइन औचित्य दिए गए हैं, और बिट्स को स्क्रैच से हर जगह गिना जाता है, एक ब्लॉक या शब्द में दाईं ओर से शुरू होता है।एक गोल कुंजी जोड़ना (addRoundKey)। गोल कुंजी K i = k i 63 ... k i 0 , जहां 1 ≤ i as 32, साथ ही वर्तमान स्थिति b 63 ... b 0 ...। वर्तमान अवस्था में एक गोल कुंजी जोड़ने पर modulo 2 (b j = b j j k i j , जहां 0) j ≤ 63) होता है।एस-बॉक्स लेयर (sBoxlayer)। वर्तमान में उपयोग किए गए S- ब्लॉक 4-बिट ब्लॉक में 4-बिट ब्लॉक मैप करते हैं। हेक्साडेसिमल संख्या प्रणाली में इस ब्लॉक की कार्रवाई को निम्न तालिका में दिखाया गया है: एस-ब्लॉक परत के लिए, वर्तमान स्थिति b 63 ... b 0 16 4-बिट शब्द w 15 है ... w 0 , जहां w i = b 4 * i 3 || b 4 * i + 2 || b 4 * i + 1 || b 4 * i for 0 ≤ i * 15. फ़्रेम आउटपुट S [w i] एक स्पष्ट तरीके से अद्यतन राज्य मान लौटाता है।क्रमपरिवर्तन परत (payer)। निम्न तालिका में परिभाषित बिटवाइस क्रमांकन का उपयोग किया गया है (बिट की स्थिति को स्थिति P (i) में स्थानांतरित कर दिया गया है):

एस-ब्लॉक परत के लिए, वर्तमान स्थिति b 63 ... b 0 16 4-बिट शब्द w 15 है ... w 0 , जहां w i = b 4 * i 3 || b 4 * i + 2 || b 4 * i + 1 || b 4 * i for 0 ≤ i * 15. फ़्रेम आउटपुट S [w i] एक स्पष्ट तरीके से अद्यतन राज्य मान लौटाता है।क्रमपरिवर्तन परत (payer)। निम्न तालिका में परिभाषित बिटवाइस क्रमांकन का उपयोग किया गया है (बिट की स्थिति को स्थिति P (i) में स्थानांतरित कर दिया गया है): कुंजी रूपांतरण ( मुख्य अनुसूची )। वर्तमान में 80- और 128-बिट कुंजियों का उपयोग कर सकते हैं, हालांकि, हम 80-बिट संस्करण पर ध्यान केंद्रित करेंगे। उपयोगकर्ता द्वारा प्रदान की गई कुंजी को कुंजी रजिस्टर K में संग्रहीत किया जाता है, जिसे k 79 k 78 ... k 0 के रूप में दर्शाया जाता है । I-th राउंड पर, एक 64-बिट राउंड कुंजी K i = k 63 k 62 ... k 0, रजिस्टर के। की वर्तमान सामग्री के 64 बाएं बिट्स से मिलकर। इस प्रकार, i-th राउंड में हमारे पास है:K i = k 63 k 62 ... k 0 = k 79 k 78 ... k 16 ।राउंड कुंजी K i को अनपैक करने के बाद , कुंजी रजिस्टर K = k 79 k 78 ... k 0 को निम्नानुसार अपडेट किया जाता है:1. [k 79 k 78 ... k 1 k 0 ] = [k 18 k 17 ... k 20 k 19 ]2. [k 79 कश्मीर78 k 77 k 76 ] = S [k 79 k 78 k 77 k 76 ]3. 3. [k 19 k 18 k 17 k 16 k 15 ] = [k 19 k 18 k 17 k 16 k 15 ] _ Round_counterइसलिए, रजिस्टर करें कुंजी को 61 पदों पर बाईं ओर स्थानांतरित कर दिया गया है, 4 सबसे बाएं बिट्स S- ब्लॉक और राउंड_काउंटर से गुजरे हैं I का मान modulo 2 को बिट्स k 19 k 18 k 17 k 16 k 15 के साथ जोड़ा गया हैK से राउंड_काउंटर से दाईं ओर कम से कम महत्वपूर्ण बिट के साथ।

कुंजी रूपांतरण ( मुख्य अनुसूची )। वर्तमान में 80- और 128-बिट कुंजियों का उपयोग कर सकते हैं, हालांकि, हम 80-बिट संस्करण पर ध्यान केंद्रित करेंगे। उपयोगकर्ता द्वारा प्रदान की गई कुंजी को कुंजी रजिस्टर K में संग्रहीत किया जाता है, जिसे k 79 k 78 ... k 0 के रूप में दर्शाया जाता है । I-th राउंड पर, एक 64-बिट राउंड कुंजी K i = k 63 k 62 ... k 0, रजिस्टर के। की वर्तमान सामग्री के 64 बाएं बिट्स से मिलकर। इस प्रकार, i-th राउंड में हमारे पास है:K i = k 63 k 62 ... k 0 = k 79 k 78 ... k 16 ।राउंड कुंजी K i को अनपैक करने के बाद , कुंजी रजिस्टर K = k 79 k 78 ... k 0 को निम्नानुसार अपडेट किया जाता है:1. [k 79 k 78 ... k 1 k 0 ] = [k 18 k 17 ... k 20 k 19 ]2. [k 79 कश्मीर78 k 77 k 76 ] = S [k 79 k 78 k 77 k 76 ]3. 3. [k 19 k 18 k 17 k 16 k 15 ] = [k 19 k 18 k 17 k 16 k 15 ] _ Round_counterइसलिए, रजिस्टर करें कुंजी को 61 पदों पर बाईं ओर स्थानांतरित कर दिया गया है, 4 सबसे बाएं बिट्स S- ब्लॉक और राउंड_काउंटर से गुजरे हैं I का मान modulo 2 को बिट्स k 19 k 18 k 17 k 16 k 15 के साथ जोड़ा गया हैK से राउंड_काउंटर से दाईं ओर कम से कम महत्वपूर्ण बिट के साथ। 128-बिट एल्गोरिथ्म के लिए एक महत्वपूर्ण रूपांतरण मूल लेख में परिशिष्ट में पाया जा सकता है।

128-बिट एल्गोरिथ्म के लिए एक महत्वपूर्ण रूपांतरण मूल लेख में परिशिष्ट में पाया जा सकता है।4. वर्तमान में डिजाइन की सुविधाएँ

सुरक्षा और कुशल कार्यान्वयन के अलावा, PRESENT की मुख्य उपलब्धि इसकी सादगी है। इसलिए, यह आश्चर्यजनक नहीं है कि इसी तरह की परियोजनाओं को अन्य परिस्थितियों में अपनाया गया था, और यहां तक कि छात्रों के लिए एक पाठ्यपुस्तक के रूप में भी इस्तेमाल किया गया था। इस खंड में, हम उन निर्णयों का औचित्य सिद्ध करेंगे, जो वर्तमान में डिज़ाइन करते समय किए गए हैं। हालांकि, सबसे पहले, हम अपेक्षित आवेदन आवश्यकताओं का वर्णन करते हैं।4.1। उद्देश्य और अनुप्रयोग वातावरण

एक ब्लॉक साइफर को डिजाइन करते समय जो कसकर संकुचित वातावरण में लागू होता है, यह समझना महत्वपूर्ण है कि हम एक ब्लॉक सिफर नहीं बना रहे हैं जो निश्चित रूप से कई स्थितियों में लागू होगा - इसके लिए एईएस है। इसके विपरीत, हम एक बहुत विशिष्ट अनुप्रयोग के लिए लक्षित हैं जिसके लिए एईएस उपयुक्त नहीं है। पूर्वगामी निम्नलिखित विशेषताओं को निर्धारित करता है।- सिफर को "हार्डवेयर में" लागू किया जाएगा

- आवेदन केवल सुरक्षा स्तर को समायोजित करने के लिए आवश्यक होंगे। इसलिए, 80-बिट कुंजी एक मजबूत समाधान होगा। ध्यान दें कि eSTREAM परियोजना के स्ट्रीम सिफर के डेवलपर्स एक ही स्थिति का पालन करते हैं।

- अनुप्रयोगों को बड़ी मात्रा में डेटा के एन्क्रिप्शन की आवश्यकता नहीं होती है। इस प्रकार, बहुत अधिक परिवर्तन किए बिना निष्पादन या स्थान के लिए कार्यान्वयन को अनुकूलित किया जा सकता है।

- , . , ( ).

- , , , , , .

- , , (encryption-only mode). , - (challenge-response) , , , , .

इस तरह के विचारों के आधार पर, हमने 80-बिट कुंजी के साथ 64-बिट ब्लॉक सिफर के रूप में PRESENT बनाने का निर्णय लिया। एन्क्रिप्शन और डिक्रिप्शन, इस मामले में, लगभग समान भौतिक आवश्यकताएं हैं। एन्क्रिप्शन और डिक्रिप्शन दोनों का समर्थन करने की क्षमता के साथ, PRESENT केवल AES एन्क्रिप्शन का समर्थन करने की तुलना में अधिक कॉम्पैक्ट होगा। और एन्क्रिप्शन-केवल निष्पादन के मामले में, हमारा सिफर पूरी तरह से सुपर-आसान होगा। एन्क्रिप्शन उप-कुंजी की गणना चलते-फिरते की जाएगी। समय, तिथि और स्मृति के बीच समझौता करने , या जन्मदिन के विरोधाभास का उपयोग करने वाले हमलों केसाहित्य में कई उदाहरण हैंबड़ी मात्रा में डेटा एन्क्रिप्ट करते समय। हालांकि, ये हमले केवल सिफर के मापदंडों पर निर्भर करते हैं और आंतरिक संरचना का उपयोग नहीं करते हैं। हमारा लक्ष्य इन हमलों को उन सबसे बेहतर बनाना है जो वे हमारे खिलाफ उपयोग कर सकते हैं। तृतीय-पक्ष चैनल हमले और प्रत्यक्ष चिप-ब्रेकिंग हमले वर्तमान में अन्य क्रिप्टोग्राफिक प्राइमेटरीज के रूप में बहुत अधिक खतरा पैदा करते हैं । हालांकि, संभावित अनुप्रयोगों के लिए, मध्यम सुरक्षा आवश्यकताओं को एक हमलावर के लिए बहुत सीमित रूप में लाभ मिलता है। जोखिम मूल्यांकन में, इस तरह के खतरों को एक महत्वपूर्ण कारक के रूप में नहीं माना जाता है।4.2। क्रमचय परत

कुंजी मिश्रण परत चुनते समय, हार्डवेयर दक्षता पर हमारे ध्यान में एक रैखिक परत की आवश्यकता होती है, जिसे न्यूनतम नियंत्रण तत्वों (उदाहरण के लिए, ट्रांजिस्टर) के साथ लागू किया जा सकता है। यह एक बिटवाइस क्रमपरिवर्तन की ओर जाता है। सादगी पर ध्यान देते हुए, हमने नियमित बिटवाइज़ क्रमांकन चुना, जो एक पारदर्शी सुरक्षा विश्लेषण करने में मदद करता है (अनुभाग 5 देखें)।4.3। एस-ब्लॉक।

वर्तमान में, हम अलग-अलग एस-ब्लॉकों का उपयोग करते हैं जो 4 बिट्स को 4 बिट्स (एफ 4 2 → एफ 4 2 ) में अनुवाद करते हैं। यह हार्डवेयर दक्षता के लिए हमारी इच्छा का प्रत्यक्ष परिणाम है, और इस तरह के एस-ब्लॉक का कार्यान्वयन आमतौर पर 8-बिट एस-ब्लॉक की तुलना में बहुत अधिक कॉम्पैक्ट होता है। चूंकि हम एक रैखिक प्रसार परत के लिए बिटमैप क्रमांकन का उपयोग करते हैं, इसलिए एईएस जैसी प्रसार तकनीक हमारे सिफर के लिए एक विकल्प नहीं है। इसलिए, हम तथाकथित "हिमस्खलन प्रभाव" को कम करने के लिए एस-ब्लॉक पर कुछ अतिरिक्त शर्तें रखते हैं । अधिक सटीक रूप से, वर्तमान में S- ब्लॉक निम्नलिखित स्थितियों को संतुष्ट करते हैं, जहाँ हमS W b (a) = ∑ (-1) <b, S (x)> + <a, x> , x∈F 4 द्वारा Fourier गुणांक S को निरूपित करते हैं।21. किसी भी निश्चित नॉनझेरो इनपुट बायस के लिए ∈ I 2 4 4 और S- ब्लॉक के अंदर किसी भी फिक्स्ड नॉनजेरो इनपुट बायस 4 O ∆ F 4 2 के लिए हमें# {x 4 F 4 2 | S (x + + S) (x + ∆ I) की आवश्यकता है। ) = Fixed O }2. 4. 2. किसी निश्चित गैर-शून्य इनपुट अंतर के लिए ∈ I 4 F 4 2 और कोई निश्चित गैर-शून्य आउटपुट अंतर ∈ O 4 F 4 2 जैसे कि wt ( ) I ) = wt (∆ O ) = 1 , हमारे पास{x ∈ F 4 2 है| S (x) + S (x + ( I ) = } O } = x3. सभी नॉनजो के लिए all F 4 2 और सभी nonzero b 4 F 4 में यह होता है। S W b (a) | ≤ 84. सभी नॉनज़रो के लिए ≤ F 4 2 और सभी nonzero b 4 F 4 जैसे कि wt (a) = wt (b) = 1, S W b (a) = holds 4 धारण करता है।जैसा कि धारा 5, के लिए स्पष्ट होगा । ये स्थितियां सुनिश्चित करती हैं कि PRESENT विभेदक और रैखिक हमलों के लिए प्रतिरोधी है। उपरोक्त शर्तों को संतुष्ट करने वाले सभी 4-बिट एस-ब्लॉकों के वर्गीकरण का उपयोग करते हुए, हमने एस-ब्लॉक को चुना है, जो विशेष रूप से हार्डवेयर कार्यान्वयन के लिए उपयुक्त है।5. सुरक्षा विश्लेषण

अब हम वर्तमान सुरक्षा विश्लेषण के परिणाम प्रस्तुत करेंगे।विभेदक और रैखिक क्रिप्टोनालिसिस

डिफरेंशियल और लीनियर क्रिप्टैनालिसिस क्रिप्टैनालिस्ट्स के लिए उपलब्ध सबसे शक्तिशाली तरीकों में से कुछ हैं। विभेदक और रैखिक क्रिप्टोकरेंसी के प्रतिरोध को मापने के लिए, हम अंतर (या रैखिक) विशेषता में भाग लेने वाले तथाकथित सक्रिय एस-ब्लॉक की संख्या पर निचली सीमा निर्धारित करते हैं।विभेदक क्रिप्टैनालिसिस

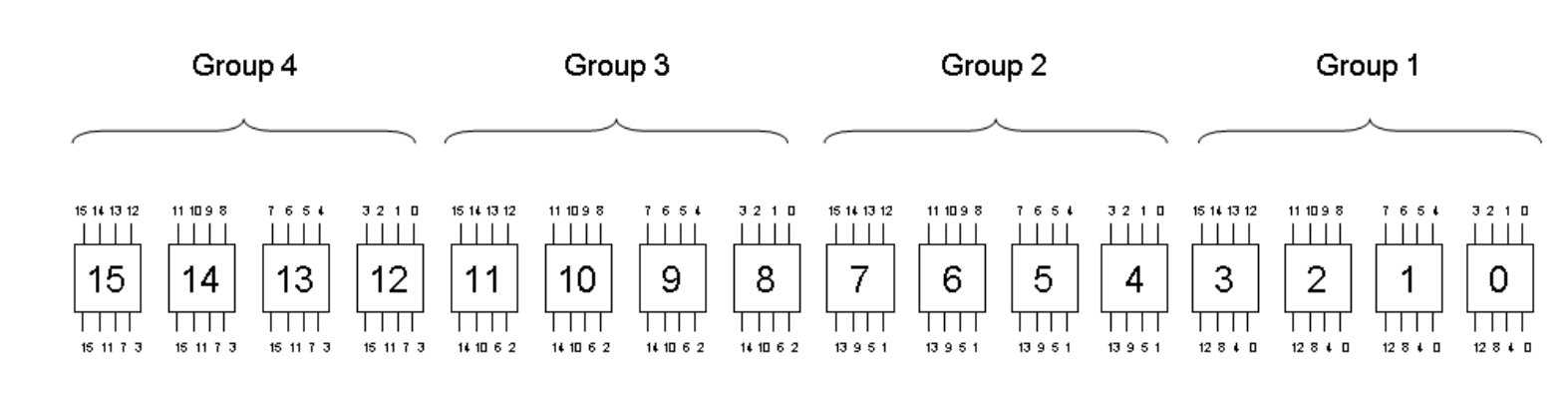

विभेदक क्रिप्टैनालिसिस का मामला निम्नलिखित प्रमेय द्वारा कवर किया गया है।प्रमेय 1. किसी भी पांच-विभेदक विभेद की विशेषता वर्तमान में कम से कम 10 सक्रिय एस-ब्लॉक हैं।प्रमेय 1 मूल लेख के परिशिष्ट 3 में सिद्ध है, और हम टिप्पणियों को जारी रखते हैं। हम 16 एस-ब्लॉक को 4 समूहों में विभाजित करते हैं: इनपुट पर नंबर (ऊपर) पिछले चरण में एस-ब्लॉक की संख्या को इंगित करते हैं, और आउटपुट पर (तल पर) - अगलेनोट पर:

इनपुट पर नंबर (ऊपर) पिछले चरण में एस-ब्लॉक की संख्या को इंगित करते हैं, और आउटपुट पर (तल पर) - अगलेनोट पर:- एस-ब्लॉक में इनपुट बिट्स एक ही समूह के 4 अलग-अलग एस-ब्लॉक से आते हैं।

- चार एस-ब्लॉक के समूहों के लिए इनपुट बिट्स 16 अलग-अलग ब्लॉक से आते हैं।

- एक विशेष एस-ब्लॉक से चार आउटपुट बिट्स चार अलग-अलग एस-ब्लॉक में शामिल हैं, जिनमें से प्रत्येक अगले दौर में एस-ब्लॉक के एक अलग समूह से संबंधित है।

- अलग-अलग समूहों में एस-ब्लॉक के आउटपुट बिट्स अलग-अलग एस-ब्लॉक में जाते हैं।

प्रमेय 1 के अनुसार, 25 से अधिक राउंड की किसी भी विभेदक विशेषता के लिए कम से कम 5 × 10 = 50 सक्रिय एस-ब्लॉक होना चाहिए। वर्तमान में एस-ब्लॉक की अधिकतम अंतर संभावना 2 -2 है , और इसलिए 25-राउंड के अंतर की एक एकल विशेषता की संभावना 2 -100 तक सीमित है। उन्नत विधियां क्रिप्टैनालिस्ट को साइपर से बाहरी राउंड को हटाने के लिए एक छोटी विशेषता का उपयोग करने की अनुमति देती हैं; हालांकि, भले ही हम हमलावर को साइफर से छह राउंड हटाने की अनुमति देते हैं, जो एक अभूतपूर्व स्थिति है, शेष 25-राउंड डिफरेंशियल विशेषता का उपयोग करने के लिए आवश्यक डेटा उपलब्ध राशि से अधिक होगा। इस प्रकार, सुरक्षा सीमाएं विश्वसनीय से अधिक हैं। हालांकि, हमने व्यावहारिक रूप से पुष्टि की है कि प्रमेय 1 में सक्रिय एस-ब्लॉकों की संख्या की सीमा तंग है।व्यावहारिक पुष्टि

हम उन विशेषताओं को परिभाषित कर सकते हैं जिनमें पांच राउंड में दस एस-ब्लॉक शामिल हैं। अगले दो-राउंड पुनरावृत्तियों की विशेषता में प्रति राउंड दो एस-ब्लॉक शामिल हैं और पांच राउंड के लिए 2-25 की संभावना है । 5 राउंड के लिएअधिक जटिल विशेषताओं को 2 -21 की संभावना के साथ आयोजित किया जाता है ।यद्यपि इस दूसरी विशेषता की संभावना 2 -20 की सीमा के बहुत करीब हैयह पुनरावृत्ति नहीं है और इसका व्यावहारिक मूल्य बहुत कम है। इसके बजाय, हमने प्रयोगात्मक रूप से दो-गोल पुनरावृत्त अंतर की संभावना की पुष्टि की। 223 चयनित प्लेनटेक्स्ट जोड़े का उपयोग करके 100 से अधिक स्वतंत्र उप-कुंजियों के प्रयोगों में, अवलोकन की संभावना का अनुमान लगाया गया था। यह सुझाव देता है कि इस विशेष विशेषता के लिए कोई महत्वपूर्ण महत्वपूर्ण अंतर नहीं है। हालांकि, किसी भी अंतर प्रभाव की सीमा का निर्धारण एक जटिल और समय लेने वाला कार्य है, भले ही हमारा प्रारंभिक विश्लेषण उत्साहजनक था।रैखिक क्रिप्टोनालिसिस

रैखिक सिद्धांत के मामले को निम्नलिखित प्रमेय में माना जाता है, जिसमें हम PRESENT के चार दौरों में सर्वश्रेष्ठ रैखिक सन्निकटन का विश्लेषण करते हैं।प्रमेय 2। E 4R को PRESENT का उपयोग करके चार-राउंड सन्निकटन का अधिकतम रैखिक विस्थापन होना चाहिए। फिर ई 4 आर -2 -7 ।प्रमेय का प्रमाण मूल लेख के परिशिष्ट 4 में निहित है। फिर 28 राउंड के लिए अधिकतम विस्थापन2 6 × E 4R 7 = 2 6 × (2 -7 ) 7 2 -43 होगाइसलिए, यह मानते हुए कि एक क्रिप्टोकरंसी को केवल प्रमुख रिकवरी हमले शुरू करने के लिए PRESENT में 31 राउंड में से लगभग 28 राउंड की आवश्यकता होती है, एक सिफर के एक रैखिक क्रिप्टोकरेंसी को लगभग 2 84 ज्ञात प्लेनटेक्स्ट / सिफरटेक्स की आवश्यकता होगी । ऐसी डेटा आवश्यकताएँ उपलब्ध पाठ से अधिक होती हैं।कुछ उन्नत अंतर / रैखिक हमले

वर्तमान संरचना हमें हमलों के कुछ विशिष्ट रूपों पर विचार करने की अनुमति देती है। हालांकि, उनमें से कोई भी एक हमले के लिए नेतृत्व नहीं करता था, जो रैखिक क्रिप्टोकरेंसी के लिए पाठ आवश्यकताओं के निचले हिस्से की तुलना में कम पाठ की आवश्यकता होती है। प्रतिष्ठित हमलों के बीच, हमने एक पर विचार किया जो तालमेल संबंधी मतभेदों का उपयोग करता है, क्योंकि सममितीय अंतर प्रसार परत पर एक (यानी हमेशा) की संभावना के साथ बना रहता है, और अंतर-रैखिक हमलों के कुछ उन्नत संस्करण। हालाँकि हमले कई राउंड के लिए आशाजनक लग रहे थे, लेकिन वे जल्दी से अपना व्यावहारिक मूल्य खो बैठे और वर्तमान में क्रिप्टोकरेंसी में उपयोगी होने की संभावना नहीं है। हमने यह भी पाया कि अलग-अलग अंतर क्रिप्टैनालिसिस सीमित मूल्य के होने की संभावना है, हालांकि अगले दो दौर।एक की संभावना के साथ छोटा विस्तार किया जाता है।यहां तक कि जब पहले से ही पहचाने गए अंतर विशेषताओं की लंबाई को कम करने के लिए उपयोग किया जाता है, तो डेटा आवश्यकताएं अत्यधिक रहती हैं। रैंक विस्तार को एक की संभावना के साथ किया जाता है।5.2। संरचनात्मक हमले

संरचनात्मक हमलों, जैसे कि एकीकृत क्रिप्टोनालिसिस और टोंटी विश्लेषण, एईएस जैसे सिफर का विश्लेषण करने के लिए अच्छी तरह से अनुकूल हैं। ऐसे सिफर में मजबूत शब्द जैसी संरचनाएं होती हैं, जहां शब्द आमतौर पर बाइट होते हैं। हालांकि, प्रतिनिधित्व निर्माण लगभग विशेष रूप से बिटवाइज़ है, और हालांकि क्रमपरिवर्तन ऑपरेशन कुछ हद तक नियमित है, शब्द संरचनाओं का विकास और वितरण सिफर में उपयोग किए जाने वाले बिटवाइज़ द्वारा बाधित है।5.3। बीजगणितीय हमले

ब्लॉक की तुलना में धारावाहिकों को लागू करने के लिए

बीजगणित के हमलों का उपयोग सफलता के लिए किया जाता था । हालाँकि, PRESENT की सरल संरचना का अर्थ है कि वे गंभीर अध्ययन के योग्य हैं। वर्तमान एस-ब्लॉक को क्षेत्र जी (2) पर आठ इनपुट / आउटपुट बिट चर के लिए 21 द्विघात समीकरण द्वारा वर्णित किया गया है। यह आश्चर्य की बात नहीं है, क्योंकि यह अच्छी तरह से ज्ञात है कि किसी भी चार-बिट एस-ब्लॉक को कम से कम 21 ऐसे समीकरणों द्वारा वर्णित किया जा सकता है। फिर पूरे सिफर को द्विघात समीकरणों e = n × 21 द्वारा चर v = n × 8 में वर्णित किया जा सकता है, जहां n एन्क्रिप्शन और कुंजी परिवर्तन एल्गोरिथ्म में S- ब्लॉक की संख्या है।वर्तमान में, हमारे पास n = (31 × 16) + 31 है, इसलिए पूरी प्रणाली में 4,216 चर में 11,067 द्विघात समीकरण शामिल हैं। बहुआयामी द्विघात समीकरणों की प्रणाली को हल करने की सामान्य समस्या एनपी-हार्ड है। हालांकि, ब्लॉक सिफर के लिए प्राप्त सिस्टम बहुत दुर्लभ हैं, क्योंकि वे सरल रैखिक परतों द्वारा जुड़े एन छोटे सिस्टम से मिलकर होते हैं। हालांकि, यह स्पष्ट नहीं है कि इस तथ्य को तथाकथित बीजीय हमले में इस्तेमाल किया जा सकता है या नहीं। एक्सएल और एक्सएसएल जैसे कुछ विशेष तरीकों का प्रस्ताव किया गया है, हालांकि दोनों तरीकों में कमियों की खोज की गई है। इसके बजाय, ब्लॉक सिफर्स के बीजीय क्रिप्टोनालिसिस पर केवल व्यावहारिक परिणाम बुचबर्गर और एफ 4 एल्गोरिदम को लागू करके प्राप्त किए गए थे।मेग्मा के हिस्से के रूप में। एईएस के छोटे पैमाने के संस्करणों पर मॉडलिंग से पता चला है कि सभी छोटे एसपी-नेटवर्क के लिए , समय और स्मृति लोकप्रियता दोनों में कठिनाइयाँ जल्दी आती हैं। वही वर्तमान में जाता है।व्यावहारिक पुष्टि।हमने मैग्मा में F4 एल्गोरिथ्म का उपयोग करके छोटे पैमाने के संस्करणों पर सिमुलेशन का संचालन किया। जब एक एस-ब्लॉक होता है, यानी चार बिट्स के आकार वाला एक बहुत छोटा ब्लॉक, तब मैग्मा कई दौर में समीकरणों के परिणामस्वरूप प्रणाली को हल कर सकता है। हालांकि, जैसे-जैसे ब्लॉक आकार बढ़ता है और एस-ब्लॉक को जोड़ा जाता है, रैखिक प्रसार परत के संगत संस्करण के साथ, समीकरणों की प्रणाली जल्द ही बहुत बड़ी हो जाती है। यहां तक कि सात एस-ब्लॉक से मिलकर बने एक सिस्टम पर विचार करते हुए, अर्थात, 28 बिट्स का ब्लॉक आकार होने के कारण, हम दो चक्कर लगा चुके छोटे साइफर संस्करण के लिए एक समाधान प्राप्त करने के लिए उचित समय के भीतर सक्षम नहीं थे। हमारे विश्लेषण से पता चलता है कि बीजगणितीय हमलों को वर्तमान में खतरा पैदा होने की संभावना नहीं है।5.4। मुख्य रूपांतरण हमले

चूंकि महत्वपूर्ण परिवर्तनों के विकास के लिए कोई स्थापित दिशानिर्देश नहीं हैं, इसलिए परियोजना की विशेषताओं के आधार पर परियोजनाओं की एक विस्तृत विविधता और विभिन्न प्रकार के हमले हैं। सबसे प्रभावी हमले संबंधित कुंजी और कतरनी हमले पर हमले के सामान्य शीर्षक के तहत आते हैं , और दोनों उप-कुंजी के विभिन्न सेटों के बीच पहचान योग्य संबंधों के निर्माण पर आधारित हैं। इस खतरे का सामना करने के लिए, हम एक राउंड-डिपेंडेंट काउंटर का उपयोग करते हैं, ताकि सब-की सेट आसानी से "शिफ्ट" न हो सकें, और हम कुंजी रजिस्टर K की सामग्री को मिक्स करने के लिए एक नॉन-लीनियर ऑपरेशन का उपयोग करते हैं। विशेष रूप से:- कुंजी रजिस्टर में सभी बिट्स 21-राउंड में उपयोगकर्ता द्वारा आपूर्ति की गई 80-बिट कुंजी का एक गैर-रेखीय कार्य है,

- राउंड 21 के बाद कुंजी रजिस्टर में प्रत्येक बिट उपयोगकर्ता द्वारा प्रदान की गई कम से कम चार पर निर्भर करता है, और

- जब तक हम K 32 प्राप्त करते हैं , तब तक छह बिट्स 80 उपयोगकर्ता-प्रदान की गई कुंजी बिट्स में से दो की डिग्री के भाव हैं, 24 बिट्स डिग्री तीन हैं, जबकि शेष बिट्स डिग्री छह या डिग्री नौ उपयोगकर्ता-प्रदान किए गए कुंजी बिट्स का कार्य हैं।

हमारा मानना है कि ये गुण कुंजी रूपांतरण के आधार पर महत्वपूर्ण हमलों का सामना करने के लिए पर्याप्त हैं।6. "लोहा" की उत्पादकता

हमने VHDL में PRESENT-80 को लागू किया और इसे UMC L180 0.18 μ 1P6M लॉजिक के आधार पर मानक वर्चुअल सिलिकॉन सेल लाइब्रेरी (VST) के लिए अनुकूलित किया। हमने बिजली की खपत के संश्लेषण और मॉडलिंग के लिए सिमुलेशन और सिनोप्सिस डिज़ाइन कंपिलवर्सन वाई-2006.06 के लिए मेंटर ग्राफिक्स मॉडेमिम एसई प्लस 5.8 सी का उपयोग किया। फाउंड्री के लिए विशिष्ट मूल्यों का उपयोग किया गया था (कोर वोल्टेज के लिए 1.8 वोल्ट और तापमान के लिए 25 डिग्री सेल्सियस), और वायर लोडिंग के प्रस्तावित मॉडल का उपयोग मॉडल शक्ति के लिए किया गया था। कृपया ध्यान दें कि इस तरह के सिमुलेशन का उद्देश्य 10,000 जीई के आसपास संरचनाओं के लिए है, इसलिए बहुत छोटे संरचनाओं के लिए बिजली के परिणाम निराशावादी होंगे। छवि पर दिखाया गया डेटा पथ अंतरिक्ष-अनुकूलित PRESENT-80 डिक्रिप्शन (एन्क्रिप्शन-ओनली) की संभावना के बिना है, जो एक चक्र प्रति चक्र करता है, अर्थात डेटा पथ 64-बिट चौड़ा है। कृपया ध्यान दें कि वर्तमान डिज़ाइन चरण में, हम 16 अलग-अलग S- ब्लॉक के बजाय 16 बार एक ही S- ब्लॉक का उपयोग करते हैं, और यह परियोजना के आगे क्रमबद्धता की सुविधा प्रदान करता है, अर्थात 4-बिट डेटा चैनल के साथ। हमारे कार्यान्वयन के लिए 80-बिट कुंजी के साथ 64-बिट प्लेनटेक्स्ट को एन्क्रिप्ट करने के लिए 32 घड़ी चक्रों की आवश्यकता होती है, 1570 जीई लेता है और मॉड्यूलेशन में 5 माइक्रोवा बिजली की खपत होती है।

दिखाया गया डेटा पथ अंतरिक्ष-अनुकूलित PRESENT-80 डिक्रिप्शन (एन्क्रिप्शन-ओनली) की संभावना के बिना है, जो एक चक्र प्रति चक्र करता है, अर्थात डेटा पथ 64-बिट चौड़ा है। कृपया ध्यान दें कि वर्तमान डिज़ाइन चरण में, हम 16 अलग-अलग S- ब्लॉक के बजाय 16 बार एक ही S- ब्लॉक का उपयोग करते हैं, और यह परियोजना के आगे क्रमबद्धता की सुविधा प्रदान करता है, अर्थात 4-बिट डेटा चैनल के साथ। हमारे कार्यान्वयन के लिए 80-बिट कुंजी के साथ 64-बिट प्लेनटेक्स्ट को एन्क्रिप्ट करने के लिए 32 घड़ी चक्रों की आवश्यकता होती है, 1570 जीई लेता है और मॉड्यूलेशन में 5 माइक्रोवा बिजली की खपत होती है। स्थानिक आवश्यकताएं वर्तमान मेंअधिकांश क्षेत्र में कुंजी और डेटा स्थिति को संग्रहीत करने के लिए ट्रिगर द्वारा कब्जा कर लिया गया है, इसके बाद एस-परत और XOR कुंजीयन विभाग है। सरल क्रमपरिवर्तन बिट क्रमबद्धता केवल उस क्षेत्र को बढ़ाएगी जब कार्यान्वयन स्थान और मार्ग चरण तक पहुंचता है। ध्यान दें कि हमारे कार्यान्वयन का मुख्य लक्ष्य हार्डवेयर की एक छोटी मात्रा थी, हालांकि, हमने शक्ति के लिए अनुकूलित एक प्रक्रिया को भी संश्लेषित किया। एक अतिरिक्त 53 GE के लिए, हम केवल 3.3 μW की ऊर्जा खपत प्राप्त करते हैं, और वर्तमान 128 1886 GE के अनुमानित क्षेत्र पर कब्जा कर लेंगे। इसके बहुत छोटे आकार के अलावा, PRESENT में काफी उच्च थ्रूपुट है, जो प्रति बिट अच्छी ऊर्जा देता है। अन्य सिफर की तुलना तालिका में दी गई है:

स्थानिक आवश्यकताएं वर्तमान मेंअधिकांश क्षेत्र में कुंजी और डेटा स्थिति को संग्रहीत करने के लिए ट्रिगर द्वारा कब्जा कर लिया गया है, इसके बाद एस-परत और XOR कुंजीयन विभाग है। सरल क्रमपरिवर्तन बिट क्रमबद्धता केवल उस क्षेत्र को बढ़ाएगी जब कार्यान्वयन स्थान और मार्ग चरण तक पहुंचता है। ध्यान दें कि हमारे कार्यान्वयन का मुख्य लक्ष्य हार्डवेयर की एक छोटी मात्रा थी, हालांकि, हमने शक्ति के लिए अनुकूलित एक प्रक्रिया को भी संश्लेषित किया। एक अतिरिक्त 53 GE के लिए, हम केवल 3.3 μW की ऊर्जा खपत प्राप्त करते हैं, और वर्तमान 128 1886 GE के अनुमानित क्षेत्र पर कब्जा कर लेंगे। इसके बहुत छोटे आकार के अलावा, PRESENT में काफी उच्च थ्रूपुट है, जो प्रति बिट अच्छी ऊर्जा देता है। अन्य सिफर की तुलना तालिका में दी गई है:

सात निष्कर्ष

इस लेख में, हमने नए PRESENT ब्लॉक सिफर का वर्णन किया। हमारा लक्ष्य एक अल्ट्रालाइट सिफर था, जो 64-बिट ब्लॉक और 80-बिट कुंजी के आकार के साथ सुरक्षा स्तर प्रदान करता है। नतीजतन, वर्तमान में कई कॉम्पैक्ट स्ट्रीम सिफर के समान कार्यान्वयन आवश्यकताएं हैं। इसलिए, हम मानते हैं कि यह सैद्धांतिक और व्यावहारिक दोनों तरह का है। सभी नए प्रस्तावों की तरह, हम वर्तमान में तत्काल तैनाती को प्रोत्साहित नहीं करते हैं, लेकिन इसके विश्लेषण का आग्रह करते हैं।इकबालिया बयान

इस दस्तावेज़ में प्रस्तुत कार्य यूरोपीय आयोग द्वारा STREP UbiSec & Sens के माध्यम से यूरोपीय संघ के फ्रेमवर्क कार्यक्रम 6for अनुसंधान और विकास (www.ist-ubisecsens.org) के माध्यम से आंशिक रूप से समर्थित था। इस दस्तावेज़ में शामिल राय और निष्कर्ष लेखकों के हैं और इसकी व्याख्या यूबीसेक और सेंसर परियोजना या यूरोपीय आयोग द्वारा व्यक्त या अधिकृत आधिकारिक नीति या समर्थन के रूप में नहीं की जानी चाहिए। Source: https://habr.com/ru/post/undefined/

All Articles