नेटवर्क विसंगति विश्लेषण उपकरण का उपयोग करने के मामले: रिसाव का पता लगाना

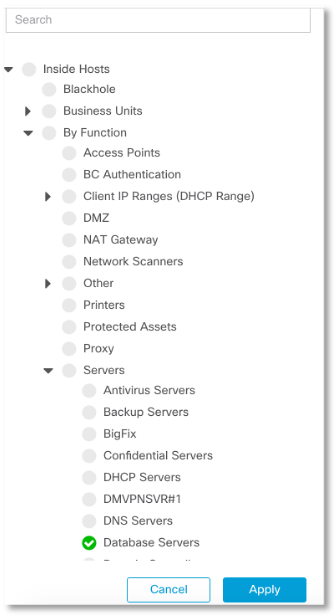

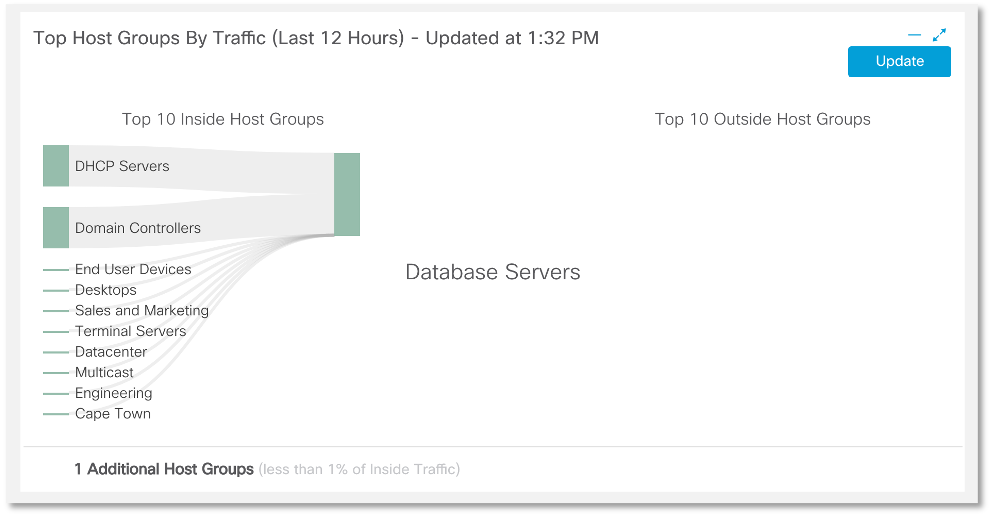

घटनाओं में से एक पर, एनटीए (नेटवर्क ट्रैफ़िक एनालिसिस) समाधानों की उपयोगिता पर एक दिलचस्प चर्चा शुरू हुई, जो कि नेटफ़्लो टेलीमेट्री नेटवर्क इंफ्रास्ट्रक्चर (या अन्य फ्लो प्रोटोकॉल) का उपयोग करके, हमलों की एक विस्तृत श्रृंखला का पता लगाना संभव बनाता है। मेरे विरोधियों ने तर्क दिया कि जब हेडर और संबंधित जानकारी का विश्लेषण करते हैं (और एनटीए क्लासिक अटैक डिटेक्शन सिस्टम, आईडीएस के विपरीत) पैकेट डेटा के शरीर का विश्लेषण नहीं करता है, तो आप बहुत कुछ नहीं देख सकते हैं। इस लेख में मैं इस राय का खंडन करने और बातचीत को अधिक ठोस बनाने की कोशिश करूंगा, मैं कुछ वास्तविक उदाहरण दूंगा जब एनटीए वास्तव में विभिन्न विसंगतियों और खतरों की पहचान करने में मदद करता है जो परिधि पर गायब हैं या यहां तक कि परिधि को अतीत में भी। और मैं उस खतरे से शुरू होता हूं जो पिछले साल की खतरे की रेटिंग में पहले आया था और मुझे लगता है, इस साल ऐसा ही रहेगा।यह सूचना लीक और उन्हें नेटवर्क टेलीमेट्री के माध्यम से पता लगाने की क्षमता के बारे में होगा।मैं इंटरनेट पर असुरक्षित इलास्टिक या मोंगोडीबी को देखने वाले व्यवस्थापक के कुटिल हाथों के साथ स्थिति पर विचार नहीं करूंगा। आइए हमलावरों के लक्षित कार्यों के बारे में बात करते हैं, जैसा कि इक्विफैक्स क्रेडिट ब्यूरो की प्रशंसित कहानी के साथ हुआ था। आपको याद दिला दूं कि इस मामले में, हमलावरों ने पहले सार्वजनिक वेब-पोर्टल, और फिर आंतरिक डेटाबेस सर्वरों में अप्रकाशित भेद्यता के माध्यम से प्रवेश किया। कई महीनों के लिए किसी का ध्यान नहीं गया, वे 146 मिलियन क्रेडिट ब्यूरो क्लाइंट पर डेटा चोरी करने में सक्षम थे। क्या डीएलपी समाधानों का उपयोग करके ऐसी घटना की पहचान की जा सकती है? सबसे अधिक संभावना नहीं है, क्योंकि क्लासिक डीएलपी विशिष्ट प्रोटोकॉल का उपयोग कर डेटाबेस से यातायात की निगरानी के कार्य के अनुरूप नहीं हैं, और यहां तक कि इस यातायात को एन्क्रिप्ट किया गया है।लेकिन एनटीए वर्ग का समाधान डेटाबेस से डाउनलोड की गई जानकारी की मात्रा के एक निश्चित सीमा मूल्य को पार करके ऐसे लीक का आसानी से पता लगा सकता है। अगला, मैं दिखाऊंगा कि यह सब कैसे कॉन्फ़िगर किया गया है और सिस्को स्टील्थवॉच एंटरप्राइज समाधान का उपयोग करके खोजा गया है।तो, पहली चीज जो हमें करने की ज़रूरत है वह यह है कि हमारे डेटाबेस सर्वर नेटवर्क में स्थित हैं, उनके पते निर्धारित करें और उन्हें समूहित करें। सिस्को स्टेलवॉच में, इन्वेंट्री कार्य को मैन्युअल रूप से या एक विशेष क्लासिफायरियर का उपयोग करके किया जा सकता है जो ट्रैफ़िक का विश्लेषण करता है और नोड के व्यवहार और व्यवहार के अनुसार, आपको इसे एक या किसी अन्य श्रेणी के लिए विशेषता देता है। सभी डेटाबेस सर्वरों के बारे में जानकारी होने के बाद, हम यह पता लगाने के लिए एक जांच शुरू करते हैं कि क्या हम नोड्स के वांछित समूह से बड़ी मात्रा में डेटा लीक कर रहे हैं। हम देखते हैं कि हमारे मामले में, डेटाबेस डीएचसीपी सर्वर और डोमेन नियंत्रकों के साथ सबसे अधिक सक्रिय रूप से संवाद करते हैं।

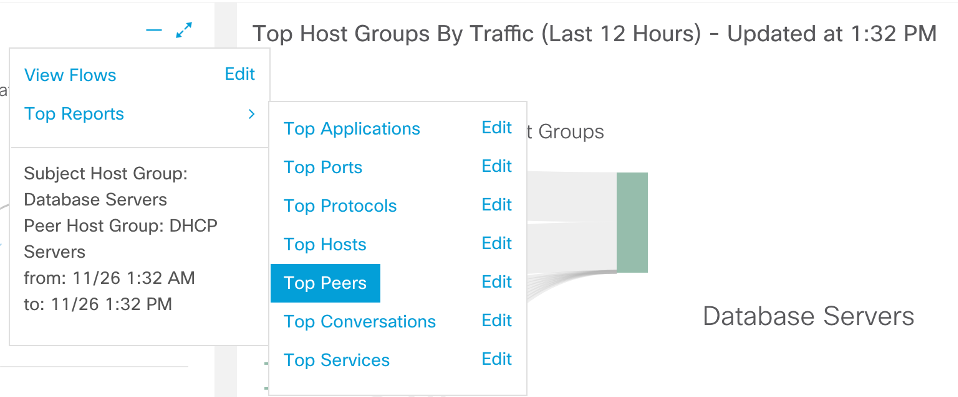

सभी डेटाबेस सर्वरों के बारे में जानकारी होने के बाद, हम यह पता लगाने के लिए एक जांच शुरू करते हैं कि क्या हम नोड्स के वांछित समूह से बड़ी मात्रा में डेटा लीक कर रहे हैं। हम देखते हैं कि हमारे मामले में, डेटाबेस डीएचसीपी सर्वर और डोमेन नियंत्रकों के साथ सबसे अधिक सक्रिय रूप से संवाद करते हैं। हमलावर अक्सर किसी भी नेटवर्क नोड्स पर नियंत्रण स्थापित करते हैं और अपने हमले को विकसित करने के लिए एक पुलहेड के रूप में उपयोग करते हैं। नेटवर्क ट्रैफ़िक के स्तर पर, यह एक विसंगति की तरह दिखता है - इस नोड से नेटवर्क स्कैनिंग अधिक बार हो रही है, डेटा को फ़ाइल शेयर, या किसी भी सर्वर के साथ बातचीत से कैप्चर किया जा रहा है। इसलिए, हमारा अगला कार्य यह समझना है कि हमारे डेटाबेस अक्सर किसके साथ संवाद करते हैं।

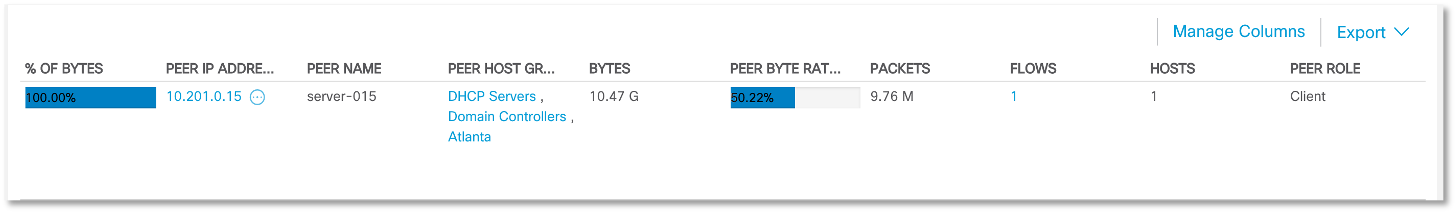

हमलावर अक्सर किसी भी नेटवर्क नोड्स पर नियंत्रण स्थापित करते हैं और अपने हमले को विकसित करने के लिए एक पुलहेड के रूप में उपयोग करते हैं। नेटवर्क ट्रैफ़िक के स्तर पर, यह एक विसंगति की तरह दिखता है - इस नोड से नेटवर्क स्कैनिंग अधिक बार हो रही है, डेटा को फ़ाइल शेयर, या किसी भी सर्वर के साथ बातचीत से कैप्चर किया जा रहा है। इसलिए, हमारा अगला कार्य यह समझना है कि हमारे डेटाबेस अक्सर किसके साथ संवाद करते हैं। डीएचसीपी सर्वरों के समूह में, यह पता चलता है कि यह 10.201.0.15 पते के साथ एक नोड है, जिसके साथ डेटाबेस सर्वर से सभी ट्रैफ़िक का लगभग 50% हिस्सा है।

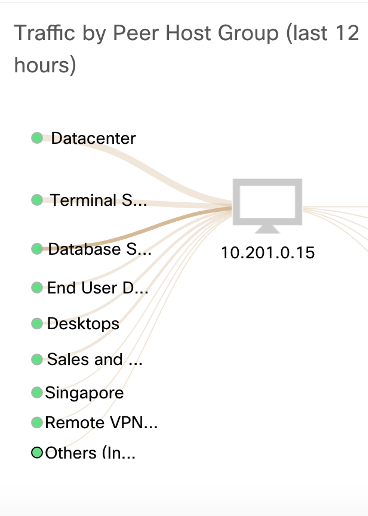

डीएचसीपी सर्वरों के समूह में, यह पता चलता है कि यह 10.201.0.15 पते के साथ एक नोड है, जिसके साथ डेटाबेस सर्वर से सभी ट्रैफ़िक का लगभग 50% हिस्सा है। अगला तार्किक सवाल जो हम खुद को जाँच के हिस्से के रूप में पूछते हैं: “और यह क्या है जैसे 10.201.0.15? वह किसके साथ बातचीत कर रहा है? कितनी बार? क्या प्रोटोकॉल? ”

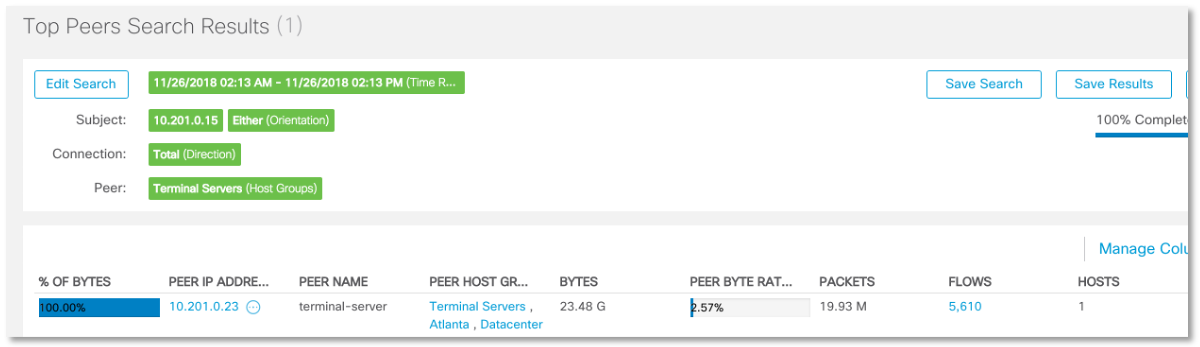

अगला तार्किक सवाल जो हम खुद को जाँच के हिस्से के रूप में पूछते हैं: “और यह क्या है जैसे 10.201.0.15? वह किसके साथ बातचीत कर रहा है? कितनी बार? क्या प्रोटोकॉल? ” यह पता चलता है कि हमारे लिए ब्याज की मात्रा हमारे नेटवर्क के विभिन्न खंडों और नोड्स के साथ संचार करती है (जो कि आश्चर्य की बात नहीं है, क्योंकि यह डीएचसीपी सर्वर है), लेकिन प्रश्न 10.201.0.23 पते के साथ टर्मिनल सर्वर के साथ बहुत अधिक इंटरैक्शन का कारण बनता है। क्या यह सामान्य है? स्पष्ट रूप से किसी प्रकार की विसंगति है। एक डीएचसीपी सर्वर टर्मिनल सर्वर - 5610 स्ट्रीम और 23.5 जीबी डेटा के साथ इतनी सक्रियता से संवाद नहीं कर सकता है।

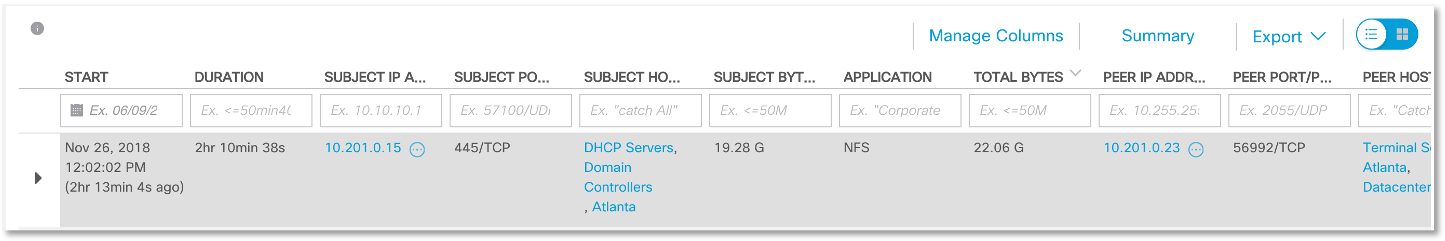

यह पता चलता है कि हमारे लिए ब्याज की मात्रा हमारे नेटवर्क के विभिन्न खंडों और नोड्स के साथ संचार करती है (जो कि आश्चर्य की बात नहीं है, क्योंकि यह डीएचसीपी सर्वर है), लेकिन प्रश्न 10.201.0.23 पते के साथ टर्मिनल सर्वर के साथ बहुत अधिक इंटरैक्शन का कारण बनता है। क्या यह सामान्य है? स्पष्ट रूप से किसी प्रकार की विसंगति है। एक डीएचसीपी सर्वर टर्मिनल सर्वर - 5610 स्ट्रीम और 23.5 जीबी डेटा के साथ इतनी सक्रियता से संवाद नहीं कर सकता है। और यह संपर्क NFS के माध्यम से किया जाता है।

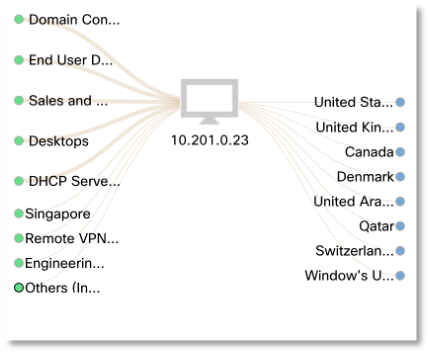

और यह संपर्क NFS के माध्यम से किया जाता है। हम अगला कदम उठाते हैं और यह समझने की कोशिश करते हैं कि हमारा टर्मिनल सर्वर किसके साथ बातचीत करता है? यह पता चला है कि संयुक्त राज्य अमेरिका, ग्रेट ब्रिटेन, कनाडा, डेनमार्क, यूएई, कतर, स्विट्जरलैंड, आदि में बाहरी दुनिया के साथ उनका काफी सक्रिय संचार है।

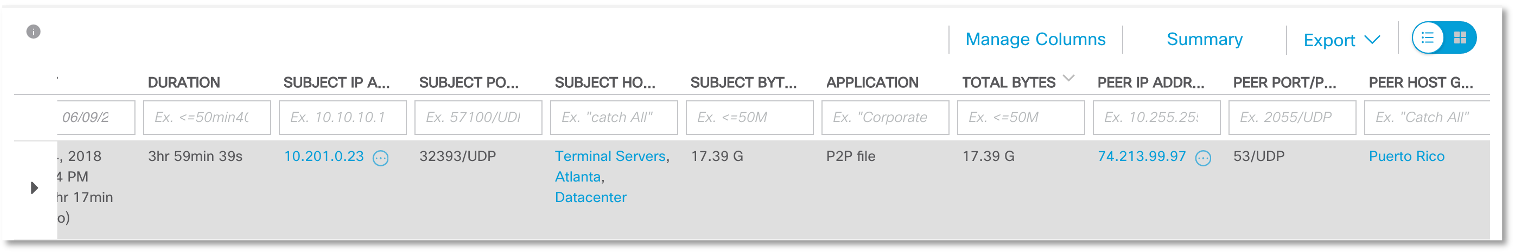

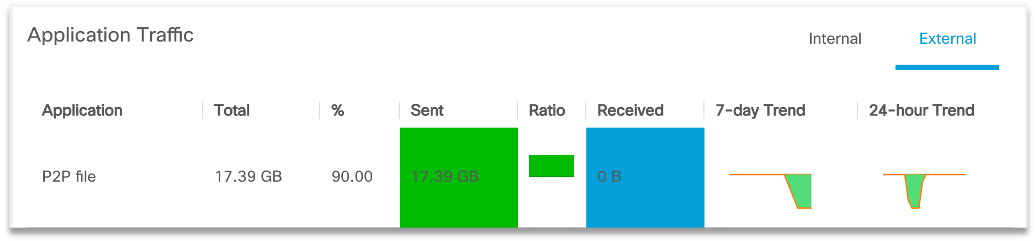

हम अगला कदम उठाते हैं और यह समझने की कोशिश करते हैं कि हमारा टर्मिनल सर्वर किसके साथ बातचीत करता है? यह पता चला है कि संयुक्त राज्य अमेरिका, ग्रेट ब्रिटेन, कनाडा, डेनमार्क, यूएई, कतर, स्विट्जरलैंड, आदि में बाहरी दुनिया के साथ उनका काफी सक्रिय संचार है। संदेह प्यूर्टो रिको के साथ पी 2 पी इंटरैक्शन के तथ्य के कारण हुआ था, जो सभी ट्रैफ़िक का 90% था। इसके अलावा, हमारे टर्मिनल सर्वर ने 53 वें पोर्ट के माध्यम से 17 जीबी से अधिक डेटा प्यूर्टो रिको को प्रेषित किया, जो DNS प्रोटोकॉल के साथ जुड़ा हुआ है। क्या आप सोच सकते हैं कि आपके पास DNS के माध्यम से प्रसारित डेटा की इतनी मात्रा है? और मैं आपको याद दिलाता हूं कि सिस्को अनुसंधान के अनुसार, 92% मैलवेयर अपनी गतिविधि को छिपाने के लिए DNS का उपयोग करता है (अपडेट डाउनलोड करना, कमांड प्राप्त करना, डेटा का निर्वहन करना)।

संदेह प्यूर्टो रिको के साथ पी 2 पी इंटरैक्शन के तथ्य के कारण हुआ था, जो सभी ट्रैफ़िक का 90% था। इसके अलावा, हमारे टर्मिनल सर्वर ने 53 वें पोर्ट के माध्यम से 17 जीबी से अधिक डेटा प्यूर्टो रिको को प्रेषित किया, जो DNS प्रोटोकॉल के साथ जुड़ा हुआ है। क्या आप सोच सकते हैं कि आपके पास DNS के माध्यम से प्रसारित डेटा की इतनी मात्रा है? और मैं आपको याद दिलाता हूं कि सिस्को अनुसंधान के अनुसार, 92% मैलवेयर अपनी गतिविधि को छिपाने के लिए DNS का उपयोग करता है (अपडेट डाउनलोड करना, कमांड प्राप्त करना, डेटा का निर्वहन करना)। और अगर आईटीयू डीएनएस प्रोटोकॉल सिर्फ खुला नहीं है, लेकिन निरीक्षण नहीं किया गया है, तो हमारी परिधि में बहुत बड़ा छेद है।

और अगर आईटीयू डीएनएस प्रोटोकॉल सिर्फ खुला नहीं है, लेकिन निरीक्षण नहीं किया गया है, तो हमारी परिधि में बहुत बड़ा छेद है। जैसे ही नोड १०.२०.२.२.२ ने हमें इस तरह के संदेह का कारण बनाया, आइए देखें कि वह अभी भी किससे बात कर रहा है?

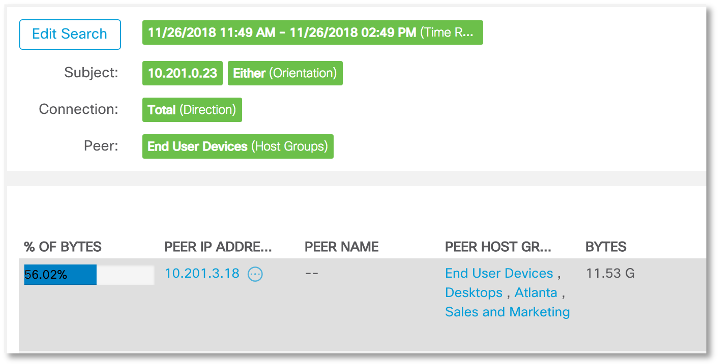

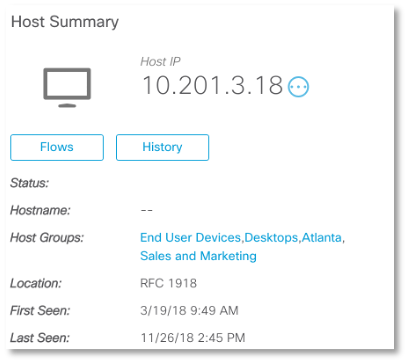

जैसे ही नोड १०.२०.२.२.२ ने हमें इस तरह के संदेह का कारण बनाया, आइए देखें कि वह अभी भी किससे बात कर रहा है? हमारे "संदिग्ध" सभी ट्रैफिक का आधा हिस्सा नोड 10.201.3.18 के साथ एक्सचेंज करता है, जिसे बिक्री और विपणन विभाग के कर्मचारियों के कार्यस्थानों के समूह में रखा गया है। टर्मिनल सर्वर के लिए विक्रेता या बाज़ारिया के कंप्यूटर के साथ "संवाद" करने के लिए ये हमारे संगठन के लिए कितने विशिष्ट हैं?

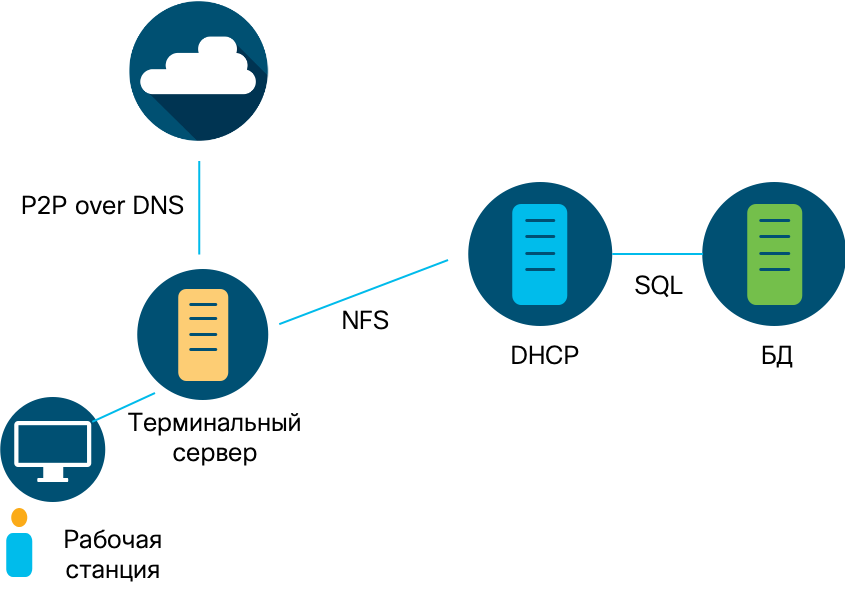

हमारे "संदिग्ध" सभी ट्रैफिक का आधा हिस्सा नोड 10.201.3.18 के साथ एक्सचेंज करता है, जिसे बिक्री और विपणन विभाग के कर्मचारियों के कार्यस्थानों के समूह में रखा गया है। टर्मिनल सर्वर के लिए विक्रेता या बाज़ारिया के कंप्यूटर के साथ "संवाद" करने के लिए ये हमारे संगठन के लिए कितने विशिष्ट हैं? इसलिए, हमने एक जांच की और निम्नलिखित तस्वीर का पता लगाया। डेटाबेस सर्वर से डेटा हमारे नेटवर्क के अंदर एक टर्मिनल सर्वर के लिए एनएफएस के माध्यम से अपने बाद के हस्तांतरण के साथ एक डीएचसीपी सर्वर पर "डाला" गया था, और फिर डीएफओ प्रोटोकॉल का उपयोग करके प्यूर्टो रिको में बाहरी पते पर। यह सुरक्षा नीतियों का स्पष्ट उल्लंघन है। इसी समय, टर्मिनल सर्वर ने नेटवर्क के भीतर एक वर्कस्टेशन के साथ भी बातचीत की। इस घटना के कारण क्या हुआ? एक चोरी खाता? संक्रमित डिवाइस? हम नहीं जानते। इसके लिए जांच जारी रखने की आवश्यकता होगी, जो एनटीए वर्ग समाधान पर आधारित थी, जो नेटवर्क ट्रैफ़िक विसंगतियों का विश्लेषण करने की अनुमति देता है।

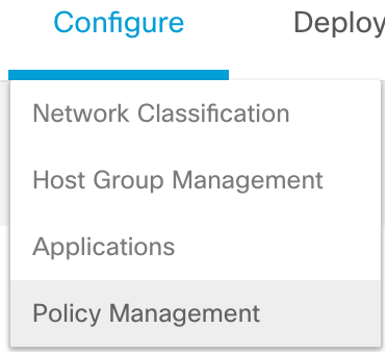

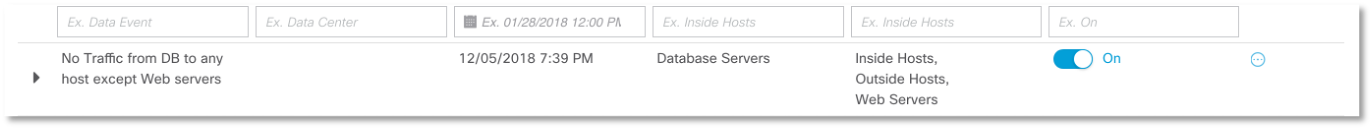

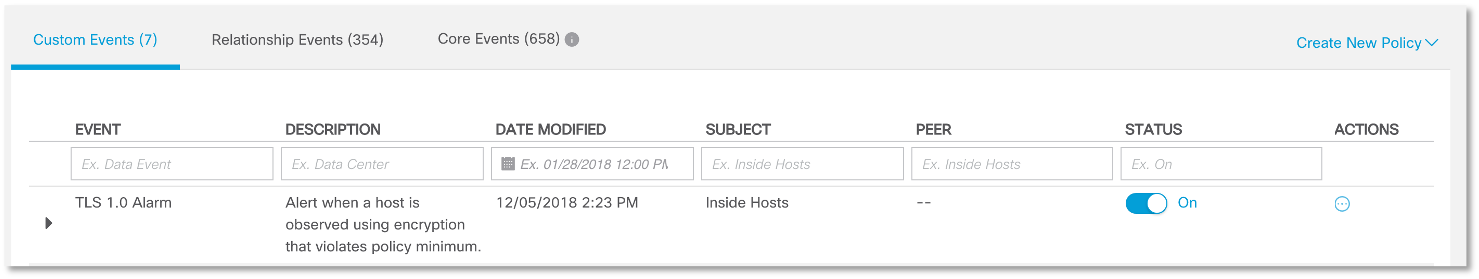

इसलिए, हमने एक जांच की और निम्नलिखित तस्वीर का पता लगाया। डेटाबेस सर्वर से डेटा हमारे नेटवर्क के अंदर एक टर्मिनल सर्वर के लिए एनएफएस के माध्यम से अपने बाद के हस्तांतरण के साथ एक डीएचसीपी सर्वर पर "डाला" गया था, और फिर डीएफओ प्रोटोकॉल का उपयोग करके प्यूर्टो रिको में बाहरी पते पर। यह सुरक्षा नीतियों का स्पष्ट उल्लंघन है। इसी समय, टर्मिनल सर्वर ने नेटवर्क के भीतर एक वर्कस्टेशन के साथ भी बातचीत की। इस घटना के कारण क्या हुआ? एक चोरी खाता? संक्रमित डिवाइस? हम नहीं जानते। इसके लिए जांच जारी रखने की आवश्यकता होगी, जो एनटीए वर्ग समाधान पर आधारित थी, जो नेटवर्क ट्रैफ़िक विसंगतियों का विश्लेषण करने की अनुमति देता है। और अब हम रुचि रखते हैं कि हम सुरक्षा नीति के पहचाने गए उल्लंघनों का क्या करेंगे? आप उपरोक्त योजना के अनुसार नियमित विश्लेषण कर सकते हैं, या आप एनटीए नीति को कॉन्फ़िगर कर सकते हैं ताकि समान उल्लंघन का पता चलने पर यह तुरंत संकेत दे। यह या तो सामान्य मेनू के माध्यम से किया जाता है, या जांच के दौरान पता लगाए गए प्रत्येक कनेक्शन के लिए।

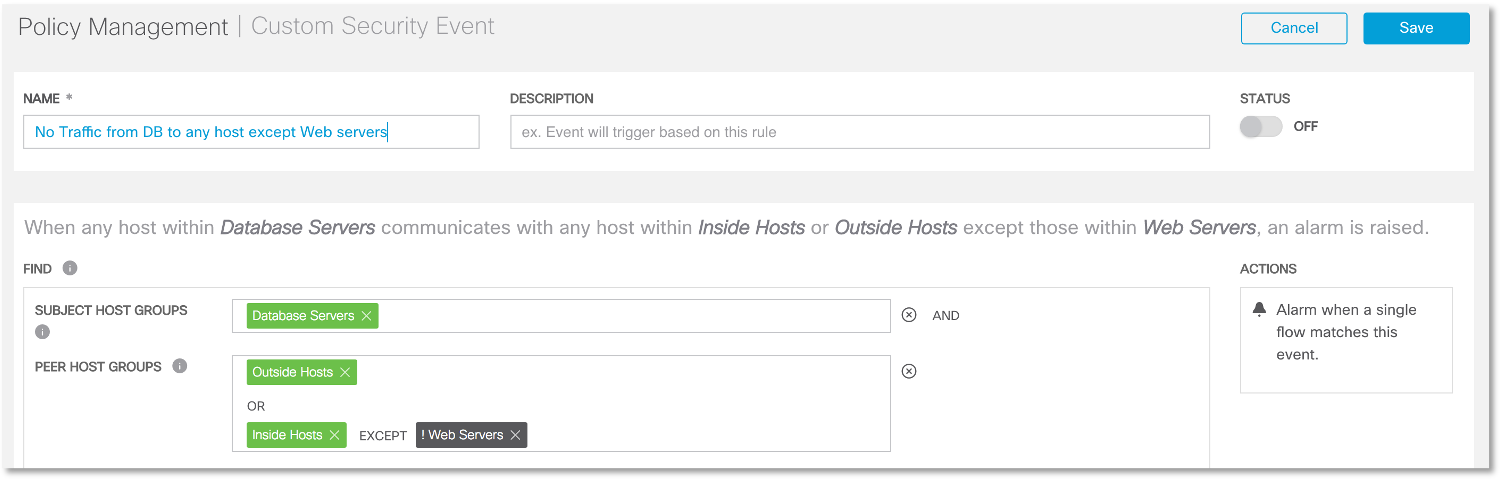

और अब हम रुचि रखते हैं कि हम सुरक्षा नीति के पहचाने गए उल्लंघनों का क्या करेंगे? आप उपरोक्त योजना के अनुसार नियमित विश्लेषण कर सकते हैं, या आप एनटीए नीति को कॉन्फ़िगर कर सकते हैं ताकि समान उल्लंघन का पता चलने पर यह तुरंत संकेत दे। यह या तो सामान्य मेनू के माध्यम से किया जाता है, या जांच के दौरान पता लगाए गए प्रत्येक कनेक्शन के लिए। यहां इंटरएक्शन डिटेक्शन रूल कैसा दिखेगा, इसका स्रोत डेटाबेस सर्वर है, और डेस्टिनेशन किसी भी बाहरी नोड्स के साथ-साथ किसी भी आंतरिक, वेब-सर्वर को छोड़कर है।

यहां इंटरएक्शन डिटेक्शन रूल कैसा दिखेगा, इसका स्रोत डेटाबेस सर्वर है, और डेस्टिनेशन किसी भी बाहरी नोड्स के साथ-साथ किसी भी आंतरिक, वेब-सर्वर को छोड़कर है। यदि इस तरह की घटना का पता चलता है, तो नेटवर्क ट्रैफ़िक विश्लेषण प्रणाली तुरंत एक पत्राचार अलार्म उत्पन्न करती है और, सेटिंग्स के आधार पर, इसे एडमिनिस्ट्रेटर के साथ संचार के साधनों का उपयोग करके, इसे CRM को भेजती है, या यह स्वतः ही पाए गए उल्लंघन को रोक सकती है (सिस्को Stealthwatch सिस्को आईएसई के साथ बातचीत करके करता है) )

यदि इस तरह की घटना का पता चलता है, तो नेटवर्क ट्रैफ़िक विश्लेषण प्रणाली तुरंत एक पत्राचार अलार्म उत्पन्न करती है और, सेटिंग्स के आधार पर, इसे एडमिनिस्ट्रेटर के साथ संचार के साधनों का उपयोग करके, इसे CRM को भेजती है, या यह स्वतः ही पाए गए उल्लंघन को रोक सकती है (सिस्को Stealthwatch सिस्को आईएसई के साथ बातचीत करके करता है) ) स्मरण करो कि जब मैंने इक्विफ़ैक्स के साथ मामले का उल्लेख किया था, तो मैंने उल्लेख किया कि हमलावर डेटा को डंप करने के लिए एक एन्क्रिप्टेड चैनल का उपयोग करते थे। डीएलपी के लिए, यह ट्रैफ़िक एक अघुलनशील कार्य हो जाता है, लेकिन एनटीए-क्लास समाधानों के लिए, वे नहीं करते हैं - वे एन्क्रिप्शन के उपयोग की परवाह किए बिना नोड्स के बीच किसी भी अतिरिक्त ट्रैफ़िक या अनधिकृत इंटरैक्शन को ट्रैक करते हैं।

स्मरण करो कि जब मैंने इक्विफ़ैक्स के साथ मामले का उल्लेख किया था, तो मैंने उल्लेख किया कि हमलावर डेटा को डंप करने के लिए एक एन्क्रिप्टेड चैनल का उपयोग करते थे। डीएलपी के लिए, यह ट्रैफ़िक एक अघुलनशील कार्य हो जाता है, लेकिन एनटीए-क्लास समाधानों के लिए, वे नहीं करते हैं - वे एन्क्रिप्शन के उपयोग की परवाह किए बिना नोड्स के बीच किसी भी अतिरिक्त ट्रैफ़िक या अनधिकृत इंटरैक्शन को ट्रैक करते हैं। केवल एक मामला ऊपर दिखाया गया था (निम्नलिखित सामग्रियों में हम सूचना सुरक्षा उद्देश्यों के लिए एनटीए का उपयोग करने के अन्य उदाहरणों पर विचार करेंगे), लेकिन वास्तव में, नेटवर्क ट्रैफिक एनालिसिस क्लास के आधुनिक समाधान आपको बहुत ही लचीले नियम बनाने और आईपी पैकेट हेडर के न केवल बुनियादी मापदंडों को ध्यान में रखने की अनुमति देते हैं:

केवल एक मामला ऊपर दिखाया गया था (निम्नलिखित सामग्रियों में हम सूचना सुरक्षा उद्देश्यों के लिए एनटीए का उपयोग करने के अन्य उदाहरणों पर विचार करेंगे), लेकिन वास्तव में, नेटवर्क ट्रैफिक एनालिसिस क्लास के आधुनिक समाधान आपको बहुत ही लचीले नियम बनाने और आईपी पैकेट हेडर के न केवल बुनियादी मापदंडों को ध्यान में रखने की अनुमति देते हैं: बल्कि एक गहरी विश्लेषण का संचालन, सक्रिय निर्देशिका से उपयोगकर्ता नाम के साथ घटना को जोड़ने के लिए, हैश द्वारा दुर्भावनापूर्ण फ़ाइलों की खोज (उदाहरण के लिए, SOSOPKA, FinCERT, सिस्को धमकी ग्रिड, आदि से एक समझौता सूचक के रूप में प्राप्त)।

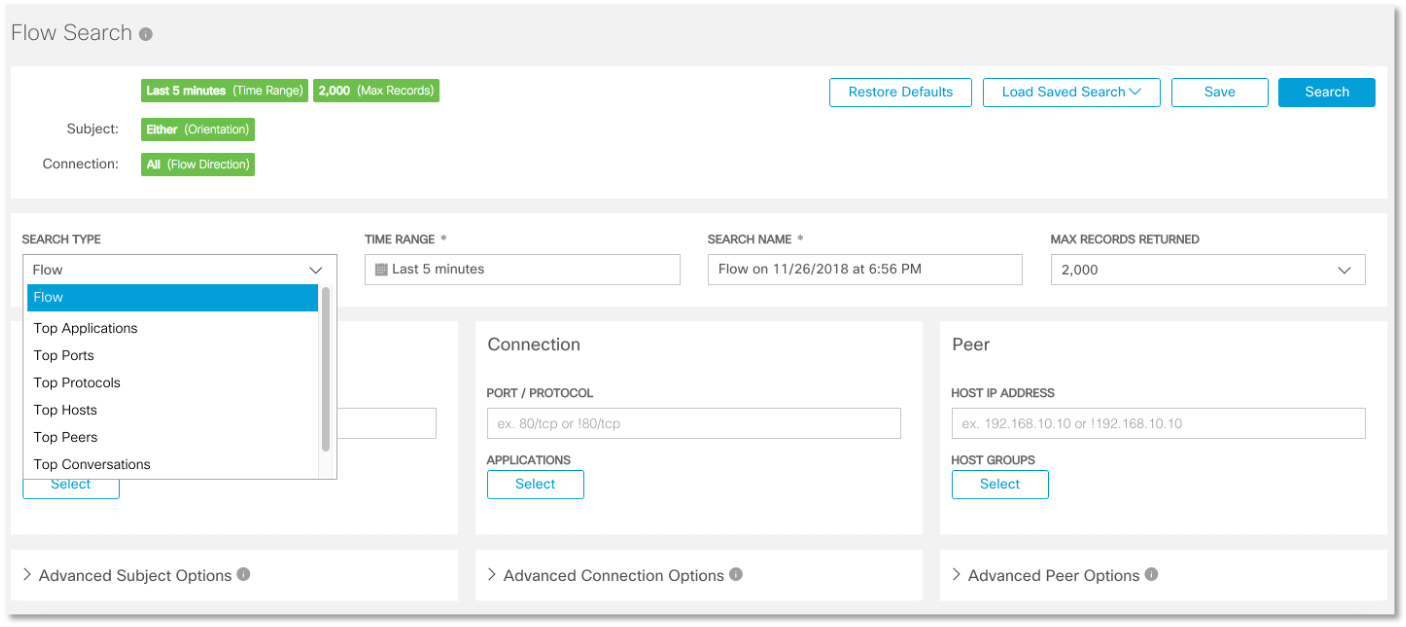

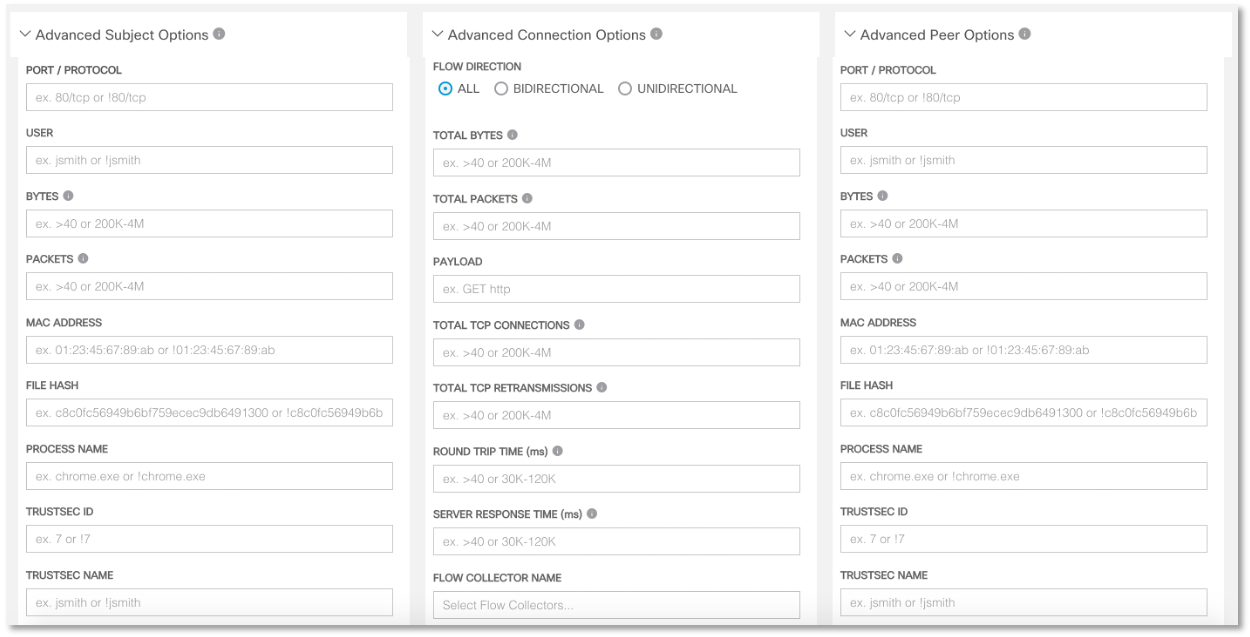

बल्कि एक गहरी विश्लेषण का संचालन, सक्रिय निर्देशिका से उपयोगकर्ता नाम के साथ घटना को जोड़ने के लिए, हैश द्वारा दुर्भावनापूर्ण फ़ाइलों की खोज (उदाहरण के लिए, SOSOPKA, FinCERT, सिस्को धमकी ग्रिड, आदि से एक समझौता सूचक के रूप में प्राप्त)। इसे लागू करना आसान है। उदाहरण के लिए, पिछले 30 दिनों में किसी भी प्रोटोकॉल का उपयोग करते हुए डेटाबेस सर्वर और बाहरी नोड्स के बीच सभी प्रकार की बातचीत का पता लगाने के लिए सामान्य नियम इस तरह दिखता है। हम देखते हैं कि हमारे डेटाबेस को DNS, SMB और पोर्ट 888 प्रोटोकॉल का उपयोग करते हुए DBMS सेगमेंट के लिए बाहरी नोड्स के साथ "संचार" किया गया है।

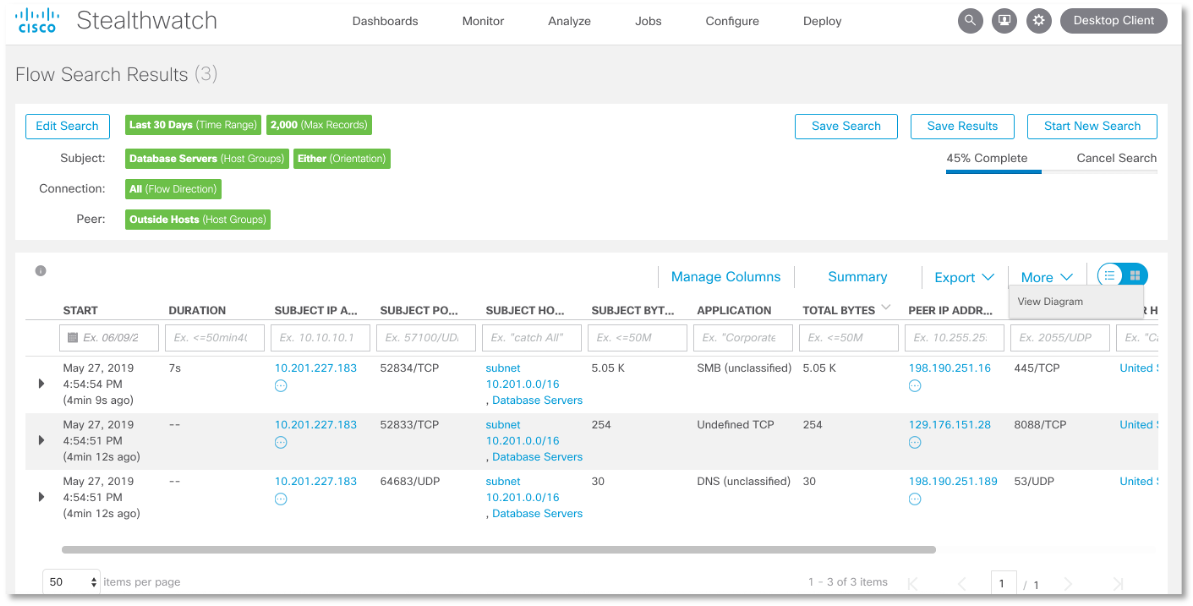

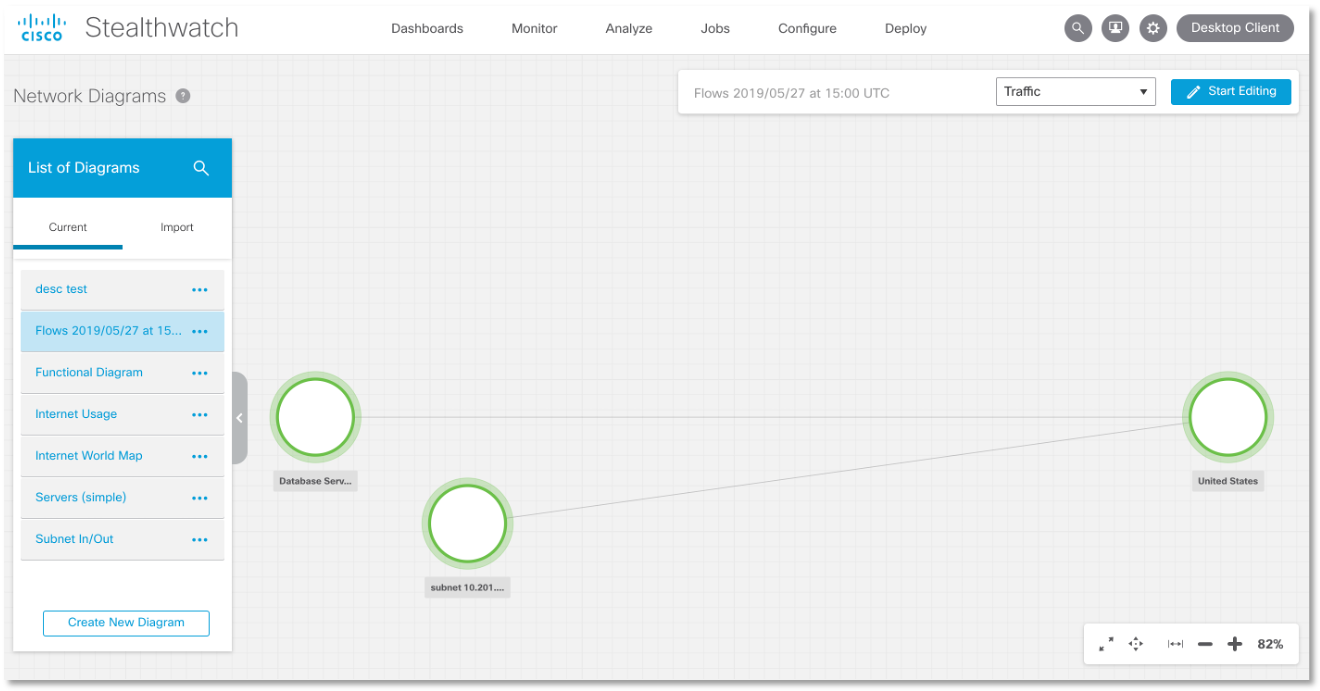

इसे लागू करना आसान है। उदाहरण के लिए, पिछले 30 दिनों में किसी भी प्रोटोकॉल का उपयोग करते हुए डेटाबेस सर्वर और बाहरी नोड्स के बीच सभी प्रकार की बातचीत का पता लगाने के लिए सामान्य नियम इस तरह दिखता है। हम देखते हैं कि हमारे डेटाबेस को DNS, SMB और पोर्ट 888 प्रोटोकॉल का उपयोग करते हुए DBMS सेगमेंट के लिए बाहरी नोड्स के साथ "संचार" किया गया है। जांच या खोजों के परिणामों को प्रस्तुत करने के लिए सारणीबद्ध रूप के अलावा, हम उनकी कल्पना भी कर सकते हैं। हमारे परिदृश्य के लिए, नेटवर्क प्रवाह आरेख का एक टुकड़ा इस तरह दिख सकता है:

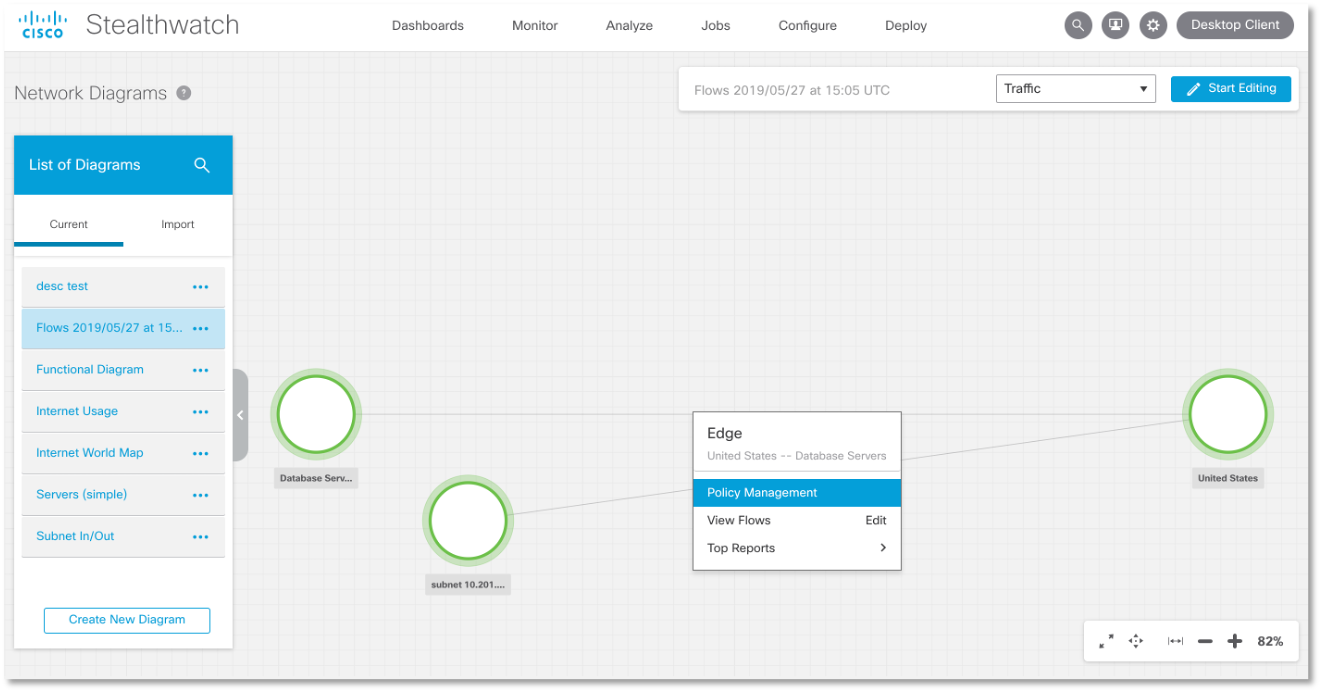

जांच या खोजों के परिणामों को प्रस्तुत करने के लिए सारणीबद्ध रूप के अलावा, हम उनकी कल्पना भी कर सकते हैं। हमारे परिदृश्य के लिए, नेटवर्क प्रवाह आरेख का एक टुकड़ा इस तरह दिख सकता है: और उसी नक्शे से हम नीतियों का प्रबंधन कर सकते हैं - कनेक्शन ब्लॉक करें या हमारे लिए ब्याज के प्रवाह के लिए निगरानी नियम बनाने की प्रक्रिया को स्वचालित करें।

और उसी नक्शे से हम नीतियों का प्रबंधन कर सकते हैं - कनेक्शन ब्लॉक करें या हमारे लिए ब्याज के प्रवाह के लिए निगरानी नियम बनाने की प्रक्रिया को स्वचालित करें। साइबर स्पेस के लिए नेटफ्लो मॉनिटरिंग टूल (और अन्य फ्लो प्रोटोकॉल) का उपयोग करने का एक बहुत ही रोचक और जीवंत उदाहरण है। निम्नलिखित नोटों में, मैं यह दिखाने की योजना बनाता हूं कि आप दुर्भावनापूर्ण कोड (शामून उदाहरण का उपयोग करके), दुर्भावनापूर्ण सर्वर (उदाहरण के रूप में DNSpionage अभियान का उपयोग करके) का पता लगाने के लिए एनटीए का उपयोग कैसे कर सकते हैं, रिमोट एक्सेस प्रोग्राम (आरएटी), कॉरपोरेट ट्रैक्सीज़ को दरकिनार कर सकते हैं, आदि।

साइबर स्पेस के लिए नेटफ्लो मॉनिटरिंग टूल (और अन्य फ्लो प्रोटोकॉल) का उपयोग करने का एक बहुत ही रोचक और जीवंत उदाहरण है। निम्नलिखित नोटों में, मैं यह दिखाने की योजना बनाता हूं कि आप दुर्भावनापूर्ण कोड (शामून उदाहरण का उपयोग करके), दुर्भावनापूर्ण सर्वर (उदाहरण के रूप में DNSpionage अभियान का उपयोग करके) का पता लगाने के लिए एनटीए का उपयोग कैसे कर सकते हैं, रिमोट एक्सेस प्रोग्राम (आरएटी), कॉरपोरेट ट्रैक्सीज़ को दरकिनार कर सकते हैं, आदि। Source: https://habr.com/ru/post/undefined/

All Articles