5G नेटवर्क कमजोरियाँ

हालांकि उत्साही लोग पांचवीं पीढ़ी के नेटवर्क के बड़े पैमाने पर परिचय की उत्सुकता से प्रतीक्षा कर रहे हैं, साइबर अपराधी लाभ के नए अवसरों की प्रत्याशा में अपने हाथ रगड़ रहे हैं। डेवलपर्स के सभी प्रयासों के बावजूद, 5 जी तकनीक में कमजोरियां हैं, जिनमें से पता लगाना नए वातावरण में अनुभव की कमी से जटिल है। हमने एक छोटे 5 जी नेटवर्क की जांच की और तीन प्रकार की कमजोरियों की पहचान की, जिसकी चर्चा हम इस पोस्ट में करेंगे।

हालांकि उत्साही लोग पांचवीं पीढ़ी के नेटवर्क के बड़े पैमाने पर परिचय की उत्सुकता से प्रतीक्षा कर रहे हैं, साइबर अपराधी लाभ के नए अवसरों की प्रत्याशा में अपने हाथ रगड़ रहे हैं। डेवलपर्स के सभी प्रयासों के बावजूद, 5 जी तकनीक में कमजोरियां हैं, जिनमें से पता लगाना नए वातावरण में अनुभव की कमी से जटिल है। हमने एक छोटे 5 जी नेटवर्क की जांच की और तीन प्रकार की कमजोरियों की पहचान की, जिसकी चर्चा हम इस पोस्ट में करेंगे।अध्ययन का उद्देश्य

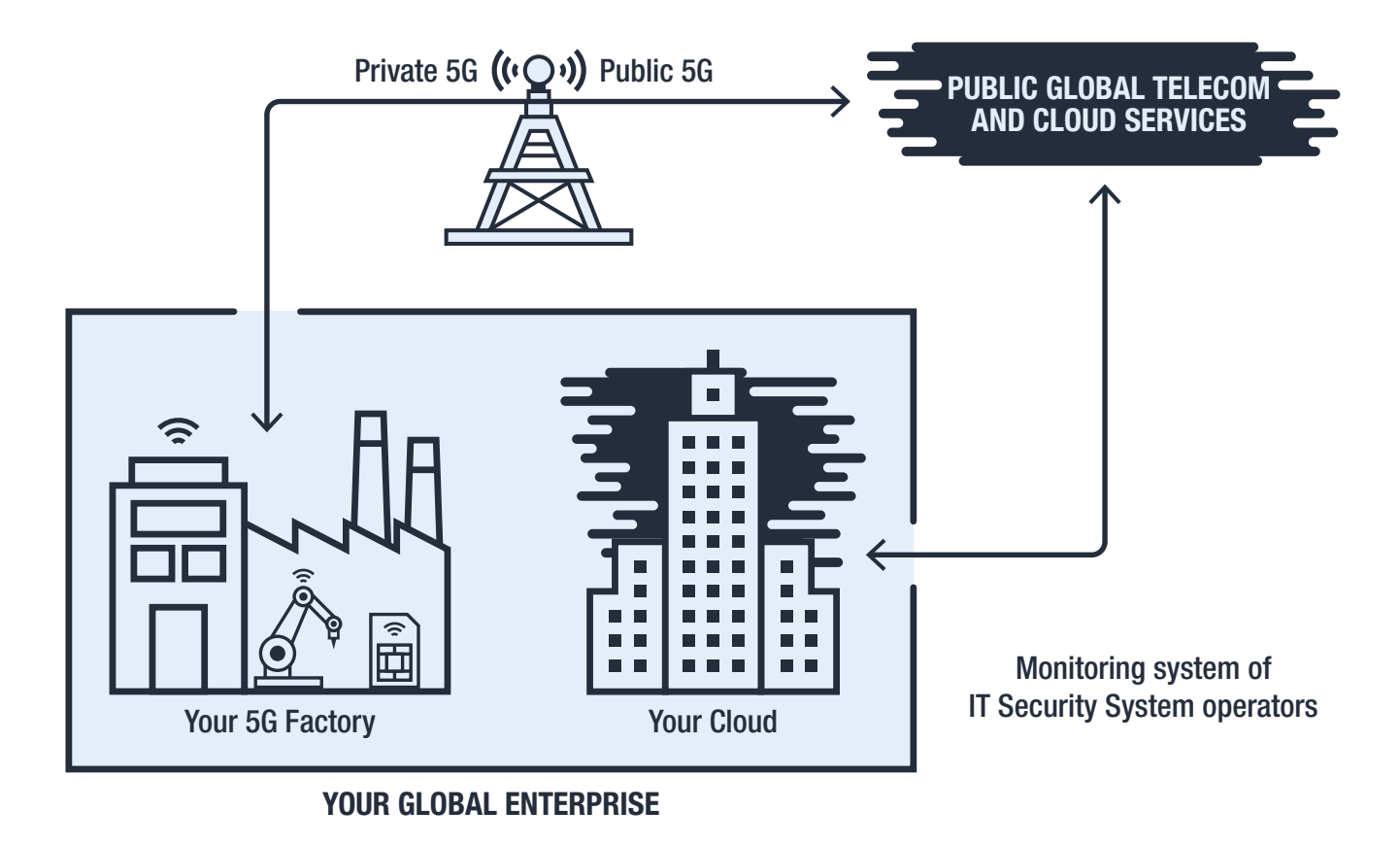

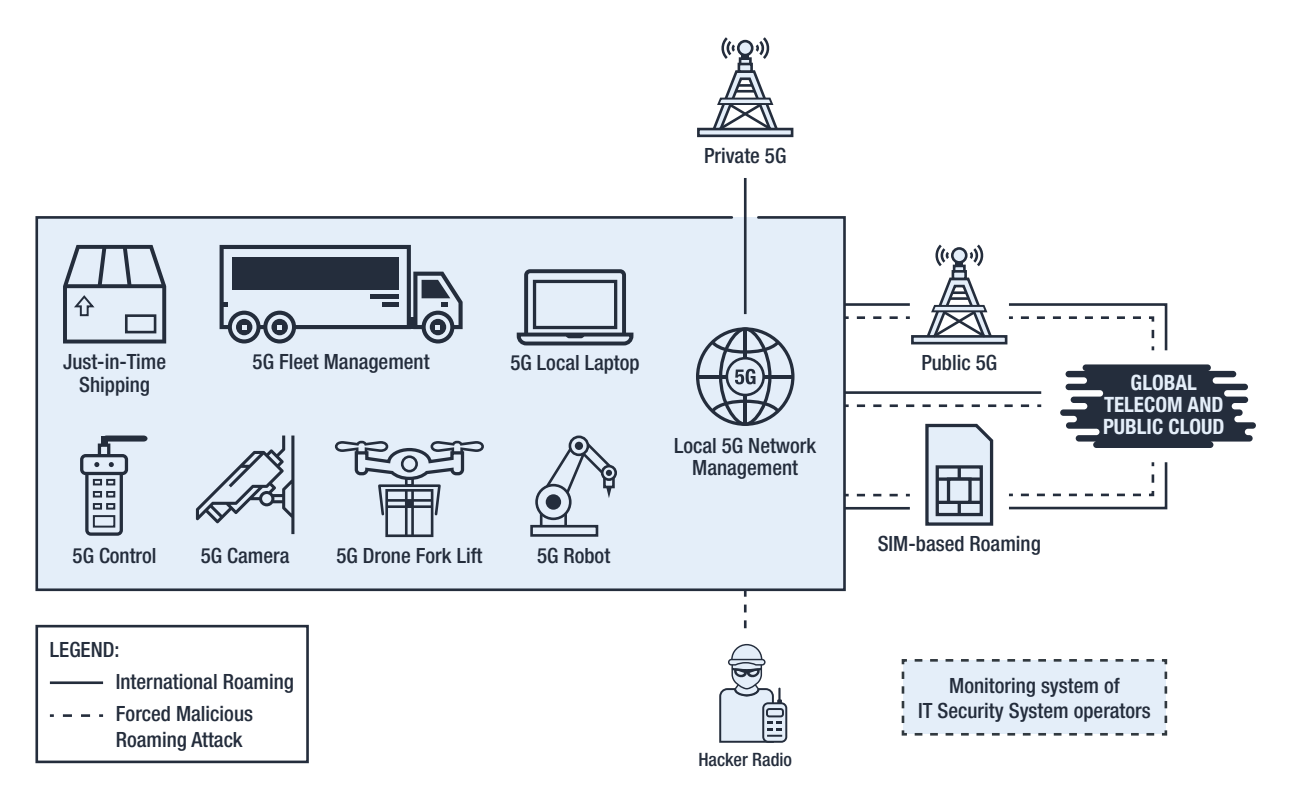

सबसे सरल उदाहरण पर विचार करें - एक गैर-सार्वजनिक 5 जी कैंपस नेटवर्क (गैर-सार्वजनिक नेटवर्क, एनपीएन) जो सार्वजनिक संचार चैनलों के माध्यम से बाहरी दुनिया से जुड़ा हुआ है। यह निकट भविष्य में ऐसे नेटवर्क हैं जिनका उपयोग 5G दौड़ में शामिल सभी देशों में विशिष्ट रूप में किया जाएगा। इस कॉन्फ़िगरेशन के नेटवर्क को तैनात करने के लिए संभावित वातावरण "स्मार्ट" उद्यम, "स्मार्ट" शहर, बड़ी कंपनियों के कार्यालय और अन्य समान स्थानों पर उच्च स्तर की नियंत्रणीयता है। एनपीएन इन्फ्रास्ट्रक्चर: उद्यम का बंद नेटवर्क सार्वजनिक चैनलों के माध्यम से वैश्विक 5 जी नेटवर्क से जुड़ा है। स्रोत: ट्रेंड माइक्रोचौथी पीढ़ी के नेटवर्क के विपरीत, 5 जी नेटवर्क वास्तविक समय डाटा प्रोसेसिंग पर केंद्रित होते हैं, इसलिए उनका आर्किटेक्चर एक बहु-परत केक जैसा दिखता है। स्तरों में पृथक्करण आपको परतों के बीच संपर्क के लिए एपीआई के मानकीकरण द्वारा बातचीत को सरल बनाने की अनुमति देता है।

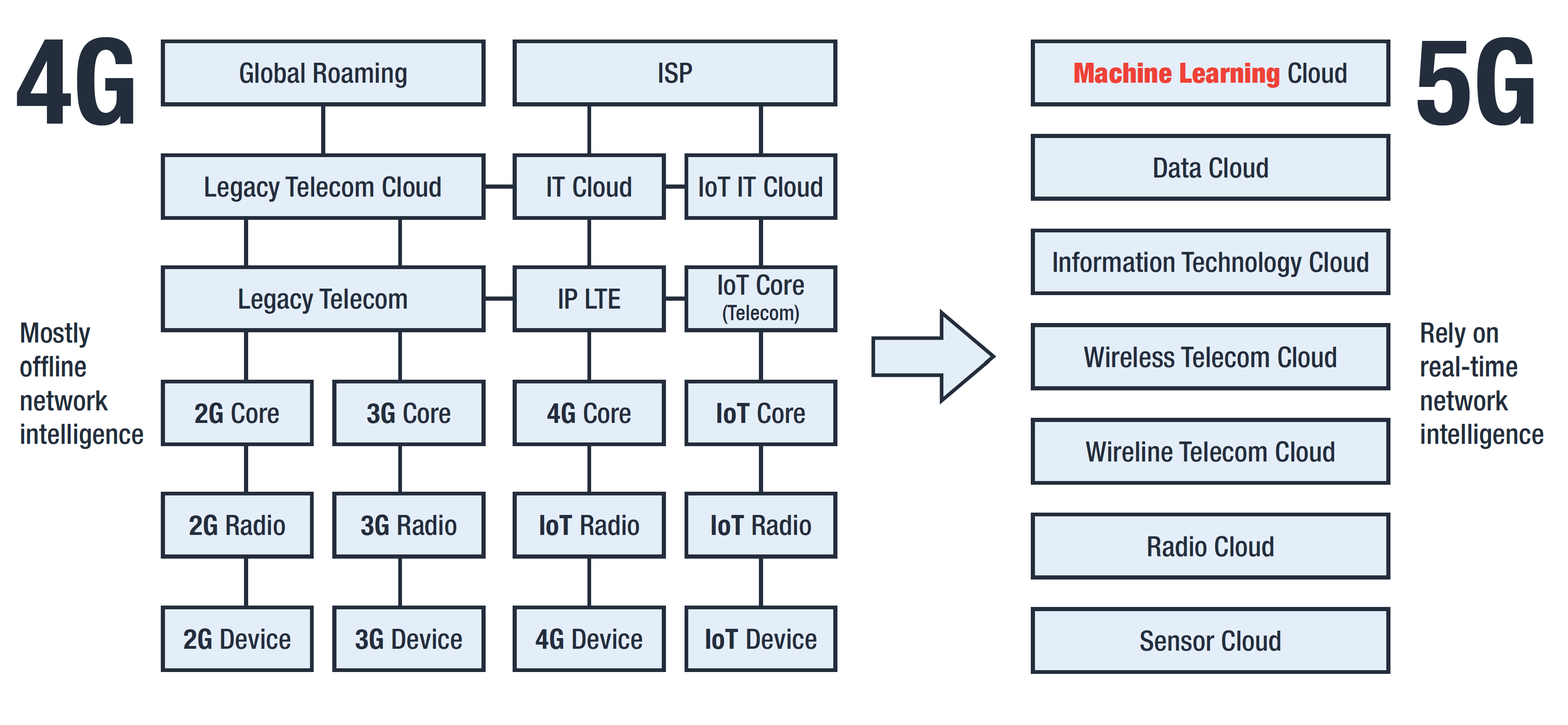

एनपीएन इन्फ्रास्ट्रक्चर: उद्यम का बंद नेटवर्क सार्वजनिक चैनलों के माध्यम से वैश्विक 5 जी नेटवर्क से जुड़ा है। स्रोत: ट्रेंड माइक्रोचौथी पीढ़ी के नेटवर्क के विपरीत, 5 जी नेटवर्क वास्तविक समय डाटा प्रोसेसिंग पर केंद्रित होते हैं, इसलिए उनका आर्किटेक्चर एक बहु-परत केक जैसा दिखता है। स्तरों में पृथक्करण आपको परतों के बीच संपर्क के लिए एपीआई के मानकीकरण द्वारा बातचीत को सरल बनाने की अनुमति देता है। 4 जी और 5 जी आर्किटेक्चर की तुलना। स्रोत: ट्रेंड माइक्रोपरिणाम में वृद्धि हुई स्वचालन और मापनीयता है, जो इंटरनेट ऑफ थिंग्स (IoT) से भारी मात्रा में जानकारी के प्रसंस्करण के लिए महत्वपूर्ण है।5G मानक में निर्धारित स्तरों के अलगाव से एक नई समस्या उत्पन्न होती है: NPN नेटवर्क के अंदर काम करने वाली सुरक्षा प्रणालियाँ वस्तु और उसके निजी क्लाउड, बाहरी नेटवर्क की सुरक्षा प्रणालियों - उनके आंतरिक अवसंरचना की सुरक्षा करती हैं। एनपीएन और बाहरी नेटवर्क के बीच यातायात सुरक्षित माना जाता है, क्योंकि यह सुरक्षित प्रणालियों से आता है, लेकिन वास्तव में कोई भी इसकी रक्षा नहीं करता है।हमारे हाल के अध्ययन में, साइबर-टेलीकॉम आइडेंटिटी फेडरेशन के माध्यम से 5G को सुरक्षित करते हुए, हम 5G नेटवर्क पर कई साइबर हमले परिदृश्य प्रस्तुत करते हैं:

4 जी और 5 जी आर्किटेक्चर की तुलना। स्रोत: ट्रेंड माइक्रोपरिणाम में वृद्धि हुई स्वचालन और मापनीयता है, जो इंटरनेट ऑफ थिंग्स (IoT) से भारी मात्रा में जानकारी के प्रसंस्करण के लिए महत्वपूर्ण है।5G मानक में निर्धारित स्तरों के अलगाव से एक नई समस्या उत्पन्न होती है: NPN नेटवर्क के अंदर काम करने वाली सुरक्षा प्रणालियाँ वस्तु और उसके निजी क्लाउड, बाहरी नेटवर्क की सुरक्षा प्रणालियों - उनके आंतरिक अवसंरचना की सुरक्षा करती हैं। एनपीएन और बाहरी नेटवर्क के बीच यातायात सुरक्षित माना जाता है, क्योंकि यह सुरक्षित प्रणालियों से आता है, लेकिन वास्तव में कोई भी इसकी रक्षा नहीं करता है।हमारे हाल के अध्ययन में, साइबर-टेलीकॉम आइडेंटिटी फेडरेशन के माध्यम से 5G को सुरक्षित करते हुए, हम 5G नेटवर्क पर कई साइबर हमले परिदृश्य प्रस्तुत करते हैं:- सिम कार्ड भेद्यता,

- नेटवर्क भेद्यता

- पहचान प्रणाली भेद्यता।

अधिक विस्तार से प्रत्येक भेद्यता पर विचार करें।सिम कार्ड कमजोरियाँ

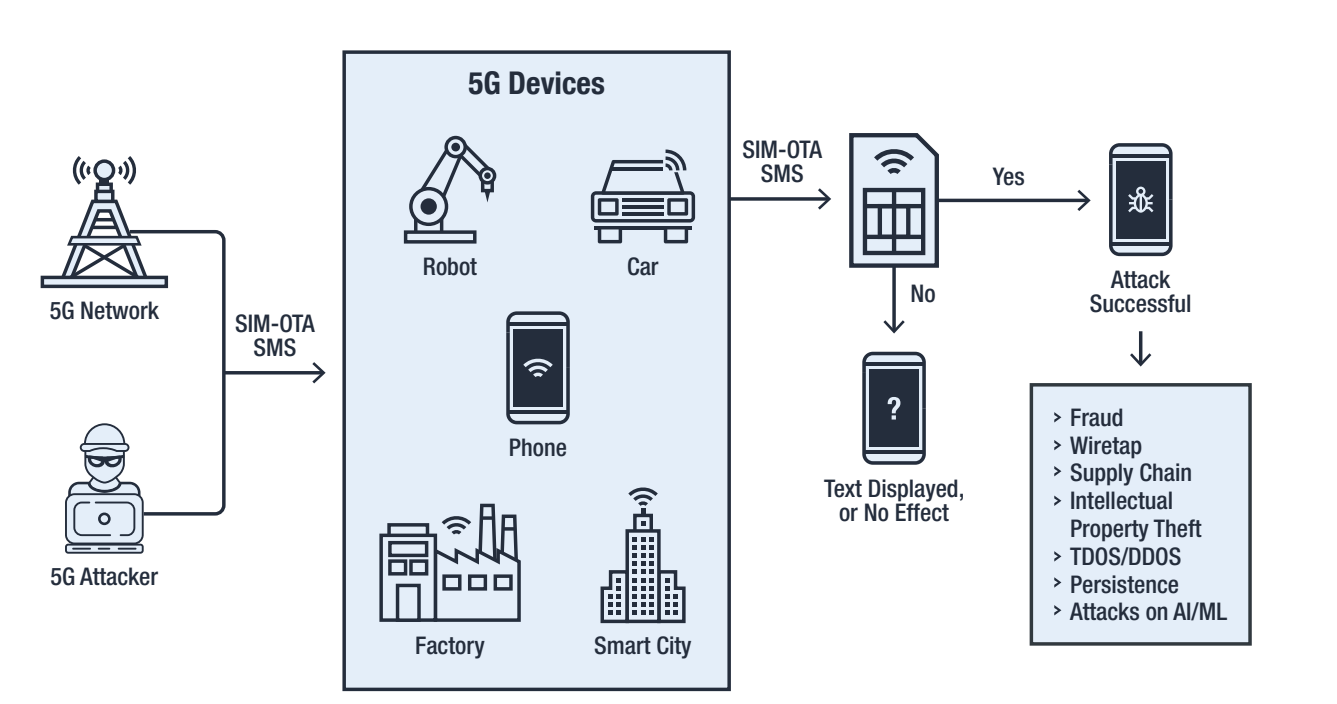

एक सिम कार्ड एक जटिल उपकरण है जिस पर अंतर्निहित अनुप्रयोगों का एक पूरा सेट भी है - सिम टूलकिट, एसटीके। ऐसे कार्यक्रमों में से एक, एस @ टी ब्राउज़र, सैद्धांतिक रूप से ऑपरेटर की आंतरिक साइटों को देखने के लिए उपयोग किया जा सकता है, लेकिन व्यवहार में यह लंबे समय से भूल गया है और 2009 के बाद से अपडेट नहीं किया गया है, क्योंकि अब अन्य कार्य इन कार्यों को करते हैं।समस्या यह है कि एस @ टी ब्राउज़र कमजोर हो गया है: एक विशेष रूप से तैयार सेवा एसएमएस सिम कार्ड को हैक करता है और इसे हैकर के लिए आवश्यक आदेशों को निष्पादित करने के लिए मजबूर करता है, और फोन या डिवाइस के उपयोगकर्ता को कुछ भी असामान्य नहीं दिखाई देगा। हमले को सिमजेकर कहा जाता है और हमलावरों को बहुत सारे अवसर देता है। 5 जी नेटवर्क पर हमला स्रोत: ट्रेंड माइक्रोविशेष रूप से, यह हमलावर को ग्राहक के स्थान, उसके डिवाइस पहचानकर्ता (IMEI) और सेल टॉवर (सेल आईडी) के बारे में जानकारी हस्तांतरित करने की अनुमति देता है, साथ ही फोन को नंबर डायल करने के लिए मजबूर करने, एसएमएस भेजने, एक ब्राउज़र में एक लिंक खोलने और यहां तक कि एक सिम कार्ड को डिस्कनेक्ट करने की अनुमति देता है।5 जी नेटवर्क के संदर्भ में, सिम कार्ड की यह भेद्यता एक गंभीर समस्या बन जाती है, जो कि जुड़े उपकरणों की संख्या को देखते हुए। यद्यपि SIMAlliance ने 5G के लिए बढ़ी हुई सुरक्षा के साथ सिम कार्ड के लिए नए मानक विकसित किए हैं , फिर भी "पुराने" सिम कार्ड का उपयोग पांचवीं पीढ़ी के नेटवर्क में संभव है । और जब से सब कुछ इस तरह से काम कर रहा है, किसी को मौजूदा सिम कार्ड के त्वरित प्रतिस्थापन की उम्मीद नहीं है।

5 जी नेटवर्क पर हमला स्रोत: ट्रेंड माइक्रोविशेष रूप से, यह हमलावर को ग्राहक के स्थान, उसके डिवाइस पहचानकर्ता (IMEI) और सेल टॉवर (सेल आईडी) के बारे में जानकारी हस्तांतरित करने की अनुमति देता है, साथ ही फोन को नंबर डायल करने के लिए मजबूर करने, एसएमएस भेजने, एक ब्राउज़र में एक लिंक खोलने और यहां तक कि एक सिम कार्ड को डिस्कनेक्ट करने की अनुमति देता है।5 जी नेटवर्क के संदर्भ में, सिम कार्ड की यह भेद्यता एक गंभीर समस्या बन जाती है, जो कि जुड़े उपकरणों की संख्या को देखते हुए। यद्यपि SIMAlliance ने 5G के लिए बढ़ी हुई सुरक्षा के साथ सिम कार्ड के लिए नए मानक विकसित किए हैं , फिर भी "पुराने" सिम कार्ड का उपयोग पांचवीं पीढ़ी के नेटवर्क में संभव है । और जब से सब कुछ इस तरह से काम कर रहा है, किसी को मौजूदा सिम कार्ड के त्वरित प्रतिस्थापन की उम्मीद नहीं है। रोमिंग का दुर्भावनापूर्ण उपयोग। स्रोत: ट्रेंड माइक्रोसिमजैकिंग का उपयोग करने से आप सिम कार्ड को रोमिंग मोड में डालने और हमलावर को नियंत्रित करने वाले सेल टॉवर से कनेक्ट करने के लिए मजबूर कर सकते हैं। इस मामले में, हमलावर टेलीफोन वार्तालापों को सुनने, मैलवेयर को पेश करने और हैक किए गए सिम कार्ड वाले डिवाइस का उपयोग करके विभिन्न प्रकार के हमलों का संचालन करने के लिए सिम कार्ड की सेटिंग्स को संशोधित करने में सक्षम होगा। वह इस तथ्य से ऐसा करने में सक्षम होगा कि रोमिंग में उपकरणों के साथ बातचीत "होम" नेटवर्क में उपकरणों के लिए अपनाई गई सुरक्षा प्रक्रियाओं को दरकिनार करती है।

रोमिंग का दुर्भावनापूर्ण उपयोग। स्रोत: ट्रेंड माइक्रोसिमजैकिंग का उपयोग करने से आप सिम कार्ड को रोमिंग मोड में डालने और हमलावर को नियंत्रित करने वाले सेल टॉवर से कनेक्ट करने के लिए मजबूर कर सकते हैं। इस मामले में, हमलावर टेलीफोन वार्तालापों को सुनने, मैलवेयर को पेश करने और हैक किए गए सिम कार्ड वाले डिवाइस का उपयोग करके विभिन्न प्रकार के हमलों का संचालन करने के लिए सिम कार्ड की सेटिंग्स को संशोधित करने में सक्षम होगा। वह इस तथ्य से ऐसा करने में सक्षम होगा कि रोमिंग में उपकरणों के साथ बातचीत "होम" नेटवर्क में उपकरणों के लिए अपनाई गई सुरक्षा प्रक्रियाओं को दरकिनार करती है।नेटवर्क भेद्यता

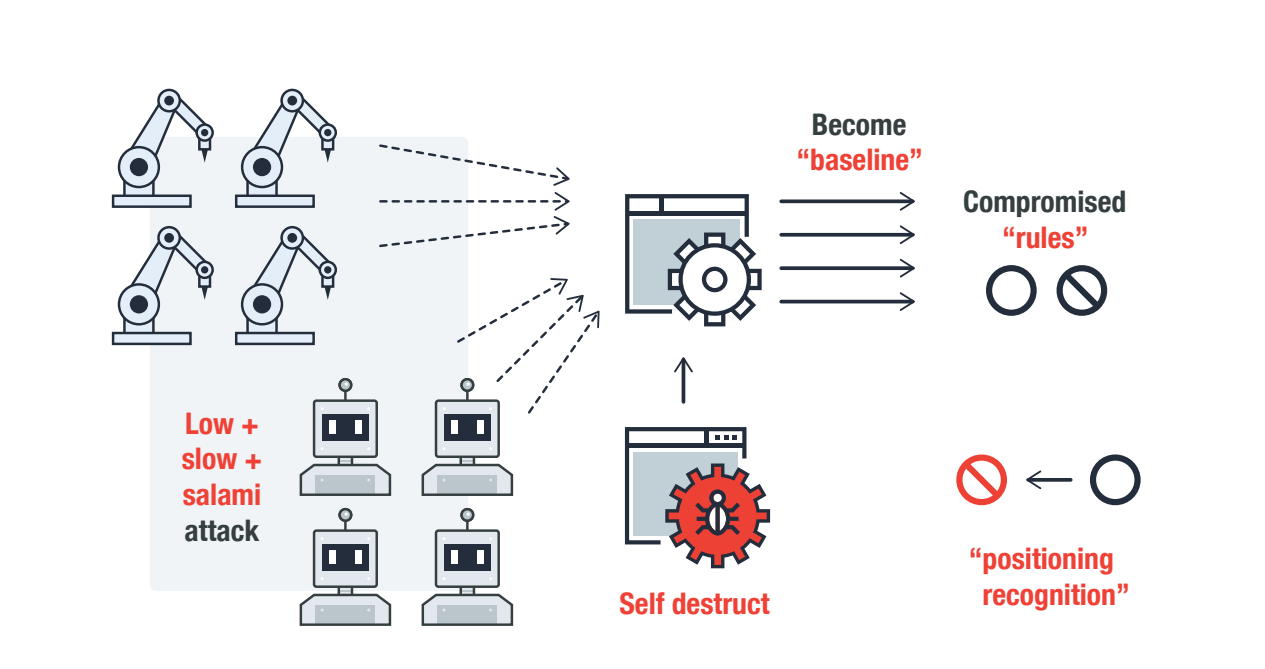

हमलावर अपनी समस्याओं को हल करने के लिए एक समझौता किए गए सिम कार्ड की सेटिंग बदल सकते हैं। सिमजकिंग हमले के सापेक्ष सहजता और चुपके से इसे निरंतर आधार पर पूरा करने की अनुमति मिलती है, अधिक से अधिक नए उपकरणों का नियंत्रण लेते हुए, धीरे-धीरे और धैर्यपूर्वक ( कम और धीमी गति से हमले ) नेटवर्क के टुकड़े काटते हैं जैसे सलामी ( सलामी हमले ) के स्लाइस । इस प्रभाव को ट्रैक करना बेहद मुश्किल है, और एक जटिल 5 जी वितरित नेटवर्क में, यह लगभग अवास्तविक है। लो और स्लो + सलामी हमलों का उपयोग करके 5G नेटवर्क के लिए धीरे-धीरे परिचय। स्रोत: ट्रेंड माइक्रोऔर चूंकि 5 जी नेटवर्क में अंतर्निहित सिम-कार्ड सुरक्षा नियंत्रण तंत्र नहीं है, इसलिए हमलावर धीरे-धीरे 5 जी संचार डोमेन के अंदर अपने नियमों को सेट करने के लिए कैप्चर किए गए सिम कार्ड का उपयोग कर धनराशि चोरी करने, नेटवर्क स्तर पर अधिकृत करने, मैलवेयर और अन्य अवैध गतिविधियों को स्थापित करने में सक्षम होंगे।विशेष चिंता की बात है कि उपकरण के हैकर मंचों पर उपस्थिति है जो सिमजैकिंग का उपयोग करके सिम कार्ड के कैप्चर को स्वचालित करता है, क्योंकि पांचवीं पीढ़ी के नेटवर्क के लिए ऐसे उपकरणों का उपयोग हमलावरों को स्केलिंग हमलों और विश्वसनीय यातायात को संशोधित करने के लिए लगभग असीमित संभावनाएं देता है।

लो और स्लो + सलामी हमलों का उपयोग करके 5G नेटवर्क के लिए धीरे-धीरे परिचय। स्रोत: ट्रेंड माइक्रोऔर चूंकि 5 जी नेटवर्क में अंतर्निहित सिम-कार्ड सुरक्षा नियंत्रण तंत्र नहीं है, इसलिए हमलावर धीरे-धीरे 5 जी संचार डोमेन के अंदर अपने नियमों को सेट करने के लिए कैप्चर किए गए सिम कार्ड का उपयोग कर धनराशि चोरी करने, नेटवर्क स्तर पर अधिकृत करने, मैलवेयर और अन्य अवैध गतिविधियों को स्थापित करने में सक्षम होंगे।विशेष चिंता की बात है कि उपकरण के हैकर मंचों पर उपस्थिति है जो सिमजैकिंग का उपयोग करके सिम कार्ड के कैप्चर को स्वचालित करता है, क्योंकि पांचवीं पीढ़ी के नेटवर्क के लिए ऐसे उपकरणों का उपयोग हमलावरों को स्केलिंग हमलों और विश्वसनीय यातायात को संशोधित करने के लिए लगभग असीमित संभावनाएं देता है।पहचान की कमजोरियाँ

नेटवर्क पर डिवाइस की पहचान करने के लिए एक सिम कार्ड का उपयोग किया जाता है। यदि सिम कार्ड सक्रिय है और एक सकारात्मक संतुलन है, तो डिवाइस को स्वचालित रूप से वैध माना जाता है और पहचान सिस्टम के स्तर पर संदेह पैदा नहीं करता है। इस बीच, सिम कार्ड की भेद्यता ही पूरे पहचान प्रणाली को कमजोर बनाती है। आईटी सुरक्षा प्रणाली बस एक अवैध रूप से जुड़े डिवाइस को ट्रैक करने में सक्षम नहीं होगी यदि यह सिमजैकिंग के माध्यम से चोरी की गई पहचान का उपयोग करके नेटवर्क पर पंजीकृत करता है।यह पता चला है कि हैक किए गए सिम कार्ड के माध्यम से नेटवर्क से कनेक्ट होने वाले हैकर को वर्तमान मालिक के स्तर पर पहुंच मिलती है, क्योंकि आईटी सिस्टम अब उन उपकरणों की जांच नहीं करता है जिन्हें नेटवर्क स्तर पर प्रमाणित किया गया है।सॉफ़्टवेयर और नेटवर्क परत के बीच की गारंटी पहचान में एक और समस्या जोड़ती है: अपराधी जानबूझकर पकड़े गए वैध उपकरणों की ओर से लगातार विभिन्न संदिग्ध कार्रवाई करके घुसपैठ का पता लगाने वाली प्रणालियों के लिए "शोर" पैदा कर सकते हैं। चूंकि स्वचालित पहचान प्रणालियों का संचालन आंकड़ों के विश्लेषण पर आधारित है, इसलिए अलार्म के लिए दहलीज का मूल्य धीरे-धीरे बढ़ेगा, यह सुनिश्चित करेगा कि वास्तविक हमलों की कोई प्रतिक्रिया नहीं है। इस तरह का दीर्घकालिक एक्सपोजर पूरे नेटवर्क के कामकाज को बदलने और डिटेक्शन सिस्टम के लिए सांख्यिकीय "ब्लाइंड स्पॉट" बनाने में काफी सक्षम है। ऐसे ज़ोन को नियंत्रित करने वाले अपराधी नेटवर्क के भीतर और भौतिक उपकरणों पर डेटा पर हमले कर सकते हैं, सेवा से इनकार कर सकते हैं और अन्य नुकसान पहुंचा सकते हैं।समाधान: एकीकृत पहचान सत्यापन

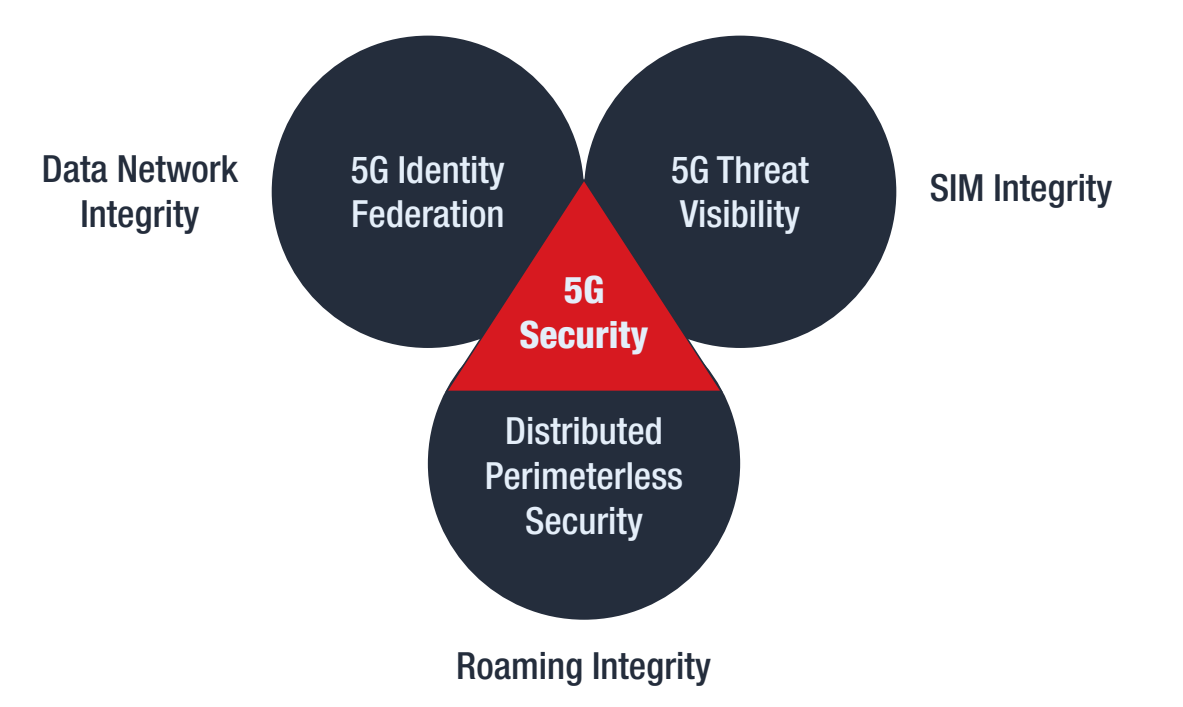

अध्ययन किए गए 5G एनपीएन नेटवर्क की कमजोरियां संचार स्तर पर खंडित सुरक्षा प्रक्रियाओं, सिम कार्डों और उपकरणों के स्तर के साथ-साथ नेटवर्क के बीच रोमिंग इंटरैक्शन के स्तर का परिणाम हैं। इस समस्या को हल करने के लिए, शून्य पहचान ( ज़ीरो-ट्रस्ट आर्किटेक्चर, जेडटीए ) के सिद्धांत के अनुसार आवश्यक है ताकि फेडरेटेड आइडेंटिटी एंड एक्सेस मैनेजमेंट (एफआईएडीएम ) मॉडल को लागू करके प्रत्येक चरण में नेटवर्क से जुड़े उपकरणों के प्रमाणीकरण को सुनिश्चित किया जा सके ।ZTA का सिद्धांत डिवाइस के अनियंत्रित होने पर भी सुरक्षा बनाए रखना है, आगे बढ़ना या नेटवर्क परिधि से बाहर है। एक संघीकृत प्रमाणीकरण मॉडल एक 5G सुरक्षा दृष्टिकोण है जो 5G नेटवर्क में प्रमाणीकरण, पहुंच अधिकार, डेटा अखंडता और अन्य घटकों और प्रौद्योगिकियों के लिए एक एकल, सुसंगत वास्तुकला प्रदान करता है।यह दृष्टिकोण नेटवर्क में एक "रोमिंग" टॉवर को पेश करने और उस पर कब्जा कर लिया सिम कार्ड को पुनर्निर्देशित करने की संभावना को समाप्त करता है। आईटी सिस्टम पूरी तरह से बाहरी उपकरणों के कनेक्शन का पता लगाने में सक्षम होगा और सांख्यिकीय शोर पैदा करेगा।सिम कार्ड को संशोधन से बचाने के लिए, इसमें अतिरिक्त अखंडता जांच शुरू करना आवश्यक है, संभवतः ब्लॉकचैन-आधारित सिम एप्लिकेशन के रूप में लागू किया गया है। एप्लिकेशन का उपयोग उपकरणों और उपयोगकर्ताओं को प्रमाणित करने के लिए किया जा सकता है, साथ ही साथ रोमिंग और होम नेटवर्क पर काम करते समय फर्मवेयर और सिम कार्ड सेटिंग्स की अखंडता को सत्यापित करने के लिए भी उपयोग किया जा सकता है।

संक्षेप

पहचानी गई 5G सुरक्षा समस्याओं के समाधान को तीन दृष्टिकोणों के संयोजन के रूप में दर्शाया जा सकता है:- पहचान और अभिगम नियंत्रण के संघबद्ध मॉडल का कार्यान्वयन, जो नेटवर्क में डेटा अखंडता सुनिश्चित करेगा;

- सिम कार्ड की वैधता और अखंडता को सत्यापित करने के लिए एक वितरित रजिस्ट्री को लागू करके खतरों की पूरी दृश्यता सुनिश्चित करना;

- घूमने में उपकरणों के साथ बातचीत के मुद्दों को हल करने वाली सीमाओं के बिना एक वितरित सुरक्षा प्रणाली का गठन।

इन उपायों के व्यावहारिक कार्यान्वयन के लिए समय और गंभीर खर्चों की आवश्यकता होती है, लेकिन 5 जी नेटवर्क की तैनाती हर जगह है, जिसका मतलब है कि आपको अभी से कमजोरियों को ठीक करने पर काम करना शुरू करना होगा।Source: https://habr.com/ru/post/undefined/

All Articles