Je comprends très bien que tu t'en lasses de l'omniprésent Mikrotik, mais c'est vraiment intéressant. En fait, l'article a été écrit avec un retard de 4 mois (le support de SOCKS5 est apparu en janvier 2020), mais mieux vaut tard que jamais, d'autant plus qu'il n'y a pas beaucoup d'informations à ce sujet et que peu de gens sont au courant.Alors, commençons!

Je comprends très bien que tu t'en lasses de l'omniprésent Mikrotik, mais c'est vraiment intéressant. En fait, l'article a été écrit avec un retard de 4 mois (le support de SOCKS5 est apparu en janvier 2020), mais mieux vaut tard que jamais, d'autant plus qu'il n'y a pas beaucoup d'informations à ce sujet et que peu de gens sont au courant.Alors, commençons!Contexte

Mikrotik est un outil très puissant qui (à mon humble avis) devrait être à la ferme de tout ingénieur réseau. D'énormes fonctionnalités et un ensemble d'outils, constamment renouvelés avec chaque version. Le journal des modifications pour RouterOS 6.47 (bêta) a remarqué le support SOCKS5, que j'attendais personnellement depuis plusieurs années (et bien d'autres, à en juger par les nombreuses «Feature Request» sur forum.mikrotik.com ): à en juger par l'une des branches du forum susmentionné , le support du intégré Le serveur SOCKS5 a démarré avec la version 6.47beta19.

juger par l'une des branches du forum susmentionné , le support du intégré Le serveur SOCKS5 a démarré avec la version 6.47beta19.Personnalisation

La configuration, comme toujours avec MikroTik, est assez simple et s'inscrit dans quatre lignes.Un serveur virtuel avec CHR (Cloud Hosted Router), mis à jour en 6.47beta53, a fait office de sujet de test.Le préfixe bêta dans la version RouterOS signifie qu'il est uniquement destiné à tester et envoyer des rapports de bogues pour prendre en charge [at] mikrotik.com. Je recommande fortement de ne pas se précipiter pour mettre à niveau le matériel sous charge et d'attendre la version à long terme ou au moins stable. Si vous décidez de mettre à niveau, lisez attentivement le journal des modifications pour être au courant de tous les changements et problèmes possibles.Nous configurons le serveur SOCKS5, sélectionnons l'autorisation par mot de passe (il est possible de l'ouvrir), 3327 (autre que le standard 1080) sont spécifiés comme port afin de ne pas entrer dans les listes de scan botnet:ip socks set enabled=yes version=5 port=3327 auth-method=password

Ensuite, ajoutez l'utilisateur:ip socks users add name=test_socks5 password=Str0nGP@SSw0RD

Créez une règle d'exception dans le pare-feu:ip firewall filter add chain=input protocol=tcp dst-port=3327 action=accept comment="SOCKS5 TCP"

Et nous déplaçons notre règle avant la règle du type "drop":ip firewall filter move [/ip firewall filter find comment="SOCKS5 TCP"] 0

Terminé! Sur notre Mikrotik, un serveur proxy SOCKS5 a été créé.Vérifier

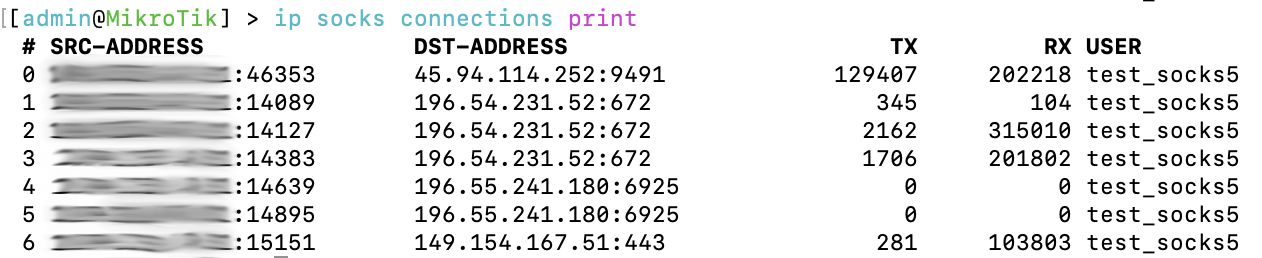

Comme tout résident de la Fédération de Russie, ayant un serveur proxy en Europe, je me souviens immédiatement des télégrammes, et l'opérabilité du serveur SOCKS5 fraîchement configuré a été vérifiée: les appels fonctionnent également bien, malgré la limitation de la version Free CHR à 1Mbps.Ensuite, il est devenu intéressant de voir à quoi ressemblera POF (Passive OS Fingerprint) introduit par Mikrotik (vérifié sur WhatLeaks ):On peut voir que le système est défini comme Linux, ce qui est logique (car c'est précisément son noyau qui sous-tend ROS) et ne peut que se réjouir. Oui, il a été possible de remplacer user-agent, mais nous avons une tâche légèrement différente.Dans le même temps, sur Mikrotik lui-même, comme cela devrait être le cas pour un vrai serveur, des statistiques sur les connexions et le trafic sont affichées:

appels fonctionnent également bien, malgré la limitation de la version Free CHR à 1Mbps.Ensuite, il est devenu intéressant de voir à quoi ressemblera POF (Passive OS Fingerprint) introduit par Mikrotik (vérifié sur WhatLeaks ):On peut voir que le système est défini comme Linux, ce qui est logique (car c'est précisément son noyau qui sous-tend ROS) et ne peut que se réjouir. Oui, il a été possible de remplacer user-agent, mais nous avons une tâche légèrement différente.Dans le même temps, sur Mikrotik lui-même, comme cela devrait être le cas pour un vrai serveur, des statistiques sur les connexions et le trafic sont affichées:

Conclusion

En fait, il manque beaucoup (par exemple, la prise en charge de l'authentification via RADIUS), mais je crois sincèrement que cette option sera développée davantage. Il est important de noter qu'il s'agit toujours d'un routeur et que sa tâche principale est le transfert de trafic, et le reste des «fonctionnalités» sont probablement très bien. En tout cas, la réalisation qu'un morceau de fer pour 50 $ peut faire tellement excite l'imagination.C'est tout, merci d'avoir regardé :)