Dans cet article, nous examinerons un certain nombre de paramètres facultatifs mais utiles:Cet article est une suite, commencez à voir oVirt dans 2 heures Partie 1 et Partie 2 .Des articles

- introduction

- Installation du gestionnaire (ovirt-engine) et des hyperviseurs (hôtes)

- Paramètres avancés - Nous sommes ici

- Opérations de base

Paramètres supplémentaires du gestionnaire

Pour plus de commodité, nous vous fournirons des packages supplémentaires:$ sudo yum install bash-completion vim

Pour activer l'auto-complétion, les commandes bash-complétement doivent être commutées sur bash.Ajout de noms DNS supplémentaires

Cela est nécessaire lorsque vous devez vous connecter au gestionnaire par un autre nom (CNAME, alias ou simplement un nom court sans suffixe de domaine). Pour des raisons de sécurité, le gestionnaire autorise uniquement les connexions en utilisant la liste de noms autorisée.Créez un fichier de configuration:$ sudo vim /etc/ovirt-engine/engine.conf.d/99-custom-sso-setup.conf

le contenu suivant:SSO_ALTERNATE_ENGINE_FQDNS="ovirt.example.com some.alias.example.com ovirt"

et redémarrez le gestionnaire:$ sudo systemctl restart ovirt-engine

Configurer l'authentification via AD

oVirt a une base d'utilisateurs intégrée, mais les fournisseurs LDAP externes sont également pris en charge, y compris UN D.Le moyen le plus simple pour une configuration typique est de démarrer l'assistant et de redémarrer le gestionnaire:$ sudo yum install ovirt-engine-extension-aaa-ldap-setup

$ sudo ovirt-engine-extension-aaa-ldap-setup

$ sudo systemctl restart ovirt-engine

Exemple d'assistant$

sudo ovirt-engine-extension-aaa-ldap-setupAvailable LDAP implementations:

…

3 — Active Directory

…

Please select:

3Please enter Active Directory Forest name:

example.com

Please select protocol to use (startTLS, ldaps, plain)

[startTLS]:

Please select method to obtain PEM encoded CA certificate (File, URL, Inline, System, Insecure):

URLURL:

wwwca.example.com/myRootCA.pemEnter search user DN (for example uid=username,dc=example,dc=com or leave empty for anonymous):

CN=oVirt-Engine,CN=Users,DC=example,DC=comEnter search user password:

*password*[ INFO ] Attempting to bind using 'CN=oVirt-Engine,CN=Users,DC=example,DC=com'

Are you going to use Single Sign-On for Virtual Machines (Yes, No)

[Yes]:

Please specify profile name that will be visible to users

[example.com]:

Please provide credentials to test login flow:

Enter user name:

someAnyUserEnter user password:

…

[ INFO ] Login sequence executed successfully

…

Select test sequence to execute (Done, Abort, Login, Search)

[Done]:

[ INFO ] Stage: Transaction setup

…

CONFIGURATION SUMMARY

…

L'utilisation de l'assistant convient à la plupart des cas. Pour les configurations complexes, les paramètres sont manuels. En savoir plus dans la documentation oVirt, Users and Roles . Une fois le moteur correctement connecté à AD, un profil supplémentaire apparaît dans la fenêtre de connexion et dans l'onglet Autorisations pour les objets système - la possibilité d'accorder des autorisations aux utilisateurs et aux groupes AD. Il convient de noter que le répertoire externe des utilisateurs et des groupes peut être non seulement AD, mais également IPA, eDirectory, etc.Multipathing

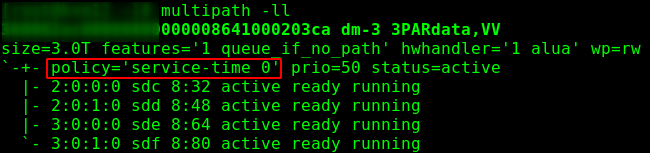

Dans un environnement de production, le système de stockage doit être connecté à l'hôte par plusieurs chemins d'E / S multiples indépendants. En règle générale, dans CentOS (et donc oVirt), il n'y a pas de problème avec la construction de plusieurs chemins de périphérique (find_multipaths oui). Des paramètres supplémentaires pour FCoE sont décrits dans la partie 2 . Il vaut la peine de prêter attention à la recommandation du fabricant des systèmes de stockage - beaucoup recommandent d'utiliser la politique de tourniquet, par défaut, le service Linux est utilisé dans Enterprise Linux 7.Par exemple, 3PARHPE 3PAR Red Hat Enterprise Linux, CentOS Linux, Oracle Linux, and OracleVM Server Implementation Guide EL Host Generic-ALUA Persona 2, /etc/multipath.conf :

defaults {

polling_interval 10

user_friendly_names no

find_multipaths yes

}

devices {

device {

vendor "3PARdata"

product "VV"

path_grouping_policy group_by_prio

path_selector "round-robin 0"

path_checker tur

features "0"

hardware_handler "1 alua"

prio alua

failback immediate

rr_weight uniform

no_path_retry 18

rr_min_io_rq 1

detect_prio yes

fast_io_fail_tmo 10

dev_loss_tmo "infinity"

}

}

:

systemctl restart multipathd

. 1 — - .

. 1 — - . . 2 — - .

. 2 — - . Configuration de gestion de l'alimentation

Vous permet d'effectuer, par exemple, une réinitialisation matérielle de la machine, si le moteur ne peut pas recevoir de réponse de l'hôte pendant une longue période. Mis en œuvre via l'agent de clôture.Calculez -> Hôtes -> HÔTE - Éditez -> Gestion de l'alimentation, puis activez "Activer la gestion de l'alimentation" et ajoutez l'agent - "Ajouter un agent de clôture" -> + .Nous indiquons le type (par exemple, ilo4 doit être spécifié pour iLO5), le nom / l'adresse de l'interface ipmi, ainsi que le nom d'utilisateur / mot de passe. Il est recommandé de créer un utilisateur distinct (par exemple, oVirt-PM) et, dans le cas d'iLO, de lui accorder des privilèges:- S'identifier

- Console distante

- Alimentation virtuelle et réinitialisation

- Médias virtuels

- Configurer les paramètres iLO

- Administrer les comptes d'utilisateurs

Ne demandez pas pourquoi, il est choisi empiriquement. L'agent de clôture de console nécessite un ensemble de droits plus restreint.Lors de la configuration des listes de contrôle d'accès, il convient de garder à l'esprit que l'agent ne s'exécute pas sur le moteur, mais sur l'hôte "voisin" (le soi-disant Power Management Proxy), c'est-à-dire que s'il n'y a qu'un seul nœud dans le cluster, la gestion de l'alimentation ne fonctionnera pas .Configuration SSL

Les instructions officielles complètes se trouvent dans la documentation , Annexe D: oVirt et SSL - Remplacement du certificat SSL / TLS oVirt Engine.Le certificat peut provenir soit de notre CA d'entreprise, soit d'une autorité de certification commerciale externe.Remarque importante: le certificat est conçu pour se connecter au gestionnaire, il n'affectera pas l'interaction entre le moteur et les nœuds - ils utiliseront des certificats auto-signés émis par le moteur.Exigences:- certificat de l'AC émettrice au format PEM, avec toute la chaîne jusqu'à l'AC racine (de l'émetteur subordonné au début à la racine à la fin);

- Certificat Apache émis par l'autorité de certification émettrice (également complété par toute la chaîne de certificats de l'autorité de certification)

- clé privée pour Apache, pas de mot de passe.

Supposons que notre autorité de certification de publication exécute CentOS, appelée subca.example.com, et que les demandes, les clés et les certificats se trouvent dans le répertoire / etc / pki / tls /.Nous effectuons des sauvegardes et créons un répertoire temporaire:$ sudo cp /etc/pki/ovirt-engine/keys/apache.key.nopass /etc/pki/ovirt-engine/keys/apache.key.nopass.`date +%F`

$ sudo cp /etc/pki/ovirt-engine/certs/apache.cer /etc/pki/ovirt-engine/certs/apache.cer.`date +%F`

$ sudo mkdir /opt/certs

$ sudo chown mgmt.mgmt /opt/certs

Téléchargez des certificats, exécutez-les depuis notre poste de travail ou transférez-les d'une autre manière pratique:[myuser@mydesktop] $ scp -3 causer@subca.example.com:/etc/pki/tls/cachain.pem mgmt@ovirt.example.com:/opt/certs

[myuser@mydesktop] $ scp -3 causer@subca.example.com:/etc/pki/tls/private/ovirt.key mgmt@ovirt.example.com:/opt/certs

[myuser@mydesktop] $ scp -3 causer@subca.example.com/etc/pki/tls/certs/ovirt.crt mgmt@ovirt.example.com:/opt/certs

En conséquence, vous devriez voir les 3 fichiers:$ ls /opt/certs

cachain.pem ovirt.crt ovirt.key

Installation de certificat

Nous copions des fichiers et mettons à jour les listes de confiance:$ sudo cp /opt/certs/cachain.pem /etc/pki/ca-trust/source/anchors

$ sudo update-ca-trust

$ sudo rm /etc/pki/ovirt-engine/apache-ca.pem

$ sudo cp /opt/certs/cachain.pem /etc/pki/ovirt-engine/apache-ca.pem

$ sudo cp /opt/certs/ovirt03.key /etc/pki/ovirt-engine/keys/apache.key.nopass

$ sudo cp /opt/certs/ovirt03.crt /etc/pki/ovirt-engine/certs/apache.cer

$ sudo systemctl restart httpd.service

Ajouter / mettre à jour des fichiers de configuration:$ sudo vim /etc/ovirt-engine/engine.conf.d/99-custom-truststore.conf

ENGINE_HTTPS_PKI_TRUST_STORE="/etc/pki/java/cacerts"

ENGINE_HTTPS_PKI_TRUST_STORE_PASSWORD=""

$ sudo vim /etc/ovirt-engine/ovirt-websocket-proxy.conf.d/10-setup.conf

SSL_CERTIFICATE=/etc/pki/ovirt-engine/certs/apache.cer

SSL_KEY=/etc/pki/ovirt-engine/keys/apache.key.nopass

$ sudo vim /etc/ovirt-imageio-proxy/ovirt-imageio-proxy.conf

# Key file for SSL connections

ssl_key_file = /etc/pki/ovirt-engine/keys/apache.key.nopass

# Certificate file for SSL connections

ssl_cert_file = /etc/pki/ovirt-engine/certs/apache.cer

Ensuite, nous redémarrons tous les services concernés:$ sudo systemctl restart ovirt-provider-ovn.service

$ sudo systemctl restart ovirt-imageio-proxy

$ sudo systemctl restart ovirt-websocket-proxy

$ sudo systemctl restart ovirt-engine.service

Terminé! Il est temps de se connecter au gestionnaire et de vérifier que la connexion est protégée par un certificat SSL signé.Archivage

Où sans elle! Dans cette section, nous aborderons l'archivage des gestionnaires; l'archivage des machines virtuelles est un problème distinct. Nous allons faire des copies d'archives une fois par jour et les mettre sur NFS, par exemple, sur le même système où nous avons placé les images ISO - mynfs01.example.com:/exports/ovirt-backup. Il n'est pas recommandé de stocker des archives sur la même machine où Engine s'exécute.Installez et activez les autofs:$ sudo yum install autofs

$ sudo systemctl enable autofs

$ sudo systemctl start autofs

Créez un script:$ sudo vim /etc/cron.daily/make.oVirt.backup.sh

le contenu suivant:#!/bin/bash

datetime=`date +"%F.%R"`

backupdir="/net/mynfs01.example.com/exports/ovirt-backup"

filename="$backupdir/`hostname --short`.`date +"%F.%R"`"

engine-backup --mode=backup --scope=all --file=$filename.data --log=$filename.log

Nous rendons le fichier exécutable:$ sudo chmod a+x /etc/cron.daily/make.oVirt.backup.sh

Maintenant, chaque soir, nous recevrons l'archive des paramètres du gestionnaire.Interface de gestion d'hôte

Cockpit est une interface d'administration moderne pour les systèmes Linux. Dans ce cas, il joue un rôle proche de l'interface Web ESXi. Figure. 3 - apparence du panneau.Il s'installe très simplement, vous avez besoin de packages cockpit et du plugin cockpit-ovirt-dashboard:

Figure. 3 - apparence du panneau.Il s'installe très simplement, vous avez besoin de packages cockpit et du plugin cockpit-ovirt-dashboard:$ sudo yum install cockpit cockpit-ovirt-dashboard -y

Allumer le cockpit:$ sudo systemctl enable --now cockpit.socket

Configuration du pare-feu:sudo firewall-cmd --add-service=cockpit

sudo firewall-cmd --add-service=cockpit --permanent

Vous pouvez maintenant vous connecter à l'hôte: https: // [IP hôte ou FQDN]: 9090VLAN

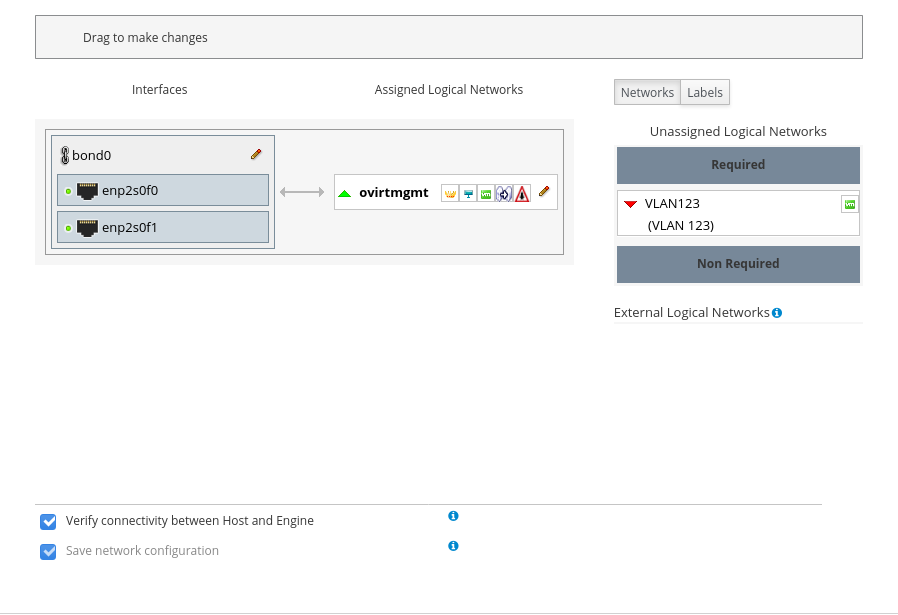

En savoir plus sur les réseaux dans la documentation . Il existe de nombreuses possibilités, nous décrivons ici la connexion de réseaux virtuels.Pour connecter d'autres sous-réseaux, ils doivent d'abord être décrits dans la configuration: Réseau -> Réseaux -> Nouveau, ici seul le nom est un champ obligatoire; la case à cocher VM Network, qui permet aux machines d'utiliser ce réseau, est activée et pour activer la balise, activez Activer le balisage VLAN , entrez le numéro VLAN et cliquez sur OK.Vous devez maintenant aller dans Calcul -> Hôtes -> kvmNN -> Interfaces réseau -> Configurer les hôtes des réseaux hôtes. Faites glisser le réseau ajouté du côté droit des réseaux logiques non attribués vers la gauche dans Réseaux logiques attribués: Fig. 4 - avant d'ajouter un réseau.

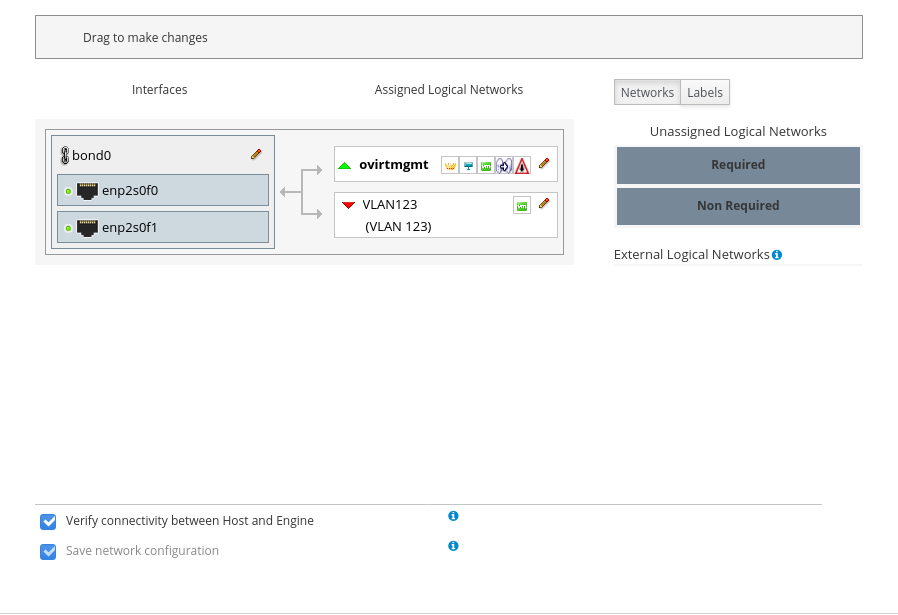

Fig. 4 - avant d'ajouter un réseau. Figure. 5 - après l'ajout d'un réseau.Pour connecter plusieurs réseaux à l'hôte en bloc, il est pratique de leur attribuer une ou plusieurs étiquettes lors de la création de réseaux et d'ajouter des réseaux par étiquettes.Une fois le réseau créé, les hôtes passent à l'état Non opérationnel jusqu'à ce que le réseau soit ajouté à tous les nœuds du cluster. Ce problème est dû à l'indicateur Tout exiger sur l'onglet Cluster lors de la création d'un nouveau réseau. Dans le cas où le réseau n'est pas nécessaire sur tous les nœuds du cluster, ce symptôme peut être désactivé, puis le réseau lorsqu'il est ajouté à l'hôte sera à droite dans la section Non requis et vous pouvez choisir de le connecter à un hôte spécifique.

Figure. 5 - après l'ajout d'un réseau.Pour connecter plusieurs réseaux à l'hôte en bloc, il est pratique de leur attribuer une ou plusieurs étiquettes lors de la création de réseaux et d'ajouter des réseaux par étiquettes.Une fois le réseau créé, les hôtes passent à l'état Non opérationnel jusqu'à ce que le réseau soit ajouté à tous les nœuds du cluster. Ce problème est dû à l'indicateur Tout exiger sur l'onglet Cluster lors de la création d'un nouveau réseau. Dans le cas où le réseau n'est pas nécessaire sur tous les nœuds du cluster, ce symptôme peut être désactivé, puis le réseau lorsqu'il est ajouté à l'hôte sera à droite dans la section Non requis et vous pouvez choisir de le connecter à un hôte spécifique. Figure. 6 - sélection d'un signe d'une exigence de réseau.

Figure. 6 - sélection d'un signe d'une exigence de réseau.Spécifique à HPE

Presque tous les fabricants disposent d'outils qui améliorent la convivialité de leurs produits. En utilisant HPE comme exemple, AMS (Agentless Management Service, amsd pour iLO5, hp-ams pour iLO4) et SSA (Smart Storage Administrator, travaillant avec un contrôleur de disque), etc. sont utiles.Connecter le référentiel HPEHPE:

$ sudo rpm --import https://downloads.linux.hpe.com/SDR/hpePublicKey2048_key1.pub

$ sudo vim /etc/yum.repos.d/mcp.repo

:

[mcp]

name=Management Component Pack

baseurl=http://downloads.linux.hpe.com/repo/mcp/centos/$releasever/$basearch/current/

enabled=1

gpgkey=file:///etc/pki/rpm-gpg/GPG-KEY-mcp

[spp]

name=Service Pack for ProLiant

baseurl=http://downloads.linux.hpe.com/SDR/repo/spp/RHEL/$releasever/$basearch/current/

enabled=1

gpgkey=file:///etc/pki/rpm-gpg/GPG-KEY-mcp

():

$ sudo yum --disablerepo="*" --enablerepo="mcp" list available

$ yum info amsd

Installation et lancement:$ sudo yum install amsd ssacli

$ sudo systemctl start amsd

Un exemple d'un utilitaire de contrôleur de disque C'est tout pour le moment. Dans les articles suivants, je prévois de décrire certaines opérations et applications de base. Par exemple, comment créer VDI dans oVirt.