Des MacBook m'ont été volés plusieurs fois, et les outils antivol d'Apple comme Find My Mac ne m'ont jamais aidé à récupérer mon ordinateur. Sont-ils vraiment sans valeur? Puis-je faire confiance au chiffrement intégré de FileVault? Comment augmenter les chances de récupérer l'ordinateur? Cet article est le résultat de mes souffrances lors de vaines tentatives de restitution d'ordinateurs volés.L'article décrit en détail les mécanismes de protection à travers les yeux d'un attaquant, dans notre cas un voleur. Cela vous donne une meilleure idée de leur fonctionnement. Le récit de l'article est au nom du voleur - ce n'est qu'un outil artistique pour une meilleure compréhension de la matière.Attention!

Des MacBook m'ont été volés plusieurs fois, et les outils antivol d'Apple comme Find My Mac ne m'ont jamais aidé à récupérer mon ordinateur. Sont-ils vraiment sans valeur? Puis-je faire confiance au chiffrement intégré de FileVault? Comment augmenter les chances de récupérer l'ordinateur? Cet article est le résultat de mes souffrances lors de vaines tentatives de restitution d'ordinateurs volés.L'article décrit en détail les mécanismes de protection à travers les yeux d'un attaquant, dans notre cas un voleur. Cela vous donne une meilleure idée de leur fonctionnement. Le récit de l'article est au nom du voleur - ce n'est qu'un outil artistique pour une meilleure compréhension de la matière.Attention!

Les matériaux de l'article sont présentés à titre informatif uniquement. Toutes les descriptions d'activités frauduleuses sont mises en scène et exécutées avec le consentement des propriétaires d'ordinateurs portables. L'auteur n'appelle pas à des actions frauduleuses, et le seul but de l'article est de montrer comment configurer au mieux le système pour protéger vos données.Préface

Dans la capture d'écran ci-dessous, l'un de plusieurs de mes ordinateurs portables volés qui sont restés enfouis dans le panneau iCloud. L'interface de la fonction Find My Mac du panneau de configuration iCloud indique que les fonctions de verrouillage deviendront disponibles lorsque l'ordinateur portable se connectera à Internet. Mais cela n'arrivera jamais.Chaque fois que je volais un MacBook ou que je le perdais avec mon sac, je réalisais la futilité de Find My Mac. Après tout, l'ordinateur portable n'a pas de modem et je ne peux ni suivre son emplacement ni supprimer des données à distance. Pour que les fonctions antivol fonctionnent, le voleur doit connecter mon ordinateur portable à Internet. Mais comment le fera-t-il si le compte est verrouillé avec un mot de passe? Il s'avère que même une personne qui souhaite me rendre un ordinateur ne pourra pas le faire si je n'écris pas mes contacts quelque part sur le dossier à l'avance. Je suis absolument certain que dans tous les cas de vol, mes ordinateurs portables ont été complètement nettoyés et vendus à de nouveaux propriétaires qui les utilisent désormais sans aucun problème sans même soupçonner qu'ils ont été volés.

L'interface de la fonction Find My Mac du panneau de configuration iCloud indique que les fonctions de verrouillage deviendront disponibles lorsque l'ordinateur portable se connectera à Internet. Mais cela n'arrivera jamais.Chaque fois que je volais un MacBook ou que je le perdais avec mon sac, je réalisais la futilité de Find My Mac. Après tout, l'ordinateur portable n'a pas de modem et je ne peux ni suivre son emplacement ni supprimer des données à distance. Pour que les fonctions antivol fonctionnent, le voleur doit connecter mon ordinateur portable à Internet. Mais comment le fera-t-il si le compte est verrouillé avec un mot de passe? Il s'avère que même une personne qui souhaite me rendre un ordinateur ne pourra pas le faire si je n'écris pas mes contacts quelque part sur le dossier à l'avance. Je suis absolument certain que dans tous les cas de vol, mes ordinateurs portables ont été complètement nettoyés et vendus à de nouveaux propriétaires qui les utilisent désormais sans aucun problème sans même soupçonner qu'ils ont été volés.Les iPhone sont mieux protégés

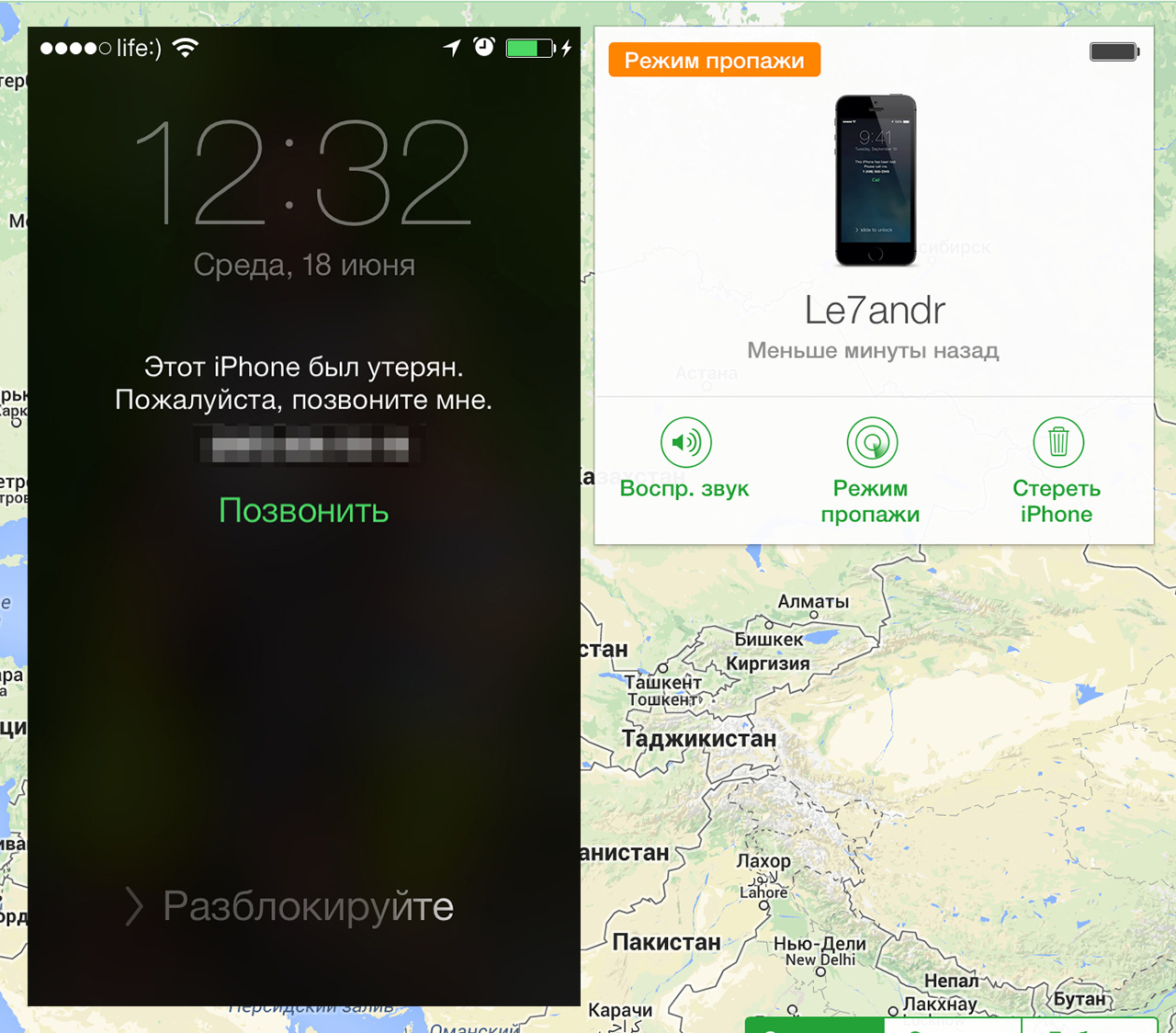

Un iPhone avec iOS à jour ne peut pas simplement être détaché d'iCloud. (Image par Alexander Varakin)Les iPhones modernes sont assez bien protégés, ils ne peuvent pas simplement être détachés de votre compte iCloud et vendus sur le marché de la radio. Par conséquent, il existe des schémas frauduleux entiers pour délier les appareils par phishing. Bonne recherche d'AntonBo0oMà propos de ce phénomène: les hameçonneurs iCloud et leur lieu de résidence . Des voleurs tentent de se connecter au compte iCloud de la victime et de déverrouiller le téléphone. Même si le voleur a réussi à retirer la carte SIM et à désactiver le WiFi avant que le propriétaire ne puisse verrouiller le téléphone, il ne pourrait toujours pas le déverrouiller si l'autorisation par empreinte digitale, visage ou code PIN était activée. Et c'est génial.Il y a beaucoup d'informations sur le blocage des iPhones, ces mécanismes ont été bien étudiés. Mais personne ne discute des mêmes fonctions dans les macbooks, il semble qu'ils n'y soient pas. Malheureusement, tous les modèles de MacBook jusqu'en 2018 (sans la puce T2 ) sont sans défense contre les voleurs, et en tout cas ils seront vendus complètement nettoyés. Mais en même temps, vous pouvez compliquer autant que possible la vie d'un voleur et protéger vos données.

Un iPhone avec iOS à jour ne peut pas simplement être détaché d'iCloud. (Image par Alexander Varakin)Les iPhones modernes sont assez bien protégés, ils ne peuvent pas simplement être détachés de votre compte iCloud et vendus sur le marché de la radio. Par conséquent, il existe des schémas frauduleux entiers pour délier les appareils par phishing. Bonne recherche d'AntonBo0oMà propos de ce phénomène: les hameçonneurs iCloud et leur lieu de résidence . Des voleurs tentent de se connecter au compte iCloud de la victime et de déverrouiller le téléphone. Même si le voleur a réussi à retirer la carte SIM et à désactiver le WiFi avant que le propriétaire ne puisse verrouiller le téléphone, il ne pourrait toujours pas le déverrouiller si l'autorisation par empreinte digitale, visage ou code PIN était activée. Et c'est génial.Il y a beaucoup d'informations sur le blocage des iPhones, ces mécanismes ont été bien étudiés. Mais personne ne discute des mêmes fonctions dans les macbooks, il semble qu'ils n'y soient pas. Malheureusement, tous les modèles de MacBook jusqu'en 2018 (sans la puce T2 ) sont sans défense contre les voleurs, et en tout cas ils seront vendus complètement nettoyés. Mais en même temps, vous pouvez compliquer autant que possible la vie d'un voleur et protéger vos données.Étape 1: voler un MacBook

Pour un test réaliste de toutes les hypothèses, nous devons voler un vrai MacBook. Plus de narration, je dirigerai au nom du voleur. Afin de comprendre le fonctionnement des mécanismes de protection, vous devez reproduire le modèle de menace réel ( modèle d'intrus ).Selon le script de la vidéo, j'ai volé le MacBook inclus à la victime dans un café. Au moment du vol, j'ai fermé le couvercle, pour que l'ordinateur portable passe en mode veille et se déconnecte du WiFi. C'est un point important, car il reproduit le scénario le plus populaire dans lequel un ordinateur portable tombe entre les mains d'un voleur. Le plus souvent, les propriétaires de MacBook ferment simplement le couvercle et mettent l'ordinateur portable dans le sac sans éteindre l'ordinateur. Toutes les fois, quand j'ai perdu mon ordinateur, il était dans cet état - il dormait dans un sac à dos.Find My - dispositifs de suivi sans Internet

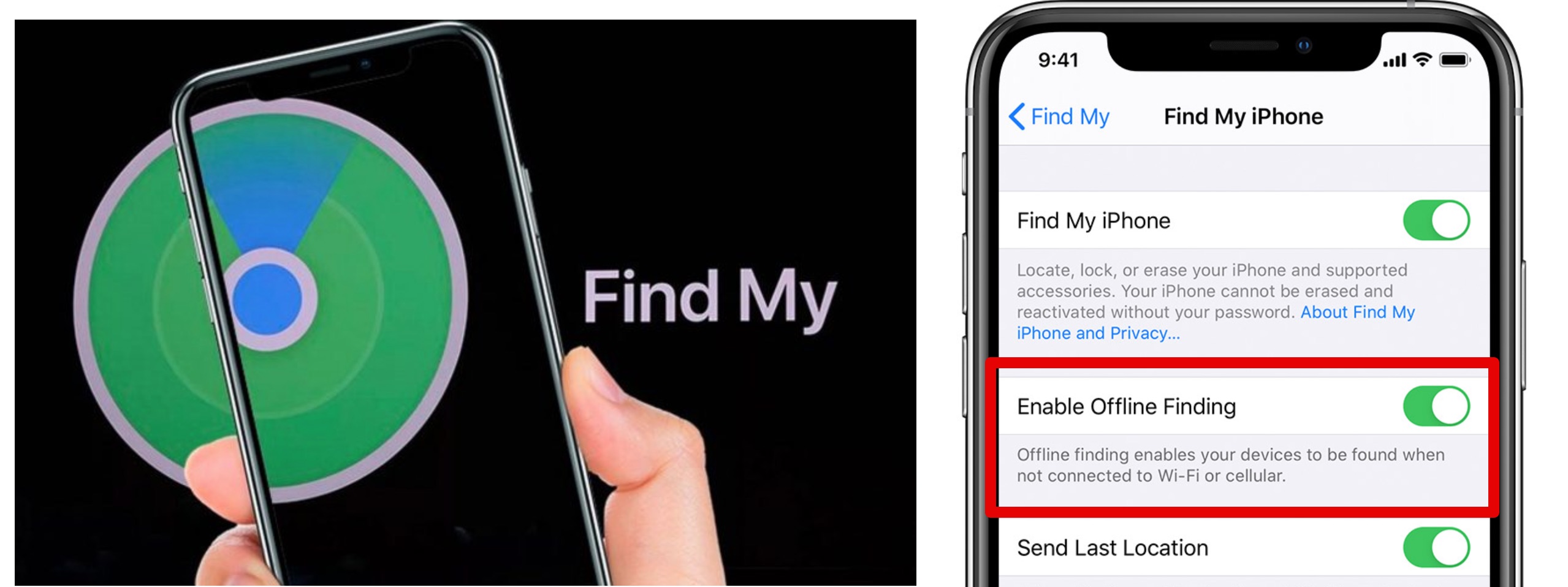

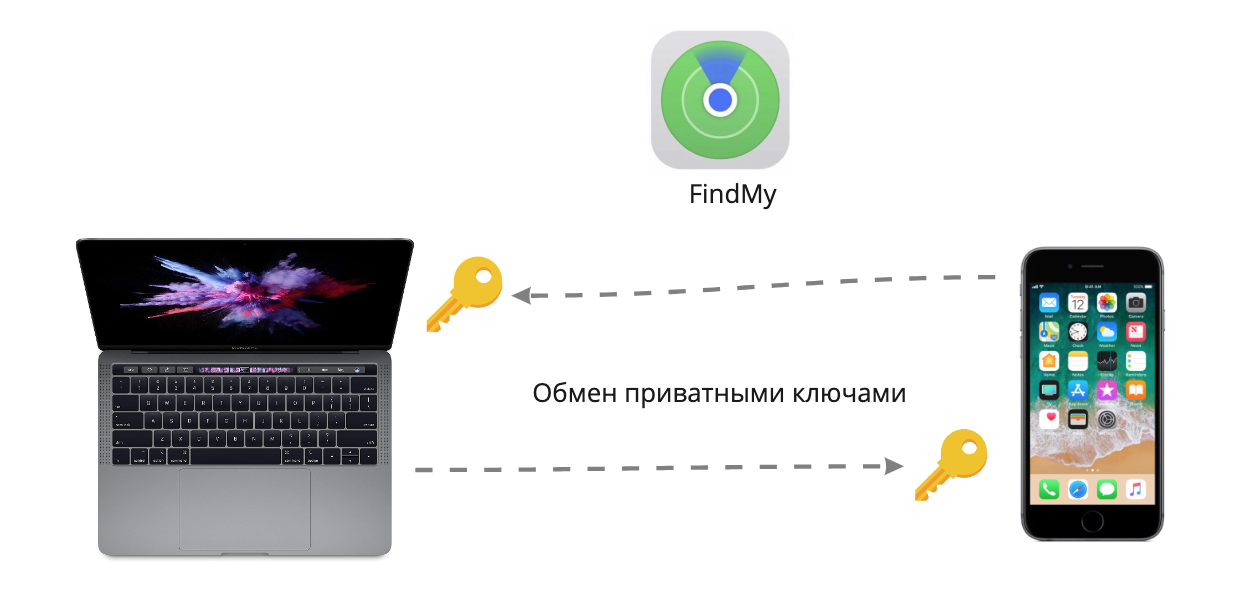

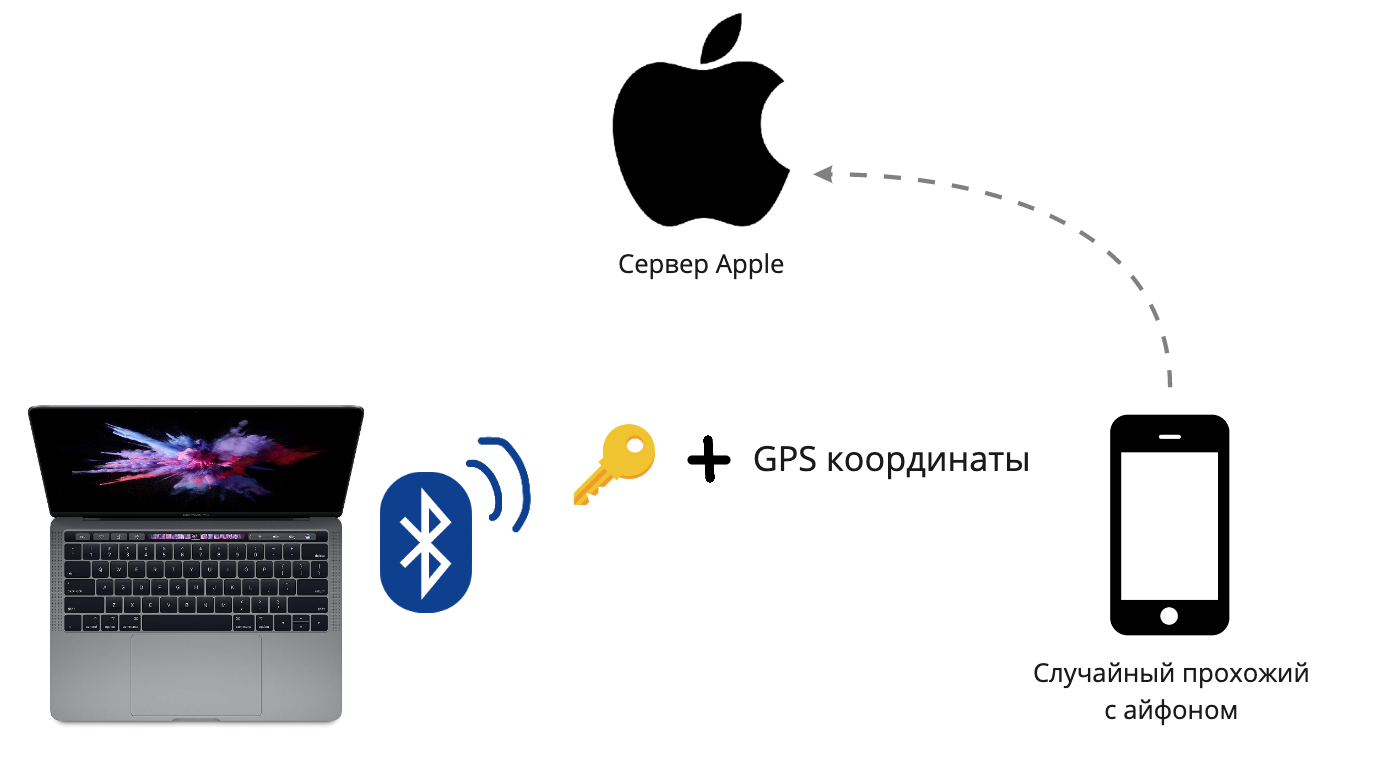

La nouvelle technologie de géolocalisation d'Apple sans InternetJuste après le vol, je cours avec mon aisselle MacBook volée dans mon laboratoire. Imaginez que je cours plus vite que la victime et que j'ai pu me cacher. En même temps, des actions ont lieu dans la ville, et je cours le long d'une rue bondée. Que fera la victime en ce moment? Pris de panique, il entre dans l'application FindMy et tentera de suivre l'ordinateur ou de le bloquer. Mais vous ne pourrez pas bloquer ou effacer les données, car l'ordinateur portable n'a pas de connexion Internet. Mais il s'avère que les coordonnées réelles de l'ordinateur portable sur la carte, et c'est incroyable!En 2019, Apple a annoncé une application FindMy mise à jour et une nouvelle façon de suivre les appareils, dans les paramètres qu'elle appelle la recherche hors ligne. La plupart des utilisateurs de la technologie Apple ne connaissent pas cette fonctionnalité.Le principe de fonctionnement est le suivant: vous devez d'abord avoir au moins deux appareils Apple liés au même compte iCloud. Les deux appareils doivent avoir le système d'exploitation actuel, au moins iOS 13 et macOS 10.15 (Catalina). Si toutes les conditions sont remplies, les deux appareils génèrent des clés et échangent des parties privées (clé privée) afin que chaque appareil puisse décrypter les messages de l'autre.

La nouvelle technologie de géolocalisation d'Apple sans InternetJuste après le vol, je cours avec mon aisselle MacBook volée dans mon laboratoire. Imaginez que je cours plus vite que la victime et que j'ai pu me cacher. En même temps, des actions ont lieu dans la ville, et je cours le long d'une rue bondée. Que fera la victime en ce moment? Pris de panique, il entre dans l'application FindMy et tentera de suivre l'ordinateur ou de le bloquer. Mais vous ne pourrez pas bloquer ou effacer les données, car l'ordinateur portable n'a pas de connexion Internet. Mais il s'avère que les coordonnées réelles de l'ordinateur portable sur la carte, et c'est incroyable!En 2019, Apple a annoncé une application FindMy mise à jour et une nouvelle façon de suivre les appareils, dans les paramètres qu'elle appelle la recherche hors ligne. La plupart des utilisateurs de la technologie Apple ne connaissent pas cette fonctionnalité.Le principe de fonctionnement est le suivant: vous devez d'abord avoir au moins deux appareils Apple liés au même compte iCloud. Les deux appareils doivent avoir le système d'exploitation actuel, au moins iOS 13 et macOS 10.15 (Catalina). Si toutes les conditions sont remplies, les deux appareils génèrent des clés et échangent des parties privées (clé privée) afin que chaque appareil puisse décrypter les messages de l'autre. Selon Apple, ces clés sont stockées uniquement sur les appareils et ne sont pas stockées sur le serveur. Autrement dit, vous ne pouvez utiliser la fonction que depuis un autre appareil et non depuis icloud.com. Cela signifie qu'ayant perdu les deux appareils, sur icloud.com, vous ne pouvez voir que la géolocalisation en ligne, qui ne fonctionne que si l'appareil a accès à Internet, mais pas la recherche hors ligne.

Selon Apple, ces clés sont stockées uniquement sur les appareils et ne sont pas stockées sur le serveur. Autrement dit, vous ne pouvez utiliser la fonction que depuis un autre appareil et non depuis icloud.com. Cela signifie qu'ayant perdu les deux appareils, sur icloud.com, vous ne pouvez voir que la géolocalisation en ligne, qui ne fonctionne que si l'appareil a accès à Internet, mais pas la recherche hors ligne. Lorsque l'appareil est sans Internet, par exemple, un téléphone sans carte SIM ou un MacBook sans WiFi, il commence à envoyer des packages spéciaux via Bluetooth Low Energy avec sa clé publique. Et tout appareil Apple à proximité, par exemple, un passant aléatoire avec un iPhone, ayant entendu un tel signal, prendra automatiquement cette clé, la chiffrera avec ses coordonnées actuelles et les enverra au serveur. Cela ne nécessite aucune action de la part de l'utilisateur, tout se passe en arrière-plan alors que le téléphone est dans une poche avec un écran verrouillé. Une sorte de botnet propriétaire avec de légères notes de réseaux maillés.Sous macOS, le démon / usr / libexec / searchpartyuseragent est responsable de cette fonction . Les clés sont censées être stockées dans le porte-clés sous le nom LocalBeaconStore → LocalBeaconStoreKey. Il est bouleversant que les balises BLE ne soient envoyées que lorsque le système est allumé ou en mode veille, c'est-à-dire que pour désactiver ce suivi, le voleur n'a qu'à maintenir le bouton d'alimentation enfoncé. Ce serait formidable si cette fonctionnalité fonctionnait directement sur la puce Bluetooth / WiFi lorsqu'il y avait une alimentation de secours sur la carte mère.

Lorsque l'appareil est sans Internet, par exemple, un téléphone sans carte SIM ou un MacBook sans WiFi, il commence à envoyer des packages spéciaux via Bluetooth Low Energy avec sa clé publique. Et tout appareil Apple à proximité, par exemple, un passant aléatoire avec un iPhone, ayant entendu un tel signal, prendra automatiquement cette clé, la chiffrera avec ses coordonnées actuelles et les enverra au serveur. Cela ne nécessite aucune action de la part de l'utilisateur, tout se passe en arrière-plan alors que le téléphone est dans une poche avec un écran verrouillé. Une sorte de botnet propriétaire avec de légères notes de réseaux maillés.Sous macOS, le démon / usr / libexec / searchpartyuseragent est responsable de cette fonction . Les clés sont censées être stockées dans le porte-clés sous le nom LocalBeaconStore → LocalBeaconStoreKey. Il est bouleversant que les balises BLE ne soient envoyées que lorsque le système est allumé ou en mode veille, c'est-à-dire que pour désactiver ce suivi, le voleur n'a qu'à maintenir le bouton d'alimentation enfoncé. Ce serait formidable si cette fonctionnalité fonctionnait directement sur la puce Bluetooth / WiFi lorsqu'il y avait une alimentation de secours sur la carte mère.Étape 2: Masquage - usurpation de géolocalisation via un proxy Bluetooth

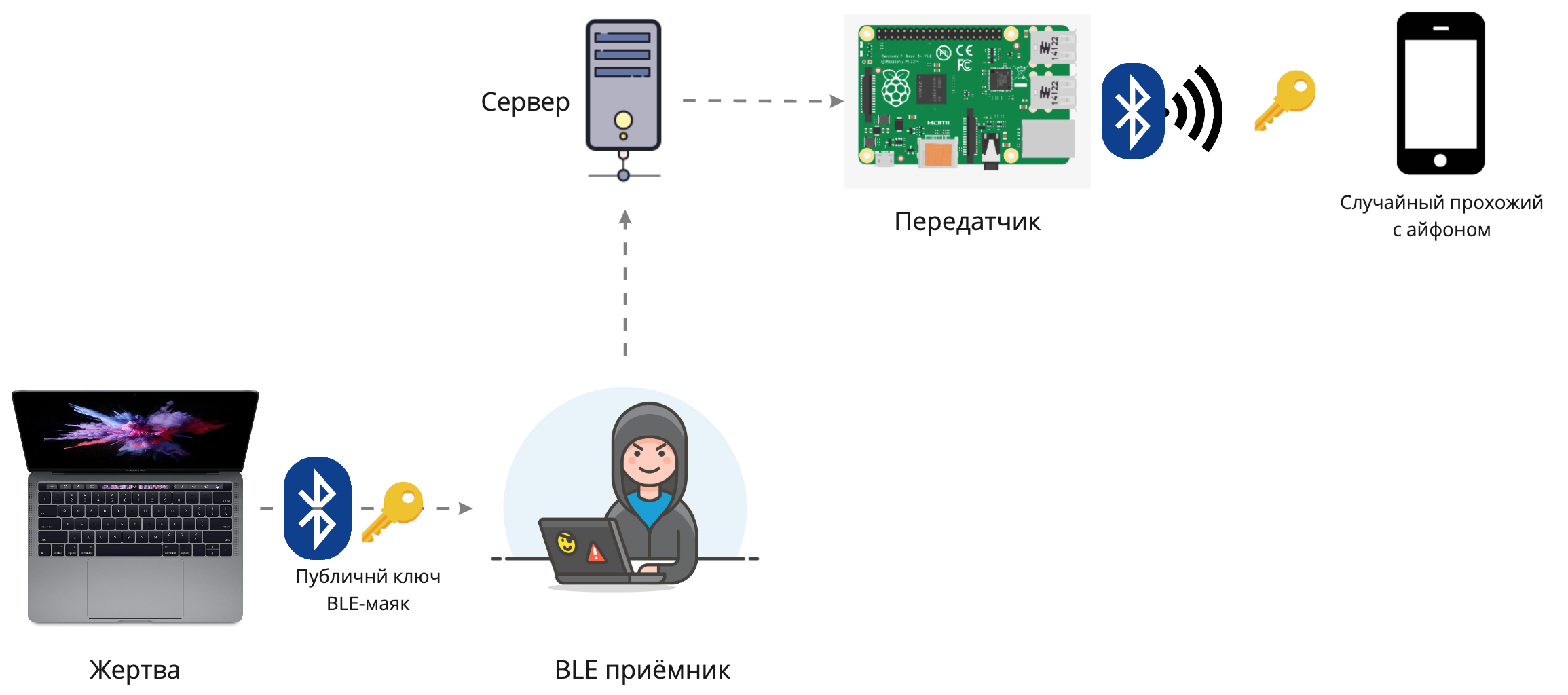

Est-il possible de tromper le système et de montrer à la victime une fausse adresse de son ordinateur portable? Si le MacBook perdu lui-même ne connaît pas ses coordonnées, mais envoie uniquement une clé publique, l'appareil qui a reçu le signal ajoute les coordonnées. Ce schéma est donc vulnérable à l'usurpation d'identité! Le relais de paquets BLE envoie tous les signaux entendus à l'émetteurdistant.Dans le circuit avec le répéteur, le récepteur écoute tous les signaux de la victime et les envoie sur Internet à l'émetteur. Des passants aléatoires qui ont reçu le signal y ajoutent leurs coordonnées et l'envoient au serveur. Je suis assis avec l'appareil de la victime au sous-sol, et l'émetteur est à l'autre bout de la ville. Ainsi, la victime voit de fausses coordonnées.Pour construire un tel schéma, vous aurez besoin de deux ordinateurs avec des adaptateurs BLE connectés au même réseau et au même frameworkBtleJuice .

Le relais de paquets BLE envoie tous les signaux entendus à l'émetteurdistant.Dans le circuit avec le répéteur, le récepteur écoute tous les signaux de la victime et les envoie sur Internet à l'émetteur. Des passants aléatoires qui ont reçu le signal y ajoutent leurs coordonnées et l'envoient au serveur. Je suis assis avec l'appareil de la victime au sous-sol, et l'émetteur est à l'autre bout de la ville. Ainsi, la victime voit de fausses coordonnées.Pour construire un tel schéma, vous aurez besoin de deux ordinateurs avec des adaptateurs BLE connectés au même réseau et au même frameworkBtleJuice .Le protocole propriétaire FindMy n'a pas encore été étudié, le format des paquets BLE est inconnu. Même les intervalles exacts entre les expéditions de balises et les conditions dans lesquelles cette fonction est activée sont inconnus. Un intervalle établi expérimentalement de 10 à 20 minutes. Selon Apple, la clé privée change régulièrement, mais la fréquence est inconnue. J'invite tout le monde à participer à l'inversion du protocole. Apple a une description de la cryptographie utilisée par FindMy.

UPD: Au moment de la rédaction de ces lignes, une étude de la cryptographie utilisée dans FindMy a été publiée , l'auteur ne considère pas la mise en œuvre technique du protocole, et je ne comprenais pas très bien en quoi consistait le travail.

Pour proxy les demandes à l'émetteur, vous avez besoin d'un serveur et fonctionnera avec une configuration minimale, comme RUVDS pour 130 roubles . Il n'a tarification à la seconde et paiement que pour les ressources utilisées. Pour les habrayuzers, une réduction de 15% sur le code promotionnel dontpanic fonctionne.

Étape 3: voler des données à partir d'un ordinateur portable

Les données sur un disque peuvent être beaucoup plus précieuses que le macbook lui-même. Et s'il y a des clés pour les portefeuilles Bitcoin, les noms d'utilisateur, les mots de passe ou les photos intimes? Par conséquent, essayez d'abord de lire les données sur le disque. Nous avons volé l'ordinateur portable à l'état allumé, mais au moment du vol, le couvercle était fermé, et maintenant il est verrouillé avec un mot de passe utilisateur. La plupart des propriétaires de MacBook les portent en mode veille, c'est-à-dire qu'ils ne ferment que le couvercle. Il s'agit de la condition la plus probable dans laquelle un voleur recevra un ordinateur.La façon la plus simple de lire des données est de démarrer à partir d'une clé USB sous Linux. Mais si FileVault est activé dans le système, la lecture des données ne fonctionnera pas, donc le redémarrage est risqué pour nous, car on ne sait pas à l'avance si le cryptage est activé ou non. Lorsque l'ordinateur est allumé, le système de fichiers est déchiffré exactement, vous devez donc essayer d'y accéder sans redémarrer.DMA-, FileVault . , DMA- Thunderbolt - IOMMU. Thunderclap Thunderbolt-, - .

Nous ne considérerons pas l'option de mot de passe brutal du compte utilisateur, car ce n'est pas du sport. De plus, macOS ajoute un long délai avant d'entrer un nouveau mot de passe après des tentatives infructueuses. Pour une telle attaque, vous pouvez utiliser tous les outils matériels qui vous permettent d'émuler un clavier HID, y compris Raspberry Pi ou Arduino. Le point clé ici sera le dictionnaire de sélection. Je vous conseille d'utiliser un mot de passe avec au moins un caractère spécial et sans mots du dictionnaire. C'est assez pour se défendre contre un tel brutus.Connectez un ordinateur portable verrouillé au Wi-Fi

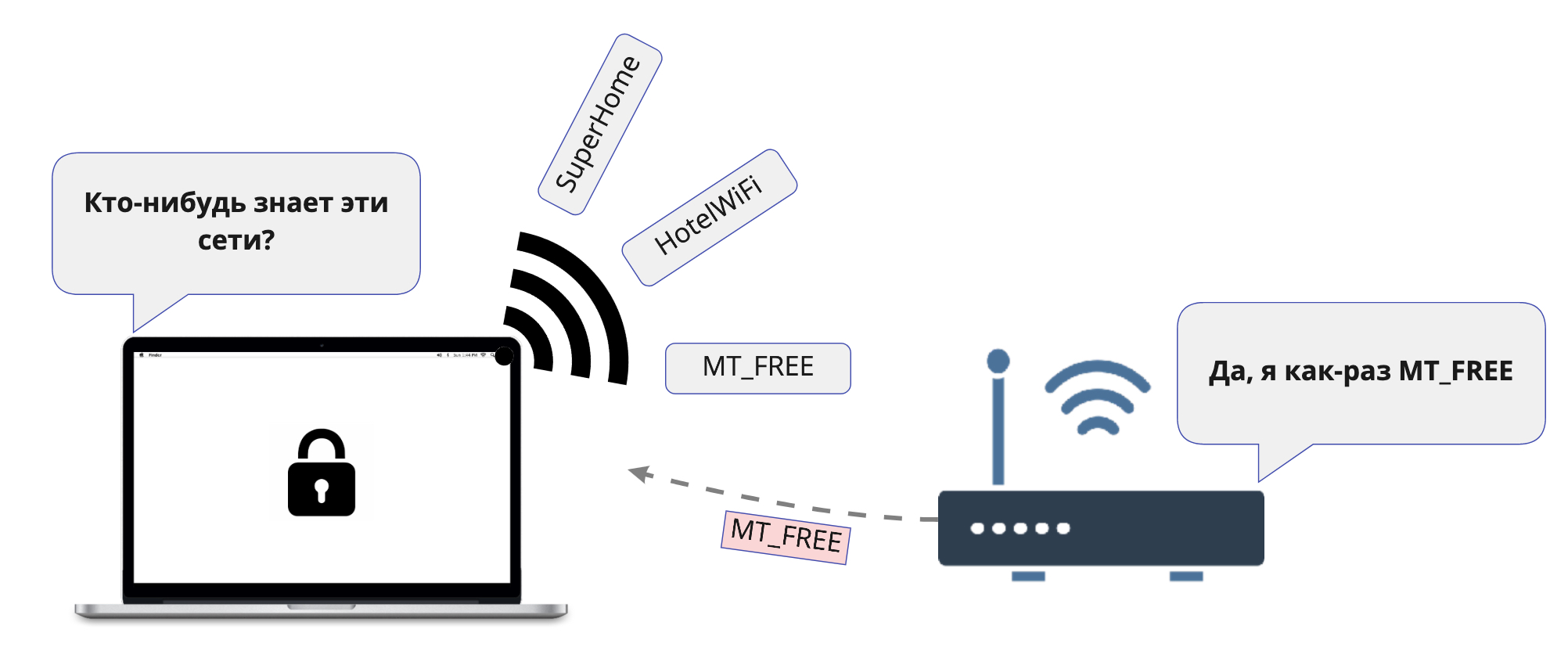

Pendant que l'ordinateur portable est allumé et que le système de fichiers est déverrouillé, essayez de le toucher sur le réseau. Peut-être que la victime a un lecteur réseau ou d'autres services à travers lesquels vous pouvez monter. Essayons de persuader l'ordinateur portable de se connecter à notre WiFi. Lorsque les appareils scannent les réseaux WiFi, ils envoient également les noms des réseaux auxquels ils se sont récemment connectés dans des paquets de demande de sonde. Autrement dit, pendant que vous vous promenez dans la ville, votre téléphone ou votre ordinateur portable envoie le nom de votre réseau Wi-Fi domestique dans l'espoir qu'il y répondra. Comme prévu, cela devrait accélérer la connexion au réseau lorsqu'il est à proximité.Pour savoir à quels réseaux l'ordinateur portable de la victime est prêt à se connecter, je mets un adaptateur WiFi externe à côté de lui et ferme le couvercle de la cage Faraday impromptue. Maintenant, l'adaptateur entend bien les signaux de l'ordinateur portable et n'entend pas les autres.Nous commençons le mode moniteur avec un filtre pour un type de paquet, car nous voulons voir uniquement des exemples de demandes.

Lorsque les appareils scannent les réseaux WiFi, ils envoient également les noms des réseaux auxquels ils se sont récemment connectés dans des paquets de demande de sonde. Autrement dit, pendant que vous vous promenez dans la ville, votre téléphone ou votre ordinateur portable envoie le nom de votre réseau Wi-Fi domestique dans l'espoir qu'il y répondra. Comme prévu, cela devrait accélérer la connexion au réseau lorsqu'il est à proximité.Pour savoir à quels réseaux l'ordinateur portable de la victime est prêt à se connecter, je mets un adaptateur WiFi externe à côté de lui et ferme le couvercle de la cage Faraday impromptue. Maintenant, l'adaptateur entend bien les signaux de l'ordinateur portable et n'entend pas les autres.Nous commençons le mode moniteur avec un filtre pour un type de paquet, car nous voulons voir uniquement des exemples de demandes.tcpdump -e -l -I -i en0 type mgt subtype probe-req

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MGTS_GPON_1856)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MGTS_GPON_1856)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (Onlime)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MT_FREE)

On peut voir que l'ordinateur portable se souvient de plusieurs réseaux différents, parmi lesquels il existe des réseaux similaires à ceux de la maison. Il est important de garder à l'esprit que si un ordinateur portable se souvient d'un réseau avec un mot de passe, il ne s'y connectera pas automatiquement s'il apparaît soudainement sans mot de passe, mais avec le même nom. À partir de ces noms, nous pouvons supposer que les deux premiers réseaux avaient probablement des mots de passe, mais le dernier est le réseau de transports en commun de Moscou et il a apparemment été stocké dans la mémoire de l'ordinateur sans mot de passe.Ce type d'attaque est assez ancien, mais il fonctionne toujours parfois. Il existe des outils automatiques comme hostapd-karma qui répondent immédiatement à tous les noms de réseau.

Maintenant, nous devons augmenter le point d'accès avec le nom du réseau sélectionné, dans notre cas MT_FREE, afin que l'ordinateur portable s'y connecte automatiquement. Il convient de garder à l'esprit que si l'ordinateur portable peut accéder à Internet, le propriétaire peut immédiatement le bloquer et nettoyer le disque. Mais vous ne pouvez pas complètement déconnecter Internet, sinon macOS peut immédiatement se déconnecter d'un tel réseau WiFi, car il est cassé. Par conséquent, il doit disposer d'un DHCP, d'un résolveur DNS et d'Internet via HTTP fonctionnels pour que les tests du portail captif fonctionnent. Il suffit d'ouvrir uniquement le port TCP 80 sur Internet, et macOS supposera que le réseau est absolument normal, tandis que les fonctions anti-vol iCloud ne fonctionneront pas.Si le MacBook se connecte avec succès au WiFi, nous n'aurons qu'à le scanner sur le réseau pour les services ouverts, la boule réseau, etc. Je ne vous dirai pas comment procéder car cela dépasse le cadre de cet article.Nous devons honnêtement admettre que la plupart des utilisateurs utilisent les paramètres par défaut et ne configurent aucun service réseau supplémentaire, de sorte que les chances de succès avec une telle attaque sont négligeables. Mais cela valait quand même la peine d'être essayé, car c'est le dernier moyen disponible d'interagir avec un système doté d'un lecteur déchiffré.

Redémarrez dans l'inconnu

Permettez-moi de vous rappeler que pendant le chargement du système, nous n'avions aucun moyen de savoir si le chiffrement de disque FileVault était activé. Pour vérifier cela, vous devez redémarrer l'ordinateur portable. Cela ne peut être fait qu'en maintenant le bouton d'alimentation enfoncé, car il n'y a pas de menu de gestion de l'alimentation sur l'écran d'une session verrouillée. De plus, il existe deux scénarios possibles:

Permettez-moi de vous rappeler que pendant le chargement du système, nous n'avions aucun moyen de savoir si le chiffrement de disque FileVault était activé. Pour vérifier cela, vous devez redémarrer l'ordinateur portable. Cela ne peut être fait qu'en maintenant le bouton d'alimentation enfoncé, car il n'y a pas de menu de gestion de l'alimentation sur l'écran d'une session verrouillée. De plus, il existe deux scénarios possibles:FileVault non configuré

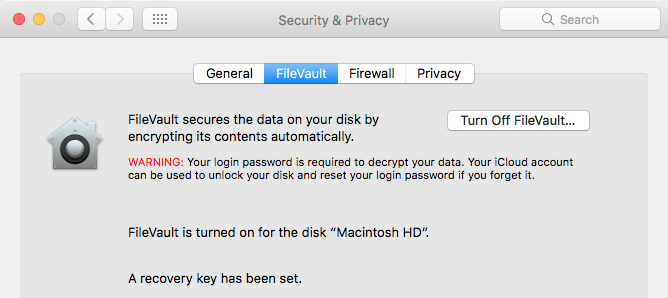

Patinoire facile! Il vous suffit de démarrer à partir de la clé USB ou de retirer le disque (sur les modèles jusqu'en 2016) et tous les fichiers de nos victimes sont disponibles en texte clair. Sous Linux, vous devez être un peu confus avec la configuration de fuse-apfs .FileVault activé

La première fois que vous configurez FileVault, il suggère de télécharger la clé de chiffrement du lecteur dans iCloud, et en théorie, un voleur pourrait attaquer le compte de la victime, mais nous ne considérons pas les attaques de phishing dans cet article. Il existe plusieurs outils pour la brute FileVault: des programmes commerciaux d'Elcomsoft et des programmes open source comme apfs2john pour une utilisation avec John The Ripper .Très probablement, un voleur ordinaire ne dépensera pas de ressources pour la brutalité de votre disque, sauf s'il s'agit d'une attaque ciblée contre les données. Pour simplifier, nous supposons qu'un mot de passe non-dictionnaire de 6-8 caractères de registres différents utilisant des caractères spéciaux est invulnérable.Comment cela devrait fonctionner comme prévu par Apple

Pendant longtemps, je ne pouvais pas comprendre exactement comment Apple représente le travail de Find My Mac dans la vie réelle, car si vous suivez les recommandations par défaut lors de la première configuration du système, l'utilisateur recevra un ordinateur avec FileVault activé et l'attaquant ne pourra jamais se connecter pour frapper sur Internet et activer tous les pièges . Le seul scénario possible est un compte invité. Selon l'idée, le voleur après un redémarrage arrive à l'écran de saisie du mot de passe pour déverrouiller le disque. Sans deviner le mot de passe, il sélectionne le compte invité et se charge en mode Safari uniquement. Il s'agit d'un mode de fonctionnement spécial disponible uniquement pour le compte invité. Il n'exécute qu'un seul programme - le navigateur Safari. Le fait est que lorsque FileVault est activé, une partie du disque reste non chiffrée pour la partition de récupération. Il stocke une image macOS minimale, d'ici les bottes Safari. Dans ce mode, le voleur peut se connecter à Internet, et ici l'ordinateur portable contactera iCloud et pourra exécuter les commandes à distance du propriétaire.

Le seul scénario possible est un compte invité. Selon l'idée, le voleur après un redémarrage arrive à l'écran de saisie du mot de passe pour déverrouiller le disque. Sans deviner le mot de passe, il sélectionne le compte invité et se charge en mode Safari uniquement. Il s'agit d'un mode de fonctionnement spécial disponible uniquement pour le compte invité. Il n'exécute qu'un seul programme - le navigateur Safari. Le fait est que lorsque FileVault est activé, une partie du disque reste non chiffrée pour la partition de récupération. Il stocke une image macOS minimale, d'ici les bottes Safari. Dans ce mode, le voleur peut se connecter à Internet, et ici l'ordinateur portable contactera iCloud et pourra exécuter les commandes à distance du propriétaire.Étape 4: Vendre un MacBook

Utilisation des variables NVRAM

Ainsi, le voleur a eu ou n'a pas eu accès aux données et il veut ensuite vendre l'ordinateur portable sur le marché secondaire. Pour ce faire, il doit détacher l'ordinateur des comptes iCloud et réinstaller le système d'exploitation. En plus du système d'exploitation lui-même sur le disque dur, le macbook possède des variables NVRAM stockées sur un lecteur flash USB dans la carte mère. Ces données survivent après laréinstallation de macOS. Ils stockent un jeton par lequel le serveur reconnaît la liaison du macbook au compte iCloud.Pour travailler avec des variables de l'espace utilisateur, il existe l'utilitaire nvram :Exemple de recherche de jeton Mac# Find My Mac

$ nvram fmm-mobileme-token-FMM

fmm-mobileme-token-FMM bplist00%dc%01%02%03%04%05%06%07%08%09%0a%0b%0c%0d%0e%10%0d%11%0d%12%13%14%15%16%1d_%10%0funregisterState_%10%12enabledDataclassesYauthToken^disableContextVuserid]enableContextXusernameXpersonIDWaddTimeTguidXuserInfo_%10%13dataclassProperties%10%00%a1%0f_%10!com.apple.Dataclass.DeviceLocator_%10%ccEAADAAAABLwIAAAAAF6Jva4RDmqzLmljbG91ZC5hdXRovQA_OvlxQ5x0ULxeZIwLf9ZKD2GL8xWXoQiCKVs4tSztt-QZ2ZPlgZqpHekekaGd06Bm20kyU4m1ryRhBPR5DNSSbfzrKM_Ap0elpAitBDkGyHGjTe9c5WajVpfvWe_RGFhcamieaVhGQGzsiFGe11nt1PtCzA~~%11%01%f5_%10%11ivan@ivanov.comZ1253943158#A%d7%a2or%f3kP_%10$7C83E2DA-8A39-414E-B004-4DE79E4D35B3%d3%17%18%19%1a%1b%1c_%10%15InUseOwnerDisplayName_%10%13InUseOwnerFirstName_%10%12InUseOwnerLastName]ivan ivanovUivanWivanov%d1%0f%1e%d5%1f !"#$%25&'(VapsEnvXhostname]idsIdentifierVscheme]authMechanismZProduction_%10%13p09-fmip.icloud.com_%10$0FFD23C3-F469-42C1-97E0-FD8EE1F80502UhttpsUtoken%00%08%00!%003%00H%00R%00a%00h%00v%00%7f%00%88%00%90%00%95%00%9e%00%b4%00%b6%00%b8%00%dc%01%ab%01%ae%01%c2%01%cd%01%d6%01%fd%02%04%02%1c%022%02G%02U%02[%02c%02f%02q%02x%02%81%02%8f%02%96%02%a4%02%af%02%c5%02%ec%02%f2%00%00%00%00%00%00%02%01%00%00%00%00%00%00%00)%00%00%00%00%00%00%00%00%00%00%00%00%00%00%02%f8

Fait intéressant, l'aide officielle de la commande nvram masque certaines fonctionnalités. Le manuel des documents divulgués de la CIA publiés sur Wikileaks: EFI Basics: NVRAM Variables s'est avéré beaucoup plus utile . Il s'avère que l'utilitaire peut fonctionner directement avec des variables UEFI (vars efi). Mais les valeurs de la plupart des variables ne peuvent être modifiées que si SIP (protection de l'intégrité du système) est désactivé.UPD: Mon accès aux variables EFI via l'utilitaire nvram sur macOS Catalina a cessé de fonctionner pour moi. Le GUID, les noms de variables ou la syntaxe du programme peuvent avoir changé. Il est nécessaire de vérifier la pertinence des variables via le shell UEFI ou Linux.Pour détacher un ordinateur portable volé, effacez simplement les variables nvram et réinstallez le système d'exploitation. Pour réinitialiser nvram, vous avez besoinmaintenez la commande (⌘) + Option + P + R lors du chargement d'un ordinateur portable. Cela suffit pour que le serveur iCloud ne considère plus l'appareil comme appartenant à un compte iCloud spécifique. Et bien qu'après avoir réinitialisé le nvram, le numéro de série de la carte mère reste le même, iCloud vous permettra de lier l'ordinateur portable à un nouveau compte.Mot de passe sur UEFI

Dans les étapes précédentes, nous avons démarré à partir du lecteur flash USB (touche Option au démarrage) et réinitialisé nvram. Mais il s'avère que tout cela peut être désactivé avec un mot de passe UEFI. Soit dit en passant, peu de gens le savent même parmi les utilisateurs expérimentés de coquelicots. Le mot de passe installé pour le firmware interdit de telles actions:

Dans les étapes précédentes, nous avons démarré à partir du lecteur flash USB (touche Option au démarrage) et réinitialisé nvram. Mais il s'avère que tout cela peut être désactivé avec un mot de passe UEFI. Soit dit en passant, peu de gens le savent même parmi les utilisateurs expérimentés de coquelicots. Le mot de passe installé pour le firmware interdit de telles actions:- Réinitialiser la NVRAM au démarrage

- Réinitialisation SMC

- Sélectionnez une autre méthode de démarrage (touche Option)

Dans tous les cas, un mot de passe vous sera demandé. Autrement dit, le voleur ne pourra pas démarrer à partir du lecteur flash USB et ne pourra pas facilement détacher l'ordinateur d'iloud, laissant tomber le jeton Find My Mac de nvram. Il ne fonctionne pas non plus facilement en réinstallant le système d'exploitation. Vous pouvez définir un mot de passe pour UEFI via le mode de récupération. Pour ce faire, maintenez CMD + R au stade de démarrage et sélectionnez Startup Security Utility dans le menu.Mais tout n'est pas si rose, le mot de passe sur l'UEFI ne protège pas. Sur les macbooks jusqu'en 2019, le firmware UEFI et les variables NVRAM sont stockés sur un lecteur flash SPI standard, auquel vous pouvez vous connecter avec le programmeur et modifier toutes les données sans autorisation.

Vous pouvez définir un mot de passe pour UEFI via le mode de récupération. Pour ce faire, maintenez CMD + R au stade de démarrage et sélectionnez Startup Security Utility dans le menu.Mais tout n'est pas si rose, le mot de passe sur l'UEFI ne protège pas. Sur les macbooks jusqu'en 2019, le firmware UEFI et les variables NVRAM sont stockés sur un lecteur flash SPI standard, auquel vous pouvez vous connecter avec le programmeur et modifier toutes les données sans autorisation.Réinitialiser le mot de passe UEFI

Sur tous les MacBook sans puce T2, le firmware de la carte mère n'est en aucun cas protégé. Il peut être facilement reflasher, notamment en supprimant le mot de passe pour UEFI. Pour ce faire, connectez simplement le programmateur au connecteur de débogage sur la carte mère et vous pourrez alors travailler avec la puce de mémoire comme avec un lecteur flash classique. Câble universel pour le firmware du lecteur flash pour tous les modèles de macbooksIl y a une certaine confusion avec ces connecteurs, car ils n'ont pas de clé, c'est-à-dire qu'ils peuvent être connectés par différents côtés. Sur différents modèles de macbooks, le connecteur se trouve à différents endroits, il est parfois nécessaire de souder séparément la puissance du lecteur flash 3,3V. Par conséquent, vous devez parfois étudier attentivement le circuit d'une carte mère spécifique.

Câble universel pour le firmware du lecteur flash pour tous les modèles de macbooksIl y a une certaine confusion avec ces connecteurs, car ils n'ont pas de clé, c'est-à-dire qu'ils peuvent être connectés par différents côtés. Sur différents modèles de macbooks, le connecteur se trouve à différents endroits, il est parfois nécessaire de souder séparément la puissance du lecteur flash 3,3V. Par conséquent, vous devez parfois étudier attentivement le circuit d'une carte mère spécifique. Il existe également des appareils entièrement autonomes qui trouvent le décalage souhaité dans le micrologiciel et le tapotent à la volée, désactivant le mot de passe UEFI. Dans certains centres de services, où ils proposent de se débarrasser du mot de passe sur UEFI, ils préfèrent dessouder la puce mémoire et la flasher dans le clip du programmeur.

Il existe également des appareils entièrement autonomes qui trouvent le décalage souhaité dans le micrologiciel et le tapotent à la volée, désactivant le mot de passe UEFI. Dans certains centres de services, où ils proposent de se débarrasser du mot de passe sur UEFI, ils préfèrent dessouder la puce mémoire et la flasher dans le clip du programmeur.Implants UEFI

Il existe une carte externe exotique séparée avec EEPROM, qui est insérée immédiatement dans le connecteur de débogage. Habituellement, ils sont déjà flashés sous la carte mère souhaitée. Immédiatement après l'installation, l'ordinateur commence à démarrer à partir de ce lecteur flash, ignorant celui natif soudé à la carte mère. Dans ce cas, le lecteur flash natif peut conserver le mot de passe du micrologiciel. Il est pratique d'utiliser de tels implants pour des expériences avec des correctifs UEFI, vous pouvez toujours revenir à votre firmware natif en retirant simplement le module.

Système antivol de phishing

J'étais tellement bouleversé par l'inutilité de tous les systèmes antivol Apple que j'ai décidé de créer le mien. C'était avant l'annonce de la puce T2, il était donc impossible de compter sur la protection matérielle, et j'ai décidé de simplement tromper le voleur pour qu'il fasse lui-même tout ce qui était nécessaire.Le schéma est le suivant:- Sur le disque du MacBook, une petite partition Linux est mise en évidence. Le noyau moderne (efistub) peut démarrer immédiatement sans aucun chargeur de démarrage intermédiaire comme refind. J'ai écrit à ce sujet dans un article Linux dans un seul fichier pour un Macbook. Par défaut, l'ordinateur portable démarre Linux, qui lance l'assistant de configuration initiale déguisé en macOS. Dans la vidéo, il est montré à partir de 7h00.

- , macOS , () , nvram: macOS . , , . , . , . . , , .

- L'assistant de configuration propose d'effectuer la configuration initiale du système et demande pour cela de se connecter au WiFi. Ensuite, il dessine le faux processus de téléchargement de quelque chose, et à ce moment-là, il tape sur le serveur et donne un accès complet au véritable propriétaire.

- Le propriétaire du BSSID des points d'accès WiFi trouve l'emplacement de l'ordinateur portable, peut écouter le son du microphone et regarder le voleur à travers la caméra, etc. Alors que l'interface de l'assistant de configuration affiche le faux processus de téléchargement de mise à jour, le propriétaire de l'ordinateur portable se rend déjà à l'adresse.

Par conséquent, je n'ai pas terminé la partie serveur, mais voici les sources de l'assistant de configuration sur Electron. Ça a l'air d'ailleurs très crédible, je serais même séduit.Démonstration en vidéo:résultats

- FindMy . . , , . , . , !

- FileVault! . . , . , , , , . , , .

- [] . UEFI, Safari Only Mode. , .

- UEFI. iCloud. , , .

- T2. , 2. , EEPROM . .