Bonjour à tous. En prévision du début de l' atelier Kali Linux, nous avons préparé pour vous la traduction d'un article intéressant.

Le guide d'aujourd'hui vous présente les bases de la prise en main de aircrack-ng . Bien sûr, il est impossible de fournir toutes les informations nécessaires et de couvrir chaque scénario. Alors préparez-vous à faire vos devoirs et à faire vos recherches vous-même. Il existe de nombreux didacticiels supplémentaires et d'autres informations utiles sur le forum et le wiki .Malgré le fait qu'il ne couvre pas toutes les étapes du début à la fin, le manuel Simple WEP Crack révèle plus en détail comment travailler avec aircrack-ng .Configuration de l'équipement, installation d'Aircrack-ng

La première étape pour faire fonctionner correctement aircrack-ng sur votre système Linux est de patcher et d'installer le pilote approprié pour votre carte réseau. De nombreuses cartes fonctionnent avec plusieurs pilotes, certaines d'entre elles offrent les fonctionnalités nécessaires pour utiliser aircrack-ng , d'autres non.Je pense qu'il est inutile de dire que vous avez besoin d'une carte réseau compatible avec le package aircrack-ng . Autrement dit, le matériel qui est entièrement compatible et peut implémenter l'injection de paquets. À l'aide d'une carte réseau compatible, vous pouvez pirater un point d'accès sans fil en moins d'une heure.Pour déterminer à quelle catégorie appartient votre carte, consultez la page de compatibilité matérielle.. Lire le didacticiel: ma carte sans fil est-elle compatible? si vous ne savez pas comment gérer la table. Cependant, cela ne vous empêchera pas de lire le manuel, ce qui vous aidera à apprendre quelque chose de nouveau et à vous assurer de certaines propriétés de votre carte.Pour commencer, vous devez savoir quel chipset est utilisé dans votre carte réseau et de quel pilote vous en avez besoin. Vous devez le déterminer à l'aide des informations du paragraphe ci-dessus. Dans la section des pilotes , vous trouverez les pilotes dont vous avez besoin.Installation Aircrack-ng

Vous pouvez obtenir la dernière version de aircrack-ng en la téléchargeant à partir de la page d'accueil , ou vous pouvez utiliser une distribution de tests de pénétration telle que Kali Linux ou Pentoo, qui a la dernière version de aircrack-ng .Pour installer aircrack-ng, consultez la documentation sur la page d'installation .Bases de l'IEEE 802.11

Eh bien, maintenant que tout est prêt, il est temps de s'arrêter avant d'agir et d'apprendre quelque chose sur le fonctionnement des réseaux sans fil.La partie suivante est importante à comprendre afin de pouvoir déterminer si quelque chose ne fonctionnera pas comme prévu. Comprendre comment tout cela fonctionne vous aidera à trouver le problème, ou au moins à le décrire correctement afin que quelqu'un d'autre puisse vous aider. Tout est un peu abstrus ici, et vous voudrez peut-être sauter cette partie. Cependant, le piratage des réseaux sans fil nécessite un peu de connaissances, et donc le piratage est un peu plus que de simplement taper une commande et laisser aircrack faire tout pour vous.Comment trouver un réseau sans fil

Cette partie est une brève introduction aux réseaux gérés qui fonctionnent avec les points d'accès (AP). Chaque point d'accès envoie environ 10 trames dites de balise par seconde. Ces packages contiennent les informations suivantes:- Nom du réseau (ESSID)

- Le cryptage est-il utilisé (et quel cryptage est utilisé, mais notez que ces informations peuvent ne pas être vraies uniquement parce que le point d'accès les signale);

- Quels débits de données sont pris en charge (en MBit);

- Sur quel canal se trouve le réseau.

Ces informations sont affichées dans un outil qui se connecte spécifiquement à ce réseau. Il s'affiche lorsque vous autorisez la carte à analyser les réseaux avec iwlist <interface> scanConnexion réseau

Il existe plusieurs options pour se connecter à un réseau sans fil. Dans la plupart des cas, l'authentification système ouverte est utilisée. (Facultatif: si vous souhaitez en savoir plus sur l'authentification, lisez ceci .)Ouvrez l'authentification système:- Demande l'authentification du point d'accès;

- Le point d'accès répond: OK, vous êtes authentifié.

- Demande l'association de points d'accès;

- Le point d'accès répond: OK, vous êtes connecté.

C'est le cas le plus simple, mais des problèmes surviennent lorsque vous ne disposez pas de droits d'accès, car:- Il utilise WPA / WPA2 et vous avez besoin d'une authentification APOL. Le point d'accès refusera dans la deuxième étape.

- Le point d'accès a une liste de clients autorisés (adresses MAC) et il ne permettra à personne d'autre de se connecter. C'est ce qu'on appelle le filtrage MAC.

- Shared Key Authentication, WEP-, . (. « ?» )

La première chose à faire est de trouver une cible potentielle. Le paquet aircrack-ng a airodump -ng pour cela , mais vous pouvez utiliser d'autres programmes, tels que Kismet .Avant de rechercher des réseaux, vous devez transférer votre carte dans le soi-disant «mode de surveillance». Le mode de surveillance est un mode spécial qui permet à votre ordinateur d'écouter les paquets réseau. Ce mode permet également d'injecter des injections. Nous parlerons des injections la prochaine fois.Pour mettre la carte réseau en mode surveillance, utilisez airmon-ng :airmon-ng start wlan0

Vous créez donc une autre interface et y ajoutez «mon» . Donc wlan0 deviendra wlan0mon . Pour vérifier si la carte réseau est réellement en mode surveillance, faites-le iwconfiget voyez par vous-même.Ensuite, exécutez airodump-ng pour rechercher des réseaux:airodump-ng wlan0mon

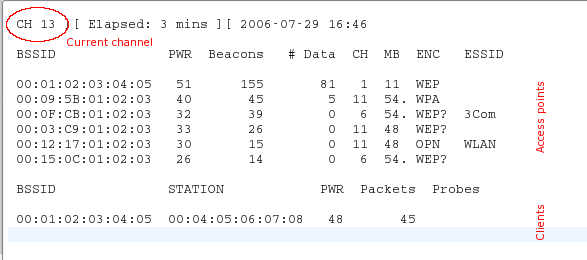

Si airodump-ng ne peut pas se connecter au périphérique WLAN, vous verrez quelque chose comme ceci: airodump-ng saute de canal en canal et affiche tous les points d'accès à partir desquels il reçoit des balises. Les canaux 1 à 14 sont utilisés pour les normes 802.11 b et g (aux États-Unis, ils sont autorisés à n'en utiliser que 1 à 11; en Europe de 1 à 13 à quelques exceptions près; au Japon de 1 à 14). Le 802.11a fonctionne dans la bande des 5 GHz et sa disponibilité varie davantage selon les pays que dans la bande des 2,4 GHz. En général, les chaînes bien connues commencent de 36 (32 dans certains pays) à 64 (68 dans certains pays) et de 96 à 165. Sur Wikipédia, vous pouvez trouver plus d'informations sur la disponibilité des chaînes. Sous Linux, autoriser / désactiver la transmission de certaines chaînes pour votre pays prend soinAgent du domaine de réglementation central ; cependant, il doit être configuré en conséquence.La chaîne actuelle est affichée en haut à gauche.Après un certain temps, des points d'accès et (espérons-le) des clients associés apparaîtront.Le bloc supérieur affiche les points d'accès détectés:Le bloc inférieur montre les clients détectés:Vous devez maintenant surveiller le réseau cible. Au moins un client doit y être connecté, car le piratage de réseaux sans clients est un sujet plus compliqué (voir Comment pirater WEP sans clients ). Elle devrait utiliser le cryptage WEP et avoir un bon signal. Vous pouvez peut-être changer la position de l'antenne pour améliorer la réception du signal. Parfois, quelques centimètres peuvent être décisifs pour la puissance du signal.Dans l'exemple ci-dessus, il y a un réseau 00: 01: 02: 03: 04: 05. Il s'est avéré être la seule cible possible, car seul le client y est connecté. Elle a également un bon signal, elle est donc une cible appropriée pour la pratique.

airodump-ng saute de canal en canal et affiche tous les points d'accès à partir desquels il reçoit des balises. Les canaux 1 à 14 sont utilisés pour les normes 802.11 b et g (aux États-Unis, ils sont autorisés à n'en utiliser que 1 à 11; en Europe de 1 à 13 à quelques exceptions près; au Japon de 1 à 14). Le 802.11a fonctionne dans la bande des 5 GHz et sa disponibilité varie davantage selon les pays que dans la bande des 2,4 GHz. En général, les chaînes bien connues commencent de 36 (32 dans certains pays) à 64 (68 dans certains pays) et de 96 à 165. Sur Wikipédia, vous pouvez trouver plus d'informations sur la disponibilité des chaînes. Sous Linux, autoriser / désactiver la transmission de certaines chaînes pour votre pays prend soinAgent du domaine de réglementation central ; cependant, il doit être configuré en conséquence.La chaîne actuelle est affichée en haut à gauche.Après un certain temps, des points d'accès et (espérons-le) des clients associés apparaîtront.Le bloc supérieur affiche les points d'accès détectés:Le bloc inférieur montre les clients détectés:Vous devez maintenant surveiller le réseau cible. Au moins un client doit y être connecté, car le piratage de réseaux sans clients est un sujet plus compliqué (voir Comment pirater WEP sans clients ). Elle devrait utiliser le cryptage WEP et avoir un bon signal. Vous pouvez peut-être changer la position de l'antenne pour améliorer la réception du signal. Parfois, quelques centimètres peuvent être décisifs pour la puissance du signal.Dans l'exemple ci-dessus, il y a un réseau 00: 01: 02: 03: 04: 05. Il s'est avéré être la seule cible possible, car seul le client y est connecté. Elle a également un bon signal, elle est donc une cible appropriée pour la pratique.Reniflage vectoriel d'initialisation

En raison du saut entre les canaux, vous n'intercepterez pas tous les paquets du réseau cible. Par conséquent, nous voulons écouter sur un seul canal et écrire en outre toutes les données sur le disque, afin de pouvoir les utiliser ultérieurement pour le piratage:airodump-ng -c 11 --bssid 00:01:02:03:04:05 -w dump wlan0mon

En utilisant le paramètre, -vous sélectionnez le canal et le paramètre suivant -west le préfixe des vidages réseau écrits sur le disque. L'indicateur, –bssidassocié à l'adresse MAC du point d'accès, limite la réception de paquets à un point d'accès. Le drapeau –bssidn'est disponible que dans les nouvelles versions de airodump-ng .Avant de pirater WEP, vous aurez besoin entre 40 000 et 85 000 vecteurs d'initialisation différents (vecteur d'initialisation, IV). Chaque paquet de données contient un vecteur d'initialisation. Ils peuvent être réutilisés, de sorte que le nombre de vecteurs est généralement légèrement inférieur au nombre de paquets capturés.Ainsi, vous devez attendre pour intercepter de 40k à 85k paquets de données (de IV). Si le réseau n'est pas occupé, cela prendra très longtemps. Vous pouvez accélérer ce processus en utilisant une attaque active (ou une attaque de rejeu). Nous en parlerons dans la prochaine partie.Entrer dans

Avez-vous déjà suffisamment de vecteurs d'initialisation interceptés qui sont stockés dans un ou plusieurs fichiers, vous pouvez essayer de casser la clé WEP:aircrack-ng -b 00:01:02:03:04:05 dump-01.cap

L'adresse MAC après l'indicateur -best le BSSID de la cible et dump-01.capest le fichier contenant les paquets capturés. Vous pouvez utiliser plusieurs fichiers, ajoutez simplement tous les noms à la commande ou utilisez le caractère générique, par exemple dump*.cap.Vous pouvez en savoir plus sur les paramètres , la sortie et l'utilisation de aircrack-ng dans le manuel .Le nombre de vecteurs d'initialisation requis pour casser une clé n'est pas limité. En effet, certains vecteurs sont plus faibles et perdent plus d'informations clés que d'autres. Typiquement, ces vecteurs d'initialisation sont mélangés avec des vecteurs plus forts. Donc, si vous avez de la chance, vous pouvez casser une clé avec seulement 20 000 vecteurs d'initialisation. Cependant, souvent cela ne suffit pas,aircrack-ng peut fonctionner pendant une longue période (une semaine ou plus en cas d'erreur élevée), puis vous dire que la clé ne peut pas être fissurée. Plus vous avez de vecteurs d'initialisation, plus le piratage peut se produire rapidement et se fait généralement en quelques minutes, voire quelques secondes. L'expérience a montré que 40 000 à 85 000 vecteurs sont suffisants pour le piratage.Il existe des points d'accès plus avancés qui utilisent des algorithmes spéciaux pour filtrer les vecteurs d'initialisation faibles. Par conséquent, vous ne pourrez pas obtenir plus de N vecteurs à partir du point d'accès, ou vous aurez besoin de millions de vecteurs (par exemple, 5 à 7 millions) pour casser la clé. Vous pouvez lire sur le forum quoi faire dans de tels cas.Attaques activesLa plupart des appareils ne prennent pas en charge l'injection, du moins sans pilotes corrigés. Certains ne supportent que certaines attaques. Référez-vous à la page de compatibilité et regardez la colonne aireplay . Parfois, ce tableau ne fournit pas d'informations pertinentes, donc si vous voyez le mot «NON» en face de votre chauffeur, ne vous découragez pas, mais regardez plutôt la page d'accueil du chauffeur, dans la liste de diffusion des chauffeurs sur notre forum . Si vous avez réussi à rejouer avec un pilote qui n'était pas inclus dans la liste des pilotes pris en charge, n'hésitez pas à suggérer des modifications sur la page du tableau de compatibilité et à ajouter un lien vers un guide rapide. (Pour ce faire, vous devez demander un compte wiki sur IRC.)Vous devez d'abord vous assurer que l'injection de paquets fonctionne vraiment avec votre carte réseau et votre pilote. Le moyen le plus simple de vérifier consiste à effectuer une attaque par injection test. Avant de continuer, assurez-vous de réussir ce test. Votre carte devrait pouvoir l'injecter afin que vous puissiez suivre ces étapes.Vous aurez besoin d'un BSSID (adresse MAC du point d'accès) et d'un ESSID (nom de réseau) du point d'accès qui ne filtre pas par adresse MAC (par exemple, la vôtre) et se trouve dans la plage disponible.Essayez de vous connecter au point d'accès en utilisant aireplay-ng :aireplay-ng --fakeauth 0 -e "your network ESSID" -a 00:01:02:03:04:05 wlan0mon

La valeur après -est le BSSID de votre point d'accès.L'injection a fonctionné si vous voyez quelque chose comme ça:12:14:06 Sending Authentication Request

12:14:06 Authentication successful

12:14:06 Sending Association Request

12:14:07 Association successful :-)

Si non:- Revérifiez l'exactitude de l'ESSID et du BSSID;

- Assurez-vous que le filtrage par adresse MAC est désactivé sur votre point d'accès;

- Essayez la même chose sur un autre point d'accès;

- Assurez-vous que votre pilote est correctement configuré et pris en charge;

- Au lieu de "0", essayez "6000 -o 1 -q 10".

Replay ARP

Maintenant que nous savons que l'injection de paquets fonctionne, nous pouvons faire quelque chose qui accélère considérablement l'interception des vecteurs d'initialisation: une injection d'attaque des requêtes ARP .idée principale

En termes simples, ARP fonctionne en transmettant une demande de diffusion à une adresse IP, et un périphérique avec cette adresse IP renvoie une réponse. Étant donné que WEP ne protège pas contre la relecture, vous pouvez renifler un paquet et l'envoyer encore et encore pendant qu'il est valide. Ainsi, il vous suffit d'intercepter et de lire la requête ARP envoyée au point d'accès pour créer du trafic (et obtenir des vecteurs d'initialisation).Chemin paresseux

Ouvrez d'abord une fenêtre avec airodump-ng , qui reniflera le trafic (voir ci-dessus). Aireplay-ng et airodump-ng peuvent fonctionner simultanément. Attendez que le client apparaisse sur le réseau cible et lancez l'attaque:aireplay-ng --arpreplay -b 00:01:02:03:04:05 -h 00:04:05:06:07:08 wlan0mon

-bpointe vers le BSSID cible, -hvers l'adresse MAC du client connecté.Vous devez maintenant attendre le paquet ARP. Habituellement, vous devez attendre quelques minutes (ou lire l'article plus loin).Si vous êtes chanceux, vous verrez quelque chose comme ceci:Saving ARP requests in replay_arp-0627-121526.cap

You must also start airodump to capture replies.

Read 2493 packets (got 1 ARP requests), sent 1305 packets...

Si vous devez arrêter la lecture, vous n'avez pas besoin d'attendre que le prochain paquet ARP apparaisse, vous pouvez simplement utiliser des paquets précédemment interceptés en utilisant le paramètre -r <filename>“--ivs”lors de l'exécution de la commande. Pour Aircrack utilisation “aircrack -z <file name>”-x <packets per second>Manière agressive

La plupart des systèmes d'exploitation vident le cache ARP à l'arrêt. Si vous devez envoyer le paquet suivant après la reconnexion (ou utilisez simplement DHCP), ils envoient une demande ARP. En tant qu'effet secondaire, vous pouvez renifler l'ESSID et éventuellement le flux de clés pendant la reconnexion. Cela est utile si l'ESSID de votre cible est masqué ou s'il utilise l'authentification par clé partagée.Laissez airodump-ng et aireplay-ng fonctionner. Ouvrez une autre fenêtre et lancez une attaque de désauthentification :voici -ale BSSID du point d'accès, l' -adresse MAC du client sélectionné.Attendez quelques secondes et la relecture ARP fonctionnera.La plupart des clients essaient de se reconnecter automatiquement. Mais le risque que quelqu'un reconnaisse cette attaque, ou du moins prête attention à ce qui se passe sur le WLAN, est plus élevé qu'avec d'autres attaques.Vous trouverez plus d'outils et d'informations à leur sujet ici .En savoir plus sur le cours