Un téléphone portable dans le processus de travail est-il mauvais ou bon? Un gadget permet-il à un employé de résoudre plus rapidement des tâches? Ou aide l'employeur à resserrer le contrôle subordonné? Crée une atmosphère créative? Ou ennuyeux à 23h00 des messages dans le messager et les lettres? Contribue à la fuite de secrets d'entreprise ou, à l'inverse, assure une assurance contre les surprises? Qu'est-ce que la mobilité d'entreprise, quel est son état actuel et quelle est l'histoire de ce concept, nous traitons avec nos partenaires du Scientific Testing Institute for Integrated Security Systems ( NII SOKB ). La sourceSelon une étude que nous avons menée il y a quelques années, environ 93% des répondants (les répondants étaient assez divers: employés de bureau, personnel de terrain, chauffeurs et bien d'autres) utilisent les smartphones à des fins professionnelles. En plus des appels et des messages texte assez prévisibles, l'interaction avec le courrier électronique, la modification de documents et même la connexion à un poste de travail virtuel (VDI) faisaient partie des scénarios d'application les plus courants pour les appareils.

La sourceSelon une étude que nous avons menée il y a quelques années, environ 93% des répondants (les répondants étaient assez divers: employés de bureau, personnel de terrain, chauffeurs et bien d'autres) utilisent les smartphones à des fins professionnelles. En plus des appels et des messages texte assez prévisibles, l'interaction avec le courrier électronique, la modification de documents et même la connexion à un poste de travail virtuel (VDI) faisaient partie des scénarios d'application les plus courants pour les appareils. De tout cela, nous pouvons conclure qu'à l'heure actuelle, l'appareil mobile dans l'environnement de travail n'est pas seulement un «composeur», mais un outil capable de prendre en charge des tâches qui nécessitaient auparavant des équipements supplémentaires, souvent spécialisés.Dans cet article, nous aborderons le thème de la mobilité d'entreprise et le considérerons sous différents points de vue - non seulement marketing et managérial, mais aussi du point de vue d'un employé «terrain». Pour rendre l'histoire plus substantielle, nous avons interviewé nos collègues de l' Institut de recherche scientifique du Bureau de conception spéciale , qui ont une vaste expérience dans des projets similaires et sont prêts à partager des exemples, des histoires et des observations de leur pratique (théorie par théorie, mais dans la vie, tout est toujours plus compliqué et intéressant).NII SOKB est spécialisée dans la fourniture d'une sécurité complète et d'une protection du travail, et est également le développeur de SafePhone - une solution pour la gestion centralisée des appareils mobiles, des applications, du contenu et des communications dans l'organisation. Nous avons discuté avec Oleg Assur, ingénieur en chef de l'Institut de recherche scientifique de la SOKB, de ce qu'est la mobilité d'entreprise et des solutions qui existent dans ce domaine.

De tout cela, nous pouvons conclure qu'à l'heure actuelle, l'appareil mobile dans l'environnement de travail n'est pas seulement un «composeur», mais un outil capable de prendre en charge des tâches qui nécessitaient auparavant des équipements supplémentaires, souvent spécialisés.Dans cet article, nous aborderons le thème de la mobilité d'entreprise et le considérerons sous différents points de vue - non seulement marketing et managérial, mais aussi du point de vue d'un employé «terrain». Pour rendre l'histoire plus substantielle, nous avons interviewé nos collègues de l' Institut de recherche scientifique du Bureau de conception spéciale , qui ont une vaste expérience dans des projets similaires et sont prêts à partager des exemples, des histoires et des observations de leur pratique (théorie par théorie, mais dans la vie, tout est toujours plus compliqué et intéressant).NII SOKB est spécialisée dans la fourniture d'une sécurité complète et d'une protection du travail, et est également le développeur de SafePhone - une solution pour la gestion centralisée des appareils mobiles, des applications, du contenu et des communications dans l'organisation. Nous avons discuté avec Oleg Assur, ingénieur en chef de l'Institut de recherche scientifique de la SOKB, de ce qu'est la mobilité d'entreprise et des solutions qui existent dans ce domaine.Dites-nous comment les appareils mobiles sont entrés dans les affaires russes et comment vos opinions sur leur application ont-elles changé?

Nous travaillons depuis longtemps sur des sujets «mobiles» (depuis plus de 10 ans - on peut dire, nous étions à la pointe), nous avons donc participé au développement de cet espace informatique depuis le tout début.Plus ou moins sensiblement, le «mobile» a commencé à apparaître dans les «années 2000 fringantes» (les appareils eux-mêmes, bien sûr, existaient auparavant, mais c'était un morceau d'histoire qui n'avait pas de caractère de masse). Ensuite, ils ont été utilisés principalement pour passer des appels et envoyer des SMS. Ils ont été remis aux employés avec un commentaire: "Pour que vous soyez toujours en contact, et ne pensez même pas à appeler l'Amérique!" Il existait déjà des «téléphones intelligents» (le «smartphone» désormais familier semblait assez futuriste), mais ils ne jouaient pas un grand rôle dans l'environnement de l'entreprise, et dans la plupart des entreprises, les employés continuaient à utiliser leurs ordinateurs habituels pour leur travail.Le tournant, à mon avis, s'est produit au milieu de zéro, et il est associé à deux événements: l'achat en 2005 de Google Android, Inc. avec le lancement ultérieur de la plateforme du même nom et l'annonce en 2007 du premier appareil iOS (alors toujours avec l'iPhone OS). Ces deux plates-formes ont immédiatement offert des fonctionnalités riches en plus des appels et des SMS et ont rapidement commencé à supplanter les téléphones à bouton-poussoir classiques.Naturellement, les heureux propriétaires de ces appareils ont commencé à les utiliser dans leur travail: parfois avec l'approbation de la direction, parfois «clandestinement». Cela a conduit à une tendance dans laquelle l'appareil accumule progressivement des informations importantes sur l'entreprise (ils ont connecté le courrier - une correspondance d'entreprise confidentielle est apparue, a autorisé l'accès au CRM - une liste de clients a été ajoutée à la correspondance, etc.). La perte ou le vol d'un gadget devient un risque de plus en plus important pour l'entreprise. C'est à ce moment que commence l'histoire des systèmes centralisés de gestion de la mobilité d'entreprise, y compris notre plateforme SafePhone .Quel est le rôle actuel d'un appareil mobile dans l'entreprise?

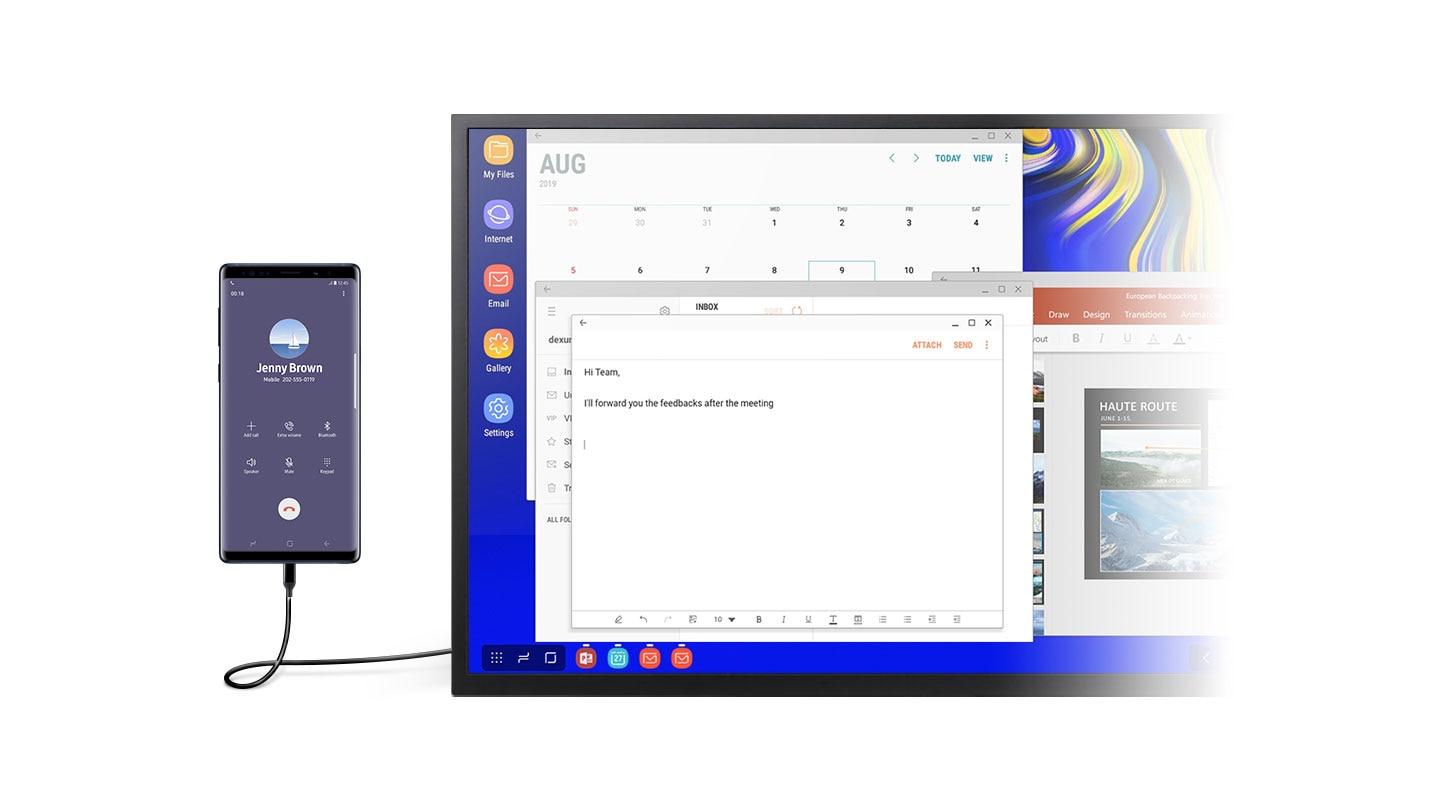

Aujourd'hui, un appareil mobile est un véritable robot culinaire qui peut remplir de nombreuses fonctions différentes. Sur les appareils mobiles, il existe des suites bureautiques à part entière (et c'est probablement l'outil principal pour 90% des employés de l'entreprise). Bien qu'il soit intéressant de noter qu'un tel cas d'utilisation est limité et que les PC restent le principal moyen de travailler avec des documents.  Source: BroadcomEn général, une image intéressante est maintenant observée. Depuis le début de l'informatique, on pensait que pour un travail à part entière, les employés avaient besoin d'un véritable ordinateur ou d'un ordinateur portable de grande taille, mais toujours avec un processeur x86 à part entière. Les tentatives pour faire décoller cette situation reposaient toujours sur l'argument concret renforcé de la série: "nous avons des systèmes qui ne fonctionnent que sous DOS (Windows 95/98, Java 5 - soulignons ce dont vous avez besoin), vous allez tout casser pour nous." Il faut comprendre que l'environnement de l'entreprise est assez conservateur (les programmeurs COBOL sont toujours en demande).Les premières avancées ont commencé avec l'introduction généralisée de la virtualisation et l'avènement du VDI ( Virtual Desktop Infrastructure) Soudain, il s'est avéré que vous pouvez travailler avec les systèmes hérités en général à partir de n'importe quel appareil, si seulement il y avait une connexion sécurisée au réseau. Soit dit en passant, le réseau a longtemps dissuadé le développement de cette technologie, mais il semble que cette restriction sera bientôt levée. Avec l'avènement de la nouvelle génération 5G, notamment grâce à Samsungqui fournissent des communications à des vitesses de 1 Gbit / s via un réseau mobile, vous pouvez «piloter» pratiquement tous les types de données d'entreprise (documents, son, vidéo haute résolution) avec un minimum de retard. Une autre conséquence de cette «accélération» est également la tendance générale à l'abandon des «gros clients». La plupart des systèmes d'entreprise modernes ont une interface Web normale, beaucoup en plus de cette version, un client mobile ou une version mobile de l'interface Web (qui peut également être «enveloppée» dans l'application à l'aide de l' application Web progressive ).Ainsi, il s'avère que maintenant, en fait, rien ne vous empêche de travailler uniquement sur un smartphone ou une tablette. Ceci, bien sûr, reste une certaine perspective (rappelez-vous le conservatisme), mais sa mise en œuvre approche à grands pas.

Source: BroadcomEn général, une image intéressante est maintenant observée. Depuis le début de l'informatique, on pensait que pour un travail à part entière, les employés avaient besoin d'un véritable ordinateur ou d'un ordinateur portable de grande taille, mais toujours avec un processeur x86 à part entière. Les tentatives pour faire décoller cette situation reposaient toujours sur l'argument concret renforcé de la série: "nous avons des systèmes qui ne fonctionnent que sous DOS (Windows 95/98, Java 5 - soulignons ce dont vous avez besoin), vous allez tout casser pour nous." Il faut comprendre que l'environnement de l'entreprise est assez conservateur (les programmeurs COBOL sont toujours en demande).Les premières avancées ont commencé avec l'introduction généralisée de la virtualisation et l'avènement du VDI ( Virtual Desktop Infrastructure) Soudain, il s'est avéré que vous pouvez travailler avec les systèmes hérités en général à partir de n'importe quel appareil, si seulement il y avait une connexion sécurisée au réseau. Soit dit en passant, le réseau a longtemps dissuadé le développement de cette technologie, mais il semble que cette restriction sera bientôt levée. Avec l'avènement de la nouvelle génération 5G, notamment grâce à Samsungqui fournissent des communications à des vitesses de 1 Gbit / s via un réseau mobile, vous pouvez «piloter» pratiquement tous les types de données d'entreprise (documents, son, vidéo haute résolution) avec un minimum de retard. Une autre conséquence de cette «accélération» est également la tendance générale à l'abandon des «gros clients». La plupart des systèmes d'entreprise modernes ont une interface Web normale, beaucoup en plus de cette version, un client mobile ou une version mobile de l'interface Web (qui peut également être «enveloppée» dans l'application à l'aide de l' application Web progressive ).Ainsi, il s'avère que maintenant, en fait, rien ne vous empêche de travailler uniquement sur un smartphone ou une tablette. Ceci, bien sûr, reste une certaine perspective (rappelez-vous le conservatisme), mais sa mise en œuvre approche à grands pas.Ceux. il s'avère que dans le futur, les appareils mobiles peuvent remplacer les PC classiques dans un environnement d'entreprise?

Progressivement, l'entreprise s'éloigne des unités système vers quelque chose de plus mobile. Au début, ce sont des ordinateurs portables de cinq kilos assez volumineux qui ont fonctionné sur la batterie pendant moins d'une heure et demie (les anciens se souviendront des terribles parties saillantes de la batterie étendue, qui ont donné une heure de travail et un demi-kilogramme au poids), puis nous sommes passés à des ordinateurs portables ultraportables pesant 1,5-1,7. un kilogramme et un temps de travail de six à sept heures, et maintenant les appareils de moins d'un kilogramme avec 12 heures d'autonomie sont déjà très répandus. Parallèlement à cette "miniaturisation" des ordinateurs classiques, il y a une "augmentation" des smartphones. Le téléphone d'aujourd'hui a des caractéristiques assez impressionnantes: le même S20dans sa première édition, il a 16 Go de mémoire et un processeur à huit cœurs à bord, ce qui est assez décent même pour les ordinateurs portables de grande taille.Bien sûr, la question la plus importante est le logiciel. Tout est ambigu ici. De nombreux fabricants ont essayé d'adapter l'interface de bureau pour une utilisation dans un environnement mobile (tactile, écrans relativement petits et autres attributs de mobilité), mais jusqu'à présent, il n'y a pas de solutions idéales: malheureusement, nous revenons à ce conservatisme notoire; personne ne réécrira l'interface sur Delphi il y a vingt ans. Dans le même temps, il est beaucoup plus facile d'ajouter la prise en charge des fenêtres «caoutchouc» / glisser-déposer aux applications mobiles natives, ce qui a été fait par Google dans Android Nougat. Si un exemple d'une telle approche est intéressant, vous pouvez faire attention au Samsung DeX. À ce jour, un tel scénario «à la hausse» (transformer les appareils mobiles en emplois à part entière) nous semble, au moins, pas moins prometteur qu'un scénario «en aval» (utilisant les ordinateurs de bureau comme appareils mobiles).

À ce jour, un tel scénario «à la hausse» (transformer les appareils mobiles en emplois à part entière) nous semble, au moins, pas moins prometteur qu'un scénario «en aval» (utilisant les ordinateurs de bureau comme appareils mobiles).Comment l'introduction de la technologie mobile affecte-t-elle le flux de travail?

Question difficile. Comme toute technologie, la mobilité peut être utilisée de deux manières: pour améliorer ou inversement la vie dans une entreprise. Source: Dilbert , notre traductionClassiquement, la mobilité implique une approche «travail où l'on se sent à l'aise» (à ne pas confondre avec «travailler constamment»). Sur le plan conceptuel, cela signifie qu'un employé peut remplir ses fonctions, pas nécessairement sur le lieu de travail, mais également en voyage d'affaires ou, par exemple, à la maison. Et il le fera aussi efficacement qu'au bureau. De plus, les procédures internes de l'entreprise sont simplifiées: vous pouvez commander un certificat 2NDFL ou convenir d'une demande de vacances en appuyant sur un seul bouton de votre smartphone.Séparément, il faut noter l'optimisation de la communication au sein de l'entreprise. Cela est particulièrement vrai pour notre pays, où, dans l'ordre des choses, l'organisation a un siège à Moscou et régional, par exemple, à Ekaterinbourg et à Irkoutsk. Dans ce cas, l'interaction devient un gros problème. Lorsque les collègues sont toujours en contact avec un accès constant aux outils de travail, il est beaucoup plus facile de coordonner un moment pratique pour que chacun puisse appeler ou discuter en groupe avec l'édition générale des documents.Une autre incitation pour les employés peut être la fourniture d'un appareil mobile. Dans la pratique, divers modèles sont répandus dans les entreprises, allant de la fourniture d'un gadget d'entreprise avec la possibilité d'utilisation personnelle d'un smartphone (appartenant à l'entreprise, personnellement activé, COPE), à un smartphone ou une tablette personnel avec des applications fonctionnelles (Bring Your Own Device, BYOD). Soit dit en passant, le BYOD vient de l'abréviation bien connue de BYOB - apportez votre propre bière - c'est-à-dire «venez avec votre propre alcool» dans la description de la fête.

Source: Dilbert , notre traductionClassiquement, la mobilité implique une approche «travail où l'on se sent à l'aise» (à ne pas confondre avec «travailler constamment»). Sur le plan conceptuel, cela signifie qu'un employé peut remplir ses fonctions, pas nécessairement sur le lieu de travail, mais également en voyage d'affaires ou, par exemple, à la maison. Et il le fera aussi efficacement qu'au bureau. De plus, les procédures internes de l'entreprise sont simplifiées: vous pouvez commander un certificat 2NDFL ou convenir d'une demande de vacances en appuyant sur un seul bouton de votre smartphone.Séparément, il faut noter l'optimisation de la communication au sein de l'entreprise. Cela est particulièrement vrai pour notre pays, où, dans l'ordre des choses, l'organisation a un siège à Moscou et régional, par exemple, à Ekaterinbourg et à Irkoutsk. Dans ce cas, l'interaction devient un gros problème. Lorsque les collègues sont toujours en contact avec un accès constant aux outils de travail, il est beaucoup plus facile de coordonner un moment pratique pour que chacun puisse appeler ou discuter en groupe avec l'édition générale des documents.Une autre incitation pour les employés peut être la fourniture d'un appareil mobile. Dans la pratique, divers modèles sont répandus dans les entreprises, allant de la fourniture d'un gadget d'entreprise avec la possibilité d'utilisation personnelle d'un smartphone (appartenant à l'entreprise, personnellement activé, COPE), à un smartphone ou une tablette personnel avec des applications fonctionnelles (Bring Your Own Device, BYOD). Soit dit en passant, le BYOD vient de l'abréviation bien connue de BYOB - apportez votre propre bière - c'est-à-dire «venez avec votre propre alcool» dans la description de la fête. L'homme qui a confondu BYOD avec BYOB. Source: Timo ElliottIl existe également des options intermédiaires dans lesquelles un employé peut choisir un appareil qui fonctionne avec un paiement partiel et la perspective que le gadget devienne une propriété après un certain temps (Choisissez votre propre appareil, CYOD).En résumé, pour les employés, la mobilité est la liberté de choisir un format de travail qui leur convient, tandis que pour une entreprise, c'est l'optimisation des coûts et un bon outil pour construire des processus bien coordonnés. Bien sûr, l'équilibre et le réglage fin sont importants: certains employés n'ont pas une auto-organisation élevée et les employeurs sont sujets à un contrôle excessif.

L'homme qui a confondu BYOD avec BYOB. Source: Timo ElliottIl existe également des options intermédiaires dans lesquelles un employé peut choisir un appareil qui fonctionne avec un paiement partiel et la perspective que le gadget devienne une propriété après un certain temps (Choisissez votre propre appareil, CYOD).En résumé, pour les employés, la mobilité est la liberté de choisir un format de travail qui leur convient, tandis que pour une entreprise, c'est l'optimisation des coûts et un bon outil pour construire des processus bien coordonnés. Bien sûr, l'équilibre et le réglage fin sont importants: certains employés n'ont pas une auto-organisation élevée et les employeurs sont sujets à un contrôle excessif.Qu'est-ce que la gestion de la mobilité d'entreprise et pourquoi est-elle nécessaire?

La principale menace: plus l'appareil mobile est impliqué dans la vie de l'entreprise (correspondance professionnelle, documents, messager de l'équipe, etc.), plus il y a de données sur celui-ci, dont la perte peut toucher sensiblement l'entreprise. En conséquence, le contenu de l'appareil devient un atout important de l'entreprise qui doit être géré.Ici, une contradiction apparaît immédiatement: la sécurité nécessite la restriction maximale de la liberté de l'utilisateur et des scénarios de fonctionnement déterministes (accès au courrier uniquement depuis le bureau strictement de 9 à 18), tandis que le concept de mobilité dans son ensemble implique une flexibilité et une variabilité d'utilisation maximales. A l'aube de l'industrie, le choix s'est toujours fait dans le sens des limitations. Cela a donné lieu à des situations amusantes. Comme incitatif, l'employé a eu la possibilité d'installer le courrier d'entreprise sur son appareil. Cela a été fait à condition que toutes les politiques de sécurité correctes soient appliquées et qu'un agent soit installé pour surveiller les menaces potentielles. Cet agent a non alternativement défini un mot de passe alphanumérique à 12 chiffres (dans des cas particulièrement sophistiqués, il y avait aussi un dictionnaire de combinaisons interdites et une restriction sur la rotation des mots de passe) sur l'ensemble de l'appareil et a commencé à collecter toutes les informations disponibles. Ayant souffert ainsi pendant une semaine (chaque fois que vous essayez de lire des SMS, vous devez entrer ce même mot de passe), l'utilisateur a supprimé le courrier avec colère et a oublié cet "encouragement" comme un cauchemar. Source: Dilbert , notre traductionMaintenant, la situation a radicalement changé. C'est une bonne pratique lorsque le système de sécurité est transparent et aussi invisible que possible pour l'utilisateur. Cela devrait être comme un château d'une énigme bien connue, qui "n'aboie pas, ne mord pas, mais ne laisse pas entrer dans la maison". Il devrait être plus pratique pour l'utilisateur de travailler avec l'appareil, tout le travail sale est pris en charge par le système de gestion de la mobilité.

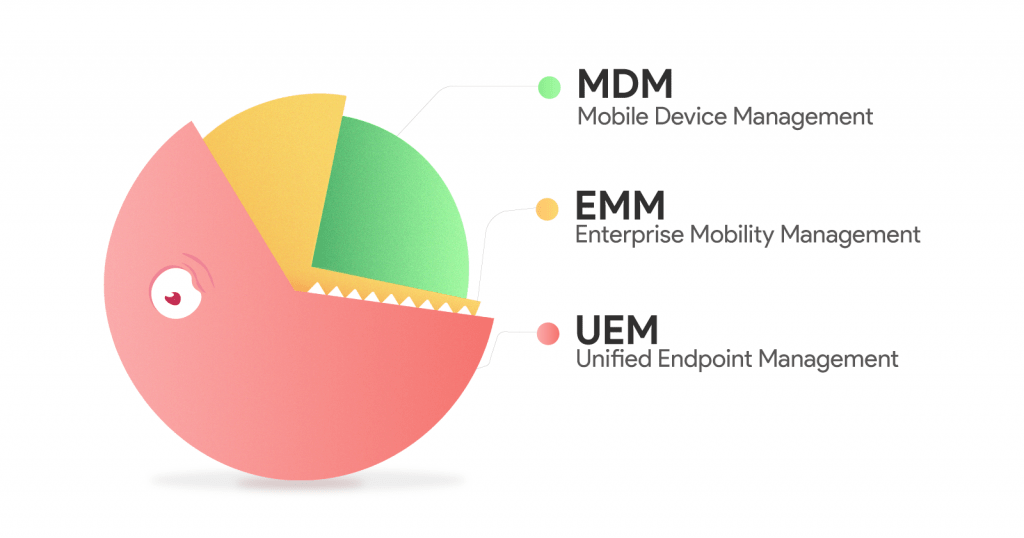

Source: Dilbert , notre traductionMaintenant, la situation a radicalement changé. C'est une bonne pratique lorsque le système de sécurité est transparent et aussi invisible que possible pour l'utilisateur. Cela devrait être comme un château d'une énigme bien connue, qui "n'aboie pas, ne mord pas, mais ne laisse pas entrer dans la maison". Il devrait être plus pratique pour l'utilisateur de travailler avec l'appareil, tout le travail sale est pris en charge par le système de gestion de la mobilité.Il existe un grand nombre d'abréviations pour les systèmes de gestion de la mobilité d'entreprise - MDM, EMM, UEM. Dites en quelques mots quelle est leur différence et comment s'intègre-t-elle dans un seul concept?

L'interprétation des termes par différentes sociétés peut varier considérablement. Les définitions formulées par Gartner sont plus ou moins généralement acceptées .Mobile Device Management (MDM) - un terme apparu à la fin des années 1990 - au début des années 2000, désigne les systèmes chargés de gérer le cycle de vie des appareils mobiles. Cela signifie généralement les fonctionnalités suivantes:- inventaire des appareils

- Paramètres du système d'exploitation

- approvisionnement et déprovisionnement

Au fil du temps, la fonctionnalité MDM pure a commencé à manquer, et les fonctionnalités suivantes ont souvent commencé à y être ajoutées:- Mobile Application Management (MAM) - gestion des applications.

- Mobile Identity (MI) - Gestion des identifiants et des accès.

- Mobile Content Management (MCM) - gestion de contenu.

Au milieu des années 2010, cet ensemble est devenu la norme sur le marché, et il n'y avait aucun sens à diviser les solutions en modules séparés. Puis vint le terme Enterprise Mobility Management (EMM), qui désignait une combinaison de MDM, MAM, MI et MCM. Ce changement a été documenté dans un rapport Gartner publié en 2014.Puis une tendance est apparue, dont nous avons parlé plus tôt. Les appareils mobiles sont devenus exactement le même lieu de travail que les ordinateurs de bureau et les ordinateurs portables classiques, et il est devenu clair qu'ils doivent être gérés dans un seul circuit: il n'y a plus de division entre stationnaire et mobile. Ce fut le point de départ de l'émergence du nouveau terme Unified Endpoint Management (UEM). L'émergence de l'UEM a été enregistrée dans le rapport Gartner 2018. Source: ITSMDailyNous entrons dans la nouvelle décennie avec le paradigme UEM, et c'est ainsi que les systèmes sont appelés aujourd'hui, dont la tâche est de gérer les appareils mobiles et stationnaires dans l'entreprise.

Source: ITSMDailyNous entrons dans la nouvelle décennie avec le paradigme UEM, et c'est ainsi que les systèmes sont appelés aujourd'hui, dont la tâche est de gérer les appareils mobiles et stationnaires dans l'entreprise. Nous avons discuté de l'histoire et de la théorie, passons aux questions pratiques. Comment un lieu de travail mobile peut-il désormais apparaître dans une entreprise? Veuillez partager votre expérience dans ce domaine.

Toute implémentation est toujours une histoire complexe, et deux projets identiques n'existent pas. Mais essayons de formuler quelques points généraux.L'initiative de mise en œuvre vient souvent d'en bas, d'employés ordinaires. Maintenant, presque tout le monde a des appareils mobiles, et ce n'est qu'une question de temps avant qu'ils ne soient utilisés pour le travail. Il doit y avoir une masse critique de personnes possédant des gadgets similaires, après quoi une demande est envoyée au service informatique pour la fourniture d'un tel service. Dans ce cas, la direction peut choisir deux stratégies: soutenir (le feu vert est donné à l'initiative et le projet est lancé) ou interdire. Dans ce dernier cas, l'argument est un gros risque de fuite («perdre les rapports financiers» ou «les concurrents espionnent le métro par-dessus l'épaule»). Comme le montre la pratique, cette approche n'est pas très constructive. Même si les appareils mobiles sont strictement interdits, les employés les utiliseront toujours «sous terre». Vous pouvez appliquer des mesures administratives (réprimandes, pénalités, sanctions), mais cela ne garantit pas toujours un résultat à 100%. Et même si de telles restrictions sont justifiées, il y aura toujours un employé qui violera toutes les interdictions, et ce cas aura des conséquences énormes. La stratégie la plus correcte, à notre avis, est le bon vieux principe: "si vous ne pouvez pas gagner, allez-y."Un environnement contrôlé encore plus dangereux est plusieurs fois meilleur qu'un environnement non contrôlé.Tout d'abord, il s'agit généralement de courrier (la possibilité de «le récupérer» avec un client mobile), puis il y a des documents et divers systèmes de travail (portail d'entreprise, ERP, CRM, etc.). Une fois la technologie «enracinée» (lorsque la tendance devient claire), la conception des services internes est déjà en cours dans l'attente de leur utilisation sur différentes plateformes (y compris mobiles).Il est également courant que l'initiative de mise en œuvre provienne de la direction. Il ne faut pas oublier que la mobilité professionnelle offre de nombreux avantages liés à l'optimisation des coûts et à l'augmentation de la «connectivité» d'une entreprise. Mais ici aussi, des «excès» sont possibles. Dans tout environnement hétérogène (et une entreprise typique est exactement un tel environnement, composé de parties très différentes: comptabilité, entrepôt et logistique, bureau, personnel de terrain), il y a des intérêts, et tout le monde n'est pas prêt pour les innovations. Une situation courante est lorsqu'une partie de l'équipe perçoit ce type de changement «avec hostilité» («tout fonctionne pour nous»). Dans ce cas, le principe de la «carotte» a fait ses preuves lorsque l'employé reçoit une prime lors de l'utilisation du système mis en œuvre (par exemple, un téléphone pour passer au bureau ou le paiement du déjeuner et la réservation de salles de réunion à partir d'un smartphone).Ces primes devraient encourager l'employé à utiliser des appareils mobiles, mais pas à le limiter ou à le violer.Lors de la mise en œuvre de projets de mobilité complexes dans une entreprise, les outils suivants sont utiles:- Réalisation d'un audit et examen de l'état actuel de l'infrastructure avant sa mise en œuvre. Il peut s'agir de surveiller les logiciels installés sur les appareils finaux avec le consentement des utilisateurs et de collecter des statistiques sur les applications utilisées et les ressources réseau visitées. Une ouverture et une exactitude maximales en matière de respect de l'anonymat et de la vie privée d'un employé sont importantes. Le but ultime de cette activité est d'obtenir une image complète de la situation actuelle, et non d'identifier les contrevenants. Les séminaires de sensibilisation fonctionnent bien avec une démonstration claire de la fonctionnalité du logiciel de surveillance et de l'implication de la direction dans la collecte de statistiques.

- Retour d'information. Il est important de comprendre ce qui arrive au projet du côté des utilisateurs finaux. Cela peut fournir des informations précieuses sur les caractéristiques du système et avoir un effet positif sur l'attitude des employés. Les formats de rétroaction peuvent être différents: des réunions en face à face avec une discussion des problèmes actuels à un certain questionnaire, peut-être anonyme, car tout le monde n'est pas disposé à partager librement ses impressions.

- Compter les ressources sur un processus de développement et de mise en œuvre itératif. Il est impossible de tout prendre en compte au début du projet, vous devez donc toujours prévoir des ressources supplémentaires pour la révision. Lors de la mise en œuvre de cela, de nombreuses personnes ne prennent pas en compte, à cause de quels projets se interrompent quelque part au milieu.

Deux questions principales qui sont toujours posées lors de la mise en œuvre:- « , / »

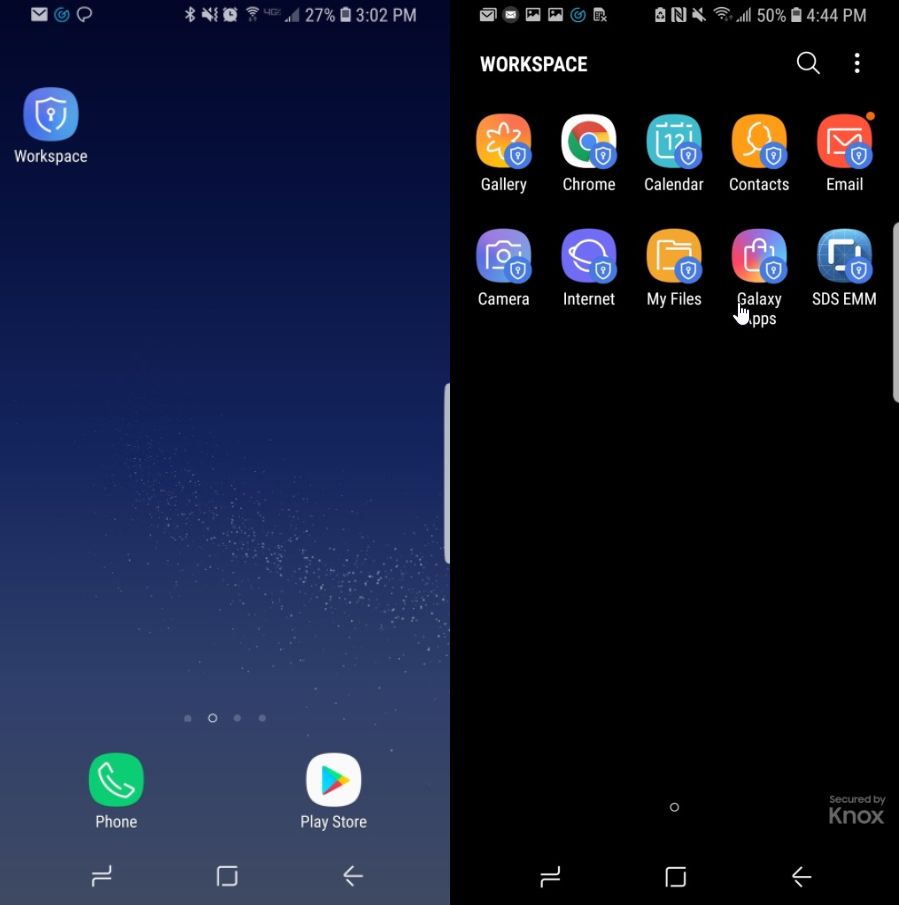

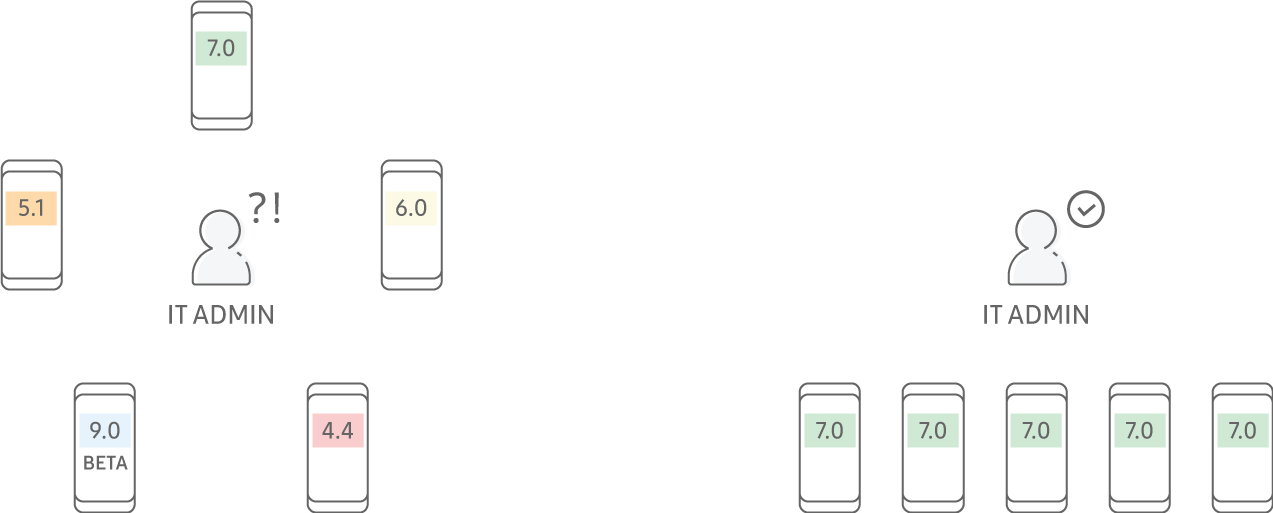

, . – (Work Profile). – , — , Samsung. , , , , .

– : , , .

- «- 10 . , 300 , . »

« », (, , ). . Samsung Knox , Knox Mobile Enrollment (KME), « » . . IT . – .

. , Android . . ? ?

C'est un stéréotype, mais il est assez stable. Il est particulièrement triste que non seulement les utilisateurs ordinaires, mais aussi certains travailleurs de la sécurité informatique et de l'information soient affectés. Non, maintenant le système d'exploitation Android est assez sûr et très courant dans le segment des entreprises. En témoigne une étude récente menée par IDC. Selon elle, 78% des appareils mobiles utilisés dans diverses entreprises à travers le monde utilisent le système d'exploitation Android.Séparément, sur la sécurité des appareils Samsung. Selon la dernière note Gartner, la plate-forme Knox a reçu une forte note de 27 sur 30 positions possibles, ce qui est l'un des résultats les plus élevés ( Samsung Note:plus en détail sur la plateforme Knox dont nous avons parlé dans cet article ).Pour parler raisonnablement de sécurité, vous devez d'abord décider des types de menaces. Classiquement, la protection des données est divisée en deux grands segments.- Données au repos (stockage et travail avec les données). Cela inclut les types de menaces associées à l '«existence» de données sur l'appareil final. Exemples:

- . , – . . – (, – ). ( ). , .

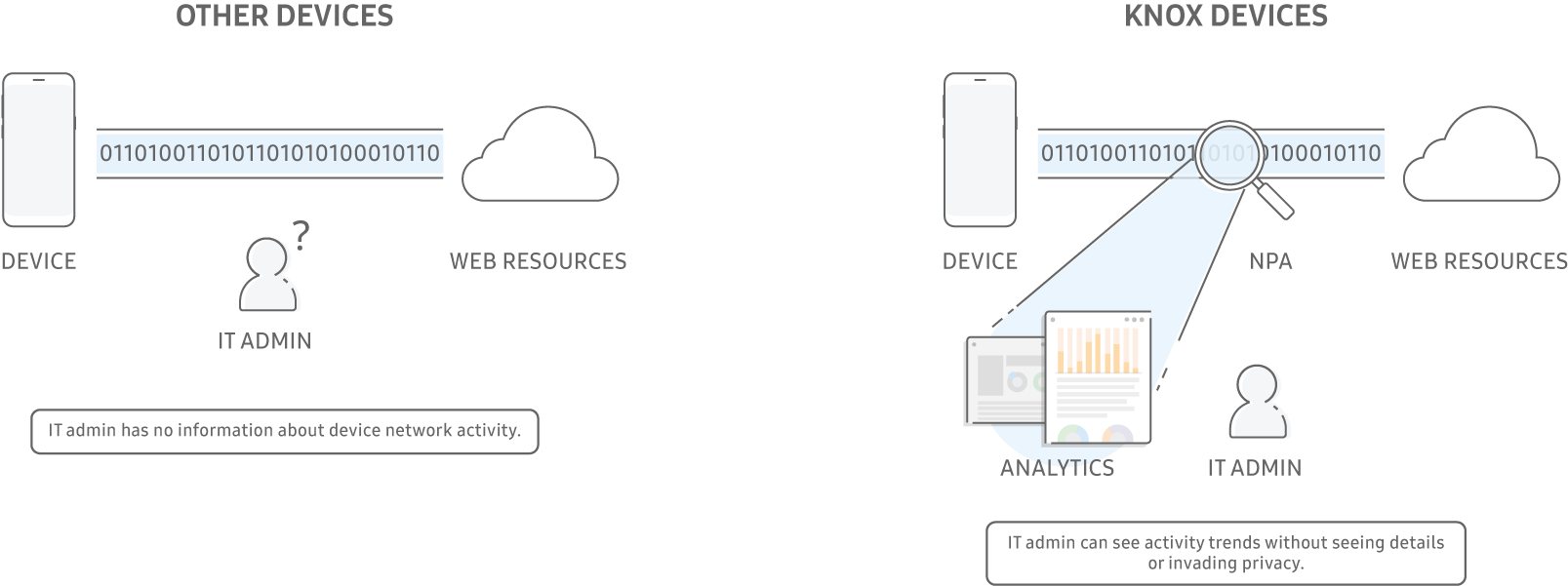

- /. Android ( ). , , . , , . — .

- Data-in-transit ( ). , . :

- Trafic non protégé. Les points d'accès Wi-Fi publics sont utiles lors de voyages d'affaires ou lorsque vous êtes loin de votre lieu de travail, mais vous devez travailler avec une grande quantité de données. Dans le même temps, malheureusement, il ne peut être garanti que le canal est sûr et il n'est pas surveillé par des attaquants. Pour lutter contre ce type de menace, un VPN est généralement utilisé avec une activation automatique pour lancer certaines applications.

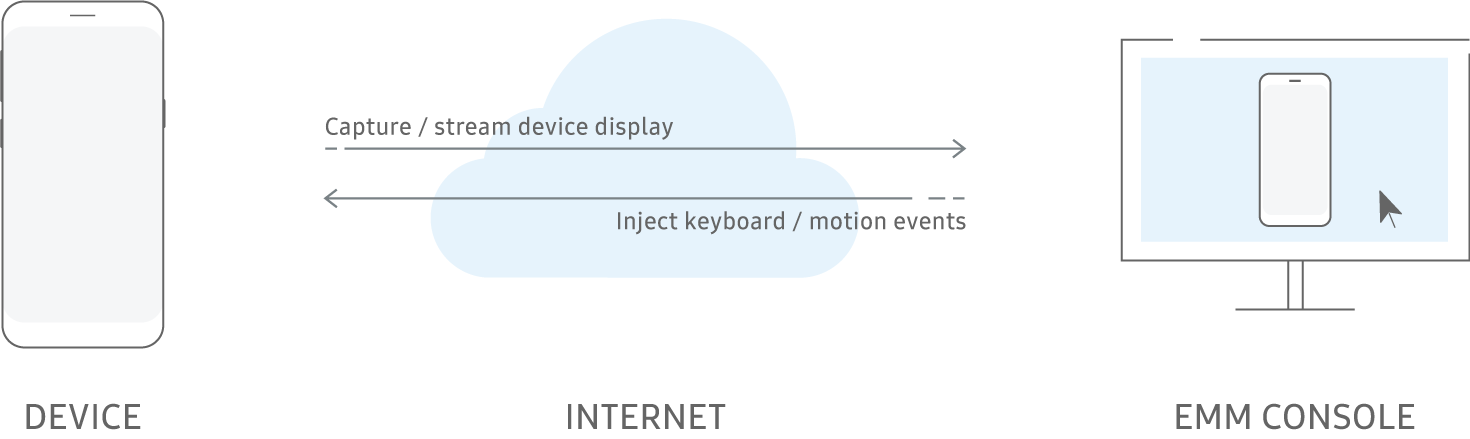

Du point de vue de la gestion, les points suivants sont généralement indiqués:- . ( Samsung: ), : , , . , .

- . , . , , .

- . , , . , . ( ).

Fondamentalement, ce sont des requêtes évidentes. Mais les réaliser n'est pas toujours possible en raison des capacités limitées des différentes plates-formes. À un moment donné, Knox Platform For Enterprise , une sorte de plate-forme Knox pour les tâches d'entreprise, nous a beaucoup aidés à résoudre ces problèmes. KPfE est un ensemble d'outils (SDK, utilitaires, services Web et mécanismes matériels des appareils) qui étend les capacités du système d'exploitation Android standard en termes de gestion et de surveillance. De manière pratique, pour utiliser la fonctionnalité, il n'est pas nécessaire d'écrire beaucoup de code, il existe une option pour utiliser Knox Service Plugin , qui est configuré à l'aide d' OEMConfig (le mécanisme standard d'Android for Enterprise).Au bureau russe de Samsung, il y a des spécialistes qui fournissent une assistance dans ce domaine, nous nous tournons vers eux avec des questions difficiles. C'est une rareté aujourd'hui: plus souvent sur les questions de développement, vous devez communiquer avec des collègues de l'Inde ou de la Chine, ce qui est assez difficile en raison de la barrière linguistique et de la différence de fuseau horaire.Enfin, je voudrais parler du marché russe. Les projets mis en œuvre dans notre pays ont-ils des spécificités?

Le marché russe est légèrement en retard sur les tendances mondiales. Notre mobilité d'entreprise est en marche. Pour cette raison, les décisions généralement acceptées jusqu'à présent semblent étrangères et inapplicables.L'exemple le plus clair d'un tel préjudice est le nuage. Souvent, les clients refusent catégoriquement d'utiliser cette approche, arguant de la décision avec un manque de confiance dans la sécurité et la fiabilité de ces systèmes. Ce point de vue, à notre avis, n'est plus d'actualité aujourd'hui. «Nuageux» ne signifie pas «peu fiable» ou «dangereux». Cela est prouvé par l'expérience de nombreuses grandes entreprises qui ont confié au cloud une partie importante de leurs processus commerciaux - Netflix, Spotify et plusieurs autres. Le fait que le service sera déployé sur votre site ne garantit pas qu'il fonctionnera toujours. En fait, peu de gens peuvent se permettre de maintenir dans leur serveur des conditions comparables à celles d'un centre de données certifié et certifié . Le support logiciel est une ligne distincte - tout système se compose d'un grand nombre de composants «invisibles» (OS, base de données, serveur Web, etc.) qui nécessitent un support constant et des mises à jour régulières. En résumé: sa propre infrastructure est coûteuse et gênante et, malheureusement, pas toujours fiable. Le cloud est beaucoup moins cher et tous les travaux de support et de mise à jour sont effectués par le prestataire de services.Par ailleurs, il convient de noter les exigences de certification des décisions prises par les régulateurs, par exemple, pour travailler avec des données personnelles. Il y a une opinion que ce n'est pas possible sur Android. Notre expérience montre qu'en combinaison avec des outils de sécurité certifiés, cela est possible même dans des organisations avec des réglementations strictes.(de l'auteur) Nous espérons avoir réussi à dissiper certaines des "histoires d'horreur", et au moins il deviendra maintenant clair que dans la vie, tout est un peu plus compliqué que dans cette bande dessinée: Source: Dilbert

Source: Dilbert Questions posées:

Questions posées:

Vladimir Karacharov,

directeur,

équipe de développement commercial B2B avant / après-vente

Samsung R&D Institute Russia

Répondu:

Répondu:

Oleg Assur,

ingénieur en chef,

Institut de recherche de SOKB