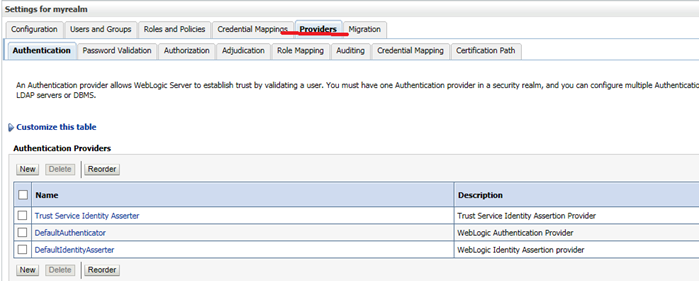

Cet article décrit une configuration LDAP simple pour l'authentification et l'autorisation des utilisateurs.1. Suivez le lien Oralce bi qui ouvre la console (http: // adresse: port / console) en utilisant le compte administrateur (par défaut weblogic). Cliquez sur Security Realms -> myrealm 2. Accédez à l'onglet "Fournisseurs". Ici, vous verrez les trois «fournisseurs d'authentification» suivants par défaut.

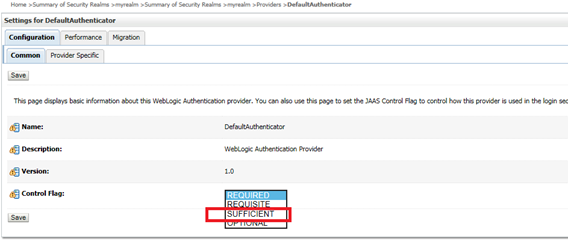

2. Accédez à l'onglet "Fournisseurs". Ici, vous verrez les trois «fournisseurs d'authentification» suivants par défaut. 3. Cliquez sur "DefaultAuthenticator". Cliquez sur «Verrouiller et modifier» -> «Changer l'indicateur de contrôle» de «Obligatoire» à Suffisant, puis cliquez sur «Enregistrer».

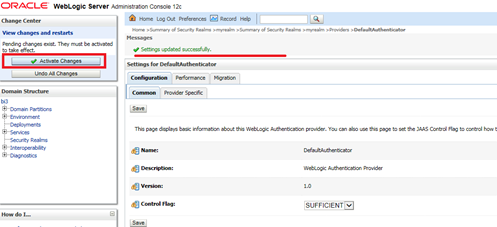

3. Cliquez sur "DefaultAuthenticator". Cliquez sur «Verrouiller et modifier» -> «Changer l'indicateur de contrôle» de «Obligatoire» à Suffisant, puis cliquez sur «Enregistrer». 4. Une fois le message de mise à jour des paramètres affiché, cliquez sur «Activer les modifications».

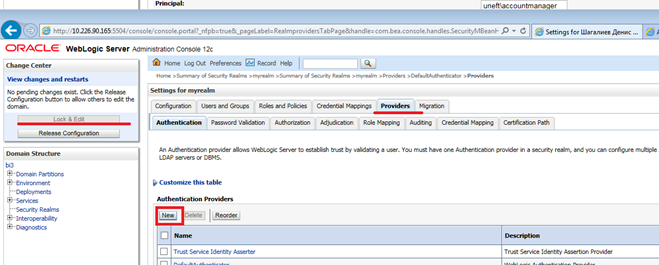

4. Une fois le message de mise à jour des paramètres affiché, cliquez sur «Activer les modifications». 5. Allez dans l'onglet «Fournisseurs» -> «Verrouiller et modifier» et cliquez sur «Nouveau».

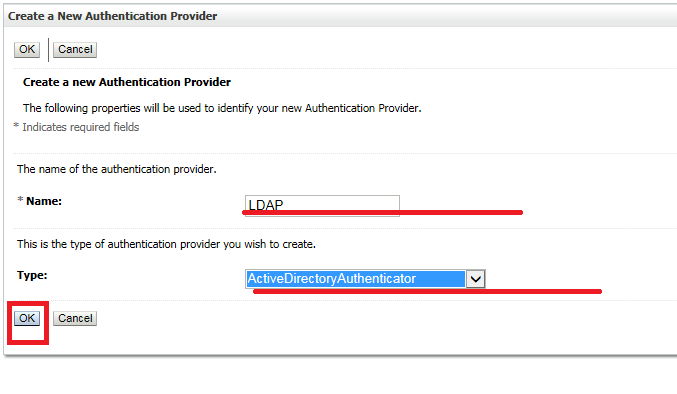

5. Allez dans l'onglet «Fournisseurs» -> «Verrouiller et modifier» et cliquez sur «Nouveau». 6. Nommez-le par exemple «LDAP». Sélectionnez le type d'authentification Active Directory. Cliquez sur OK.

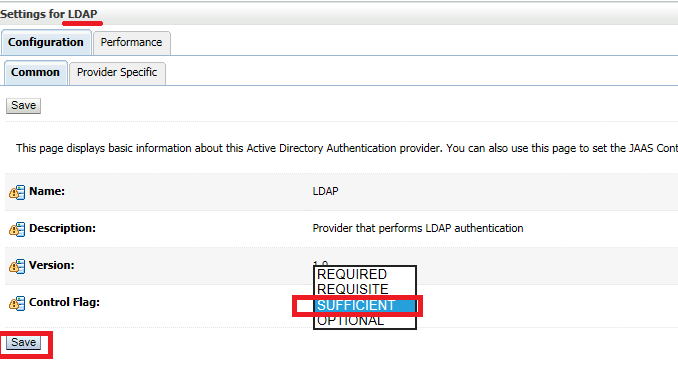

6. Nommez-le par exemple «LDAP». Sélectionnez le type d'authentification Active Directory. Cliquez sur OK. 7. Après cela, ouvrez à nouveau le fournisseur LDAP et modifiez l'indicateur de contrôle sur "Suffisant". Sauvegarde le.

7. Après cela, ouvrez à nouveau le fournisseur LDAP et modifiez l'indicateur de contrôle sur "Suffisant". Sauvegarde le. 8. Entrez les données de votre répertoire actif sous l'onglet spécifique au fournisseur.

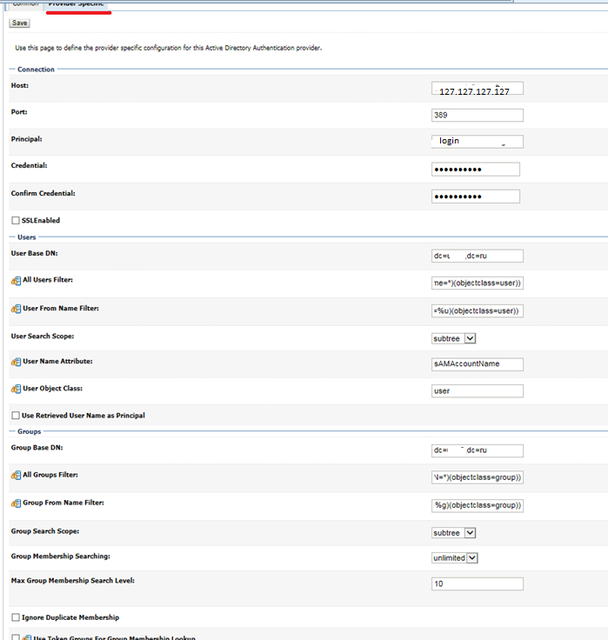

8. Entrez les données de votre répertoire actif sous l'onglet spécifique au fournisseur.Host: localhost

Port: 389

Principal: login

Credential: password

Users

User Base DN: dc=domen,dc=ru

All Users Filter: (&(sAMAccountName=*)(objectclass=user))

User From Name Filter: (&(sAMAccountName=%u)(objectclass=user))

User Search Scope: subtree

User Name Attribute: sAMAccountName

User Object class: user

Groups

Group Base DN: dc=domen,dc=ru

All Groups Filter: (&(CN=*)(objectclass=group))

Group From Name Filter: (&(CN=%g)(objectclass=group))

Group Search Scope: subtree

Group Membership Searching: unlimited

Max Group Membership Search Level: 10

General

Connect Timeout: 30

Connect Retry Limit: 1

Parallel Connect Delay: 0

Result Time Limit: 0

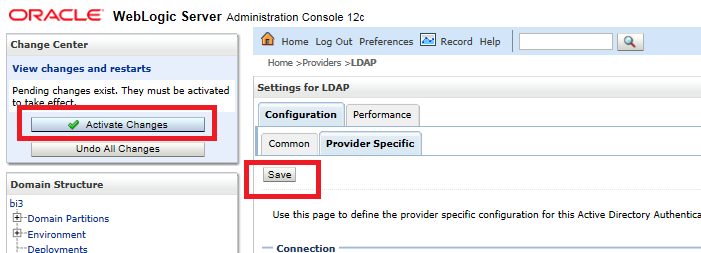

il ressemblera à quelque chose comme ceci: 9. Cliquez sur enregistrer et les modifications actives

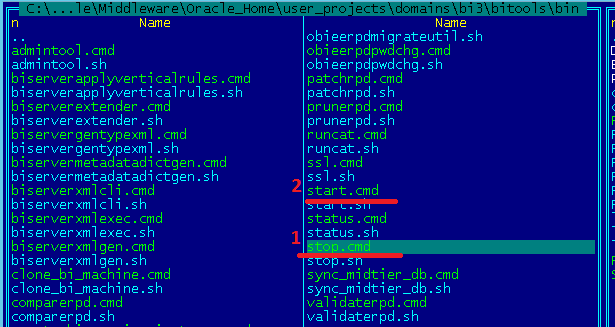

9. Cliquez sur enregistrer et les modifications actives 10. Redémarrez l'instance BI dans ce cas, BI3(C: \ Oracle \ Middleware \ Oracle_Home \ user_projects \ domaines \ bi3 \ bitools \ bin)

10. Redémarrez l'instance BI dans ce cas, BI3(C: \ Oracle \ Middleware \ Oracle_Home \ user_projects \ domaines \ bi3 \ bitools \ bin) 11. Lorsque le BI redémarre, recherchez une spécifique ID utilisateur, retour à la console weblogic-> "mysecurityrealm" >> Utilisateurs et groupes >> Groupe

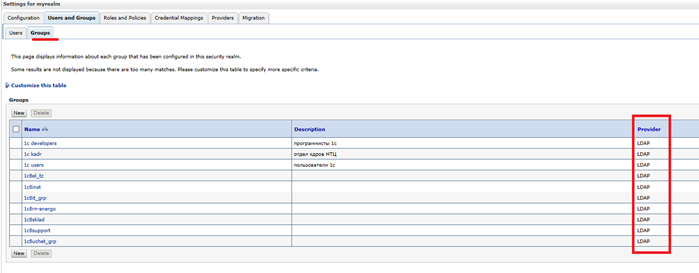

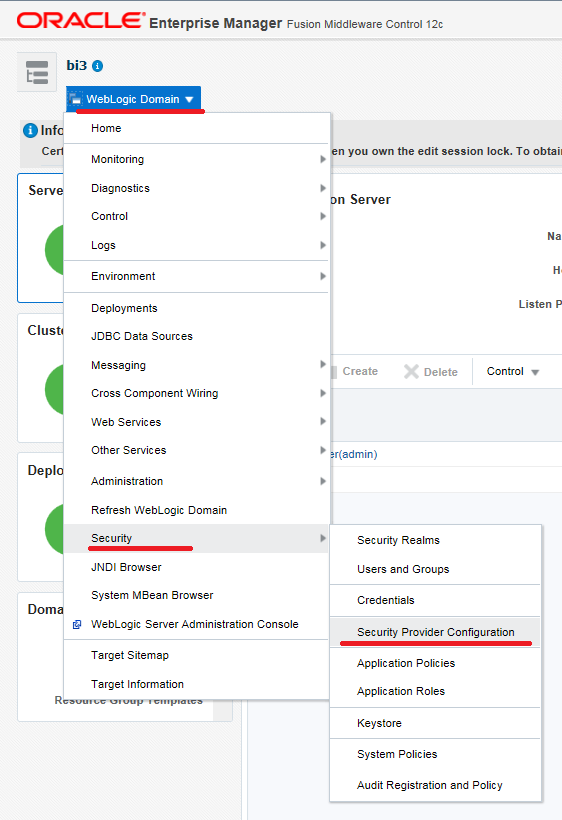

11. Lorsque le BI redémarre, recherchez une spécifique ID utilisateur, retour à la console weblogic-> "mysecurityrealm" >> Utilisateurs et groupes >> Groupe On peut voir que les groupes sont chargés.12. L'étape suivante consiste à configurer OBIEE pour voir les utilisateurs de votre nouveau fournisseur LDAP en plus des utilisateurs du répertoire interne du blog. Pour ce faire, vous devez vous connecter à Enterprise Manager (http: // adresse: port / em) avec un compte administrateur (weblogic).Après vous être connecté au système à partir du menu déroulant du domaine Weblogic, sélectionnez Sécurité -> Configuration du fournisseur de sécurité

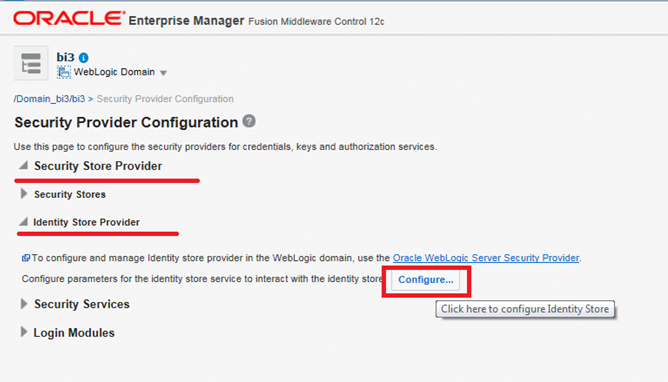

On peut voir que les groupes sont chargés.12. L'étape suivante consiste à configurer OBIEE pour voir les utilisateurs de votre nouveau fournisseur LDAP en plus des utilisateurs du répertoire interne du blog. Pour ce faire, vous devez vous connecter à Enterprise Manager (http: // adresse: port / em) avec un compte administrateur (weblogic).Après vous être connecté au système à partir du menu déroulant du domaine Weblogic, sélectionnez Sécurité -> Configuration du fournisseur de sécurité 13. Sur l'écran Configuration du fournisseur de sécurité, développez le fournisseur de magasin de sécurité, puis développez le nœud Fournisseur de magasin d'identité et enfin cliquez sur "Configurer"

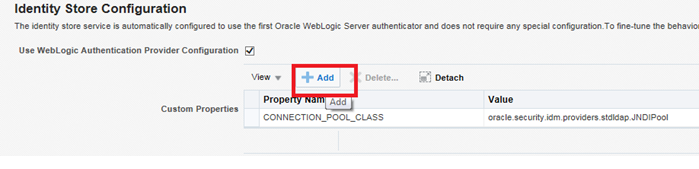

13. Sur l'écran Configuration du fournisseur de sécurité, développez le fournisseur de magasin de sécurité, puis développez le nœud Fournisseur de magasin d'identité et enfin cliquez sur "Configurer" 14. Sur cet écran, nous devons ajouter une nouvelle propriété personnalisée. Cliquez sur le bouton + ajouter.

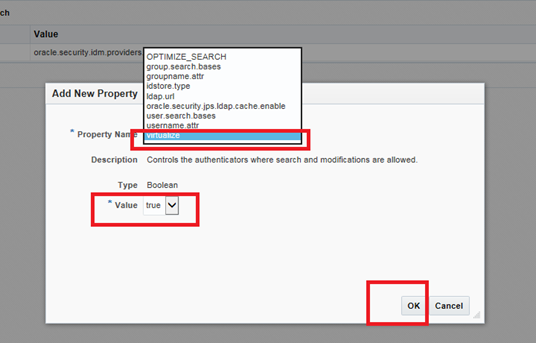

14. Sur cet écran, nous devons ajouter une nouvelle propriété personnalisée. Cliquez sur le bouton + ajouter. 15. Saisissez ensuite le nom de la propriété «virtualize» et la valeur «true». Cliquez ensuite à nouveau sur «OK» pour enregistrer:

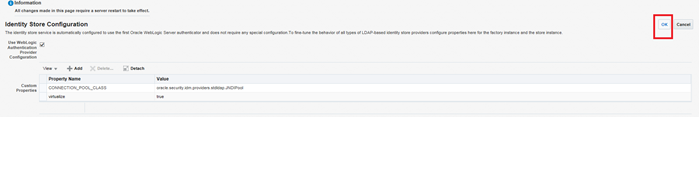

15. Saisissez ensuite le nom de la propriété «virtualize» et la valeur «true». Cliquez ensuite à nouveau sur «OK» pour enregistrer: 16. Cliquez à nouveau sur OK.

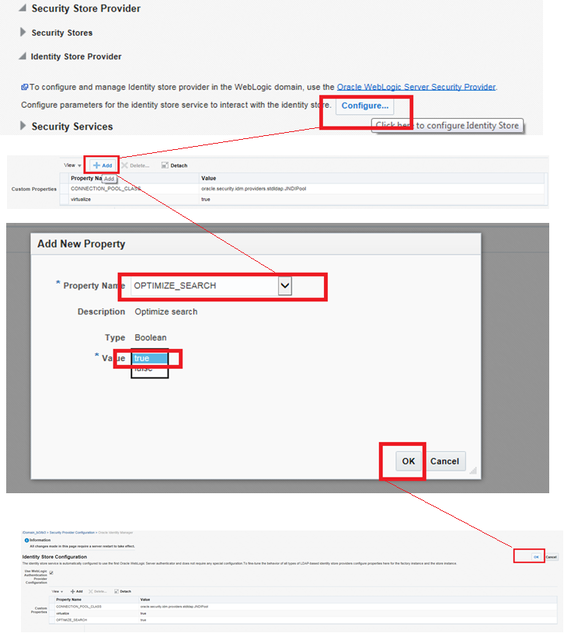

16. Cliquez à nouveau sur OK. 17. De même, ajoutez une autre propriété OPTIMIZE_SEARCH = true.

17. De même, ajoutez une autre propriété OPTIMIZE_SEARCH = true. 18. Redémarrez l'instance BI dans ce cas, BI3(C: \ Oracle \ Middleware \ Oracle_Home \ user_projects \ domains \ bi3 \ bitools \ bin)19. Essayez de vous connecter avec votre compte.

18. Redémarrez l'instance BI dans ce cas, BI3(C: \ Oracle \ Middleware \ Oracle_Home \ user_projects \ domains \ bi3 \ bitools \ bin)19. Essayez de vous connecter avec votre compte.