Bonjour à tous, à la veille du début du cours «CI / CD sur AWS, Azure et Gitlab», nous avons préparé une traduction de matériel intéressant.

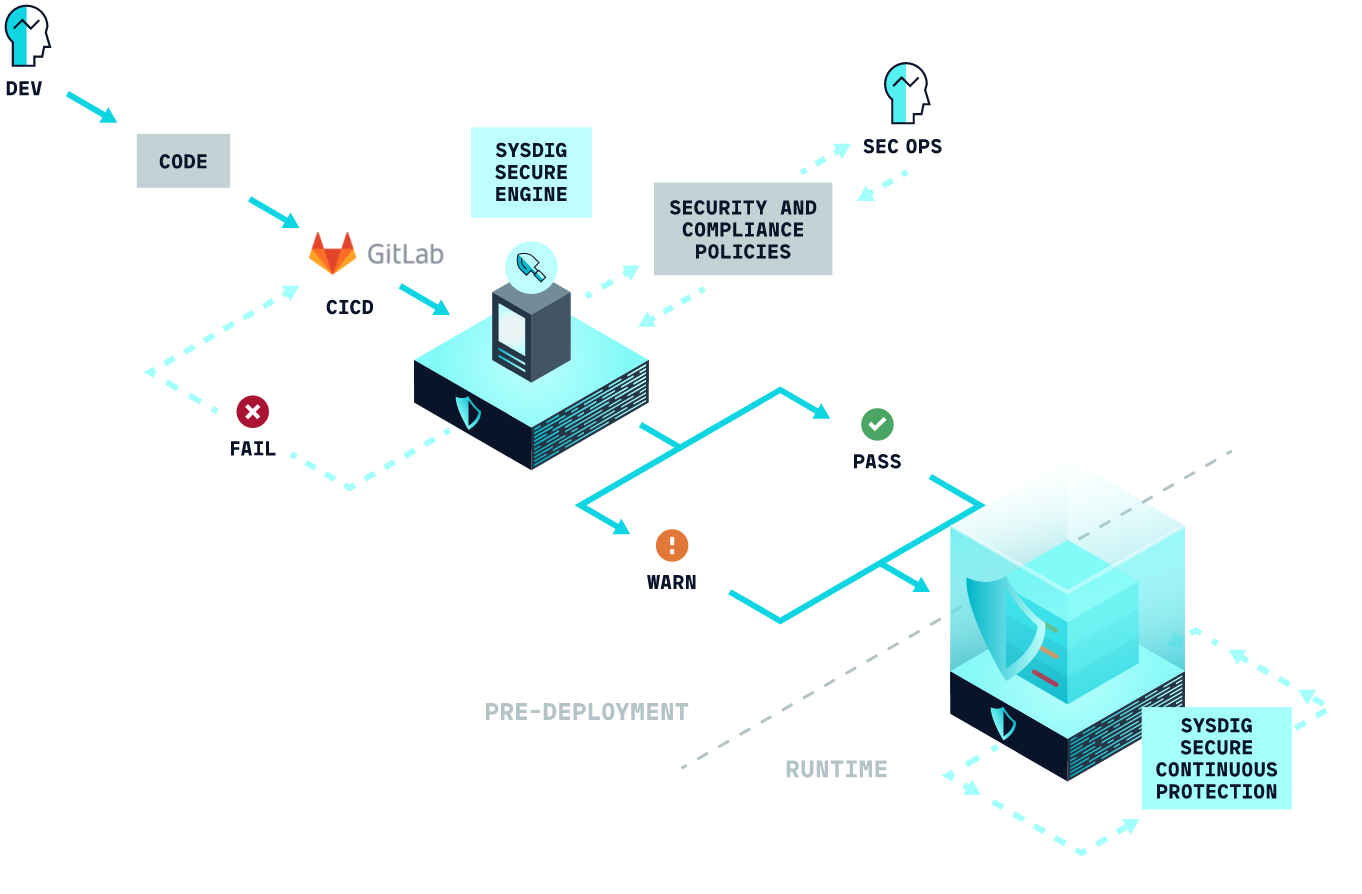

Dans cet article, nous expliquerons comment vérifier les images de conteneurs sur la plate-forme Gitlab CI / CD à l'aide de Sysdig Secure .Les images de conteneur qui ne sont pas conformes aux politiques de sécurité définies dans Sysdig Secure ne seront pas publiées dans le registre de conteneurs et arrêteront le pipeline.

Outil de recherche de vulnérabilité avec Gitlab CI / CD

Gitlab CI / CD est un serveur d'intégration et de livraison continue open source intégré à la plate-forme de collaboration et de développement logiciel Gitlab.Après avoir configuré Gitlab CI / CD pour votre référentiel, chaque fois que les développeurs s'engagent dans les branches suivies du référentiel, les scripts de pipeline s'exécuteront automatiquement.Ces pipelines peuvent être utilisés pour automatiser de nombreux processus. Par exemple, pour les tests d'assurance qualité, la création d'artefacts de distribution de logiciels (tels que des images Docker ou des packages Linux) ou, pour ce dont nous parlerons dans cet article - pour vérifier la configuration, rechercher des vulnérabilités et vérifier la conformité.Vérification des images sur le pipeline Gitlab CI / CD: déplacer la sécurité vers la gauche

Comme ailleurs dans l'informatique, plus tôt vous trouvez une vulnérabilité dans un conteneur, plus vite et plus facilement vous pouvez la corriger sans conséquences.L'incorporation de vérifications de vulnérabilité dans votre assemblage de pipeline est une bonne pratique pour plusieurs raisons:- Les vulnérabilités existantes ne seront jamais mises en production;

- «secure-by-default», , , .

- , . , - .

Sysdig Secure propose un ensemble complet d'outils pour vérifier les conteneurs d'images ainsi que de nombreuses autres fonctions d'inspection de sécurité des conteneurs telles que le profilage des performances des menaces de temps de détection basé sur l'apprentissage automatique et des modèles de détection de menaces extensibles prêts à l'emploi, les PSP Kubernetes forcés , répondant aux incidents et à l' expertise sur conformité . Voyons comment le service Sysdig Secure Image Validation fonctionne avec Gitlab.Exigences de contrôle de sécurité sur Gitlab

Pour effectuer les étapes suivantes, vous aurez besoin:Configuration du pipeline Gitlab CI / CD pour l'inspection d'images avec Sysdig Secure

Nous verrons en pratique comment intégrer ces deux plateformes. Avec ce guide, vous apprendrez à travailler avec la numérisation Sysdig Secure Image en quelques minutes.Configurer les informations d'identification d'accès

Le pipeline Gitlab CI / CD aura besoin d'informations d'identification pour communiquer avec le backend Sysdig Secure. Pour tout faire correctement, copiez le jeton d'accès à partir de Paramètres de l'interface utilisateur Sysdig> Profil utilisateur .Configurez ensuite une nouvelle variable globale pour votre projet Gitlab:- Dans votre projet, accédez à Paramètres> CI / CD et sélectionnez Variables .

- Créez une nouvelle variable

SYSDIG_SECURE_TOKENet ajoutez la clé Sysdig Secure API dans le champ de valeur . - Cliquez sur le bouton Masqué pour que votre jeton d'API ne soit pas imprimé dans les journaux du pipeline.

Définition du pipeline Gitlab

Tout d'abord, nous avons besoin d'un fichier Docker qui définit l'image que vous collecterez. Vous pouvez télécharger n'importe quel fichier Docker de votre choix dans votre projet, ou simplement utiliser l'exemple suivant:FROM debian:stretch

RUN apt update && apt install python-pip python-numpy openssh-server -y && rm -rf /var/lib/apt

RUN pip install flask

COPY app.py /app.py

EXPOSE 5000 22

ENTRYPOINT ["python", "./app.py"]

Ensuite, vous devez créer un nouveau fichier .gitlab-ci.ymlà la racine du projet. Ce fichier décrira toutes les étapes (étapes) nécessaires au montage de notre environnement. Il déterminera toutes les étapes nécessaires.Notre pipeline comprend 3 étapes:- Assemblage de l'image du conteneur;

- Analyse d'une image pour détecter des vulnérabilités ou des violations de stratégie;

- Déplacement de l'image vers le référentiel de destination.

variables:

CI_REGISTRY_IMAGE: "sysdiglabs/dummy-vuln-app"

SCAN_IMAGE_NAME: "sysdiglabs/secure_inline_scan:latest"

SYSDIG_SECURE_ENDPOINT: "https://secure.sysdig.com"

docker-build-master:

image: docker:latest

stage: build

services:

- docker:dind

before_script:

- docker login -u "$CI_REGISTRY_USER" -p "$CI_REGISTRY_PASSWORD" "$CI_REGISTRY"

script:

- docker build --pull -t "$CI_REGISTRY_IMAGE" .

- docker run --rm -v /var/run/docker.sock:/var/run/docker.sock "$SCAN_IMAGE_NAME" /bin/inline_scan analyze -s "$SYSDIG_SECURE_ENDPOINT" -k "$SYSDIG_SECURE_TOKEN" "$CI_REGISTRY_IMAGE"

- docker push "$CI_REGISTRY_IMAGE"

only:

- master

Créer une image de conteneur

L'assemblage de l'image se produit avec docker build --pull -t "$CI_REGISTRY_NAME". Il prend les instructions de votre fichier Docker et génère une nouvelle image locale, qui sera vérifiée à l'étape suivante.Recherche de vulnérabilités

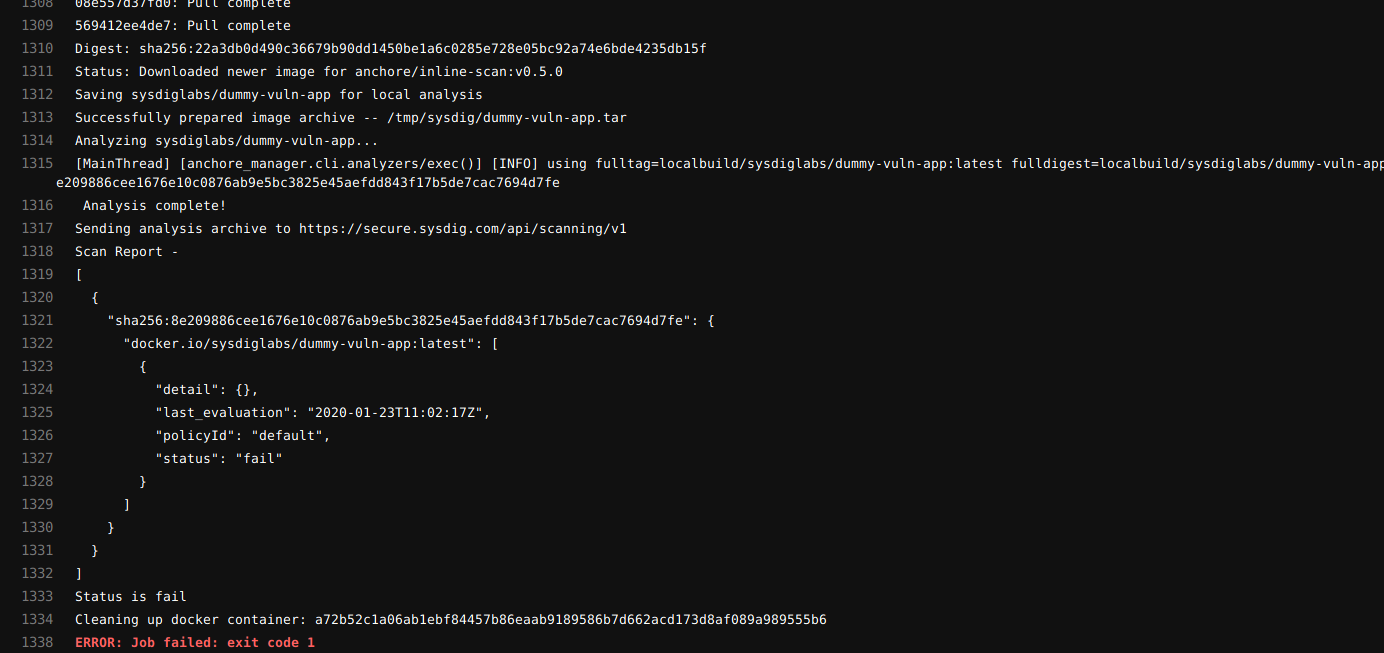

L'étape suivante consiste à vérifier les conteneurs. Ici, nous allons vérifier l'image pour les vulnérabilités et vérifier la configuration, en stockant les résultats sur le backend Sysdig.L'un des avantages de l'analyse locale Sysdig est que vous ne perdez pas le contrôle de vos images, car l'image n'a pas besoin d'être déplacée vers un autre registre ou exposée de l'extérieur pour effectuer l'analyse. Il a lieu à l'intérieur du runner et seuls les résultats sont envoyés à Sysdig Secure.docker run --rm -v /var/run/docker.sock:/var/run/docker.sock "$SCAN_IMAGE_NAME" /bin/inline_scan analyze -s "$SYSDIG_SECURE_ENDPOINT" -k "$SYSDIG_SECURE_TOKEN" "$CI_REGISTRY_IMAGE"

À ce stade, Sysdig Secure renvoie un code d'erreur si l'image remplit l'une des conditions d'arrêt spécifiées dans votre stratégie (par exemple, vulnérabilité critique). L'arrêt du pipeline empêchera le transfert d'images vulnérables vers le registre des conteneurs.

Dans Sysdig Secure, nous pouvons consulter des informations supplémentaires et comprendre pourquoi le contrôle de sécurité n'a pas abouti:

Dans Sysdig Secure, nous pouvons consulter des informations supplémentaires et comprendre pourquoi le contrôle de sécurité n'a pas abouti: comme vous pouvez le voir sur la capture d'écran, le conteneur laisse le port 22 ouvert, qui figure dans la liste des ports interdits, et contient également de graves vulnérabilités dans la bibliothèque Python.

comme vous pouvez le voir sur la capture d'écran, le conteneur laisse le port 22 ouvert, qui figure dans la liste des ports interdits, et contient également de graves vulnérabilités dans la bibliothèque Python.Déplacer l'image vers le référentiel de destination

Après avoir vérifié avec succès les vulnérabilités, le pipeline s'arrêtera et l'image sera publiée dans le registre des conteneurs. Si vous ne spécifiez pas d'informations d'identification ou de stockage distant, Gitlab utilise la valeur par défaut .Conclusion

À l' aide de la numérisation d'image Sysdig Secure, vous pouvez vérifier les images sur le pipeline Gitlab CI / CD sans les envoyer de l'infrastructure au registre public ou intermédiaire, vérifier la configuration et éviter la fuite de vulnérabilités en production.Trouvez les vulnérabilités connues et vérifiez la configuration pour vérifier la conformité aux recommandations de sécurité, y compris les instructions Dockerfile, les listes blanches et noires des packages ou des bibliothèques tierces installées dans l'image de base, tels que les fichiers JAR / WAR en Java ou les gestionnaires de packages linguistiques tels que npm pour Javascript, pip pour Python et gem pour Ruby.En cas d'échec, vous pouvez rapidement le signaler à l'auteur du conteneur pour résoudre rapidement le problème et créer une stratégie de sécurité de conteneur sécurisée par défaut. Pour essayer Sysdig Secure, vous pouvez demanderdémo aujourd'hui!C'est tout. En savoir plus sur le cours ici .