Cas d'application des outils d'analyse d'anomalies de réseau: détection de la propagation de code malveillant

Je continuerai d'examiner les cas liés à l'utilisation de solutions de surveillance des SI à l'aide de la solution de classe NTA (Network Traffic Analysis). La dernière fois, j'ai montré comment vous pouvez détecter les fuites d'informations, mais cette fois-ci, nous parlerons de l'identification de code malveillant au sein d'un réseau d'entreprise ou départemental. Qu'est-ce qui est si difficile à détecter un code malveillant? Ils ont mis un antivirus et il détecte tous les logiciels malveillants. Hélas! Si c'était si simple, alors vous auriez probablement pu oublier ce problème pour toujours, mais non ... Le nombre d'infections malveillantes réussies ne diminue pas, et tout cela parce que les attaquants changent constamment leurs techniques et tactiques, modifient les logiciels malveillants, ils utilisent des logiciels malveillants incorporels, ils utilisent des utilitaires légaux pour l'administration (le même PowerShell) ... Et c'est si vous ne considérez pas les situations où sur les nœuds individuels il n'y a pas d'antivirus du tout (les informaticiens ne veulent pas l'installer parce qu'il ralentit), ou pour cette plate-forme, il n'existe tout simplement pas. Et il y a peut-être une situation à laquelle j'ai dû faire face à plusieurs reprises dans différentes entreprises.Le cadre supérieur détecte les logiciels malveillants sur son ordinateur portable ou sa tablette et les fait glisser dans l'entreprise afin que les spécialistes informatiques locaux le découvrent. L'appareil se connecte au Wi-Fi local et c'est ainsi que l'épidémie interne commence; même dans un réseau isolé d'Internet. Dans tous les cas, l'antivirus est loin d'être toujours un salut du code malveillant moderne, et nous avons besoin d'autres méthodes pour détecter les méchants sur notre réseau.Qu'est-ce qui caractérise un code malveillant moderne? Y a-t-il des signes qui peuvent nous dire que quelque chose ne va pas dans notre réseau et que nous avons toujours une sorte d'infection? Si vous ne tenez pas compte des virus classiques qui n'ont pas la fonction de distribution indépendante sur le réseau (et vous avez longtemps vu des virus classiques), alors parmi les signes qui peuvent caractériser la présence de code malveillant sur le réseau, je nommerais ce qui suit:

Qu'est-ce qui est si difficile à détecter un code malveillant? Ils ont mis un antivirus et il détecte tous les logiciels malveillants. Hélas! Si c'était si simple, alors vous auriez probablement pu oublier ce problème pour toujours, mais non ... Le nombre d'infections malveillantes réussies ne diminue pas, et tout cela parce que les attaquants changent constamment leurs techniques et tactiques, modifient les logiciels malveillants, ils utilisent des logiciels malveillants incorporels, ils utilisent des utilitaires légaux pour l'administration (le même PowerShell) ... Et c'est si vous ne considérez pas les situations où sur les nœuds individuels il n'y a pas d'antivirus du tout (les informaticiens ne veulent pas l'installer parce qu'il ralentit), ou pour cette plate-forme, il n'existe tout simplement pas. Et il y a peut-être une situation à laquelle j'ai dû faire face à plusieurs reprises dans différentes entreprises.Le cadre supérieur détecte les logiciels malveillants sur son ordinateur portable ou sa tablette et les fait glisser dans l'entreprise afin que les spécialistes informatiques locaux le découvrent. L'appareil se connecte au Wi-Fi local et c'est ainsi que l'épidémie interne commence; même dans un réseau isolé d'Internet. Dans tous les cas, l'antivirus est loin d'être toujours un salut du code malveillant moderne, et nous avons besoin d'autres méthodes pour détecter les méchants sur notre réseau.Qu'est-ce qui caractérise un code malveillant moderne? Y a-t-il des signes qui peuvent nous dire que quelque chose ne va pas dans notre réseau et que nous avons toujours une sorte d'infection? Si vous ne tenez pas compte des virus classiques qui n'ont pas la fonction de distribution indépendante sur le réseau (et vous avez longtemps vu des virus classiques), alors parmi les signes qui peuvent caractériser la présence de code malveillant sur le réseau, je nommerais ce qui suit:- analyse des nœuds internes à la recherche de vulnérabilités dans les systèmes d'exploitation ou les applications

- analyse des nœuds internes à la recherche de ports ouverts via lesquels vous pouvez vous connecter au système

- interaction avec des serveurs de commande bien connus

- trafic atypique de l'hôte (protocoles auparavant non satisfaits, dépassant la quantité typique de trafic, protocoles de serveur sur les postes de travail, etc.).

Ce sont des signes de réseau, qui sont presque indépendants du code malveillant utilisé. Ainsi, vous pouvez essayer de les identifier et les outils de surveillance des anomalies et des menaces basées sur Netflow (ou d'autres protocoles de flux) sont les meilleurs candidats pour cela. Voyons comment cela peut être fait en utilisant la solution Cisco Stealthwatch comme exemple.Quelle est la différence entre une analyse conventionnelle, par exemple, un scanner de sécurité, et une analyse effectuée par un code malveillant? Dans le premier cas, dans la plupart des situations, itère via des ports ouverts sur un ordinateur, puis sur un autre, sur le troisième et ainsi de suite. Ces tentatives d'identifier assez facilement. Il est facile de déterminer quand le scanner vérifie simplement un seul port ouvert dans la plage d'adresses. Pour le code malveillant, le principe de fonctionnement est différent: il analyse les nœuds, trouve ceux qui sont vulnérables, les rejoint, analyse à nouveau, trouve à nouveau les vulnérabilités, etc. C'est un tel développement que nous pouvons reconnaître à l'aide d'algorithmes spéciaux intégrés dans le NTA.

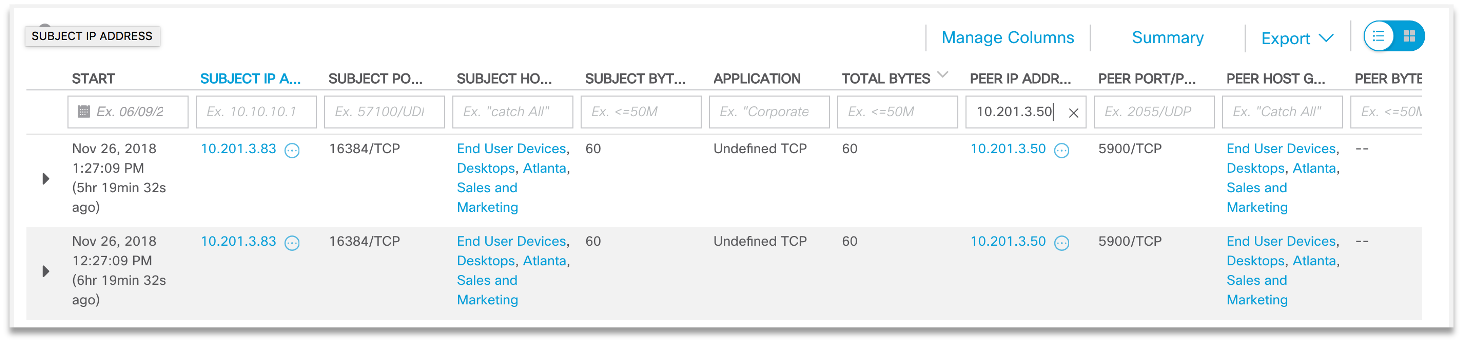

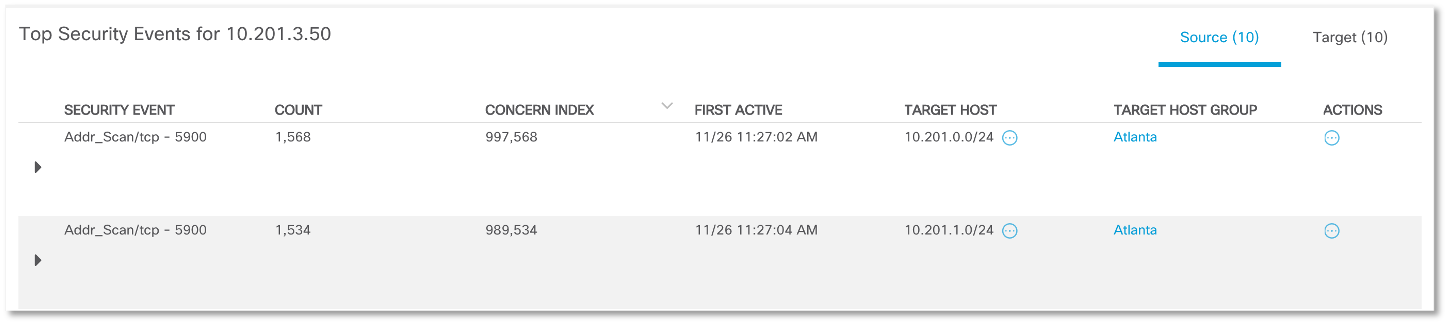

C'est un tel développement que nous pouvons reconnaître à l'aide d'algorithmes spéciaux intégrés dans le NTA. Un indice supplémentaire pour nous est le rôle des ordinateurs à partir desquels l'analyse a été enregistrée - dans tous les cas, il s'agit de postes de travail d'employés des ventes et du marketing qui analysent des sous-réseaux entiers, qui sont également logiquement liés à la division des ventes.

Un indice supplémentaire pour nous est le rôle des ordinateurs à partir desquels l'analyse a été enregistrée - dans tous les cas, il s'agit de postes de travail d'employés des ventes et du marketing qui analysent des sous-réseaux entiers, qui sont également logiquement liés à la division des ventes. Ayant trouvé un point d'infection avec la propagation ultérieure de code malveillant:

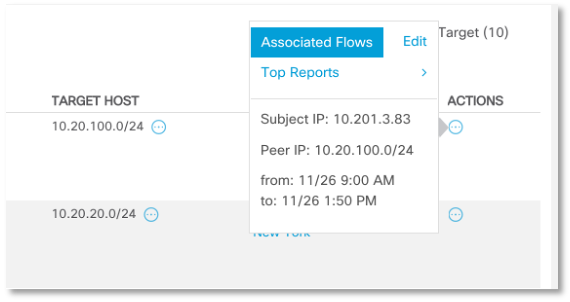

Ayant trouvé un point d'infection avec la propagation ultérieure de code malveillant: nous pouvons essayer de trouver d'autres victimes potentielles du code malveillant: après avoir

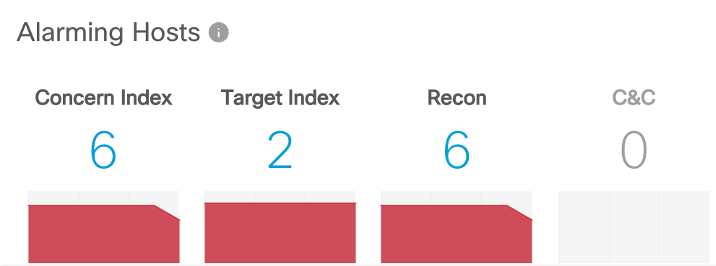

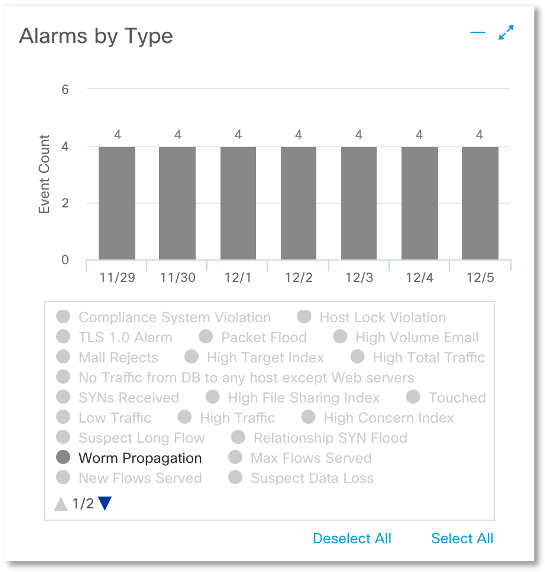

nous pouvons essayer de trouver d'autres victimes potentielles du code malveillant: après avoir correctement configuré le système d'analyse des anomalies, la prochaine fois nous ne pourrons plus mener des enquêtes distinctes qui répondront à la question de savoir si nous avons une analyse du réseau ou non ? Il suffira juste de voir l'indicateur d'alarme correspondant (recon) sur la console principale:

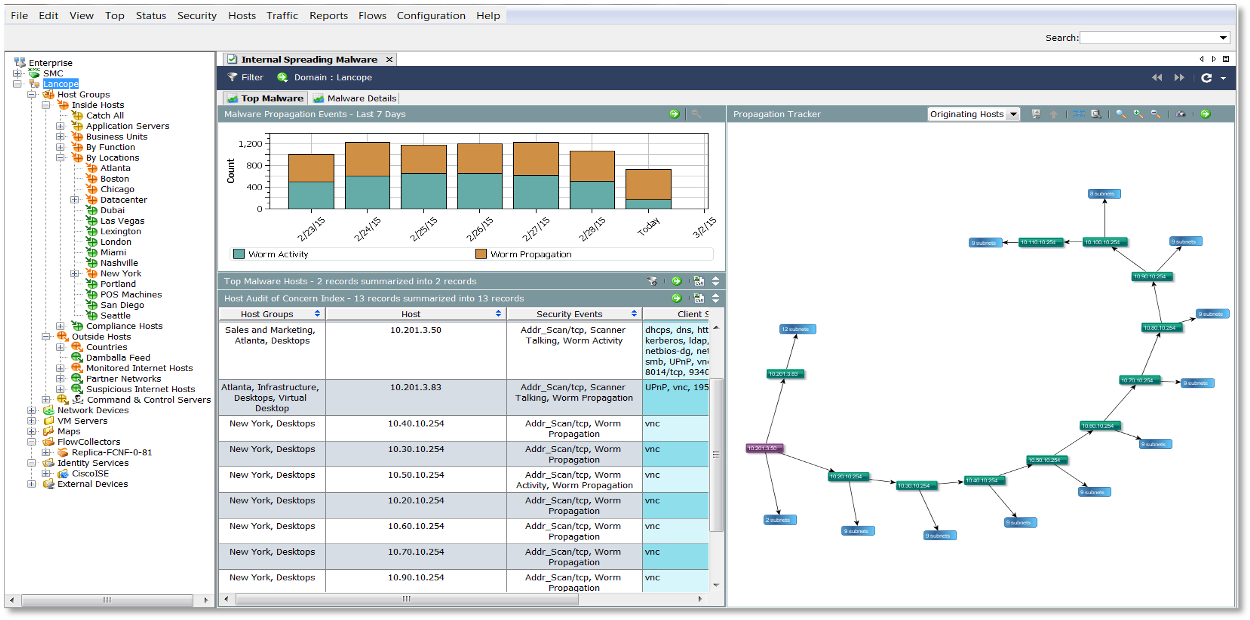

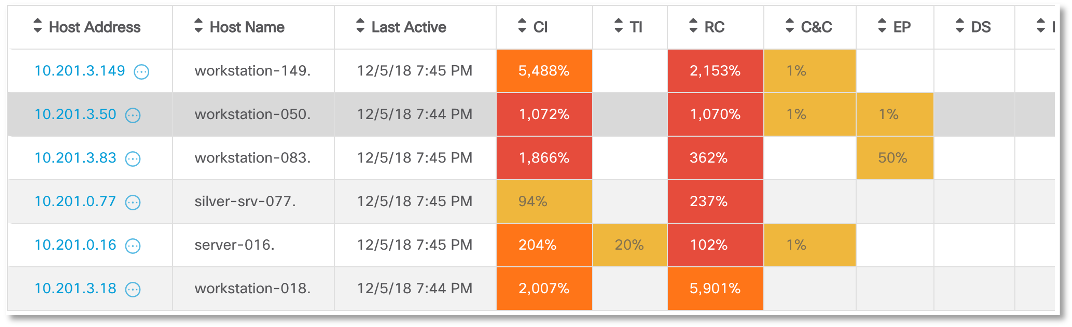

correctement configuré le système d'analyse des anomalies, la prochaine fois nous ne pourrons plus mener des enquêtes distinctes qui répondront à la question de savoir si nous avons une analyse du réseau ou non ? Il suffira juste de voir l'indicateur d'alarme correspondant (recon) sur la console principale: et en cliquant dessus, pour obtenir une liste de tous ceux qui ont été remarqués dans des activités informatiques «illégales» (au fait, la première illustration de cet article montre une autre façon de visualiser l'échelle de distribution de code malveillant).

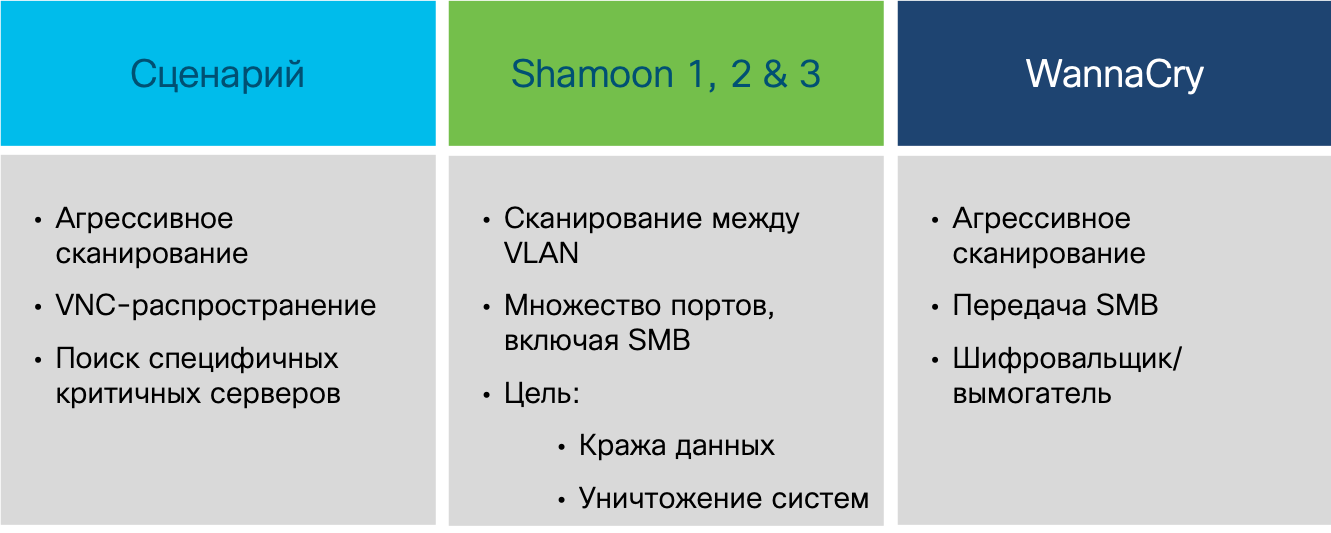

et en cliquant dessus, pour obtenir une liste de tous ceux qui ont été remarqués dans des activités informatiques «illégales» (au fait, la première illustration de cet article montre une autre façon de visualiser l'échelle de distribution de code malveillant). Il convient de rappeler qu'un balayage apparemment simple peut être le premier signal de problèmes plus graves. Si les e-mails de phishing sont l'une des premières étapes par lesquelles les attaquants commencent leurs activités, puis en infectant un ordinateur, ils développent leur tête de pont et la principale façon de le faire commence par une analyse. C'est ainsi que WannaCry a agi, donc Shamoon a agi, donc des centaines d'autres programmes malveillants agissent, entraînant de graves incidents.

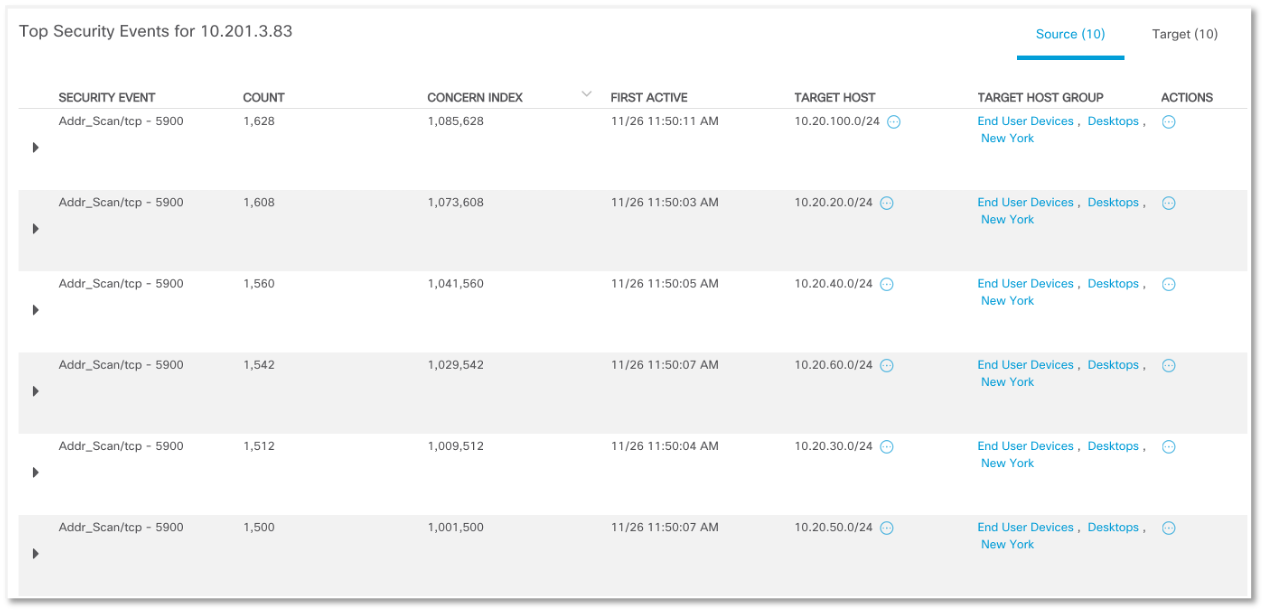

Il convient de rappeler qu'un balayage apparemment simple peut être le premier signal de problèmes plus graves. Si les e-mails de phishing sont l'une des premières étapes par lesquelles les attaquants commencent leurs activités, puis en infectant un ordinateur, ils développent leur tête de pont et la principale façon de le faire commence par une analyse. C'est ainsi que WannaCry a agi, donc Shamoon a agi, donc des centaines d'autres programmes malveillants agissent, entraînant de graves incidents. Après avoir enregistré le fait d'analyser et de diffuser du code malveillant, nous sommes confrontés à la tâche de mener une enquête plus détaillée et de comprendre si un nœud était déjà infecté, qu'il a été infecté, quand, etc.? La solution de classe NTA seule ne peut pas faire cela, car vous ne pouvez pas répondre à ces questions uniquement par télémétrie. Mais dans le cas de Cisco Stealthwatch, une solution gratuite Cisco Threat Response viendra à notre aide, dont j'ai déjà parlé de l'intégration . Il nous suffit de cliquer sur le nœud qui nous intéresse et dans le menu contextuel déroulant, nous verrons la possibilité de lancer CTR, qui à son tour peut collecter des informations sur le nœud qui nous intéresse à partir de divers systèmes - Cisco AMP for Endpoints, Cisco Umbrella, Cisco Talos, etc.

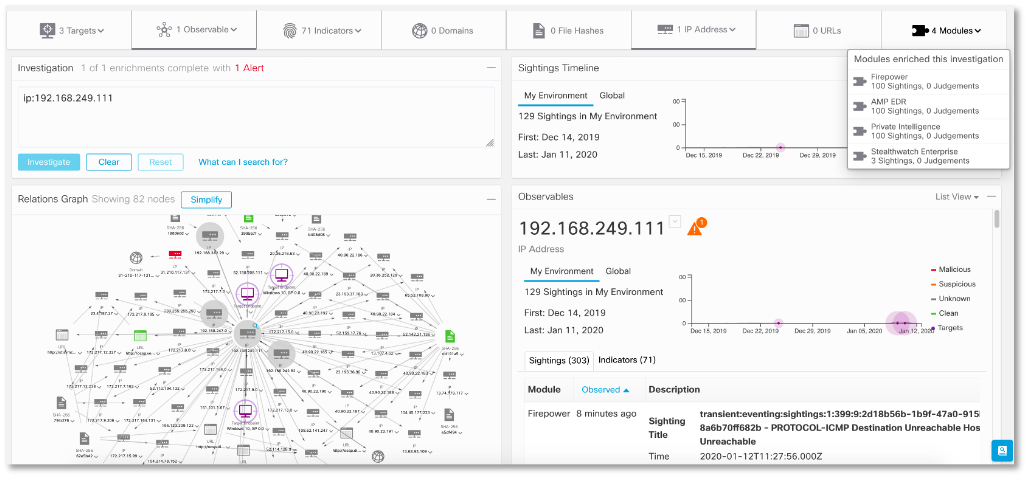

Après avoir enregistré le fait d'analyser et de diffuser du code malveillant, nous sommes confrontés à la tâche de mener une enquête plus détaillée et de comprendre si un nœud était déjà infecté, qu'il a été infecté, quand, etc.? La solution de classe NTA seule ne peut pas faire cela, car vous ne pouvez pas répondre à ces questions uniquement par télémétrie. Mais dans le cas de Cisco Stealthwatch, une solution gratuite Cisco Threat Response viendra à notre aide, dont j'ai déjà parlé de l'intégration . Il nous suffit de cliquer sur le nœud qui nous intéresse et dans le menu contextuel déroulant, nous verrons la possibilité de lancer CTR, qui à son tour peut collecter des informations sur le nœud qui nous intéresse à partir de divers systèmes - Cisco AMP for Endpoints, Cisco Umbrella, Cisco Talos, etc. Voici à quoi pourrait ressembler l'image gratuite de Cisco Threat Response en fonction de ses capacités d'enrichissement et de visualisation des événements de sécurité:

Voici à quoi pourrait ressembler l'image gratuite de Cisco Threat Response en fonction de ses capacités d'enrichissement et de visualisation des événements de sécurité: CTR peut nous montrer des fichiers malveillants associés au site qui nous intéresse, que nous pouvons vérifier via le sandbox Cisco Threat Grid ou le service VirusTotal. Ayant des données sur un nœud, nous pouvons voir avec qui il a interagi ou interagit dans le cadre de l'incident, où l'attaque a commencé, quel code malveillant y était impliqué, comment le réseau a pénétré et a répondu à de nombreuses autres questions qui intéressent les analystes de sécurité.

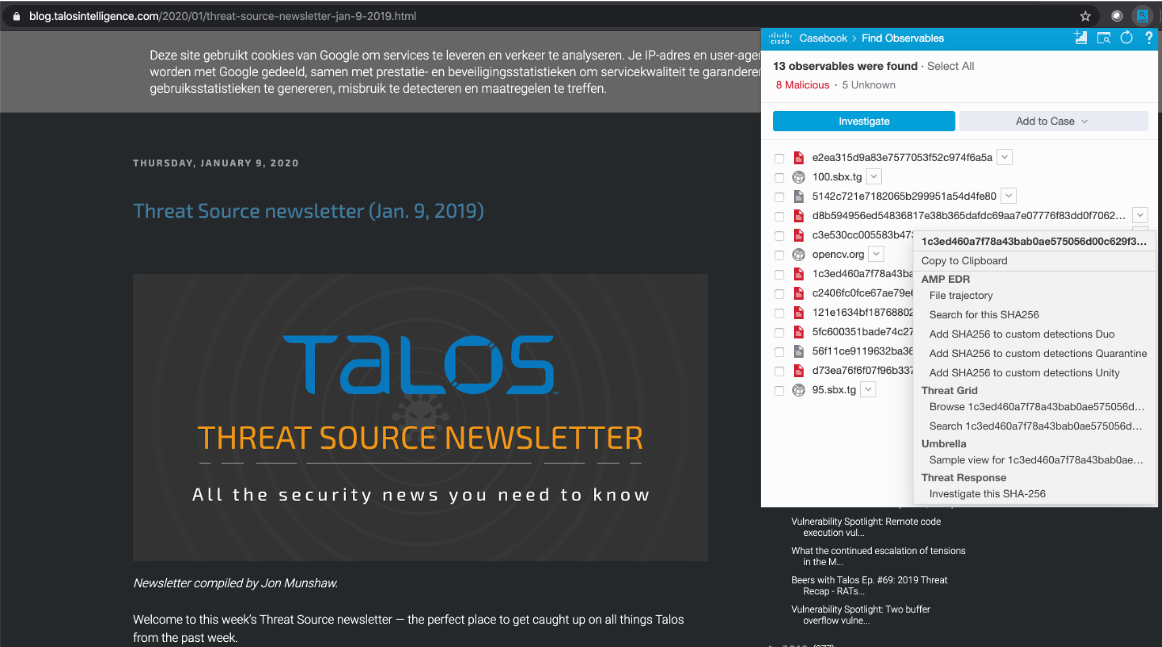

CTR peut nous montrer des fichiers malveillants associés au site qui nous intéresse, que nous pouvons vérifier via le sandbox Cisco Threat Grid ou le service VirusTotal. Ayant des données sur un nœud, nous pouvons voir avec qui il a interagi ou interagit dans le cadre de l'incident, où l'attaque a commencé, quel code malveillant y était impliqué, comment le réseau a pénétré et a répondu à de nombreuses autres questions qui intéressent les analystes de sécurité. Et puis nous pouvons déjà effectuer une vérification supplémentaire des artefacts reçus en utilisant des services externes de Threat Intelligence, qui peuvent nous fournir plus d'indicateurs de compromis, plus d'informations sur les attaquants, plus d'informations sur les techniques et tactiques qu'ils utilisent. Et tout a commencé par une simple analyse de réseau détectée par la solution d'analyse des anomalies à l'aide de Netflow (ou d'un autre protocole de flux).

Et puis nous pouvons déjà effectuer une vérification supplémentaire des artefacts reçus en utilisant des services externes de Threat Intelligence, qui peuvent nous fournir plus d'indicateurs de compromis, plus d'informations sur les attaquants, plus d'informations sur les techniques et tactiques qu'ils utilisent. Et tout a commencé par une simple analyse de réseau détectée par la solution d'analyse des anomalies à l'aide de Netflow (ou d'un autre protocole de flux).

Source: https://habr.com/ru/post/undefined/

All Articles