Dans la plupart des cas, la connexion d'un routeur à un VPN n'est pas difficile, mais si vous souhaitez protéger l'ensemble du réseau et en même temps maintenir une vitesse de connexion optimale, la meilleure solution serait d'utiliser le tunnel VPN WireGuard . Lesrouteurs Mikrotik se sont imposés comme des solutions fiables et très flexibles, mais malheureusement le support WireGuard sur RouterOS ne l' est toujours pas et on ne sait pas quand il apparaîtra et dans quelle version. Récemment, il est devenu connu que les développeurs du tunnel VPN WireGuard ont offert un ensemble de correctifs qui feront de leur logiciel d'organisation de tunnel VPN une partie du noyau Linux, et nous espérons que cela contribuera à la mise en œuvre dans RouterOS.Mais pour l'instant, malheureusement, pour configurer WireGuard sur un routeur Mikrotik, vous devez changer le firmware.Micrologiciel Mikrotik, installez et configurez OpenWrt

Vous devez d'abord vous assurer qu'OpenWrt prend en charge votre modèle. Vous pouvez voir la conformité du modèle avec son nom et son image marketing sur mikrotik.com .Allez sur openwrt.com dans la section de téléchargement du firmware .Pour cet appareil, nous avons besoin de 2 fichiers:downloads.openwrt.org/releases/18.06.2/targets/ar71xx/mikrotik/openwrt-18.06.2-ar71xx-mikrotik-rb-nor-flash-16M-initramfs-kernel.bin|elf

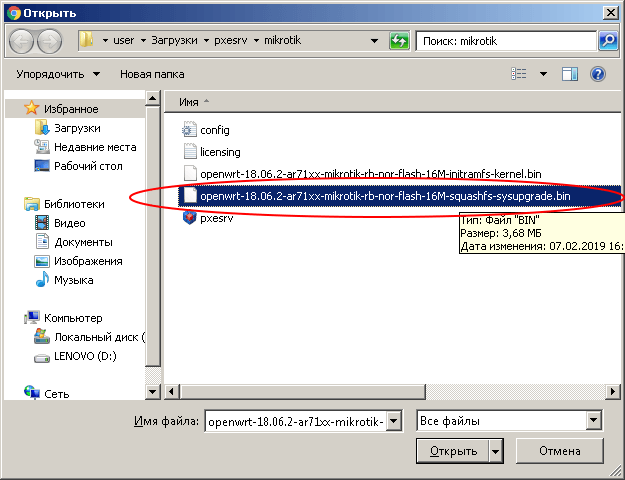

downloads.openwrt.org/releases /18.06.2/targets/ar71xx/mikrotik/openwrt-18.06.2-ar71xx-mikrotik-rb-nor-flash-16M-squashfs-sysupgrade.bin

Vous devez télécharger les deux fichiers: Installer et mettre à niveau .

1. Configuration réseau, chargement et configuration d'un serveur PXE

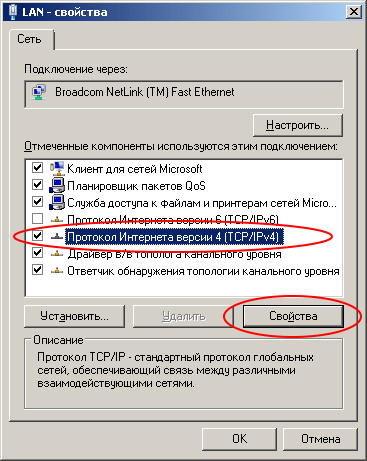

Téléchargez la dernière version de Tiny PXE Server pour Windows.Décompressez dans un dossier séparé. Dans le fichier config.ini, ajoutez le paramètre rfc951 = 1 section [dhcp] . Ce paramètre est le même pour tous les modèles Mikrotik. Nous passons aux paramètres réseau: vous devez enregistrer une adresse IP statique sur l'une des interfaces réseau de votre ordinateur.

Nous passons aux paramètres réseau: vous devez enregistrer une adresse IP statique sur l'une des interfaces réseau de votre ordinateur.

Adresse IP: 192.168.1.10

Masque de réseau : 255.255.255.0

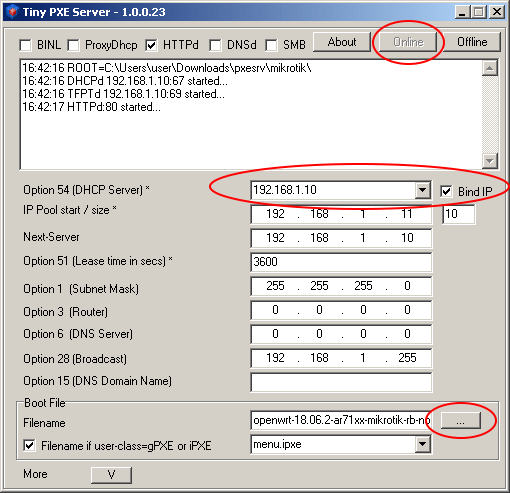

Démarrez Tiny PXE Server en tant qu'administrateur et sélectionnez le serveur avec l'adresse 192.168.1.10 dans le champ Serveur DHCP . Sur certaines versions de Windows, cette interface peut apparaître uniquement après une connexion Ethernet. Je recommande de connecter le routeur et de connecter immédiatement le routeur et le PC à l'aide d'un cordon de raccordement. Cliquez sur le bouton "..." (en bas à droite) et indiquez le dossier dans lequel vous avez téléchargé les fichiers du firmware pour Mikrotik. Choisissez un fichier dont le nom se termine par "initramfs-kernel.bin ou elf"

Démarrez Tiny PXE Server en tant qu'administrateur et sélectionnez le serveur avec l'adresse 192.168.1.10 dans le champ Serveur DHCP . Sur certaines versions de Windows, cette interface peut apparaître uniquement après une connexion Ethernet. Je recommande de connecter le routeur et de connecter immédiatement le routeur et le PC à l'aide d'un cordon de raccordement. Cliquez sur le bouton "..." (en bas à droite) et indiquez le dossier dans lequel vous avez téléchargé les fichiers du firmware pour Mikrotik. Choisissez un fichier dont le nom se termine par "initramfs-kernel.bin ou elf"

2. Téléchargement du routeur depuis le serveur PXE

Nous connectons le fil PC et le premier port (wan, internet, poe in, ...) du routeur. Après cela, nous prenons un cure-dent, collez-le dans le trou avec l'inscription "Reset". Mettez le routeur sous tension et attendez 20 secondes, puis relâchez le cure-dent.Au cours de la minute suivante, les messages suivants devraient apparaître dans la fenêtre du serveur Tiny PXE:

Mettez le routeur sous tension et attendez 20 secondes, puis relâchez le cure-dent.Au cours de la minute suivante, les messages suivants devraient apparaître dans la fenêtre du serveur Tiny PXE: Si un message apparaît, alors vous êtes dans la bonne direction!Restaurez les paramètres de la carte réseau et définissez l'adresse de réception de manière dynamique (via DHCP).Connectez-vous aux ports LAN du routeur Mikrotik (2 ... 5 dans notre cas) à l'aide du même cordon de raccordement. Passez-le simplement du port 1 au port 2. Ouvrez l'adresse 192.168.1.1 dans le navigateur.

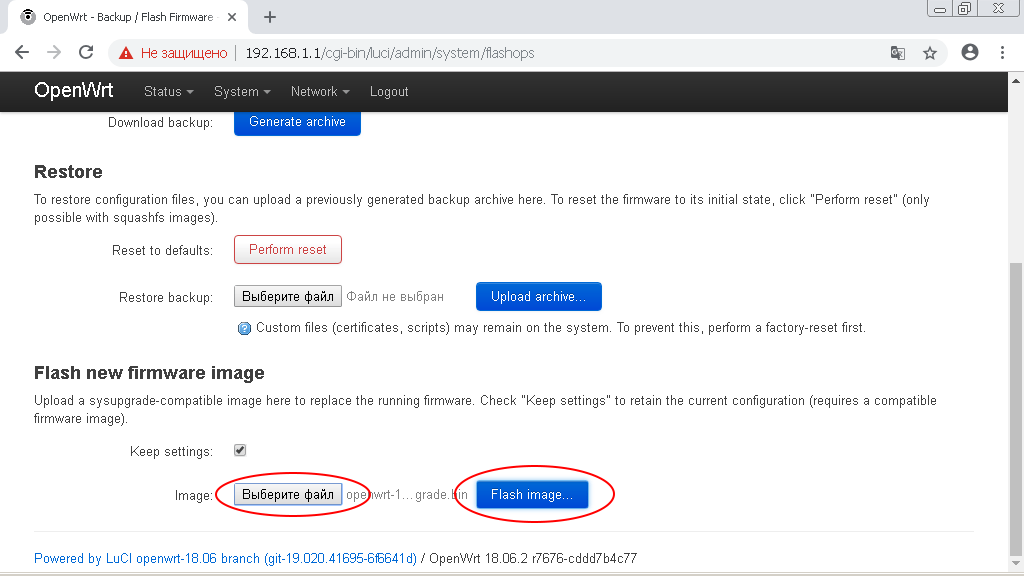

Si un message apparaît, alors vous êtes dans la bonne direction!Restaurez les paramètres de la carte réseau et définissez l'adresse de réception de manière dynamique (via DHCP).Connectez-vous aux ports LAN du routeur Mikrotik (2 ... 5 dans notre cas) à l'aide du même cordon de raccordement. Passez-le simplement du port 1 au port 2. Ouvrez l'adresse 192.168.1.1 dans le navigateur. Accédez à l'interface d'administration d'OpenWRT et allez dans la section de menu «Système -> Sauvegarde / Firmware Flash».

Accédez à l'interface d'administration d'OpenWRT et allez dans la section de menu «Système -> Sauvegarde / Firmware Flash». Dans la sous-section «Flash nouvelle image du firmware», cliquez sur le bouton «Sélectionner le fichier (Parcourir)».

Dans la sous-section «Flash nouvelle image du firmware», cliquez sur le bouton «Sélectionner le fichier (Parcourir)». Spécifiez le chemin d'accès au fichier dont le nom se termine par "-squashfs-sysupgrade.bin".

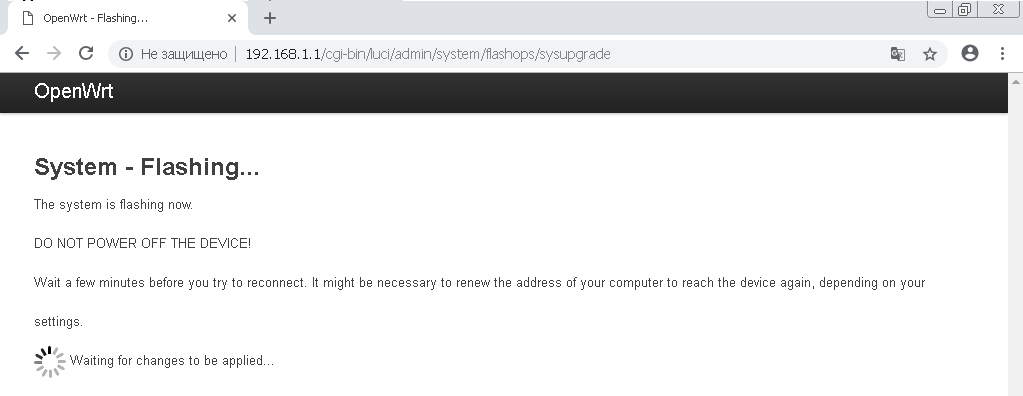

Spécifiez le chemin d'accès au fichier dont le nom se termine par "-squashfs-sysupgrade.bin". Après cela, cliquez sur le bouton "Flash Image".Dans la fenêtre suivante, cliquez sur le bouton "Continuer". Le téléchargement du firmware sur le routeur commencera.

Après cela, cliquez sur le bouton "Flash Image".Dans la fenêtre suivante, cliquez sur le bouton "Continuer". Le téléchargement du firmware sur le routeur commencera. !!! NE DÉBRANCHEZ PAS LA PUISSANCE DU ROUTEUR DANS LE PROCESSUS DE FIRMWARE !!!

!!! NE DÉBRANCHEZ PAS LA PUISSANCE DU ROUTEUR DANS LE PROCESSUS DE FIRMWARE !!! Après avoir flashé et redémarré le routeur, vous recevrez Mikrotik avec le firmware OpenWRT.

Après avoir flashé et redémarré le routeur, vous recevrez Mikrotik avec le firmware OpenWRT.Problèmes et solutions possibles

De nombreux appareils Mikrotik 2019 utilisent la puce mémoire FLASH-NOR de type GD25Q15 / Q16. Le problème est que le clignotement n'enregistre pas les données de modèle de périphérique.Si vous voyez l'erreur "Le fichier image téléchargé ne contient pas de format pris en charge. Assurez-vous de choisir le format d'image générique pour votre plate-forme. » alors le problème est probablement en flash.C'est facile à vérifier: exécutez la commande pour vérifier l'ID du modèle dans le terminal de l'appareilroot@OpenWrt: cat /tmp/sysinfo/board_name

Et si vous obtenez la réponse "inconnu", vous devez spécifier manuellement le modèle de périphérique sous la forme "rb-951-2nd"Pour obtenir le modèle de périphérique, exécutez la commanderoot@OpenWrt: cat /tmp/sysinfo/model

MikroTik RouterBOARD RB951-2nd

Après avoir reçu le modèle de l'appareil, nous l'installons manuellement:echo 'rb-951-2nd' > /tmp/sysinfo/board_name

Après cela, vous pouvez flasher l'appareil via l'interface Web ou en utilisant la commande sysupgradeCréez un serveur VPN avec WireGuard

Si vous avez déjà un serveur avec WireGuard configuré, vous pouvez ignorer cet élément.J'utiliserai l'application MyVPN.RUN sur le chat pour configurer un serveur VPN personnel. J'ai déjà publié un avis .Configuration de WireGuard Client sur OpenWRT

Connectez-vous au routeur via SSH:ssh root@192.168.1.1

Installez WireGuard:opkg update

opkg install wireguard

Préparez la configuration (copiez le code ci-dessous dans le fichier, remplacez les valeurs spécifiées par les vôtres et exécutez-les dans le terminal).Si vous utilisez MyVPN, dans la configuration ci-dessous, il vous suffit de modifier WG_SERV - l'IP du serveur, WG_KEY - la clé privée du fichier de configuration wireguard et WG_PUB - la clé publique.WG_IF="wg0"

WG_SERV="100.0.0.0"

WG_PORT="51820"

WG_ADDR="10.8.0.2/32"

WG_KEY="xxxxx"

WG_PUB="xxxxx"

uci rename firewall.@zone[0]="lan"

uci rename firewall.@zone[1]="wan"

uci rename firewall.@forwarding[0]="lan_wan"

uci del_list firewall.wan.network="${WG_IF}"

uci add_list firewall.wan.network="${WG_IF}"

uci commit firewall

/etc/init.d/firewall restart

uci -q delete network.${WG_IF}

uci set network.${WG_IF}="interface"

uci set network.${WG_IF}.proto="wireguard"

uci set network.${WG_IF}.private_key="${WG_KEY}"

uci add_list network.${WG_IF}.addresses="${WG_ADDR}"

uci -q delete network.wgserver

uci set network.wgserver="wireguard_${WG_IF}"

uci set network.wgserver.public_key="${WG_PUB}"

uci set network.wgserver.preshared_key=""

uci set network.wgserver.endpoint_host="${WG_SERV}"

uci set network.wgserver.endpoint_port="${WG_PORT}"

uci set network.wgserver.route_allowed_ips="1"

uci set network.wgserver.persistent_keepalive="25"

uci add_list network.wgserver.allowed_ips="0.0.0.0/1"

uci add_list network.wgserver.allowed_ips="128.0.0.0/1"

uci add_list network.wgserver.allowed_ips="::/0"

uci commit network

/etc/init.d/network restart

Ceci termine la configuration de WireGuard! Désormais, tout le trafic sur tous les appareils connectés est protégé par une connexion VPN.Références

Source # 1Instruction modifiée sur MyVPN (en plus, les instructions de configuration L2TP, PPTP sur le firmware Mikrotik standard sont disponibles)OpenWrt WireGuard Client