Souvent, je lis l’opinion que garder le port RDP (Remote Desktop Protocol) ouvert sur Internet est très peu sûr, et ce n’est pas nécessaire. Et vous devez donner accès à RDP soit via un VPN, soit uniquement à partir de certaines adresses IP "blanches".

J'administre plusieurs serveurs Windows pour les petites entreprises, dans lesquels j'étais chargé de fournir un accès à distance à Windows Server pour les comptables. Une telle tendance moderne est le travail à domicile. Assez rapidement, j'ai réalisé que tourmenter les comptables VPN est une tâche ingrate, et la collecte de toutes les adresses IP pour la liste blanche ne fonctionnera pas, car les adresses IP des personnes sont dynamiques.

J'ai donc opté pour le moyen le plus simple: j'ai transféré le port RDP. Maintenant, pour l'accès, les comptables doivent exécuter RDP et entrer le nom d'hôte (y compris le port), le nom d'utilisateur et le mot de passe.

Dans cet article, je partagerai mon expérience (positive et pas si bonne) et mes recommandations.

Les risques

Quels sont les risques d'ouverture du port RDP?

1) Accès non autorisé aux données sensibles

Si quelqu'un sélectionne un mot de passe pour RDP, il pourra obtenir les données que vous souhaitez garder privées: état du compte, soldes, données client, ...

2) Perte de données, par

exemple, à la suite de l'opération du virus de chiffrement.

Ou une action ciblée d'un attaquant.

3) Perte du poste de travail. Les

travailleurs doivent travailler et le système est compromis, vous devez réinstaller / restaurer / configurer.

4) Compromis du réseau local

Si un attaquant a eu accès à un ordinateur Windows, alors à partir de cet ordinateur il pourra accéder à des systèmes qui ne sont pas accessibles de l'extérieur, à partir d'Internet. Par exemple pour limer des balles, pour des imprimantes réseau, etc.

J'ai eu un cas où Windows Server a attrapé un crypteurC:, NAS . NAS Synology, snapshots, NAS 5 , Windows Server .

Windows Servers Winlogbeat, ElasticSearch. Kibana , .

, .

:

a) RDP -.

RDP 3389, 443 — HTTPS. , , . :

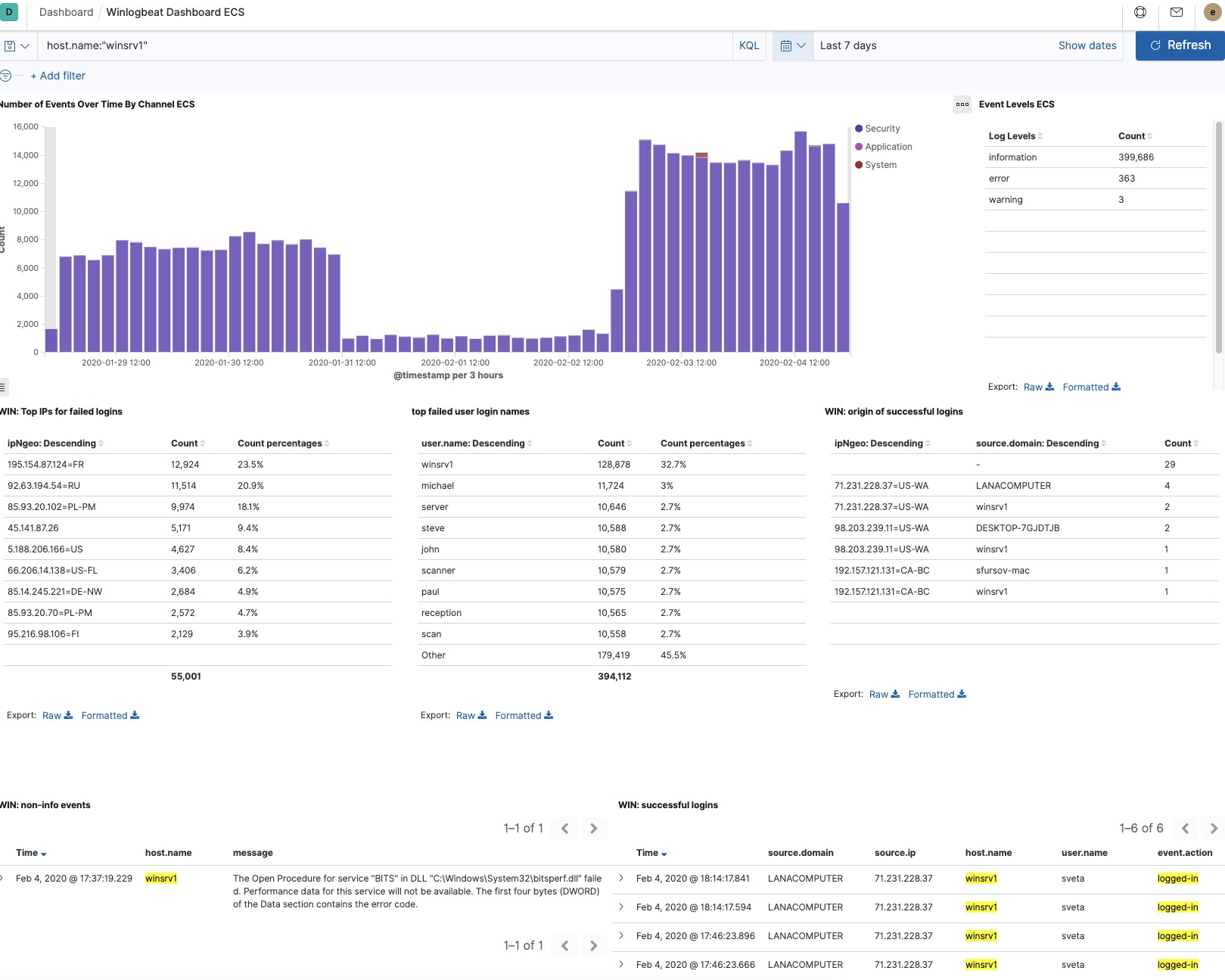

, 400 000 RDP.

, 55 001 IP ( IP ).

, fail2ban,

Update: , 443 — , (32000+), 443 , RDP — .

Update: , :

https://github.com/digitalruby/ipban

IPBan, :

IPBan2020-02-11 00:01:18.2517|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.228,, RDP, 1

2020-02-11 00:01:18.2686|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.228, Administrator, RDP, 2

2020-02-11 00:02:49.7098|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147,, RDP, 3

2020-02-11 00:02:49.7098|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147, Administrator, RDP, 4

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.184.20,, RDP, 5

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 95.213.184.20, user name:, config black listed: False, count: 5, extra info:

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.184.20, Administrator, RDP, 5

2020-02-11 00:04:21.0040|WARN|DigitalRuby.IPBanCore.Logger|IP 95.213.184.20, Administrator, RDP ban pending.

2020-02-11 00:04:21.1237|WARN|DigitalRuby.IPBanCore.Logger|Updating firewall with 1 entries…

2020-02-11 00:05:36.6525|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.24,, RDP, 3

2020-02-11 00:05:36.6566|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.24, Administrator, RDP, 4

2020-02-11 00:07:22.4729|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225, Administrator, RDP, 3

2020-02-11 00:07:22.4894|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225,, RDP, 4

2020-02-11 00:08:53.1731|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 45.141.86.141,, RDP, 3

2020-02-11 00:08:53.1731|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 45.141.86.141, Administrator, RDP, 4

2020-02-11 00:09:23.4981|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 68.129.202.154,, RDP, 1

2020-02-11 00:09:23.5022|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 68.129.202.154, ADMINISTRATOR, RDP, 2

2020-02-11 00:10:39.0282|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147,, RDP, 5

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 95.213.143.147, user name:, config black listed: False, count: 5, extra info:

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147, Administrator, RDP, 5

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|IP 95.213.143.147, Administrator, RDP ban pending.

2020-02-11 00:10:39.1155|WARN|DigitalRuby.IPBanCore.Logger|Updating firewall with 1 entries…

2020-02-11 00:12:09.6470|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225,, RDP, 5

2020-02-11 00:12:09.6470|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 82.202.249.225, user name:, config black listed: False, count: 5, extra info:

b) username,

, .

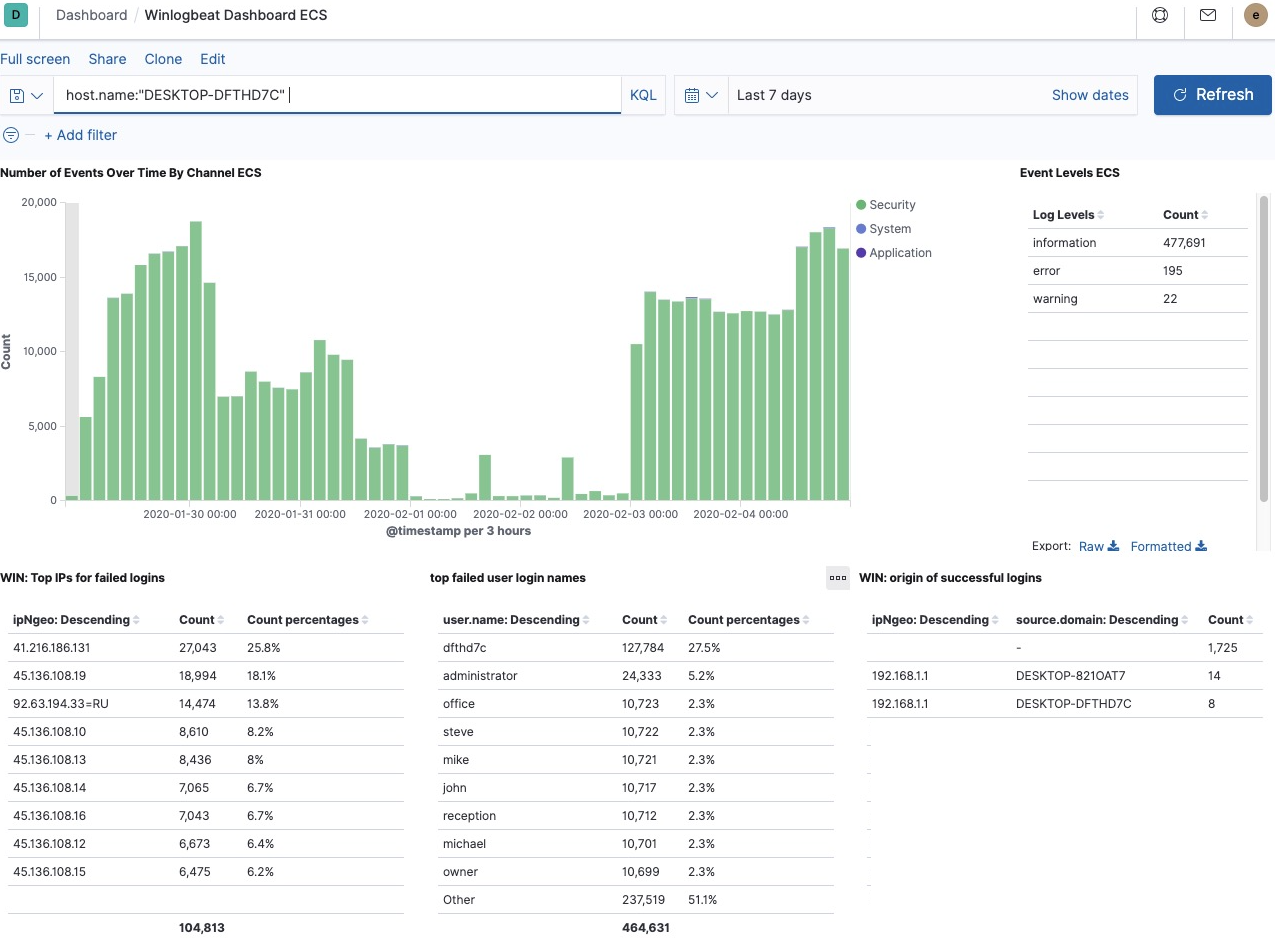

: — , . : . , - : DESKTOP-DFTHD7C DFTHD7C:

, DESKTOP-MARIA, MARIA.

, : , — "administrator". , Windows, .

- .https://docs.microsoft.com/en-us/windows/security/identity-protection/access-control/local-accounts#administrator-account

Administrator account

The default local Administrator account is a user account for the system administrator. Every computer has an Administrator account (SID S-1-5-domain-500, display name Administrator). The Administrator account is the first account that is created during the Windows installation.

The Administrator account has full control of the files, directories, services, and other resources on the local computer. The Administrator account can create other local users, assign user rights, and assign permissions. The Administrator account can take control of local resources at any time simply by changing the user rights and permissions.

The default Administrator account cannot be deleted or locked out, but it can be renamed or disabled.

: .

, Administrator Murmansk#9. , , , , — .

Administrator , ? !

:

, , Windows Server - - , .

, ?

, RDP, :

— .

, - IP - , IP ( ) PowerShell:

New-NetFirewallRule -Direction Inbound -DisplayName "fail2ban" -Name "fail2ban" -RemoteAddress ("185.143.0.0/16", "185.153.0.0/16", "193.188.0.0/16") -Action Block

Elastic, Winlogbeat Auditbeat, . SIEM (Security Information & Event Management) Kibana. , — Auditbeat Linux , SIEM .

:

- .

- mettre à jour les mises à jour de sécurité

Bonus: une liste de 50 utilisateurs les plus utilisés pour les tentatives de connexion via RDP