Security Week 06: trackers publicitaires dans les applications mobiles

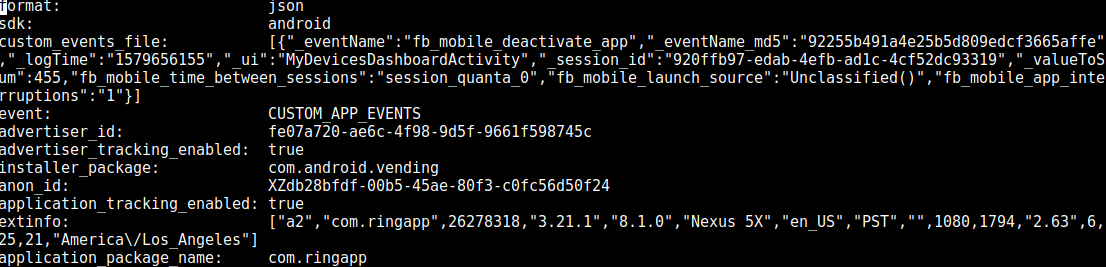

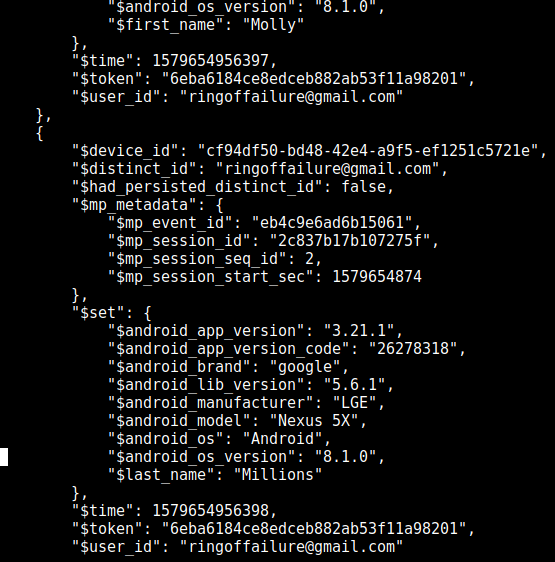

L'application mobile de sonnette intelligente Amazon Ring envoie des informations détaillées sur les utilisateurs à trois entreprises à la fois, collectant des informations pour un ciblage publicitaire ultérieur, ainsi que sur le réseau social Facebook. Ce sont les résultats d'une étude menée par l'Electronic Frontiers Foundation ( actualités , article original ). Les résultats de l'analyse EFF ne peuvent pas être qualifiés de découverte choquante: la majorité des applications mobiles fournissent des données aux réseaux publicitaires d'une manière ou d'une autre. La méthode de décryptage des données ainsi que le type d'application à l'étude sont intéressants. Contrairement à tout autre scénario, nous parlons ici de travailler avec une caméra de surveillance personnelle. Une telle interaction, en théorie, devrait se produire avec un niveau maximum de confidentialité.

Source: https://habr.com/ru/post/undefined/

All Articles