Phishers Icloud et où vivent-ils

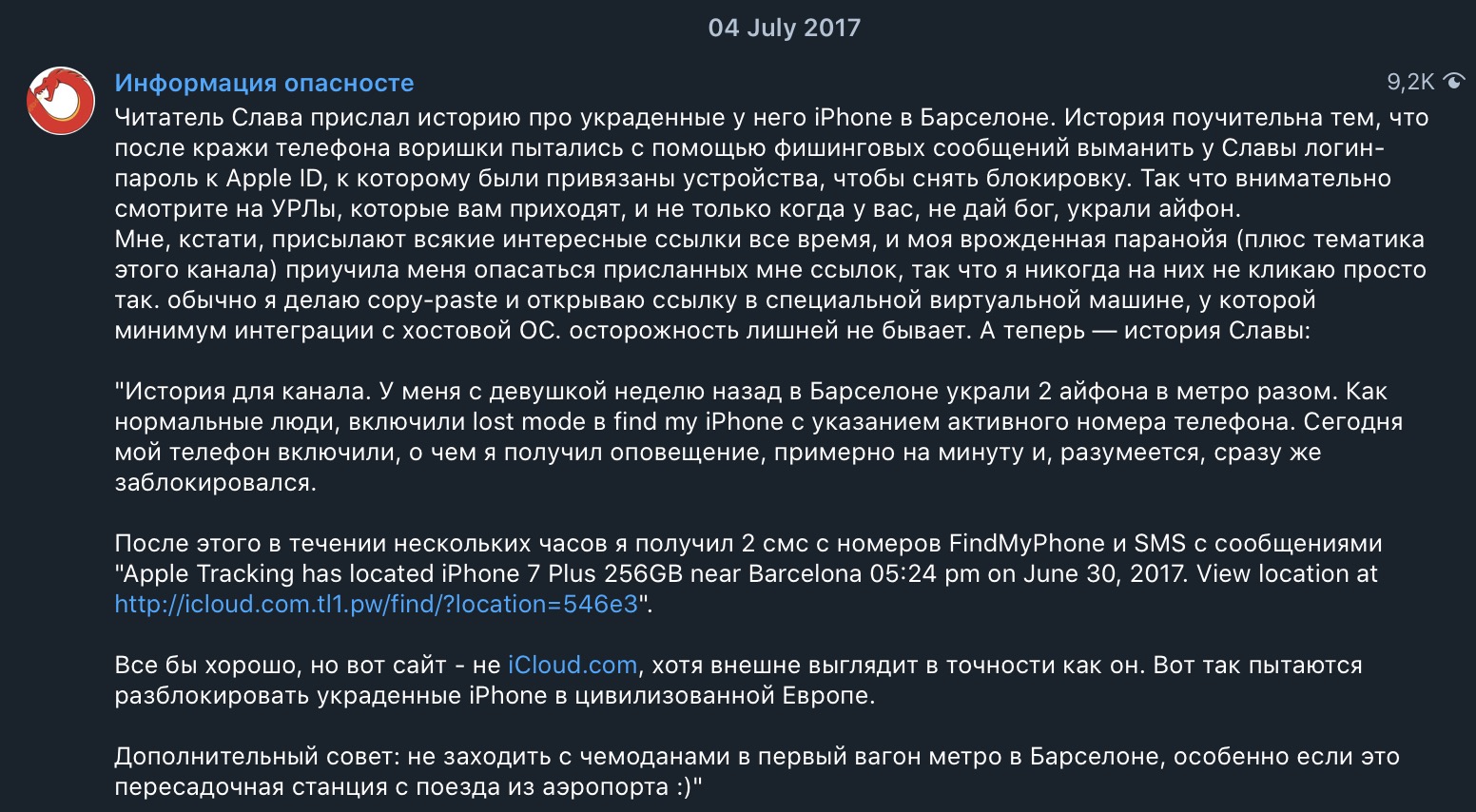

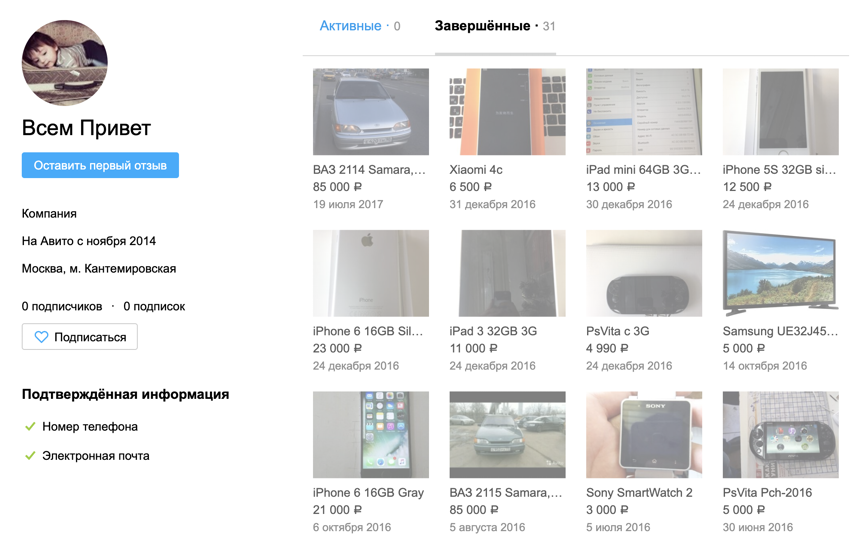

Attention! Malgré le fait que j'ai passé plus d'une douzaine d'heures à travailler sur cet article, mais vous pouvez toujours y participer.Si vos mains vous démangent, essayez de maîtriser ce texte.L'histoire ressemble plus à une bande dessinée, car elle contient plus de 50 images, elle est donc plus précise si vous utilisez un téléphone mobile. Et aussi - 152-FZ est très probablement violé ici, donc je ne serai pas surpris s'il est supprimé, alors lisez plus vite. Cette histoire n'a pas de fin, mais elle a un début ...Et cela commence en 2017, lorsque la chaîne " Information Danger " a posté le contenu suivant sur le post: j'étais curieux de savoir quel genre de faux c'est? Quel type de moteur, comment il fonctionne et à quel point les hameçonneurs sont-ils avancés (enfin, ça ne fait rien, peut-être encore un script php sur des vps gratuits / bon marché, comme en 1732)?Il s'est avéré que la vérité: scripts php dispersés, panneau d'administration, faux modèles.Après avoir étudié cet hôte, les vulnérabilités m'ont amené à obtenir le panneau d'administration, puis à exécuter du code arbitraire. En conséquence - j'ai eu accès à la base de données, aux journaux et bien sûr à la source. Oh oui, je fais de la sécurité de l'information (pentests et tout ça).Il s'est avéré que cela a donné un élan à l'étude de plusieurs dizaines des mêmes ressources et a donné naissance à l'histoire que vous lisez maintenant.Que ce passe-t-il? Le téléphone est volé à la victime. Si Android, alors le plus souvent, il peut être immédiatement vendu en tant qu'indépendant: sorti une carte SIM, rutanul, et déjà sur Avito. Mais il y a quelques nuances: comme un mot de passe de connexion, un chargeur de démarrage est bloqué - mais c'est une histoire complètement différente.Mais avec les iPhones, c'est déjà beaucoup plus compliqué, car le mot de passe d'inclusion est la condition la plus courante. Et le propriétaire peut bloquer l'appareil en laissant un numéro de contact. Comme, perdu, veuillez revenir pour une récompense. Prendre et flasher ça ne marchera pas, donc soit pour les pièces (le coût d'un iPhone est alors perdu plusieurs fois) soit pour en souffrir.Cependant, avec le développement des technologies de protection, la fraude se développe toujours, donc la façon pour les voleurs était d'envoyer du phishing au numéro de téléphone de la victime. Et quoi? Idéalement. La victime laisse ses contacts elle-même, il vous suffit de vous présenter comme Apple et de forcer l'utilisateur à saisir les données d'icloud pour entrer l'utilisateur.

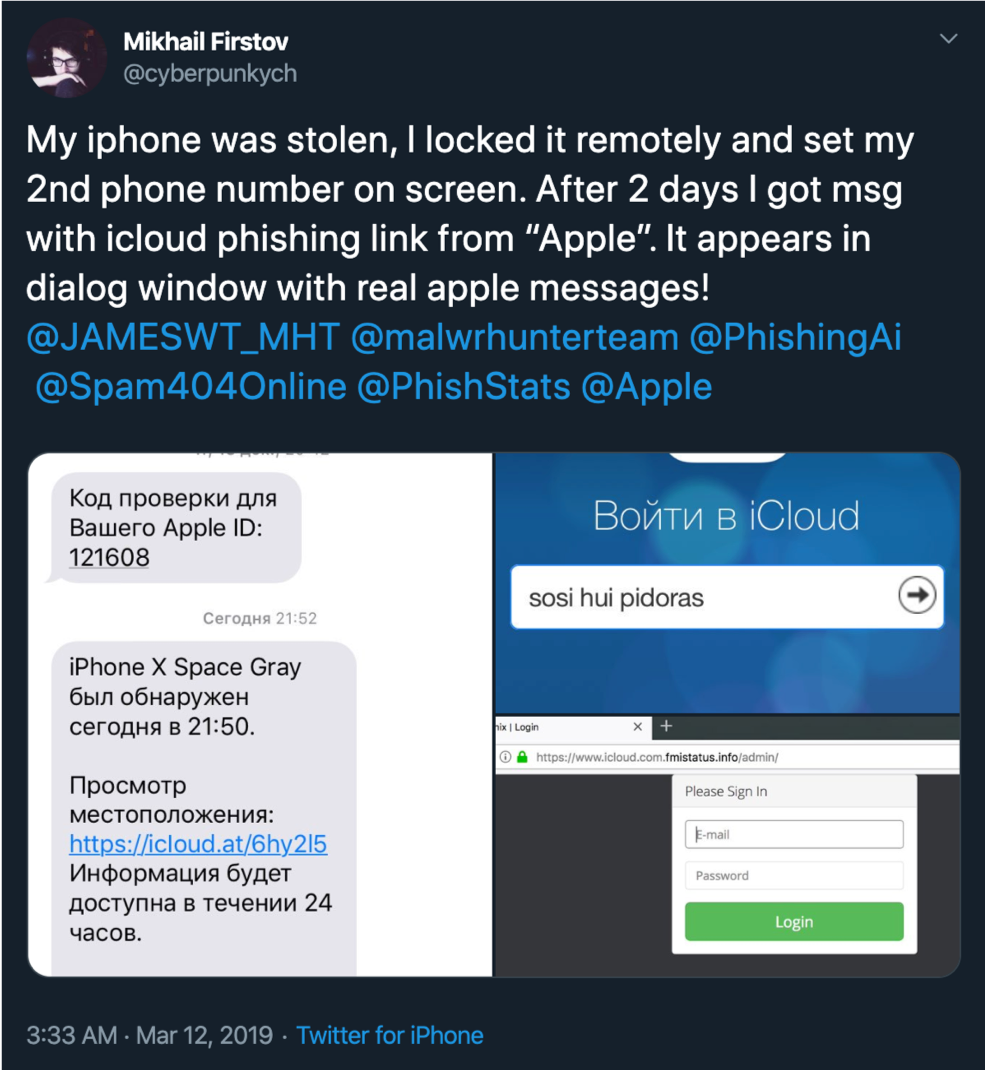

j'étais curieux de savoir quel genre de faux c'est? Quel type de moteur, comment il fonctionne et à quel point les hameçonneurs sont-ils avancés (enfin, ça ne fait rien, peut-être encore un script php sur des vps gratuits / bon marché, comme en 1732)?Il s'est avéré que la vérité: scripts php dispersés, panneau d'administration, faux modèles.Après avoir étudié cet hôte, les vulnérabilités m'ont amené à obtenir le panneau d'administration, puis à exécuter du code arbitraire. En conséquence - j'ai eu accès à la base de données, aux journaux et bien sûr à la source. Oh oui, je fais de la sécurité de l'information (pentests et tout ça).Il s'est avéré que cela a donné un élan à l'étude de plusieurs dizaines des mêmes ressources et a donné naissance à l'histoire que vous lisez maintenant.Que ce passe-t-il? Le téléphone est volé à la victime. Si Android, alors le plus souvent, il peut être immédiatement vendu en tant qu'indépendant: sorti une carte SIM, rutanul, et déjà sur Avito. Mais il y a quelques nuances: comme un mot de passe de connexion, un chargeur de démarrage est bloqué - mais c'est une histoire complètement différente.Mais avec les iPhones, c'est déjà beaucoup plus compliqué, car le mot de passe d'inclusion est la condition la plus courante. Et le propriétaire peut bloquer l'appareil en laissant un numéro de contact. Comme, perdu, veuillez revenir pour une récompense. Prendre et flasher ça ne marchera pas, donc soit pour les pièces (le coût d'un iPhone est alors perdu plusieurs fois) soit pour en souffrir.Cependant, avec le développement des technologies de protection, la fraude se développe toujours, donc la façon pour les voleurs était d'envoyer du phishing au numéro de téléphone de la victime. Et quoi? Idéalement. La victime laisse ses contacts elle-même, il vous suffit de vous présenter comme Apple et de forcer l'utilisateur à saisir les données d'icloud pour entrer l'utilisateur. Malgré le fait que la popularité d'un tel hameçonnage ait augmenté en 2017, l'une des premières captures d'écran d'un tel service a été réalisée en 2015 .Au début, ils l'ont envoyé à de beaux domaines comme lcloud.com (à ne pas confondre avec icloud), mais quand ils ont réalisé qu'ils étaient fermés, ils ont commencé à agir plus facilement. Sur de beaux domaines ont des services de redirection qui font un lien court. Il est plus difficile de les fermer - ils n’ont rien publié d’illégal. Juste un service de lien court avec le nom imitant sous apple ou icloud.Après l'avoir parcouru, vous verrez une forme adaptative d'authentification, qui se charge encore plus rapidement que icloud.com. Ou peut-être immédiatement la carte elle-même, afin de réchauffer votre intérêt, avec une nouvelle demande d'authentification.Ne dites simplement pas que c'est vous qui êtes si intelligent, et vous ne seriez pas conduit à cela. Lorsque vous perdez une chose chère, puis qu'il y a une chance qu'elle ait été trouvée, vous pouvez faire des choses stupides en état de choc. Mais ici, et quelle chance avec le domaine: peut-être que l'œil attrapera un endroit suspect, ou peut-être qu'il ne pourra pas être distingué de l'original, par exemple, comme ce type l'a fait en utilisant Punycode.«Authentification à deux facteurs», dites-vous. Eh bien, oui, seuls les hameçonneurs ont appris depuis longtemps à montrer le formulaire d'entrée à deux facteurs (pensez, un autre script php).Que font-ils après avoir accédé à icloud? Dans le meilleur des cas, ils délient le téléphone. Dans le pire des cas, ils bloquent tous les autres appareils Apple (car vous pouvez également laisser l'ordinateur portable quelque part, cette fonctionnalité est donc présente). Seulement dans cette situation, vous changez de côté, sur votre ordinateur portable préféré avec un talon apparaîtra l'escroc et les contacts à débloquer. Et il y a déjà comment se mettre d'accord :)Au fait, l'un des employés de Kaspersky Lab a ainsi «serré» le téléphone. Un article sur la façon dont cela vient de la personne de la victime . Mais si vous n'êtes toujours pas tombé amoureux du phishing, vous continuerez à socialiser via un appel. Mais plus là-dessus plus tard.

Malgré le fait que la popularité d'un tel hameçonnage ait augmenté en 2017, l'une des premières captures d'écran d'un tel service a été réalisée en 2015 .Au début, ils l'ont envoyé à de beaux domaines comme lcloud.com (à ne pas confondre avec icloud), mais quand ils ont réalisé qu'ils étaient fermés, ils ont commencé à agir plus facilement. Sur de beaux domaines ont des services de redirection qui font un lien court. Il est plus difficile de les fermer - ils n’ont rien publié d’illégal. Juste un service de lien court avec le nom imitant sous apple ou icloud.Après l'avoir parcouru, vous verrez une forme adaptative d'authentification, qui se charge encore plus rapidement que icloud.com. Ou peut-être immédiatement la carte elle-même, afin de réchauffer votre intérêt, avec une nouvelle demande d'authentification.Ne dites simplement pas que c'est vous qui êtes si intelligent, et vous ne seriez pas conduit à cela. Lorsque vous perdez une chose chère, puis qu'il y a une chance qu'elle ait été trouvée, vous pouvez faire des choses stupides en état de choc. Mais ici, et quelle chance avec le domaine: peut-être que l'œil attrapera un endroit suspect, ou peut-être qu'il ne pourra pas être distingué de l'original, par exemple, comme ce type l'a fait en utilisant Punycode.«Authentification à deux facteurs», dites-vous. Eh bien, oui, seuls les hameçonneurs ont appris depuis longtemps à montrer le formulaire d'entrée à deux facteurs (pensez, un autre script php).Que font-ils après avoir accédé à icloud? Dans le meilleur des cas, ils délient le téléphone. Dans le pire des cas, ils bloquent tous les autres appareils Apple (car vous pouvez également laisser l'ordinateur portable quelque part, cette fonctionnalité est donc présente). Seulement dans cette situation, vous changez de côté, sur votre ordinateur portable préféré avec un talon apparaîtra l'escroc et les contacts à débloquer. Et il y a déjà comment se mettre d'accord :)Au fait, l'un des employés de Kaspersky Lab a ainsi «serré» le téléphone. Un article sur la façon dont cela vient de la personne de la victime . Mais si vous n'êtes toujours pas tombé amoureux du phishing, vous continuerez à socialiser via un appel. Mais plus là-dessus plus tard.SaaS international pour les voleurs

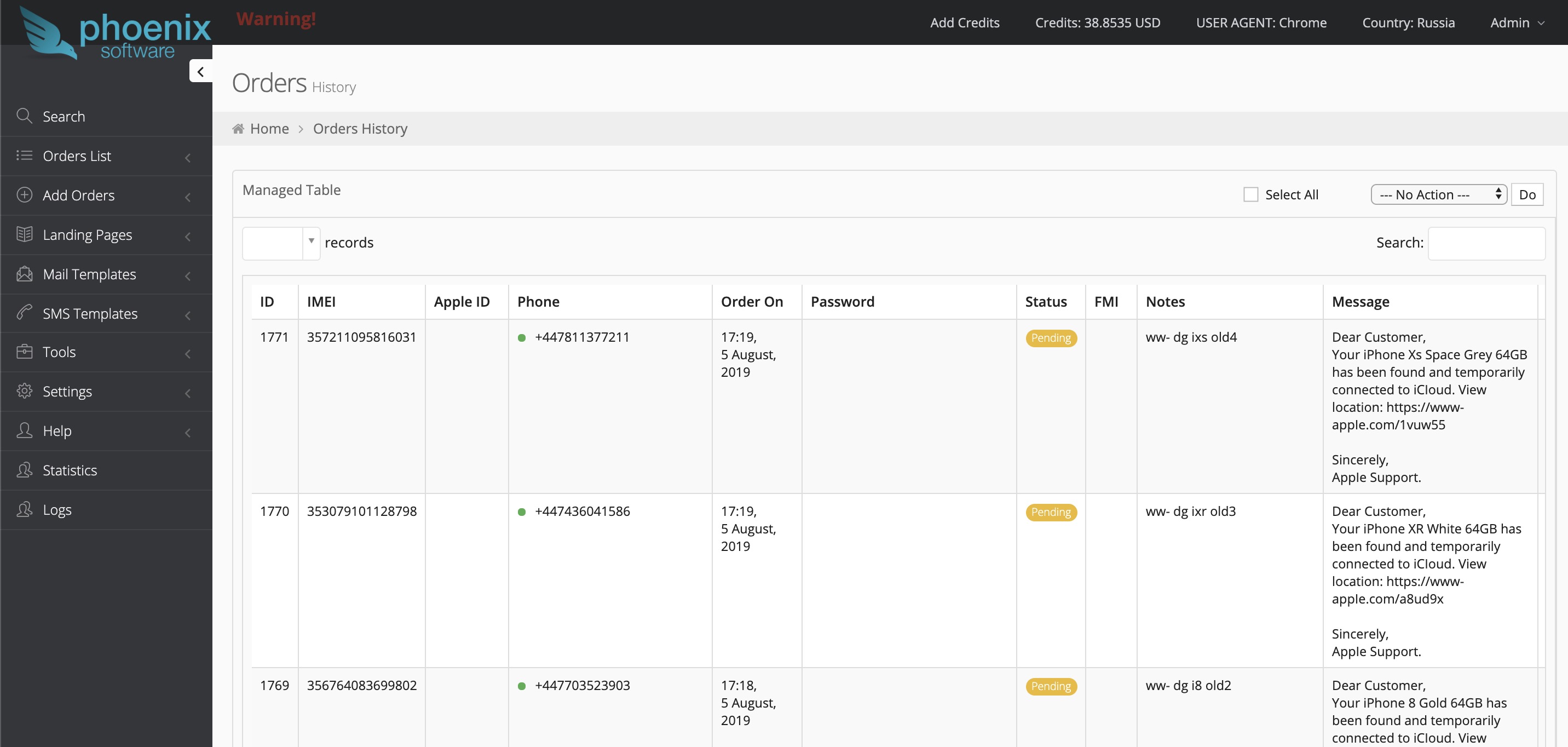

Alors, quel genre de dégoût est-ce.En fait, il existe de nombreux systèmes, l'un a été scié sur le moteur Laravel, les autres sont un groupe d' AppleKit , MagicApp , Phantom , Phoenix , iPanel Pro et des métiers plus primitifs . Tous seront coupés avec leur marijuana et se croiseront, rivalisant avec qui le logo est meilleur. Et le plus drôle, c'est qu'en héritant du code de quelqu'un d'autre, ils héritent des vulnérabilités et des portes dérobées des autres.Au cas où, en veillant à ce que les bogues trouvés puissent être lus dans l'article et corrigés, je ne donnerai pas d'exemples. Il y a des soupçons que les créateurs d'au moins les panneaux Phoenix comprennent précisément en russe.Mais en bonus - je posterai le code source. Les auteurs ont des codes sources! Et vous verrez vous-même des bogues (et des portes dérobées).Une fois que les mecs se sont rendu compte que les voleurs eux-mêmes ne fouillent pas dans l'informatique, il est donc impossible d'envoyer des SMS. Et puisque toutes les routes mènent au maître par téléphone (qui d'autre peut vendre des pièces de rechange?), Il peut également aider ses clients à déverrouiller le téléphone portable ou en achetant un iPhone volé à bas prix pour le faire monter en prix, après y avoir travaillé un peu.Gagnez tout. La location d'un service coûte 150-350 $ (par mois), ils vous donnent les instructions d'installation , vous achetez un domaine, les commandes de disques et le système fera le reste. Ensuite, pour 100-150 $, vous vendez ce «déverrouillage». À l'ouest, iPanel est plus populaire, dans les pays de la CEI - Phoenix.À quoi cela ressemble du côté de l'administrateur du phishing: l'

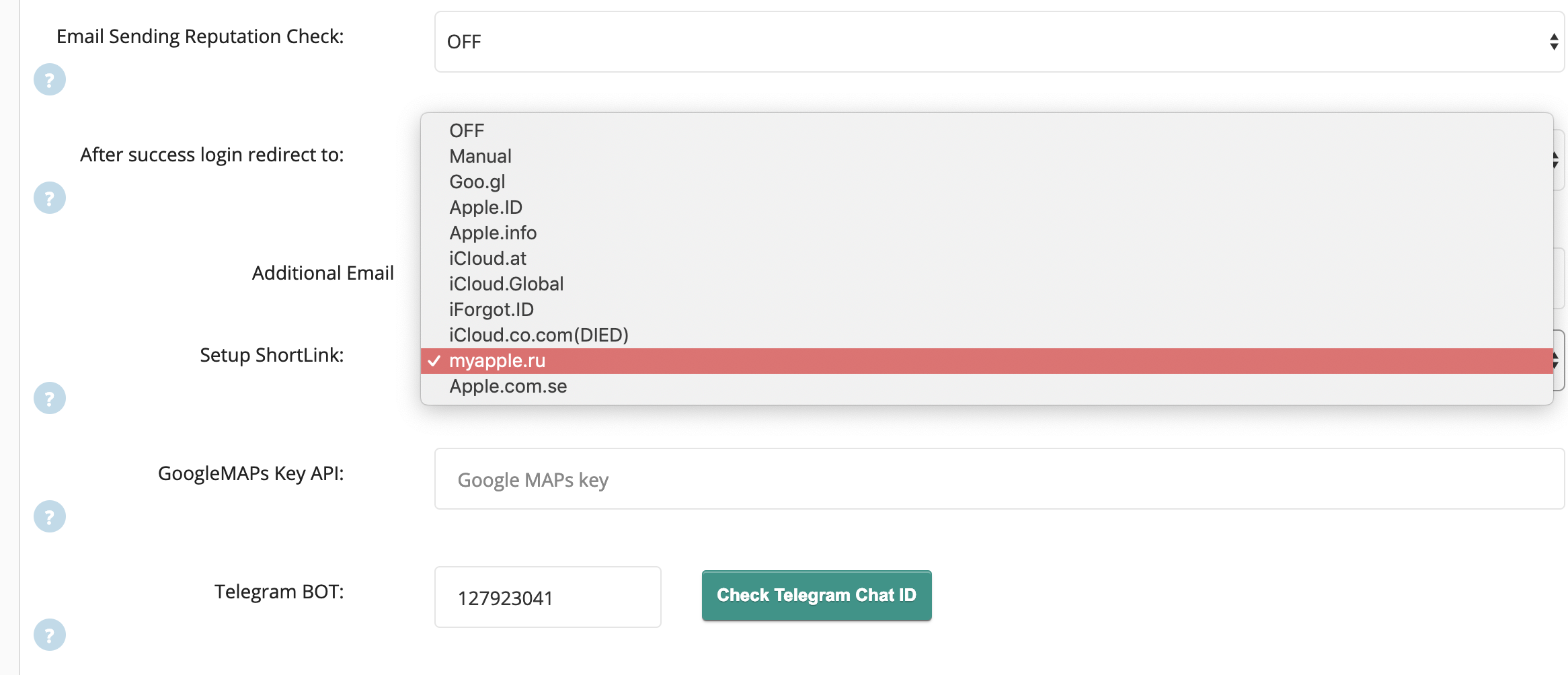

À l'ouest, iPanel est plus populaire, dans les pays de la CEI - Phoenix.À quoi cela ressemble du côté de l'administrateur du phishing: l' administrateur peut modifier les paramètres, par exemple, envoyer un e-mail après un découplage ou une notification réussi dans Telegram (où sans lui) et tout le reste.

administrateur peut modifier les paramètres, par exemple, envoyer un e-mail après un découplage ou une notification réussi dans Telegram (où sans lui) et tout le reste. Lors de l'ajout d'une commande, vous devez spécifier quel téléphone et IMEI. De plus, il peut écrire une note de qui la commande est venue.

Lors de l'ajout d'une commande, vous devez spécifier quel téléphone et IMEI. De plus, il peut écrire une note de qui la commande est venue. Souvent, vous pouvez voir quelque chose comme Jack Wazap ou Kolya Lysy, ce qui est quelque peu amusant. Comme vous le savez, la disponibilité physique du téléphone n'est pas du tout nécessaire, par conséquent, le service est promu sur Internet et vous pouvez travailler avec lui à distance.

Souvent, vous pouvez voir quelque chose comme Jack Wazap ou Kolya Lysy, ce qui est quelque peu amusant. Comme vous le savez, la disponibilité physique du téléphone n'est pas du tout nécessaire, par conséquent, le service est promu sur Internet et vous pouvez travailler avec lui à distance. SMS fournira la langue elle-même.Vous pouvez également choisir le type de conception de phishing, par exemple, parmi les options suivantes:

SMS fournira la langue elle-même.Vous pouvez également choisir le type de conception de phishing, par exemple, parmi les options suivantes: Tout est assez adaptatif et a l'air bien sur les téléphones et les ordinateurs de bureau. Parfois, le nombre et le type de pages varient, mais pas de manière significative.

Tout est assez adaptatif et a l'air bien sur les téléphones et les ordinateurs de bureau. Parfois, le nombre et le type de pages varient, mais pas de manière significative. L'entrée dans le panneau d'administration est différente pour tout le monde. Mais c'est une sensation trompeuse, car ce sont pour la plupart des fourches de Phoenix ou d'iPanel Pro, et l'interface à l'intérieur est la même, sauf que les logos et, parfois, les couleurs changent.

L'entrée dans le panneau d'administration est différente pour tout le monde. Mais c'est une sensation trompeuse, car ce sont pour la plupart des fourches de Phoenix ou d'iPanel Pro, et l'interface à l'intérieur est la même, sauf que les logos et, parfois, les couleurs changent.

Portes dérobées

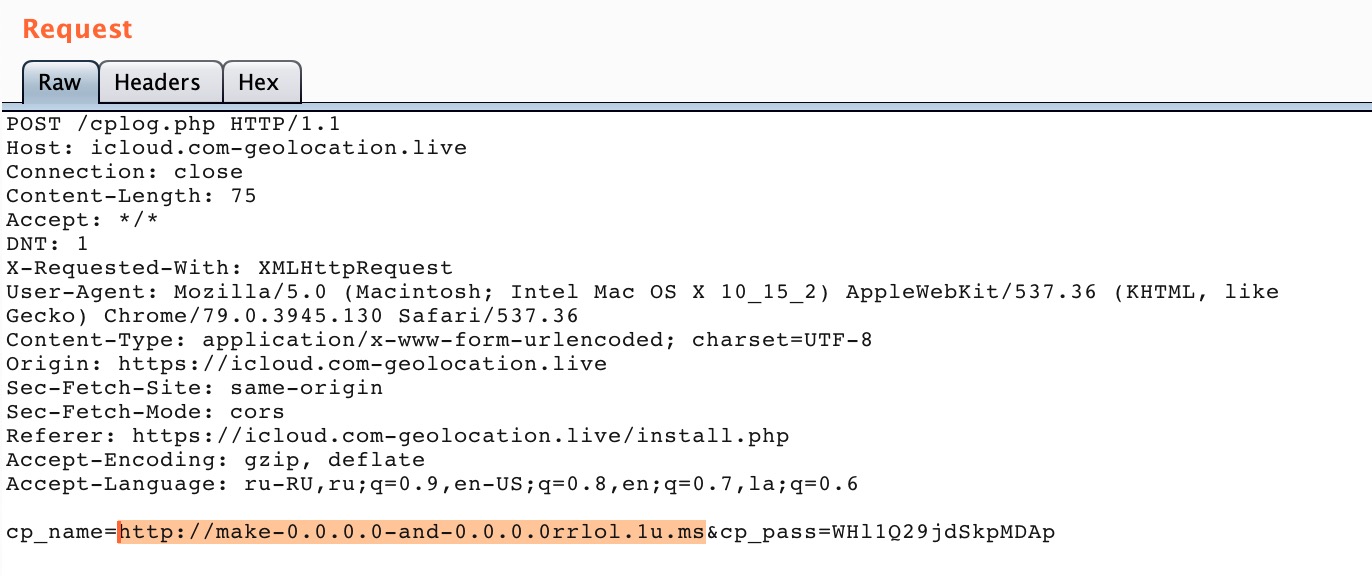

Ai-je dit qu'ils quittaient les portes dérobées? Oh oui ...iPanel est généralement drôle! Vérifiez-le. IPanel dispose d'une installation automatique. Étant donné que le système est destiné à être installé sur l'hébergement avec un panneau de contrôle (tel que cpanel), vous devez spécifier un logopas pour celui-ci. Et pendant l'installation, vous aurez un mot de passe par défaut pour le SGBD:

IPanel dispose d'une installation automatique. Étant donné que le système est destiné à être installé sur l'hébergement avec un panneau de contrôle (tel que cpanel), vous devez spécifier un logopas pour celui-ci. Et pendant l'installation, vous aurez un mot de passe par défaut pour le SGBD: ipanel@789 si vous envoyez un lien en tant que nom d'utilisateur ou mot de passe et écoutez le port, nous verrons comment nous frappons.Cela

si vous envoyez un lien en tant que nom d'utilisateur ou mot de passe et écoutez le port, nous verrons comment nous frappons.Cela23 Jan [14:35:48] from 149.154.161.4 HTTP: / [] (TelegramBot (like TwitterBot)) euConsent=true; BCPermissionLevel=PERSONAL; BC_GDPR=11111; fhCookieConsent=true; gdpr-source=GB; gdpr_consent=YES; beget=begetokindique que le nom d'utilisateur et le mot de passe ont été envoyés à quelqu'un dans des chariots. Mais c'est pratique!Une autre preuve de la présence de portes dérobées peut servir de journaux qui laissent une trace d'erreurs: Voyons ce que nous avons là. Ereg_replace et eval? Mon ami, vous avez RCE (mais ce n’est pas exact)!Et pourquoi personne ne voit? Le code est obscurci à l'aide d'ioncube. Et le panneau a un chèque de licence, n'a pas payé - mec portée. Il s'avère que le propriétaire du panneau donne son code obscurci à tout le monde, ils frappent sur son serveur (ph-phoenix.com en cas de phénix), et il peut y pénétrer à tout moment. Eh bien, l'arrogance)Mais je n'étais pas confus ️️️ et j'ai partiellement coupé le code (j'ai dépensé jusqu'à 10 dollars).Les sources ont été fusionnées, un vidage de la base de données a été effectué. Mais tout cela a été oublié pendant plusieurs années.

Voyons ce que nous avons là. Ereg_replace et eval? Mon ami, vous avez RCE (mais ce n’est pas exact)!Et pourquoi personne ne voit? Le code est obscurci à l'aide d'ioncube. Et le panneau a un chèque de licence, n'a pas payé - mec portée. Il s'avère que le propriétaire du panneau donne son code obscurci à tout le monde, ils frappent sur son serveur (ph-phoenix.com en cas de phénix), et il peut y pénétrer à tout moment. Eh bien, l'arrogance)Mais je n'étais pas confus ️️️ et j'ai partiellement coupé le code (j'ai dépensé jusqu'à 10 dollars).Les sources ont été fusionnées, un vidage de la base de données a été effectué. Mais tout cela a été oublié pendant plusieurs années.Une année s'est écoulée

* le chant des oiseaux chantant dans la forêt *

Deux ans se sont écoulés

La seconde venue a commencé lorsque mon ami, Cyberpunk , a eu la même histoire. Le tout selon le schéma classique. Vol, blocage, phishing sur le domaine (cette fois-ci icloud.at), qui redirige vers le panneau lui-même avec le domaine www.icloud.com.fmistatus.info .

Le tout selon le schéma classique. Vol, blocage, phishing sur le domaine (cette fois-ci icloud.at), qui redirige vers le panneau lui-même avec le domaine www.icloud.com.fmistatus.info . Plus tard, cet hôte est devenu vierge et un SMS est arrivé qui mène à apple-find.ruEt comme les vulnérabilités de ce panneau étaient déjà connues de moi, le phishing a été correctement piraté en peu de temps. Son administrateur était un certain kolya2017zaza@gmail.com avec le mot de passe Zaza2015, qui, hag, laisse entendre que je suis Kolya Zaza, et "mon mot de passe n'a pas changé depuis 2015".Mais sur Internet il n'y a pas une seule mention de ce récit:

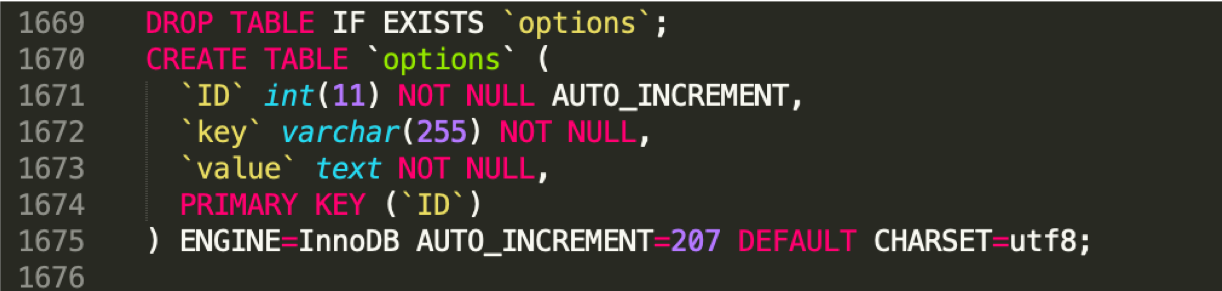

Plus tard, cet hôte est devenu vierge et un SMS est arrivé qui mène à apple-find.ruEt comme les vulnérabilités de ce panneau étaient déjà connues de moi, le phishing a été correctement piraté en peu de temps. Son administrateur était un certain kolya2017zaza@gmail.com avec le mot de passe Zaza2015, qui, hag, laisse entendre que je suis Kolya Zaza, et "mon mot de passe n'a pas changé depuis 2015".Mais sur Internet il n'y a pas une seule mention de ce récit:Your search - "kolya2017zaza" - did not match any documents.Triste.Nous étudions la base plus loin. Nous rappelons les paramètres; dans le vidage de la base de données, voici le tableau des options. Nous y trouvons l'envoi de notifications à partir de l'adresse ivan89776593244@yandex.ru

Nous y trouvons l'envoi de notifications à partir de l'adresse ivan89776593244@yandex.ru Excellent, puis les données sont envoyées depuis le serveur Yandex. On y va:

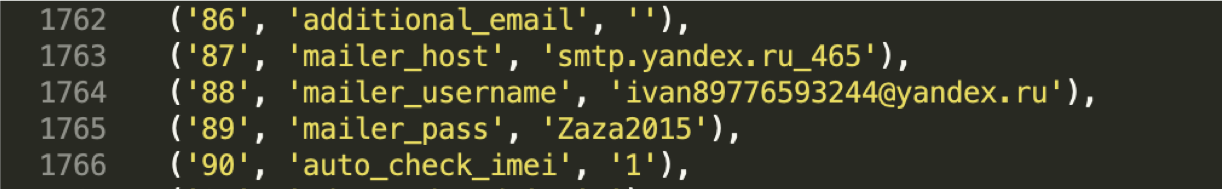

Excellent, puis les données sont envoyées depuis le serveur Yandex. On y va: j'avais peur que les deux facteurs. Mais non.Devinez ce que vous devez entrer pour entrer?Après une connexion réussie, nous voyons que nous avons des alertes de plusieurs services. Wow, Vanka est une Moscovite! Indigène intéressant?

j'avais peur que les deux facteurs. Mais non.Devinez ce que vous devez entrer pour entrer?Après une connexion réussie, nous voyons que nous avons des alertes de plusieurs services. Wow, Vanka est une Moscovite! Indigène intéressant? Nous voyons une lettre envoyée.

Nous voyons une lettre envoyée. Par communication, il est clair que le Moscovite n'est pas radical. Mais pas le point.Nous vérifions Zadarma (c'est un service de location de numéros virtuels) - il est bloqué. Vérification de Skype - bloquée.À quoi servent ces services?

Par communication, il est clair que le Moscovite n'est pas radical. Mais pas le point.Nous vérifions Zadarma (c'est un service de location de numéros virtuels) - il est bloqué. Vérification de Skype - bloquée.À quoi servent ces services?

Si le phishing n'a pas fonctionné, ils appellent sous le couvert d'un employé du centre de service (ou peut-être pas sous le couvert). Ils disent qu'un type suspect a apporté un téléphone portable, ils devront le donner bientôt, ils essaient de parler avec leurs dents (changer la langue en anglais) et c'est tout pour vous d'appuyer sur le téléphone pour retirer de la fonction de perte.

Nous allons à Yandex Money. Nous voyons: l'adresse IP dans toutes les opérations appartient à Megafon, les achats de services Zadarma, quatre domaines, deux recharges téléphoniques: l' argent Yandex a été reconstitué via un compte à Qiwi. Nous utilisons le téléphone «Ivan» et le fameux mot de passe. Il tient ici. Après tout, comme vous le savez, la stabilité est un signe de maîtrise.

Nous voyons: l'adresse IP dans toutes les opérations appartient à Megafon, les achats de services Zadarma, quatre domaines, deux recharges téléphoniques: l' argent Yandex a été reconstitué via un compte à Qiwi. Nous utilisons le téléphone «Ivan» et le fameux mot de passe. Il tient ici. Après tout, comme vous le savez, la stabilité est un signe de maîtrise.+7 977 6593244

+7 916 1168710 Nous découvrons que le portefeuille Qiwi a été reconstitué à la fois en utilisant le numéro +7 977 8667146 (un autre numéro unique) et en utilisant le terminal. En fait, il y a plus de chiffres là-bas, je suis juste trop paresseux pour les chercher dans le journal (et je l'ai sauvegardé, si quelqu'un est très intéressé, donnez-moi un coup de pied).Et maintenant, je vais montrer un petit truc OSINT dans QIWI. Chaque terminal a son propre identifiant unique. Si vous allez dans les détails du paiement et voyez json, alors avec différents identifiants, il y aura un paramètre de compte - c'est tout!

Nous découvrons que le portefeuille Qiwi a été reconstitué à la fois en utilisant le numéro +7 977 8667146 (un autre numéro unique) et en utilisant le terminal. En fait, il y a plus de chiffres là-bas, je suis juste trop paresseux pour les chercher dans le journal (et je l'ai sauvegardé, si quelqu'un est très intéressé, donnez-moi un coup de pied).Et maintenant, je vais montrer un petit truc OSINT dans QIWI. Chaque terminal a son propre identifiant unique. Si vous allez dans les détails du paiement et voyez json, alors avec différents identifiants, il y aura un paramètre de compte - c'est tout! Mais qu'en faire, ne pas courir partout dans Moscou à la recherche du numéro du terminal? Qiwi a une bonne option pour de tels cas - une carte de terminal .Nous marchons sur la carte, regardons les identifiants qui arrivent et comprenons que le terminal est sur le marché Tsaritsyno.

Mais qu'en faire, ne pas courir partout dans Moscou à la recherche du numéro du terminal? Qiwi a une bonne option pour de tels cas - une carte de terminal .Nous marchons sur la carte, regardons les identifiants qui arrivent et comprenons que le terminal est sur le marché Tsaritsyno. Et aussi, en connaissant le numéro de terminal, la date et le code de transaction, vous pouvez vérifier le paiement en utilisant ces données sur la page de vérification des chèques ."Et que s'est-il passé ensuite?" - tu demandes.Et je répondrai - rien.Un tas de téléphones gauches, des noms gauches et un marché à Tsaritsyno.Mais pour ne pas m'ennuyer, j'ai décidé de continuer à casser les contrefaçons. Mais en même temps et voyez si tout est aussi net que KolyaVova, qui essayait de voler le compte d'un ami.

Et aussi, en connaissant le numéro de terminal, la date et le code de transaction, vous pouvez vérifier le paiement en utilisant ces données sur la page de vérification des chèques ."Et que s'est-il passé ensuite?" - tu demandes.Et je répondrai - rien.Un tas de téléphones gauches, des noms gauches et un marché à Tsaritsyno.Mais pour ne pas m'ennuyer, j'ai décidé de continuer à casser les contrefaçons. Mais en même temps et voyez si tout est aussi net que KolyaVova, qui essayait de voler le compte d'un ami.L'homme à l'homme est un loup

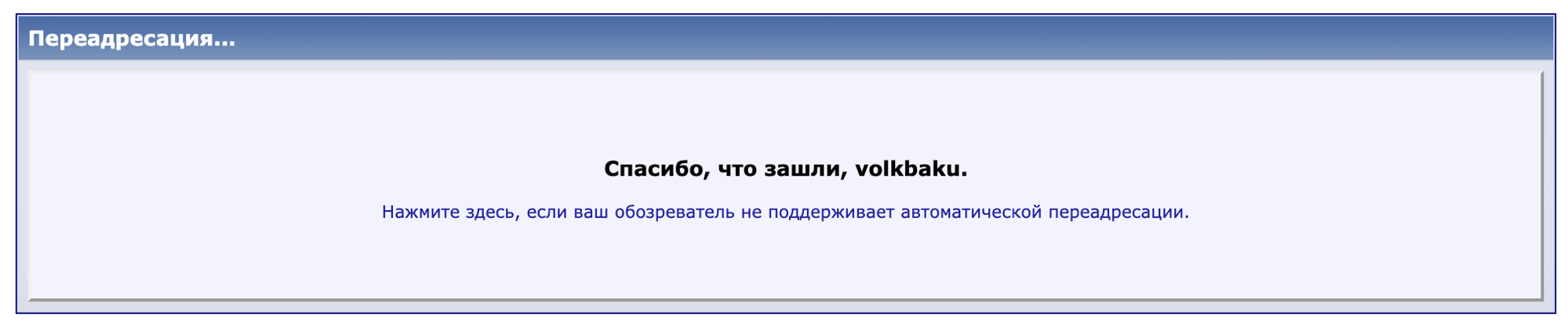

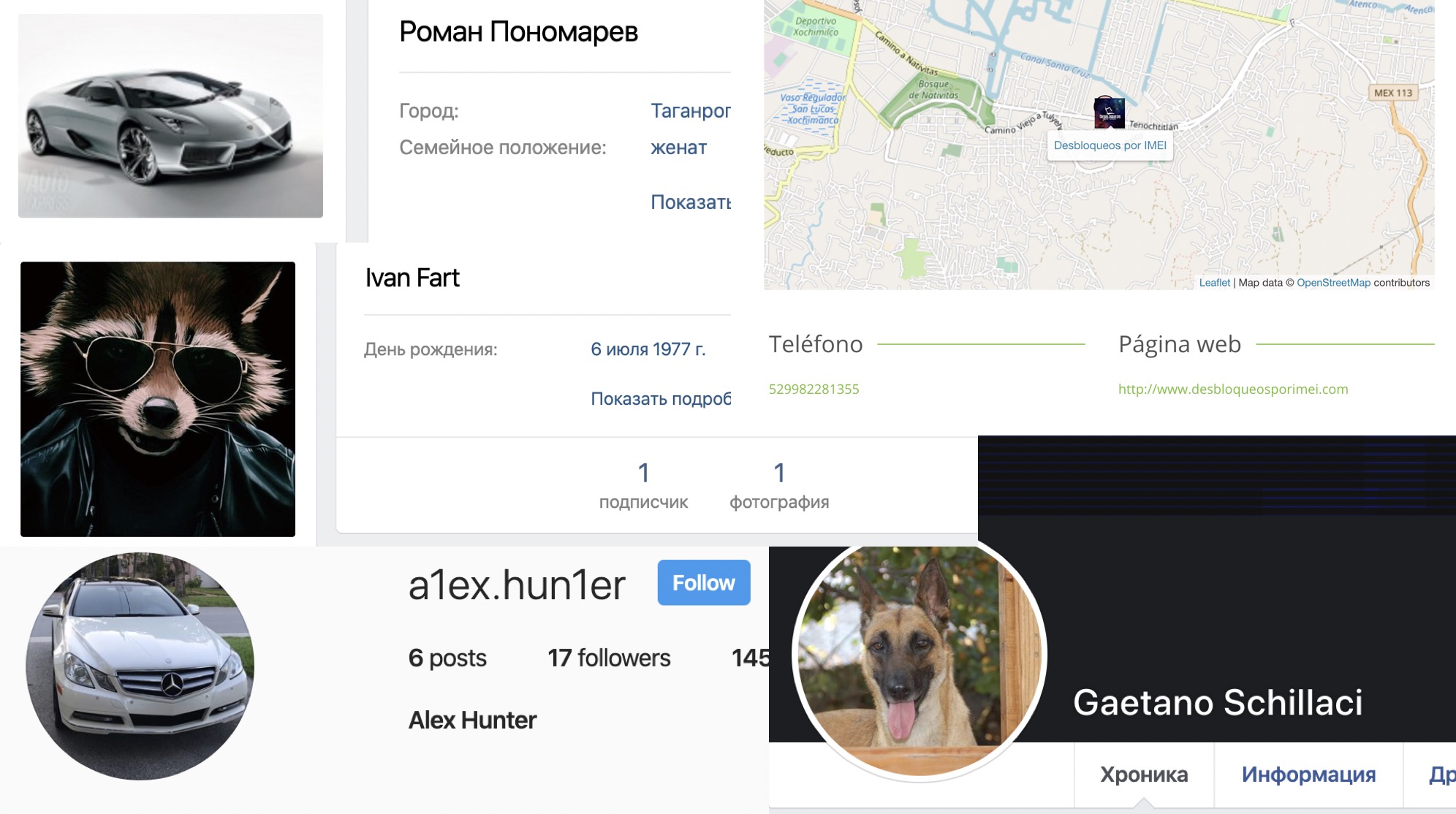

Plusieurs fois, je suis tombé sur l'email volkbaku@mail.ru sur les domaines findfindiphone.com et findphonefmi.com.En utilisant la méthode de déduction, j'ai suggéré qu'il était peu probable que cette personne soit mexicaine ou italienne.Les mots de passe sont tombés sur Pass12340 @ et Orxan1313 @.La connexion se fait sur google sur le forum GSM, il ne semble plus y avoir d'intérêt. Et par courrier, vous pouvez voir le

Et par courrier, vous pouvez voir le service de déverrouillage du réseau social mailru Clean icloud, dit-il. Mais il n'y a pas de nom! Eh bien, gardez vos secrets.Nous regardons son e-mail dans d'autres réseaux sociaux, par exemple, à partir d'une fuite de base de données dans vk.Et voilà! L'identifiant de contact est id105140112, nous trouvons également facebook - necefliorxan. Instagram @ orhkan13 est répertorié sur la page.

service de déverrouillage du réseau social mailru Clean icloud, dit-il. Mais il n'y a pas de nom! Eh bien, gardez vos secrets.Nous regardons son e-mail dans d'autres réseaux sociaux, par exemple, à partir d'une fuite de base de données dans vk.Et voilà! L'identifiant de contact est id105140112, nous trouvons également facebook - necefliorxan. Instagram @ orhkan13 est répertorié sur la page. Le mot de passe était la connexion depuis instagram, vous avez remarqué?Mec d'Azerbaïdjan, vit à Moscou. Master en programmeur, parle sur facebook.En général, succès réussi.

Le mot de passe était la connexion depuis instagram, vous avez remarqué?Mec d'Azerbaïdjan, vit à Moscou. Master en programmeur, parle sur facebook.En général, succès réussi.Passwordman

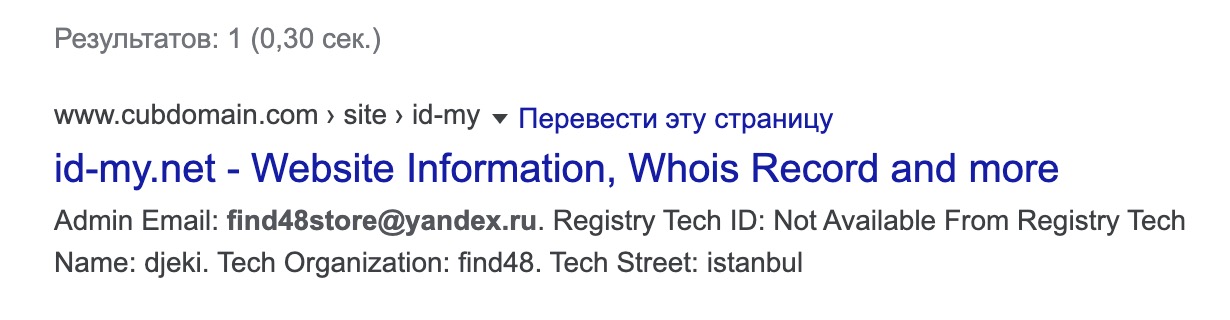

Dans un autre cas, le domaine icloud.com-maps-id.com est apparu, le compte administrateur Mail find48store@yandex.ruSearch n'a rien donné d'intéressant. Mais le mot de passe ... Le mot de passe est dans le panneau d'administration

Mais le mot de passe ... Le mot de passe est dans le panneau d'administration vasif548! Regarder le mot de passe est une toute autre affaire!Les gens oublient que l'empreinte digitale d'un utilisateur peut être non seulement une sorte d'identifiant tel que la connexion ou l'e-mail. Ce peut être un mot de passe!Vous pouvez avoir plusieurs connexions, mais si vous utilisez un seul mot de passe, vous pouvez facilement le comprendre. Et si vous utilisez un mot de passe à partir de votre propre connexion - eh bien, je suis désolé. Pourrait au moins copier la connexion comme mot de passe deux fois, comme je le fais!Ce mec s'est connecté à plus de forums. Mais ce n'est pas de chance - je ne vois pas plus de données. Mais avez-vous remarqué que ce pêcheur et le loup de Bakou étaient assis sur le même forum? Nous essayons le collier des loups et ...

Mais ce n'est pas de chance - je ne vois pas plus de données. Mais avez-vous remarqué que ce pêcheur et le loup de Bakou étaient assis sur le même forum? Nous essayons le collier des loups et ... Dernière activité en 2016, très probablement il a vk. Au cas où, j’aurais étudié les amis de Wolf, mais rien.Je pense, mais est-il possible d'attiser une petite fille sociale? Je vais écrire, disent-ils, donnez-moi votre contact actuel. Du coup, l'un conseillait généralement le forum à l'autre?Nous composons une lettre:

Dernière activité en 2016, très probablement il a vk. Au cas où, j’aurais étudié les amis de Wolf, mais rien.Je pense, mais est-il possible d'attiser une petite fille sociale? Je vais écrire, disent-ils, donnez-moi votre contact actuel. Du coup, l'un conseillait généralement le forum à l'autre?Nous composons une lettre: Non, quelque chose ne va pas. Nous éditons la lettre comme suit et l'

Non, quelque chose ne va pas. Nous éditons la lettre comme suit et l' envoyons : Nous attendons.Une semaine s'écoule, mais il n'y a pas de réponse. Et puis j'ai réalisé que j'avais fait une malheureuse erreur. Une fois de plus, j'ai commencé à étudier les profils vasif548 et suis tombé sur le fait qu'il avait vk listé sur w3bsit3-dns.com!

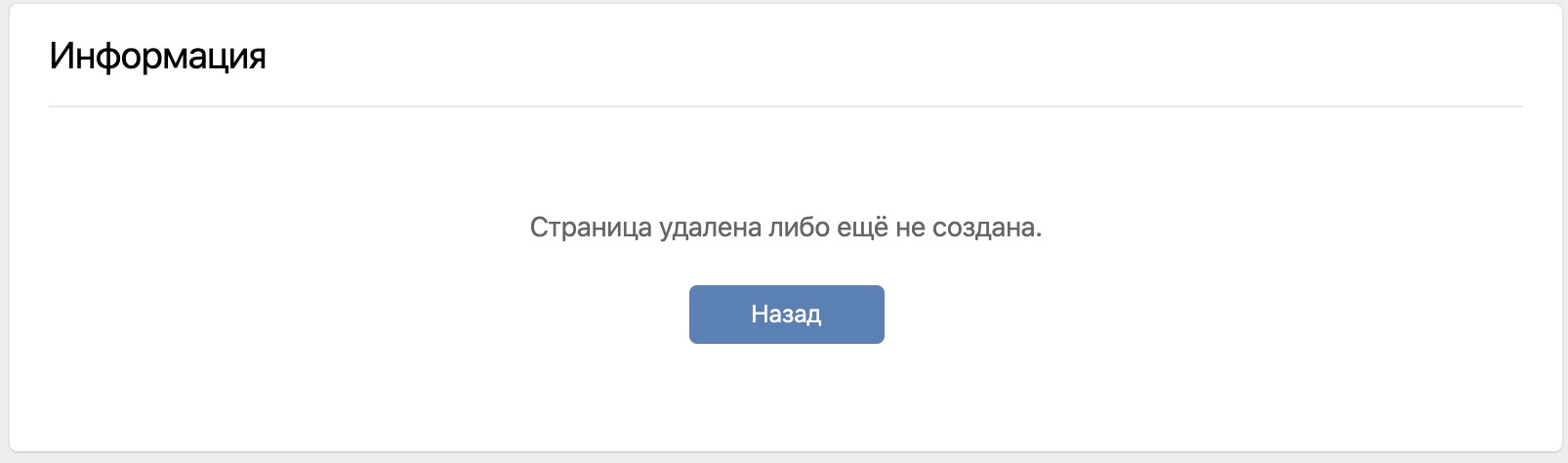

envoyons : Nous attendons.Une semaine s'écoule, mais il n'y a pas de réponse. Et puis j'ai réalisé que j'avais fait une malheureuse erreur. Une fois de plus, j'ai commencé à étudier les profils vasif548 et suis tombé sur le fait qu'il avait vk listé sur w3bsit3-dns.com! Préparez-vous à voir, ouvrez le lien vk.com/id277815372

Préparez-vous à voir, ouvrez le lien vk.com/id277815372 Mais tout ce qui est arrivé sur Internet reste sur Internet. La page avec cet identifiant était un certain Vasif Bakhyshov, comme le dit le service vkfaces (https://vkfaces.com/vk/user/id402895773)

Mais tout ce qui est arrivé sur Internet reste sur Internet. La page avec cet identifiant était un certain Vasif Bakhyshov, comme le dit le service vkfaces (https://vkfaces.com/vk/user/id402895773) Nous regardons la date de naissance spécifiée, nous regardons dans d'autres réseaux sociaux. Nous trouvons un Vasif dans ok.ru (570202078321). Sur les photos, nous voyons des annonces sur le déverrouillage du téléphone.Boom! Marché Savelovsky, Pavillon 45

Nous regardons la date de naissance spécifiée, nous regardons dans d'autres réseaux sociaux. Nous trouvons un Vasif dans ok.ru (570202078321). Sur les photos, nous voyons des annonces sur le déverrouillage du téléphone.Boom! Marché Savelovsky, Pavillon 45

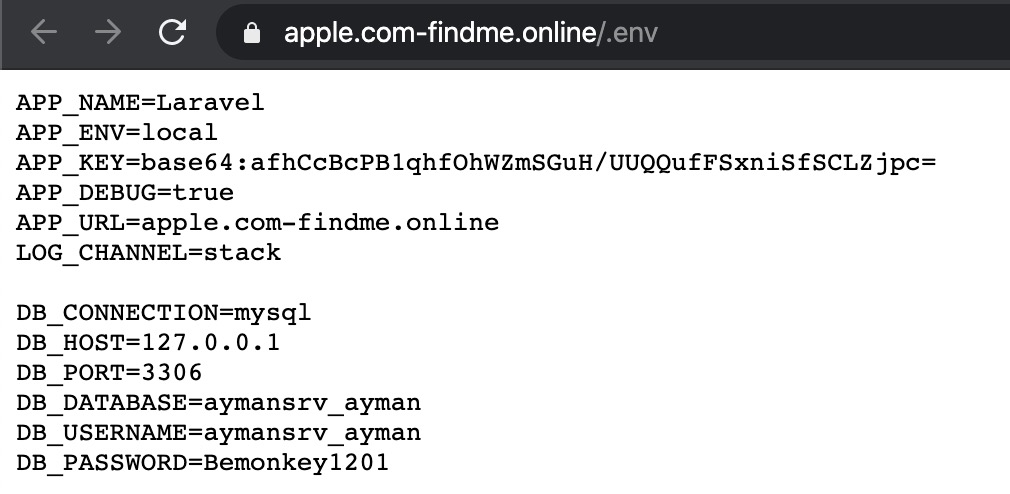

Moi et le Fisher Ball

Le temps a passé, le nombre de contrefaçons n'a pas diminué, quelqu'un a été difficile à trouver, quelqu'un s'est inscrit à son courrier.Les mecs avec le cadre Laravel ne savent évidemment pas comment le cuisiner. On pourrait parler de la création d'une session administrateur via la fuite APP_KEY. Ou sur l'exécution de code arbitraire en utilisant la désérialisation. Mais ce format n'est pas le même, et le mot de passe de la base de données s'est approché du mot de passe du panneau, donc ce n'est pas le moment pour des astuces supplémentaires. Pour certains, appeler une erreur ou accéder aux journaux a aidé, car l'administrateur du panneau indiquait souvent son surnom sur l'hébergement, qui était placé dans le chemin d'accès à l'application Web (/ var / www / h4cker / icloud /). D'autres, après avoir installé le panneau, ont clairement testé ses performances sur lui-même. Les mains n'ont pas encore atteint pour vérifier tous les vidages de base de données et voir.

Pour certains, appeler une erreur ou accéder aux journaux a aidé, car l'administrateur du panneau indiquait souvent son surnom sur l'hébergement, qui était placé dans le chemin d'accès à l'application Web (/ var / www / h4cker / icloud /). D'autres, après avoir installé le panneau, ont clairement testé ses performances sur lui-même. Les mains n'ont pas encore atteint pour vérifier tous les vidages de base de données et voir. Pourquoi ne télécharge-t-on que des données d'administration? Parce que les bases de la victime n'ont aucun sens, elles l'ont quand même compris, puis leurs données vont entrer dans le réseau.Environ six mois se sont écoulés depuis la disparition du méchant rencontré par mon ami.Permettez-moi de vous rappeler que KolyaVanya était sur un domaine.

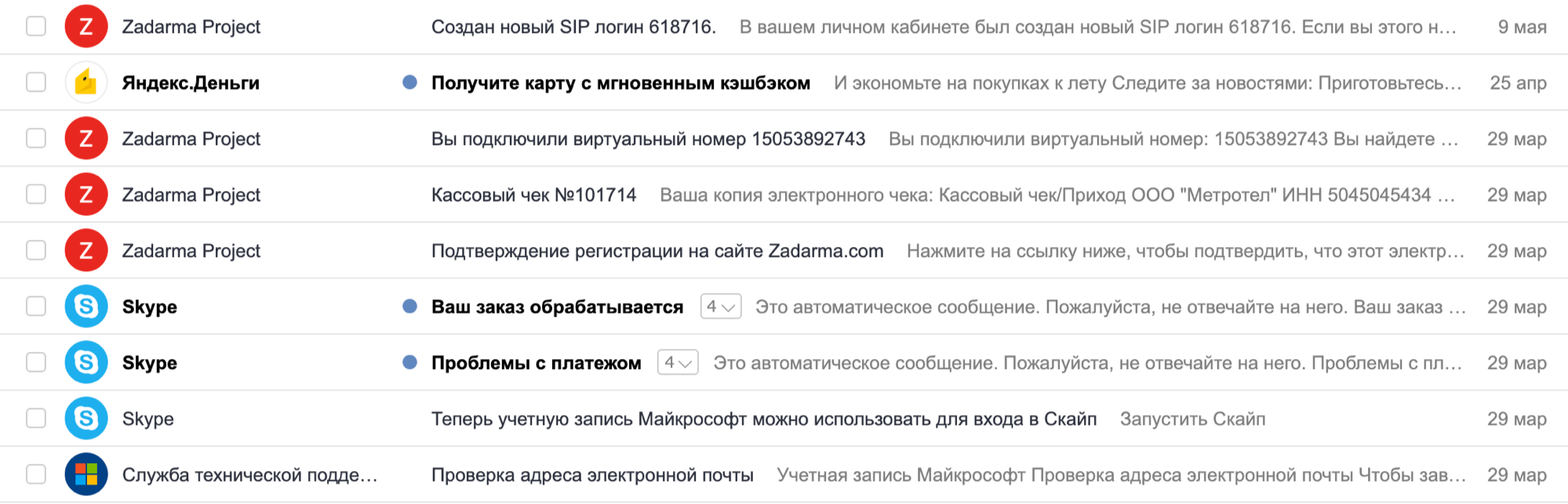

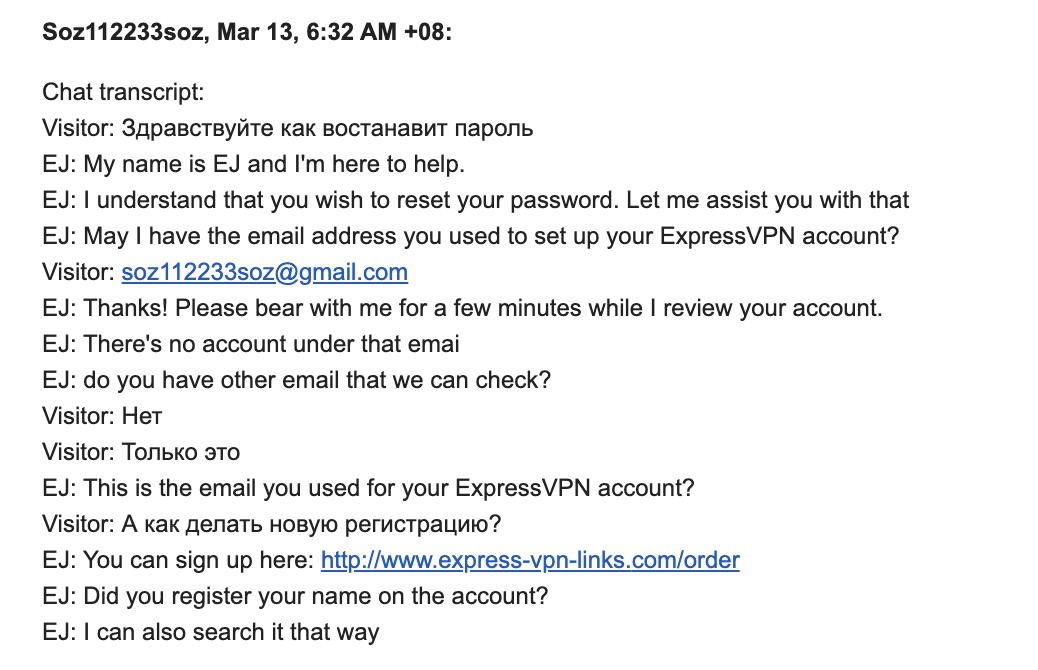

Pourquoi ne télécharge-t-on que des données d'administration? Parce que les bases de la victime n'ont aucun sens, elles l'ont quand même compris, puis leurs données vont entrer dans le réseau.Environ six mois se sont écoulés depuis la disparition du méchant rencontré par mon ami.Permettez-moi de vous rappeler que KolyaVanya était sur un domaine.www.icloud.com.fmips.ruEt à ce moment-là, le domaine suivant a attiré mon attention.www.icloud.com.fmistatus.infoLe premier avait une adresse IP:93.170.123.118La nouvelle adresse IP:93.170.123.102Nous utilisons la déduction, et nous comprenons qu'il s'agit très probablement d'un hébergement. Bon, au début je n'ai pas trouvé ça suspect, il se trouve que c'est purement par hasard que plusieurs personnes utilisent un petit hébergeur inconnu (dans le data center MAROSNET). Et plus précisément - non public, qui ignore les plaintes.L'adresse électronique de l'administrateur est étrange: soz112233soz@gmail.commais le mot de passe le plus confus Qaqa2015.Ressemble au précédent Zaza2015?Alors je le pensais.Nous vérifions le courrier - il convient! Bien. Nous étudions un mailer.Deux expéditeurs de lettres: ExpressVPN et TXTDAT.Nous regardons VPN:

Bien. Nous étudions un mailer.Deux expéditeurs de lettres: ExpressVPN et TXTDAT.Nous regardons VPN: drôle, il a perdu son accès au VPN. Ça arrive à tout le monde?Rappelez-vous que Google stocke l' historique des recherches et les emplacements .Il n'y a aucun mouvement, mais la recherche a été enregistrée:

drôle, il a perdu son accès au VPN. Ça arrive à tout le monde?Rappelez-vous que Google stocke l' historique des recherches et les emplacements .Il n'y a aucun mouvement, mais la recherche a été enregistrée: Eh bien, nous voyons qu'il était en visite: avez-vous utilisé un VPN à ce moment-là? Nous regardons ci-dessous: Oh, petit coquin! Vous avez oublié de vous connecter? Nous regardons les détails, Google dit qu'il est de Moscou. Le vocabulaire est similaire à celui de l'administrateur précédent, que nous avons manqué il y a six mois. Jusqu'à présent, tout est pareil.

Eh bien, nous voyons qu'il était en visite: avez-vous utilisé un VPN à ce moment-là? Nous regardons ci-dessous: Oh, petit coquin! Vous avez oublié de vous connecter? Nous regardons les détails, Google dit qu'il est de Moscou. Le vocabulaire est similaire à celui de l'administrateur précédent, que nous avons manqué il y a six mois. Jusqu'à présent, tout est pareil.iunlocker.net

sms-api.online

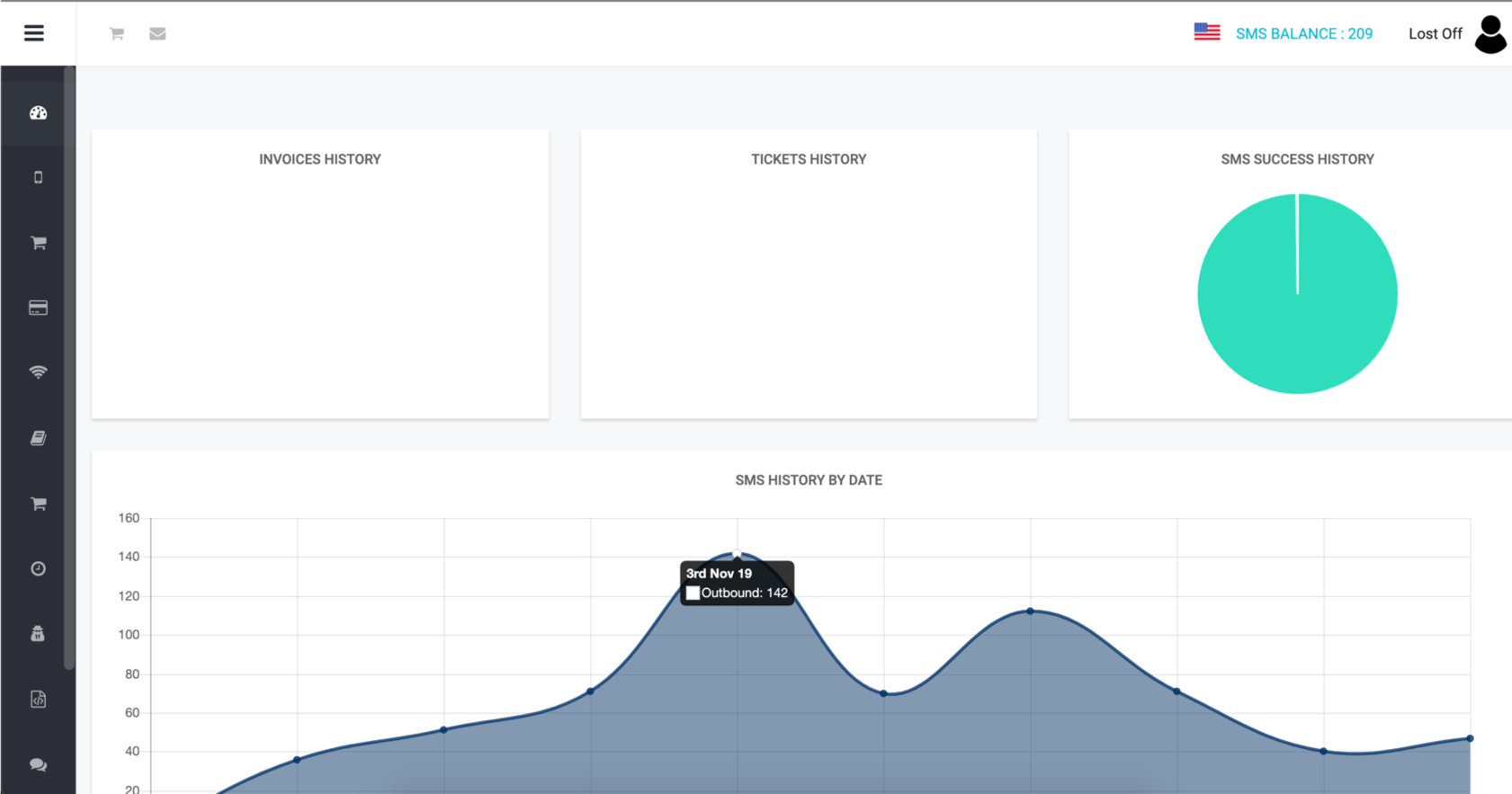

Nous regardons dans la lettre TXTDAT, nous voyons que la connexion spécifiée: Lostoff.Sous ce nom, vous pouvez trouver le service de piratage de courrier, déverrouillage d'iPhones, probablement en raison du fait qu'il s'agit d'une connexion assez populaire.Nous récupérons le mot de passe, allez sur TXTDAT.Un peu à ce sujet: il s'agit d'un service d'envoi de SMS avec une usurpation de l'expéditeur. J'ai essayé de m'enregistrer dessus, mais je dois attendre la confirmation de l'administrateur. Personne ne parle de lui sur Internet. Apparemment, il s'agit d'un service fermé "uniquement pour eux-mêmes".

Nous regardons dans la lettre TXTDAT, nous voyons que la connexion spécifiée: Lostoff.Sous ce nom, vous pouvez trouver le service de piratage de courrier, déverrouillage d'iPhones, probablement en raison du fait qu'il s'agit d'une connexion assez populaire.Nous récupérons le mot de passe, allez sur TXTDAT.Un peu à ce sujet: il s'agit d'un service d'envoi de SMS avec une usurpation de l'expéditeur. J'ai essayé de m'enregistrer dessus, mais je dois attendre la confirmation de l'administrateur. Personne ne parle de lui sur Internet. Apparemment, il s'agit d'un service fermé "uniquement pour eux-mêmes". Il est évident qu'une seule personne au sommet peut envoyer plus d'une centaine de SMS par jour. Nous allons dans les paramètres du compte, voir le numéro.

Il est évident qu'une seule personne au sommet peut envoyer plus d'une centaine de SMS par jour. Nous allons dans les paramètres du compte, voir le numéro. Oh, une autre pièce d'un jour. Ou pas ...Ajouter aux contacts par télégramme:

Oh, une autre pièce d'un jour. Ou pas ...Ajouter aux contacts par télégramme: Lostoff! Je n'ai pas menti.Tout d'abord, dans le télégramme bot @get_kontakt_bot et tapez le numéro là-bas.

Lostoff! Je n'ai pas menti.Tout d'abord, dans le télégramme bot @get_kontakt_bot et tapez le numéro là-bas. Zeynal Mammadov! Connu comme le "programmeur Zeynal", "Zeynal baba" et "Zeynal Tsaritsino K163"Nous trouvons par ce numéro d'annonce:

Zeynal Mammadov! Connu comme le "programmeur Zeynal", "Zeynal baba" et "Zeynal Tsaritsino K163"Nous trouvons par ce numéro d'annonce:

Nous regardons l'emplacement:

Nous regardons l'emplacement: Tsaritsyno , qui coïncide avec les premières pistes.Après avoir cassé le téléphone via instagram via le service nuga.app, il a donné jusqu'à deux contacts:@ zeynal.official, avec le nom Zeynal Mamedov, qui a déjà été supprimé.et@ lidermobile38, un département du complexe radio de Yuzhny (un autre marché radio?).Après cette histoire, un groupe d'initiative fermé a été créé lors de la conférence ZeroNights (jusqu'à 66 personnes au moment de la publication) pour pirater des contrefaçons. Eh bien, en tant qu'initiative, nous voyons un faux - nous essayons de pirater, nous envoyons la base de données des victimes aux propriétaires du site d'origine (pour changer les mots de passe et d'autres activités). Mais vous-même pouvez l'essayer.

Tsaritsyno , qui coïncide avec les premières pistes.Après avoir cassé le téléphone via instagram via le service nuga.app, il a donné jusqu'à deux contacts:@ zeynal.official, avec le nom Zeynal Mamedov, qui a déjà été supprimé.et@ lidermobile38, un département du complexe radio de Yuzhny (un autre marché radio?).Après cette histoire, un groupe d'initiative fermé a été créé lors de la conférence ZeroNights (jusqu'à 66 personnes au moment de la publication) pour pirater des contrefaçons. Eh bien, en tant qu'initiative, nous voyons un faux - nous essayons de pirater, nous envoyons la base de données des victimes aux propriétaires du site d'origine (pour changer les mots de passe et d'autres activités). Mais vous-même pouvez l'essayer.Où commencer?

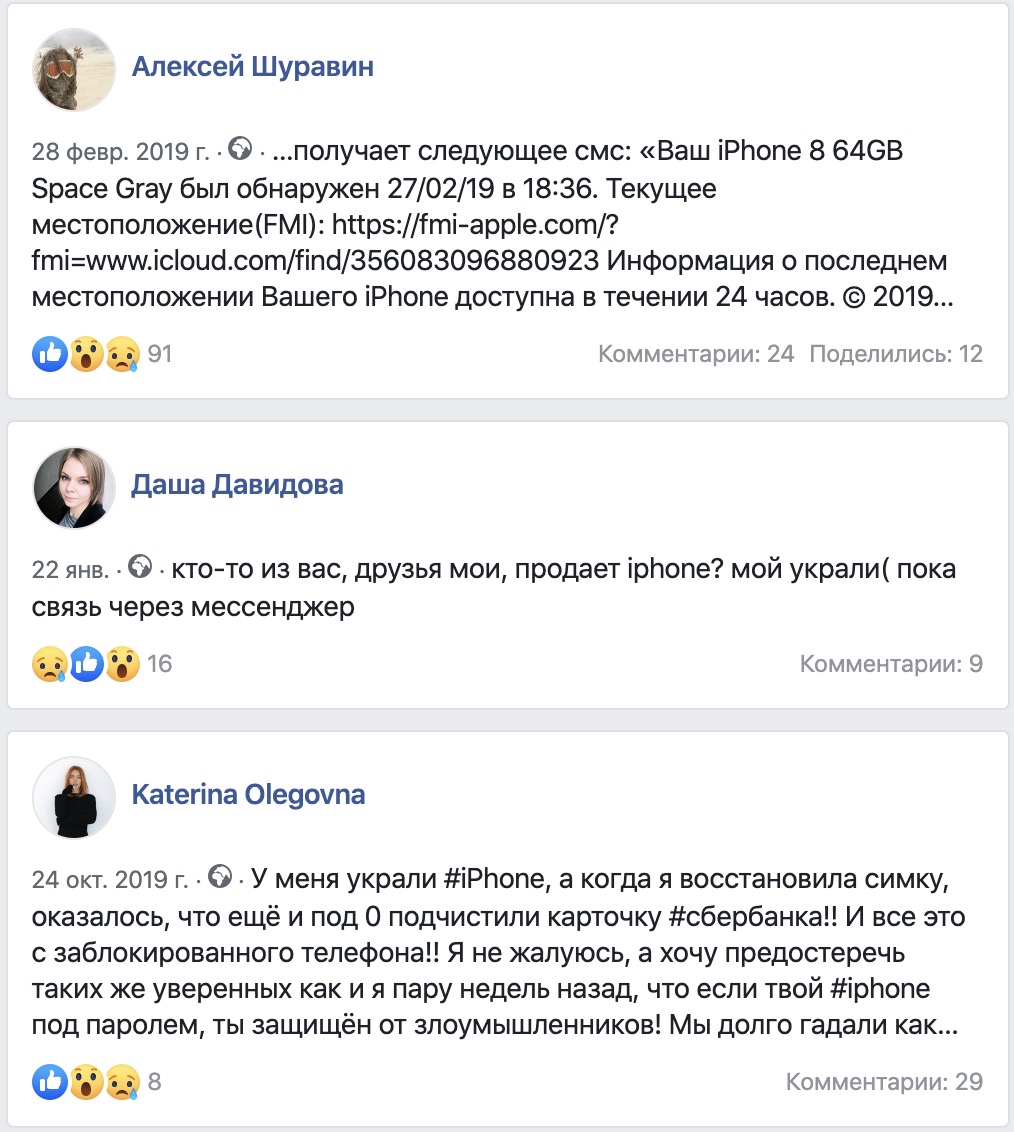

Comment rechercher des contrefaçons?Malheureusement, les domaines ne vivent pas longtemps, mais de nouveaux apparaissent toujours.J'ai utilisé plusieurs approches.Le premier , et le plus courant, est la surveillance des réseaux sociaux.Nous introduisons dans les réseaux sociaux différentes variantes de requêtes de recherche de la forme "volé iphone sms", nous obtenons les résultats des victimes. Comme pour les histoires tristes qu'ils ont, en plus du téléphone, retiré de l'argent à la banque, et avec un simple mécontentement. Mais les liens sont importants pour nous, nous les supprimons donc des captures d'écran. Si vous n'êtes pas timide, vous pouvez écrire aux victimes et demander personnellement un lien.

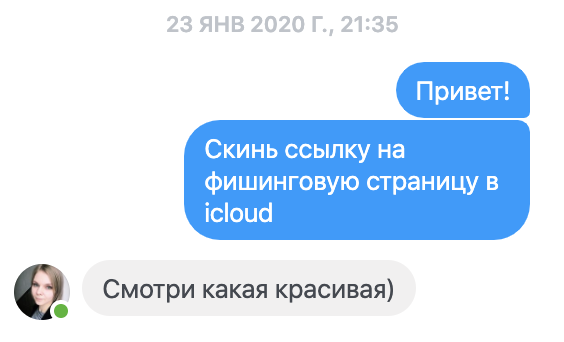

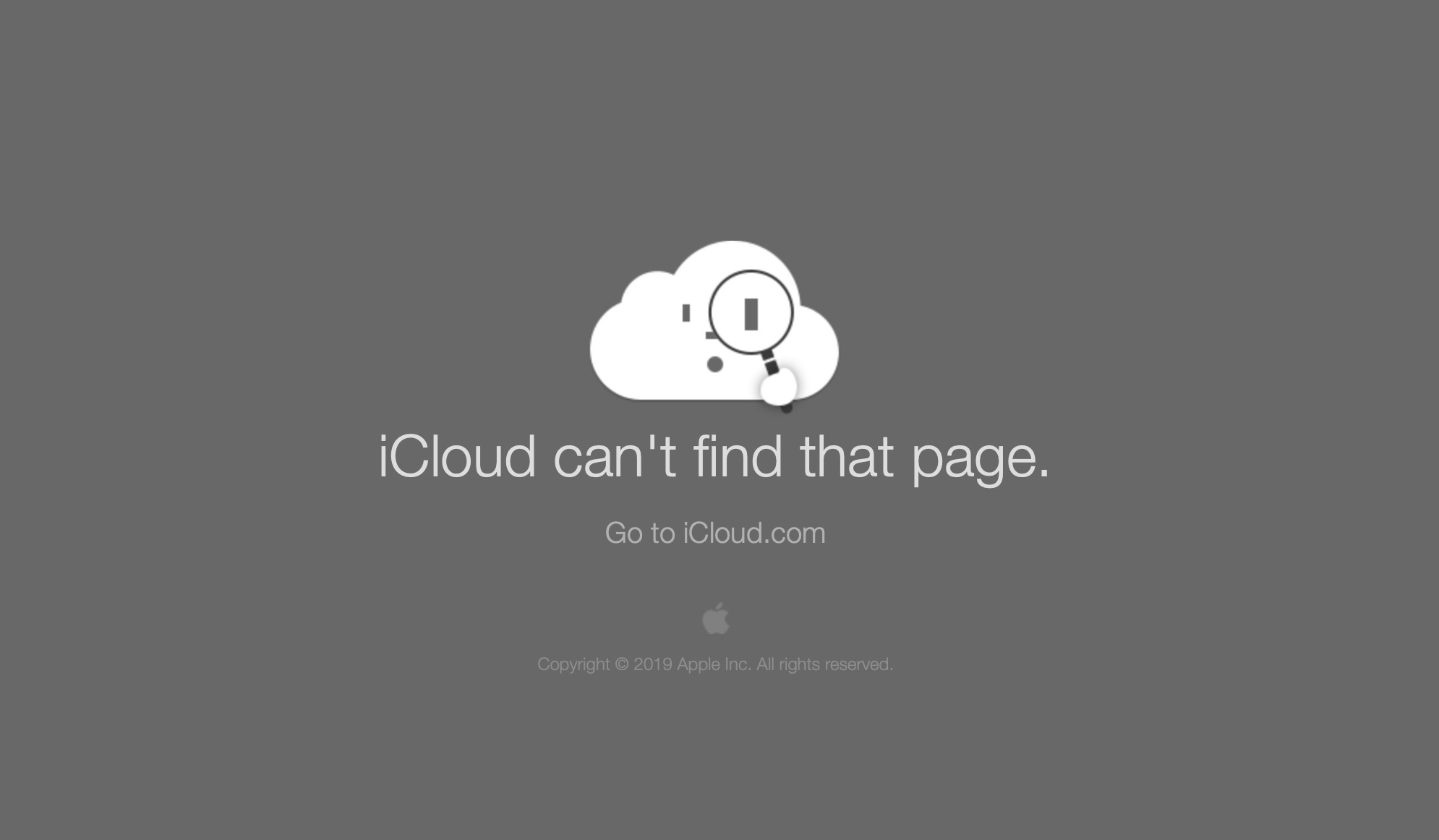

Mais les liens sont importants pour nous, nous les supprimons donc des captures d'écran. Si vous n'êtes pas timide, vous pouvez écrire aux victimes et demander personnellement un lien. Deuxième voie . Si le domaine est apparu à différents robots, essayez de les trouver.Plusieurs services viennent à la rescousse:google.comSite génial, je l'utilise toujours moi-même. Il suffit d'écrire intitle: «iCloud ne peut pas trouver cette page» pour attraper les faux qui ont une erreur icloud sur la page principale 404.Vous pouvez affiner votre recherche sur un site spécifique, par exemple

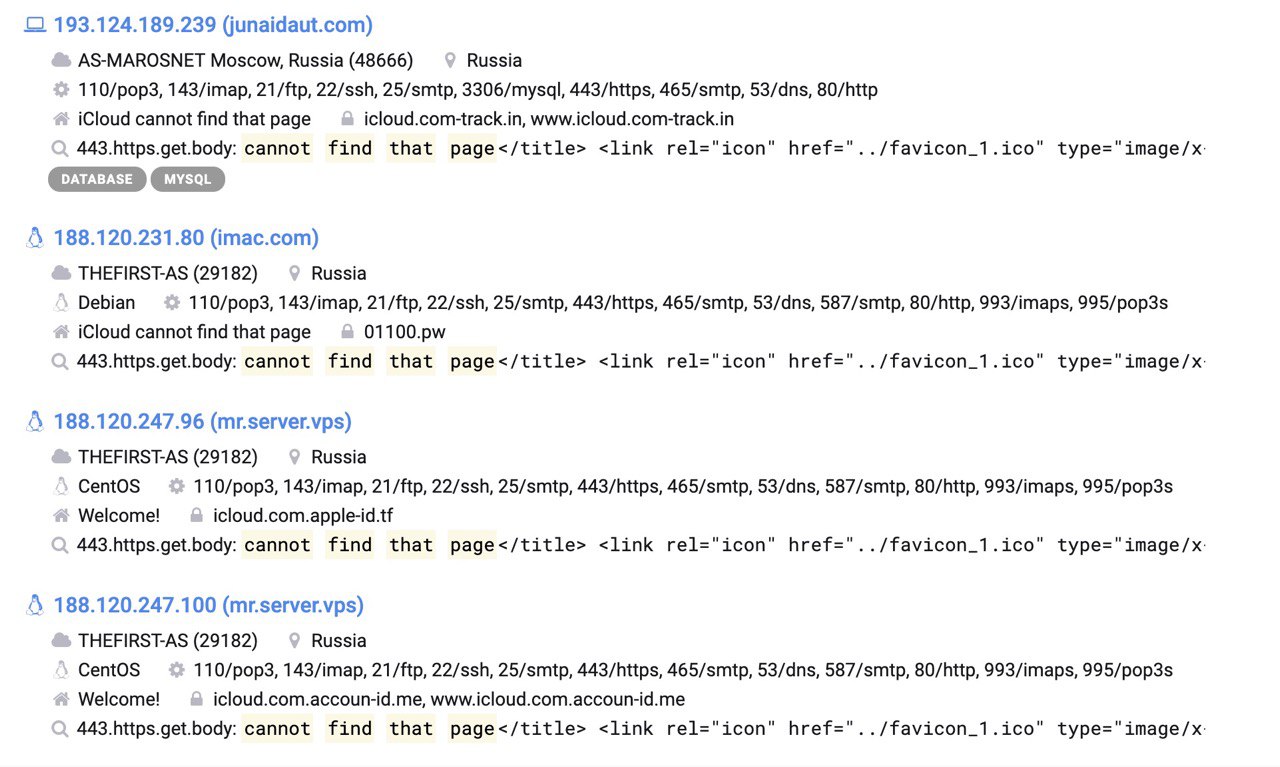

Deuxième voie . Si le domaine est apparu à différents robots, essayez de les trouver.Plusieurs services viennent à la rescousse:google.comSite génial, je l'utilise toujours moi-même. Il suffit d'écrire intitle: «iCloud ne peut pas trouver cette page» pour attraper les faux qui ont une erreur icloud sur la page principale 404.Vous pouvez affiner votre recherche sur un site spécifique, par exemple site:cutestat.com censys.io / shodan.io / publicwww.com.Ils vous permettent de trouver les hôtes sur lesquels tournaient les mêmes sites. Nous utilisons le titre de la page, comme dans la version précédente.

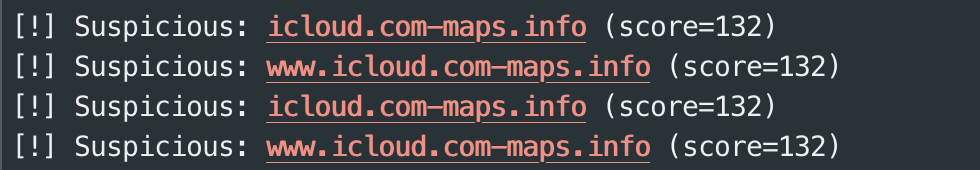

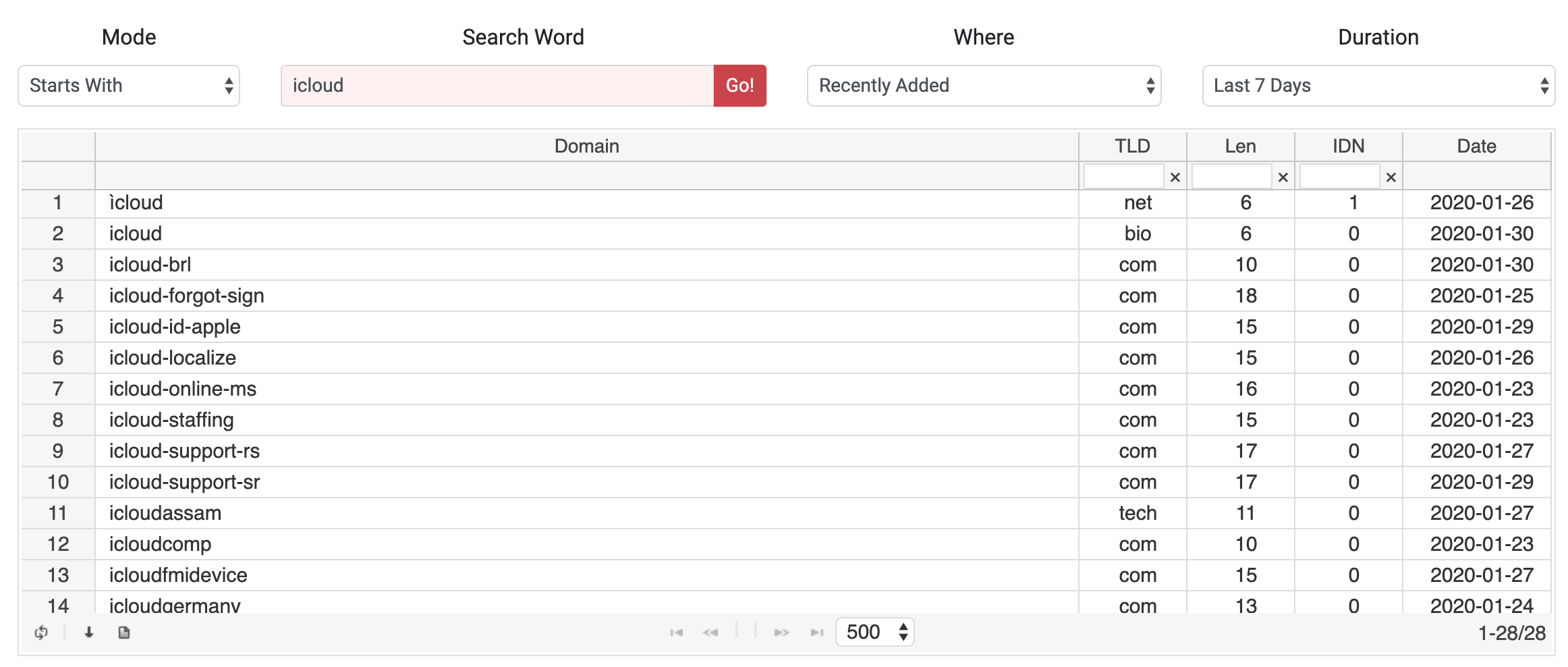

censys.io / shodan.io / publicwww.com.Ils vous permettent de trouver les hôtes sur lesquels tournaient les mêmes sites. Nous utilisons le titre de la page, comme dans la version précédente. urlscan.ioService génial . Il vous permet de rechercher, par exemple, des liens connexes . Cela vous donne immédiatement beaucoup de nouveaux domaines sur le moteur Phoenix (ou sur d'autres).iPanel Pro (et similaires) redirigera de la page principale vers le icloud.com d'origine, afin que vous puissiez suivre les redirections .Troisième voie- surveillance en temps réel.Il y a un script sympa de x0rz: phishing_catcher , il vous permet de surveiller les certificats émis. Mais comme nous ne sommes intéressés que par icloud, nous examinons les domaines . Nous sélectionnons des mots clés et des zones de domaine.Je n'ai laissé que de tels mots clés: après avoir lancé le script, nous l'avons mis sous surveillance, puis nous avons regardé la sortie. Le fait qu'il s'agisse d'un marché populaire peut être jugé par le fait qu'environ 10 domaines sont enregistrés par jour. La quatrième et dernière façon pour aujourd'hui est de rechercher non pas par certificats, mais par domaines enregistrés. Dnspedia nous y aidera . Je pense que vous devinerez comment rechercher des domaines en plus de 7 jours.

urlscan.ioService génial . Il vous permet de rechercher, par exemple, des liens connexes . Cela vous donne immédiatement beaucoup de nouveaux domaines sur le moteur Phoenix (ou sur d'autres).iPanel Pro (et similaires) redirigera de la page principale vers le icloud.com d'origine, afin que vous puissiez suivre les redirections .Troisième voie- surveillance en temps réel.Il y a un script sympa de x0rz: phishing_catcher , il vous permet de surveiller les certificats émis. Mais comme nous ne sommes intéressés que par icloud, nous examinons les domaines . Nous sélectionnons des mots clés et des zones de domaine.Je n'ai laissé que de tels mots clés: après avoir lancé le script, nous l'avons mis sous surveillance, puis nous avons regardé la sortie. Le fait qu'il s'agisse d'un marché populaire peut être jugé par le fait qu'environ 10 domaines sont enregistrés par jour. La quatrième et dernière façon pour aujourd'hui est de rechercher non pas par certificats, mais par domaines enregistrés. Dnspedia nous y aidera . Je pense que vous devinerez comment rechercher des domaines en plus de 7 jours.# Apple iCloud

'appleid': 70

'icloud': 60

'iforgot': 60

'itunes': 50

'apple': 40

'iphone': 30

'findmy': 30

'findme': 30

'location': 30

'applecare': 30

'fmf': 20

'fmi': 20

Résumer

- , . , , ( ) — . .

- email .

- ,

- — , email’, VPN, — , . , .

Comme l'a dit un type intelligent, il en coûte à une personne qui se défend de faire une erreur une fois - ils vont le casser. Mais si le pirate se trompe une fois, ils le trouveront.J'ai publié les domaines, les données d'administrateur et les codes source sur le forum xss.is et les ajouterai si je trouve plus de temps pour cette activité. Sur ce mon autorité est tout.Merci à kaimi, crlf et autres mecs pour l'aide, yarbabin pour le logo cool.Ceci, et d'autres articles de blog . Source: https://habr.com/ru/post/undefined/

All Articles