[Atelier] Les attaques DMA en pratique. Exploiter par un accès direct à la mémoire

Ce samedi 1er février 2020, une master class sur l'utilisation pratique des attaques DMA se tiendra dans notre Hackspace Neuron à Moscou. Ensemble, nous piraterons un véritable ordinateur avec un système de fichiers crypté qui imite un guichet automatique ou un terminal de paiement. Animation d'atelier ValdikSS et Maxim Goryachy . Derrière le bar, Pavel Zhovner .Accès direct à la mémoire (DMA) - un mode de fonctionnement de bas niveau des périphériques informatiques, impliquant un accès direct à la mémoire RAM de l'ordinateur. Il est requis pour que PCIe, Thunderbolt et certains autres périphériques fonctionnent. Dans des conditions normales, le DMA est utilisé pour un accès plus rapide à la mémoire afin de ne pas occuper le processeur.À l'aide d'un périphérique spécial «malveillant», un attaquant peut prendre le contrôle du bus PCIe et obtenir un accès complet en lecture et en écriture à la mémoire d'un ordinateur en état de marche, même si le système est protégé contre la pénétration de logiciels.

Ce samedi 1er février 2020, une master class sur l'utilisation pratique des attaques DMA se tiendra dans notre Hackspace Neuron à Moscou. Ensemble, nous piraterons un véritable ordinateur avec un système de fichiers crypté qui imite un guichet automatique ou un terminal de paiement. Animation d'atelier ValdikSS et Maxim Goryachy . Derrière le bar, Pavel Zhovner .Accès direct à la mémoire (DMA) - un mode de fonctionnement de bas niveau des périphériques informatiques, impliquant un accès direct à la mémoire RAM de l'ordinateur. Il est requis pour que PCIe, Thunderbolt et certains autres périphériques fonctionnent. Dans des conditions normales, le DMA est utilisé pour un accès plus rapide à la mémoire afin de ne pas occuper le processeur.À l'aide d'un périphérique spécial «malveillant», un attaquant peut prendre le contrôle du bus PCIe et obtenir un accès complet en lecture et en écriture à la mémoire d'un ordinateur en état de marche, même si le système est protégé contre la pénétration de logiciels.Les attaques DMA permettent

- À l'insu du système d'exploitation et des antivirus, lisez et modifiez les données dans la mémoire de l'ordinateur;

- Injectez votre code dans le système d'exploitation et les programmes en cours d'exécution

- Récupérez toutes les données des programmes en cours d'exécution: clés, mots de passe

- Contourner l'authentification et l'autorisation du système d'exploitation

- .

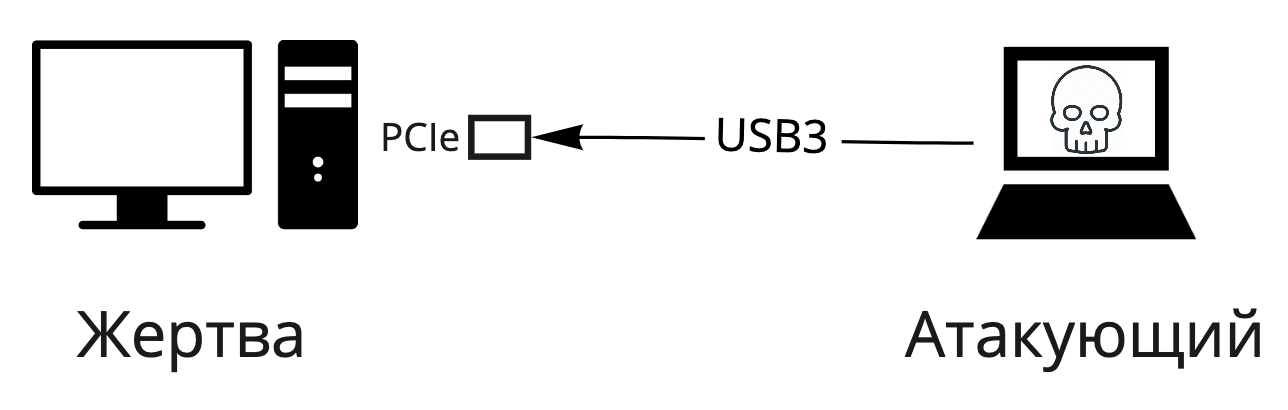

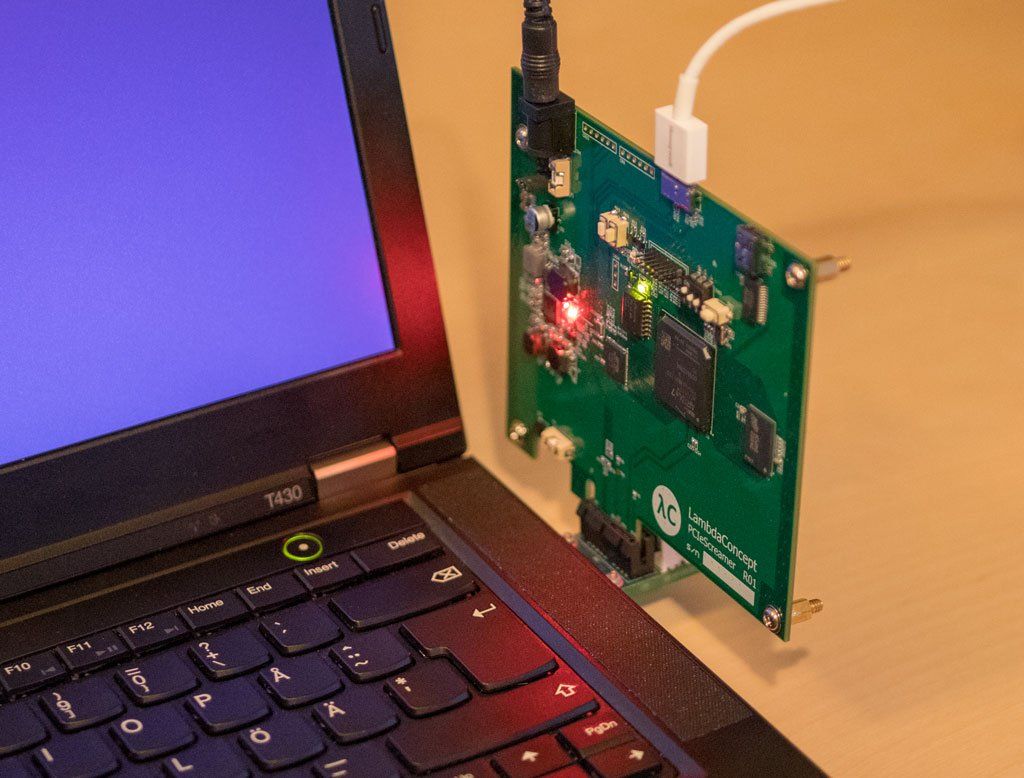

Partie 1 - ThéorieTout d'abord, nous verrons sur les doigts comment fonctionne le bus PCIe et l'accès à la mémoire, pourquoi de telles attaques sont possibles et quels moyens modernes de protection contre de telles attaques existent. Voyons quels outils existent pour mener des attaques DMA et comment concevoir au mieux des systèmes sécurisés.ValdikSS parlera de son expérience de l'utilisation d'une attaque DMA pour casser la protection d'une machine à sous japonaise .Partie 2 - leçon pratiquePour mener une attaque, nous utiliserons deux ordinateurs: l'attaquant et la victime. Un périphérique spécial «malveillant» est inséré dans le port PCIe de la victime, qui implémente la couche physique de PCIe et envoie des commandes de l'attaquant. L'ordinateur attaquant se connecte à la carte «malveillante» via USB et envoie des commandes au bus PCIe de la victime. Un ordinateur X86 ordinaire agira comme une victime, et la carte USB3380 agira comme un périphérique «diabolique». Le côté attaquant utilisera le framework pcileech .Voyons quels appareils prennent en charge pcileech en tant qu'attaquants et quel est le meilleur choix. Nous allons configurer un stand d'attaquant à partir de zéro sur la base de la carte USB3380.

Un ordinateur X86 ordinaire agira comme une victime, et la carte USB3380 agira comme un périphérique «diabolique». Le côté attaquant utilisera le framework pcileech .Voyons quels appareils prennent en charge pcileech en tant qu'attaquants et quel est le meilleur choix. Nous allons configurer un stand d'attaquant à partir de zéro sur la base de la carte USB3380. Initialement, l'ordinateur victime aura un disque dur chiffré avec bitlocker et verrouillé pour entrer dans le système d'exploitation.Nous effectuerons les attaques suivantes:

Initialement, l'ordinateur victime aura un disque dur chiffré avec bitlocker et verrouillé pour entrer dans le système d'exploitation.Nous effectuerons les attaques suivantes:- Contournement de l'authentification Windows - Connexion à votre compte sans réinitialiser les mots de passe

- Accès aux dossiers des victimes . Malgré le cryptage du système de fichiers, l'accès aux fichiers est toujours possible à partir du système d'exploitation

- Nous extrayons des données précieuses de la mémoire - clés d'un portefeuille Bitcoin, mots de passe et texte tapé

- Nous installons une imitation d'un cheval de Troie immédiatement en mémoire sans fichiers intermédiaires sur le disque

Pour qui est cette profession

La leçon sera utile aux développeurs de systèmes embarqués, à ceux qui conçoivent des terminaux, des distributeurs automatiques de billets, des machines, des machines de jeux et de jeux d'argent. Vous aurez besoin de connaissances de base en matériel informatique.Le framework pcileech est assez simple et dispose de plusieurs plug-ins pratiques pour les attaques typiques, de sorte que tout utilisateur d'ordinateur avancé pourra apprendre à l'utiliser.À propos des auteurs

ValdikSS est un chercheur en sécurité et un passionné d'open source. L'auteur du programme de contournement des systèmes DPI GoodByeDPI et des services JustVPN et Anti-Ban . Il a travaillé chez Digital Security . __________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

ValdikSS est un chercheur en sécurité et un passionné d'open source. L'auteur du programme de contournement des systèmes DPI GoodByeDPI et des services JustVPN et Anti-Ban . Il a travaillé chez Digital Security . __________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________ Maxim Hot- Développeur embarqué et chercheur en sécurité chez Positive Technologies. Il s'intéresse à la cryptographie, aux technologies de virtualisation, à la rétro-ingénierie et à tout ce qui touche au matériel. Il a joué au 33C3, 34C3, Black Hat. Avec Mark Ermolov, il a découvert des vulnérabilités dans Intel ME, le micrologiciel Apple MacOS. _________________________________________________________________________________________________________________________________________________________________________________________

Maxim Hot- Développeur embarqué et chercheur en sécurité chez Positive Technologies. Il s'intéresse à la cryptographie, aux technologies de virtualisation, à la rétro-ingénierie et à tout ce qui touche au matériel. Il a joué au 33C3, 34C3, Black Hat. Avec Mark Ermolov, il a découvert des vulnérabilités dans Intel ME, le micrologiciel Apple MacOS. _________________________________________________________________________________________________________________________________________________________________________________________Lieu - Hackspace Neuron

Hackspace Neuron est une communauté de geeks et de passionnés de techno au centre de Moscou. Des lieux de travail avec des équipements professionnels et une atmosphère créative.

Tout l'argent récolté servira à payer le loyer et à développer Huxspace. Si vous souhaitez nous soutenir en plus, vous pouvez embrasser et offrir votre aide.Attention: toutes les informations présentées à la master class sont uniquement à des fins de recherche. Le banc d'essai pour l'analyse de vulnérabilité n'est pas un système réel et a été créé spécifiquement à des fins de formation. L'auteur n'encourage pas à utiliser les connaissances acquises pour commettre des actes illégaux.

Tout l'argent récolté servira à payer le loyer et à développer Huxspace. Si vous souhaitez nous soutenir en plus, vous pouvez embrasser et offrir votre aide.Attention: toutes les informations présentées à la master class sont uniquement à des fins de recherche. Le banc d'essai pour l'analyse de vulnérabilité n'est pas un système réel et a été créé spécifiquement à des fins de formation. L'auteur n'encourage pas à utiliser les connaissances acquises pour commettre des actes illégaux.Source: https://habr.com/ru/post/undefined/

All Articles