Vulnérabilités du réseau 5G

Alors que les passionnés attendent avec impatience l'introduction massive des réseaux de cinquième génération, les cybercriminels se frottent les mains en prévision de nouvelles opportunités de profit. Malgré tous les efforts des développeurs, la technologie 5G contient des vulnérabilités, dont la détection est compliquée par le manque d'expérience dans le nouvel environnement. Nous avons examiné un petit réseau 5G et identifié trois types de vulnérabilités, dont nous parlerons dans cet article.

Alors que les passionnés attendent avec impatience l'introduction massive des réseaux de cinquième génération, les cybercriminels se frottent les mains en prévision de nouvelles opportunités de profit. Malgré tous les efforts des développeurs, la technologie 5G contient des vulnérabilités, dont la détection est compliquée par le manque d'expérience dans le nouvel environnement. Nous avons examiné un petit réseau 5G et identifié trois types de vulnérabilités, dont nous parlerons dans cet article.Objet d'étude

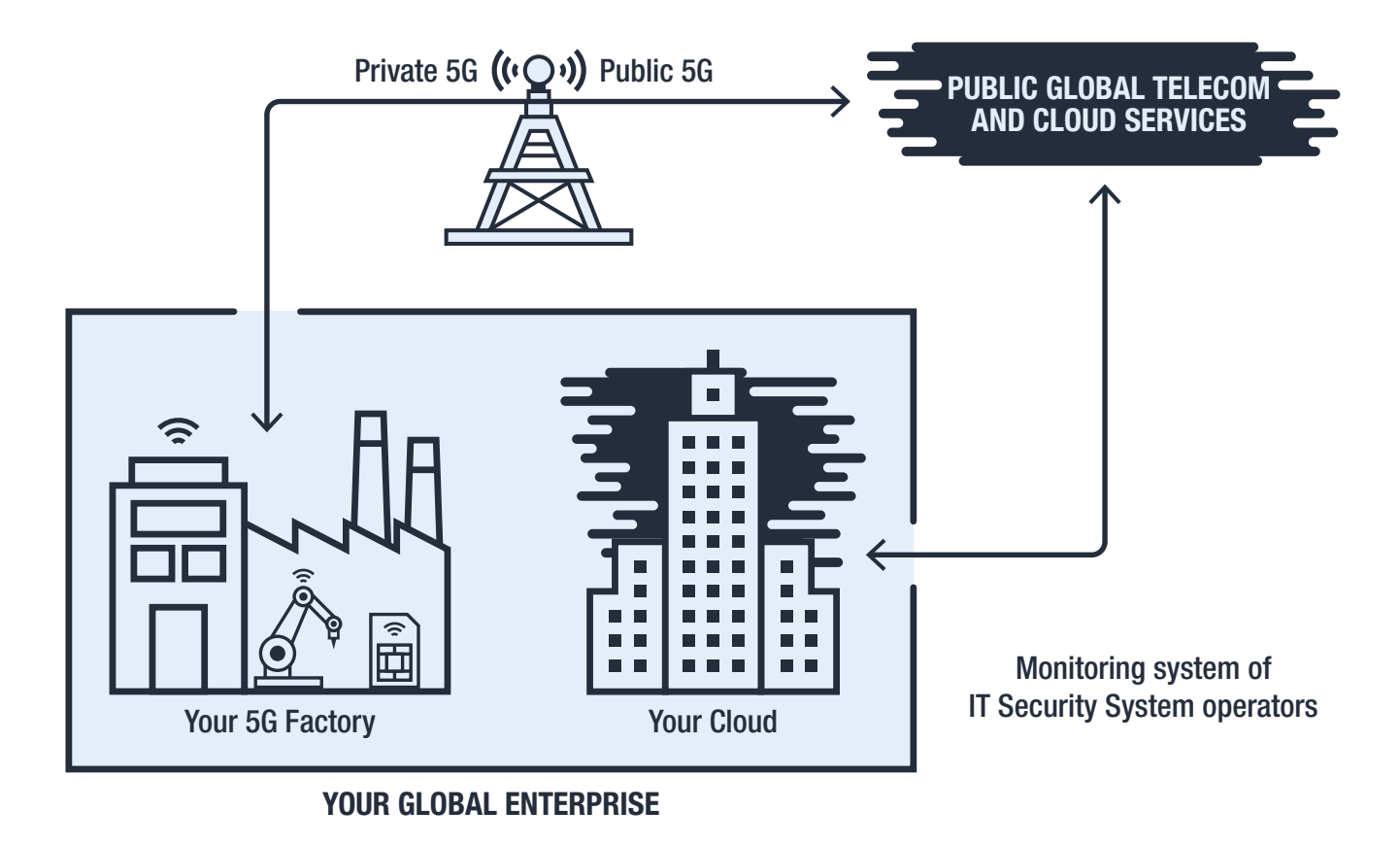

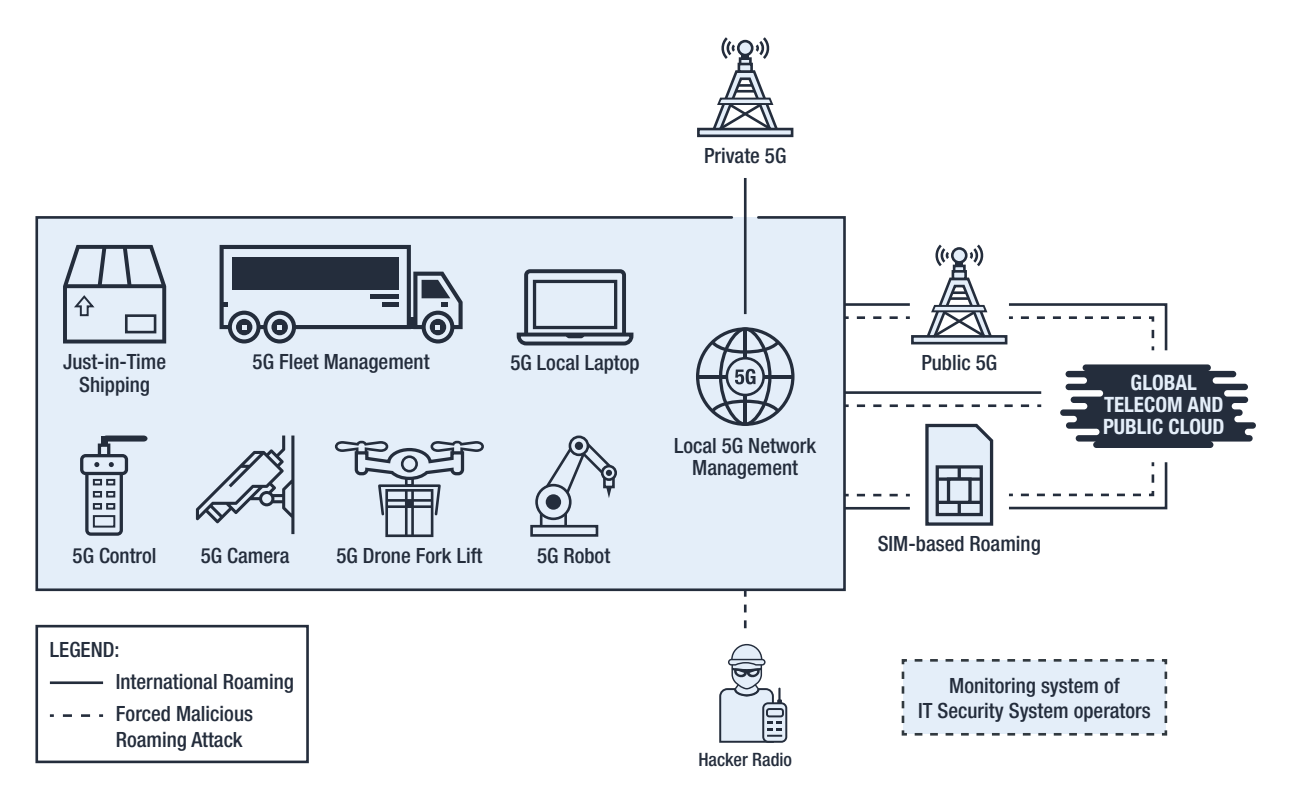

Prenons l'exemple le plus simple - un réseau de campus 5G non public (réseau non public, NPN) connecté au monde extérieur via des canaux de communication publics. Ce sont de tels réseaux dans un avenir proche qui seront utilisés comme typiques dans tous les pays inclus dans la course 5G. L'environnement potentiel pour déployer des réseaux de cette configuration est constitué d'entreprises «intelligentes», de villes «intelligentes», de bureaux de grandes entreprises et d'autres emplacements similaires avec un haut degré de contrôlabilité. Infrastructure NPN: le réseau fermé de l’entreprise est connecté au réseau mondial 5G via des canaux publics. Source: Trend MicroContrairement aux réseaux de quatrième génération, les réseaux 5G se concentrent sur le traitement des données en temps réel, de sorte que leur architecture ressemble à un gâteau multicouche. La séparation en niveaux vous permet de simplifier l'interaction en standardisant l'API pour l'interaction entre les couches.

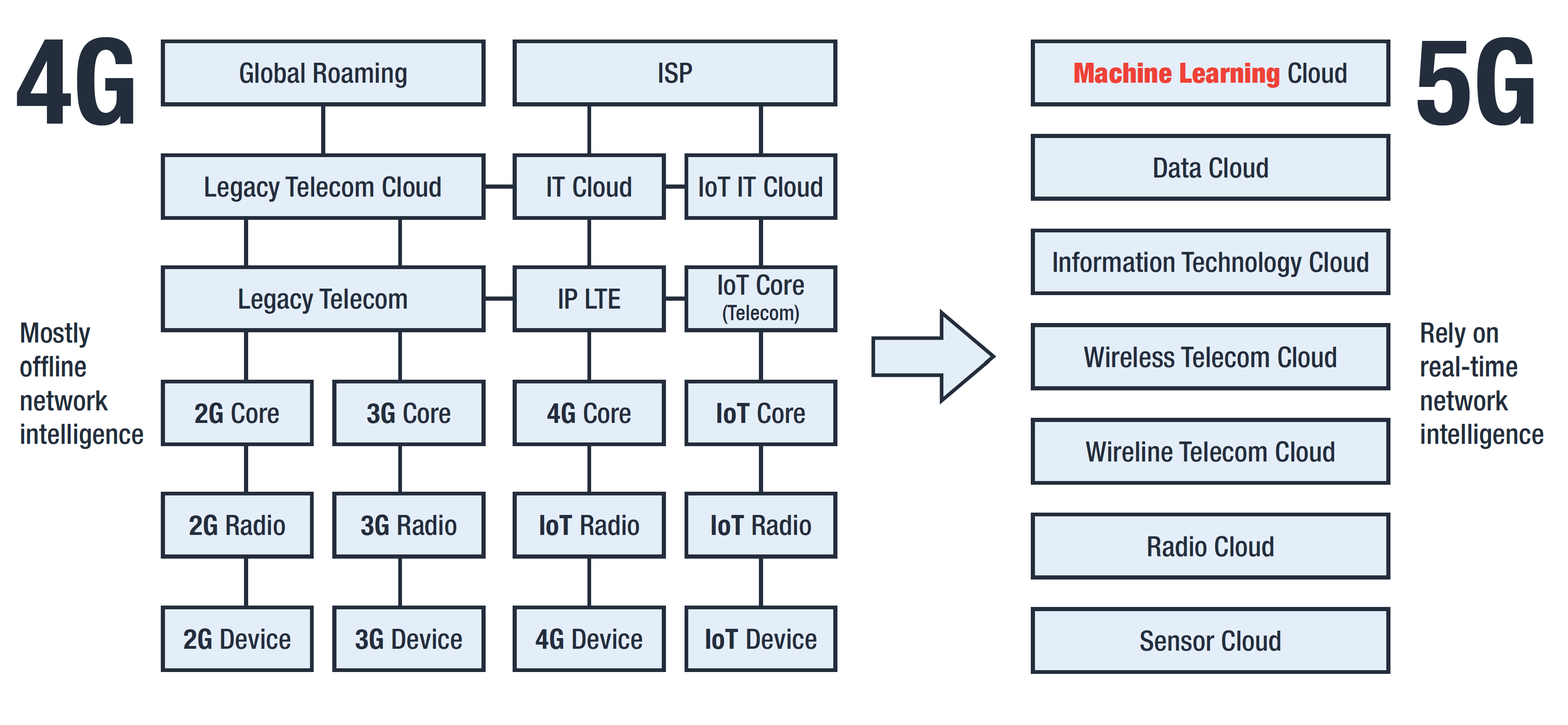

Infrastructure NPN: le réseau fermé de l’entreprise est connecté au réseau mondial 5G via des canaux publics. Source: Trend MicroContrairement aux réseaux de quatrième génération, les réseaux 5G se concentrent sur le traitement des données en temps réel, de sorte que leur architecture ressemble à un gâteau multicouche. La séparation en niveaux vous permet de simplifier l'interaction en standardisant l'API pour l'interaction entre les couches. Comparaison des architectures 4G et 5G. Source: Trend MicroLe résultat est une automatisation et une évolutivité accrues, ce qui est essentiel pour traiter d'énormes quantités d'informations provenant de l'Internet des objets (IoT).L'isolement des niveaux fixés dans la norme 5G pose un nouveau problème: les systèmes de sécurité qui fonctionnent à l'intérieur du réseau NPN protègent l'objet et son cloud privé, les systèmes de sécurité des réseaux externes - leur infrastructure interne. Le trafic entre NPN et les réseaux externes est considéré comme sûr, car il provient de systèmes sécurisés, mais en fait personne ne le protège.Dans notre récente étude, Securing 5G Through Cyber-Telecom Identity Federation, nous présentons plusieurs scénarios de cyberattaque sur un réseau 5G qui exploitent:

Comparaison des architectures 4G et 5G. Source: Trend MicroLe résultat est une automatisation et une évolutivité accrues, ce qui est essentiel pour traiter d'énormes quantités d'informations provenant de l'Internet des objets (IoT).L'isolement des niveaux fixés dans la norme 5G pose un nouveau problème: les systèmes de sécurité qui fonctionnent à l'intérieur du réseau NPN protègent l'objet et son cloud privé, les systèmes de sécurité des réseaux externes - leur infrastructure interne. Le trafic entre NPN et les réseaux externes est considéré comme sûr, car il provient de systèmes sécurisés, mais en fait personne ne le protège.Dans notre récente étude, Securing 5G Through Cyber-Telecom Identity Federation, nous présentons plusieurs scénarios de cyberattaque sur un réseau 5G qui exploitent:- Vulnérabilités de la carte SIM,

- vulnérabilités du réseau

- vulnérabilités du système d'identification.

Examinez chaque vulnérabilité plus en détail.Vulnérabilités de la carte SIM

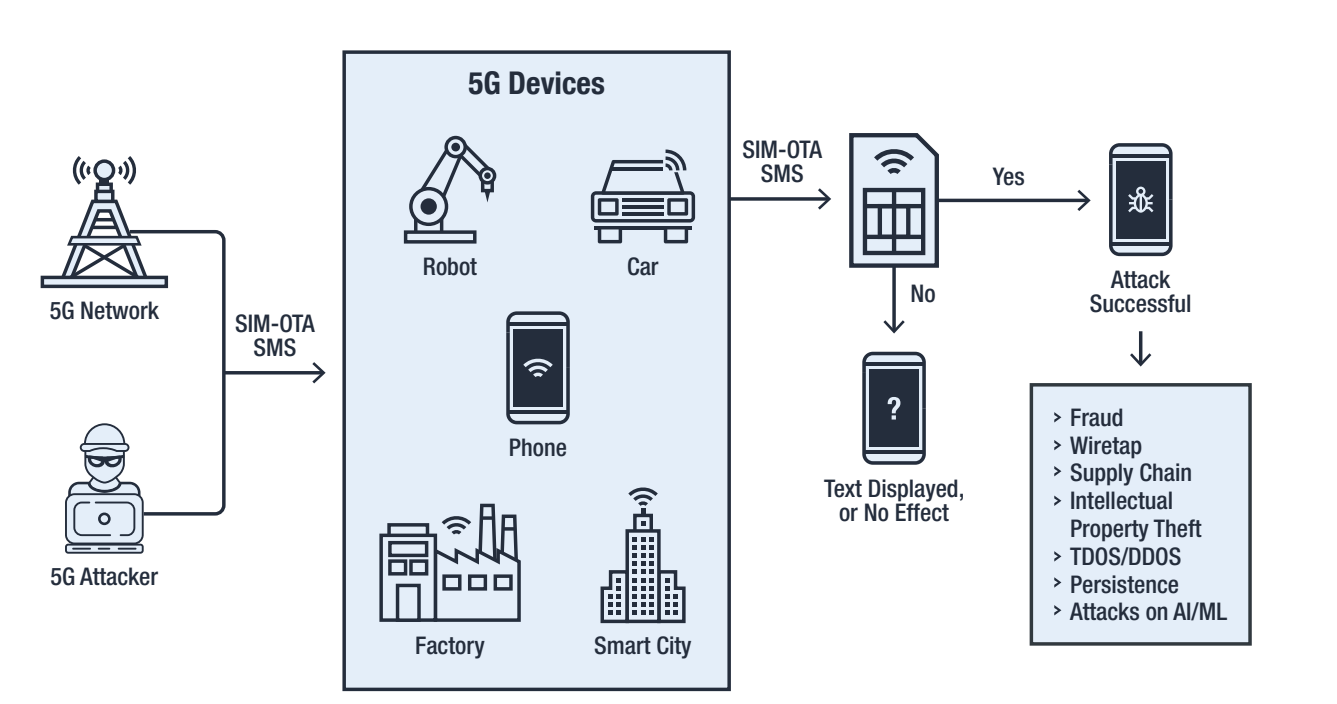

Une carte SIM est un appareil complexe sur lequel il existe même un ensemble complet d'applications intégrées - SIM Toolkit, STK. L’un de ces programmes, S @ T Browser, peut théoriquement être utilisé pour visualiser les sites internes de l’opérateur, mais dans la pratique, il a longtemps été oublié et n’a pas été mis à jour depuis 2009, car maintenant d’autres fonctions remplissent ces fonctions.Le problème est que le navigateur S @ T s'est révélé vulnérable: un service SMS spécialement préparé pirate la carte SIM et l'oblige à exécuter les commandes nécessaires au pirate, et l'utilisateur du téléphone ou de l'appareil ne remarquera rien d'inhabituel. L'attaque s'appelle Simjaker et offre de nombreuses opportunités aux attaquants. Attaque Simjacking sur un réseau 5G. Source: Trend MicroEn particulier, il permet à l'attaquant de transférer des informations sur l'emplacement de l'abonné, son identifiant d'appareil (IMEI) et la tour de téléphonie cellulaire (Cell ID), ainsi que de forcer le téléphone à composer un numéro, envoyer des SMS, ouvrir un lien dans un navigateur et même déconnecter une carte SIM.Dans le contexte des réseaux 5G, cette vulnérabilité des cartes SIM devient un problème sérieux, compte tenu du nombre d'appareils connectés. Bien que SIMAlliance ait développé de nouvelles normes pour les cartes SIM pour 5G avec une sécurité accrue , l' utilisation de "vieilles" cartes SIM est toujours possible dans les réseaux de cinquième génération . Et comme tout fonctionne de cette façon, il n'est pas nécessaire de s'attendre à un remplacement rapide des cartes SIM existantes.

Attaque Simjacking sur un réseau 5G. Source: Trend MicroEn particulier, il permet à l'attaquant de transférer des informations sur l'emplacement de l'abonné, son identifiant d'appareil (IMEI) et la tour de téléphonie cellulaire (Cell ID), ainsi que de forcer le téléphone à composer un numéro, envoyer des SMS, ouvrir un lien dans un navigateur et même déconnecter une carte SIM.Dans le contexte des réseaux 5G, cette vulnérabilité des cartes SIM devient un problème sérieux, compte tenu du nombre d'appareils connectés. Bien que SIMAlliance ait développé de nouvelles normes pour les cartes SIM pour 5G avec une sécurité accrue , l' utilisation de "vieilles" cartes SIM est toujours possible dans les réseaux de cinquième génération . Et comme tout fonctionne de cette façon, il n'est pas nécessaire de s'attendre à un remplacement rapide des cartes SIM existantes. Utilisation malveillante de l'itinérance. Source: Trend MicroL'utilisation de Simjacking vous permet de forcer la carte SIM en mode itinérance et de la forcer à se connecter à la tour cellulaire que l'attaquant contrôle. Dans ce cas, l'attaquant pourra modifier les paramètres de la carte SIM pour écouter les conversations téléphoniques, introduire des malwares et mener différents types d'attaques à l'aide d'un appareil contenant une carte SIM piratée. Il pourra le faire par le fait que l'interaction avec les appareils en itinérance se déroule en contournant les procédures de sécurité adoptées pour les appareils du réseau "domestique".

Utilisation malveillante de l'itinérance. Source: Trend MicroL'utilisation de Simjacking vous permet de forcer la carte SIM en mode itinérance et de la forcer à se connecter à la tour cellulaire que l'attaquant contrôle. Dans ce cas, l'attaquant pourra modifier les paramètres de la carte SIM pour écouter les conversations téléphoniques, introduire des malwares et mener différents types d'attaques à l'aide d'un appareil contenant une carte SIM piratée. Il pourra le faire par le fait que l'interaction avec les appareils en itinérance se déroule en contournant les procédures de sécurité adoptées pour les appareils du réseau "domestique".Vulnérabilités du réseau

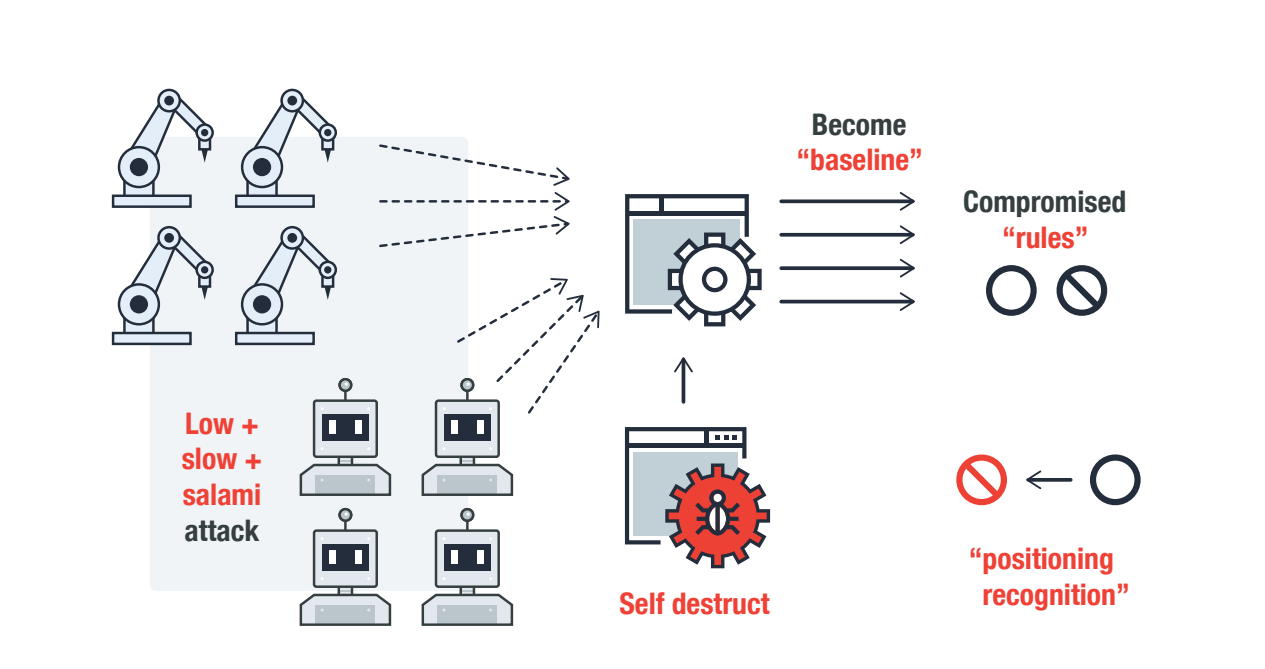

Les attaquants peuvent modifier les paramètres d'une carte SIM compromise pour résoudre leurs problèmes. La relative facilité et la furtivité d'une attaque Simjaking permet de la réaliser de manière continue, en prenant le contrôle de plus en plus de nouveaux appareils, lentement et patiemment ( attaque faible et lente ) coupant des morceaux du réseau comme des tranches d' attaque de salami . Le suivi de cet impact est extrêmement difficile, et dans un réseau distribué 5G complexe, il est presque irréaliste. Introduction progressive au réseau 5G à l'aide d'attaques Low et Slow + Salami. Source: Trend MicroEt comme les réseaux 5G ne disposent pas de mécanismes de contrôle de sécurité de carte SIM intégrés, les attaquants pourront progressivement définir leurs propres règles dans le domaine de communication 5G en utilisant des cartes SIM capturées pour voler des fonds, autoriser au niveau du réseau, installer des logiciels malveillants et d'autres activités illégales.L'apparition sur les forums de pirates d'outils qui automatisent la capture de cartes SIM à l'aide de Simjaking est particulièrement préoccupante, car l'utilisation de ces outils pour les réseaux de cinquième génération offre aux attaquants des possibilités presque illimitées de mise à l'échelle des attaques et de modification du trafic de confiance.

Introduction progressive au réseau 5G à l'aide d'attaques Low et Slow + Salami. Source: Trend MicroEt comme les réseaux 5G ne disposent pas de mécanismes de contrôle de sécurité de carte SIM intégrés, les attaquants pourront progressivement définir leurs propres règles dans le domaine de communication 5G en utilisant des cartes SIM capturées pour voler des fonds, autoriser au niveau du réseau, installer des logiciels malveillants et d'autres activités illégales.L'apparition sur les forums de pirates d'outils qui automatisent la capture de cartes SIM à l'aide de Simjaking est particulièrement préoccupante, car l'utilisation de ces outils pour les réseaux de cinquième génération offre aux attaquants des possibilités presque illimitées de mise à l'échelle des attaques et de modification du trafic de confiance.Vulnérabilités d'identification

Une carte SIM est utilisée pour identifier l'appareil sur le réseau. Si la carte SIM est active et présente un solde positif, l'appareil est automatiquement considéré comme légitime et ne provoque pas de suspicion au niveau des systèmes de détection. Pendant ce temps, la vulnérabilité de la carte SIM elle-même rend l'ensemble du système d'identification vulnérable. Les systèmes de sécurité informatique ne pourront tout simplement pas suivre un appareil connecté illégalement s'il s'enregistre sur le réseau en utilisant l'identité volée via Simjaking.Il s'avère que le pirate qui s'est connecté au réseau via une carte SIM piratée a accès au niveau du propriétaire actuel, car les systèmes informatiques ne vérifient plus les appareils qui ont été authentifiés au niveau du réseau.L'identification garantie entre le logiciel et la couche réseau ajoute un autre problème: les criminels peuvent intentionnellement créer du «bruit» pour les systèmes de détection d'intrusions en effectuant constamment diverses actions suspectes au nom des appareils légitimes capturés. Étant donné que le fonctionnement des systèmes de détection automatique est basé sur l'analyse de statistiques, les valeurs de seuil pour l'alarme augmenteront progressivement, garantissant qu'il n'y a pas de réaction aux attaques réelles. Une exposition à long terme de ce type est tout à fait capable de modifier le fonctionnement de l'ensemble du réseau et de créer des angles morts statistiques pour les systèmes de détection. Les criminels contrôlant de telles zones peuvent mener des attaques contre les données du réseau et sur les appareils physiques, organiser un déni de service et causer d'autres dommages.Solution: vérification d'identité unifiée

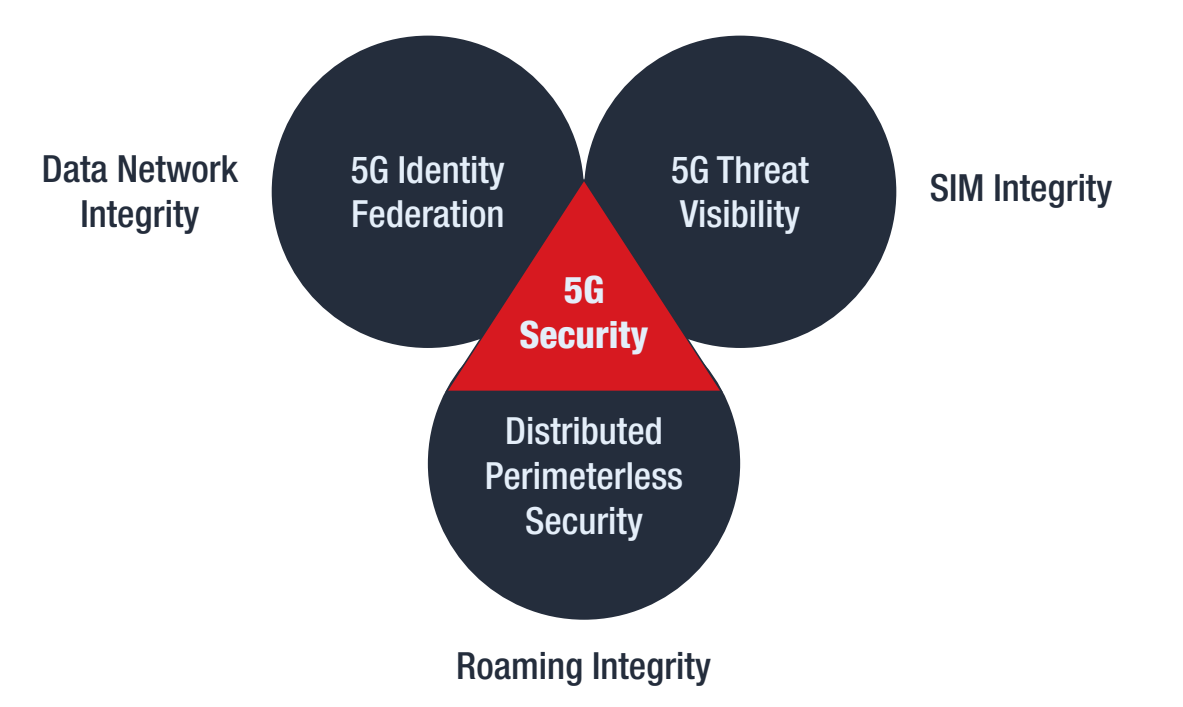

Les vulnérabilités du réseau 5G NPN étudié sont la conséquence de procédures de sécurité fragmentées au niveau de la communication, au niveau des cartes SIM et des appareils, ainsi qu'au niveau de l'interaction en itinérance entre les réseaux. Pour résoudre ce problème, il est nécessaire, conformément au principe de la confiance zéro ( Zero-Trust Architecture, ZTA ), d'assurer l'authentification des appareils connectés au réseau à chaque étape en mettant en œuvre le modèle fédéré de gestion des identités et des accès (FIdAM ).Le principe de ZTA est de maintenir la sécurité même lorsque l'appareil est incontrôlé, en mouvement ou en dehors du périmètre du réseau. Le modèle d'authentification fédérée est une approche de sécurité 5G qui fournit une architecture unique et cohérente pour l'authentification, les droits d'accès, l'intégrité des données et d'autres composants et technologies dans les réseaux 5G.Cette approche élimine la possibilité d'introduire une tour «itinérante» dans le réseau et de rediriger les cartes SIM capturées vers celui-ci. Les systèmes informatiques seront en mesure de détecter complètement la connexion d'appareils étrangers et de bloquer le trafic parasite qui crée du bruit statistique.Pour protéger la carte SIM contre les modifications, il est nécessaire d'y introduire des contrôles d'intégrité supplémentaires, éventuellement implémentés en tant qu'application SIM basée sur la blockchain. L'application peut être utilisée pour authentifier les appareils et les utilisateurs, ainsi que pour vérifier l'intégrité des paramètres du micrologiciel et de la carte SIM à la fois en itinérance et lorsque vous travaillez sur un réseau domestique.

Résumer

La solution aux problèmes de sécurité 5G identifiés peut être représentée comme une combinaison de trois approches:- la mise en œuvre d'un modèle fédéré d'identification et de contrôle d'accès, qui garantira l'intégrité des données dans le réseau;

- assurer une visibilité complète des menaces en mettant en place un registre distribué pour vérifier la légitimité et l'intégrité des cartes SIM;

- la formation d'un système de sécurité distribué sans frontières qui résout les problèmes d'interaction avec les appareils en itinérance.

La mise en œuvre pratique de ces mesures nécessite du temps et des dépenses importantes, mais le déploiement des réseaux 5G est partout, ce qui signifie que vous devez commencer à travailler sur la correction des vulnérabilités dès maintenant.Source: https://habr.com/ru/post/undefined/

All Articles