Entiendo perfectamente que te cansaste del omnipresente Mikrotik, pero es realmente interesante. De hecho, el artículo fue escrito con un retraso de 4 meses (el soporte para SOCKS5 apareció en enero de 2020), pero más vale tarde que nunca, especialmente porque no hay mucha información al respecto y pocas personas lo saben.¡Entonces empecemos!

Entiendo perfectamente que te cansaste del omnipresente Mikrotik, pero es realmente interesante. De hecho, el artículo fue escrito con un retraso de 4 meses (el soporte para SOCKS5 apareció en enero de 2020), pero más vale tarde que nunca, especialmente porque no hay mucha información al respecto y pocas personas lo saben.¡Entonces empecemos!Antecedentes

Mikrotik es una herramienta muy poderosa que (en mi humilde opinión) debería estar en la granja de cualquier ingeniero de redes. Enorme funcionalidad y un conjunto de herramientas, que se reponen constantemente con cada lanzamiento. Changelog for RouterOS 6.47 (beta) notó el soporte de SOCKS5, que personalmente había estado esperando durante varios años (y muchos otros, a juzgar por las numerosas "Solicitudes de funciones " en forum.mikrotik.com ): a juzgar por una de las ramas del foro mencionado anteriormente , el soporte para el incorporado El servidor SOCKS5 comenzó con la versión 6.47beta19.

juzgar por una de las ramas del foro mencionado anteriormente , el soporte para el incorporado El servidor SOCKS5 comenzó con la versión 6.47beta19.Personalización

La configuración, como siempre con MikroTik, es bastante simple y cabe en cuatro líneas.Un servidor virtual con CHR (enrutador alojado en la nube), actualizado a 6.47beta53, actuó como sujeto de prueba.El prefijo beta en la versión de RouterOS significa que está destinado únicamente a probar y enviar informes de errores para admitir [at] mikrotik.com. Recomiendo no apresurarse a actualizar el hardware bajo carga y esperar la versión a largo plazo o al menos estable. Si decide actualizar, lea cuidadosamente el Registro de cambios para conocer todos los cambios y posibles problemas.Configuramos el servidor SOCKS5, seleccionamos la autorización por contraseña (es posible abrirlo), 3327 (aparte del estándar 1080) se especifican como el puerto para no entrar en las listas de escaneo de botnet:ip socks set enabled=yes version=5 port=3327 auth-method=password

A continuación, agregue el usuario:ip socks users add name=test_socks5 password=Str0nGP@SSw0RD

Cree una regla de excepción en el firewall:ip firewall filter add chain=input protocol=tcp dst-port=3327 action=accept comment="SOCKS5 TCP"

Y movemos nuestra regla antes que la regla del tipo "soltar":ip firewall filter move [/ip firewall filter find comment="SOCKS5 TCP"] 0

¡Hecho! En nuestro Mikrotik, se ha generado un servidor proxy SOCKS5.Cheque

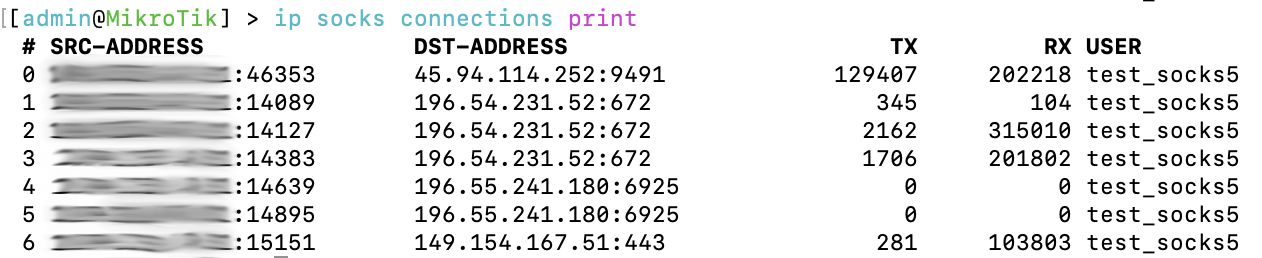

Al igual que cualquier residente de la Federación de Rusia, que tiene un servidor proxy en Europa, recuerdo de inmediato los telegramas, y se comprobó la operatividad del servidor SOCKS5 recién configurado: las llamadas también funcionan bien, a pesar de la limitación de la versión Free CHR a 1 Mbps.Luego se volvió interesante cómo se verá POF (huella digital pasiva del SO) presentada por Mikrotik (verificado en WhatLeaks ):Se puede ver que el sistema se define como Linux, lo cual es lógico (porque es precisamente su núcleo el que subyace a ROS) y no puede sino alegrarse. Sí, fue posible reemplazar el agente de usuario, pero tenemos una tarea ligeramente diferente.Al mismo tiempo, en Mikrotik, como debería ser para un servidor real, se muestran estadísticas sobre conexiones y tráfico:

llamadas también funcionan bien, a pesar de la limitación de la versión Free CHR a 1 Mbps.Luego se volvió interesante cómo se verá POF (huella digital pasiva del SO) presentada por Mikrotik (verificado en WhatLeaks ):Se puede ver que el sistema se define como Linux, lo cual es lógico (porque es precisamente su núcleo el que subyace a ROS) y no puede sino alegrarse. Sí, fue posible reemplazar el agente de usuario, pero tenemos una tarea ligeramente diferente.Al mismo tiempo, en Mikrotik, como debería ser para un servidor real, se muestran estadísticas sobre conexiones y tráfico:

Conclusión

De hecho, falta mucho (por ejemplo, soporte para autenticación RADIUS), pero creo sinceramente que esta opción se desarrollará más. Es importante tener en cuenta que este sigue siendo un enrutador y su tarea principal es el reenvío de tráfico, y el resto de las "características" es más probable que sea agradable. En cualquier caso, la comprensión de que una pieza de hierro por $ 50 puede hacer mucho excita la imaginación.Eso es todo, gracias por mirar :)