Se cree que el 80% de los correos electrónicos en el mundo son spam. Es decir, mensajes de correo electrónico que el destinatario no necesita en absoluto (y esto es triste). Pero, como si esto no fuera suficiente, en medio del spam a menudo se envían cartas con fines maliciosos: por ejemplo, para robar o eliminar datos, o para extorsionar.KDPV: Como sabemos, para que una carta realmente dañe los sistemas informáticos, simplemente entregar la carta al destinatario en la mayoría de los casos no es suficiente. Requiere un "oponente propenso a la cooperación", es decir el usuario debe realizar de forma independiente acciones que conduzcan a la ejecución de la intención del atacante.Por lo general, dicha acción es "abrir" el archivo adjunto a la carta, es decir, comenzar a procesar manualmente el archivo con el programa controlador correspondiente dentro del sistema operativo del usuario.Aún más tristemente, el oponente asistente es un ave muy común, y nuestro atacante spammer puede contar con él.En resumen, nuestro contador abre una cuenta y ni siquiera hay una cuenta, sino un virus.Las letras maliciosas, por supuesto, tienen diferencias importantes. Pero esperar la atención y conciencia del usuario es una mala idea. Incluso los conciertos extraños sobre el tema "no abran tal cosa" con un saludo y una actuación vocal en solitario del general (composición "Polímeros") finalmente desaparecen de la memoria de un empleado de oficina.Por supuesto, los sistemas bien ajustados nos protegerán de la mayoría de estos ataques. Pero la palabra clave es "de la mayoría". Nadie dará una garantía del 100%; y si se trata del usuario, entonces fortalecerlo, como uno de los lugares más débiles de los sistemas, es algo bueno.En delitos informáticos, la tecnología y la ingeniería social van de la mano. El atacante se da cuenta de que es difícil fingir en quién confía incondicionalmente el usuario y, por lo tanto, se ve obligado a usar otras tácticas: intimidación, coerción, imitar a las autoridades reconocidas y / o usar los nombres falsos correspondientes, por ejemplo, enviar cartas en nombre de organismos gubernamentales y grandes empresas.Y, como nos enseñan los antiguos: si no podemos ganar, debemos liderar. De hecho, ¿qué somos peores que los spammers? Sí, estamos mucho mejor! Sí, y tenemos más oportunidades. Y la tarea en sí misma requerirá las habilidades de programación más mínimas y prácticamente no afectará los sistemas existentes.

Como sabemos, para que una carta realmente dañe los sistemas informáticos, simplemente entregar la carta al destinatario en la mayoría de los casos no es suficiente. Requiere un "oponente propenso a la cooperación", es decir el usuario debe realizar de forma independiente acciones que conduzcan a la ejecución de la intención del atacante.Por lo general, dicha acción es "abrir" el archivo adjunto a la carta, es decir, comenzar a procesar manualmente el archivo con el programa controlador correspondiente dentro del sistema operativo del usuario.Aún más tristemente, el oponente asistente es un ave muy común, y nuestro atacante spammer puede contar con él.En resumen, nuestro contador abre una cuenta y ni siquiera hay una cuenta, sino un virus.Las letras maliciosas, por supuesto, tienen diferencias importantes. Pero esperar la atención y conciencia del usuario es una mala idea. Incluso los conciertos extraños sobre el tema "no abran tal cosa" con un saludo y una actuación vocal en solitario del general (composición "Polímeros") finalmente desaparecen de la memoria de un empleado de oficina.Por supuesto, los sistemas bien ajustados nos protegerán de la mayoría de estos ataques. Pero la palabra clave es "de la mayoría". Nadie dará una garantía del 100%; y si se trata del usuario, entonces fortalecerlo, como uno de los lugares más débiles de los sistemas, es algo bueno.En delitos informáticos, la tecnología y la ingeniería social van de la mano. El atacante se da cuenta de que es difícil fingir en quién confía incondicionalmente el usuario y, por lo tanto, se ve obligado a usar otras tácticas: intimidación, coerción, imitar a las autoridades reconocidas y / o usar los nombres falsos correspondientes, por ejemplo, enviar cartas en nombre de organismos gubernamentales y grandes empresas.Y, como nos enseñan los antiguos: si no podemos ganar, debemos liderar. De hecho, ¿qué somos peores que los spammers? Sí, estamos mucho mejor! Sí, y tenemos más oportunidades. Y la tarea en sí misma requerirá las habilidades de programación más mínimas y prácticamente no afectará los sistemas existentes.Descargo de responsabilidad: el autor no es un spammer, el spammer no es un autor. El autor es única y exclusivamente del lado bueno.

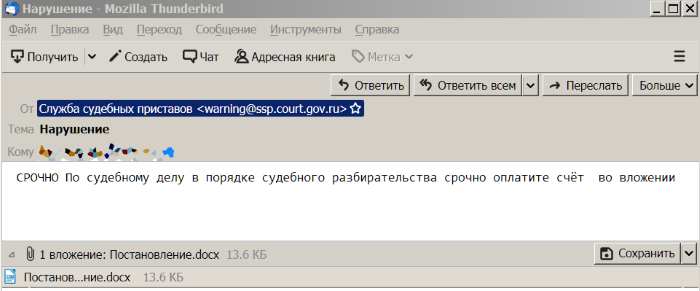

La tarea es muy simple:enviaremos a nuestros usuarios cartas similares a las maliciosas. En los anexos a estas cartas, adjuntaremos documentos donde en mayúsculas escribimos “NO ABRA DOCUMENTOS DE TALES CARTAS. Ten cuidado y cuidado ".Por lo tanto, nuestro problema tiene las siguientes condiciones :Condición 1 . Las letras deben ser diferentes . Si enviamos la misma carta a todos y cada vez, esto no diferirá de los recordatorios ordinarios en las reuniones, a los que los usuarios tienen inmunidad. Debemos estimular al usuario con el sistema responsable de la formación. Las siguientes condiciones se derivan de esto:Condición 2 . Las letras deben ser como las reales. Es posible, pero ineficiente, enviar cartas de Meat-Company LLP o Barack Obama. Tiene sentido usar los nombres realmente existentes (¡y diferentes!) De organizaciones y organismos;Condición 3 . También es importante que las letras se vean un poco extrañas . Deben ser algo dudosos para despertar sospechas y el usuario y activar el sistema de aprendizaje en el cerebro;Condición 4 . Y con todo esto, las cartas deberían atraer la atención y provocar . Bueno, todo es simple, ni siquiera necesitamos inventar nada: los spammers ya han hecho todo por nosotros. “Sanciones”, “Decisiones judiciales” e incluso solo “Documentos” en archivos adjuntos, “Perdidas”, “Recálculos”, “Sanciones” en el tema y muchas palabras “Urgente”, “Inmediatamente”, “Obligatorio”, “Pagar” en el texto. - Y está en el sombrero.Para implementar este conjunto mágico, necesitarás habilidades mínimas de programación y una noche aburrida. El autor utilizó Python 3 (porque era necesario practicar) y JS (para recopilar datos directamente desde la consola del navegador). Pero la mayor parte del código se implementa fácilmente en herramientas nativas del sistema operativo (bash, cmd), solo con las codificaciones atormentadas.Para ser justos, debe tenerse en cuenta que la idea en sí no pertenece al autor, sino que fue espiada por una gran empresa internacional. Sin embargo, la idea es tan superficial que, apenas oyendo, el autor, gritando "¿por qué no he hecho esto antes?", Se apresuró a implementarlo.Entonces, antes que nada, necesitamos las partes de las cuales compondremos la carta. Comencemos con el campo De: quién amenazará a nuestros usuarios temerosos. Bueno, quién: por supuesto, bancos, inspecciones fiscales, tribunales y todo tipo de LLC extrañas. Al mismo tiempo, puede agregar plantillas para futuras sustituciones automáticas, como PAO CmpNmF. Ver from.txtAhora necesitamos, de hecho, los nombres. LLC Chamomile and Vector, así como una "corte de Moscú" que se repite sin cesar, es poco probable que cause una respuesta en las almas.Afortunadamente, Internet nos brinda increíbles oportunidades para recibir información. Por ejemplo, se puede obtener una lista de los tribunales actuales de la Federación de Rusia con un simple comando de JavaScript directamente en el código de la consola del navegador como:for (let el of document.getElementById("mw-content-text").querySelectorAll("li")) {console.log(el.innerText;)}

Por lo tanto, puede obtener rápidamente una base excelente para nuestras tareas (especialmente porque el autor ya lo ha hecho por usted :)). Guardaremos en texto sin formato, la base de datos para tal tarea es exagerada. El proyecto usa codificación UTF-8 con BOM, en caso de que se usen los caracteres más específicos. Ver archivos txt con nombres apropiados.A continuación, debe generar la dirección de correo electrónico correcta (del estándar estándar, pero no necesariamente existente) del remitente para que nuestra carta se muestre y se reenvíe correctamente. Para algunos de los títulos, el autor usó dominios fijos, para algunos, autogeneración del nombre usando una biblioteca de transliteración, algo así como Vector LLC -> warning@ooovektor.ru. El nombre del cuadro se toma de la lista en el código y también tiene la intención de inspirar asombro: "vzyskanie", "shtraf", "dolg", 'alarma'y otros "zapros".Ahora, el tema de la carta.El tema debe necesariamente atraer la atención, de lo contrario la carta pasará desapercibida. Dé rienda suelta a su espantapájaros interno de contadores, y todo resultará: “Cuentas de cierre ( CmpNm)”, “Contador jefe ( CmpNm)”, “Requisito (para CmpNm)” “Pague inmediatamente (!!!)” y otras bromas.Ver subj.txt. Agregue al gusto, mezcle, no agite.El texto de la carta debería ser algo extraño. Ya hemos atraído la atención del usuario, ahora nuestra tarea es levantar sospechas. Por lo tanto, intentar en este punto es completamente inútil. Tomemos frases amenazantes de spammers y las combinaremos arbitrariamente, 100% de certeza solo nos obstaculizará. Resultará una tontería como:() ( "")

Ver msg.txt. Adiciones son bienvenidas.Y finalmente, el apego. El proyecto actualmente proporciona 3 tipos de inversiones: pdf, doc, docx. Los archivos se copian de las muestras sin cambiar el contenido, el archivo adjunto recibe un nombre de la lista ("Resolución", "Juicio", etc., ver flnms.txt). Para los dos primeros tipos, el tamaño se genera aleatoriamente agregando ceros al final del archivo. Esto no funciona con docx (aunque después del procedimiento de recuperación, se abre el archivo de Word; y LibreOffice, por ejemplo, abre los archivos de docx sin abuso, en el que se agregan archivos de terceros a través de la interfaz del archivador).Y obtenemos un milagro: puedes enviar:

puedes enviar:gen_msg.py buh@oootest.ru

El código, por supuesto, en el githubEn realidad, eso es todo. Casos por una hora, y los beneficios ... Pero los beneficios serán. La teoría es seca, pero el árbol de la vida es exuberantemente verde: las explicaciones no llegan, los recordatorios se olvidan y las personas aprenden habilidades solo en la práctica. Y preferimos ser mejores maestros que restaurar todo, desde copias de seguridad, ¿verdad?