Buenas tardes, en artículos anteriores conocimos el trabajo de ELK Stack. Y ahora discutiremos las posibilidades que puede obtener un especialista en seguridad de la información al usar estos sistemas. Qué registros pueden y deben hacerse en Elasticsearch. Consideremos qué estadísticas se pueden obtener mediante la configuración de paneles y si hay un beneficio en esto. Cómo es posible implementar procesos de automatización de seguridad de la información utilizando la pila ELK. Componemos la arquitectura del sistema. En resumen, la implementación de toda la funcionalidad es una tarea muy grande y difícil, por lo que la solución se destacó en un nombre diferente: TS Total Sight.Actualmente, las soluciones que consolidan y analizan los incidentes de seguridad de la información en un lugar lógico están ganando popularidad. Como resultado, un especialista recibe estadísticas y una primera línea de acciones para mejorar el estado de seguridad de una organización. Establecemos esta tarea para nosotros mismos al usar la pila ELK, como resultado asignamos la funcionalidad principal en 4 secciones:

Buenas tardes, en artículos anteriores conocimos el trabajo de ELK Stack. Y ahora discutiremos las posibilidades que puede obtener un especialista en seguridad de la información al usar estos sistemas. Qué registros pueden y deben hacerse en Elasticsearch. Consideremos qué estadísticas se pueden obtener mediante la configuración de paneles y si hay un beneficio en esto. Cómo es posible implementar procesos de automatización de seguridad de la información utilizando la pila ELK. Componemos la arquitectura del sistema. En resumen, la implementación de toda la funcionalidad es una tarea muy grande y difícil, por lo que la solución se destacó en un nombre diferente: TS Total Sight.Actualmente, las soluciones que consolidan y analizan los incidentes de seguridad de la información en un lugar lógico están ganando popularidad. Como resultado, un especialista recibe estadísticas y una primera línea de acciones para mejorar el estado de seguridad de una organización. Establecemos esta tarea para nosotros mismos al usar la pila ELK, como resultado asignamos la funcionalidad principal en 4 secciones:- Estadística y visualización;

- Detección de incidentes IS;

- Priorización de incidentes;

- Automatización de procesos de seguridad de la información.

A continuación, consideramos con más detalle por separado.Detección de incidentes de seguridad

La tarea principal en el uso de elasticsearch en nuestro caso es recopilar solo incidentes de seguridad de la información. Es posible recopilar incidentes de seguridad de la información desde cualquier medio de protección si admiten al menos algunos modos de reenvío de registros, el estándar es guardar syslog o scp en un archivo.Puede proporcionar ejemplos estándar de características de seguridad y no solo dónde configurar el reenvío de registros:- Cualquier medio de NGFW (Check Point, Fortinet);

- Cualquier escáner de vulnerabilidad (PT Scanner, OpenVas);

- Cortafuegos de aplicaciones web (PT AF);

- Analizadores de Netflow (Flowmon, Cisco StealthWatch);

- Servidor de AD.

Después de configurar el reenvío de registros y los archivos de configuración en Logstash, puede correlacionar y comparar incidentes provenientes de varias herramientas de seguridad. Para hacer esto, es conveniente utilizar índices en los que almacenaremos todos los incidentes relacionados con un dispositivo específico. En otras palabras, un índice es todos los incidentes a un dispositivo. Hay 2 formas de implementar dicha distribución.La primera opción es configurar la configuración de Logstash. Para hacer esto, es necesario duplicar el registro de ciertos campos en una unidad separada con otro tipo. Y luego usa este tipo. En el ejemplo, los registros se clonan utilizando la hoja de firewall Check Point IPS.filter {

if [product] == "SmartDefense" {

clone {

clones => ["CloneSmartDefense"]

add_field => {"system" => "checkpoint"}

}

}

}

Para guardar dichos eventos en un índice separado, dependiendo de los campos de registro, por ejemplo, como las firmas de ataque de IP de destino. Puedes usar una construcción similar:output {

if [type] == "CloneSmartDefense"{

{

elasticsearch {

hosts => [",<IP_address_elasticsearch>:9200"]

index => "smartdefense-%{dst}"

user => "admin"

password => "password"

}

}

}

Y de esta manera, puede guardar todos los incidentes en el índice, por ejemplo, por dirección IP o por el nombre de dominio de la máquina. En este caso, guardamos en el índice "smartdefense -% {dst}" , en la dirección IP de la firma.Sin embargo, diferentes productos tendrán diferentes campos para los registros, lo que conducirá al caos y al consumo innecesario de memoria. Y aquí será necesario, ya sea con cuidado en la configuración de Logstash, reemplazar los campos por otros concebidos previamente, lo que será lo mismo para todos los tipos de incidentes, lo que también es una tarea difícil.Segunda opción de implementación- esto es escribir un script o proceso que accederá a la base de datos elástica en tiempo real, extraerá los incidentes necesarios y lo guardará en un nuevo índice, esta es una tarea difícil, pero le permite trabajar con los registros a su gusto y correlacionar directamente con los incidentes de otros características de seguridad. Esta opción le permite configurar el trabajo con registros lo más útil posible para su caso con la máxima flexibilidad, pero aquí hay un problema para encontrar un especialista que pueda implementar esto.Y, por supuesto, la pregunta más importante, pero ¿qué se puede rastrear y descubrir en general ?Puede haber varias opciones, y dependiendo de qué características de seguridad se utilicen en su infraestructura, un par de ejemplos:- NGFW . IPS . ( ) IPS, — , .

- , .

- .

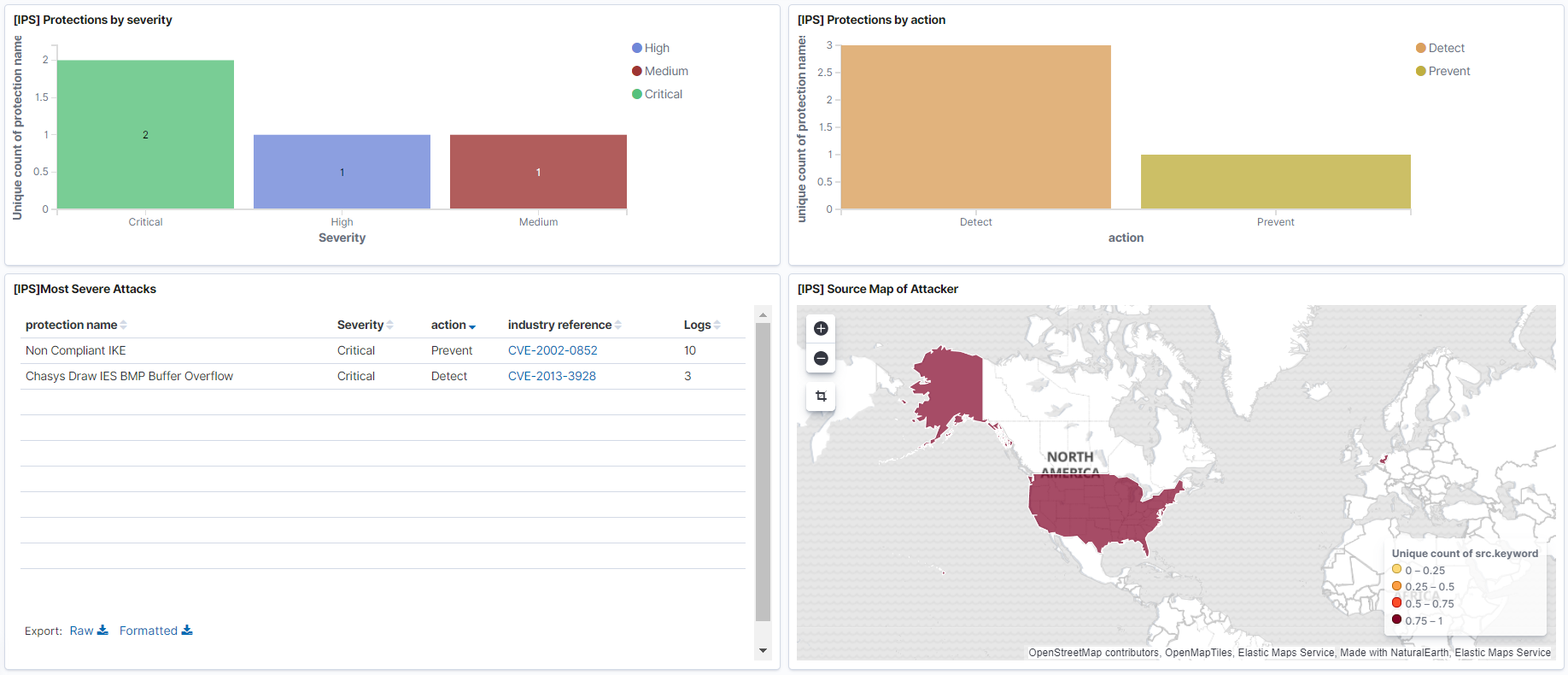

La razón más obvia y comprensible por la que necesita ELK Stack es el almacenamiento y la visualización de registros, en artículos anteriores se mostró cómo registrar archivos desde varios dispositivos usando Logstash. Una vez que los registros van a Elasticsearch, puede configurar los paneles, que también se mencionaron en artículos anteriores , con la información y las estadísticas necesarias para su visualización.Ejemplos:- Panel de eventos de prevención de amenazas con los eventos más críticos. Aquí puede reflejar qué firmas IPS se detectaron, de dónde provienen geográficamente.

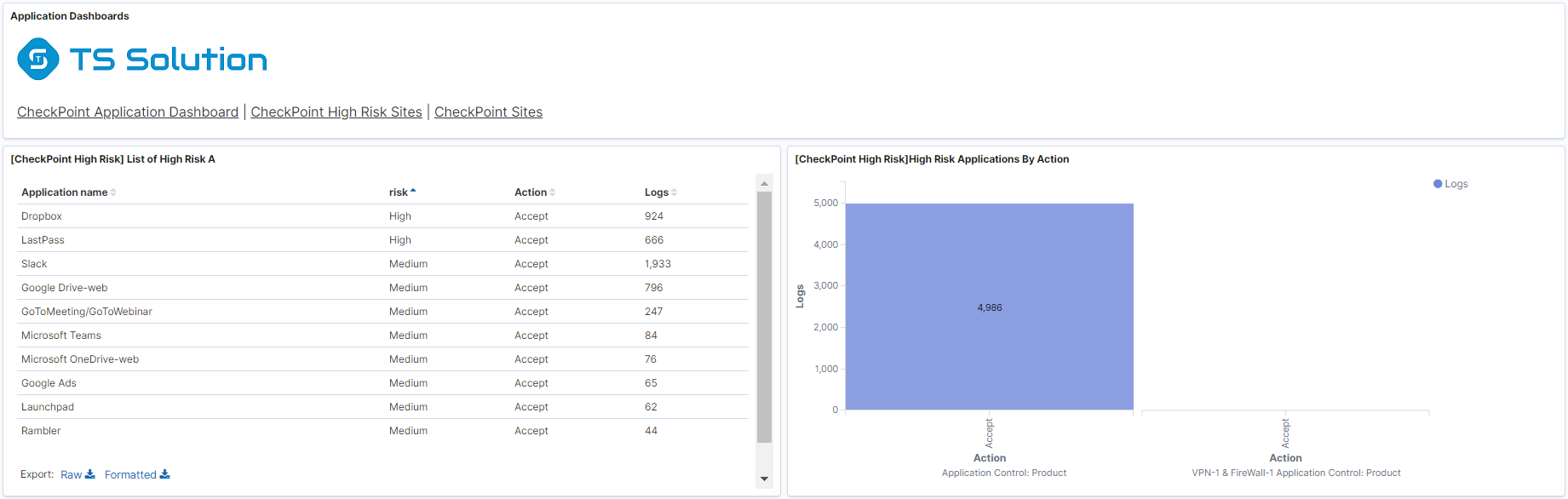

- Panel de control sobre el uso de las aplicaciones más críticas para las cuales la información puede fusionarse.

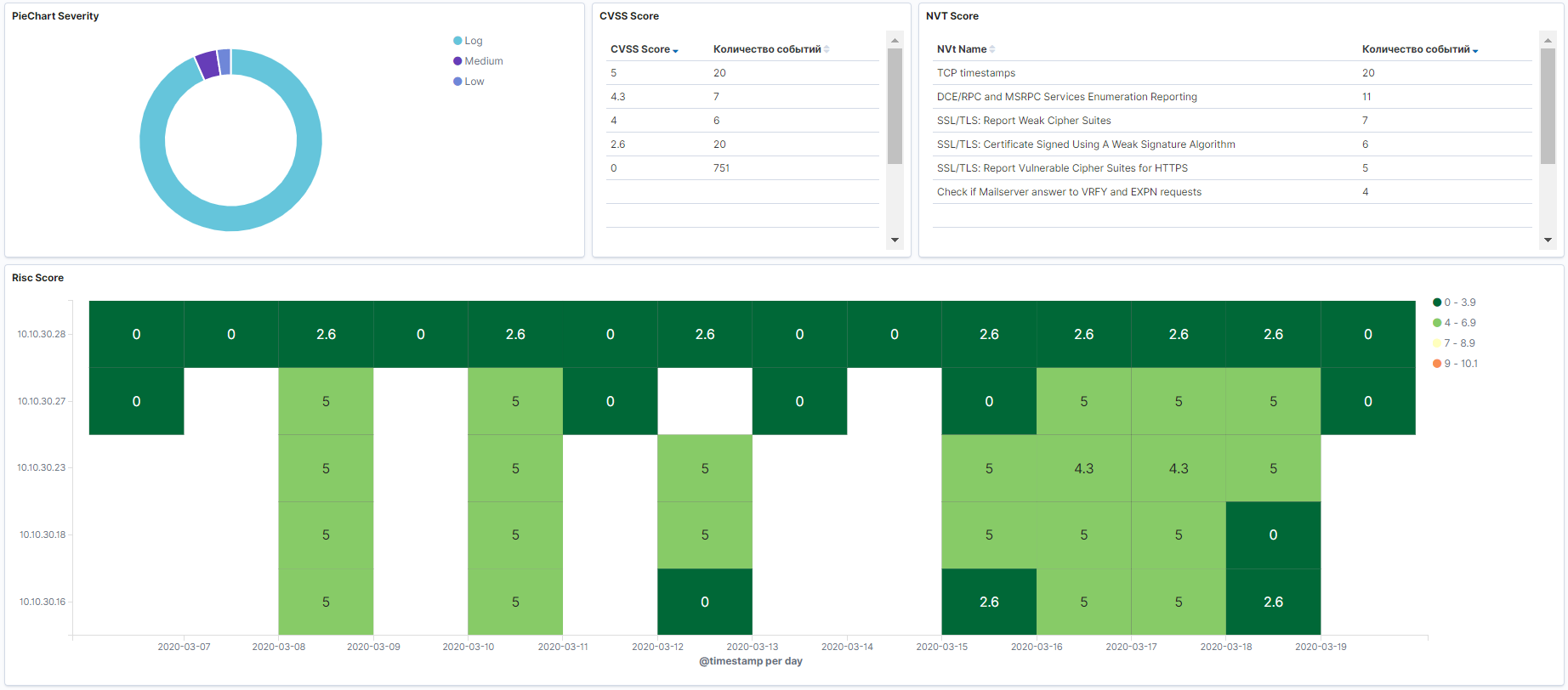

- Escanee los resultados desde cualquier escáner de seguridad.

- Registros con Active Directory por usuario.

- Panel de conexión de VPN.

En este caso, si configura paneles para actualizar cada pocos segundos, puede obtener un sistema bastante conveniente para monitorear eventos en tiempo real, que luego puede usarse para responder rápidamente a incidentes IS si coloca los paneles en una pantalla separada.Priorización de incidentes

En condiciones de gran infraestructura, el número de incidentes puede estar fuera de los gráficos, y los especialistas no podrán gestionar todos los incidentes a tiempo. En este caso, es necesario en primer lugar señalar aquellos incidentes que representan una gran amenaza. Por lo tanto, el sistema debe priorizar los incidentes de acuerdo con su peligro en relación con su infraestructura. Es aconsejable configurar una alerta en el correo o telegrama de los datos del evento. La priorización se puede implementar utilizando herramientas regulares de Kibana configurando la visualización. Pero con una notificación es más difícil, por defecto esta funcionalidad no está incluida en la versión base de Elasticsearch, solo en una versión paga. Por lo tanto, compre una versión paga o, nuevamente, escriba el proceso usted mismo, que notificará a los especialistas en tiempo real por correo o telegrama.Automatización de los procesos de seguridad de la información.

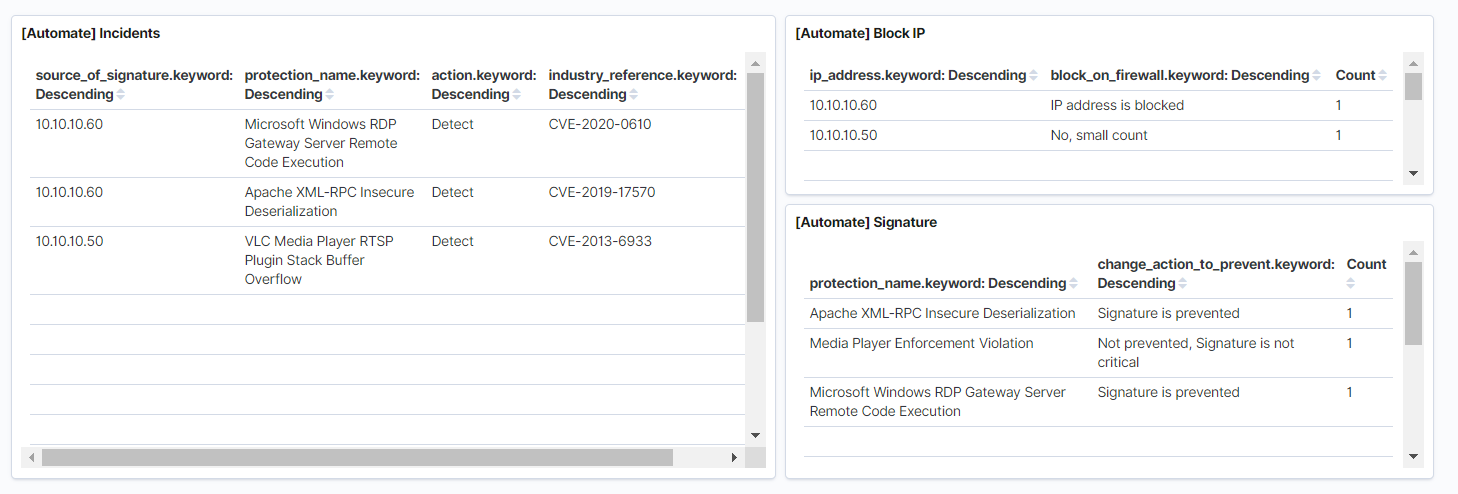

Y una de las partes más interesantes es la automatización de acciones en incidentes de seguridad de la información. Anteriormente, implementamos esta funcionalidad para Splunk, un poco más de detalle, puede leer en este artículo . La idea básica es que la política IPS nunca se prueba u optimiza, aunque en algunos casos es una parte esencial de los procesos de seguridad de la información. Por ejemplo, un año después de la implementación de NGFW y la ausencia de acciones para optimizar IPS, acumulará una gran cantidad de firmas con la acción Detectar, que no se bloqueará, lo que reduce en gran medida el estado de la seguridad de la información en la organización. Los siguientes son algunos ejemplos de lo que se puede automatizar:- IPS Detect Prevent. Prevent, , . . , NGFW REST API. , Elastcisearch API NGFW.

- IP , IP Firewall. REST API.

- Ejecute un escaneo de host con un escáner de vulnerabilidades, si este host tiene una gran cantidad de firmas a través de IPS u otras herramientas de seguridad, si es OpenVas, puede escribir un script que se conectará a través de ssh al escáner de seguridad y ejecutar un escaneo.

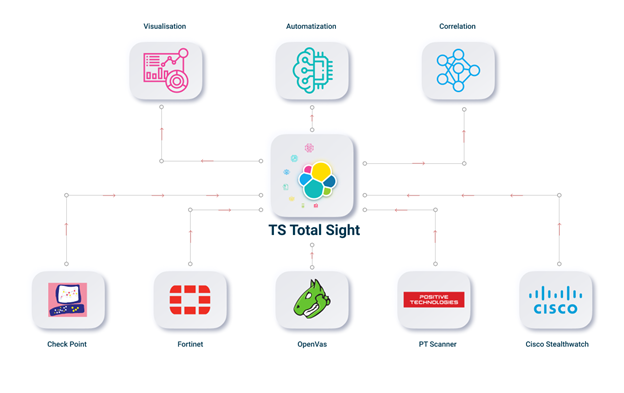

TS Total Sight

En total, la implementación de toda la funcionalidad es una tarea muy grande y difícil. Sin habilidades de programación, puede configurar la funcionalidad mínima, que puede ser suficiente para usar en el producto. Pero si está interesado en toda la funcionalidad, puede prestar atención a TS Total Sight. Puede encontrar más detalles en nuestro sitio web . Como resultado, todo el esquema de trabajo y arquitectura se verá así:

Conclusión

Examinamos lo que se puede implementar usando ELK Stack. En artículos posteriores, consideraremos por separado con más detalle la funcionalidad de TS Total Sight!Así que estad atentos ( Telegram , Facebook , VK , Blog de soluciones TS ), Yandex.Zen .