Me robaron MacBooks varias veces, y las herramientas antirrobo de Apple como Find My Mac nunca me ayudaron a recuperar mi computadora. ¿Son realmente inútiles? ¿Puedo confiar en el cifrado incorporado de FileVault? ¿Cómo aumentar las posibilidades de recuperar la computadora? Este artículo es el resultado de mi sufrimiento en intentos inútiles de devolver computadoras robadas.El artículo describe en detalle los mecanismos de protección a través de los ojos de un atacante, en nuestro caso un ladrón. Esto te da una mejor idea de cómo funcionan. La narrativa en el artículo es en nombre del ladrón: este es solo un dispositivo artístico para una mejor comprensión del material.¡Atención!

Me robaron MacBooks varias veces, y las herramientas antirrobo de Apple como Find My Mac nunca me ayudaron a recuperar mi computadora. ¿Son realmente inútiles? ¿Puedo confiar en el cifrado incorporado de FileVault? ¿Cómo aumentar las posibilidades de recuperar la computadora? Este artículo es el resultado de mi sufrimiento en intentos inútiles de devolver computadoras robadas.El artículo describe en detalle los mecanismos de protección a través de los ojos de un atacante, en nuestro caso un ladrón. Esto te da una mejor idea de cómo funcionan. La narrativa en el artículo es en nombre del ladrón: este es solo un dispositivo artístico para una mejor comprensión del material.¡Atención!

Los materiales en el artículo se presentan solo con fines informativos. Todas las descripciones de actividades fraudulentas se organizan y ejecutan con el consentimiento de los propietarios de computadoras portátiles. El autor no solicita acciones fraudulentas, y el único propósito del artículo es mostrar la mejor manera de configurar el sistema para proteger sus datos.Prefacio

En la captura de pantalla a continuación, una de varias de mis computadoras portátiles robadas que permanecieron enterradas en el panel de iCloud. La interfaz de la función Find My Mac en el panel de control de iCloud dice que las funciones de bloqueo estarán disponibles cuando la computadora portátil se conecte a Internet. Pero eso nunca pasara.Cada vez que robé un MacBook, o lo perdí con mi bolso, me di cuenta de la inutilidad de Find My Mac. Después de todo, la computadora portátil no tiene un módem, y no puedo rastrear su ubicación ni eliminar datos de forma remota. Para que funcionen las funciones antirrobo, el ladrón debe conectar mi computadora portátil a Internet. Pero, ¿cómo lo hará si la cuenta está bloqueada con una contraseña? Resulta que incluso una persona que quiera devolverme una computadora no podrá hacerlo si no escribo mis contactos en algún lugar del caso con anticipación. Estoy absolutamente seguro de que en todos los casos de robo, mis computadoras portátiles se limpiaron por completo y se vendieron a nuevos propietarios que ahora las usan sin ningún problema sin siquiera sospechar que fueron robadas.

La interfaz de la función Find My Mac en el panel de control de iCloud dice que las funciones de bloqueo estarán disponibles cuando la computadora portátil se conecte a Internet. Pero eso nunca pasara.Cada vez que robé un MacBook, o lo perdí con mi bolso, me di cuenta de la inutilidad de Find My Mac. Después de todo, la computadora portátil no tiene un módem, y no puedo rastrear su ubicación ni eliminar datos de forma remota. Para que funcionen las funciones antirrobo, el ladrón debe conectar mi computadora portátil a Internet. Pero, ¿cómo lo hará si la cuenta está bloqueada con una contraseña? Resulta que incluso una persona que quiera devolverme una computadora no podrá hacerlo si no escribo mis contactos en algún lugar del caso con anticipación. Estoy absolutamente seguro de que en todos los casos de robo, mis computadoras portátiles se limpiaron por completo y se vendieron a nuevos propietarios que ahora las usan sin ningún problema sin siquiera sospechar que fueron robadas.Los iPhone están mejor protegidos

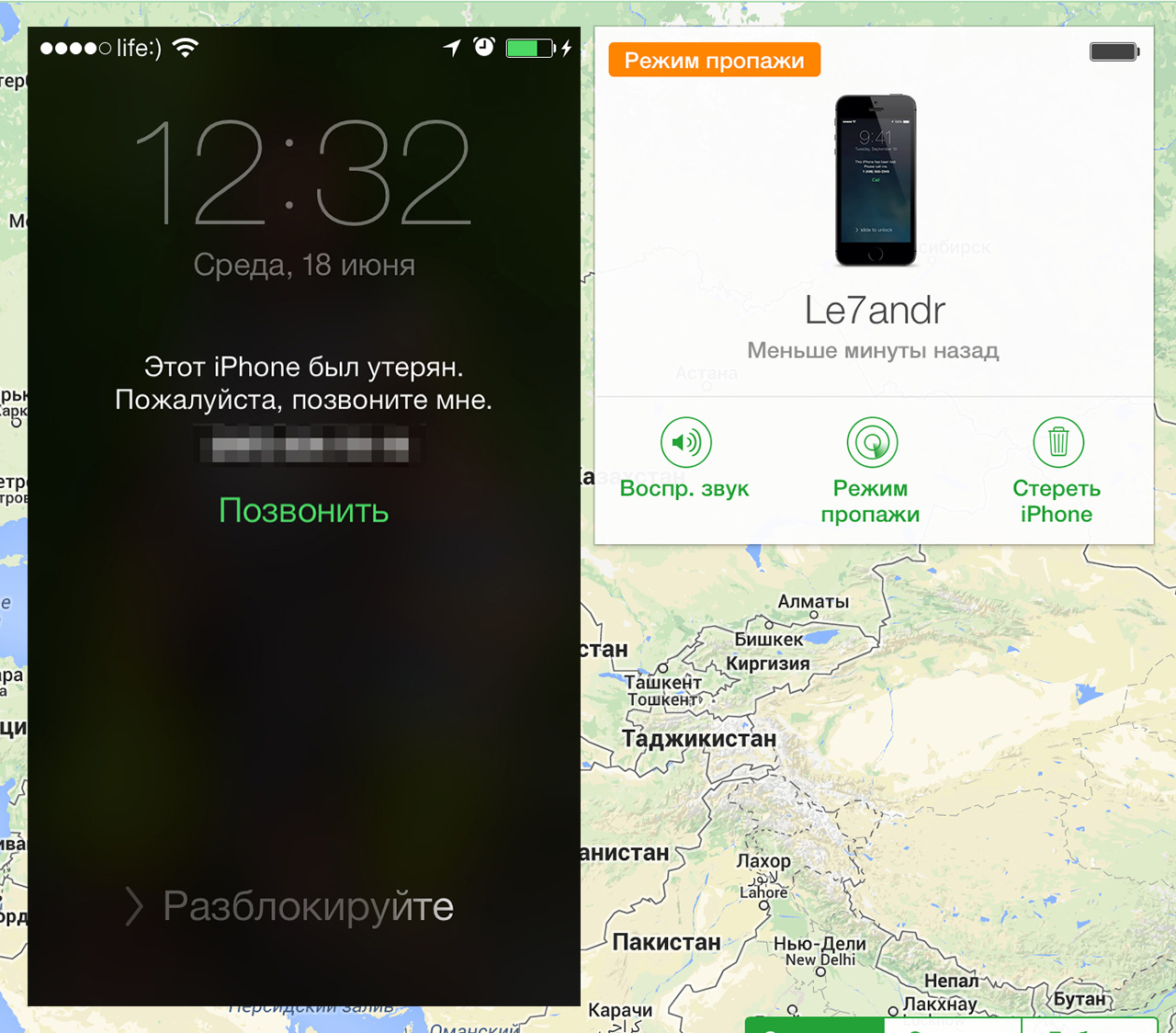

Un iPhone con iOS actualizado no se puede desatar de iCloud. (Imagen de Alexander Varakin)Los iPhones modernos están bastante bien protegidos, no se pueden liberar de su cuenta de iCloud y vender en el mercado de la radio. Por lo tanto, existen esquemas fraudulentos completos para desvincular dispositivos a través del phishing. Buena investigación por AntonBo0oMsobre este fenómeno: los phishers de iCloud y dónde viven . Los ladrones intentan iniciar sesión en la cuenta de iCloud de la víctima y desbloquear el teléfono. Incluso si el ladrón logró quitar la tarjeta SIM y apagar el WiFi antes de que el propietario pudiera bloquear el teléfono, todavía no podría desbloquearlo si se habilitó la autorización por huella digital, cara o código PIN. Y esto es asombroso.Hay mucha información sobre el bloqueo de iPhones, estos mecanismos han sido bien estudiados. Pero nadie discute las mismas funciones en los macbooks; parece que no están allí. Desafortunadamente, todos los modelos de MacBook hasta 2018 (sin el chip T2 ) están indefensos contra los ladrones, y en cualquier caso se venderán completamente limpios. Pero al mismo tiempo, puede complicar la vida de un ladrón tanto como sea posible y proteger sus datos.

Un iPhone con iOS actualizado no se puede desatar de iCloud. (Imagen de Alexander Varakin)Los iPhones modernos están bastante bien protegidos, no se pueden liberar de su cuenta de iCloud y vender en el mercado de la radio. Por lo tanto, existen esquemas fraudulentos completos para desvincular dispositivos a través del phishing. Buena investigación por AntonBo0oMsobre este fenómeno: los phishers de iCloud y dónde viven . Los ladrones intentan iniciar sesión en la cuenta de iCloud de la víctima y desbloquear el teléfono. Incluso si el ladrón logró quitar la tarjeta SIM y apagar el WiFi antes de que el propietario pudiera bloquear el teléfono, todavía no podría desbloquearlo si se habilitó la autorización por huella digital, cara o código PIN. Y esto es asombroso.Hay mucha información sobre el bloqueo de iPhones, estos mecanismos han sido bien estudiados. Pero nadie discute las mismas funciones en los macbooks; parece que no están allí. Desafortunadamente, todos los modelos de MacBook hasta 2018 (sin el chip T2 ) están indefensos contra los ladrones, y en cualquier caso se venderán completamente limpios. Pero al mismo tiempo, puede complicar la vida de un ladrón tanto como sea posible y proteger sus datos.Paso 1: robar MacBook

Para una prueba realista de todas las hipótesis, necesitamos robar una MacBook real. Más narración conduciré en nombre del ladrón. Para comprender cómo funcionan los mecanismos de protección, debe reproducir el modelo de amenaza real ( modelo de intrusos ).Según el guión del video, robé el MacBook incluido de la víctima en un café. En el momento del robo, cerré la tapa, de modo que la computadora portátil entró en modo de suspensión y se desconectó de WiFi. Este es un punto importante, ya que reproduce el escenario más popular en el que una computadora portátil cae en manos de un ladrón. Muy a menudo, los propietarios de MacBook simplemente cierran la tapa y ponen la computadora portátil en la bolsa sin apagar la computadora. Todas las veces, cuando perdí mi computadora, él estaba en este estado, estaba durmiendo en una mochila.Find My: dispositivos de seguimiento sin Internet

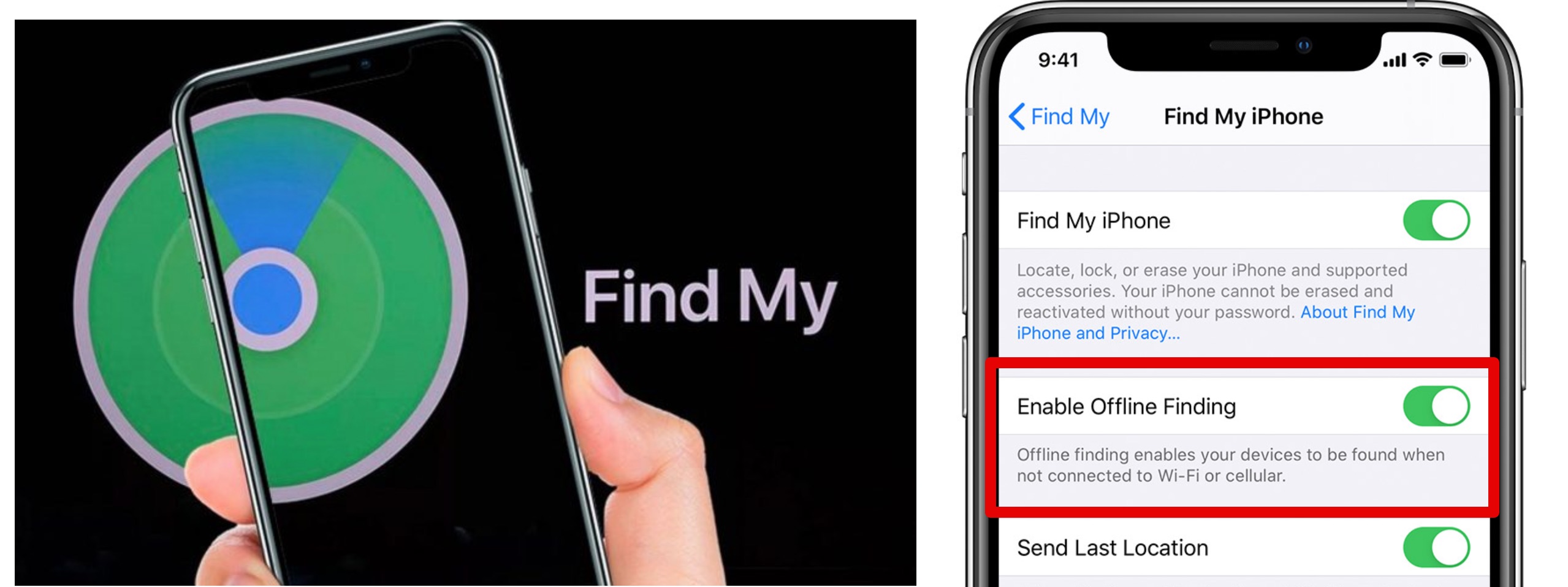

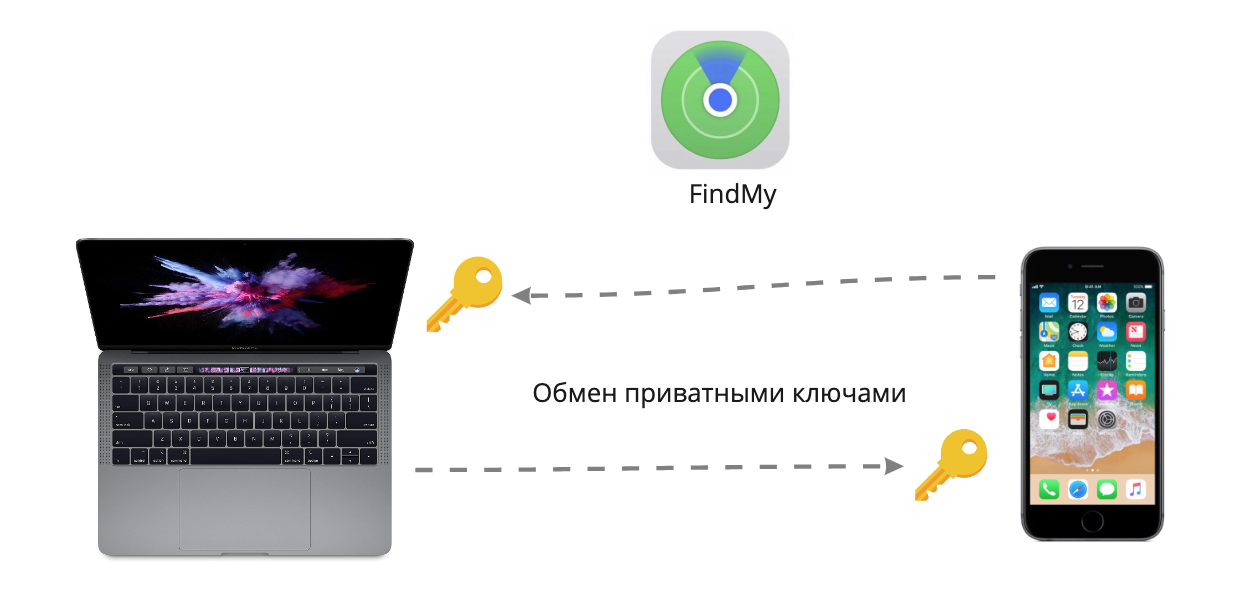

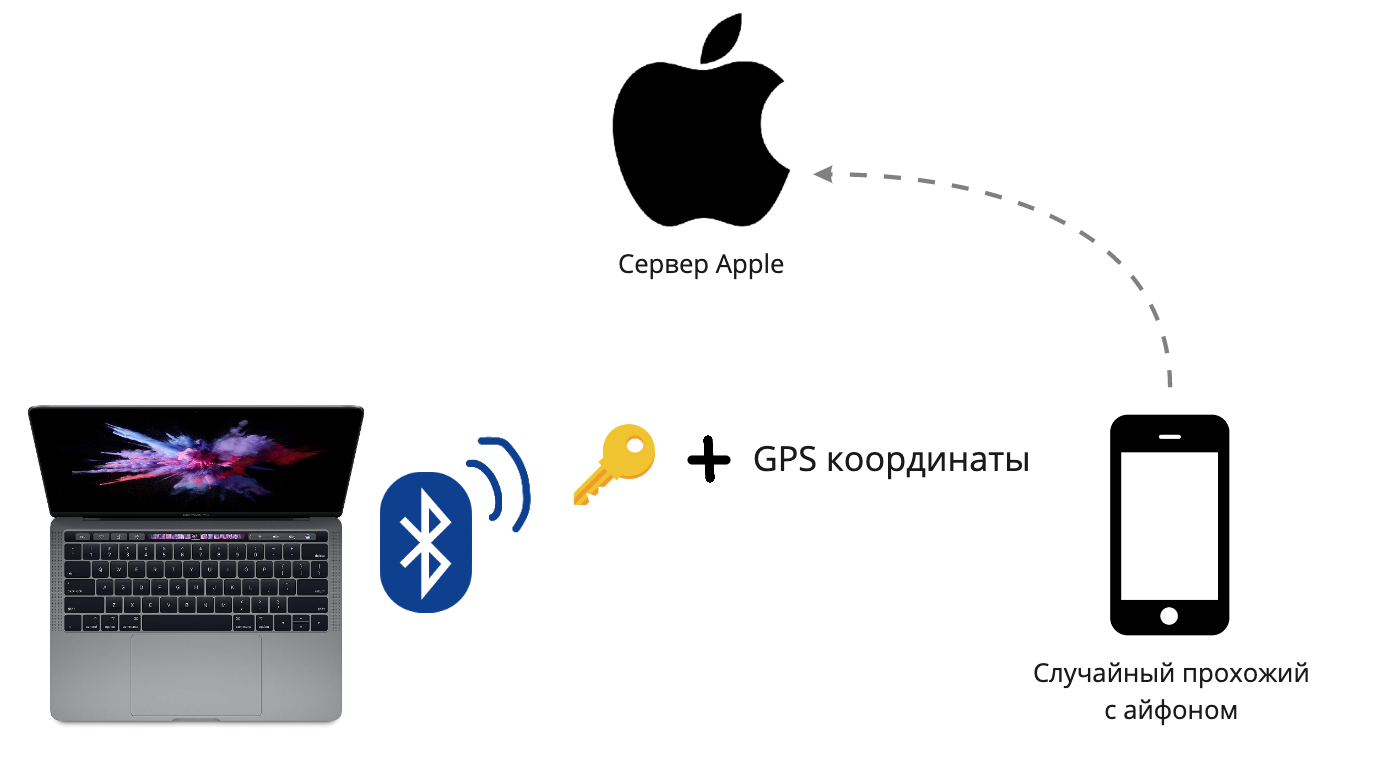

Nueva tecnología de geotracking de Apple sin InternetJusto después del robo, corro con mi axila robada de MacBook a mi laboratorio. Imagina que estoy corriendo más rápido que la víctima y pude esconderme. Al mismo tiempo, las acciones tienen lugar en la ciudad, y yo corro por una calle llena de gente. ¿Qué hará la víctima en este momento? En pánico, ingresa a la aplicación FindMy e intenta rastrear la computadora o bloquearla. Pero no podrá bloquear ni borrar los datos porque la computadora portátil no tiene conexión a Internet. Pero resulta ver las coordenadas reales de la computadora portátil en el mapa, ¡y esto es increíble!En 2019, Apple anunció una aplicación FindMy actualizada y una nueva forma de rastrear dispositivos, en la configuración se llama Búsqueda sin conexión. La mayoría de los usuarios de la tecnología Apple desconocen esta característica.El principio de funcionamiento es el siguiente: primero debe tener al menos dos dispositivos Apple vinculados a la misma cuenta de iCloud. Ambos dispositivos deben tener el sistema operativo actual, al menos iOS 13 y macOS 10.15 (Catalina). Si se cumplen todas las condiciones, ambos dispositivos generan claves e intercambian partes privadas (clave privada) entre sí, para que cada dispositivo pueda descifrar los mensajes del otro.

Nueva tecnología de geotracking de Apple sin InternetJusto después del robo, corro con mi axila robada de MacBook a mi laboratorio. Imagina que estoy corriendo más rápido que la víctima y pude esconderme. Al mismo tiempo, las acciones tienen lugar en la ciudad, y yo corro por una calle llena de gente. ¿Qué hará la víctima en este momento? En pánico, ingresa a la aplicación FindMy e intenta rastrear la computadora o bloquearla. Pero no podrá bloquear ni borrar los datos porque la computadora portátil no tiene conexión a Internet. Pero resulta ver las coordenadas reales de la computadora portátil en el mapa, ¡y esto es increíble!En 2019, Apple anunció una aplicación FindMy actualizada y una nueva forma de rastrear dispositivos, en la configuración se llama Búsqueda sin conexión. La mayoría de los usuarios de la tecnología Apple desconocen esta característica.El principio de funcionamiento es el siguiente: primero debe tener al menos dos dispositivos Apple vinculados a la misma cuenta de iCloud. Ambos dispositivos deben tener el sistema operativo actual, al menos iOS 13 y macOS 10.15 (Catalina). Si se cumplen todas las condiciones, ambos dispositivos generan claves e intercambian partes privadas (clave privada) entre sí, para que cada dispositivo pueda descifrar los mensajes del otro. Según Apple, estas claves se almacenan solo en dispositivos y no se almacenan en el servidor. Es decir, puede usar la función solo desde otro dispositivo y no desde icloud.com. Esto significa que después de haber perdido ambos dispositivos, en icloud.com solo puede ver la geolocalización en línea, que funciona solo si el dispositivo tiene acceso a Internet, pero no puede encontrarlo sin conexión.

Según Apple, estas claves se almacenan solo en dispositivos y no se almacenan en el servidor. Es decir, puede usar la función solo desde otro dispositivo y no desde icloud.com. Esto significa que después de haber perdido ambos dispositivos, en icloud.com solo puede ver la geolocalización en línea, que funciona solo si el dispositivo tiene acceso a Internet, pero no puede encontrarlo sin conexión. Cuando el dispositivo no tiene Internet, por ejemplo, un teléfono sin tarjeta SIM o un MacBook sin WiFi, comienza a enviar paquetes especiales a través de Bluetooth Low Energy con su clave pública. Y cualquier dispositivo de Apple que esté cerca, por ejemplo, un transeúnte aleatorio con un iPhone, que haya escuchado tal señal, tomará automáticamente esta clave, la cifrará con sus coordenadas actuales y las enviará al servidor. Esto no requiere ninguna acción por parte del usuario, todo sucede en segundo plano mientras el teléfono está en un bolsillo con una pantalla bloqueada. Una especie de botnet patentada con ligeras notas de redes de malla.En macOS, el demonio / usr / libexec / searchpartyuseragent es responsable de esta función . Se supone que las claves se almacenan en el titular de la clave con el nombre LocalBeaconStore → LocalBeaconStoreKey. Es molesto que las balizas BLE solo se envíen cuando el sistema está encendido o en modo de suspensión, es decir, para desactivar dicho seguimiento, el ladrón solo necesita mantener presionado el botón de apagado. Sería genial si esta funcionalidad funcionara directamente en el chip Bluetooth / WiFi cuando hay energía de reserva en la placa base.

Cuando el dispositivo no tiene Internet, por ejemplo, un teléfono sin tarjeta SIM o un MacBook sin WiFi, comienza a enviar paquetes especiales a través de Bluetooth Low Energy con su clave pública. Y cualquier dispositivo de Apple que esté cerca, por ejemplo, un transeúnte aleatorio con un iPhone, que haya escuchado tal señal, tomará automáticamente esta clave, la cifrará con sus coordenadas actuales y las enviará al servidor. Esto no requiere ninguna acción por parte del usuario, todo sucede en segundo plano mientras el teléfono está en un bolsillo con una pantalla bloqueada. Una especie de botnet patentada con ligeras notas de redes de malla.En macOS, el demonio / usr / libexec / searchpartyuseragent es responsable de esta función . Se supone que las claves se almacenan en el titular de la clave con el nombre LocalBeaconStore → LocalBeaconStoreKey. Es molesto que las balizas BLE solo se envíen cuando el sistema está encendido o en modo de suspensión, es decir, para desactivar dicho seguimiento, el ladrón solo necesita mantener presionado el botón de apagado. Sería genial si esta funcionalidad funcionara directamente en el chip Bluetooth / WiFi cuando hay energía de reserva en la placa base.Paso 2: Ocultación: suplantación de geotracking a través de un proxy Bluetooth

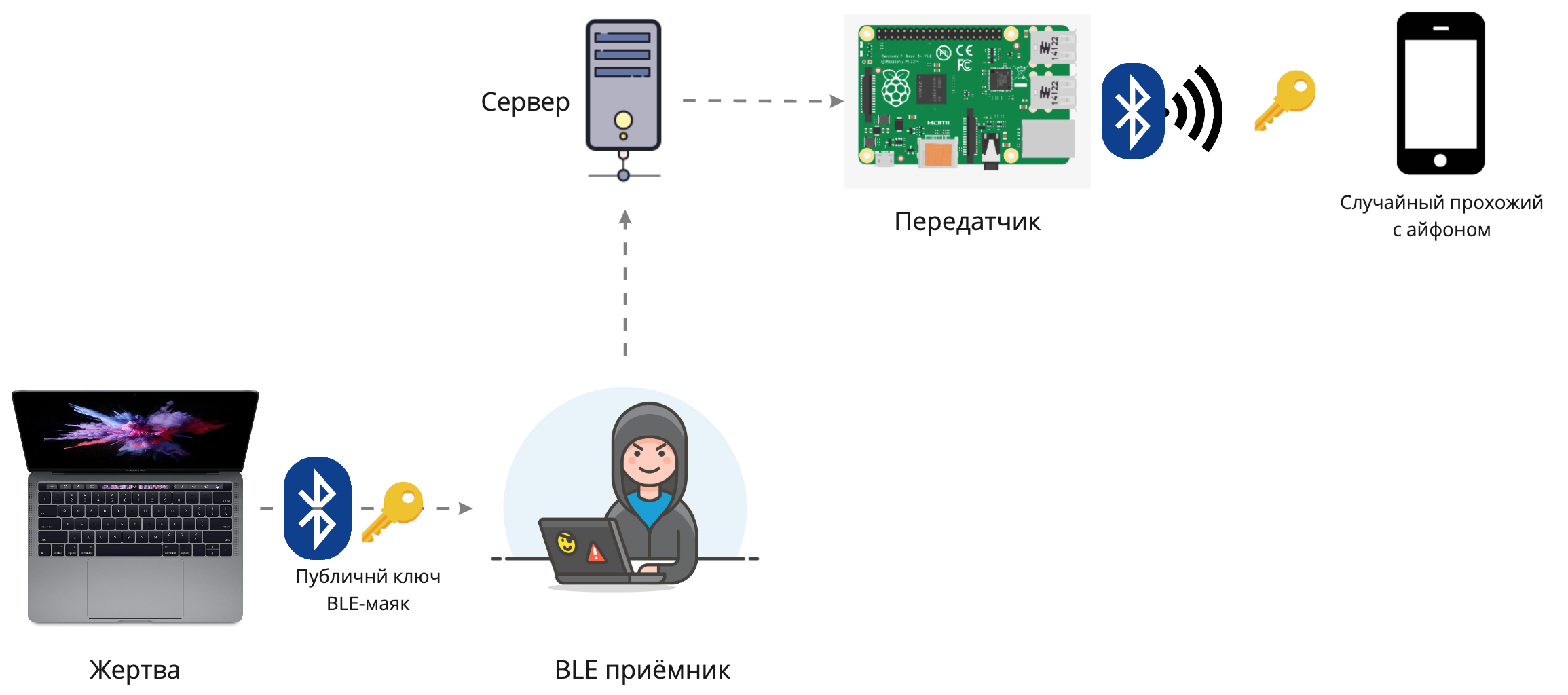

¿Es posible engañar al sistema y mostrarle a la víctima una dirección falsa de su computadora portátil? Si el MacBook perdido no conoce sus coordenadas, pero solo envía una clave pública, entonces el dispositivo que recibió la señal agrega las coordenadas. ¡Entonces este esquema es vulnerable a la suplantación de identidad! El relé de paquetes BLE transmite todas las señales escuchadas al transmisor remoto.En el circuito con el repetidor, el receptor escucha todas las señales de la víctima y las envía por Internet al transmisor. Los transeúntes aleatorios que recibieron la señal le agregan sus coordenadas y la envían al servidor. Estoy sentado con el dispositivo de la víctima en el sótano, y el transmisor está en el otro extremo de la ciudad. Por lo tanto, la víctima ve coordenadas falsas.Para construir dicho esquema, necesitará dos computadoras con adaptadores BLE conectados a la misma red y marcoBtleJuice .

El relé de paquetes BLE transmite todas las señales escuchadas al transmisor remoto.En el circuito con el repetidor, el receptor escucha todas las señales de la víctima y las envía por Internet al transmisor. Los transeúntes aleatorios que recibieron la señal le agregan sus coordenadas y la envían al servidor. Estoy sentado con el dispositivo de la víctima en el sótano, y el transmisor está en el otro extremo de la ciudad. Por lo tanto, la víctima ve coordenadas falsas.Para construir dicho esquema, necesitará dos computadoras con adaptadores BLE conectados a la misma red y marcoBtleJuice .El protocolo propietario FindMy aún no se ha estudiado, se desconoce el formato de los paquetes BLE. Incluso se desconocen los intervalos exactos entre los envíos de balizas y las condiciones bajo las cuales se activa esta función. Un intervalo establecido experimentalmente de 10-20 minutos. Según Apple, la clave privada cambia regularmente, pero con qué frecuencia se desconoce. Invito a todos a participar en la reversión del protocolo. Apple tiene una descripción de la criptografía utilizada por FindMy.

UPD: Al momento de escribir estas líneas, se publicó un estudio de criptografía utilizado en FindMy, el autor no considera la implementación técnica del protocolo y no entendí bien de qué se trataba el trabajo.

Para las solicitudes de proxy al transmisor, necesita un servidor y funcionará con una configuración mínima, como RUVDS por 130 rublos . Tiene tarifas por segundo y pago solo por los recursos utilizados. Para los habrayuzers, funciona un descuento del 15% en el código promocional dontpanic.

Paso 3: robar datos de una computadora portátil

Los datos en un disco pueden ser mucho más valiosos que el propio macbook. ¿Qué pasa si hay claves para billeteras bitcoin, nombres de usuario, contraseñas o fotos íntimas? Por lo tanto, primero intente leer los datos en el disco. Robamos la computadora portátil en el estado encendido, pero en el momento del robo, la cubierta estaba cerrada y ahora está bloqueada con una contraseña de usuario. La mayoría de los propietarios de MacBook los llevan en modo de suspensión, es decir, simplemente cierran la tapa. Esta es la condición más probable en la que un ladrón recibirá una computadora.La forma más fácil de leer datos es arrancar desde una memoria USB en Linux. Pero si FileVault está activado en el sistema, leer los datos no funcionará, por lo que el reinicio es arriesgado para nosotros, porque no se sabe de antemano si el cifrado está habilitado o no. Mientras la computadora está encendida, el sistema de archivos se descifra exactamente, por lo que debe intentar obtener acceso sin reiniciar.DMA-, FileVault . , DMA- Thunderbolt - IOMMU. Thunderclap Thunderbolt-, - .

No consideraremos la opción de contraseña brutal de la cuenta de usuario, porque no es deporte. Además, macOS agrega un largo retraso antes de ingresar una nueva contraseña después de intentos fallidos. Para tal ataque, puede usar cualquier herramienta de hardware que le permita emular un teclado HID, incluyendo raspberry pi o arduino. El punto clave aquí será el diccionario para la selección. Le aconsejo que use una contraseña con al menos un carácter especial y sin palabras del diccionario. Esto es suficiente para defenderse contra tal brutus.Conecte una computadora portátil bloqueada a Wi-Fi

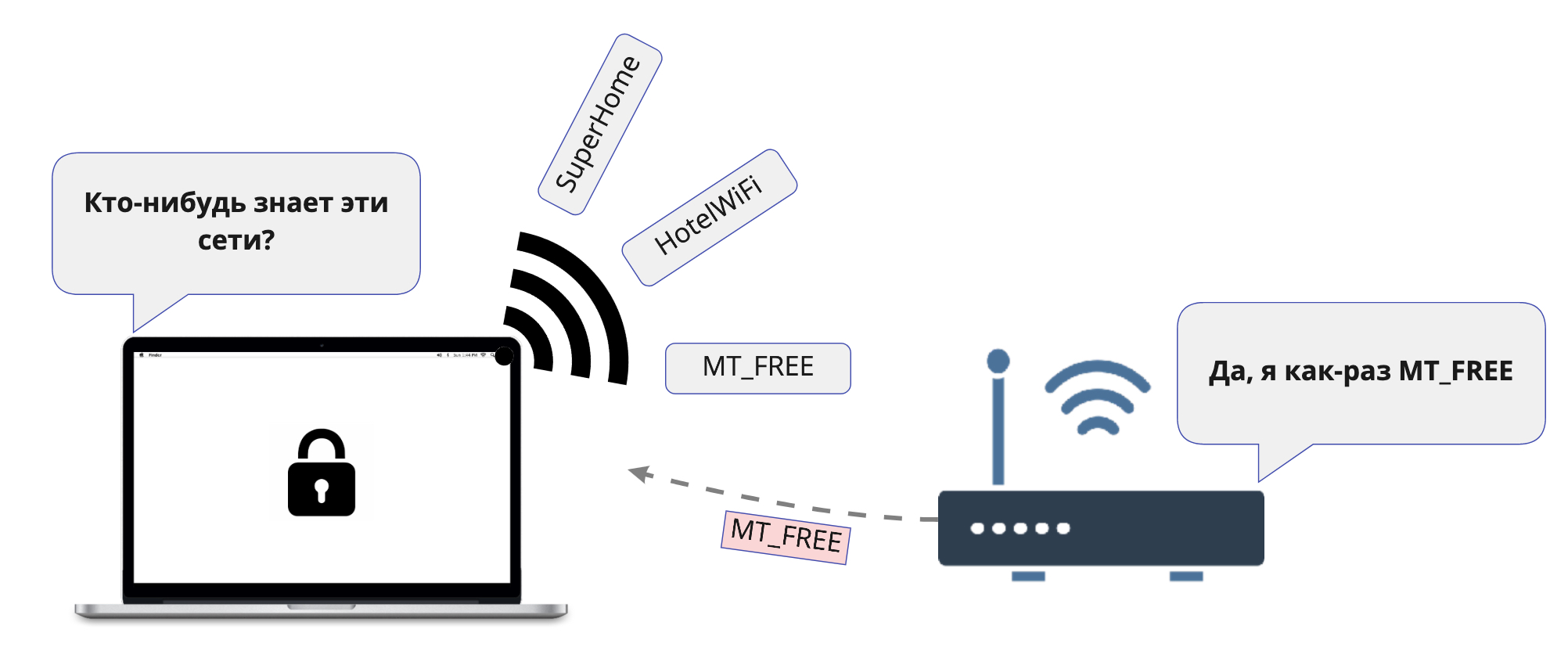

Mientras la computadora portátil está encendida y el sistema de archivos está desbloqueado, intente conectarlo en la red. Quizás la víctima tenga una unidad de red o algún otro servicio a través del cual pueda subir. Intentemos persuadir a la computadora portátil para que se conecte a nuestro WiFi. Cuando los dispositivos escanean redes WiFi, también envían los nombres de redes a las que se conectaron recientemente en paquetes de solicitud de sonda. Es decir, mientras camina por la ciudad, su teléfono o computadora portátil envía el nombre de la red WiFi de su hogar con la esperanza de que responda. Según lo planeado, esto debería acelerar la conexión a la red cuando está cerca.Para averiguar a qué redes está lista para conectarse la computadora portátil de la víctima, coloco un adaptador WiFi externo junto a él y cierro la tapa de la jaula improvisada de Faraday. Ahora el adaptador escuchará bien las señales de la computadora portátil y no escuchará a otros.Comenzamos el modo monitor con un filtro para un tipo de paquete, porque queremos ver solo solicitudes de muestra.

Cuando los dispositivos escanean redes WiFi, también envían los nombres de redes a las que se conectaron recientemente en paquetes de solicitud de sonda. Es decir, mientras camina por la ciudad, su teléfono o computadora portátil envía el nombre de la red WiFi de su hogar con la esperanza de que responda. Según lo planeado, esto debería acelerar la conexión a la red cuando está cerca.Para averiguar a qué redes está lista para conectarse la computadora portátil de la víctima, coloco un adaptador WiFi externo junto a él y cierro la tapa de la jaula improvisada de Faraday. Ahora el adaptador escuchará bien las señales de la computadora portátil y no escuchará a otros.Comenzamos el modo monitor con un filtro para un tipo de paquete, porque queremos ver solo solicitudes de muestra.tcpdump -e -l -I -i en0 type mgt subtype probe-req

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MGTS_GPON_1856)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MGTS_GPON_1856)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (Onlime)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MT_FREE)

Se puede ver que la computadora portátil recuerda varias redes diferentes, entre las cuales hay otras similares a las domésticas. Es importante tener en cuenta que si una computadora portátil recuerda una red con una contraseña, entonces no se conectará automáticamente si de repente aparece sin una contraseña, pero con el mismo nombre. De estos nombres, podemos suponer que las dos primeras redes probablemente tenían contraseñas, pero la última es la red de transporte público de Moscú y aparentemente se almacenó en la memoria de la computadora sin una contraseña.Este tipo de ataque es bastante antiguo, pero a veces aún funciona. Existen herramientas automáticas como hostapd-karma que responden de inmediato a todos los nombres de red.

Ahora necesitamos elevar el punto de acceso con el nombre de la red seleccionada, en nuestro caso MT_FREE, para que la computadora portátil se conecte automáticamente a ella. Debe tenerse en cuenta que si la computadora portátil puede conectarse a Internet, el propietario puede bloquearla inmediatamente y limpiar el disco. Pero no puede desconectar por completo Internet, de lo contrario, macOS puede desconectarse inmediatamente de una red WiFi de este tipo, considerando que no funciona. Por lo tanto, debe tener un DHCP, un solucionador de DNS e Internet en funcionamiento a través de HTTP para que las pruebas del portal cautivo funcionen. Es suficiente abrir solo el puerto TCP 80 en Internet, y macOS asumirá que la red es absolutamente normal, mientras que las funciones antirrobo de iCloud no funcionarán.Si el MacBook se conecta con éxito a WiFi, solo tendremos que escanearlo a través de la red en busca de servicios abiertos, bola de red, etc. No le diré cómo hacerlo porque está más allá del alcance de este artículo.Debemos admitir honestamente que la mayoría de los usuarios usan la configuración predeterminada y no configuran ningún servicio de red adicional, por lo que la posibilidad de éxito con tal ataque es insignificante. Pero valió la pena intentarlo de todos modos, ya que esta es la última forma disponible de interactuar con un sistema que tiene una unidad descifrada.

Reiniciar en lo desconocido

Permítame recordarle que mientras el sistema estaba cargado, no teníamos forma de averiguar si el cifrado de disco FileVault estaba activado. Para verificar esto, debe reiniciar la computadora portátil. Esto solo se puede hacer presionando el botón de encendido, ya que no hay un menú de administración de energía en la pantalla de una sesión bloqueada. Además, hay dos escenarios posibles:

Permítame recordarle que mientras el sistema estaba cargado, no teníamos forma de averiguar si el cifrado de disco FileVault estaba activado. Para verificar esto, debe reiniciar la computadora portátil. Esto solo se puede hacer presionando el botón de encendido, ya que no hay un menú de administración de energía en la pantalla de una sesión bloqueada. Además, hay dos escenarios posibles:FileVault no configurado

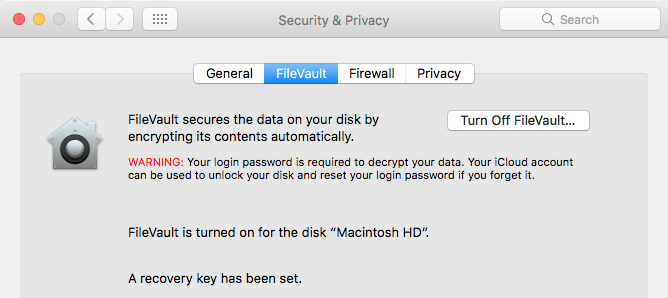

Pista fácil! Simplemente inicie desde la unidad flash USB o quite el disco (en modelos hasta 2016) y todos los archivos de nuestras víctimas están disponibles en texto claro. En Linux, debe confundirse un poco con la configuración de fuse-apfs .FileVault habilitado

La primera vez que configura FileVault, sugiere descargar la clave de cifrado de la unidad en iCloud, y en teoría un ladrón podría atacar la cuenta de la víctima, pero no consideramos los ataques de phishing en este artículo. Hay varias herramientas para el bruto FileVault: programas comerciales de Elcomsoft y programas de código abierto como apfs2john para usar con John The Ripper .Lo más probable es que un ladrón ordinario no gaste recursos en la brutalidad de su disco, a menos que este sea un ataque dirigido a los datos. Por simplicidad, asumimos que una contraseña que no sea de diccionario de 6-8 caracteres de diferentes registros usando caracteres especiales es invulnerable.Cómo debería funcionar según lo planeado por Apple

Durante mucho tiempo no pude entender exactamente cómo Apple representa el trabajo de Find My Mac en la vida real, porque si sigues las recomendaciones predeterminadas cuando configuras el sistema por primera vez, el usuario recibirá una computadora con FileVault activado y el atacante nunca podrá iniciar sesión para tocar Internet y activar todas las trampas. . El único escenario posible es una cuenta de invitado. Según la idea, el ladrón después de un reinicio llega a la pantalla de ingreso de contraseña para desbloquear el disco. Sin adivinar la contraseña, selecciona la cuenta de invitado y se carga en el modo Safari Only. Este es un modo de operación especial disponible solo para la cuenta de invitado. Solo ejecuta un programa: el navegador Safari. El hecho es que cuando FileVault está activado, parte del disco permanece sin cifrar para la partición de recuperación. Almacena una imagen mínima de macOS, desde aquí se inicia Safari. En este modo, el ladrón puede conectarse a Internet, y aquí la computadora portátil se comunicará con iCloud y podrá ejecutar órdenes remotas del propietario.

El único escenario posible es una cuenta de invitado. Según la idea, el ladrón después de un reinicio llega a la pantalla de ingreso de contraseña para desbloquear el disco. Sin adivinar la contraseña, selecciona la cuenta de invitado y se carga en el modo Safari Only. Este es un modo de operación especial disponible solo para la cuenta de invitado. Solo ejecuta un programa: el navegador Safari. El hecho es que cuando FileVault está activado, parte del disco permanece sin cifrar para la partición de recuperación. Almacena una imagen mínima de macOS, desde aquí se inicia Safari. En este modo, el ladrón puede conectarse a Internet, y aquí la computadora portátil se comunicará con iCloud y podrá ejecutar órdenes remotas del propietario.Paso 4: vender MacBook

Trabajando con variables NVRAM

Entonces, el ladrón obtuvo o no acceso a los datos y luego quiere vender la computadora portátil en el mercado secundario. Para hacer esto, necesita desatar la computadora de las cuentas de iCloud y reinstalar el sistema operativo. Además del sistema operativo en el disco duro, el macbook tiene variables NVRAM almacenadas en una unidad flash USB en la placa base. Estos datos sobreviven después dereinstalar macOS. Almacenan un token por el cual el servidor reconoce el enlace del macbook a la cuenta de iCloud.Para trabajar con variables del espacio de usuario, existe la utilidad nvram :Ejemplo de encontrar mi token de Mac# Find My Mac

$ nvram fmm-mobileme-token-FMM

fmm-mobileme-token-FMM bplist00%dc%01%02%03%04%05%06%07%08%09%0a%0b%0c%0d%0e%10%0d%11%0d%12%13%14%15%16%1d_%10%0funregisterState_%10%12enabledDataclassesYauthToken^disableContextVuserid]enableContextXusernameXpersonIDWaddTimeTguidXuserInfo_%10%13dataclassProperties%10%00%a1%0f_%10!com.apple.Dataclass.DeviceLocator_%10%ccEAADAAAABLwIAAAAAF6Jva4RDmqzLmljbG91ZC5hdXRovQA_OvlxQ5x0ULxeZIwLf9ZKD2GL8xWXoQiCKVs4tSztt-QZ2ZPlgZqpHekekaGd06Bm20kyU4m1ryRhBPR5DNSSbfzrKM_Ap0elpAitBDkGyHGjTe9c5WajVpfvWe_RGFhcamieaVhGQGzsiFGe11nt1PtCzA~~%11%01%f5_%10%11ivan@ivanov.comZ1253943158#A%d7%a2or%f3kP_%10$7C83E2DA-8A39-414E-B004-4DE79E4D35B3%d3%17%18%19%1a%1b%1c_%10%15InUseOwnerDisplayName_%10%13InUseOwnerFirstName_%10%12InUseOwnerLastName]ivan ivanovUivanWivanov%d1%0f%1e%d5%1f !"#$%25&'(VapsEnvXhostname]idsIdentifierVscheme]authMechanismZProduction_%10%13p09-fmip.icloud.com_%10$0FFD23C3-F469-42C1-97E0-FD8EE1F80502UhttpsUtoken%00%08%00!%003%00H%00R%00a%00h%00v%00%7f%00%88%00%90%00%95%00%9e%00%b4%00%b6%00%b8%00%dc%01%ab%01%ae%01%c2%01%cd%01%d6%01%fd%02%04%02%1c%022%02G%02U%02[%02c%02f%02q%02x%02%81%02%8f%02%96%02%a4%02%af%02%c5%02%ec%02%f2%00%00%00%00%00%00%02%01%00%00%00%00%00%00%00)%00%00%00%00%00%00%00%00%00%00%00%00%00%00%02%f8

Curiosamente, la ayuda oficial para el comando nvram oculta algunas características. El manual de los documentos filtrados de la CIA publicados en Wikileaks: Conceptos básicos de EFI: Variables NVRAM resultó ser mucho más útil . Resulta que la utilidad puede trabajar directamente con variables UEFI (efi vars). Pero los valores de la mayoría de las variables solo se pueden cambiar con SIP (protección de integridad del sistema) desactivado.UPD: Mi acceso a las variables EFI a través de la utilidad nvram en macOS Catalina dejó de funcionar para mí. El GUID, los nombres de las variables o la sintaxis del programa pueden haber cambiado. Es necesario verificar la relevancia de las variables a través del shell UEFI o Linux.Para desatar una computadora portátil robada, simplemente borre las variables nvram y reinstale el sistema operativo. Para reiniciar nvram necesitasmantenga presionado Comando (⌘) + Opción + P + R al cargar una computadora portátil. Esto es suficiente para que el servidor de iCloud ya no considere que el dispositivo pertenece a una cuenta específica de iCloud. Y aunque después de restablecer el nvram, el número de serie de la placa base sigue siendo el mismo, iCloud le permitirá vincular la computadora portátil a una nueva cuenta.Contraseña en UEFI

En los pasos anteriores, arrancamos desde la unidad flash USB (tecla de opción en el arranque) y reiniciamos nvram. Pero resulta que todo esto se puede deshabilitar con una contraseña UEFI. Por cierto, pocas personas saben sobre esto entre los usuarios experimentados de amapolas. La contraseña instalada para el firmware prohíbe tales acciones:

En los pasos anteriores, arrancamos desde la unidad flash USB (tecla de opción en el arranque) y reiniciamos nvram. Pero resulta que todo esto se puede deshabilitar con una contraseña UEFI. Por cierto, pocas personas saben sobre esto entre los usuarios experimentados de amapolas. La contraseña instalada para el firmware prohíbe tales acciones:- Restablecer NVRAM en el momento del arranque

- Reinicio SMC

- Seleccione otro método de arranque (tecla Opción)

En todos los casos, se solicitará una contraseña. Es decir, el ladrón no podrá arrancar desde la unidad flash USB y no podrá desatar fácilmente la computadora de iloud, soltando el token Find My Mac de nvram. Tampoco funciona reinstalar fácilmente el sistema operativo. Puede establecer una contraseña para UEFI a través del modo de recuperación. Para hacer esto, mantenga presionado CMD + R en la etapa de inicio y seleccione Startup Security Utility en el menú.Pero no todo es tan color de rosa, la contraseña en la UEFI no protege. En macbooks hasta 2019, el firmware UEFI y las variables NVRAM se almacenan en una unidad flash SPI normal, a la que puede conectarse con el programador y cambiar cualquier dato sin autorización.

Puede establecer una contraseña para UEFI a través del modo de recuperación. Para hacer esto, mantenga presionado CMD + R en la etapa de inicio y seleccione Startup Security Utility en el menú.Pero no todo es tan color de rosa, la contraseña en la UEFI no protege. En macbooks hasta 2019, el firmware UEFI y las variables NVRAM se almacenan en una unidad flash SPI normal, a la que puede conectarse con el programador y cambiar cualquier dato sin autorización.Restablecer contraseña UEFI

En todas las MacBooks sin un chip T2, el firmware de la placa base no está protegido de ninguna manera. Se puede actualizar fácilmente, incluida la eliminación de la contraseña para UEFI. Para hacer esto, simplemente conecte el programador al conector de depuración en la placa base y luego podrá trabajar con el chip de memoria como con una unidad flash normal. Cable universal para firmware de unidad flash para todos los modelos de macbooks.Existe cierta confusión con estos conectores, ya que no tienen una llave, es decir, pueden conectarse por diferentes lados. En diferentes modelos de macbooks, el conector está en diferentes lugares, a veces es necesario soldar la potencia de la unidad flash de 3.3V por separado. Por lo tanto, a veces necesita estudiar cuidadosamente el circuito de una placa base específica.

Cable universal para firmware de unidad flash para todos los modelos de macbooks.Existe cierta confusión con estos conectores, ya que no tienen una llave, es decir, pueden conectarse por diferentes lados. En diferentes modelos de macbooks, el conector está en diferentes lugares, a veces es necesario soldar la potencia de la unidad flash de 3.3V por separado. Por lo tanto, a veces necesita estudiar cuidadosamente el circuito de una placa base específica. También hay dispositivos totalmente autónomos que encuentran el desplazamiento deseado en el firmware y lo golpean sobre la marcha, deshabilitando la contraseña UEFI. En algunos centros de servicio, donde ofrecen deshacerse de la contraseña en UEFI, prefieren soldar el chip de memoria y mostrarlo en el clip del programador.

También hay dispositivos totalmente autónomos que encuentran el desplazamiento deseado en el firmware y lo golpean sobre la marcha, deshabilitando la contraseña UEFI. En algunos centros de servicio, donde ofrecen deshacerse de la contraseña en UEFI, prefieren soldar el chip de memoria y mostrarlo en el clip del programador.Implantes UEFI

Hay una placa externa exótica separada con EEPROM, que se inserta inmediatamente en el conector de depuración. Por lo general, ya se muestran debajo de la placa base deseada. Inmediatamente después de la instalación, la computadora comienza a arrancar desde esta unidad flash, ignorando la nativa soldada a la placa base. En este caso, la unidad flash nativa puede permanecer con la contraseña del firmware. Es conveniente usar dichos implantes para experimentos con parches UEFI, siempre puede volver a su firmware nativo simplemente retirando el módulo.

Sistema antirrobo de phishing

Estaba tan molesto por la inutilidad de todos los sistemas antirrobo de Apple que decidí crear el mío. Esto fue antes del anuncio del chip T2, por lo que era imposible confiar en la protección del hardware, y decidí simplemente engañar al ladrón para que él mismo hiciera todo lo necesario.El esquema es el siguiente:- En el disco del MacBook, se resalta una pequeña partición de Linux. El kernel moderno (efistub) puede arrancar inmediatamente sin ningún gestor de arranque intermedio como refind. Escribí sobre esto en un artículo de Linux en un solo archivo para una Macbook. Por defecto, la computadora portátil arranca Linux, que inicia el asistente de configuración inicial disfrazado de macOS. En el video, se muestra a partir de las 7:00.

- , macOS , () , nvram: macOS . , , . , . , . . , , .

- El asistente de configuración ofrece realizar la configuración inicial del sistema y para ello solicita conectarse a WiFi. Luego dibuja el falso proceso de descargar algo, y en ese momento toca el servidor y le da acceso completo al propietario real.

- El propietario del BSSID de los puntos de acceso WiFi encuentra la ubicación de la computadora portátil, puede escuchar el sonido del micrófono y mirar al ladrón a través de la cámara, etc. Mientras que la interfaz del asistente de configuración muestra el proceso de descarga de actualizaciones falsas, el propietario de la computadora portátil ya está viajando a la dirección.

Como resultado, no terminé la parte del servidor, pero aquí están las fuentes del asistente de configuración en Electron. Parece, por cierto, muy creíble, incluso me seduciría.Demostración en video:recomendaciones

- FindMy . . , , . , . , !

- FileVault! . . , . , , , , . , , .

- [] . UEFI, Safari Only Mode. , .

- UEFI. iCloud. , , .

- T2. , 2. , EEPROM . .