Hola a todos. En previsión del inicio del Kali Linux Workshop, hemos preparado una traducción de un artículo interesante para usted.

La guía de hoy le presenta los conceptos básicos para comenzar a usar aircrack-ng . Por supuesto, es imposible proporcionar toda la información necesaria y cubrir cada escenario. Así que prepárate para hacer tu tarea e investigar tú mismo. Hay muchos tutoriales adicionales y otra información útil en el foro y Wiki .A pesar de que no cubre todos los pasos de principio a fin, el manual Simple WEP Crack revela con más detalle cómo trabajar con aircrack-ng .Configuración del equipo, instalación de Aircrack-ng

El primer paso para hacer que aircrack-ng funcione correctamente en su sistema Linux es parchar e instalar el controlador apropiado para su tarjeta de red. Muchas tarjetas funcionan con varios controladores, algunas de ellas proporcionan la funcionalidad necesaria para usar aircrack-ng , otras no.Creo que no es necesario decir que necesita una tarjeta de red compatible con el paquete aircrack-ng . Es decir, el hardware que es totalmente compatible y puede implementar la inyección de paquetes. Con una tarjeta de red compatible, puede piratear un punto de acceso inalámbrico en menos de una hora.Para determinar a qué categoría pertenece su tarjeta, consulte la página de compatibilidad de hardware.. Lea el tutorial: ¿es compatible mi tarjeta inalámbrica? si no sabes cómo manejar la mesa. Sin embargo, esto no le impedirá leer el manual, lo que lo ayudará a aprender algo nuevo y a asegurarse de ciertas propiedades de su tarjeta.Para comenzar, necesita saber qué chipset se utiliza en su tarjeta de red y qué controlador necesita para ella. Debe determinar esto utilizando la información en el párrafo anterior. En la sección de controladores , descubrirá qué controladores necesita.Instalación de aircrack-ng

Puede obtener la última versión de aircrack-ng descargándola de la página de inicio , o puede usar una distribución de prueba de penetración como Kali Linux o Pentoo, donde está instalada la última versión de aircrack-ng .Para instalar aircrack-ng, consulte la documentación en la página de instalación .Conceptos básicos de IEEE 802.11

Bueno, ahora que todo está listo, es hora de detenerse antes de tomar medidas y aprender algo sobre cómo funcionan las redes inalámbricas.Es importante comprender la siguiente parte para poder determinar si algo no funcionará como se esperaba. Comprender cómo funciona todo lo ayudará a encontrar el problema, o al menos describirlo correctamente para que otra persona pueda ayudarlo. Aquí todo es un poco absurdo, y es posible que desee omitir esta parte. Sin embargo, piratear redes inalámbricas requiere un poco de conocimiento y, por lo tanto, piratear es un poco más que simplemente escribir un comando y dejar que Aircrack haga todo por usted.Cómo encontrar una red inalámbrica

Esta parte es una breve introducción a las redes administradas que funcionan con puntos de acceso (AP). Cada punto de acceso envía aproximadamente 10 tramas de baliza por segundo. Estos paquetes contienen la siguiente información:- Nombre de red (ESSID)

- ¿Se utiliza el cifrado (y qué cifrado se utiliza, pero tenga en cuenta que esta información puede no ser verdadera solo porque el punto de acceso lo informa);

- Qué velocidades de datos son compatibles (en MBit);

- En qué canal está la red.

Esta información se muestra en una herramienta que se conecta específicamente a esta red. Se muestra cuando permite que el mapa escanee redes con iwlist <interface> scanConexión de red

Hay varias opciones para conectarse a una red inalámbrica. En la mayoría de los casos, se utiliza la autenticación de sistema abierto. (Opcional: si desea obtener más información sobre la autenticación, lea esto ).Autenticación del sistema abierto:- Solicita autenticación de punto de acceso;

- El punto de acceso responde: OK, está autenticado.

- Solicita la asociación del punto de acceso;

- El punto de acceso responde: OK, estás conectado.

Este es el caso más simple, pero surgen problemas cuando no tiene derechos de acceso, porque:- Utiliza WPA / WPA2 y necesita autenticación APOL. El punto de acceso se negará en el segundo paso.

- El punto de acceso tiene una lista de clientes permitidos (direcciones MAC) y no permitirá que nadie más se conecte. Esto se llama filtrado MAC.

- Shared Key Authentication, WEP-, . (. « ?» )

Lo primero que debe hacer es encontrar un objetivo potencial. El paquete aircrack-ng tiene airodump -ng para esto , pero puede usar otros programas como Kismet , por ejemplo .Antes de buscar redes, debe transferir su tarjeta al llamado "modo de monitoreo". El modo de monitoreo es un modo especial que le permite a su computadora escuchar paquetes de red. Este modo también permite inyectar inyecciones. Hablaremos de inyecciones la próxima vez.Para poner la tarjeta de red en modo de monitoreo, use airmon-ng :airmon-ng start wlan0

Entonces creas otra interfaz y le agregas "mon" . Entonces wlan0 se convertirá en wlan0mon . Para verificar si la tarjeta de red está realmente en modo de monitoreo, hágalo iwconfigy vea por usted mismo.Luego, ejecute airodump-ng para buscar redes:airodump-ng wlan0mon

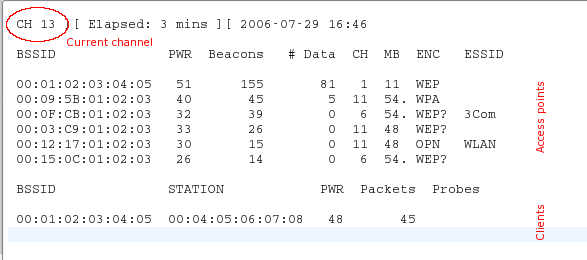

Si airodump-ng no puede conectarse al dispositivo WLAN, verá algo como esto: airodump-ng salta de canal en canal y muestra todos los puntos de acceso desde los cuales recibe balizas. Los canales 1 a 14 se usan para los estándares 802.11 byg (en los EE. UU. Se permite usar solo del 1 al 11; en Europa del 1 al 13 con algunas excepciones; en Japón del 1 al 14). 802.11a opera en la banda de 5 GHz, y su disponibilidad varía en diferentes países más que en la banda de 2.4 GHz. En general, los canales conocidos comienzan desde 36 (32 en algunos países) hasta 64 (68 en algunos países) y desde 96 hasta 165. En Wikipedia puede encontrar más información sobre la disponibilidad de canales. En Linux, es preocupante permitir / deshabilitar las transferencias de canales para su paísAgente de dominio regulatorio central ; sin embargo, debe configurarse en consecuencia.El canal actual se muestra en la esquina superior izquierda.Después de un tiempo, aparecerán puntos de acceso y (con suerte) algunos clientes relacionados.El bloque superior muestra los puntos de acceso detectados:El bloque inferior muestra los clientes detectados:Ahora necesita monitorear la red de destino. Al menos un cliente debe estar conectado a él, ya que piratear redes sin clientes es un tema más complicado (consulte Cómo piratear WEP sin clientes ). Debería usar encriptación WEP y tener una buena señal. Quizás pueda cambiar la posición de la antena para mejorar la recepción de la señal. A veces, unos pocos centímetros pueden ser decisivos para la intensidad de la señal.En el ejemplo anterior hay una red 00: 01: 02: 03: 04: 05. Resultó ser el único objetivo posible, ya que solo el cliente está conectado a él. Ella también tiene una buena señal, por lo que es un objetivo adecuado para la práctica.

airodump-ng salta de canal en canal y muestra todos los puntos de acceso desde los cuales recibe balizas. Los canales 1 a 14 se usan para los estándares 802.11 byg (en los EE. UU. Se permite usar solo del 1 al 11; en Europa del 1 al 13 con algunas excepciones; en Japón del 1 al 14). 802.11a opera en la banda de 5 GHz, y su disponibilidad varía en diferentes países más que en la banda de 2.4 GHz. En general, los canales conocidos comienzan desde 36 (32 en algunos países) hasta 64 (68 en algunos países) y desde 96 hasta 165. En Wikipedia puede encontrar más información sobre la disponibilidad de canales. En Linux, es preocupante permitir / deshabilitar las transferencias de canales para su paísAgente de dominio regulatorio central ; sin embargo, debe configurarse en consecuencia.El canal actual se muestra en la esquina superior izquierda.Después de un tiempo, aparecerán puntos de acceso y (con suerte) algunos clientes relacionados.El bloque superior muestra los puntos de acceso detectados:El bloque inferior muestra los clientes detectados:Ahora necesita monitorear la red de destino. Al menos un cliente debe estar conectado a él, ya que piratear redes sin clientes es un tema más complicado (consulte Cómo piratear WEP sin clientes ). Debería usar encriptación WEP y tener una buena señal. Quizás pueda cambiar la posición de la antena para mejorar la recepción de la señal. A veces, unos pocos centímetros pueden ser decisivos para la intensidad de la señal.En el ejemplo anterior hay una red 00: 01: 02: 03: 04: 05. Resultó ser el único objetivo posible, ya que solo el cliente está conectado a él. Ella también tiene una buena señal, por lo que es un objetivo adecuado para la práctica.Inicialización Vector Sniffing

Debido al salto entre canales, no interceptará todos los paquetes de la red de destino. Por lo tanto, queremos escuchar en un solo canal y, además, escribir todos los datos en el disco, para que luego podamos usarlos para piratear:airodump-ng -c 11 --bssid 00:01:02:03:04:05 -w dump wlan0mon

Usando el parámetro, -selecciona el canal, y el parámetro posterior -wes el prefijo de los volcados de red escritos en el disco. La bandera, –bssidjunto con la dirección MAC del punto de acceso, limita la recepción de paquetes a un punto de acceso. El indicador –bssidsolo está disponible en las nuevas versiones de airodump-ng .Antes de hackear WEP, necesitará entre 40,000 y 85,000 vectores de inicialización diferentes (Initialization Vector, IV). Cada paquete de datos contiene un vector de inicialización. Se pueden reutilizar, por lo que la cantidad de vectores suele ser ligeramente menor que la cantidad de paquetes capturados.Por lo tanto, debe esperar para interceptar de 40k a 85k paquetes de datos (desde IV). Si la red no está ocupada, tomará mucho tiempo. Puede acelerar este proceso utilizando un ataque activo (o un ataque de repetición). Hablaremos de ellos en la siguiente parte.Irrumpir en

Si ya tiene suficientes vectores de inicialización interceptados que están almacenados en uno o más archivos, puede intentar descifrar la clave WEP:aircrack-ng -b 00:01:02:03:04:05 dump-01.cap

La dirección MAC después del indicador -bes el BSSID del objetivo y dump-01.capes el archivo que contiene los paquetes interceptados. Puede usar varios archivos, simplemente agregue todos los nombres al comando o use el comodín, por ejemplo dump*.cap.Puede obtener más información sobre los parámetros , la salida y el uso de aircrack-ng en el manual .El número de vectores de inicialización necesarios para descifrar una clave no está limitado. Esto se debe a que algunos vectores son más débiles y pierden más información clave que otros. Típicamente, estos vectores de inicialización se mezclan con los más fuertes. Entonces, si tiene suerte, puede descifrar una clave con solo 20,000 vectores de inicialización. Sin embargo, a menudo esto no es suficiente,aircrack-ng puede funcionar durante mucho tiempo (una semana o más en caso de error alto), y luego decirle que la clave no se puede descifrar. Cuantos más vectores de inicialización tenga, más rápido puede suceder el pirateo y, por lo general, ocurre en unos minutos o incluso segundos. La experiencia ha demostrado que entre 40,000 y 85,000 vectores son suficientes para hackear.Hay puntos de acceso más avanzados que utilizan algoritmos especiales para filtrar vectores de inicialización débiles. Como resultado, no podrá obtener más de N vectores desde el punto de acceso, o necesitará millones de vectores (por ejemplo, 5-7 millones) para descifrar la clave. Puede leer en el foro qué hacer en tales casos.Ataques activosLa mayoría de los dispositivos no admiten inyección, al menos sin controladores parcheados. Algunos solo admiten ciertos ataques. Consulte la página de compatibilidad y mire la columna de aireplay . A veces, esta tabla no proporciona información relevante, por lo que si ve la palabra "NO" frente a su controlador, no se desanime, sino que mire la página de inicio del controlador, en la lista de correo del controlador en nuestro foro . Si pudo reproducir con éxito utilizando un controlador que no estaba incluido en la lista admitida, no dude en sugerir cambios en la página de la tabla de compatibilidad y agregar un enlace a una guía rápida. (Para hacer esto, debe solicitar una cuenta wiki en IRC).Primero debe asegurarse de que la inyección de paquetes realmente funcione con su tarjeta de red y controlador. La forma más fácil de verificar es realizar un ataque de inyección de prueba. Antes de continuar, asegúrese de pasar esta prueba. Su tarjeta debe poder inyectarla para que pueda seguir estos pasos.Necesitará un BSSID (dirección MAC del punto de acceso) y un ESSID (nombre de red) del punto de acceso que no se filtra por la dirección MAC (por ejemplo, la suya propia) y está dentro del rango disponible.Intenta conectarte al punto de acceso usando aireplay-ng :aireplay-ng --fakeauth 0 -e "your network ESSID" -a 00:01:02:03:04:05 wlan0mon

El valor posterior -es el BSSID de su punto de acceso.La inyección funcionó si ves algo como esto:12:14:06 Sending Authentication Request

12:14:06 Authentication successful

12:14:06 Sending Association Request

12:14:07 Association successful :-)

Si no:- Vuelva a verificar la corrección del ESSID y BSSID;

- Asegúrese de que el filtrado por dirección MAC esté deshabilitado en su punto de acceso;

- Intente lo mismo en otro punto de acceso;

- Asegúrese de que su controlador esté configurado y soportado correctamente;

- En lugar de "0" intente "6000 -o 1 -q 10".

Repetición ARP

Ahora que sabemos que la inyección de paquetes funciona, podemos hacer algo para acelerar en gran medida la intercepción de los vectores de inicialización: una inyección de ataque de solicitudes ARP .idea principal

En términos simples, ARP funciona transmitiendo una solicitud de difusión a una dirección IP, y un dispositivo con esta dirección IP envía una respuesta. Dado que WEP no protege contra la reproducción, puede oler un paquete y enviarlo una y otra vez mientras sea válido. Por lo tanto, solo necesita interceptar y reproducir la solicitud ARP enviada al punto de acceso para crear tráfico (y obtener vectores de inicialización).Manera perezosa

Primero abra una ventana con airodump-ng , que detectará el tráfico (ver arriba). Aireplay-ng y airodump-ng pueden funcionar simultáneamente. Espere a que el cliente aparezca en la red de destino e inicie el ataque:aireplay-ng --arpreplay -b 00:01:02:03:04:05 -h 00:04:05:06:07:08 wlan0mon

-bapunta al BSSID de destino, -ha la dirección MAC del cliente conectado.Ahora debe esperar el paquete ARP. Por lo general, debe esperar unos minutos (o leer más el artículo).Si tienes suerte, verás algo como esto:Saving ARP requests in replay_arp-0627-121526.cap

You must also start airodump to capture replies.

Read 2493 packets (got 1 ARP requests), sent 1305 packets...

Si necesita detener la reproducción, no necesita esperar a que aparezca el siguiente paquete ARP, simplemente puede usar paquetes interceptados previamente usando el parámetro -r <filename>“--ivs”al ejecutar el comando. Para aircrack-ng uso “aircrack -z <file name>”-x <packets per second>Manera agresiva

La mayoría de los sistemas operativos borran el caché ARP al apagar. Si necesita enviar el siguiente paquete después de reconectarse (o simplemente usar DHCP), le enviarán una solicitud ARP. Como efecto secundario, puede oler el ESSID y posiblemente la secuencia clave durante la reconexión. Esto es útil si el ESSID de su objetivo está oculto o si usa autenticación de clave compartida.Deje que airodump-ng y aireplay-ng funcionen. Abra otra ventana e inicie un ataque de autenticación :aquí -aestá el BSSID del punto de acceso, la -dirección MAC del cliente seleccionado.Espere unos segundos y la repetición ARP funcionará.La mayoría de los clientes intentan reconectarse automáticamente. Pero el riesgo de que alguien reconozca este ataque, o al menos preste atención a lo que sucede en la WLAN, es mayor que con otros ataques. Encontrarámás herramientas e información sobre ellos aquí .Aprende más sobre el curso