¿Un teléfono móvil en el proceso de trabajo es malo o bueno? ¿Un gadget permite a un empleado resolver tareas más rápidamente? ¿O ayuda al empleador a reforzar el control subordinado? Crea un ambiente creativo? ¿O molesto a las 23:00 mensajes en el mensajero y cartas? ¿Contribuye a la filtración de secretos corporativos o, por el contrario, proporciona seguro contra sorpresas? En cuanto a la movilidad corporativa, cuál es su estado actual y cuál es la historia de este concepto, tratamos con nuestros socios del Instituto de Pruebas Científicas para Sistemas de Seguridad Integrados ( NII SOKB ). FuenteSegún un estudio que realizamos hace un par de años, aproximadamente el 93% de los encuestados (los encuestados eran bastante diversos: trabajadores de oficina, personal de campo, conductores y muchos otros) usan teléfonos inteligentes con fines corporativos. Además de las llamadas y mensajes de texto bastante predecibles, entre los escenarios de uso de dispositivos más comunes se incluyen la interacción con el correo, la edición de documentos e incluso la conexión a una estación de trabajo virtual (VDI).

FuenteSegún un estudio que realizamos hace un par de años, aproximadamente el 93% de los encuestados (los encuestados eran bastante diversos: trabajadores de oficina, personal de campo, conductores y muchos otros) usan teléfonos inteligentes con fines corporativos. Además de las llamadas y mensajes de texto bastante predecibles, entre los escenarios de uso de dispositivos más comunes se incluyen la interacción con el correo, la edición de documentos e incluso la conexión a una estación de trabajo virtual (VDI). De todo esto, podemos concluir que actualmente el dispositivo móvil en el entorno de trabajo no es solo un "marcador", sino una herramienta capaz de asumir tareas que anteriormente requerían equipos adicionales, a menudo especializados.En este artículo, abordaremos el tema de la movilidad corporativa y lo consideraremos desde varios puntos de vista, no solo de marketing y gestión, sino también desde la perspectiva de un empleado de "campo". Para hacer la historia más sustantiva, entrevistamos a nuestros colegas del Instituto de Investigación Científica de la Oficina de Diseño Especial , que tienen una amplia experiencia en proyectos similares y están listos para compartir ejemplos, historias y observaciones de su práctica (teoría por teoría, pero en la vida todo es siempre más complicado e interesante).NII SOKB se especializa en proporcionar seguridad integral y protección laboral, y también es el desarrollador de SafePhone, una solución para la administración centralizada de dispositivos móviles, aplicaciones, contenido y comunicaciones en la organización. Hablamos con Oleg Assur, ingeniero jefe del Instituto de Investigación Científica del SOKB, sobre qué es la movilidad corporativa y qué soluciones existen en esta área.

De todo esto, podemos concluir que actualmente el dispositivo móvil en el entorno de trabajo no es solo un "marcador", sino una herramienta capaz de asumir tareas que anteriormente requerían equipos adicionales, a menudo especializados.En este artículo, abordaremos el tema de la movilidad corporativa y lo consideraremos desde varios puntos de vista, no solo de marketing y gestión, sino también desde la perspectiva de un empleado de "campo". Para hacer la historia más sustantiva, entrevistamos a nuestros colegas del Instituto de Investigación Científica de la Oficina de Diseño Especial , que tienen una amplia experiencia en proyectos similares y están listos para compartir ejemplos, historias y observaciones de su práctica (teoría por teoría, pero en la vida todo es siempre más complicado e interesante).NII SOKB se especializa en proporcionar seguridad integral y protección laboral, y también es el desarrollador de SafePhone, una solución para la administración centralizada de dispositivos móviles, aplicaciones, contenido y comunicaciones en la organización. Hablamos con Oleg Assur, ingeniero jefe del Instituto de Investigación Científica del SOKB, sobre qué es la movilidad corporativa y qué soluciones existen en esta área.Cuéntanos cómo los dispositivos móviles entraron en el negocio ruso y cómo cambiaron tus opiniones sobre sus aplicaciones.

Hemos estado lidiando con temas "móviles" durante mucho tiempo (durante más de 10 años, podemos decir que estábamos a la vanguardia), por lo que participamos en el desarrollo de esta área de TI desde el principio.Más o menos notablemente, el "móvil" comenzó a aparecer en la "década del 2000" (los dispositivos mismos, por supuesto, existían antes, pero era una parte de la historia que no tenía un carácter masivo). Luego se utilizaron principalmente para hacer llamadas y enviar mensajes de texto. Fueron entregados a los empleados con un comentario: "¡Para que siempre estés en contacto y ni siquiera pienses en llamar a Estados Unidos!" Ya había "teléfonos inteligentes" (el ahora conocido "teléfono inteligente" sonaba bastante futurista), pero no desempeñaban un papel importante en el entorno corporativo, y en la mayoría de las empresas los empleados continuaron usando sus computadoras habituales para su trabajo.El punto de inflexión, en mi opinión, ocurrió a mediados de cero, y está asociado con dos eventos: la compra en 2005 de Google Android, Inc. con el lanzamiento posterior de la plataforma del mismo nombre y el anuncio en 2007 del primer dispositivo iOS (luego con el sistema operativo iPhone). Ambas plataformas ofrecieron inmediatamente una rica funcionalidad además de llamadas y SMS, y rápidamente comenzaron a suplantar a los teléfonos clásicos con botones.Naturalmente, los afortunados propietarios de estos dispositivos comenzaron a usarlos en su trabajo: a veces con la aprobación de la administración, a veces "clandestinamente". Esto condujo a una tendencia en la cual el dispositivo acumula gradualmente información corporativa importante (conectaban el correo - apareció la correspondencia corporativa confidencial, permitieron el acceso a CRM - se agregó una lista de clientes a la correspondencia, etc.). La pérdida o el robo de un dispositivo se está convirtiendo en un riesgo cada vez más importante para la empresa. Es en este momento que comienza la historia de los sistemas centralizados de gestión de la movilidad corporativa, incluida nuestra plataforma SafePhone .¿Cuál es el papel actual de un dispositivo móvil en los negocios?

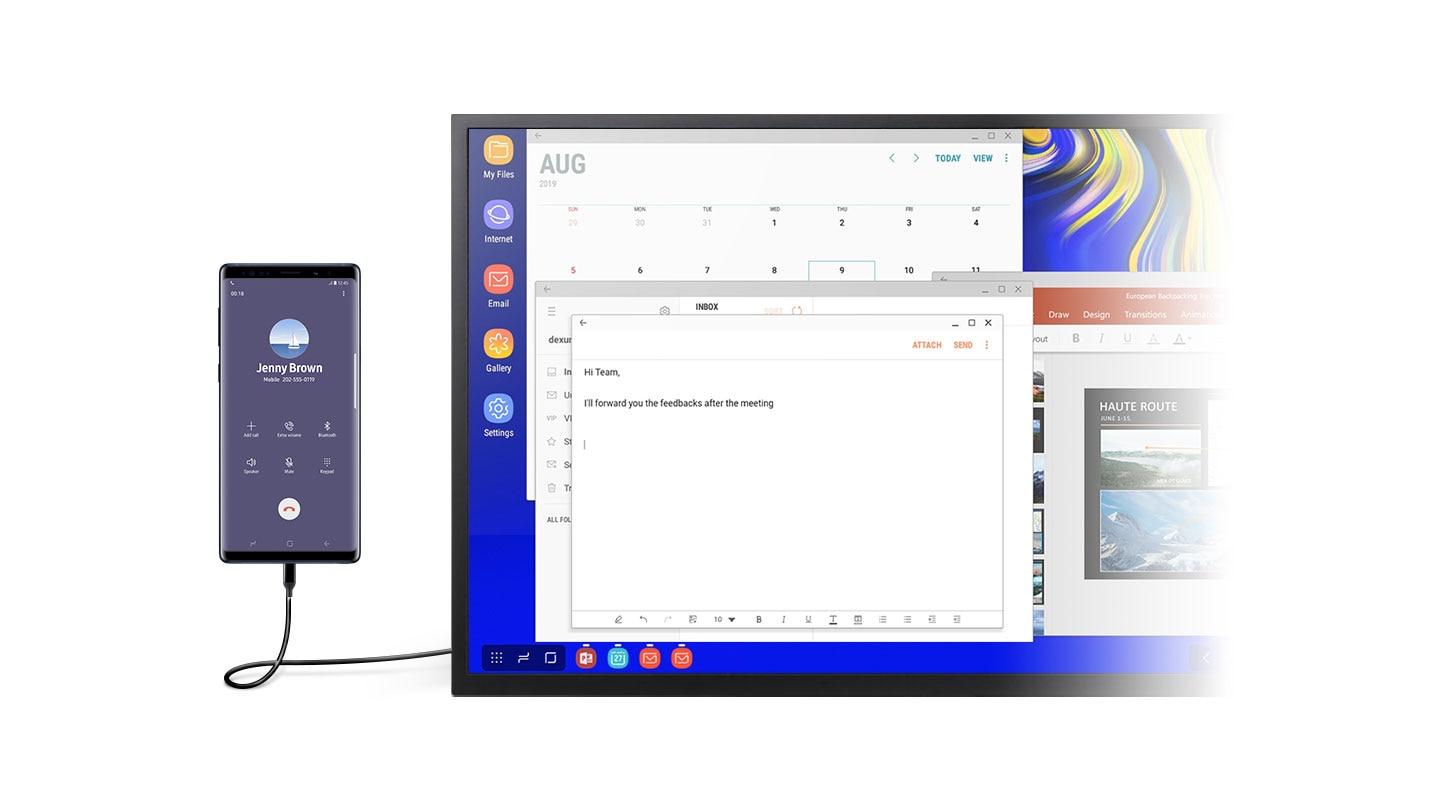

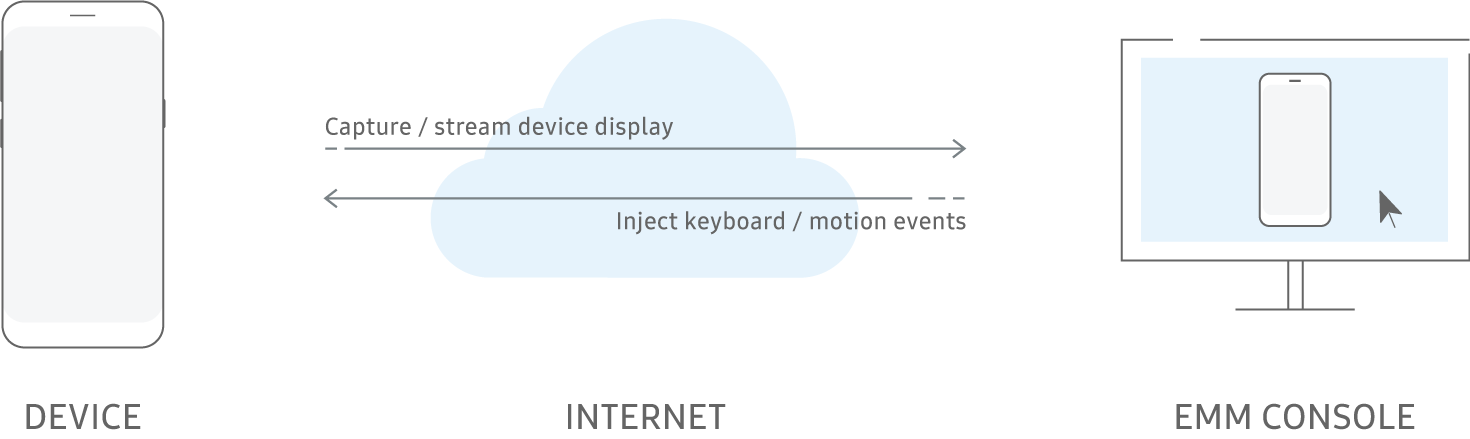

Hoy, un dispositivo móvil es un procesador de alimentos real que puede realizar muchas funciones diferentes. En los dispositivos móviles, hay suites de oficina completas (y esta es probablemente la herramienta principal para el 90% de los empleados de la compañía). Aunque vale la pena señalar que dicho caso de uso es limitado, y las PC siguen siendo el principal medio para trabajar con documentos.  Fuente: BroadcomEn general, ahora se observa una imagen interesante. Desde el inicio de la TI, se creía que para un trabajo completo, los empleados necesitan una computadora o computadora portátil grande y real, pero siempre con un procesador x86 completo. Los intentos de despegar esta situación siempre se basaron en el argumento concreto reforzado de la serie: "tenemos sistemas que funcionan solo bajo DOS (Windows 95/98, Java 5 - subrayan lo que necesita), lo romperá todo por nosotros". Debe entenderse que el entorno corporativo es bastante conservador ( los programadores de COBOL todavía están en demanda).Los primeros avances comenzaron con la introducción generalizada de la virtualización y el advenimiento de VDI ( infraestructura de escritorio virtual) De repente resultó que puedes trabajar con sistemas Legacy en general desde cualquier dispositivo, si solo hubiera una conexión segura a la red. La red, por cierto, ha sido un elemento disuasorio para el desarrollo de esta tecnología, pero parece que esta restricción se eliminará pronto. Con el advenimiento de la nueva generación 5G, no menos importante gracias a Samsungque proporcionan comunicación a velocidades de 1 Gbit / s a través de una red móvil, puede "manejar" prácticamente cualquier tipo de datos corporativos (documentos, sonido, video de alta resolución) con un retraso mínimo. Otra consecuencia de esta "aceleración" es también la tendencia general de abandonar a los "clientes gordos". La mayoría de los sistemas empresariales modernos tienen una interfaz web normal, muchos además de esta versión, un cliente móvil o una versión móvil de la interfaz web (que también se puede "envolver" en la aplicación usando la aplicación web progresiva ).Por lo tanto, resulta que ahora, de hecho, nada le impide trabajar solo en un teléfono inteligente o tableta. Esto, por supuesto, sigue siendo una cierta perspectiva (recuerde el conservadurismo), pero su implementación está a la vuelta de la esquina.

Fuente: BroadcomEn general, ahora se observa una imagen interesante. Desde el inicio de la TI, se creía que para un trabajo completo, los empleados necesitan una computadora o computadora portátil grande y real, pero siempre con un procesador x86 completo. Los intentos de despegar esta situación siempre se basaron en el argumento concreto reforzado de la serie: "tenemos sistemas que funcionan solo bajo DOS (Windows 95/98, Java 5 - subrayan lo que necesita), lo romperá todo por nosotros". Debe entenderse que el entorno corporativo es bastante conservador ( los programadores de COBOL todavía están en demanda).Los primeros avances comenzaron con la introducción generalizada de la virtualización y el advenimiento de VDI ( infraestructura de escritorio virtual) De repente resultó que puedes trabajar con sistemas Legacy en general desde cualquier dispositivo, si solo hubiera una conexión segura a la red. La red, por cierto, ha sido un elemento disuasorio para el desarrollo de esta tecnología, pero parece que esta restricción se eliminará pronto. Con el advenimiento de la nueva generación 5G, no menos importante gracias a Samsungque proporcionan comunicación a velocidades de 1 Gbit / s a través de una red móvil, puede "manejar" prácticamente cualquier tipo de datos corporativos (documentos, sonido, video de alta resolución) con un retraso mínimo. Otra consecuencia de esta "aceleración" es también la tendencia general de abandonar a los "clientes gordos". La mayoría de los sistemas empresariales modernos tienen una interfaz web normal, muchos además de esta versión, un cliente móvil o una versión móvil de la interfaz web (que también se puede "envolver" en la aplicación usando la aplicación web progresiva ).Por lo tanto, resulta que ahora, de hecho, nada le impide trabajar solo en un teléfono inteligente o tableta. Esto, por supuesto, sigue siendo una cierta perspectiva (recuerde el conservadurismo), pero su implementación está a la vuelta de la esquina.Aquellos. Resulta que en el futuro los dispositivos móviles pueden reemplazar las PC clásicas en un entorno corporativo?

Poco a poco, el negocio se está alejando de las unidades del sistema hacia algo más móvil. Al principio, las computadoras portátiles de cinco kilogramos bastante voluminosas funcionaron con la batería durante no más de una hora y media (los veteranos recordarán las terribles partes sobresalientes de la batería extendida, que dieron una hora para trabajar y medio kilogramo de peso), luego cambiamos a computadoras portátiles ultraportátiles que pesan 1.5-1.7 un kilogramo y un tiempo de trabajo de seis a siete horas, y ahora los dispositivos de menos de un kilogramo con 12 horas de duración de la batería ya están muy extendidos. Paralelamente a esta "miniaturización" de las computadoras convencionales, hay un "aumento" en los teléfonos inteligentes. El teléfono de hoy tiene características bastante impresionantes: el mismo S20en su edición superior, tiene 16 GB de memoria y un procesador de ocho núcleos a bordo, que es bastante decente incluso para computadoras portátiles de tamaño completo.Por supuesto, la pregunta más importante es el software. Aquí todo es ambiguo. Muchos fabricantes han intentado adaptar la interfaz de escritorio para su uso en un entorno móvil (pantalla táctil, pantallas relativamente pequeñas y otros atributos de movilidad), pero hasta ahora no hay soluciones ideales: desafortunadamente, volvemos a ese notorio conservadurismo; nadie reescribirá la interfaz en Delphi hace veinte años. Al mismo tiempo, es mucho más fácil agregar soporte para ventanas "de goma" / arrastrar y soltar a aplicaciones móviles nativas, que, de hecho, fue realizado por Google en Android Nougat. Si un ejemplo de este enfoque es interesante, puede prestar atención al Samsung DeX. A partir de hoy, este escenario “ascendente” (convertir dispositivos móviles en trabajos de tamaño completo) nos parece, al menos, no menos prometedor que uno “descendente” (utilizando computadoras de escritorio como dispositivos móviles).

A partir de hoy, este escenario “ascendente” (convertir dispositivos móviles en trabajos de tamaño completo) nos parece, al menos, no menos prometedor que uno “descendente” (utilizando computadoras de escritorio como dispositivos móviles).¿Cómo afecta la introducción de la tecnología móvil al flujo de trabajo?

Pregunta dificil. Como cualquier tecnología, la movilidad se puede utilizar de dos maneras: para mejorar o empeorar la vida en una empresa. Fuente: Dilbert , nuestra traducción.Clásicamente, la movilidad implica un enfoque de "trabajar donde te sientas cómodo" (que no debe confundirse con "trabajar constantemente"). Conceptualmente, esto significa que un empleado puede cumplir con sus obligaciones, no necesariamente en el lugar de trabajo, sino también en un viaje de negocios o, por ejemplo, en el hogar. Y lo hará tan efectivamente como en la oficina. Además, los procedimientos corporativos internos se simplifican: puede solicitar un certificado 2NDFL o acordar una solicitud de vacaciones presionando un solo botón en su teléfono inteligente.Por separado, debe tenerse en cuenta la optimización de la comunicación dentro de la empresa. Esto es especialmente cierto para nuestro país, donde en el orden de cosas para la organización tener una oficina central en Moscú y regional, por ejemplo, en Ekaterimburgo e Irkutsk. En este caso, la interacción se convierte en un gran problema. Cuando los colegas siempre están en contacto con el acceso constante a las herramientas de trabajo, es mucho más fácil coordinar un momento conveniente para que todos llamen o conversen en grupo con la edición general de documentos.Otro incentivo para los empleados puede ser la provisión de un dispositivo móvil. En la práctica, varios modelos están muy extendidos en las empresas, desde proporcionar un dispositivo corporativo con la posibilidad de uso personal de un teléfono inteligente (propiedad de la empresa, habilitado personalmente, COPE), hasta un teléfono inteligente o tableta personal con aplicaciones de trabajo (Trae tu propio dispositivo, BYOD). Por cierto, BYOD proviene de la conocida abreviatura BYOB: traiga su propia cerveza, es decir, "venga con su propio alcohol" en la descripción de la fiesta.

Fuente: Dilbert , nuestra traducción.Clásicamente, la movilidad implica un enfoque de "trabajar donde te sientas cómodo" (que no debe confundirse con "trabajar constantemente"). Conceptualmente, esto significa que un empleado puede cumplir con sus obligaciones, no necesariamente en el lugar de trabajo, sino también en un viaje de negocios o, por ejemplo, en el hogar. Y lo hará tan efectivamente como en la oficina. Además, los procedimientos corporativos internos se simplifican: puede solicitar un certificado 2NDFL o acordar una solicitud de vacaciones presionando un solo botón en su teléfono inteligente.Por separado, debe tenerse en cuenta la optimización de la comunicación dentro de la empresa. Esto es especialmente cierto para nuestro país, donde en el orden de cosas para la organización tener una oficina central en Moscú y regional, por ejemplo, en Ekaterimburgo e Irkutsk. En este caso, la interacción se convierte en un gran problema. Cuando los colegas siempre están en contacto con el acceso constante a las herramientas de trabajo, es mucho más fácil coordinar un momento conveniente para que todos llamen o conversen en grupo con la edición general de documentos.Otro incentivo para los empleados puede ser la provisión de un dispositivo móvil. En la práctica, varios modelos están muy extendidos en las empresas, desde proporcionar un dispositivo corporativo con la posibilidad de uso personal de un teléfono inteligente (propiedad de la empresa, habilitado personalmente, COPE), hasta un teléfono inteligente o tableta personal con aplicaciones de trabajo (Trae tu propio dispositivo, BYOD). Por cierto, BYOD proviene de la conocida abreviatura BYOB: traiga su propia cerveza, es decir, "venga con su propio alcohol" en la descripción de la fiesta. El hombre que confundió BYOD con BYOB. Fuente: Timo ElliottTambién hay algunas opciones intermedias en las que un empleado puede elegir un dispositivo que funcione con un pago parcialmente corporativo y la posibilidad de que el dispositivo se convierta en una propiedad después de un tiempo (Elija su propio dispositivo, CYOD).En resumen, para los empleados, la movilidad es la libertad de elegir un formato de trabajo conveniente para ellos y para una empresa: optimización de costos y una buena herramienta para construir procesos bien coordinados. Por supuesto, el equilibrio y el ajuste correctos son importantes: algunos empleados no tienen una alta autoorganización y los empleadores son propensos a un control excesivo.

El hombre que confundió BYOD con BYOB. Fuente: Timo ElliottTambién hay algunas opciones intermedias en las que un empleado puede elegir un dispositivo que funcione con un pago parcialmente corporativo y la posibilidad de que el dispositivo se convierta en una propiedad después de un tiempo (Elija su propio dispositivo, CYOD).En resumen, para los empleados, la movilidad es la libertad de elegir un formato de trabajo conveniente para ellos y para una empresa: optimización de costos y una buena herramienta para construir procesos bien coordinados. Por supuesto, el equilibrio y el ajuste correctos son importantes: algunos empleados no tienen una alta autoorganización y los empleadores son propensos a un control excesivo.¿Qué es la gestión de la movilidad corporativa y por qué es necesaria?

La principal amenaza: cuanto más se involucra el dispositivo móvil en la vida corporativa (correspondencia de trabajo, documentos, mensajería para el equipo, etc.), más datos sobre él, cuya pérdida puede afectar de manera sensible a la empresa. En consecuencia, el contenido del dispositivo se convierte en un activo importante de la empresa que necesita ser administrado.Aquí, surge una contradicción de inmediato: la seguridad requiere la máxima restricción de la libertad del usuario y escenarios de operación deterministas (acceso al correo solo desde la oficina estrictamente de 9 a 18), mientras que todo el concepto de movilidad implica la máxima flexibilidad y variabilidad de uso. En los albores de la industria, la elección siempre se hizo en la dirección de las limitaciones. Esto dio lugar a situaciones divertidas. Como incentivo, el empleado tuvo la oportunidad de instalar el correo corporativo en su dispositivo. Esto se hizo con la condición de que se aplicaron todas las políticas de seguridad correctas y se instaló un agente para monitorear las posibles amenazas. Este agente estableció alternativamente una contraseña alfanumérica de 12 dígitos (en casos especialmente sofisticados, también había un diccionario de combinaciones prohibidas y una restricción en la rotación de la contraseña) en todo el dispositivo y comenzó a recopilar toda la información disponible. Después de sufrir así durante una semana (cada vez que intentas leer un mensaje de texto, debes ingresar la misma contraseña), el usuario borró con enojo el correo y olvidó este "estímulo" como una pesadilla. Fuente: Dilbert , nuestra traducción.Ahora la situación ha cambiado dramáticamente. Es una buena práctica cuando el sistema de seguridad es transparente y lo más invisible posible para el usuario. Debería ser como un castillo de un acertijo bien conocido, que "no ladra, no muerde, pero no deja entrar a la casa". Debería ser más conveniente para el usuario trabajar con el dispositivo, todo el trabajo sucio es asumido por el sistema de gestión de movilidad.

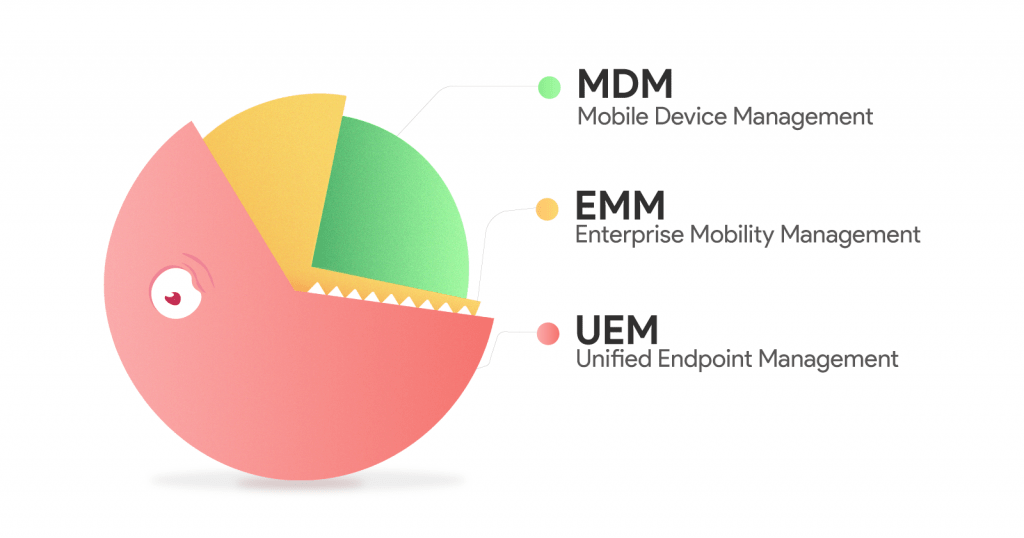

Fuente: Dilbert , nuestra traducción.Ahora la situación ha cambiado dramáticamente. Es una buena práctica cuando el sistema de seguridad es transparente y lo más invisible posible para el usuario. Debería ser como un castillo de un acertijo bien conocido, que "no ladra, no muerde, pero no deja entrar a la casa". Debería ser más conveniente para el usuario trabajar con el dispositivo, todo el trabajo sucio es asumido por el sistema de gestión de movilidad.Hay una gran cantidad de abreviaturas para los sistemas de gestión de movilidad corporativa: MDM, EMM, UEM. En pocas palabras, ¿cuál es su diferencia y cómo encaja en un solo concepto?

La interpretación de los términos por diferentes compañías puede variar mucho. Más o menos generalmente aceptadas son las definiciones formuladas por Gartner .Mobile Device Management (MDM), un término que apareció a fines de la década de 1990 y principios de la década de 2000, significa sistemas que son responsables de administrar el ciclo de vida de los dispositivos móviles. Esto generalmente significa la siguiente funcionalidad:- inventario de dispositivos

- Configuración del sistema operativo

- aprovisionamiento y desaprovisionamiento

Con el tiempo, la funcionalidad pura de MDM comenzó a perderse, y las siguientes características a menudo comenzaron a agregarse:- Gestión de aplicaciones móviles (MAM): gestión de aplicaciones.

- Identidad móvil (MI): gestión de credenciales y acceso.

- Gestión de contenido móvil (MCM): gestión de contenido.

A mediados de la década de 2010, este conjunto se convirtió en el estándar para el mercado, y no tenía sentido dividir las soluciones en módulos separados. Luego vino el término Enterprise Mobility Management (EMM), que denotaba una combinación de MDM, MAM, MI y MCM. Este cambio se documentó en un informe de Gartner publicado en 2014.Entonces surgió una tendencia, de la que hablamos anteriormente. Los dispositivos móviles se han convertido exactamente en el mismo lugar de trabajo que las computadoras de escritorio y las computadoras portátiles clásicas, y quedó claro que deben administrarse en un solo circuito: ya no hay una división en estacionaria y móvil. Este fue el punto de partida para la aparición del nuevo término Unified Endpoint Management (UEM). La aparición de UEM se registró en el informe Gartner 2018. Fuente: ITSMDailyEstamos entrando en la nueva década con el paradigma UEM, y así se llaman los sistemas hoy, cuya tarea es administrar dispositivos móviles y estacionarios en la empresa.

Fuente: ITSMDailyEstamos entrando en la nueva década con el paradigma UEM, y así se llaman los sistemas hoy, cuya tarea es administrar dispositivos móviles y estacionarios en la empresa. Discutimos historia y teoría, pasemos a cuestiones prácticas. ¿Cómo puede aparecer un lugar de trabajo móvil en una empresa? Por favor comparta su experiencia en esta área.

Cualquier implementación es siempre una historia compleja, y no existen dos proyectos idénticos. Pero intentemos formular algunos puntos generales.La iniciativa de implementación a menudo proviene de abajo, de empleados comunes. Ahora casi todos tienen dispositivos móviles, y es solo cuestión de tiempo antes de que se usen para el trabajo. Debe haber una masa crítica de personas con dispositivos similares, después de lo cual se envía una solicitud al departamento de TI para la prestación de dicho servicio. La administración en este caso puede elegir dos estrategias: apoyo (se da luz verde a la iniciativa y se inicia el proyecto) o prohibir. En el último caso, el argumento es un gran riesgo de fuga ("perder informes financieros" o "los competidores espían el metro por encima del hombro"). Como muestra la práctica, este enfoque no es muy constructivo. Incluso si los dispositivos móviles están estrictamente prohibidos, los empleados los usarán "bajo tierra". Puede aplicar medidas administrativas (amonestaciones, sanciones, sanciones), pero esto no siempre garantiza un resultado del 100%. E incluso si tales restricciones están justificadas, siempre habrá un empleado que viole todas las prohibiciones, y este caso tendrá tremendas consecuencias. La estrategia más correcta, en nuestra opinión, es el viejo principio: "si no puedes ganar, cabeza".Un entorno controlado aún más peligroso es muchas veces mejor que uno no controlado.Primero, generalmente es correo (la capacidad de "recogerlo" con un cliente móvil), luego hay documentos y varios sistemas de trabajo (portal corporativo, ERP, CRM, etc.). Una vez que la tecnología está "enraizada" (cuando la tendencia se vuelve clara), el diseño de los servicios internos ya está en marcha con la expectativa de su uso en varias plataformas (incluido el móvil).También es común que la iniciativa de implementación provenga de la administración. No debemos olvidar que la movilidad laboral ofrece muchas ventajas asociadas con la optimización de costos y el aumento de la "conectividad" de una empresa. Pero aquí, también, son posibles los "excesos". En cualquier entorno heterogéneo (y una empresa típica es un entorno de este tipo, que consta de partes muy diferentes: contabilidad, almacén y logística, oficina, personal de campo) hay intereses, y no todos están preparados para innovar. Una situación común es cuando parte del equipo percibe este tipo de cambio "con hostilidad" ("todo funciona para nosotros"). En este caso, el principio de "zanahoria" se ha demostrado cuando el empleado recibe alguna bonificación al usar el sistema implementado (por ejemplo, un teléfono como pase a la oficina o pago para el almuerzo y reservar salas de reuniones desde un teléfono inteligente).Estas bonificaciones deberían alentar al empleado a usar dispositivos móviles, pero no limitarlo o infringirlo.Al implementar proyectos de movilidad complejos en una empresa, las siguientes herramientas son útiles:- Realizar una auditoría y un examen del estado actual de la infraestructura antes de la implementación. Esto puede ser el software de monitoreo instalado en dispositivos finales con el consentimiento de los usuarios y la recopilación de estadísticas sobre aplicaciones usadas y recursos de red visitados. La máxima apertura y corrección en materia de observación del anonimato y la privacidad de un empleado es importante. El objetivo final de esta actividad es obtener una imagen completa de la situación actual y no identificar a los infractores. Los seminarios de divulgación funcionan bien con una demostración clara de la funcionalidad del software de monitoreo y la participación de la administración en la recopilación de estadísticas.

- Retroalimentación. Es importante comprender lo que está sucediendo con el proyecto por parte de los usuarios finales. Esto puede proporcionar información valiosa sobre las características del sistema y tiene un efecto positivo en la actitud de los empleados. Los formatos de comentarios pueden ser diferentes: desde reuniones cara a cara con una discusión de problemas actuales hasta cierto cuestionario, posiblemente anónimo, porque No todos están dispuestos a compartir libremente sus impresiones.

- Cuente recursos en un proceso iterativo de desarrollo e implementación. Es imposible tener todo en cuenta al comienzo del proyecto, por lo que siempre debe disponer de recursos adicionales para su revisión. Al implementar esto, muchas personas no tienen en cuenta, debido a qué proyectos se rompen en algún punto intermedio.

Dos preguntas principales que siempre se hacen durante la implementación:- « , / »

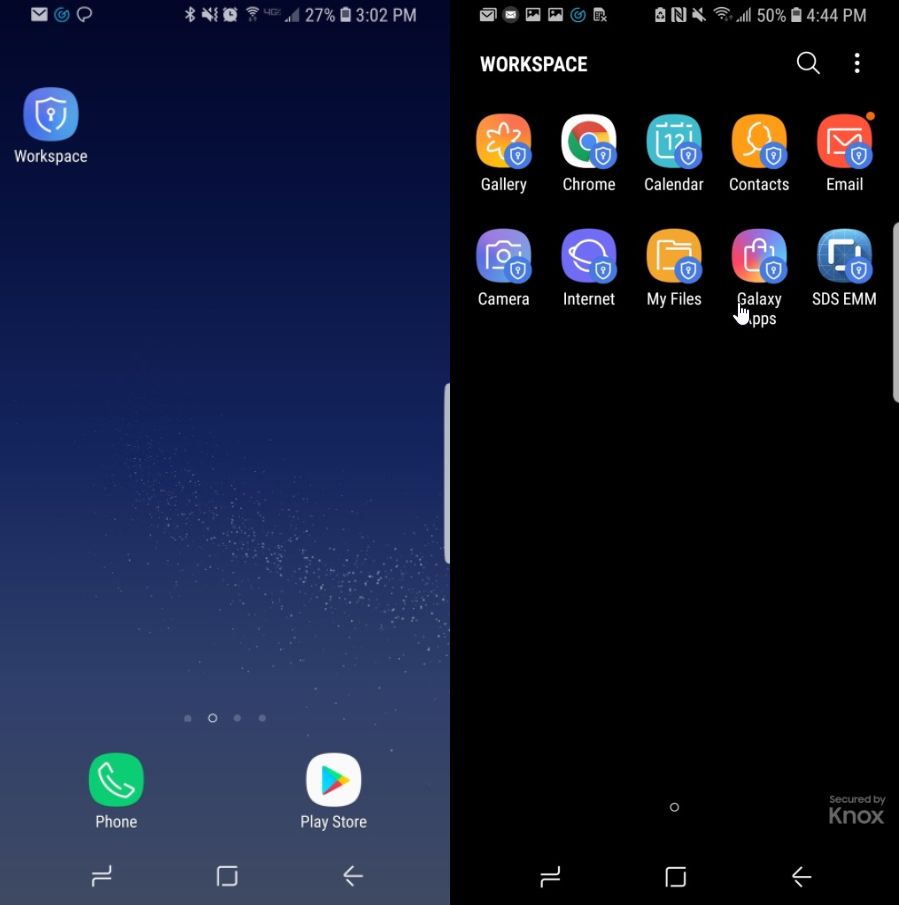

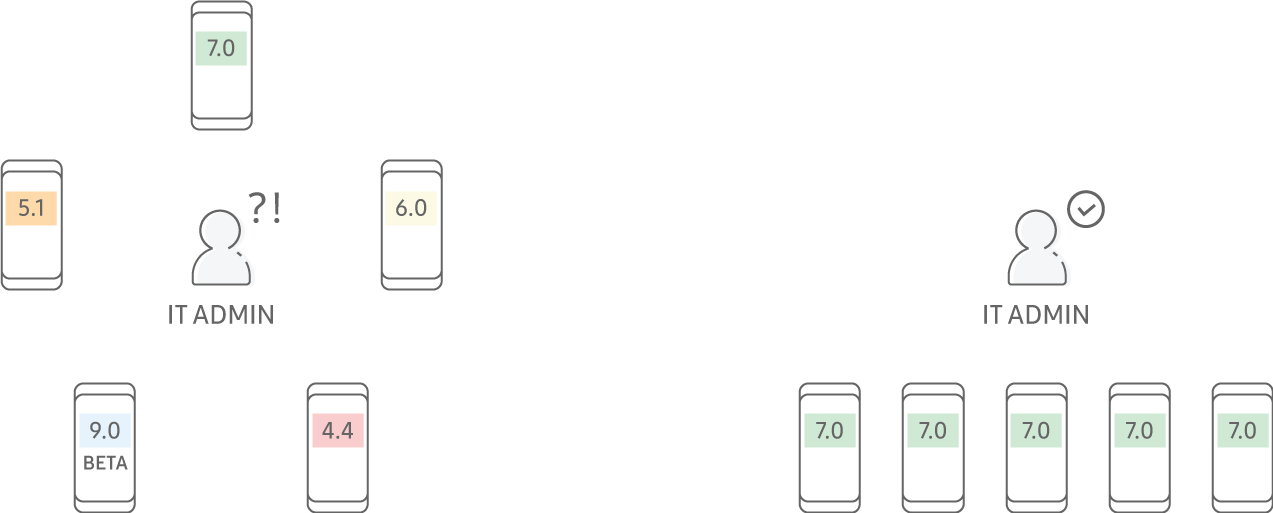

, . – (Work Profile). – , — , Samsung. , , , , .

– : , , .

- «- 10 . , 300 , . »

« », (, , ). . Samsung Knox , Knox Mobile Enrollment (KME), « » . . IT . – .

. , Android . . ? ?

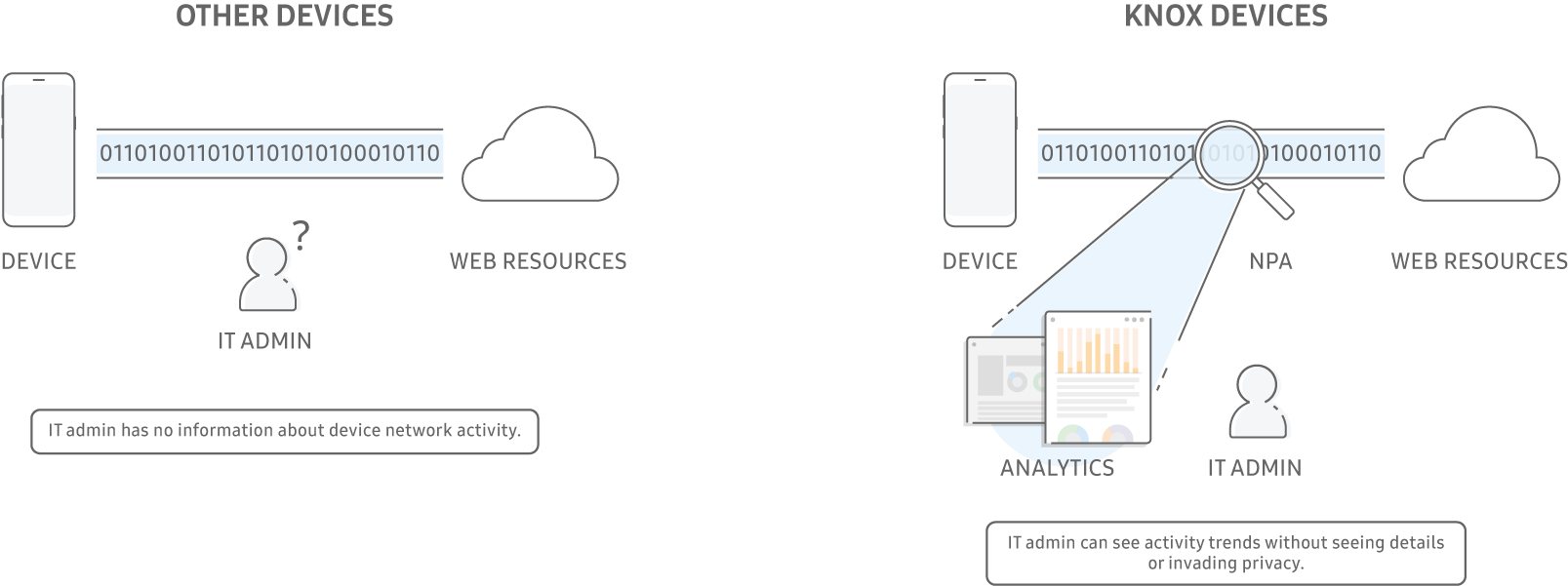

Este es un estereotipo, pero es bastante estable. Es especialmente triste que no solo los usuarios comunes, sino también algunos trabajadores de TI y seguridad de la información se vean afectados. No, ahora el sistema operativo Android es bastante seguro y muy común en el segmento corporativo. Esto se evidencia en un estudio reciente realizado por IDC. Según esto, el 78% de los dispositivos móviles utilizados en varias empresas de todo el mundo ejecutan el sistema operativo Android.Por separado, sobre la seguridad de los dispositivos Samsung. Según la última calificación de Gartner, la plataforma Knox recibió una calificación sólida de 27 de 30 posibles posiciones, que es uno de los resultados más altos ( Nota de Samsung:en más detalle sobre la plataforma Knox de la que hablamos en este artículo ).Para hablar razonablemente sobre seguridad, primero debe decidir sobre los tipos de amenazas. Clásicamente, la protección de datos se divide en dos grandes segmentos.- Datos en reposo (almacenamiento y trabajo con datos). Esto incluye los tipos de amenazas que están asociadas con la "existencia" de datos en el dispositivo final. Ejemplos:

- . , – . . – (, – ). ( ). , .

- /. Android ( ). , , . , , . — .

- Data-in-transit ( ). , . :

- Tráfico desprotegido. Los puntos de acceso público a Wi-Fi son útiles durante los viajes de negocios o cuando está lejos de su lugar de trabajo, pero necesita trabajar con una gran cantidad de datos. Al mismo tiempo, desafortunadamente, no se puede garantizar que el canal sea seguro, y los atacantes no lo controlan. Para combatir este tipo de amenaza, generalmente se usa una VPN con activación automática para iniciar ciertas aplicaciones.

Desde el punto de vista de la administración, generalmente se indican los siguientes puntos:- . ( Samsung: ), : , , . , .

- . , . , , .

- . , , . , . ( ).

Básicamente, estas son consultas obvias. Pero realizarlas no siempre es posible debido a las capacidades limitadas de las diferentes plataformas. Hubo un tiempo en que Knox Platform For Enterprise , una especie de plataforma Knox para tareas corporativas, nos ayudó mucho a resolver estos problemas. KPfE es un conjunto de herramientas (SDK, utilidades, servicios web y mecanismos de hardware del dispositivo) que amplía las capacidades del sistema operativo Android estándar en términos de administración y monitoreo. Convenientemente, para usar la funcionalidad no es necesario escribir mucho código, hay una opción para usar Knox Service Plugin , que se configura usando OEMConfig (el mecanismo estándar de Android para empresas).En la oficina rusa de Samsung hay especialistas que brindan asistencia en esta área, nos dirigimos a ellos con preguntas difíciles. Esto es una rareza hoy en día: más a menudo en cuestiones de desarrollo, tiene que comunicarse con colegas de India o China, lo cual es bastante difícil debido a la barrera del idioma y la diferencia de zona horaria.Finalmente, me gustaría hablar sobre el mercado ruso. ¿Los proyectos implementados en nuestro país tienen algún detalle?

El mercado ruso está ligeramente por detrás de las tendencias mundiales. Nuestra movilidad corporativa está en proceso. Debido a esto, las decisiones generalmente aceptadas hasta ahora parecen extrañas e inaplicables.El ejemplo más claro de tal prejuicio es la nube. A menudo, los clientes se niegan categóricamente a utilizar este enfoque, argumentando la decisión con una falta de confianza en la seguridad y confiabilidad de dichos sistemas. Este punto de vista, en nuestra opinión, ya no es relevante hoy. "Nublado" no significa "poco confiable" o "inseguro". Esto lo demuestra la experiencia de muchas grandes empresas que han confiado a las nubes una parte importante de sus procesos comerciales: Netflix, Spotify y muchas otras. El hecho de que el servicio se implemente en su sitio no garantiza que siempre funcione. De hecho, pocos pueden permitirse mantener en sus servidores condiciones comparables a un centro de datos certificado y certificado . El soporte de software es una línea separada: cualquier sistema consta de una gran cantidad de componentes "invisibles" (SO, base de datos, servidor web, etc.) que requieren soporte constante y actualizaciones periódicas. En resumen: la infraestructura propia es costosa y problemática y, desafortunadamente, no siempre es confiable. La nube es mucho más barata y el proveedor de servicios realiza todo el trabajo de soporte y actualización.Por separado, vale la pena señalar los requisitos para la certificación de decisiones tomadas por los reguladores, por ejemplo, para trabajar con datos personales. Existe la opinión de que esto no es posible en Android. Nuestra experiencia muestra que, en combinación con herramientas de seguridad certificadas, esto es posible incluso en organizaciones con regulaciones estrictas.(del autor) Esperamos haber logrado disipar algunas de las "historias de terror", y al menos ahora quedará claro que en la vida todo es algo más complicado que en este cómic: Fuente: Dilbert

Fuente: Dilbert Preguntas formuladas:

Preguntas formuladas:

Vladimir Karacharov,

Gerente,

Equipo de Desarrollo Comercial B2B Pre / Post Venta

Instituto de Investigación y Desarrollo de Samsung Rusia

Respondido:

Respondido:

Oleg Assur,

ingeniero jefe,

Instituto de Investigación de SOKB