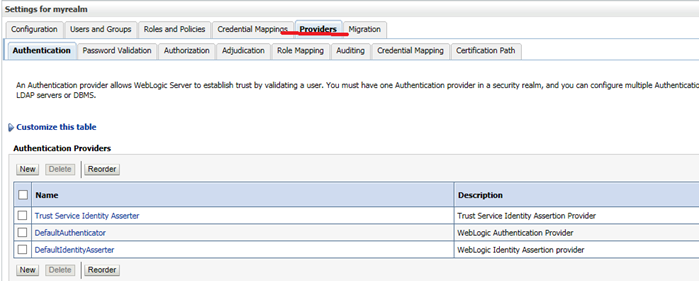

Este artículo describe una configuración simple de LDAP para la autenticación y autorización de usuarios.1. Siga el enlace Oralce bi que abre la consola (http: // dirección: puerto / consola) utilizando la cuenta de administrador (por defecto weblogic). Haga clic en Security Realms -> myrealm 2. Vaya a la pestaña "Proveedores". Aquí verá los siguientes tres "Proveedores de autenticación" de forma predeterminada.

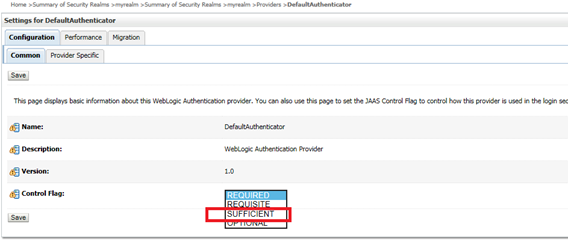

2. Vaya a la pestaña "Proveedores". Aquí verá los siguientes tres "Proveedores de autenticación" de forma predeterminada. 3. Haga clic en "Autenticador predeterminado". Haga clic en "Bloquear y editar" -> "Cambiar bandera de control" de "Obligatorio" a Suficiente y luego haga clic en "Guardar".

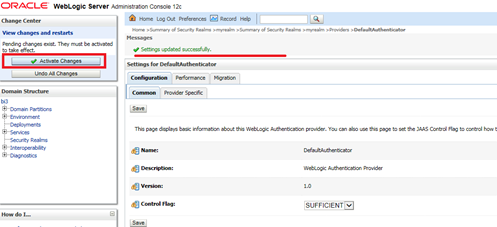

3. Haga clic en "Autenticador predeterminado". Haga clic en "Bloquear y editar" -> "Cambiar bandera de control" de "Obligatorio" a Suficiente y luego haga clic en "Guardar". 4. Después de que aparezca el mensaje sobre la actualización de la configuración, haga clic en "Activar cambios".

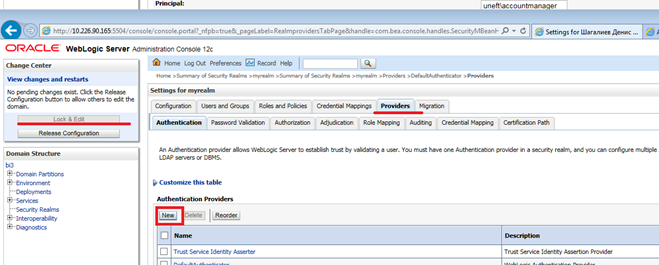

4. Después de que aparezca el mensaje sobre la actualización de la configuración, haga clic en "Activar cambios". 5. Vaya a la pestaña "Proveedores" -> "Bloquear y editar" y haga clic en "Nuevo".

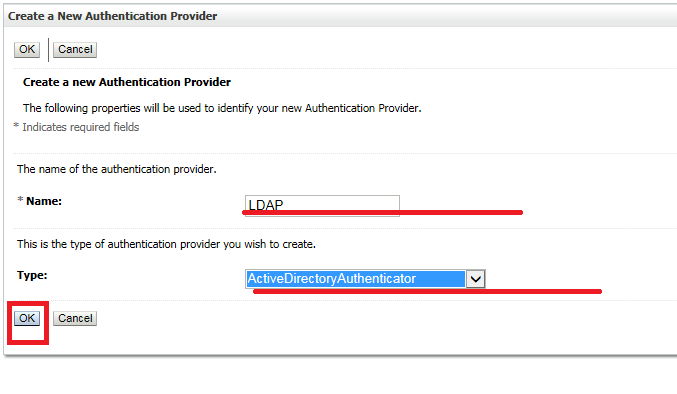

5. Vaya a la pestaña "Proveedores" -> "Bloquear y editar" y haga clic en "Nuevo". 6. Nómbrelo, por ejemplo, "LDAP". Seleccione el tipo de autenticación de Active Directory. Haga clic en Aceptar.

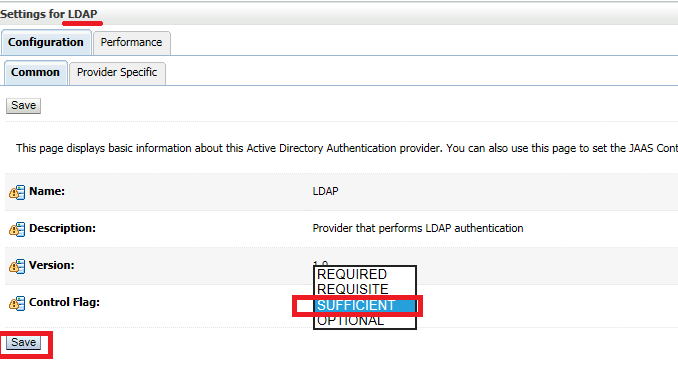

6. Nómbrelo, por ejemplo, "LDAP". Seleccione el tipo de autenticación de Active Directory. Haga clic en Aceptar. 7. Después de eso, abra el proveedor LDAP nuevamente y cambie el indicador de control a "Suficiente". Guárdalo

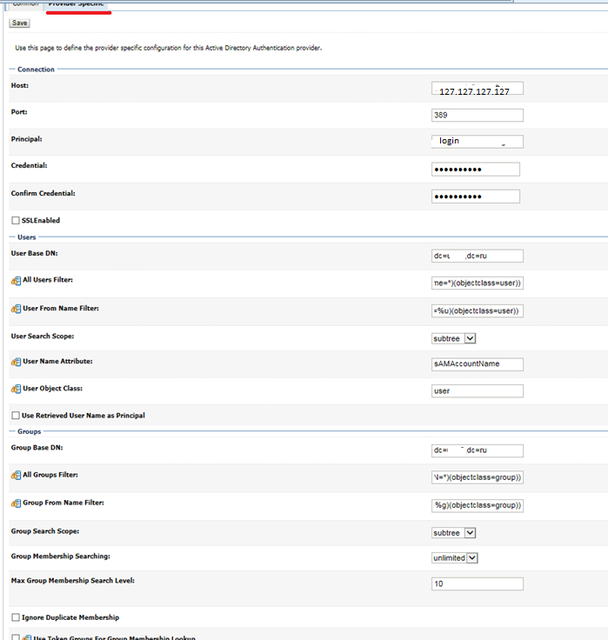

7. Después de eso, abra el proveedor LDAP nuevamente y cambie el indicador de control a "Suficiente". Guárdalo 8. Ingrese los datos de su directorio activo en la pestaña Proveedor específico.

8. Ingrese los datos de su directorio activo en la pestaña Proveedor específico.Host: localhost

Port: 389

Principal: login

Credential: password

Users

User Base DN: dc=domen,dc=ru

All Users Filter: (&(sAMAccountName=*)(objectclass=user))

User From Name Filter: (&(sAMAccountName=%u)(objectclass=user))

User Search Scope: subtree

User Name Attribute: sAMAccountName

User Object class: user

Groups

Group Base DN: dc=domen,dc=ru

All Groups Filter: (&(CN=*)(objectclass=group))

Group From Name Filter: (&(CN=%g)(objectclass=group))

Group Search Scope: subtree

Group Membership Searching: unlimited

Max Group Membership Search Level: 10

General

Connect Timeout: 30

Connect Retry Limit: 1

Parallel Connect Delay: 0

Result Time Limit: 0

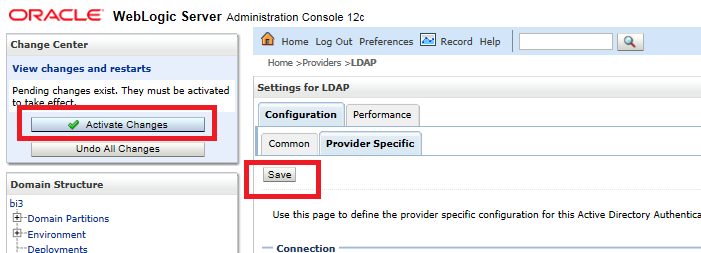

se verá así: 9. Haga clic en guardar y los cambios activos

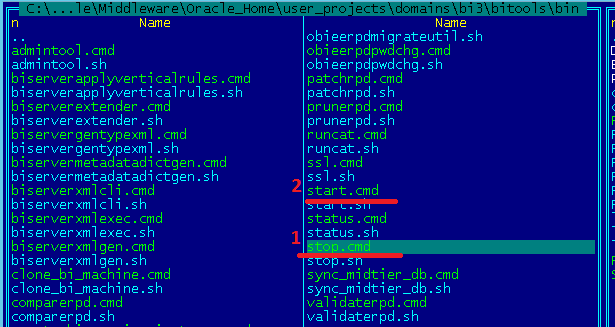

9. Haga clic en guardar y los cambios activos 10. Reinicie la instancia de BI en este caso, BI3(C: \ Oracle \ Middleware \ Oracle_Home \ user_projects \ domains \ bi3 \ bitools \ bin)

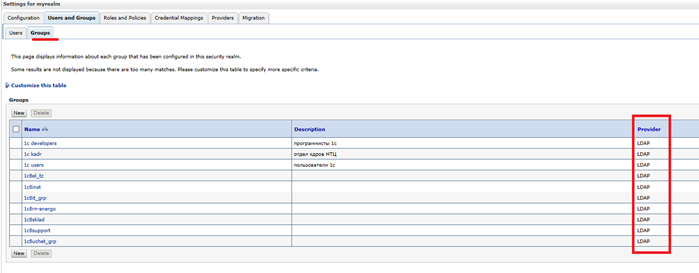

10. Reinicie la instancia de BI en este caso, BI3(C: \ Oracle \ Middleware \ Oracle_Home \ user_projects \ domains \ bi3 \ bitools \ bin) 11. Cuando se reinicia el BI, busque un específico ID de usuario, volviendo a la consola weblogic-> "mysecurityrealm" >> Usuarios y grupos >> Grupo

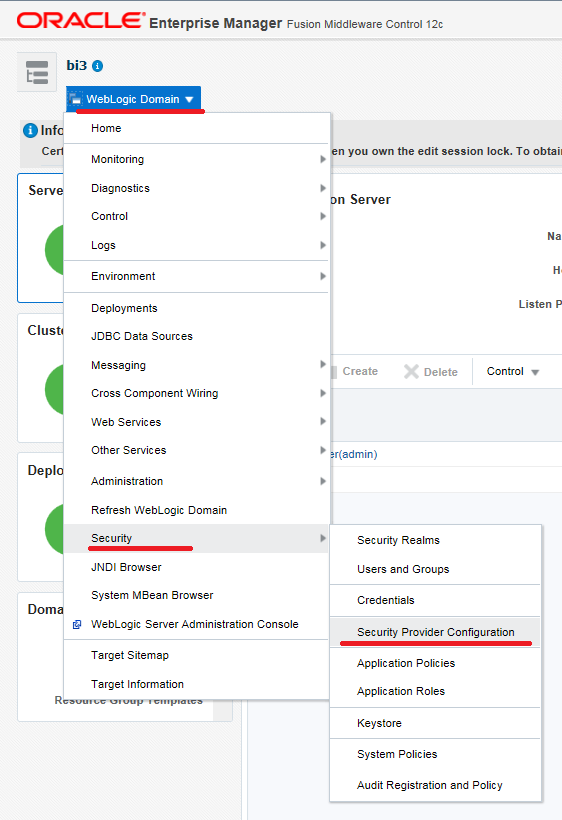

11. Cuando se reinicia el BI, busque un específico ID de usuario, volviendo a la consola weblogic-> "mysecurityrealm" >> Usuarios y grupos >> Grupo Se puede ver que los grupos están cargados.12. El siguiente paso es configurar OBIEE para ver a los usuarios de su nuevo proveedor LDAP además de los usuarios del directorio interno del weblog. Para hacer esto, debe iniciar sesión en Enterprise Manager (http: // address: port / em) con una cuenta de administrador (weblogic).Después de iniciar sesión en el sistema desde el menú desplegable Dominio de Weblogic, seleccione Seguridad -> Configuración del proveedor de seguridad

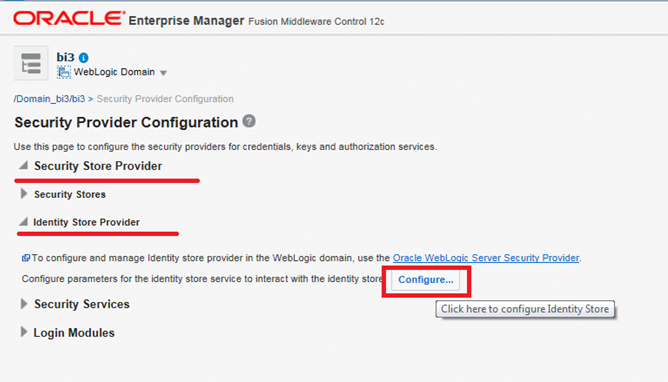

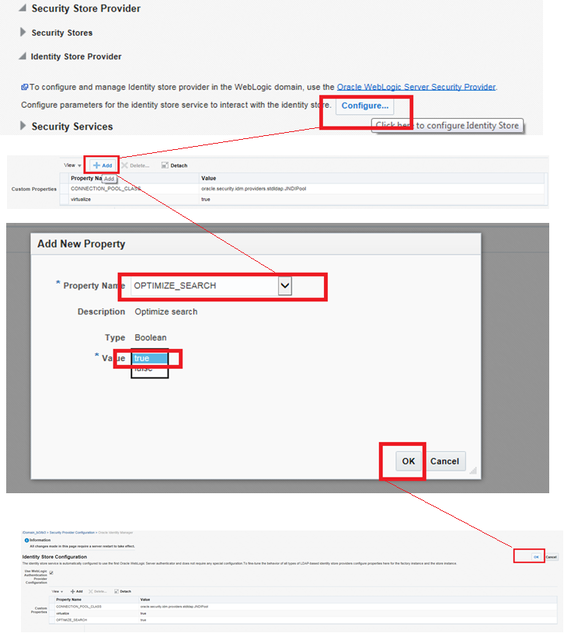

Se puede ver que los grupos están cargados.12. El siguiente paso es configurar OBIEE para ver a los usuarios de su nuevo proveedor LDAP además de los usuarios del directorio interno del weblog. Para hacer esto, debe iniciar sesión en Enterprise Manager (http: // address: port / em) con una cuenta de administrador (weblogic).Después de iniciar sesión en el sistema desde el menú desplegable Dominio de Weblogic, seleccione Seguridad -> Configuración del proveedor de seguridad 13. En la pantalla Configuración del proveedor de seguridad, expanda el Proveedor de almacén de seguridad, luego expanda el nodo Proveedor de almacén de identidad y finalmente haga clic en "Configurar"

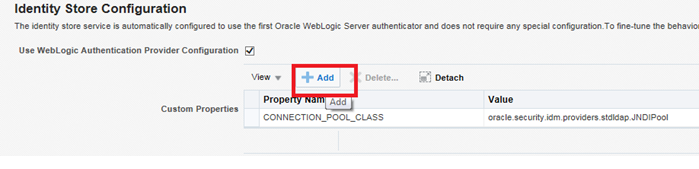

13. En la pantalla Configuración del proveedor de seguridad, expanda el Proveedor de almacén de seguridad, luego expanda el nodo Proveedor de almacén de identidad y finalmente haga clic en "Configurar" 14. En esta pantalla necesitamos agregar una nueva propiedad personalizada. Haga clic en el botón + agregar.

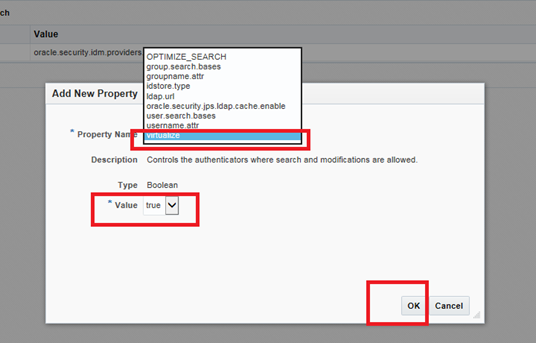

14. En esta pantalla necesitamos agregar una nueva propiedad personalizada. Haga clic en el botón + agregar. 15. Luego ingrese el nombre de la propiedad "virtualize" y el valor "true". Luego haga clic en "Aceptar" nuevamente para guardar:

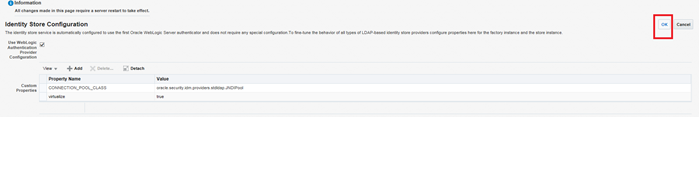

15. Luego ingrese el nombre de la propiedad "virtualize" y el valor "true". Luego haga clic en "Aceptar" nuevamente para guardar: 16. Haga clic en Aceptar nuevamente.

16. Haga clic en Aceptar nuevamente. 17. Del mismo modo, agregue otra propiedad OPTIMIZE_SEARCH = true.

17. Del mismo modo, agregue otra propiedad OPTIMIZE_SEARCH = true. 18. Reinicie la instancia de BI en este caso, BI3(C: \ Oracle \ Middleware \ Oracle_Home \ user_projects \ domains \ bi3 \ bitools \ bin)19. Intente iniciar sesión con su cuenta.

18. Reinicie la instancia de BI en este caso, BI3(C: \ Oracle \ Middleware \ Oracle_Home \ user_projects \ domains \ bi3 \ bitools \ bin)19. Intente iniciar sesión con su cuenta.