Este artículo fue escrito para expandir uno existente , pero habla sobre las características del paquete con Microsoft ActiveDirectory y lo complementa.En este artículo te diré cómo instalar y configurar:- Keycloak es un proyecto de código abierto. Que proporciona un único punto de entrada para las aplicaciones. Funciona con muchos protocolos, incluidos LDAP y OpenID que nos interesan.

- Keycloak gatekeeper : aplicación de proxy inverso que le permite integrar la autorización a través de Keycloak.

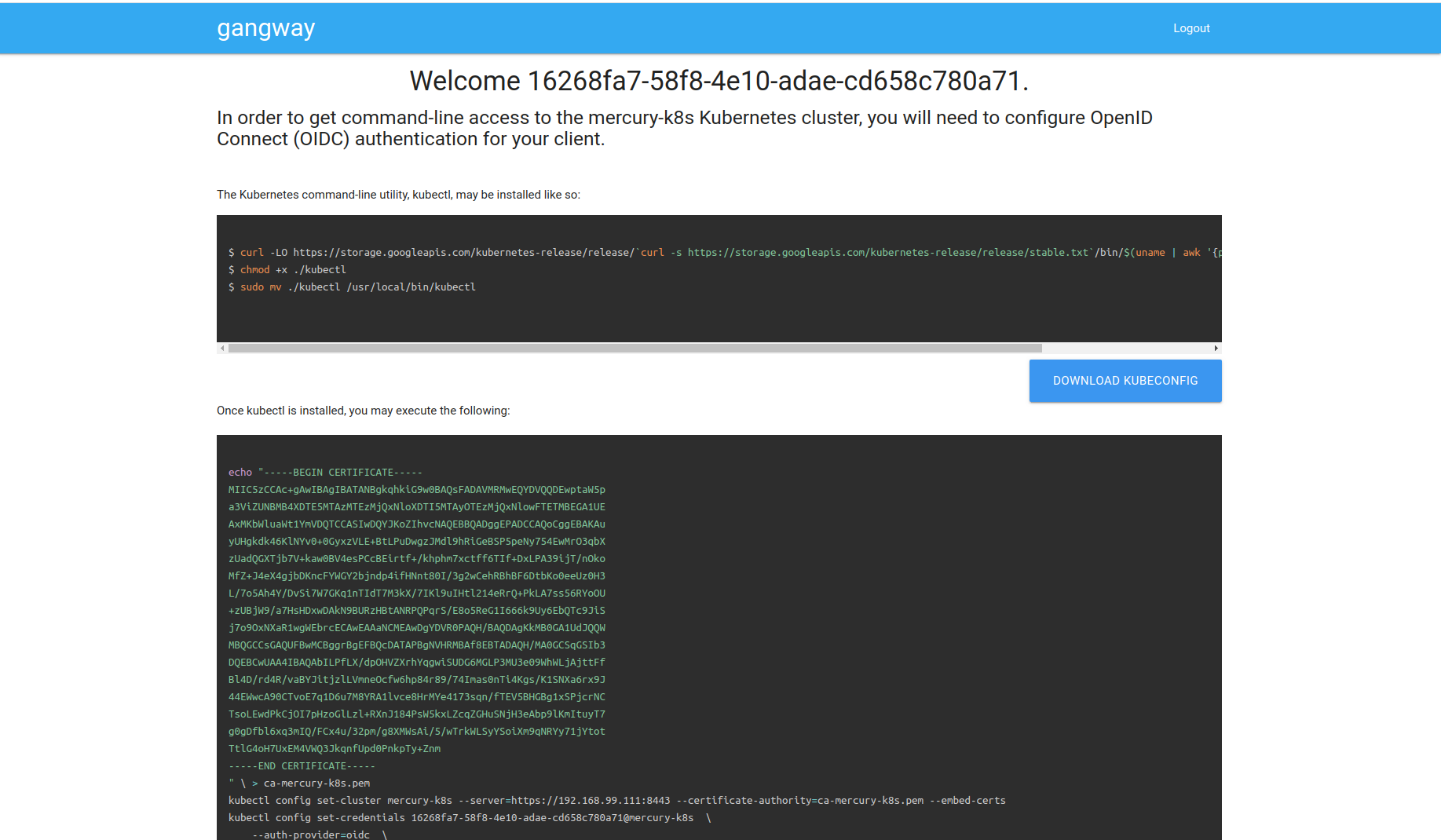

- Pasarela : la aplicación que genera una configuración para kubectl con la que puede iniciar sesión y conectarse a la API de Kubernetes a través de OpenID

Cómo funcionan los derechos en Kubernetes.

Podemos administrar los derechos de usuario / grupo usando RBAC, ya se han creado muchos artículos sobre esto, no me detendré en esto en detalle. El problema es que puede usar RBAC para restringir los derechos de los usuarios, pero Kubernetes no sabe nada sobre los usuarios. Resulta que necesita un mecanismo de entrega de usuarios en Kubernetes. Para hacer esto, agregaremos un proveedor de OpenID a Kuberntes, que dirá que tal usuario realmente existe, y Kubernetes mismo le otorgará derechos.Formación- Necesitará un clúster Kubernetes o un minikube

- Directorio Activo

- Dominios:

keycloak.example.org

kubernetes-dashboard.example.org

gangway.example.org - Certificado para dominios o certificado autofirmado

No me detendré en cómo crear un certificado autofirmado, debe crear 2 certificados, esta es la raíz (Autoridad de certificación) y el cliente comodín para el dominio * .example.orgDespués de recibir / escribir los certificados, el cliente debe agregarse a Kubernetes, para esto crea un secreto para ello:kubectl create secret tls tls-keycloak --cert=example.org.crt --key=example.org.pem

Luego lo usaremos para nuestro controlador de IngressInstalar Keycloak

Decidí que la forma más fácil de usar soluciones preparadas para esto, es decir, gráficos de timón.Instale el repositorio y actualícelo:helm repo add codecentric https://codecentric.imtqy.com/helm-charts

helm repo update

Cree el archivo keycloak.yml con los siguientes contenidos:keycloak.ymlkeycloak:

#

username: "test_admin"

#

password: "admin"

# Keycloak web .

, .

extraArgs: "-Dkeycloak.profile.feature.script=enabled -Dkeycloak.profile.feature.upload_scripts=enabled"

# ingress, secrets

ingress:

enabled: true

path: /

annotations:

kubernetes.io/ingress.class: nginx

ingress.kubernetes.io/affinity: cookie

hosts:

- keycloak.example.org

tls:

- hosts:

- keycloak.example.org

secretName: tls-keycloak

# Keycloak , Postgresql Kuberntes, !

persistence:

deployPostgres: true

dbVendor: postgres

postgresql:

postgresUser: keycloak

postgresPassword: ""

postgresDatabase: keycloak

persistence:

enabled: true

Configuración de federación

A continuación, vaya a la interfaz web keycloak.example.orgEn la esquina izquierda, haga clic en Agregar reinoDesactivamos la verificación de la confirmación por correo electrónico del usuario:Ámbitos del cliente -> Correo electrónico -> Mapeadores -> Correo electrónico verificado (Eliminar)Configuramos la federación para importar usuarios desde ActiveDirectory, dejaré las capturas de pantalla a continuación, creo que será más claro.Federación de usuarios -> Agregar proveedor ... -> ldapConfiguración de federación Si todo está bien, luego de hacer clic en el botón Sincronizar todos los usuarios , recibirá un mensaje sobre la importación exitosa de los usuarios.A continuación, debemos mapear nuestros gruposFederación de usuarios -> ldap_localhost -> Mapeadores -> CrearConfiguración del cliente

Es necesario crear un cliente, en términos de Keycloak es una aplicación que será autorizada por él. Destacaré los puntos importantes en la captura de pantalla en rojo.Clientes -> CrearConfiguración del cliente Cree un scoupe para grupos:Ámbitos del cliente -> CrearY configure el mapeador para ellos:Ámbitos del cliente -> grupos -> Mapeadores -> CrearAgregue la asignación de nuestros grupos a Ámbitos de cliente predeterminados:Clientes -> kubernetes -> Ámbitos de cliente -> Ámbitos de cliente predeterminadosSeleccione grupos en Ámbitos de cliente disponibles , haga clic en Agregar seleccionadoObtenemos un secreto (y lo escribimos en el hilo) que usaremos para autorización en Keycloak:Clientes -> kubernetes -> Credenciales -> SecretoEste es el final de la configuración, pero recibí un error cuando después de una autorización exitosa recibí un error 403. Informe de error .Arreglo:Ámbitos del cliente -> roles -> Mapeadores -> CrearCódigo de script

token.addAudience(token.getIssuedFor());

token.getIssuer();

Configurar Kubernetes

Necesitamos indicar dónde se encuentra nuestro certificado raíz del sitio y dónde se encuentra el proveedor OIDC.Para hacer esto, edite el archivo /etc/kubernetes/manifests/kube-apiserver.yamlkube-apiserver.yaml

...

spec:

containers:

- command:

- kube-apiserver

...

- --oidc-ca-file=/var/lib/minikube/certs/My_Root.crt

- --oidc-client-id=kubernetes

- --oidc-groups-claim=groups

- --oidc-issuer-url=https://keycloak.example.org/auth/realms/kubernetes

- --oidc-username-claim=email

...

Actualice la configuración de kubeadm en el clúster:configuración de kubeadmkubectl edit -n kube-system configmaps kubeadm-config

...

data:

ClusterConfiguration: |

apiServer:

extraArgs:

oidc-ca-file: /var/lib/minikube/certs/My_Root.crt

oidc-client-id: kubernetes

oidc-groups-claim: groups

oidc-issuer-url: https://keycloak.example.org/auth/realms/kubernetes

oidc-username-claim: email

...

Configurar auth-proxy

Puede usar keycloak gatekeeper para proteger su aplicación web. Además del hecho de que este proxy inverso autorizará al usuario antes de mostrar la página, también transmitirá información sobre usted en los encabezados a la aplicación final. Por lo tanto, si su aplicación es compatible con OpenID, el usuario inicia sesión inmediatamente. Veamos el ejemplo del panel de KubernetesInstalar el panel de Kubernetes

helm install stable/kubernetes-dashboard --name dashboard -f values_dashboard.yaml

values_dashboard.yamlenableInsecureLogin: true

service:

externalPort: 80

rbac:

clusterAdminRole: true

create: true

serviceAccount:

create: true

name: 'dashboard-test'

Establecer permisos:

Cree un ClusterRoleBinding que otorgará derechos de administrador de clúster (ClusterRole cluster-admin estándar) para los usuarios del grupo DataOPS.

kubectl apply -f rbac.yaml

rbac.yaml

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:

name: dataops_group

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: cluster-admin

subjects:

- apiGroup: rbac.authorization.k8s.io

kind: Group

name: DataOPS

Instalar keycloak gatekeeper:

helm repo add gabibbo97 https://gabibbo97.imtqy.com/charts/

helm repo update

helm install gabibbo97/keycloak-gatekeeper --version 2.1.0 --name keycloak-gatekeeper -f values_proxy.yaml

valores_proxy.yaml

ingress:

enabled: true

annotations:

kubernetes.io/ingress.class: nginx

path: /

hosts:

- kubernetes-dashboard.example.org

tls:

- secretName: tls-keycloak

hosts:

- kubernetes-dashboard.example.org

discoveryURL: "https://keycloak.example.org/auth/realms/kubernetes"

ClientID: "kubernetes"

ClientSecret: "c6ec03b8-d0b8-4cb6-97a0-03becba1d727"

upstreamURL: "http://dashboard-kubernetes-dashboard.default.svc.cluster.local"

skipOpenidProviderTlsVerify: true

rules:

- "uri=/*|groups=DataOPS"

Después de eso, cuando intente ir a kubernetes-dashboard.example.org , será redirigido a Keycloak y, si la autorización es exitosa, ya iniciaremos sesión en Dashboard.Instalación de pasarela

Para mayor comodidad, puede agregar una pasarela que generará un archivo de configuración para kubectl, con el que ya ingresaremos a Kubernetes bajo nuestro usuario.

helm install --name gangway stable/gangway -f values_gangway.yaml

values_gangway.yaml

gangway:

clusterName: "my-k8s"

authorizeURL: "https://keycloak.example.org/auth/realms/kubernetes/protocol/openid-connect/auth"

tokenURL: "https://keycloak.example.org/auth/realms/kubernetes/protocol/openid-connect/token"

audience: "https://keycloak.example.org/auth/realms/kubernetes/protocol/openid-connect/userinfo"

scopes: ["openid", "profile", "email", "offline_access"]

redirectURL: "https://gangway.example.org/callback"

clientID: "kubernetes"

clientSecret: "c6ec03b8-d0b8-4cb6-97a0-03becba1d727"

usernameClaim: "sub"

apiServerURL: "https://192.168.99.111:8443"

ingress:

enabled: true

annotations:

kubernetes.io/ingress.class: nginx

nginx.ingress.kubernetes.io/proxy-buffer-size: "64k"

path: /

hosts:

- gangway.example.org

tls:

- secretName: tls-keycloak

hosts:

- gangway.example.org

trustedCACert: |-

-----BEGIN CERTIFICATE-----

MIIDVzCCAj+gAwIBAgIBATANBgkqhkiG9w0BAQsFADA1MQswCQYDVQQGEwJVUzEQMA4GA1UEChMHRGF0YU9QUzEUMBIGA1UEAxMLbXkgcm9vdCBrZXkwHhcNMjAwMjE0MDkxODAwWhcNMzAwMjE0MDkxODAwWjA1MQswCQYDVQQGEwJVUzEQMA4GA1UEChMHRGF0YU9QUzEUMBIGA1UEAxMLbXkgcm9vdCBrZXkwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQDyP749PqqIRwNSqaK6qr0Zsi03G4PTCUlgaYTPZuMrwUVPK8xX2dWWs9MPRMOdXpgr8aSTZnVfmelIlVz4D7o2vK5rfmAe9GPcK0WbwKwXyhFU0flS9sU/g46ogHFrk03SZxQAeJhMLfEmAJm8LF5HghtGDs3t4uwGsB95o+lqPLiBvxRB8ZS3jSpYpvPgXAuZWKdZUQ3UUZf0X3hGLp7uIcIwJ7i4MduOGaQEO4cePeEJy9aDAO6qV78YmHbyh9kaW+1DL/Sgq8NmTgHGV6UOnAPKHTnMKXl6KkyUz8uLBGIdVhPxrlzG1EzXresJbJenSZ+FZqm3oLqZbw54Yp5hAgMBAAGjcjBwMA8GA1UdEwEB/wQFMAMBAf8wHQYDVR0OBBYEFHISTOU/6BQqqnOZj+1xJfxpjiG0MAsGA1UdDwQEAwIBBjARBglghkgBhvhCAQEEBAMCAAcwHgYJYIZIAYb4QgENBBEWD3hjYSBjZXJ0aWZpY2F0ZTANBgkqhkiG9w0BAQsFAAOCAQEAj7HC8ObibwOLT4ZYmISJZwub9lcE0AZ5cWkPW39j/syhdbbqjK/6jy2D3WUEbR+s1Vson5Ov7JhN5In2yfZ/ByDvBnoj7CP8Q/ZMjTJgwN7j0rgmEb3CTZvnDPAz8Ijw3FP0cjxfoZ1Z0V2F44Ry7gtLJWr06+MztXVyto3aIz1/XbMQnXYlzc3c3B5yUQIy44Ce5aLRVsAjmXNqVRmDJ2QPNLicvrhnUJsO0zFWI+zZ2hc4Ge1RotCrjfOc9hQY63jZJ17myCZ6QCD7yzMzAob4vrgmkD4q7tpGrhPY/gDcE+lUNhC7DO3l0oPy2wsnT2TEn87eyWmDiTFG9zWDew==

-----END CERTIFICATE-----

Se ve algo como esto. Le permite descargar inmediatamente el archivo de configuración y crearlo usando un conjunto de comandos: