Casos para aplicar herramientas de análisis de anomalías de red: detectar la propagación de código malicioso

Continuaré revisando casos relacionados con el uso de soluciones de monitoreo IS utilizando la solución de clase NTA (Network Traffic Analysis). La última vez le mostré cómo puede detectar fugas de información, pero esta vez hablaremos sobre la identificación de código malicioso dentro de una red corporativa o departamental. ¿Qué tiene de difícil detectar código malicioso? Pusieron un antivirus y atrapa cualquier malware. ¡Pobre de mí! Si fuera así de simple, entonces probablemente podría haberse olvidado de este problema para siempre, pero no ... La cantidad de infecciones de malware exitosas no disminuye, y todo porque los atacantes cambian constantemente sus técnicas y tácticas, modifican el malware, usan malware incorpóreo, usan utilidades legales para la administración (el mismo PowerShell) ... Y esto es si no considera situaciones en las que en nodos individuales no hay ningún antivirus (los especialistas de TI no quieren instalarlo porque se ralentiza), o para esta plataforma Simplemente no existe. Y tal vez haya una situación con la que tuve que lidiar repetidamente en diferentes compañías.El gerente superior recoge el malware en la computadora portátil o tableta de su casa y lo arrastra a la empresa para que los especialistas locales de TI lo descubran. El dispositivo se conecta a Wi-Fi local y así es como comienza la epidemia interna; incluso en una red aislada de Internet. En cualquier caso, el antivirus está lejos de ser siempre una salvación del código malicioso moderno, y necesitamos otros métodos para detectar a los malos en nuestra red.¿Qué se caracteriza por el código malicioso moderno? ¿Hay alguna señal que nos diga que algo anda mal en nuestra red y que todavía tenemos algún tipo de infección? Si no tiene en cuenta los virus clásicos que no tienen la función de distribución independiente a través de la red (y ha visto virus clásicos durante mucho tiempo), entonces, entre los signos que pueden caracterizar la presencia de código malicioso en la red, nombraría lo siguiente:

¿Qué tiene de difícil detectar código malicioso? Pusieron un antivirus y atrapa cualquier malware. ¡Pobre de mí! Si fuera así de simple, entonces probablemente podría haberse olvidado de este problema para siempre, pero no ... La cantidad de infecciones de malware exitosas no disminuye, y todo porque los atacantes cambian constantemente sus técnicas y tácticas, modifican el malware, usan malware incorpóreo, usan utilidades legales para la administración (el mismo PowerShell) ... Y esto es si no considera situaciones en las que en nodos individuales no hay ningún antivirus (los especialistas de TI no quieren instalarlo porque se ralentiza), o para esta plataforma Simplemente no existe. Y tal vez haya una situación con la que tuve que lidiar repetidamente en diferentes compañías.El gerente superior recoge el malware en la computadora portátil o tableta de su casa y lo arrastra a la empresa para que los especialistas locales de TI lo descubran. El dispositivo se conecta a Wi-Fi local y así es como comienza la epidemia interna; incluso en una red aislada de Internet. En cualquier caso, el antivirus está lejos de ser siempre una salvación del código malicioso moderno, y necesitamos otros métodos para detectar a los malos en nuestra red.¿Qué se caracteriza por el código malicioso moderno? ¿Hay alguna señal que nos diga que algo anda mal en nuestra red y que todavía tenemos algún tipo de infección? Si no tiene en cuenta los virus clásicos que no tienen la función de distribución independiente a través de la red (y ha visto virus clásicos durante mucho tiempo), entonces, entre los signos que pueden caracterizar la presencia de código malicioso en la red, nombraría lo siguiente:- escanear nodos internos en busca de vulnerabilidades en sistemas operativos o aplicaciones

- escanear nodos internos en busca de puertos abiertos a través de los cuales puede conectarse al sistema

- interacción con servidores de comandos conocidos

- tráfico atípico desde el host (protocolos previamente no satisfechos, que exceden la cantidad típica de tráfico, protocolos de servidor en estaciones de trabajo, etc.).

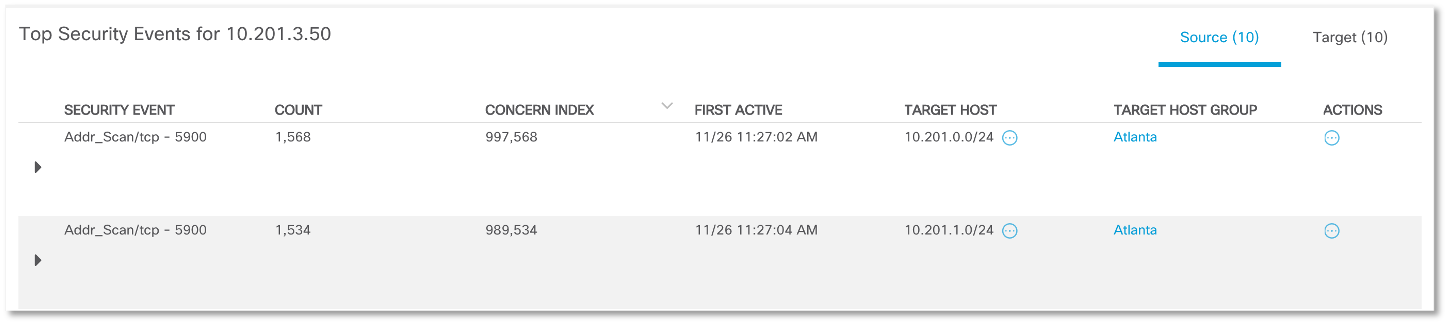

Estos son signos de red, que son casi independientes del código malicioso que se utiliza. Por lo tanto, puede intentar identificarlos y las herramientas de monitoreo de anomalías y amenazas basadas en Netflow (u otros protocolos de flujo) son los mejores candidatos para esto. Veamos cómo se puede hacer esto usando la solución Cisco Stealthwatch como ejemplo.¿Cuál es la diferencia entre un escaneo convencional, por ejemplo, un escáner de seguridad y un escaneo realizado por código malicioso? En el primer caso, en la mayoría de las situaciones, itera a través de puertos abiertos en una computadora, luego en otra, en la tercera y así sucesivamente. Tales intentos de identificar con bastante facilidad. Es fácil determinar cuándo el escáner simplemente busca un solo puerto abierto en el rango de direcciones. El código malicioso tiene un principio de funcionamiento diferente: escanea los nodos, encuentra los vulnerables, los detecta, los escanea nuevamente, encuentra los vulnerables nuevamente, etc. Es un desarrollo que podemos reconocer con la ayuda de algoritmos especiales integrados en el NTA.

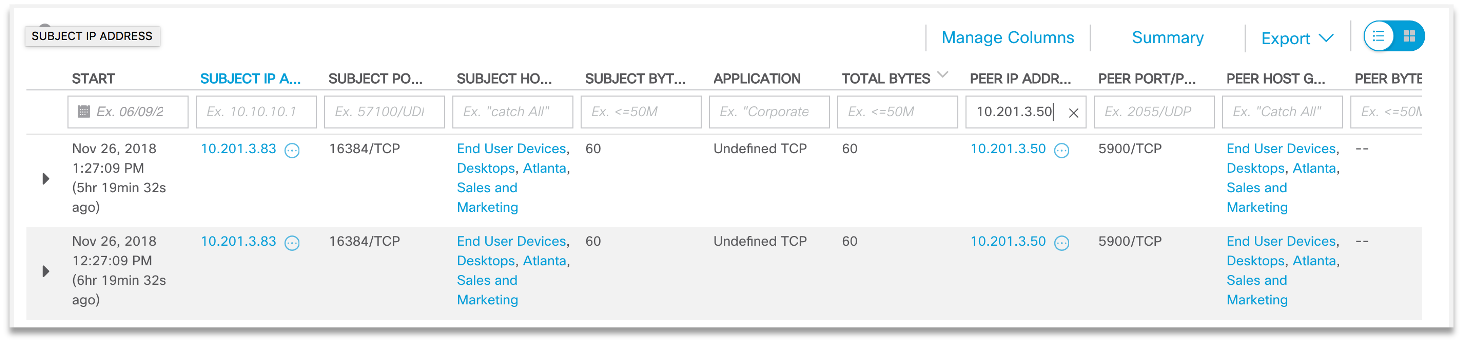

Es un desarrollo que podemos reconocer con la ayuda de algoritmos especiales integrados en el NTA. Una pista adicional para nosotros es el papel de las computadoras desde las que se grabó el escaneo; en todos los casos, se trata de estaciones de trabajo de empleados de ventas y marketing que escanean subredes enteras, que también están lógicamente relacionadas con la división de ventas.

Una pista adicional para nosotros es el papel de las computadoras desde las que se grabó el escaneo; en todos los casos, se trata de estaciones de trabajo de empleados de ventas y marketing que escanean subredes enteras, que también están lógicamente relacionadas con la división de ventas. Habiendo encontrado un punto de infección con la propagación posterior de código malicioso:

Habiendo encontrado un punto de infección con la propagación posterior de código malicioso: podemos intentar encontrar otras víctimas potenciales del código malicioso: una vez

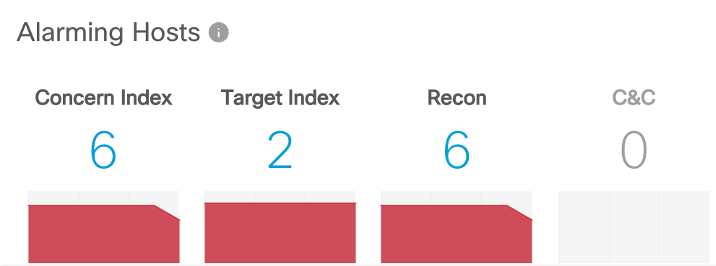

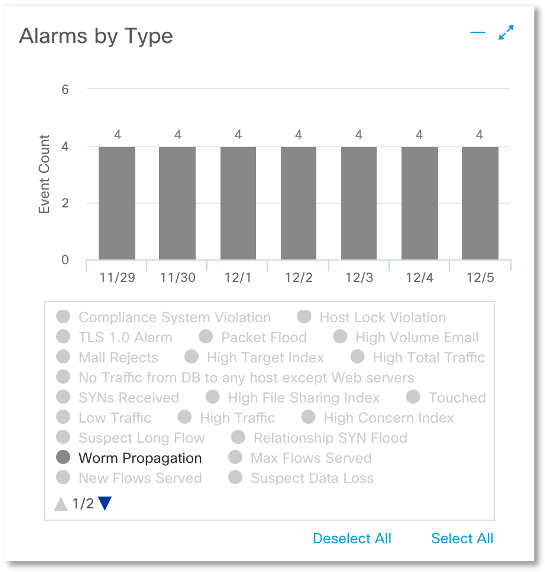

podemos intentar encontrar otras víctimas potenciales del código malicioso: una vez configurado correctamente el sistema de análisis de anomalías, la próxima vez ya no podremos realizar investigaciones separadas que respondan a la pregunta de si tenemos un escaneo de red o no ? Bastará con ver el indicador de alarma correspondiente (reconocimiento) en la consola principal:

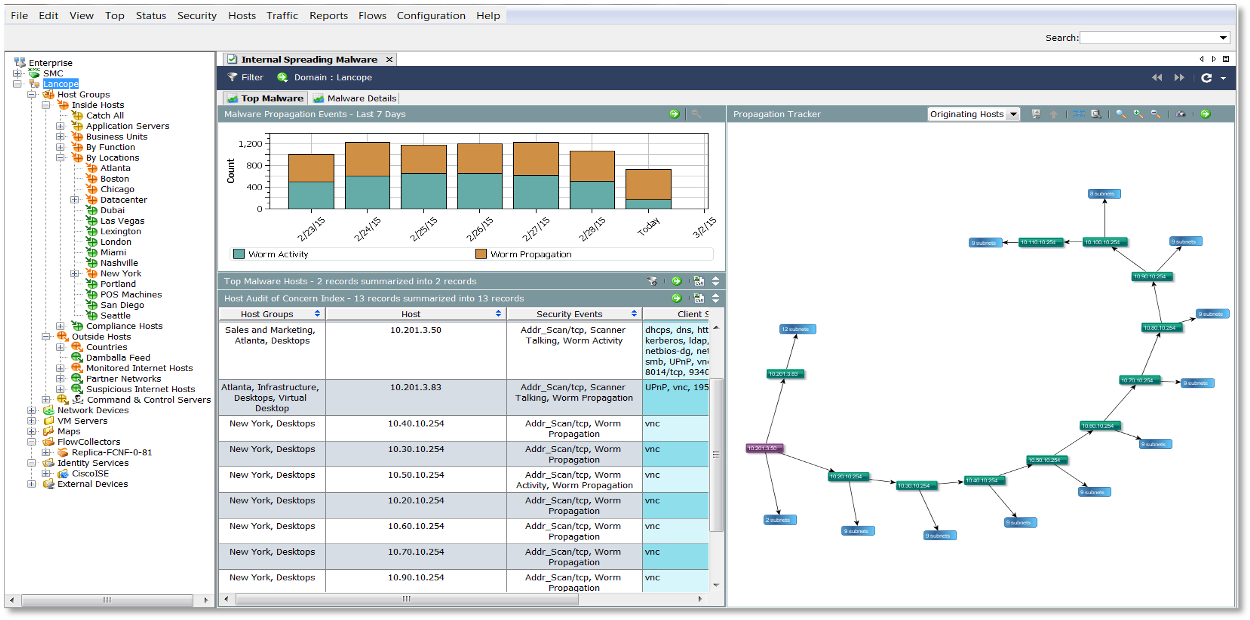

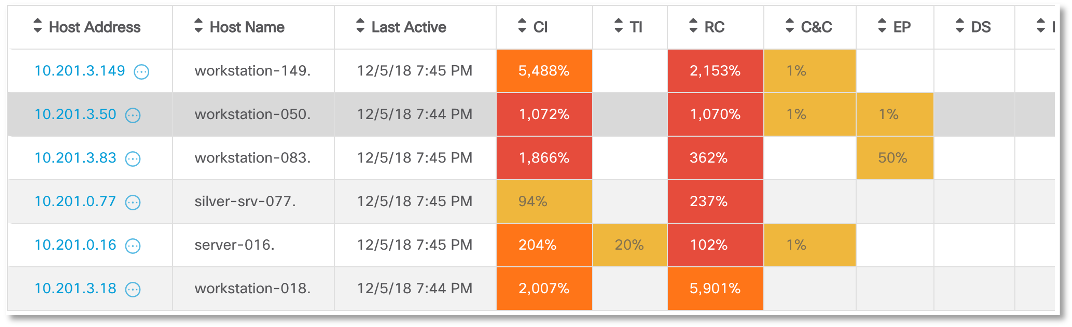

configurado correctamente el sistema de análisis de anomalías, la próxima vez ya no podremos realizar investigaciones separadas que respondan a la pregunta de si tenemos un escaneo de red o no ? Bastará con ver el indicador de alarma correspondiente (reconocimiento) en la consola principal: y haciendo clic en él, para obtener una lista de todos los que han sido notados en actividades informáticas "ilegales" (por cierto, la primera ilustración de este artículo muestra otra forma de visualizar la escala de distribución de código malicioso).

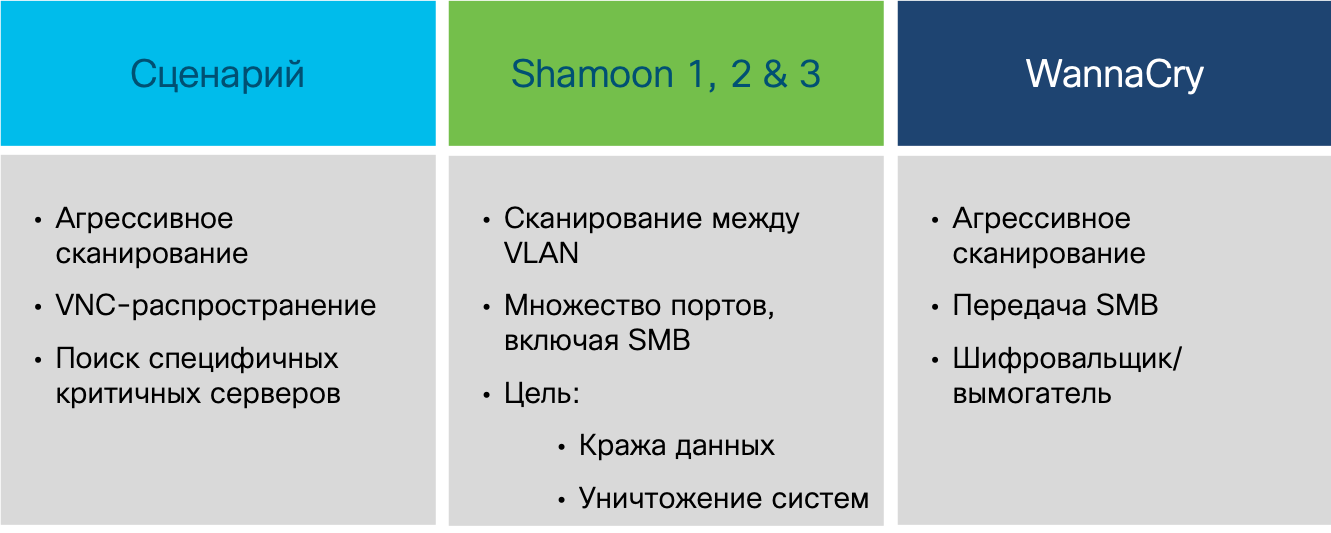

y haciendo clic en él, para obtener una lista de todos los que han sido notados en actividades informáticas "ilegales" (por cierto, la primera ilustración de este artículo muestra otra forma de visualizar la escala de distribución de código malicioso). Vale la pena recordar que un escaneo aparentemente simple puede ser la primera señal para problemas más serios. Si los correos electrónicos de phishing son uno de los primeros pasos por los cuales los atacantes comienzan sus actividades, al infectar una computadora, expanden su cabeza de puente y la forma principal de hacerlo comienza con un escaneo. Así fue como WannaCry actuó, así actuó Shamoon, por lo que cientos de otros programas maliciosos actúan, lo que resulta en incidentes graves.

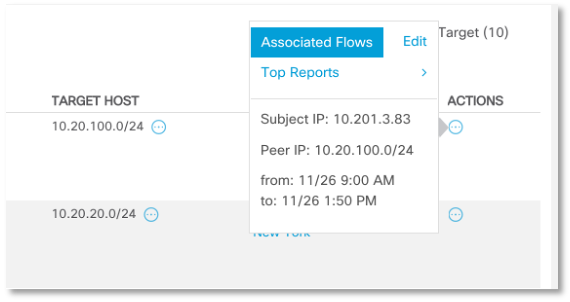

Vale la pena recordar que un escaneo aparentemente simple puede ser la primera señal para problemas más serios. Si los correos electrónicos de phishing son uno de los primeros pasos por los cuales los atacantes comienzan sus actividades, al infectar una computadora, expanden su cabeza de puente y la forma principal de hacerlo comienza con un escaneo. Así fue como WannaCry actuó, así actuó Shamoon, por lo que cientos de otros programas maliciosos actúan, lo que resulta en incidentes graves. Habiendo registrado el hecho de escanear y difundir código malicioso, nos enfrentamos a la tarea de llevar a cabo una investigación más detallada y comprender si un nodo ya estaba infectado, de lo que estaba infectado, cuándo, etc. La solución de clase NTA por sí sola no puede hacer esto, ya que no puede responder estas preguntas solo por telemetría. Pero en el caso de Cisco Stealthwatch, una solución gratuita de Cisco Threat Response vendrá en nuestra ayuda, de la que ya hablé sobre integración . Es suficiente para que hagamos clic en el nodo que nos interesa y en el menú contextual desplegable veremos la posibilidad de iniciar CTR, que a su vez puede recopilar información sobre el nodo que nos interesa desde varios sistemas: Cisco AMP para puntos finales, Cisco Umbrella, Cisco Talos, etc.

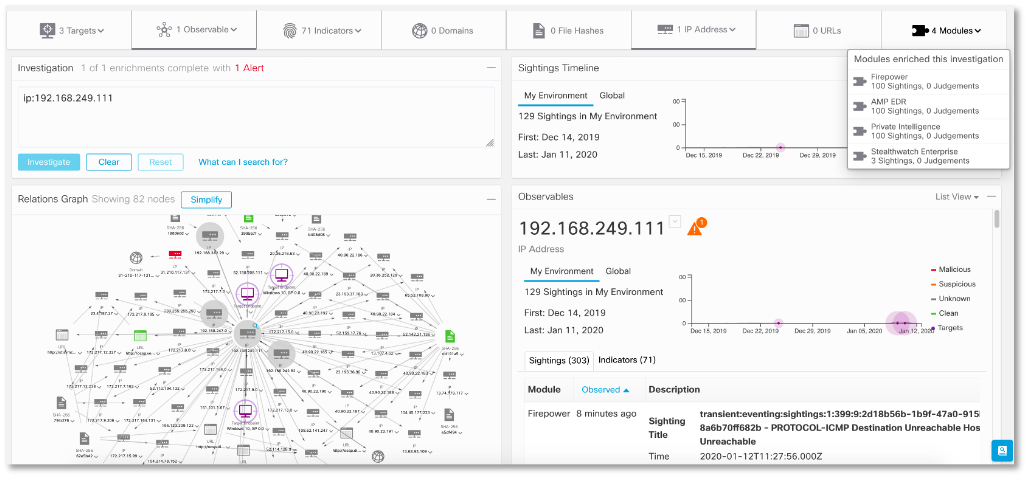

Habiendo registrado el hecho de escanear y difundir código malicioso, nos enfrentamos a la tarea de llevar a cabo una investigación más detallada y comprender si un nodo ya estaba infectado, de lo que estaba infectado, cuándo, etc. La solución de clase NTA por sí sola no puede hacer esto, ya que no puede responder estas preguntas solo por telemetría. Pero en el caso de Cisco Stealthwatch, una solución gratuita de Cisco Threat Response vendrá en nuestra ayuda, de la que ya hablé sobre integración . Es suficiente para que hagamos clic en el nodo que nos interesa y en el menú contextual desplegable veremos la posibilidad de iniciar CTR, que a su vez puede recopilar información sobre el nodo que nos interesa desde varios sistemas: Cisco AMP para puntos finales, Cisco Umbrella, Cisco Talos, etc. Así es como se vería la imagen que muestra la respuesta gratuita a amenazas de Cisco en función de sus capacidades para enriquecer y visualizar eventos de seguridad:

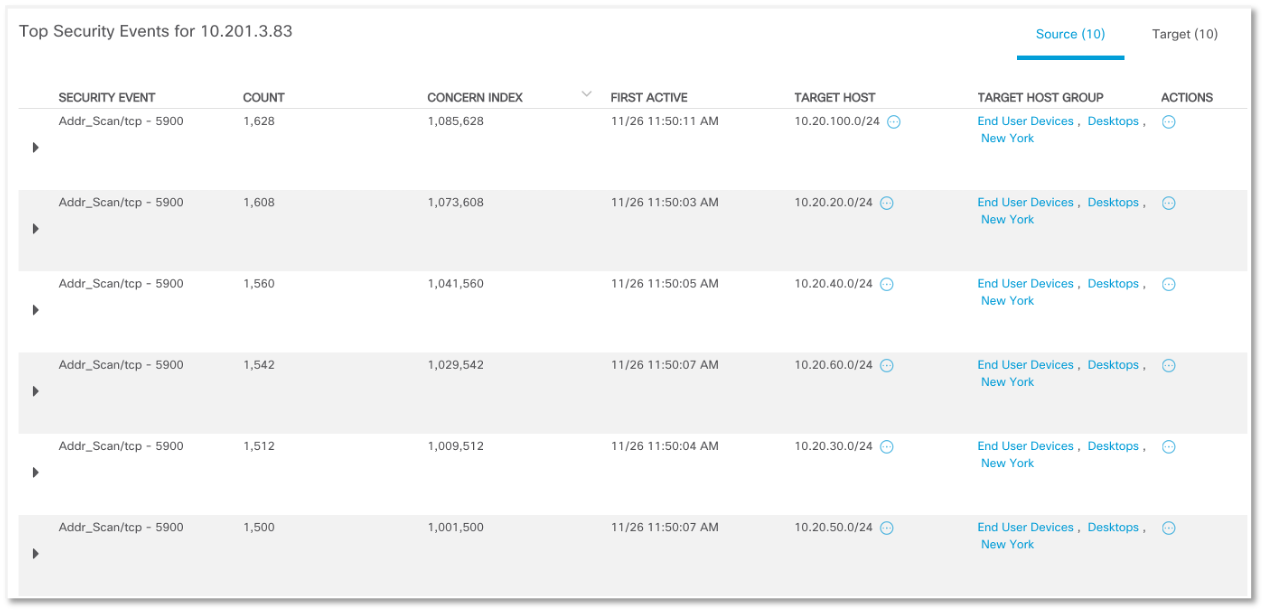

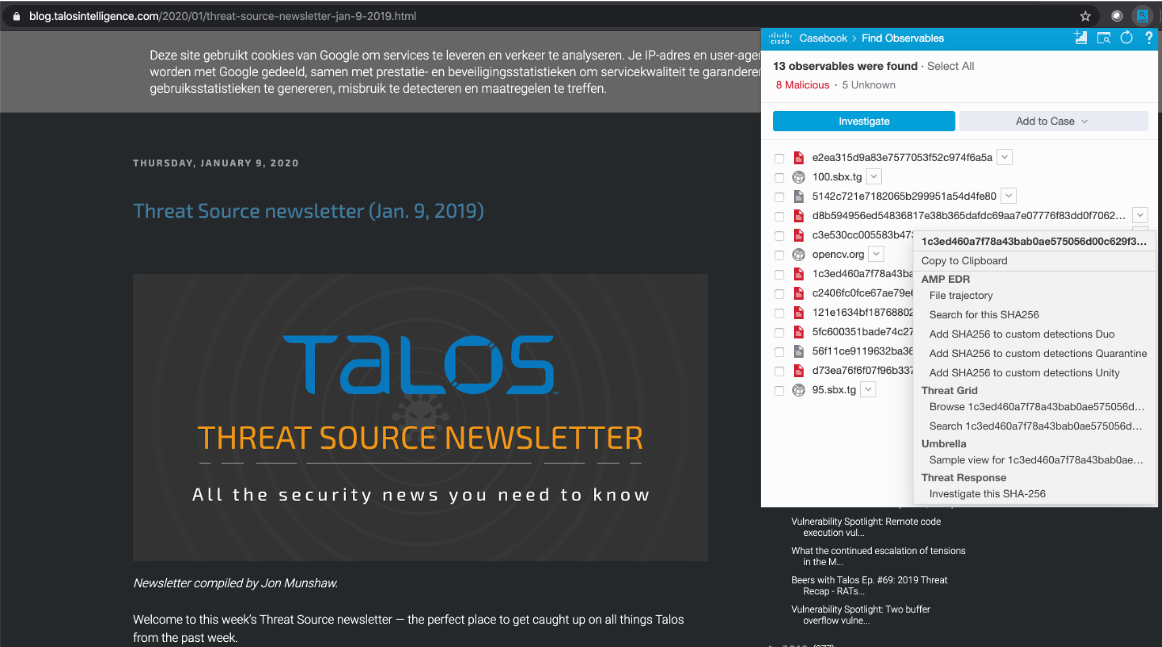

Así es como se vería la imagen que muestra la respuesta gratuita a amenazas de Cisco en función de sus capacidades para enriquecer y visualizar eventos de seguridad: CTR puede mostrarnos archivos maliciosos asociados con el sitio que nos interesa, que podemos verificar a través del entorno limitado de Cisco Threat Grid o el servicio VirusTotal. Al tener datos en un nodo, podemos ver con quién interactuó o con quién interactúa en el marco del incidente, dónde comenzó el ataque, qué código malicioso estuvo involucrado en él, cómo penetró la red y respondió muchas otras preguntas que son de interés para los analistas de seguridad.

CTR puede mostrarnos archivos maliciosos asociados con el sitio que nos interesa, que podemos verificar a través del entorno limitado de Cisco Threat Grid o el servicio VirusTotal. Al tener datos en un nodo, podemos ver con quién interactuó o con quién interactúa en el marco del incidente, dónde comenzó el ataque, qué código malicioso estuvo involucrado en él, cómo penetró la red y respondió muchas otras preguntas que son de interés para los analistas de seguridad. Y luego ya podemos realizar una verificación adicional de los artefactos recibidos utilizando servicios externos de Inteligencia de amenazas, lo que nos puede proporcionar más indicadores de compromiso, más información sobre los atacantes, más información sobre las técnicas y tácticas que utilizan. Todo comenzó con un simple escaneo de red detectado por la solución para analizar anomalías usando Netflow (u otro protocolo de flujo).

Y luego ya podemos realizar una verificación adicional de los artefactos recibidos utilizando servicios externos de Inteligencia de amenazas, lo que nos puede proporcionar más indicadores de compromiso, más información sobre los atacantes, más información sobre las técnicas y tácticas que utilizan. Todo comenzó con un simple escaneo de red detectado por la solución para analizar anomalías usando Netflow (u otro protocolo de flujo).

Source: https://habr.com/ru/post/undefined/

All Articles