A menudo leo la opinión de que mantener abierto el puerto RDP (Protocolo de escritorio remoto) en Internet es muy inseguro y no es necesario. Y debe dar acceso a RDP a través de una VPN o solo desde ciertas direcciones IP "blancas".

Administro varios servidores de Windows para pequeñas empresas, en las que me encargaron proporcionar acceso remoto a Windows Server para los contadores. Tal es la tendencia moderna: trabajar desde casa. Rápidamente, me di cuenta de que atormentar a los contadores de VPN es una tarea ingrata, y recopilar todas las IP para la lista blanca no funcionará, porque las direcciones IP de las personas son dinámicas.

Así que fui por el camino más simple: reenvié el puerto RDP. Ahora para acceder, los contadores deben ejecutar RDP e ingresar el nombre de host (incluido el puerto), el nombre de usuario y la contraseña.

En este artículo compartiré mi experiencia (positiva y no tan buena) y recomendaciones.

Los riesgos

¿Cuáles son los riesgos de abrir el puerto RDP?

1) Acceso no autorizado a datos confidenciales:

si alguien selecciona una contraseña para RDP, podrá obtener los datos que desea mantener en privado: estado de la cuenta, saldos, datos de clientes, ...

2) Pérdida de datos, por

ejemplo, como resultado de la operación de un virus criptográfico.

O acción dirigida por un atacante.

3) Pérdida de la estación de trabajo: los

trabajadores deben trabajar, y el sistema está comprometido, debe reinstalar / restaurar / configurar.

4) Compromiso de la red local

Si un atacante obtuvo acceso a una computadora con Windows, entonces desde esa computadora podrá acceder a sistemas que no son accesibles desde el exterior, desde Internet. Por ejemplo, para archivar bolas, para impresoras de red, etc.

Tuve un caso cuando Windows Server atrapó un cryptorC:, NAS . NAS Synology, snapshots, NAS 5 , Windows Server .

Windows Servers Winlogbeat, ElasticSearch. Kibana , .

, .

:

a) RDP -.

RDP 3389, 443 — HTTPS. , , . :

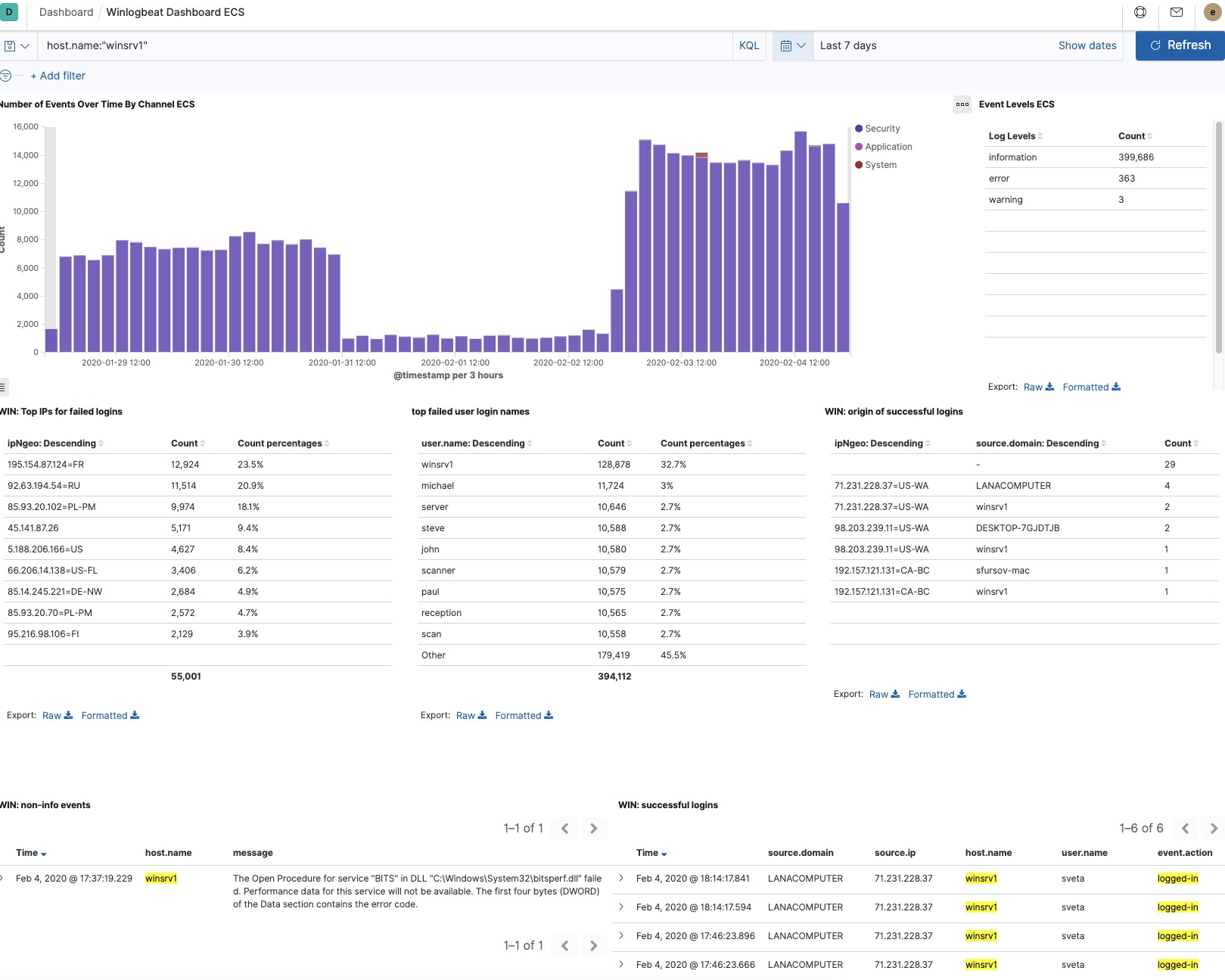

, 400 000 RDP.

, 55 001 IP ( IP ).

, fail2ban,

Update: , 443 — , (32000+), 443 , RDP — .

Update: , :

https://github.com/digitalruby/ipban

IPBan, :

IPBan2020-02-11 00:01:18.2517|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.228,, RDP, 1

2020-02-11 00:01:18.2686|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.228, Administrator, RDP, 2

2020-02-11 00:02:49.7098|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147,, RDP, 3

2020-02-11 00:02:49.7098|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147, Administrator, RDP, 4

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.184.20,, RDP, 5

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 95.213.184.20, user name:, config black listed: False, count: 5, extra info:

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.184.20, Administrator, RDP, 5

2020-02-11 00:04:21.0040|WARN|DigitalRuby.IPBanCore.Logger|IP 95.213.184.20, Administrator, RDP ban pending.

2020-02-11 00:04:21.1237|WARN|DigitalRuby.IPBanCore.Logger|Updating firewall with 1 entries…

2020-02-11 00:05:36.6525|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.24,, RDP, 3

2020-02-11 00:05:36.6566|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.24, Administrator, RDP, 4

2020-02-11 00:07:22.4729|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225, Administrator, RDP, 3

2020-02-11 00:07:22.4894|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225,, RDP, 4

2020-02-11 00:08:53.1731|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 45.141.86.141,, RDP, 3

2020-02-11 00:08:53.1731|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 45.141.86.141, Administrator, RDP, 4

2020-02-11 00:09:23.4981|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 68.129.202.154,, RDP, 1

2020-02-11 00:09:23.5022|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 68.129.202.154, ADMINISTRATOR, RDP, 2

2020-02-11 00:10:39.0282|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147,, RDP, 5

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 95.213.143.147, user name:, config black listed: False, count: 5, extra info:

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147, Administrator, RDP, 5

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|IP 95.213.143.147, Administrator, RDP ban pending.

2020-02-11 00:10:39.1155|WARN|DigitalRuby.IPBanCore.Logger|Updating firewall with 1 entries…

2020-02-11 00:12:09.6470|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225,, RDP, 5

2020-02-11 00:12:09.6470|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 82.202.249.225, user name:, config black listed: False, count: 5, extra info:

b) username,

, .

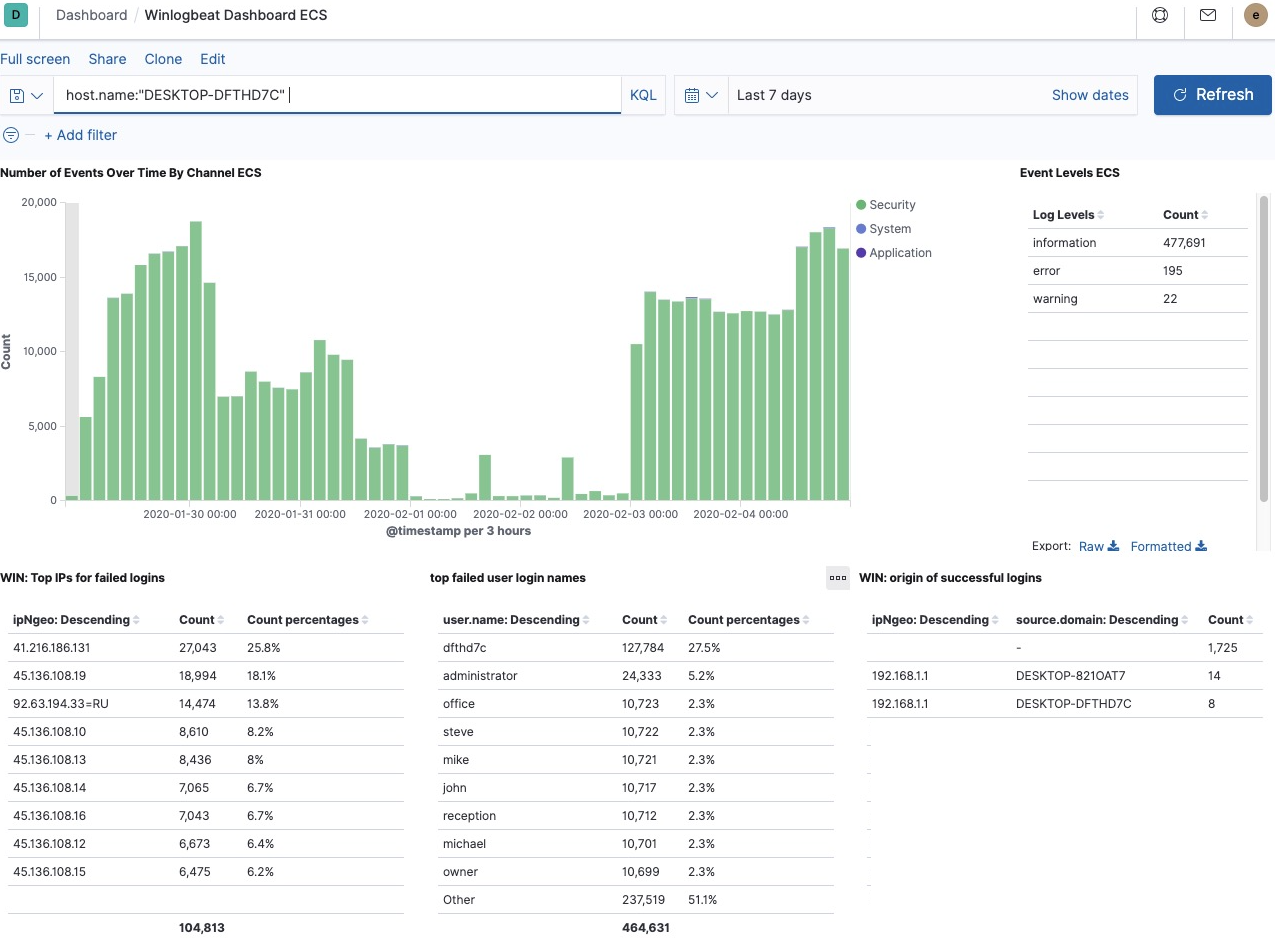

: — , . : . , - : DESKTOP-DFTHD7C DFTHD7C:

, DESKTOP-MARIA, MARIA.

, : , — "administrator". , Windows, .

- .https://docs.microsoft.com/en-us/windows/security/identity-protection/access-control/local-accounts#administrator-account

Administrator account

The default local Administrator account is a user account for the system administrator. Every computer has an Administrator account (SID S-1-5-domain-500, display name Administrator). The Administrator account is the first account that is created during the Windows installation.

The Administrator account has full control of the files, directories, services, and other resources on the local computer. The Administrator account can create other local users, assign user rights, and assign permissions. The Administrator account can take control of local resources at any time simply by changing the user rights and permissions.

The default Administrator account cannot be deleted or locked out, but it can be renamed or disabled.

: .

, Administrator Murmansk#9. , , , , — .

Administrator , ? !

:

, , Windows Server - - , .

, ?

, RDP, :

— .

, - IP - , IP ( ) PowerShell:

New-NetFirewallRule -Direction Inbound -DisplayName "fail2ban" -Name "fail2ban" -RemoteAddress ("185.143.0.0/16", "185.153.0.0/16", "193.188.0.0/16") -Action Block

Elastic, Winlogbeat Auditbeat, . SIEM (Security Information & Event Management) Kibana. , — Auditbeat Linux , SIEM .

:

- .

- poner las actualizaciones de seguridad a tiempo

Bonificación: una lista de 50 usuarios que se utilizaron con mayor frecuencia para intentos de inicio de sesión a través de RDP