Semana de la seguridad 06: rastreadores publicitarios en aplicaciones móviles

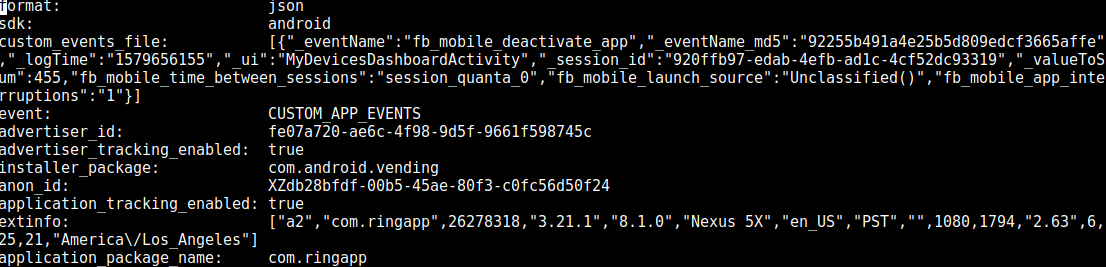

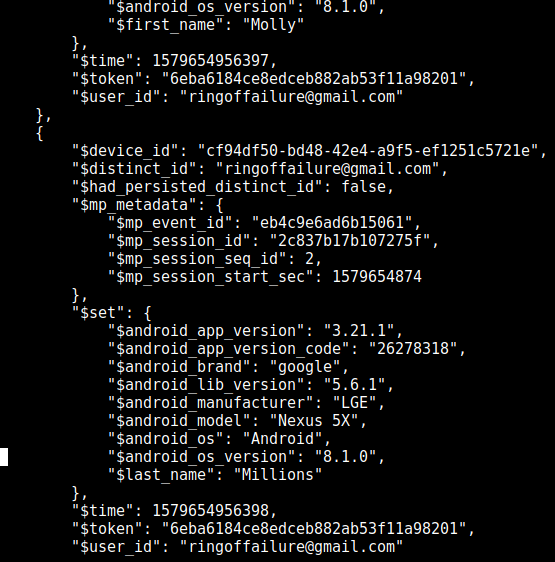

La aplicación móvil del timbre inteligente Amazon Ring envía información detallada del usuario a tres compañías a la vez, recolectando información para su posterior orientación publicitaria, así como a la red social de Facebook. Estos son los resultados de un estudio realizado por la Electronic Frontiers Foundation ( noticias , artículo original ). Los resultados del análisis EFF no pueden llamarse un descubrimiento sorprendente: la mayoría de las aplicaciones móviles suministran datos a las redes publicitarias de una forma u otra. De interés es el método de descifrar los datos, así como el tipo de aplicación en estudio. A diferencia de otros escenarios, aquí estamos hablando de trabajar con una cámara de vigilancia personal. Dicha interacción, en teoría, debería ocurrir con un nivel máximo de privacidad.

Source: https://habr.com/ru/post/undefined/

All Articles