Diagnóstico de conexiones de red en un enrutador EDGE virtual

En algunos casos, puede haber problemas para configurar un enrutador virtual. Por ejemplo, el reenvío de puertos (NAT) y / o un problema en la configuración de las reglas del firewall no funcionan. O simplemente necesita obtener los registros del enrutador, verificar el canal, realizar diagnósticos de red. Cómo se hace esto, dice el proveedor de la nube Cloud4Y.Trabaja con un enrutador virtual

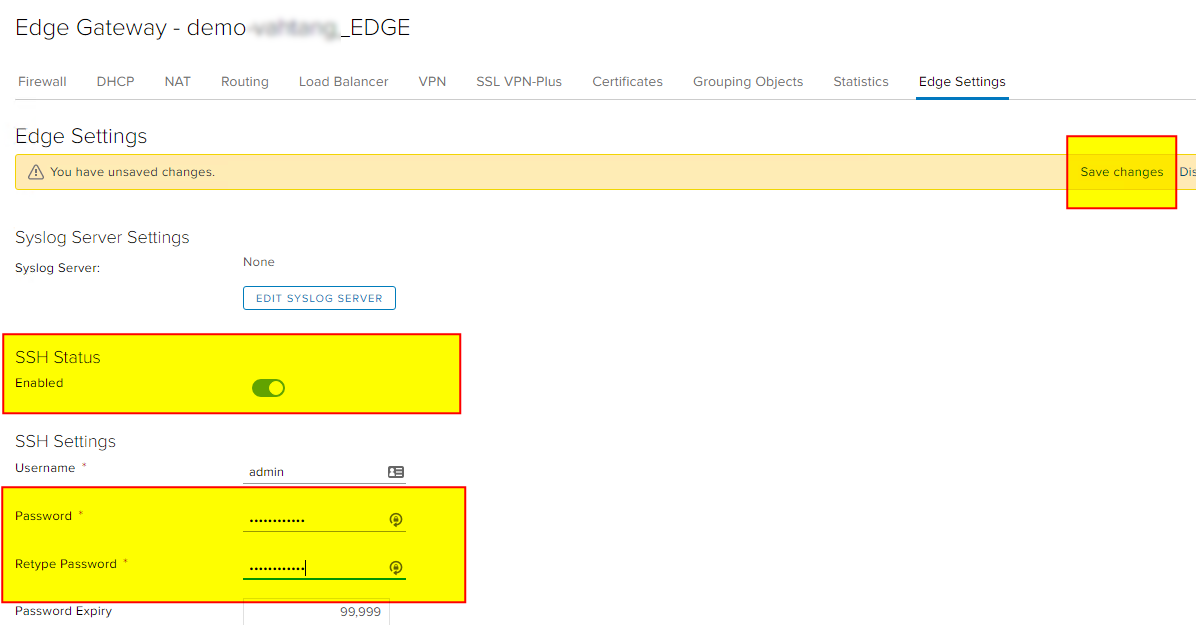

En primer lugar, debemos configurar el acceso al enrutador virtual: EDGE. Para hacer esto, ingrese sus servicios y vaya a la pestaña apropiada - Configuración EDGE. Allí habilitamos el estado SSH, establecemos una contraseña y nos aseguramos de guardar los cambios. Si usamos reglas estrictas de Firewall, cuando todo está deshabilitado de forma predeterminada, agregamos reglas que permiten conexiones al enrutador a través del puerto SSH:

Si usamos reglas estrictas de Firewall, cuando todo está deshabilitado de forma predeterminada, agregamos reglas que permiten conexiones al enrutador a través del puerto SSH: Después de conectarnos a cualquier cliente SSH, por ejemplo PuTTY, llegamos a la consola.

Después de conectarnos a cualquier cliente SSH, por ejemplo PuTTY, llegamos a la consola. En la consola, los comandos están disponibles para nosotros, una lista de los cuales se puede ver usando:list

En la consola, los comandos están disponibles para nosotros, una lista de los cuales se puede ver usando:list ¿Qué comandos pueden sernos útiles? Aquí hay una lista de los más útiles:

¿Qué comandos pueden sernos útiles? Aquí hay una lista de los más útiles:- show interface : muestra las interfaces disponibles y las direcciones IP configuradas en ellas

- show log - muestra los registros del enrutador

- show log follow — . , NAT Fierwall, Enable logging, , .

- show flowtable —

1: tcp 6 21599 ESTABLISHED src=9.107.69. dst=178.170.172.XXX sport=59365 dport=22 pkts=293 bytes=22496 src=178.170.172. dst=91.107.69.173 sport=22 dport=59365 pkts=206 bytes=83569 [ASSURED] mark=0 rid=133427 use=1

- show flowtable topN 10 — , 10

- show flowtable topN 10 sort-by pkts —

- show flowtable topN 10 sort-by bytes — bytes

- muestre la ID de regla de la tabla de flujo topN 10 - ayuda a mostrar las conexiones por la ID de regla deseada

- muestre SPEC Flowflow Flowpec - para una selección de conexión más flexible, donde SPEC - establece las reglas de filtrado necesarias, por ejemplo proto = tcp: srcip = 9X.107.69.XXX: sport = 59365, para selección mediante el protocolo TCP y la dirección IP de origen 9X.107.69.XX desde el puerto del remitente 59365

Ejemplo> show flowtable flowspec proto=tcp:srcip=90.107.69.171:sport=59365

1: tcp 6 21599 ESTABLISHED src=9.107.69.XX dst=178.170.172.xxx sport=59365 dport=22 pkts=1659 bytes=135488 src=178.170.172.xxx dst=xx.107.69.xxx sport=22 dport=59365 pkts=1193 bytes=210361 [ASSURED] mark=0 rid=133427 use=1

Total flows: 1

- Mostrar paquetes descartados : le permite ver estadísticas de paquetes

- Mostrar flujos de firewall : muestra los contadores de paquetes del firewall junto con los flujos de paquetes.

También podemos usar las principales herramientas de diagnóstico de red directamente desde el enrutador EDGE:- ping ip WORD

- ping ip WORD size SIZE count COUNT nofrag – , .

- traceroute ip WORD

Firewall Edge

- show firewall usr_rules

- POSTROUTIN DROP. .

:

- IP- — show ipset

- firewall Edge

- — show log follow

- rule_id — show flowtable rule_id

- show flowstats Current Flow Entries (Total Flow Capacity) . VMware NSX Edge. , , .

¿Qué más puede leer en el blog de Cloud4Y?→ Los virus resistentes a CRISPR construyen refugios para proteger los genomas de las enzimas que penetran en el ADN→ Cómo se "rompió" el banco→ The Great Snowflake Theory→ Internet en globos→ Pentesters a la vanguardia de la ciberseguridadSuscríbase a nuestro Telegrama - canal, para no perderse otro artículo! Escribimos no más de dos veces por semana y solo por negocios. Te recordamos que las startups pueden obtener 1 millón de rublos. de Cloud4Y. Términos y condiciones para quienes lo deseen - en nuestro sitio web: bit.ly/2sj6dPK Source: https://habr.com/ru/post/undefined/

All Articles