Icloud phishers y donde viven

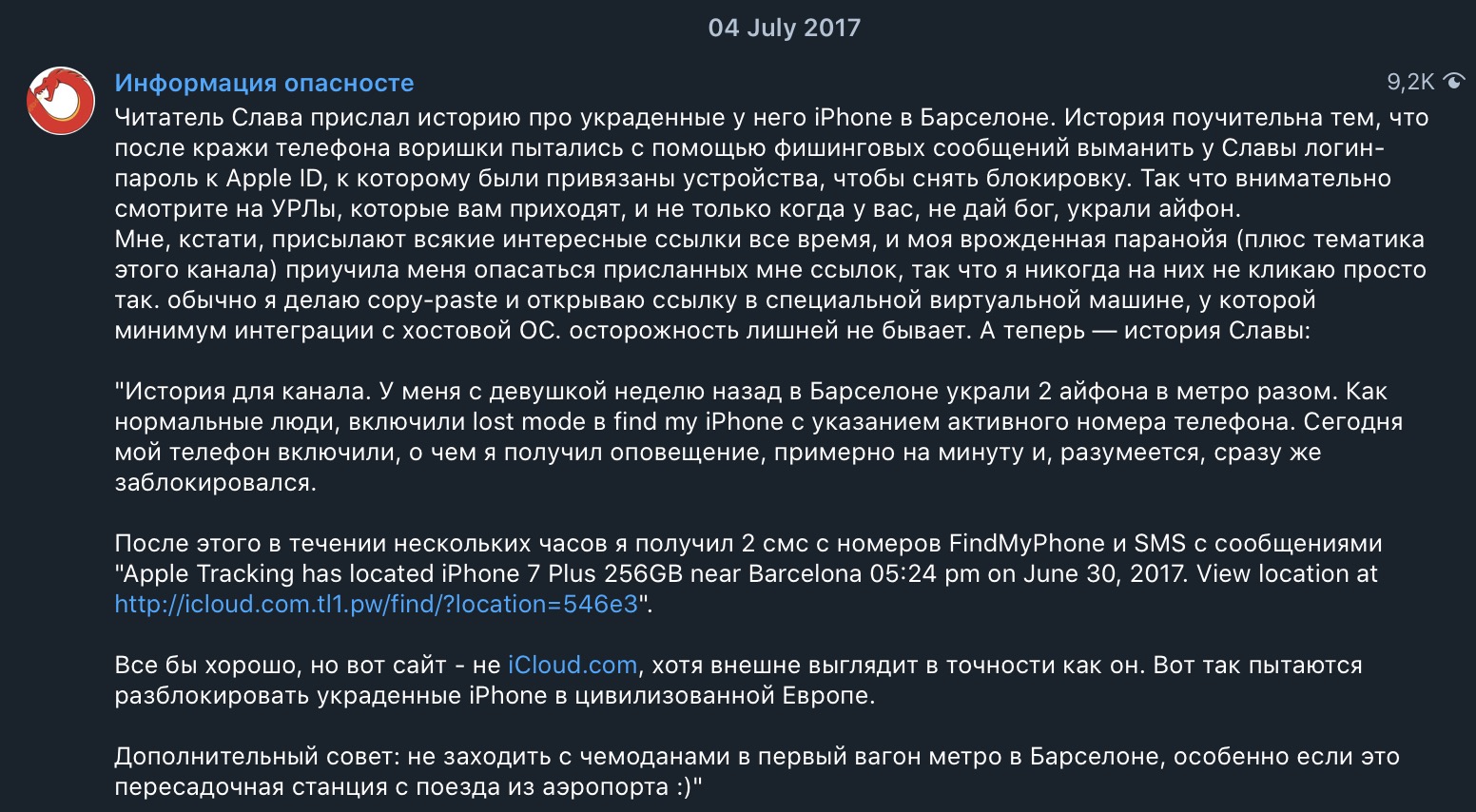

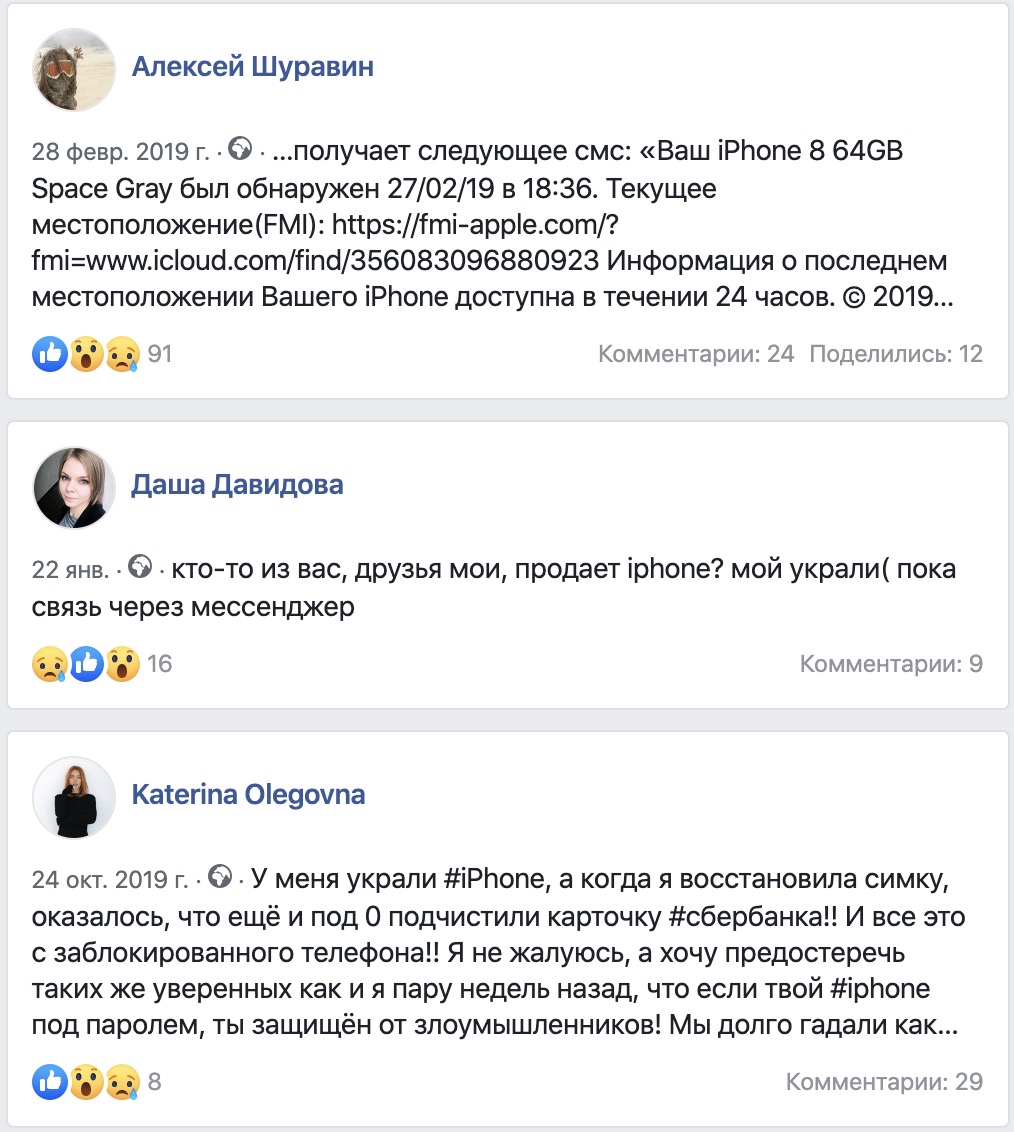

¡Atención! A pesar del hecho de que pasé más de una docena de horas trabajando en este artículo, todavía puedes participar en él.Si te pica la mano, intenta dominar este texto.La historia se parece más a un cómic, ya que contiene más de 50 imágenes, por lo que es más precisa si está utilizando un teléfono móvil. Y también: 152-FZ probablemente se viola aquí, por lo que no me sorprenderá si se elimina, así que lea más rápido. Esta historia no tiene fin, pero tiene un comienzo ...Y comienza en 2017, cuando el canal " Peligro de información " publicó el siguiente contenido en la publicación: Tenía curiosidad por saber qué tipo de falso es esto. ¿Qué tipo de motor, cómo funciona y qué tan avanzados son los phishers (bueno, no te preocupes, tal vez de nuevo script PHP en vps gratuitos / baratos, como en 1732)?Resultó que la verdad: scripts php dispersos, panel de administración, plantillas falsas.Después de estudiar este host, las vulnerabilidades me llevaron a obtener el panel de administración y luego a ejecutar código arbitrario. Como resultado, obtuve acceso a la base de datos, registros y, por supuesto, a la fuente. Ah sí, hago seguridad de la información (pentests y todo eso).Al final resultó que, esto dio un impulso al estudio de varias docenas de los mismos recursos y dio lugar a la historia que está leyendo ahora.¿Qué esta pasando? El teléfono es robado de la víctima. Si es Android, la mayoría de las veces se puede vender inmediatamente como independiente: sacó una tarjeta SIM, rutanul y ya está en Avito. Pero hay algunos matices: como una contraseña de inicio de sesión, un gestor de arranque está bloqueado, pero esta es una historia completamente diferente.Pero con los iPhones ya es mucho más complicado, ya que la contraseña de inclusión es la condición más común. Y el propietario puede bloquear el dispositivo dejando un número de contacto. Como perdido, por favor regrese para obtener una recompensa. Tomar y flashear no funcionará, por lo tanto, ya sea para piezas (el costo de un iPhone se pierde varias veces) o sufre.Sin embargo, con el desarrollo de tecnologías de protección, el fraude siempre se desarrolla, por lo que la forma para los ladrones era enviar phishing al número de contacto de la víctima. ¿Y qué? Convenientemente La víctima deja sus contactos ella misma, solo tiene que presentarse como Apple y obligar al usuario a ingresar datos de icloud para ingresar al usuario.

Tenía curiosidad por saber qué tipo de falso es esto. ¿Qué tipo de motor, cómo funciona y qué tan avanzados son los phishers (bueno, no te preocupes, tal vez de nuevo script PHP en vps gratuitos / baratos, como en 1732)?Resultó que la verdad: scripts php dispersos, panel de administración, plantillas falsas.Después de estudiar este host, las vulnerabilidades me llevaron a obtener el panel de administración y luego a ejecutar código arbitrario. Como resultado, obtuve acceso a la base de datos, registros y, por supuesto, a la fuente. Ah sí, hago seguridad de la información (pentests y todo eso).Al final resultó que, esto dio un impulso al estudio de varias docenas de los mismos recursos y dio lugar a la historia que está leyendo ahora.¿Qué esta pasando? El teléfono es robado de la víctima. Si es Android, la mayoría de las veces se puede vender inmediatamente como independiente: sacó una tarjeta SIM, rutanul y ya está en Avito. Pero hay algunos matices: como una contraseña de inicio de sesión, un gestor de arranque está bloqueado, pero esta es una historia completamente diferente.Pero con los iPhones ya es mucho más complicado, ya que la contraseña de inclusión es la condición más común. Y el propietario puede bloquear el dispositivo dejando un número de contacto. Como perdido, por favor regrese para obtener una recompensa. Tomar y flashear no funcionará, por lo tanto, ya sea para piezas (el costo de un iPhone se pierde varias veces) o sufre.Sin embargo, con el desarrollo de tecnologías de protección, el fraude siempre se desarrolla, por lo que la forma para los ladrones era enviar phishing al número de contacto de la víctima. ¿Y qué? Convenientemente La víctima deja sus contactos ella misma, solo tiene que presentarse como Apple y obligar al usuario a ingresar datos de icloud para ingresar al usuario. A pesar de que la popularidad de este tipo de phishing creció en 2017, una de las primeras capturas de pantalla de dicho servicio se realizó en 2015 .Al principio lo enviaron a dominios hermosos como lcloud.com (que no debe confundirse con icloud), pero cuando se dieron cuenta de que estaban siendo cerrados, comenzaron a actuar más fácilmente. En dominios hermosos tienen servicios de redireccionamiento que hacen un enlace corto. Es más difícil cerrarlos, no publicaron nada ilegal. Solo un servicio de enlace corto con el nombre imitando bajo apple o icloud.Después de revisarlo, verá una forma adaptativa de autenticación, que se carga incluso más rápido que icloud.com. O tal vez de inmediato la tarjeta en sí, para calentar su interés, con una solicitud de autenticación adicional.Simplemente no digas que eres tú quien eres tan inteligente, y no serías llevado a tal cosa. Cuando pierde una cosa costosa, y luego existe la posibilidad de que se encuentre, puede hacer cosas estúpidas en estado de shock. Pero aquí, y qué suerte con el dominio: tal vez el ojo se fijará en un lugar sospechoso, o tal vez sea indistinguible del original, por ejemplo, como lo hizo este tipo usando Punycode."Autenticación de dos factores", usted dice. Bueno, sí, solo los phishers han aprendido durante mucho tiempo a mostrar la forma de entrada de dos factores (piense, otro script php).¿Qué hacen después de acceder a icloud? En el mejor de los casos, desatan el teléfono. En el peor de los casos, bloquean todos los demás dispositivos Apple (porque también puede dejar la computadora portátil en algún lugar, por lo que esta característica está presente). Solo en esta situación, cambia de lado, en su computadora portátil favorita con un trozo aparecerá el estafador y los contactos para desbloquear. Y ya hay cómo estar de acuerdo :)Por cierto, uno de los empleados de Kaspersky Lab de esta manera "apretó" el teléfono. Una historia de un artículo sobre cómo proviene de la persona de la víctima . Pero si aún no caes en el phishing, continuarás socializando a través de una llamada. Pero más sobre eso más tarde.

A pesar de que la popularidad de este tipo de phishing creció en 2017, una de las primeras capturas de pantalla de dicho servicio se realizó en 2015 .Al principio lo enviaron a dominios hermosos como lcloud.com (que no debe confundirse con icloud), pero cuando se dieron cuenta de que estaban siendo cerrados, comenzaron a actuar más fácilmente. En dominios hermosos tienen servicios de redireccionamiento que hacen un enlace corto. Es más difícil cerrarlos, no publicaron nada ilegal. Solo un servicio de enlace corto con el nombre imitando bajo apple o icloud.Después de revisarlo, verá una forma adaptativa de autenticación, que se carga incluso más rápido que icloud.com. O tal vez de inmediato la tarjeta en sí, para calentar su interés, con una solicitud de autenticación adicional.Simplemente no digas que eres tú quien eres tan inteligente, y no serías llevado a tal cosa. Cuando pierde una cosa costosa, y luego existe la posibilidad de que se encuentre, puede hacer cosas estúpidas en estado de shock. Pero aquí, y qué suerte con el dominio: tal vez el ojo se fijará en un lugar sospechoso, o tal vez sea indistinguible del original, por ejemplo, como lo hizo este tipo usando Punycode."Autenticación de dos factores", usted dice. Bueno, sí, solo los phishers han aprendido durante mucho tiempo a mostrar la forma de entrada de dos factores (piense, otro script php).¿Qué hacen después de acceder a icloud? En el mejor de los casos, desatan el teléfono. En el peor de los casos, bloquean todos los demás dispositivos Apple (porque también puede dejar la computadora portátil en algún lugar, por lo que esta característica está presente). Solo en esta situación, cambia de lado, en su computadora portátil favorita con un trozo aparecerá el estafador y los contactos para desbloquear. Y ya hay cómo estar de acuerdo :)Por cierto, uno de los empleados de Kaspersky Lab de esta manera "apretó" el teléfono. Una historia de un artículo sobre cómo proviene de la persona de la víctima . Pero si aún no caes en el phishing, continuarás socializando a través de una llamada. Pero más sobre eso más tarde.SaaS internacional para ladrones

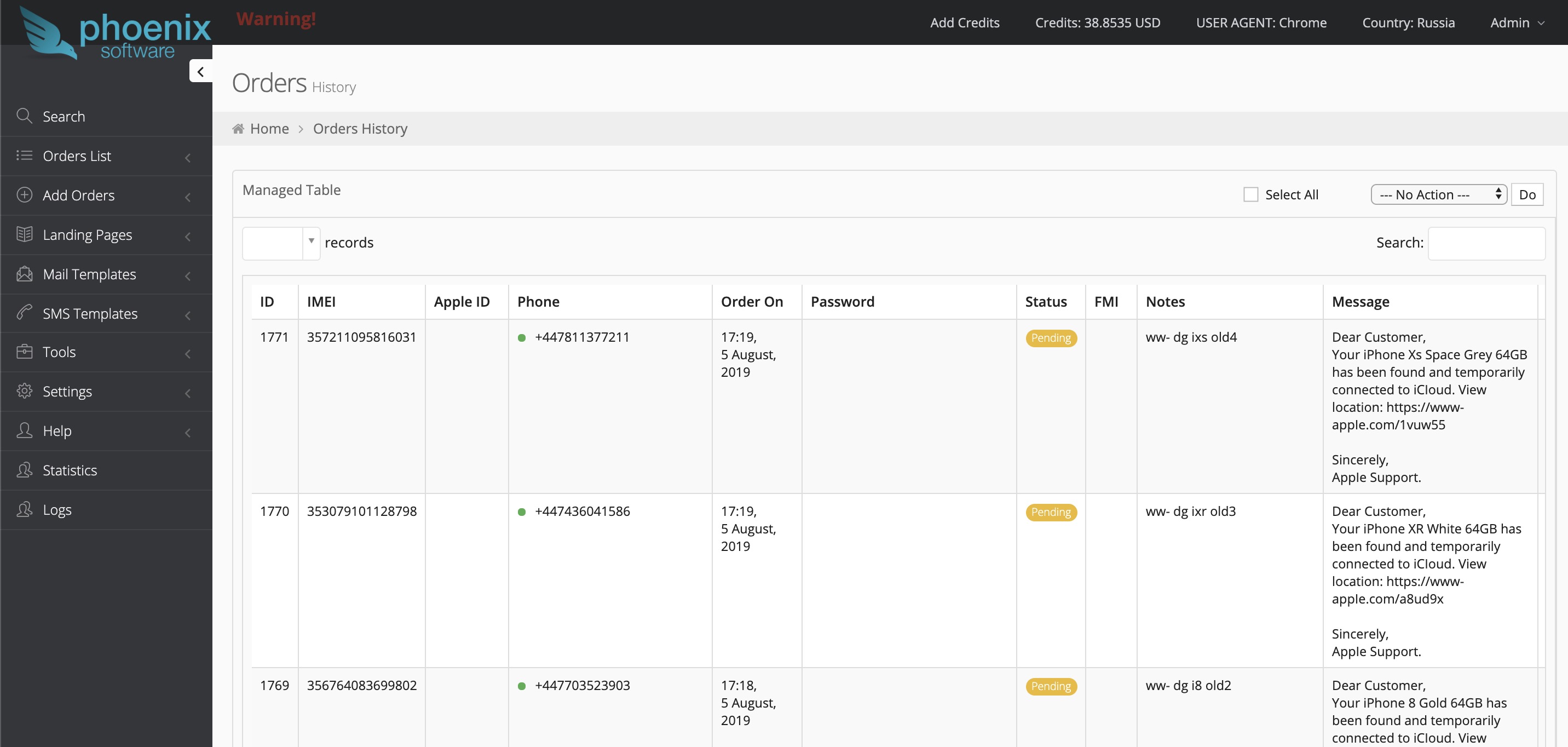

Entonces, ¿qué clase de asco es este?De hecho, hay muchos sistemas, uno fue cortado en el motor Laravel, los otros son un grupo de AppleKit , MagicApp , Phantom , Phoenix , iPanel Pro y otras embarcaciones más primitivas . Todos ellos serán cortados con su marihuana y se bifurcarán, compitiendo con quién es mejor el logotipo. Y lo curioso es que al heredar el código de otra persona, heredan las vulnerabilidades y puertas traseras de otras personas.Por si acaso, teniendo cuidado de que los errores encontrados puedan leerse en el artículo y repararse, no daré ejemplos. Hay sospechas de que los creadores de al menos los paneles de Phoenix entienden con precisión en ruso.Pero como beneficio adicional, publicaré el código fuente. Los autores tienen códigos fuente! Y verá errores (y puertas traseras) usted mismo.Una vez que los muchachos se dieron cuenta de que los ladrones no hurgan en TI, por lo que plantear una falsificación, enviar SMS es una tarea imposible. Y dado que todos los caminos conducen al maestro por teléfono (¿quién más puede vender repuestos?), Él también puede ayudar a sus clientes a desbloquear el teléfono celular o comprando un iPhone robado a bajo precio para aumentar el precio trabajando un poco en él.Gana todo. Alquilar un servicio cuesta $ 150-350 (por mes), le dan instrucciones de instalación , compra un dominio, conduce pedidos y el sistema hará el resto. Luego, por $ 100-150, vende este "desbloqueo". En el oeste, iPanel es más popular, en los países de la CEI: Phoenix.Cómo se ve desde el lado del administrador de phishing: el

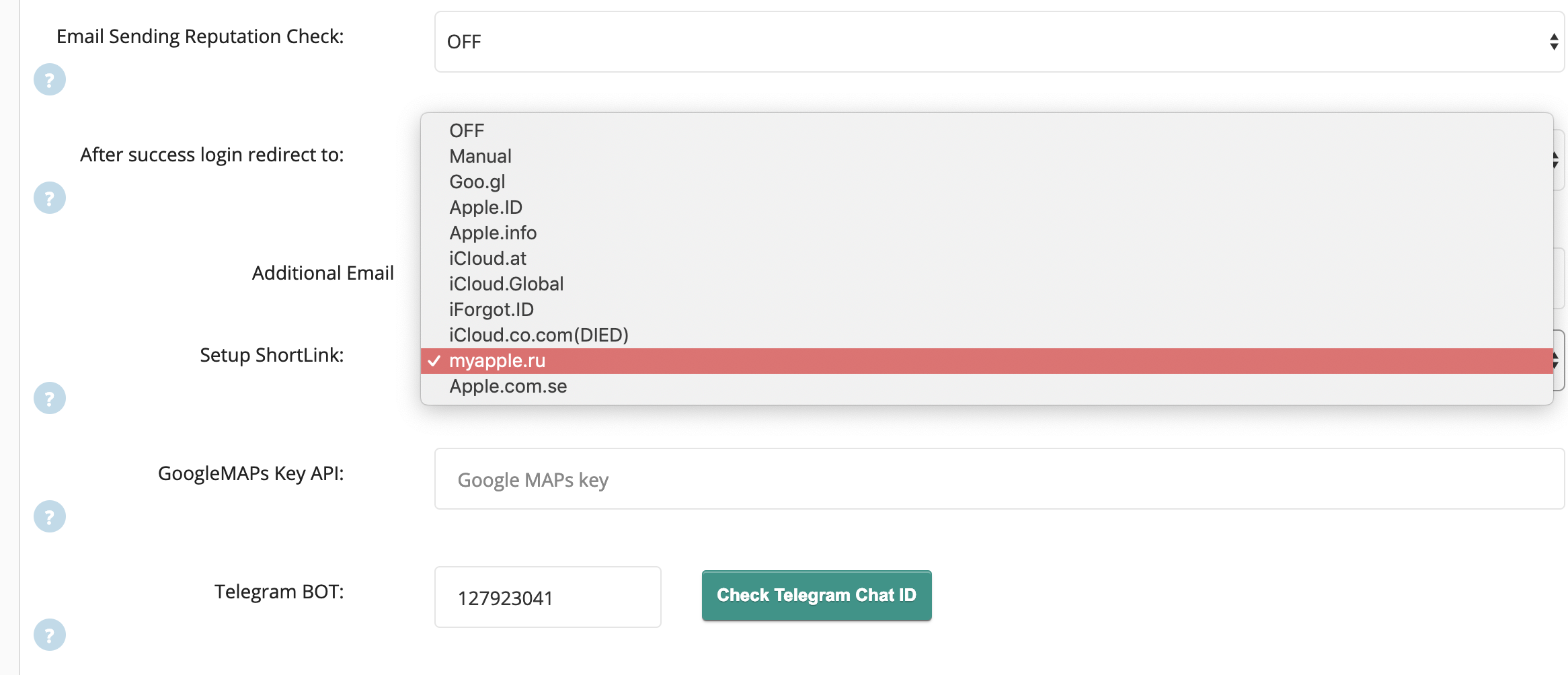

En el oeste, iPanel es más popular, en los países de la CEI: Phoenix.Cómo se ve desde el lado del administrador de phishing: el administrador puede modificar la configuración, por ejemplo, enviando un correo electrónico después de un desacoplamiento o notificación exitosa en Telegram (donde no lo haya) y todo eso.

administrador puede modificar la configuración, por ejemplo, enviando un correo electrónico después de un desacoplamiento o notificación exitosa en Telegram (donde no lo haya) y todo eso. Al agregar un pedido, debe especificar qué teléfono e IMEI. Además, puede escribir una nota de quién vino la orden.

Al agregar un pedido, debe especificar qué teléfono e IMEI. Además, puede escribir una nota de quién vino la orden. A menudo puedes ver algo como Jack Wazap o Kolya Lysy, que es algo divertido. Como sabe, la disponibilidad física del teléfono no es necesaria en absoluto, por lo tanto, el servicio se promociona en Internet y puede trabajar con él de forma remota.

A menudo puedes ver algo como Jack Wazap o Kolya Lysy, que es algo divertido. Como sabe, la disponibilidad física del teléfono no es necesaria en absoluto, por lo tanto, el servicio se promociona en Internet y puede trabajar con él de forma remota. SMS entregará el idioma en sí.También puede elegir el tipo de diseño de phishing, por ejemplo, entre las siguientes opciones:

SMS entregará el idioma en sí.También puede elegir el tipo de diseño de phishing, por ejemplo, entre las siguientes opciones: Todo es bastante adaptable y se ve bien tanto en teléfonos como en computadoras de escritorio. A veces, el número y el tipo de páginas varían, pero no significativamente.

Todo es bastante adaptable y se ve bien tanto en teléfonos como en computadoras de escritorio. A veces, el número y el tipo de páginas varían, pero no significativamente. La entrada al panel de administración es diferente para todos. Pero esta es una sensación engañosa, ya que en su mayor parte son horquillas de Phoenix o iPanel Pro, y la interfaz interna es la misma, excepto que los logotipos y, a veces, los colores cambian.

La entrada al panel de administración es diferente para todos. Pero esta es una sensación engañosa, ya que en su mayor parte son horquillas de Phoenix o iPanel Pro, y la interfaz interna es la misma, excepto que los logotipos y, a veces, los colores cambian.

Puertas traseras

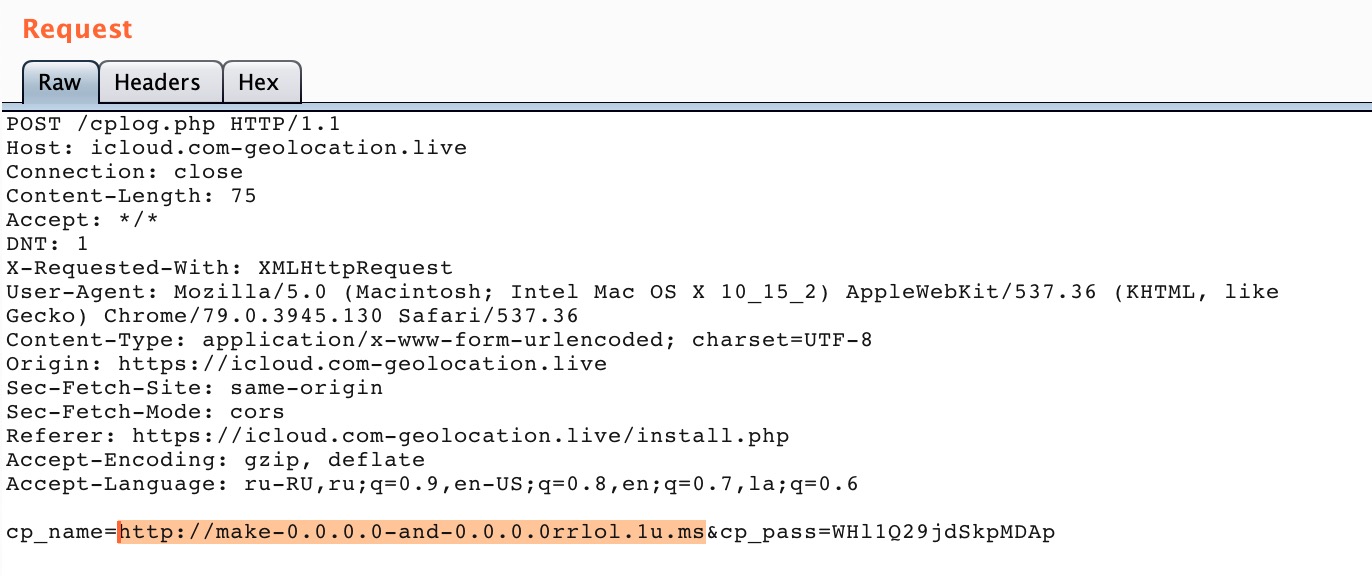

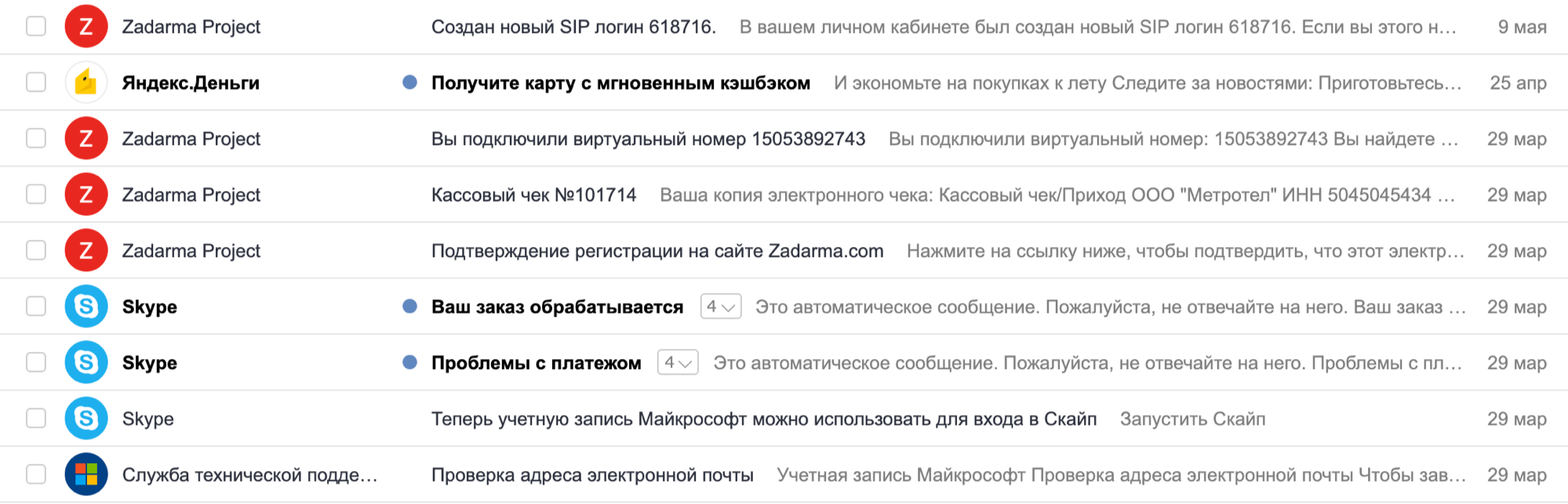

¿Dije que dejan puertas traseras? Ah, sí ... ¡iPanel es generalmente divertido! Echale un vistazo. IPanel tiene una instalación automática. Dado que el sistema está diseñado para instalarse en un host con un panel de control (como cpanel), debe especificar un logopas para él. Y durante la instalación, tendrá una contraseña predeterminada para el DBMS:

IPanel tiene una instalación automática. Dado que el sistema está diseñado para instalarse en un host con un panel de control (como cpanel), debe especificar un logopas para él. Y durante la instalación, tendrá una contraseña predeterminada para el DBMS: ipanel@789 si envía un enlace como nombre de usuario o contraseña y escucha el puerto, veremos cómo nos afecta, lo

si envía un enlace como nombre de usuario o contraseña y escucha el puerto, veremos cómo nos afecta, lo23 Jan [14:35:48] from 149.154.161.4 HTTP: / [] (TelegramBot (like TwitterBot)) euConsent=true; BCPermissionLevel=PERSONAL; BC_GDPR=11111; fhCookieConsent=true; gdpr-source=GB; gdpr_consent=YES; beget=begetokque indica que el nombre de usuario y la contraseña han pasado a alguien en los carros. ¡Pero es conveniente!Otra prueba de la presencia de puertas traseras pueden ser los registros que dejan un rastro de errores: veamos qué tenemos allí. Ereg_replace y eval? ¡Mi amigo, tienes RCE (pero no es exacto)!¿Y por qué nadie ve? El código se ofusca con ioncube. Y el panel tiene una verificación de licencia, no pagó - camada amigo. Resulta que el propietario del panel entrega su código ofuscado a todos, llaman a su servidor (ph-phoenix.com en el caso de un fénix), y él puede entrar en él en cualquier momento. Bueno, arrogancia)Pero no estaba confundido ️️️ y corté parcialmente el código (gasté hasta 10 dólares).Las fuentes se fusionaron, se realizó un volcado de la base de datos. Pero todo esto fue olvidado por varios años.

veamos qué tenemos allí. Ereg_replace y eval? ¡Mi amigo, tienes RCE (pero no es exacto)!¿Y por qué nadie ve? El código se ofusca con ioncube. Y el panel tiene una verificación de licencia, no pagó - camada amigo. Resulta que el propietario del panel entrega su código ofuscado a todos, llaman a su servidor (ph-phoenix.com en el caso de un fénix), y él puede entrar en él en cualquier momento. Bueno, arrogancia)Pero no estaba confundido ️️️ y corté parcialmente el código (gasté hasta 10 dólares).Las fuentes se fusionaron, se realizó un volcado de la base de datos. Pero todo esto fue olvidado por varios años.Ha pasado un año

* el sonido de pájaros cantando en el bosque *

Han pasado dos años

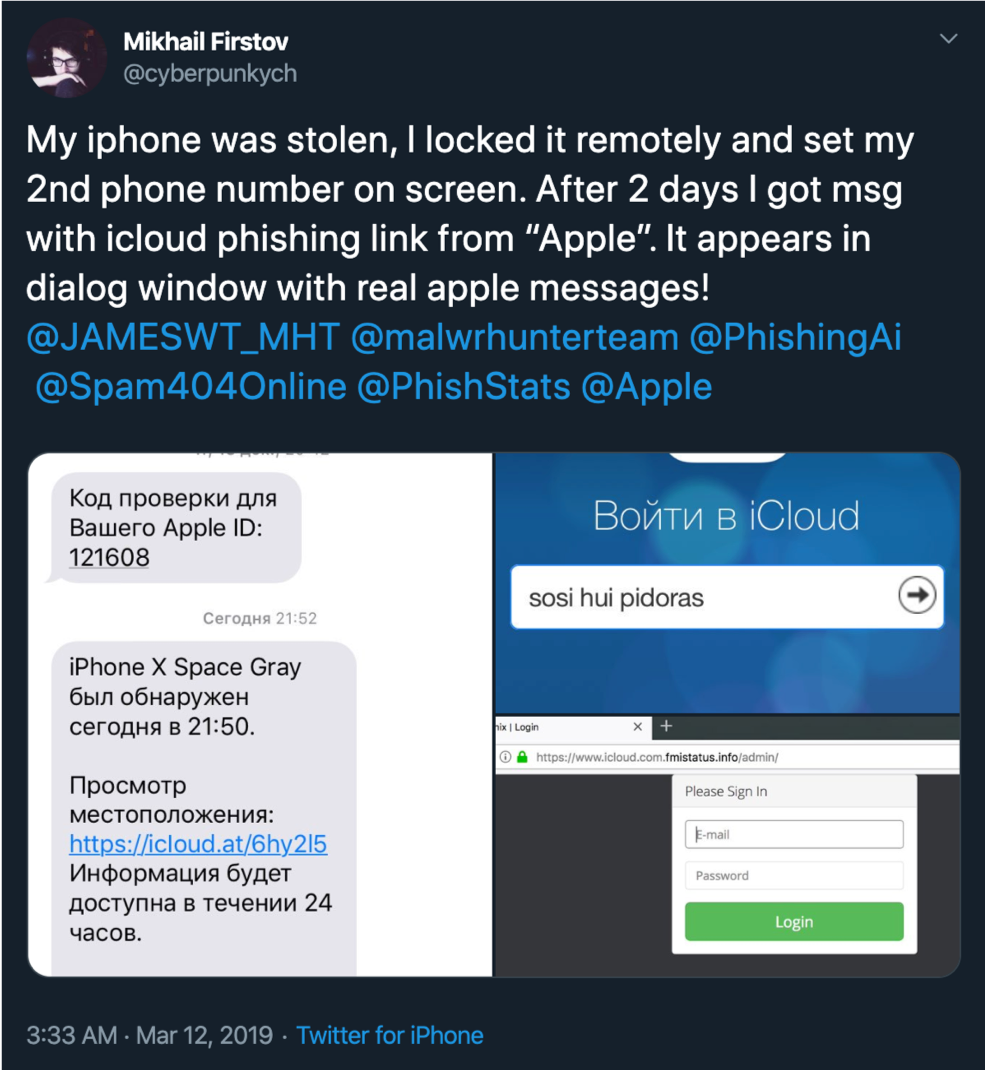

La segunda venida comenzó cuando mi amigo, Cyberpunk , tuvo la misma historia. Todo de acuerdo con el esquema clásico. Robo, bloqueo, phishing en el dominio (esta vez fue icloud.at), que redirige al panel con el dominio www.icloud.com.fmistatus.info .

Todo de acuerdo con el esquema clásico. Robo, bloqueo, phishing en el dominio (esta vez fue icloud.at), que redirige al panel con el dominio www.icloud.com.fmistatus.info . Más tarde, ese host quedó en blanco y llegó un SMS que condujo a apple-find.ru.Y dado que las vulnerabilidades en este panel ya eran conocidas por mí, el phishing se resolvió con éxito en poco tiempo. Su administrador era cierto kolya2017zaza@gmail.com con la contraseña Zaza2015, que, por supuesto, insinúa que soy Kolya Zaza, y "mi contraseña no ha cambiado desde 2015".Pero en Internet no hay una sola mención de esta cuenta:

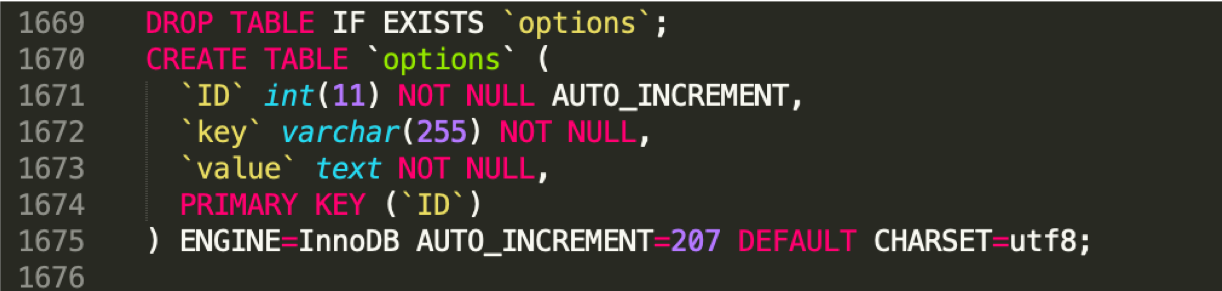

Más tarde, ese host quedó en blanco y llegó un SMS que condujo a apple-find.ru.Y dado que las vulnerabilidades en este panel ya eran conocidas por mí, el phishing se resolvió con éxito en poco tiempo. Su administrador era cierto kolya2017zaza@gmail.com con la contraseña Zaza2015, que, por supuesto, insinúa que soy Kolya Zaza, y "mi contraseña no ha cambiado desde 2015".Pero en Internet no hay una sola mención de esta cuenta:Your search - "kolya2017zaza" - did not match any documents.Triste.Estudiamos más la base. Recordamos la configuración; en el volcado de la base de datos, esta es la tabla de opciones. Encontramos allí el envío de notificaciones desde la dirección ivan89776593244@yandex.ru

Encontramos allí el envío de notificaciones desde la dirección ivan89776593244@yandex.ru Excelente, luego los datos se envían desde el servidor Yandex. Vamos allí:

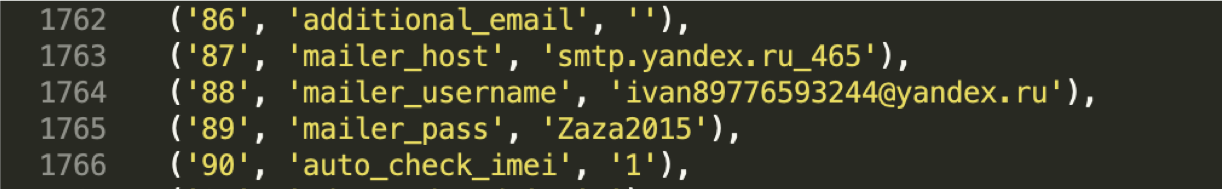

Excelente, luego los datos se envían desde el servidor Yandex. Vamos allí: tenía miedo de que el factor doble. Pero no.¿Adivina qué necesitas ingresar para entrar?Después de un inicio de sesión exitoso, vemos que tenemos alertas de varios servicios. ¡Vaya, Vanka es moscovita! Interesante indígena?

tenía miedo de que el factor doble. Pero no.¿Adivina qué necesitas ingresar para entrar?Después de un inicio de sesión exitoso, vemos que tenemos alertas de varios servicios. ¡Vaya, Vanka es moscovita! Interesante indígena? Vemos una carta enviada.

Vemos una carta enviada. Por comunicación, está claro que el moscovita no es radical. Pero no es el punto.Verificamos Zadarma (este es un servicio para alquilar números virtuales): está bloqueado. Comprobando Skype: bloqueado.¿Para qué sirven estos servicios?

Por comunicación, está claro que el moscovita no es radical. Pero no es el punto.Verificamos Zadarma (este es un servicio para alquilar números virtuales): está bloqueado. Comprobando Skype: bloqueado.¿Para qué sirven estos servicios?

Si la suplantación de identidad no funcionó, llaman bajo la apariencia de un empleado del centro de servicios (o tal vez no bajo la apariencia). Dicen que algún tipo sospechoso trajo un teléfono móvil, tendrán que regalarlo pronto, están tratando de hablar (cambiar el idioma al inglés) y eso es todo para que presione el teléfono para quitarlo de la función de pérdida.

Vamos a Yandex Money. Vemos: la dirección IP en todas las operaciones pertenece a Megafon, compras de servicios de Zadarma, cuatro dominios, recarga de dos teléfonos: el dinero de Yandex se repone a través de una cuenta en Qiwi. Usamos el teléfono "Ivan" y la famosa contraseña. Él encaja aquí. Después de todo, como saben, la estabilidad es un signo de dominio.

Vemos: la dirección IP en todas las operaciones pertenece a Megafon, compras de servicios de Zadarma, cuatro dominios, recarga de dos teléfonos: el dinero de Yandex se repone a través de una cuenta en Qiwi. Usamos el teléfono "Ivan" y la famosa contraseña. Él encaja aquí. Después de todo, como saben, la estabilidad es un signo de dominio.+7 977 6593244

+7 916 1168710 Descubrimos que la billetera Qiwi se reponía utilizando el número +7 977 8667146 (otro número de una sola vez) y utilizando el terminal. De hecho, hay más números allí, soy demasiado vago para buscarlos en el registro (y lo guardé, si alguien está muy interesado, dame una patada).Y ahora voy a mostrar un pequeño truco OSINT en QIWI. Cada terminal tiene su propio identificador único. Si ingresa en los detalles de pago y ve json, junto con diferentes identificadores habrá un parámetro de cuenta: ¡este es!

Descubrimos que la billetera Qiwi se reponía utilizando el número +7 977 8667146 (otro número de una sola vez) y utilizando el terminal. De hecho, hay más números allí, soy demasiado vago para buscarlos en el registro (y lo guardé, si alguien está muy interesado, dame una patada).Y ahora voy a mostrar un pequeño truco OSINT en QIWI. Cada terminal tiene su propio identificador único. Si ingresa en los detalles de pago y ve json, junto con diferentes identificadores habrá un parámetro de cuenta: ¡este es! ¿Pero qué hacer con él, no correr por todo Moscú en busca del número de terminal? Qiwi tiene una buena opción para tales casos: un mapa de terminal .Caminamos por el mapa, miramos los identificadores que llegan y entendemos que la terminal está en el mercado de Tsaritsyno.

¿Pero qué hacer con él, no correr por todo Moscú en busca del número de terminal? Qiwi tiene una buena opción para tales casos: un mapa de terminal .Caminamos por el mapa, miramos los identificadores que llegan y entendemos que la terminal está en el mercado de Tsaritsyno. Y también, conociendo el número de terminal, la fecha y el código de transacción, puede verificar el pago utilizando estos datos en la página de verificación de cheques ."¿Y qué pasó después?" - usted pregunta.Y responderé, nada.Un montón de teléfonos, nombres y un mercado en Tsaritsyno.Pero para no aburrirme, decidí seguir rompiendo falsificaciones. Pero al mismo tiempo y ver si todo está tan bien como KolyaVova, que estaba tratando de robar la cuenta de un amigo.

Y también, conociendo el número de terminal, la fecha y el código de transacción, puede verificar el pago utilizando estos datos en la página de verificación de cheques ."¿Y qué pasó después?" - usted pregunta.Y responderé, nada.Un montón de teléfonos, nombres y un mercado en Tsaritsyno.Pero para no aburrirme, decidí seguir rompiendo falsificaciones. Pero al mismo tiempo y ver si todo está tan bien como KolyaVova, que estaba tratando de robar la cuenta de un amigo.Hombre a hombre es un lobo

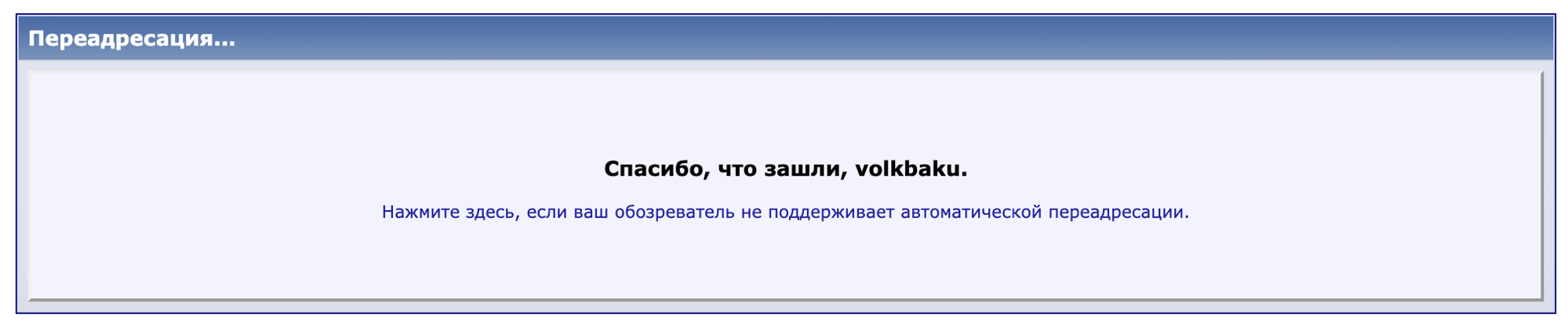

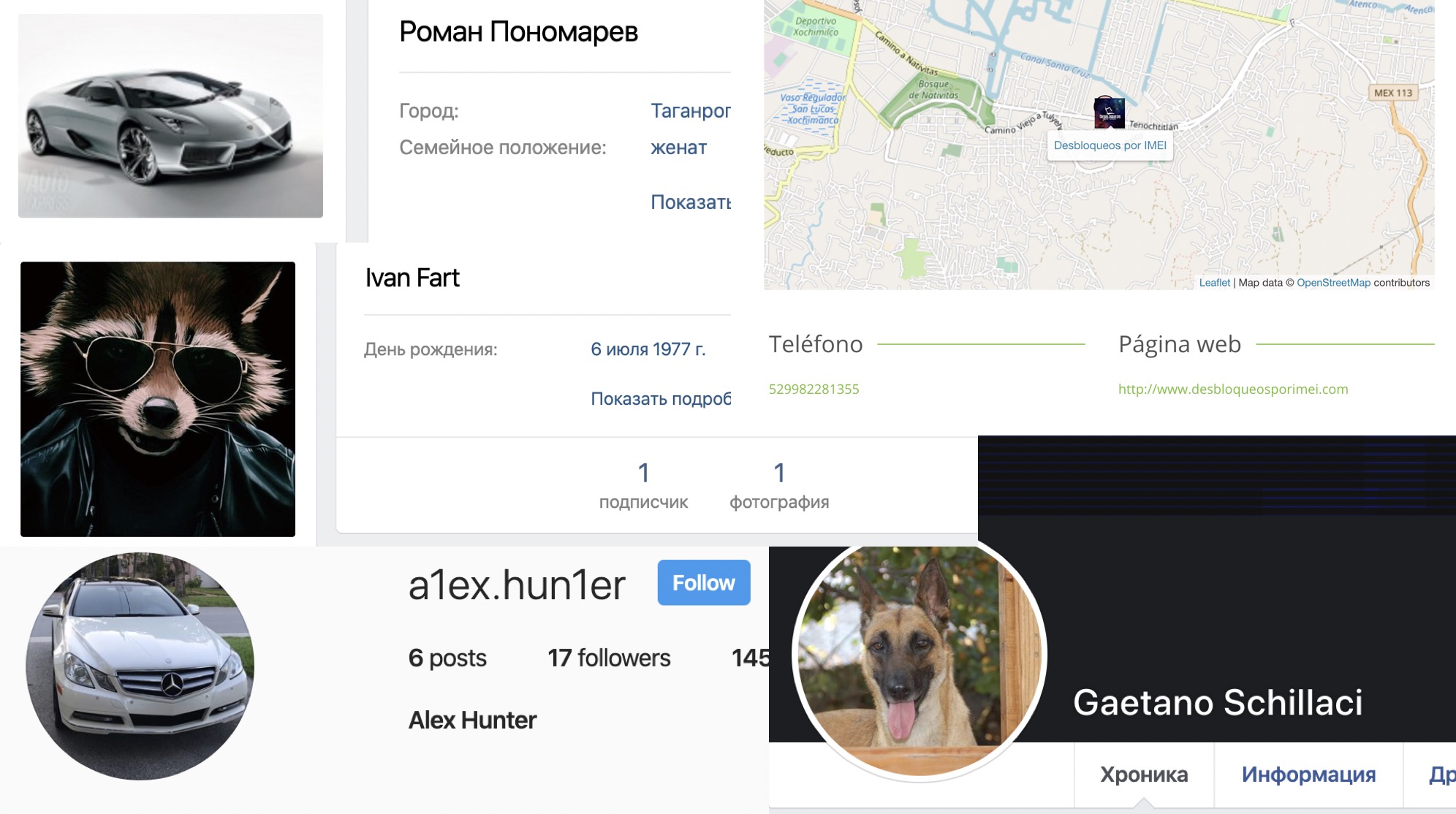

Varias veces me encontré con el correo electrónico volkbaku@mail.ru en los dominios findfindiphone.com y findphonefmi.comYo, utilizando el método de deducción, sugerí que era poco probable que esta persona fuera mexicana o italiana.Las contraseñas se encontraron con Pass12340 @ y Orxan1313 @.Iniciar sesión es google en el foro GSM, parece que no hay más interesante. Y por correo puedes ver la red social mailru

Y por correo puedes ver la red social mailru Clean icloud , servicio de desbloqueo, dice. ¡Pero no hay nombre! Bueno, guarda tus secretos.Observamos su correo electrónico en otras redes sociales, por ejemplo, de una fuga de base de datos en vk.¡Y aquí está! La identificación de contacto es id105140112, también encontramos facebook - necefliorxan. Instagram @ orhkan13 aparece en la página.

Clean icloud , servicio de desbloqueo, dice. ¡Pero no hay nombre! Bueno, guarda tus secretos.Observamos su correo electrónico en otras redes sociales, por ejemplo, de una fuga de base de datos en vk.¡Y aquí está! La identificación de contacto es id105140112, también encontramos facebook - necefliorxan. Instagram @ orhkan13 aparece en la página. La contraseña fue el inicio de sesión de instagram, ¿notó?Amigo de Azerbaiyán, vive en Moscú. Máster en programador, habla en facebook.En general, éxito exitoso.

La contraseña fue el inicio de sesión de instagram, ¿notó?Amigo de Azerbaiyán, vive en Moscú. Máster en programador, habla en facebook.En general, éxito exitoso.Passwordman

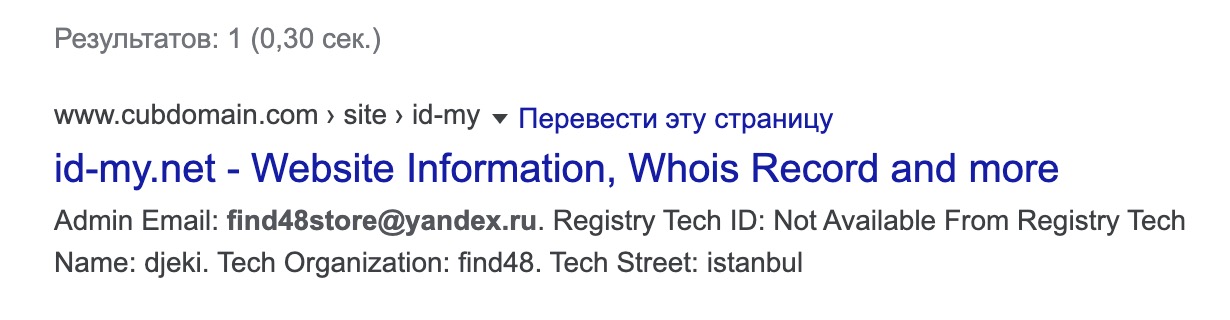

En otro caso, el dominio icloud.com-maps-id.com se encontró, la cuenta de administrador Mail find48store@yandex.ruSearch no dio nada interesante. Pero la contraseña ... ¡La contraseña está en el panel de administración

Pero la contraseña ... ¡La contraseña está en el panel de administración vasif548! ¡Mirar la contraseña es un asunto completamente diferente!Las personas olvidan que la huella digital de un usuario puede ser no solo un tipo de identificador, como inicio de sesión o correo electrónico. ¡Puede ser una contraseña!Puede tener muchos inicios de sesión, pero si usa una contraseña, puede resolverla fácilmente. Y si usa una contraseña de su propio inicio de sesión, bueno, lo siento. ¡Al menos podría copiar el inicio de sesión como contraseña dos veces, como lo hago yo!Este tipo ha iniciado sesión en más foros. Pero esto es mala suerte: no veo más datos. ¿Pero notaron que este pescador y el lobo de Bakú estaban sentados en el mismo foro? Probamos el collar de lobo y ...

Pero esto es mala suerte: no veo más datos. ¿Pero notaron que este pescador y el lobo de Bakú estaban sentados en el mismo foro? Probamos el collar de lobo y ... Última actividad en 2016, lo más probable es que tenga vk. Por si acaso, estudié a los amigos de Wolf, pero nada.Creo, pero ¿es posible despertar a una niña social? Escribiré, dicen, dame tu contacto actual. ¿De repente uno generalmente aconseja el foro a otro?Redactamos una carta:

Última actividad en 2016, lo más probable es que tenga vk. Por si acaso, estudié a los amigos de Wolf, pero nada.Creo, pero ¿es posible despertar a una niña social? Escribiré, dicen, dame tu contacto actual. ¿De repente uno generalmente aconseja el foro a otro?Redactamos una carta: No, algo está mal. Editamos la carta de la siguiente manera y la

No, algo está mal. Editamos la carta de la siguiente manera y la enviamos : Estamos esperando.Pasa una semana, pero no hay respuesta. Y luego me di cuenta de que había cometido un desafortunado error. ¡Una vez más, comencé a estudiar los perfiles de vasif548 y me topé con el hecho de que tenía vk en w3bsit3-dns.com!

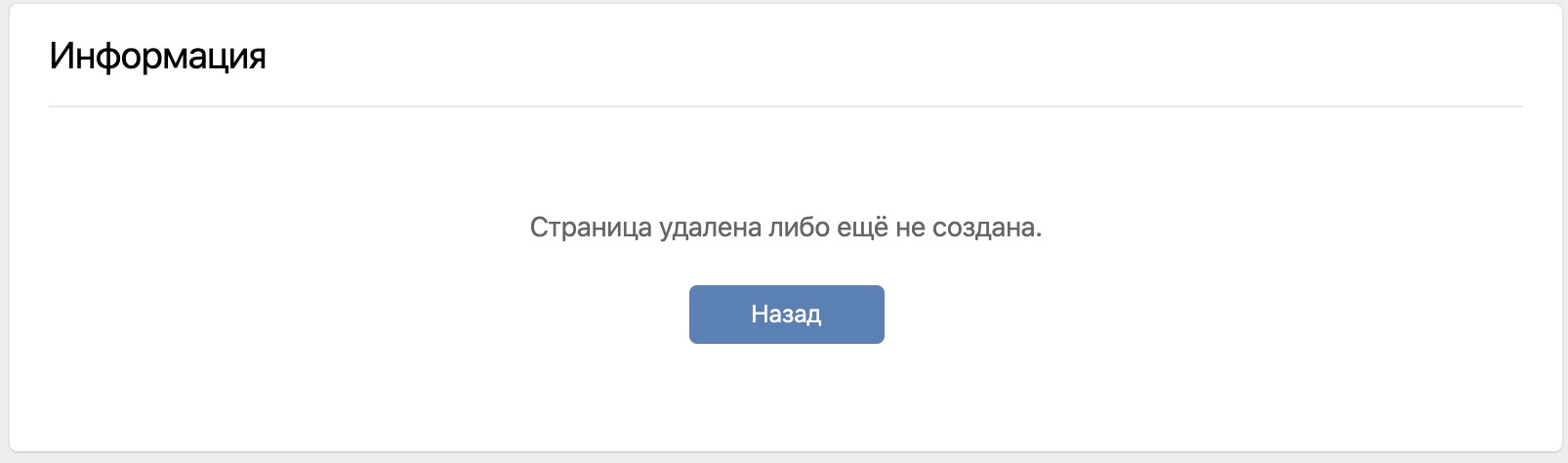

enviamos : Estamos esperando.Pasa una semana, pero no hay respuesta. Y luego me di cuenta de que había cometido un desafortunado error. ¡Una vez más, comencé a estudiar los perfiles de vasif548 y me topé con el hecho de que tenía vk en w3bsit3-dns.com! Preparándose para ver, abra el enlace vk.com/id277815372

Preparándose para ver, abra el enlace vk.com/id277815372 Pero todo lo que llegó a Internet permanece en Internet. La página con esta identificación era un cierto Vasif Bakhyshov, como dice el servicio vkfaces (https://vkfaces.com/vk/user/id402895773)

Pero todo lo que llegó a Internet permanece en Internet. La página con esta identificación era un cierto Vasif Bakhyshov, como dice el servicio vkfaces (https://vkfaces.com/vk/user/id402895773) Miramos la fecha de nacimiento especificada, buscamos en otras redes sociales. Encontramos un Vasif en ok.ru (570202078321). En las fotos vemos anuncios sobre cómo desbloquear el teléfono.¡Auge! Mercado Savelovsky, Pabellón 45

Miramos la fecha de nacimiento especificada, buscamos en otras redes sociales. Encontramos un Vasif en ok.ru (570202078321). En las fotos vemos anuncios sobre cómo desbloquear el teléfono.¡Auge! Mercado Savelovsky, Pabellón 45

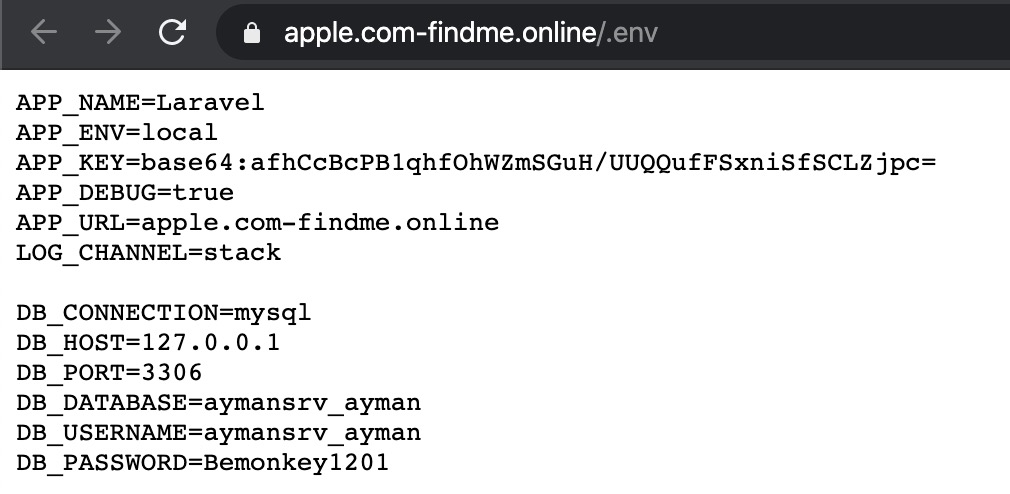

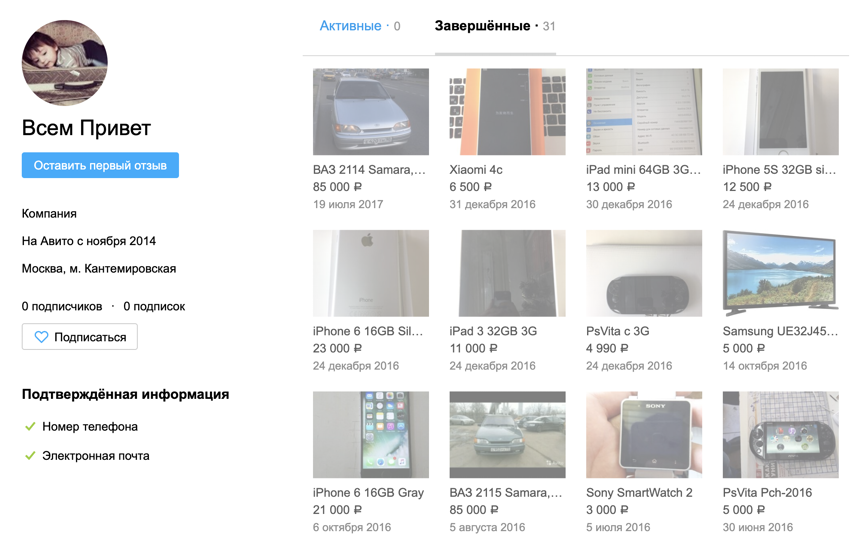

Yo y la bola de pescador

Pasó el tiempo, el número de falsificaciones no disminuyó, alguien era difícil de encontrar, alguien registrado en su correo.Los tipos con el marco de Laravel obviamente no saben cómo cocinarlo. Se podría hablar sobre la creación de una sesión de administrador a través de la APP_KEY filtrada. O sobre la ejecución de código arbitrario utilizando deserialización. Pero este formato no es el mismo, y la contraseña de la base de datos se acercó a la contraseña del panel, por lo que este no es el momento para trucos adicionales. Para algunos, llamar a un error u obtener acceso a los registros ayudó, ya que el administrador del panel a menudo indicaba su apodo en el alojamiento, que se puso en la ruta de acceso a la aplicación web (/ var / www / h4cker / icloud /). Otros, después de instalar el panel, probaron claramente su rendimiento en sí mismo. Las manos aún no han llegado para verificar todos los volcados de la base de datos y ver.

Para algunos, llamar a un error u obtener acceso a los registros ayudó, ya que el administrador del panel a menudo indicaba su apodo en el alojamiento, que se puso en la ruta de acceso a la aplicación web (/ var / www / h4cker / icloud /). Otros, después de instalar el panel, probaron claramente su rendimiento en sí mismo. Las manos aún no han llegado para verificar todos los volcados de la base de datos y ver. ¿Por qué cargo solo datos de administrador? Debido a que las bases de las víctimas no tienen sentido, lo obtuvieron de todos modos, y luego sus datos entrarán en la red.Han pasado unos seis meses desde que se extrañó al villano que encontró mi amigo.Permítanme recordarles que KolyaVanya estaba en un dominio.

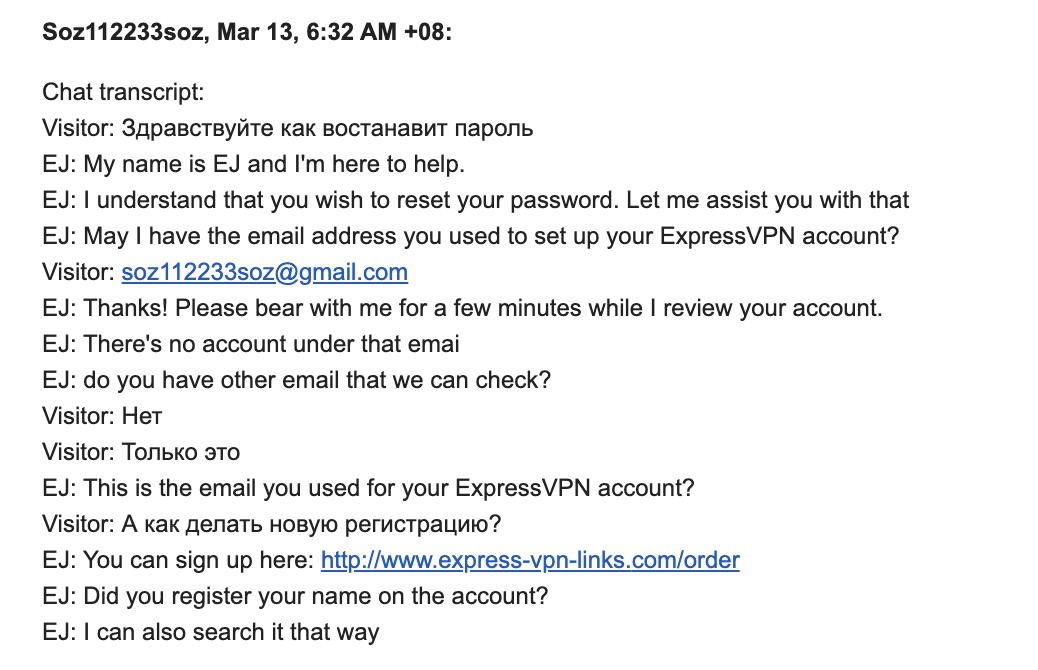

¿Por qué cargo solo datos de administrador? Debido a que las bases de las víctimas no tienen sentido, lo obtuvieron de todos modos, y luego sus datos entrarán en la red.Han pasado unos seis meses desde que se extrañó al villano que encontró mi amigo.Permítanme recordarles que KolyaVanya estaba en un dominio.www.icloud.com.fmips.ruY en ese momento el siguiente dominio me llamó la atención.www.icloud.com.fmistatus.infoEl primero tenía una dirección IP:93.170.123.118La nueva dirección IP:93.170.123.102Usamos deducción, y entendemos que es muy probable que sea un hosting. Bueno, al principio no encontré esto sospechoso, sucede que es pura casualidad que varias personas usen un host pequeño y desconocido (en el centro de datos MAROSNET). Y más precisamente: no público, que ignora las quejas.El correo electrónico del administrador es extraño: soz112233soz@gmail.compero la contraseña más confusa Qaqa2015.¿Se parece al anterior Zaza2015?Eso pensé yo.Verificamos el correo, ¡encaja! Multa. Estudiamos un anuncio publicitario.Dos remitentes de cartas: ExpressVPN y TXTDAT.Parecemos VPN: Es

Multa. Estudiamos un anuncio publicitario.Dos remitentes de cartas: ExpressVPN y TXTDAT.Parecemos VPN: Es curioso, perdió su acceso a la VPN. ¿Le pasa a todo el mundo?Recuerde que Google almacena el historial de búsqueda y las ubicaciones .No hay movimientos, pero la búsqueda se guardó:

curioso, perdió su acceso a la VPN. ¿Le pasa a todo el mundo?Recuerde que Google almacena el historial de búsqueda y las ubicaciones .No hay movimientos, pero la búsqueda se guardó: Bueno, vemos que estaba de visita: ¿Usó una VPN en ese momento? Miramos a continuación: ¡Oh, pequeño bribón! ¿Olvidó iniciar sesión? Observamos los detalles, google dice que él es de Moscú. El vocabulario es similar al administrador anterior, que echamos de menos hace seis meses. Hasta ahora, todo es igual.

Bueno, vemos que estaba de visita: ¿Usó una VPN en ese momento? Miramos a continuación: ¡Oh, pequeño bribón! ¿Olvidó iniciar sesión? Observamos los detalles, google dice que él es de Moscú. El vocabulario es similar al administrador anterior, que echamos de menos hace seis meses. Hasta ahora, todo es igual.iunlocker.net

sms-api.online

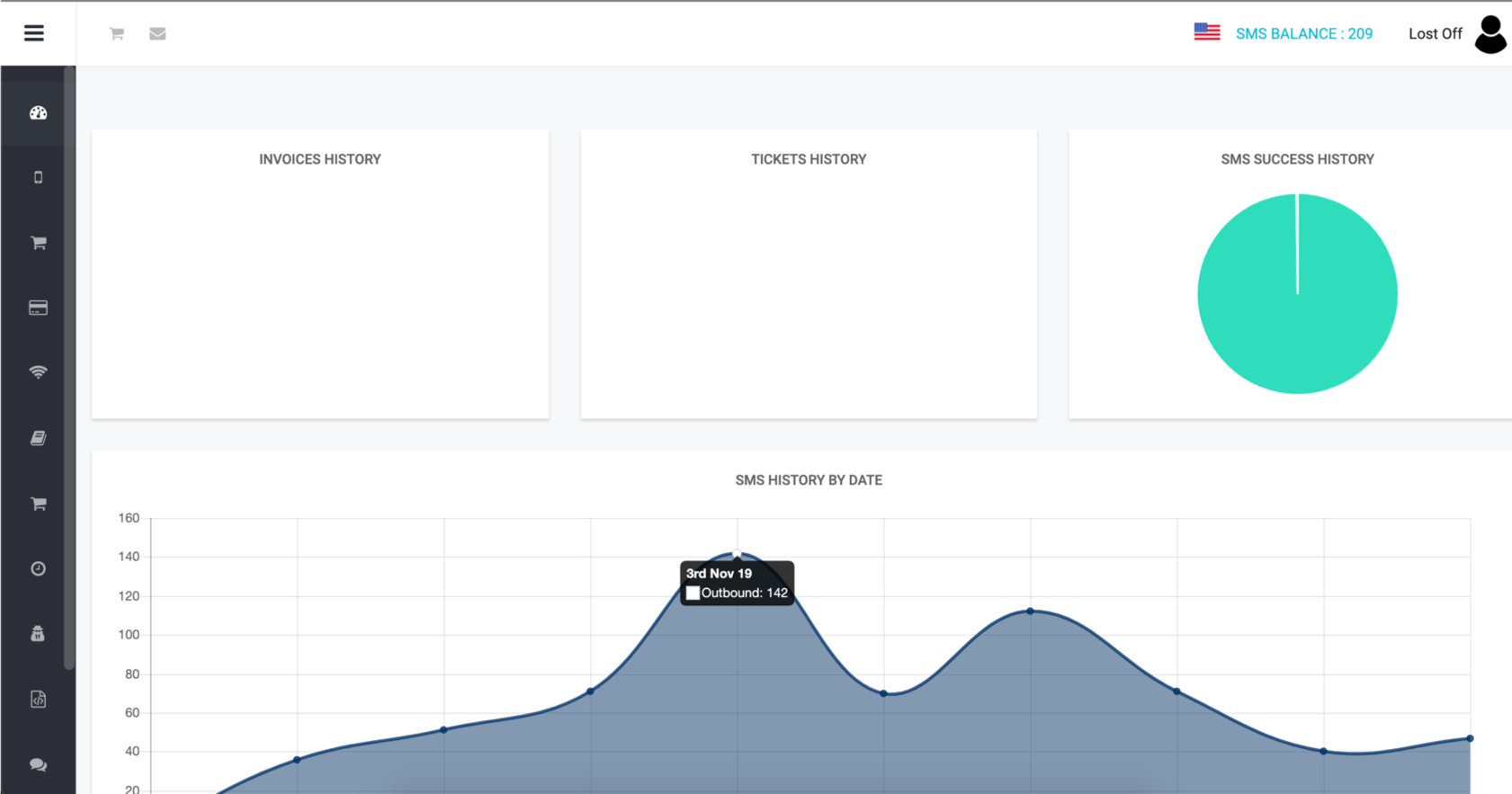

Miramos en la carta TXTDAT, vemos que el inicio de sesión especificado: Lostoff.Bajo este nombre, puede encontrar el servicio de piratería de correo, desbloqueo de iPhone, posiblemente debido a que este es un inicio de sesión bastante popular.Recuperamos la contraseña, vaya a TXTDAT.Un poco al respecto: este es un servicio de envío de SMS con una suplantación de identidad del remitente. Traté de registrarme en él, pero necesito esperar la confirmación del administrador. Nadie habla de él en Internet. Aparentemente, este es un servicio cerrado "solo para ellos".

Miramos en la carta TXTDAT, vemos que el inicio de sesión especificado: Lostoff.Bajo este nombre, puede encontrar el servicio de piratería de correo, desbloqueo de iPhone, posiblemente debido a que este es un inicio de sesión bastante popular.Recuperamos la contraseña, vaya a TXTDAT.Un poco al respecto: este es un servicio de envío de SMS con una suplantación de identidad del remitente. Traté de registrarme en él, pero necesito esperar la confirmación del administrador. Nadie habla de él en Internet. Aparentemente, este es un servicio cerrado "solo para ellos". Ofigeev que solo una persona en el pico puede enviar más de cien SMS por día. Entramos en la configuración de la cuenta, vemos el número.

Ofigeev que solo una persona en el pico puede enviar más de cien SMS por día. Entramos en la configuración de la cuenta, vemos el número. Oh, otra habitación de un día. O no ...Añadir a contactos en telegrama:

Oh, otra habitación de un día. O no ...Añadir a contactos en telegrama: Lostoff! No mentíPrimero, en el telegrama bot @get_kontakt_bot y marque el número allí.

Lostoff! No mentíPrimero, en el telegrama bot @get_kontakt_bot y marque el número allí. Zeynal Mammadov! Conocido como el "programador Zeynal", "Zeynal baba" y "Zeynal Tsaritsino K163"Encontramos este número de anuncio:

Zeynal Mammadov! Conocido como el "programador Zeynal", "Zeynal baba" y "Zeynal Tsaritsino K163"Encontramos este número de anuncio:

Buscamos la ubicación:

Buscamos la ubicación: Tsaritsyno , que coincide con las primeras pistas.Después de romper el teléfono a través de Instagram a través del servicio nuga.app, dio hasta dos contactos:@ zeynal.official, con el nombre de Zeynal Mamedov, que ya ha sido eliminado.y@ lidermobile38, un departamento en el complejo de radio Yuzhny (¿otro mercado de radio?).Después de esta historia, se creó un grupo de iniciativa cerrada en la conferencia ZeroNights (hasta 66 personas en el momento de la publicación) para piratear falsificaciones. Bueno, como iniciativa, vemos una falsificación: estamos intentando piratear, enviamos la base de datos de víctimas a los propietarios del sitio original (para cambiar las contraseñas y otras actividades). Pero tú mismo puedes intentarlo.

Tsaritsyno , que coincide con las primeras pistas.Después de romper el teléfono a través de Instagram a través del servicio nuga.app, dio hasta dos contactos:@ zeynal.official, con el nombre de Zeynal Mamedov, que ya ha sido eliminado.y@ lidermobile38, un departamento en el complejo de radio Yuzhny (¿otro mercado de radio?).Después de esta historia, se creó un grupo de iniciativa cerrada en la conferencia ZeroNights (hasta 66 personas en el momento de la publicación) para piratear falsificaciones. Bueno, como iniciativa, vemos una falsificación: estamos intentando piratear, enviamos la base de datos de víctimas a los propietarios del sitio original (para cambiar las contraseñas y otras actividades). Pero tú mismo puedes intentarlo.¿Dónde empezar?

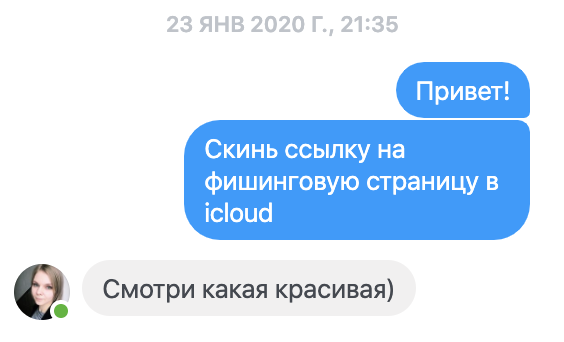

¿Cómo buscar falsificaciones?Desafortunadamente, los dominios no viven mucho, pero siempre aparecen nuevos.He usado varios enfoques.El primero , y el más común, es monitorear las redes sociales.Introducimos en las redes sociales diferentes variaciones de consultas de búsqueda de la forma "robó iphone sms", obtenemos los resultados de las víctimas. Al igual que con las historias tristes que ellos, además del teléfono, han retirado dinero del banco, y simplemente con descontento. Pero los enlaces son importantes para nosotros, por lo que los descartamos de las capturas de pantalla. Si no es tímido, puede escribir a las víctimas y solicitar personalmente un enlace.

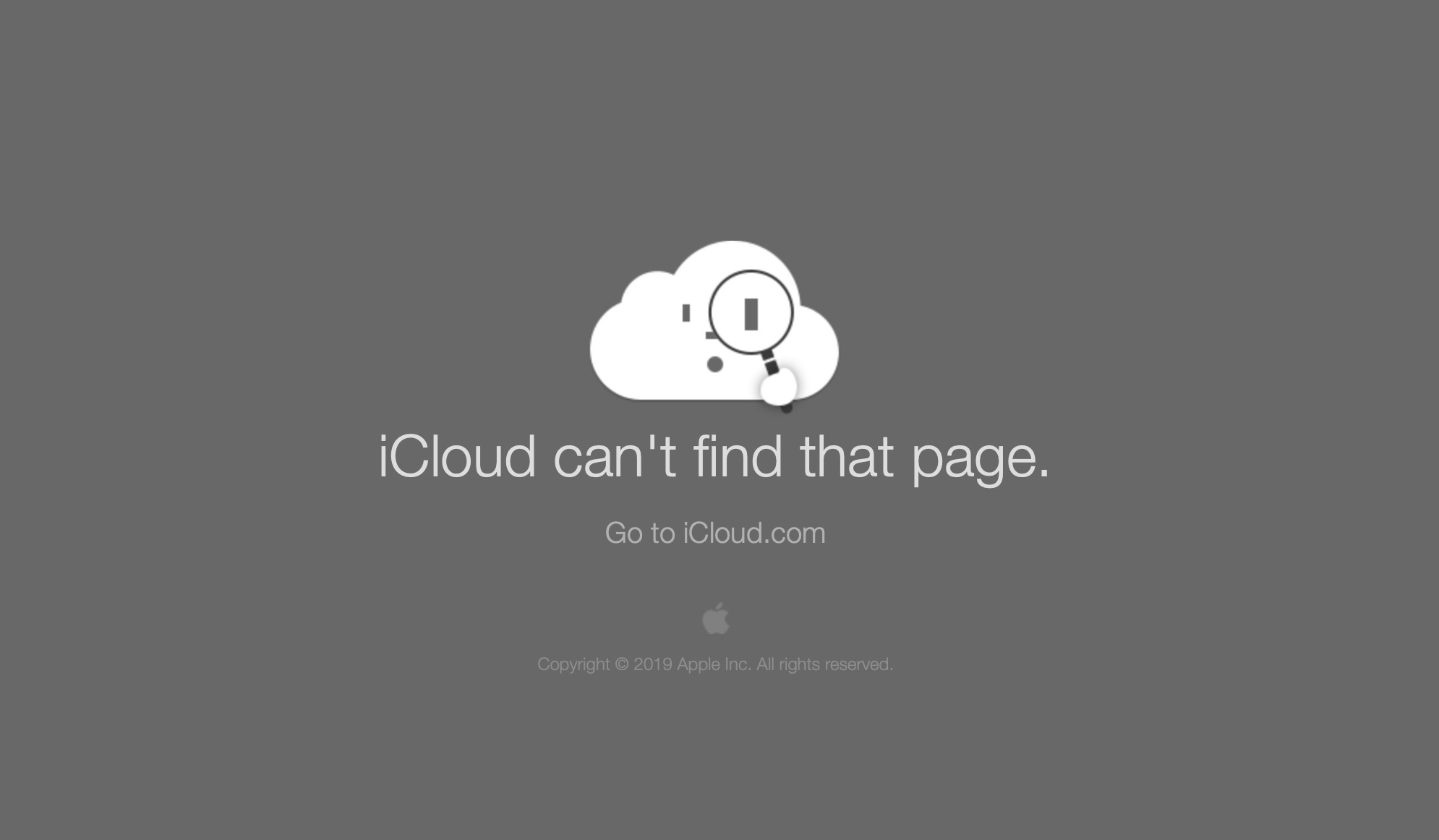

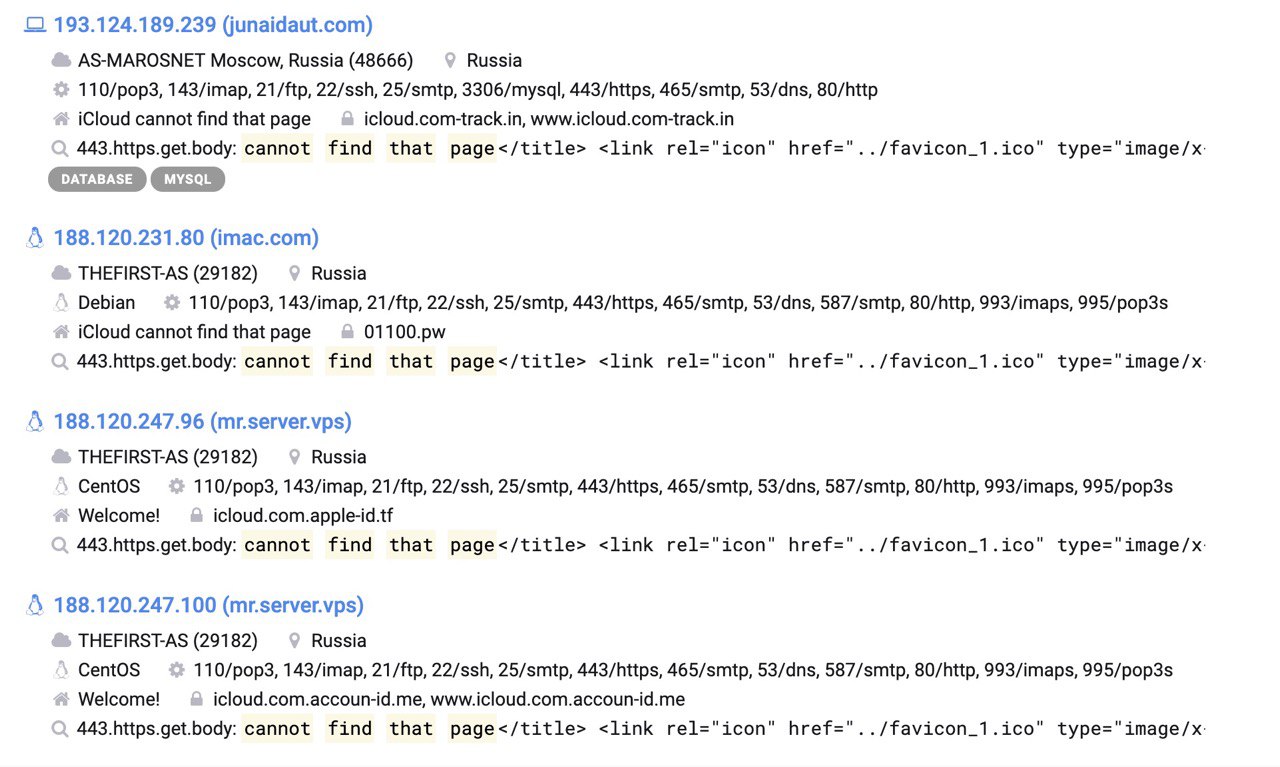

Pero los enlaces son importantes para nosotros, por lo que los descartamos de las capturas de pantalla. Si no es tímido, puede escribir a las víctimas y solicitar personalmente un enlace. Camino dos . Si el dominio ha llegado a la vista de varios robots, intente encontrarlos.Varios servicios vienen al rescate:google.comSitio impresionante, siempre lo uso yo mismo. Es suficiente escribir el título: "iCloud no puede encontrar esa página" para detectar las falsificaciones que tienen un error icloud en la página principal 404.Puede refinar su búsqueda en un sitio específico, por ejemplo

Camino dos . Si el dominio ha llegado a la vista de varios robots, intente encontrarlos.Varios servicios vienen al rescate:google.comSitio impresionante, siempre lo uso yo mismo. Es suficiente escribir el título: "iCloud no puede encontrar esa página" para detectar las falsificaciones que tienen un error icloud en la página principal 404.Puede refinar su búsqueda en un sitio específico, por ejemplo site:cutestat.com censys.io / shodan.io / publicwww.com.Le permiten encontrar los hosts en los que giraban los mismos sitios. Usamos el título de la página, como en la versión anterior.

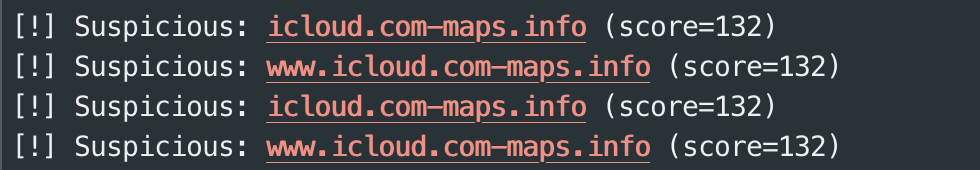

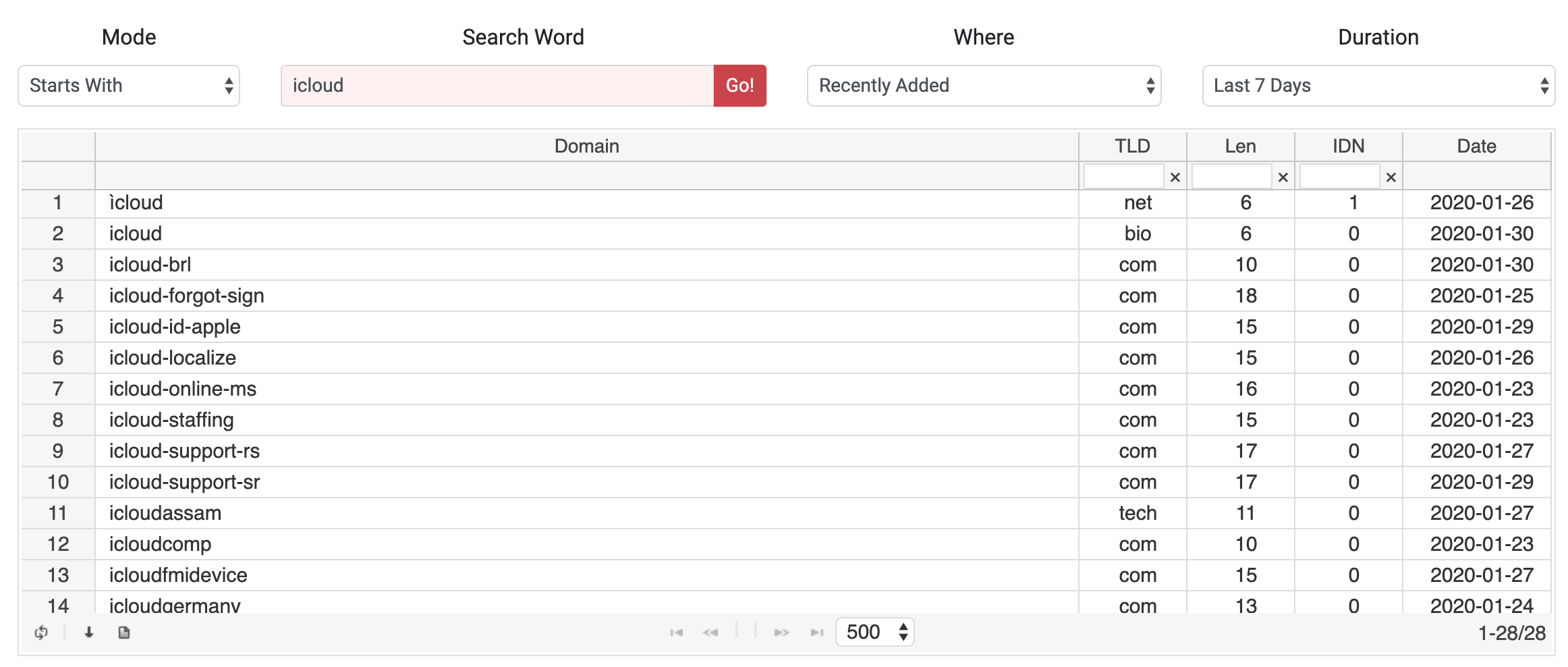

censys.io / shodan.io / publicwww.com.Le permiten encontrar los hosts en los que giraban los mismos sitios. Usamos el título de la página, como en la versión anterior. urlscan.ioServicio impresionante . Le permite buscar, por ejemplo, enlaces relacionados . Esto le proporciona inmediatamente muchos dominios nuevos en el motor Phoenix (o en otros).iPanel Pro (y otros similares) redirigirá desde la página principal al icloud.com original, para que pueda rastrear las redirecciones .Tercera forma- monitoreo en tiempo real.Hay una secuencia de comandos genial de x0rz: phishing_catcher , le permite monitorear los certificados emitidos. Pero como solo estamos interesados en icloud, miramos los dominios . Seleccionamos palabras clave y zonas de dominio.Solo dejé esas palabras clave: después de lanzar el script, lo pusimos en supervisión y luego miramos el resultado. Se puede juzgar que este es un mercado popular por el hecho de que se registran unos 10 dominios por día. La cuarta y última forma para hoy es buscar no por certificados, sino por dominios registrados. Dnspedia nos ayudará con esto . Creo que adivinará cómo buscar dominios en más de 7 días.

urlscan.ioServicio impresionante . Le permite buscar, por ejemplo, enlaces relacionados . Esto le proporciona inmediatamente muchos dominios nuevos en el motor Phoenix (o en otros).iPanel Pro (y otros similares) redirigirá desde la página principal al icloud.com original, para que pueda rastrear las redirecciones .Tercera forma- monitoreo en tiempo real.Hay una secuencia de comandos genial de x0rz: phishing_catcher , le permite monitorear los certificados emitidos. Pero como solo estamos interesados en icloud, miramos los dominios . Seleccionamos palabras clave y zonas de dominio.Solo dejé esas palabras clave: después de lanzar el script, lo pusimos en supervisión y luego miramos el resultado. Se puede juzgar que este es un mercado popular por el hecho de que se registran unos 10 dominios por día. La cuarta y última forma para hoy es buscar no por certificados, sino por dominios registrados. Dnspedia nos ayudará con esto . Creo que adivinará cómo buscar dominios en más de 7 días.# Apple iCloud

'appleid': 70

'icloud': 60

'iforgot': 60

'itunes': 50

'apple': 40

'iphone': 30

'findmy': 30

'findme': 30

'location': 30

'applecare': 30

'fmf': 20

'fmi': 20

Para resumir

- , . , , ( ) — . .

- email .

- ,

- — , email’, VPN, — , . , .

Como dijo un tipo inteligente, le cuesta a una persona que se defiende cometer un error una vez: lo romperán. Pero si el cracker se equivoca una vez, lo encontrarán. Publiquélos dominios, los datos de administrador y los códigos fuente en el foro xss.is y los agregaré si encuentro más tiempo para esta actividad. En esto mi autoridad lo es todo.Gracias a kaimi, crlf y otros tipos por la ayuda, yarbabin por el logotipo genial.Este y otros artículos de blog . Source: https://habr.com/ru/post/undefined/

All Articles