Vulnerabilidades de red 5G

Mientras los entusiastas esperan ansiosamente la introducción masiva de redes de quinta generación, los ciberdelincuentes se frotan las manos en previsión de nuevas oportunidades de lucro. A pesar de todos los esfuerzos de los desarrolladores, la tecnología 5G contiene vulnerabilidades, cuya detección se complica por la falta de experiencia en el nuevo entorno. Examinamos una pequeña red 5G e identificamos tres tipos de vulnerabilidades, que discutiremos en esta publicación.

Mientras los entusiastas esperan ansiosamente la introducción masiva de redes de quinta generación, los ciberdelincuentes se frotan las manos en previsión de nuevas oportunidades de lucro. A pesar de todos los esfuerzos de los desarrolladores, la tecnología 5G contiene vulnerabilidades, cuya detección se complica por la falta de experiencia en el nuevo entorno. Examinamos una pequeña red 5G e identificamos tres tipos de vulnerabilidades, que discutiremos en esta publicación.Objeto de estudio

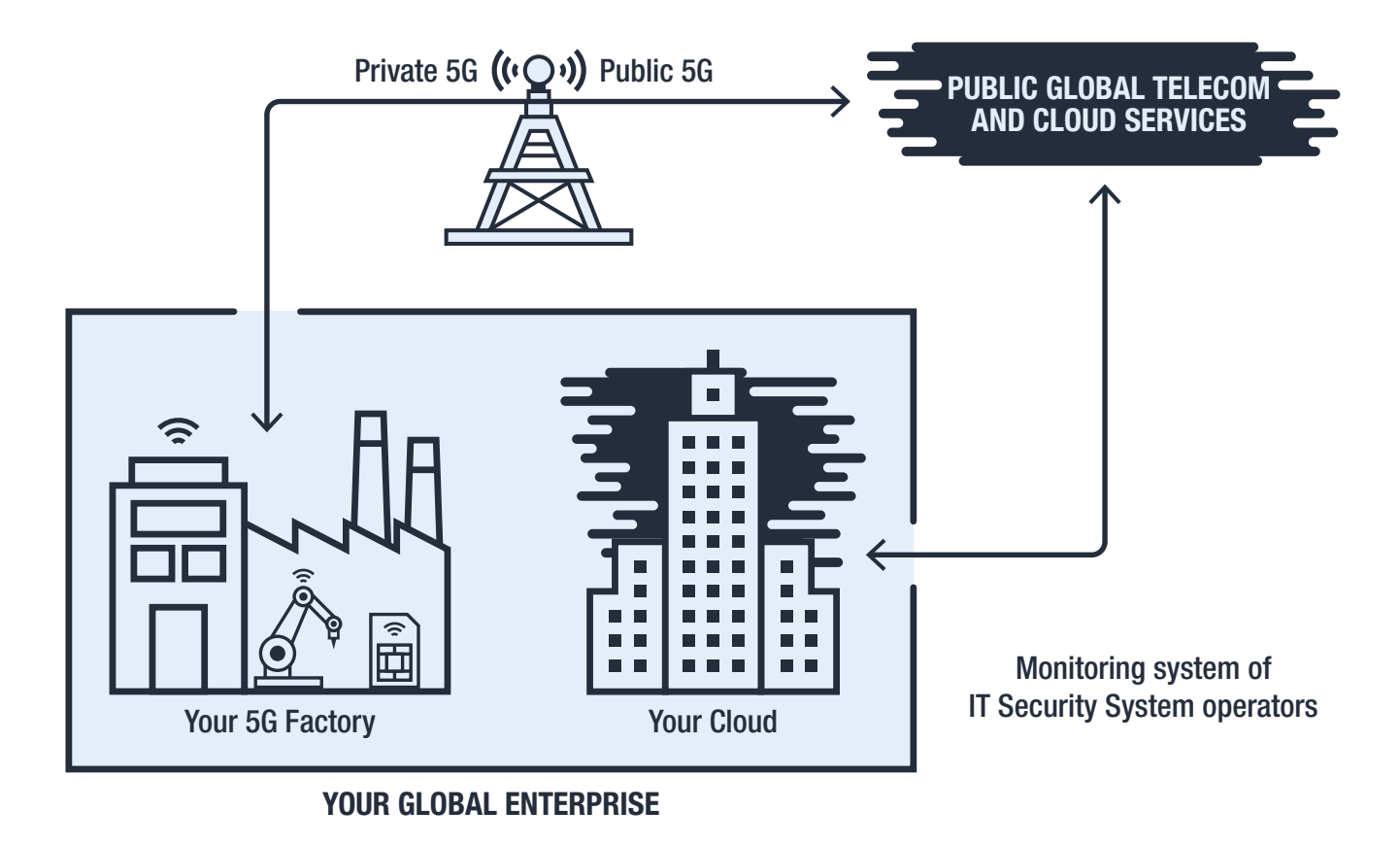

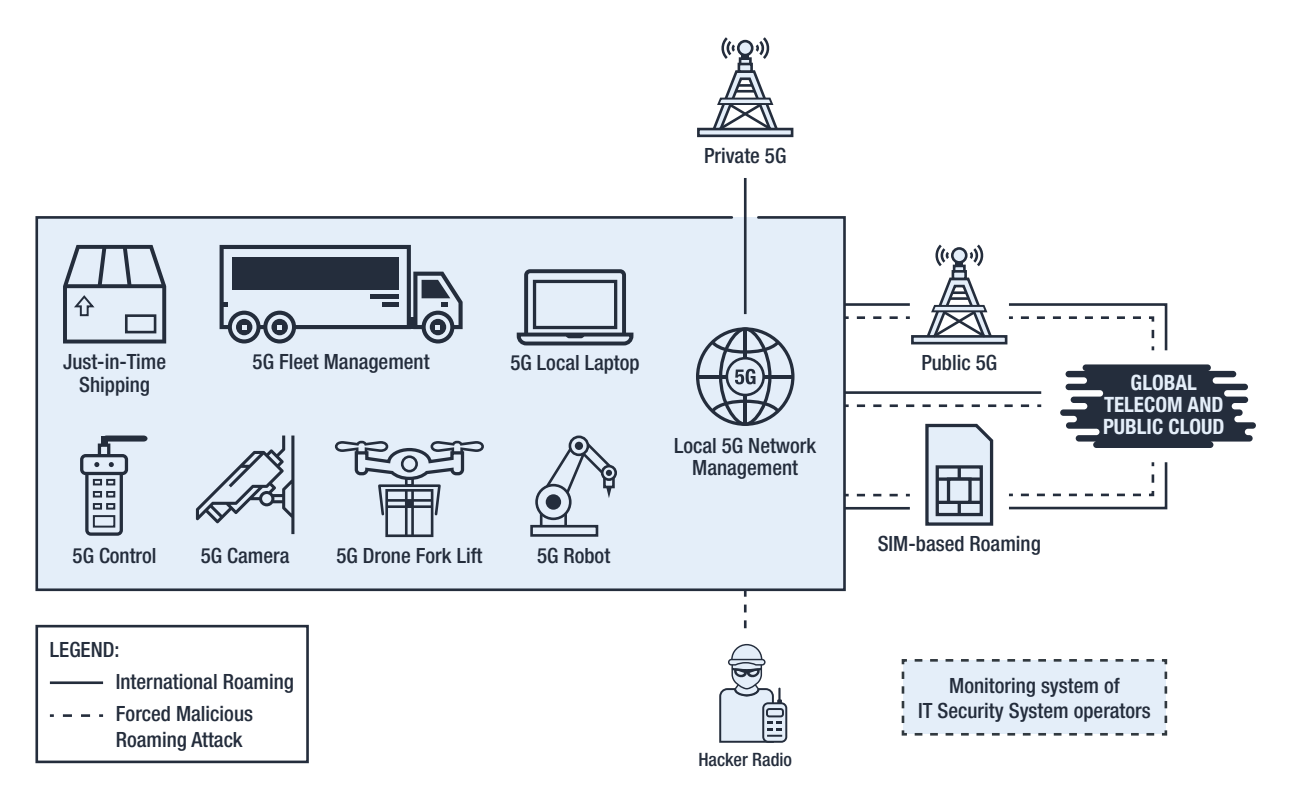

Considere el ejemplo más simple: una red de campus 5G no pública (Red no pública, NPN) conectada al mundo exterior a través de canales de comunicación públicos. Son tales redes en el futuro cercano las que se utilizarán como típicas en todos los países incluidos en la carrera 5G. El entorno potencial para implementar redes de esta configuración son las empresas "inteligentes", las ciudades "inteligentes", las oficinas de grandes empresas y otras ubicaciones similares con un alto grado de capacidad de control. Infraestructura NPN: la red cerrada de la empresa está conectada a la red global 5G a través de canales públicos. Fuente: Trend MicroA diferencia de las redes de cuarta generación, las redes 5G se centran en el procesamiento de datos en tiempo real, por lo que su arquitectura se asemeja a una torta de múltiples capas. La separación en niveles le permite simplificar la interacción al estandarizar la API para la interacción entre capas.

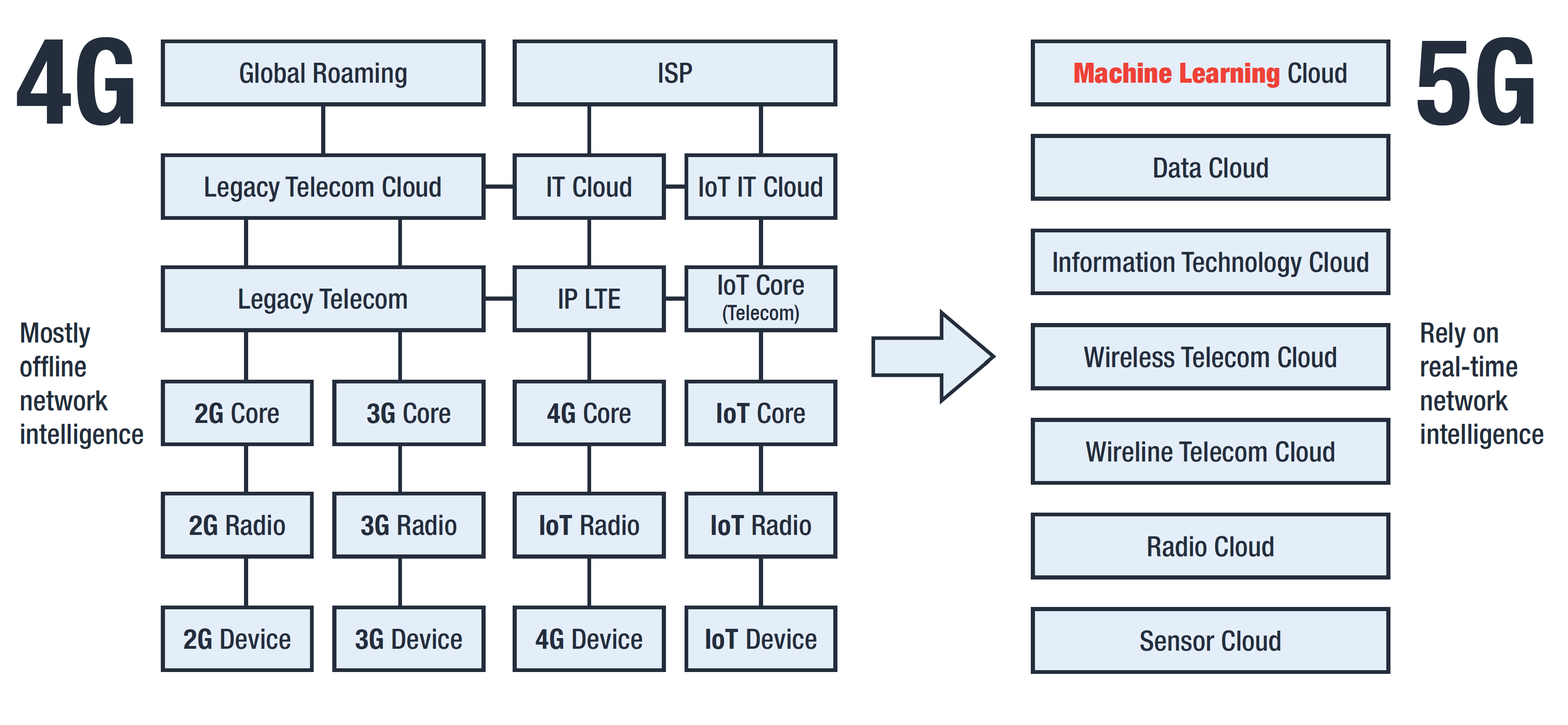

Infraestructura NPN: la red cerrada de la empresa está conectada a la red global 5G a través de canales públicos. Fuente: Trend MicroA diferencia de las redes de cuarta generación, las redes 5G se centran en el procesamiento de datos en tiempo real, por lo que su arquitectura se asemeja a una torta de múltiples capas. La separación en niveles le permite simplificar la interacción al estandarizar la API para la interacción entre capas. Comparación de arquitecturas 4G y 5G. Fuente: Trend MicroEl resultado es una mayor automatización y escalabilidad, que es fundamental para procesar grandes cantidades de información de Internet de las cosas (IoT).El aislamiento de los niveles establecidos en el estándar 5G conduce a un nuevo problema: los sistemas de seguridad que funcionan dentro de la red NPN protegen el objeto y su nube privada, los sistemas de seguridad de redes externas, su infraestructura interna. El tráfico entre NPN y redes externas se considera seguro, ya que proviene de sistemas seguros, pero de hecho nadie lo protege.En nuestro estudio reciente, Asegurando 5G a través de la Federación de Identidad de Cyber-Telecom, presentamos varios escenarios de ataque cibernético en una red 5G que explotan:

Comparación de arquitecturas 4G y 5G. Fuente: Trend MicroEl resultado es una mayor automatización y escalabilidad, que es fundamental para procesar grandes cantidades de información de Internet de las cosas (IoT).El aislamiento de los niveles establecidos en el estándar 5G conduce a un nuevo problema: los sistemas de seguridad que funcionan dentro de la red NPN protegen el objeto y su nube privada, los sistemas de seguridad de redes externas, su infraestructura interna. El tráfico entre NPN y redes externas se considera seguro, ya que proviene de sistemas seguros, pero de hecho nadie lo protege.En nuestro estudio reciente, Asegurando 5G a través de la Federación de Identidad de Cyber-Telecom, presentamos varios escenarios de ataque cibernético en una red 5G que explotan:- Vulnerabilidades de la tarjeta SIM,

- vulnerabilidades de red

- vulnerabilidades del sistema de identificación.

Considere cada vulnerabilidad con más detalle.Vulnerabilidades de la tarjeta SIM

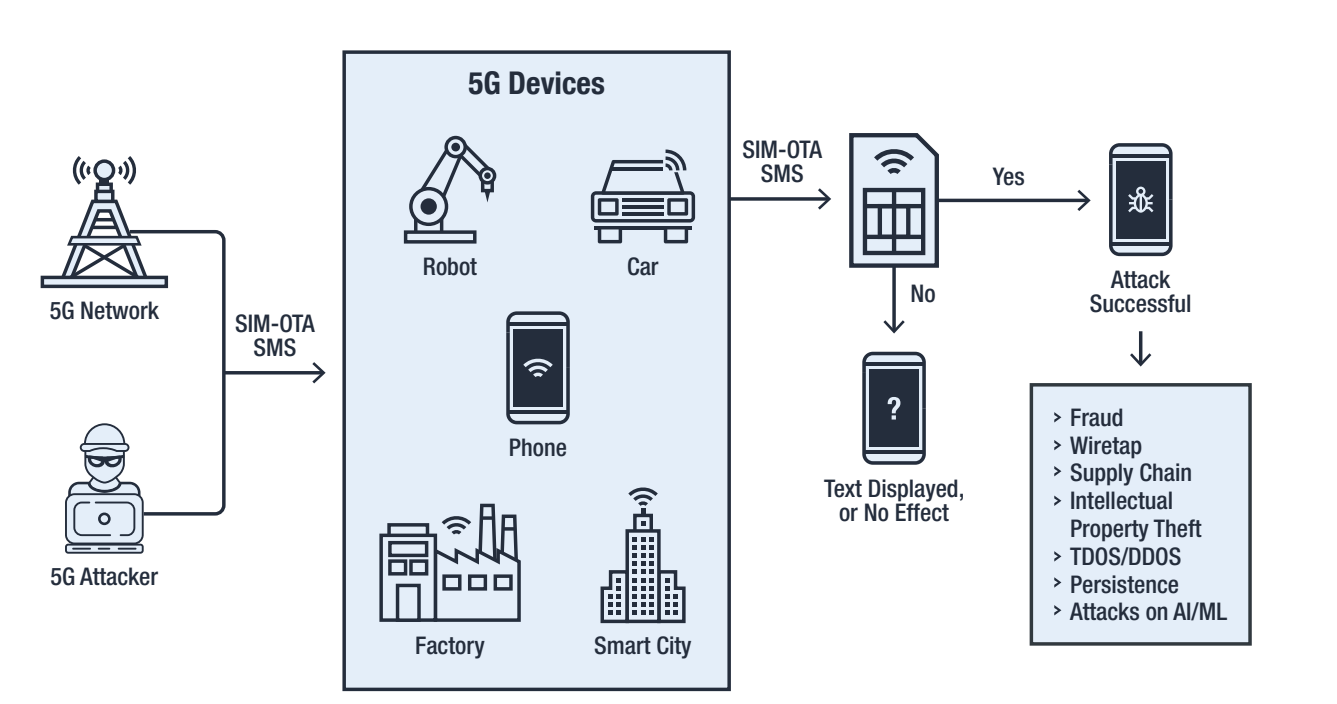

Una tarjeta SIM es un dispositivo complejo en el que incluso hay un conjunto completo de aplicaciones integradas: SIM Toolkit, STK. Teóricamente, uno de estos programas, S @ T Browser, se puede utilizar para ver los sitios internos del operador, pero en la práctica se ha olvidado por mucho tiempo y no se ha actualizado desde 2009, ya que ahora otras funciones realizan estas funciones.El problema es que el navegador S @ T resultó ser vulnerable: un servicio SMS especialmente preparado piratea la tarjeta SIM y la obliga a ejecutar los comandos necesarios para el pirata informático, y el usuario del teléfono o dispositivo no notará nada inusual. El ataque se llama Simjaker y ofrece muchas oportunidades a los atacantes. Ataque simjacking en una red 5G. Fuente: Trend MicroEn particular, permite al atacante transferir información sobre la ubicación del suscriptor, su identificador de dispositivo (IMEI) y la torre celular (Cell ID), así como forzar al teléfono a marcar un número, enviar SMS, abrir un enlace en un navegador e incluso desconectar una tarjeta SIM.En el contexto de las redes 5G, esta vulnerabilidad de las tarjetas SIM se convierte en un problema grave, dada la cantidad de dispositivos conectados. Aunque SIMAlliance ha desarrollado nuevos estándares para tarjetas SIM para 5G con mayor seguridad , el uso de tarjetas SIM "antiguas" todavía es posible en las redes de quinta generación . Y dado que todo funciona de esta manera, uno no tiene que esperar un reemplazo rápido de las tarjetas SIM existentes.

Ataque simjacking en una red 5G. Fuente: Trend MicroEn particular, permite al atacante transferir información sobre la ubicación del suscriptor, su identificador de dispositivo (IMEI) y la torre celular (Cell ID), así como forzar al teléfono a marcar un número, enviar SMS, abrir un enlace en un navegador e incluso desconectar una tarjeta SIM.En el contexto de las redes 5G, esta vulnerabilidad de las tarjetas SIM se convierte en un problema grave, dada la cantidad de dispositivos conectados. Aunque SIMAlliance ha desarrollado nuevos estándares para tarjetas SIM para 5G con mayor seguridad , el uso de tarjetas SIM "antiguas" todavía es posible en las redes de quinta generación . Y dado que todo funciona de esta manera, uno no tiene que esperar un reemplazo rápido de las tarjetas SIM existentes. Uso malicioso del roaming. Fuente: Trend MicroEl uso de Simjacking le permite forzar la tarjeta SIM en modo roaming y forzarla a conectarse a la torre celular que controla el atacante. En este caso, el atacante podrá modificar la configuración de la tarjeta SIM para escuchar conversaciones telefónicas, introducir malware y llevar a cabo varios tipos de ataques utilizando un dispositivo que contenga una tarjeta SIM pirateada. Podrá hacer esto por el hecho de que la interacción con los dispositivos en itinerancia ocurre sin pasar por los procedimientos de seguridad adoptados para los dispositivos en la red "doméstica".

Uso malicioso del roaming. Fuente: Trend MicroEl uso de Simjacking le permite forzar la tarjeta SIM en modo roaming y forzarla a conectarse a la torre celular que controla el atacante. En este caso, el atacante podrá modificar la configuración de la tarjeta SIM para escuchar conversaciones telefónicas, introducir malware y llevar a cabo varios tipos de ataques utilizando un dispositivo que contenga una tarjeta SIM pirateada. Podrá hacer esto por el hecho de que la interacción con los dispositivos en itinerancia ocurre sin pasar por los procedimientos de seguridad adoptados para los dispositivos en la red "doméstica".Vulnerabilidades de red

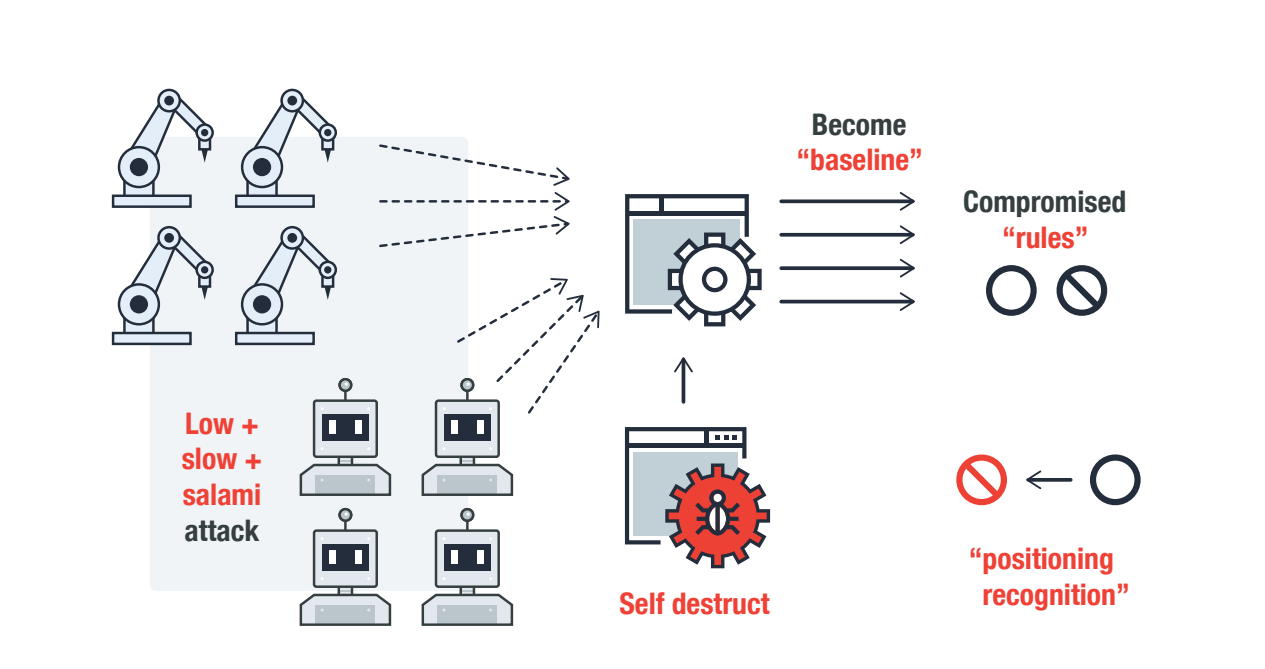

Los atacantes pueden cambiar la configuración de una tarjeta SIM comprometida para resolver sus problemas. La relativa facilidad y sigilo del ataque Simjaking le permite llevarse a cabo de forma continua, tomando el control de más y más dispositivos nuevos, cortando lenta y pacientemente ( ataque bajo y lento ) cortando partes de la red como rebanadas de salami ( ataque de salami ). El seguimiento de este impacto es extremadamente difícil, y en una red distribuida 5G compleja, es casi irreal. Introducción gradual a la red 5G usando ataques Low y Slow + Salami. Fuente: Trend MicroY dado que las redes 5G no tienen mecanismos de control de seguridad de tarjeta SIM incorporados, los atacantes podrán establecer gradualmente sus propias reglas dentro del dominio de comunicación 5G utilizando tarjetas SIM capturadas para robar fondos, autorizar a nivel de red, instalar malware y otras actividades ilegales.De particular preocupación es la aparición en foros de piratas informáticos de herramientas que automatizan la captura de tarjetas SIM usando Simjaking, ya que el uso de tales herramientas para redes de quinta generación brinda a los atacantes posibilidades casi ilimitadas para escalar ataques y modificar el tráfico confiable.

Introducción gradual a la red 5G usando ataques Low y Slow + Salami. Fuente: Trend MicroY dado que las redes 5G no tienen mecanismos de control de seguridad de tarjeta SIM incorporados, los atacantes podrán establecer gradualmente sus propias reglas dentro del dominio de comunicación 5G utilizando tarjetas SIM capturadas para robar fondos, autorizar a nivel de red, instalar malware y otras actividades ilegales.De particular preocupación es la aparición en foros de piratas informáticos de herramientas que automatizan la captura de tarjetas SIM usando Simjaking, ya que el uso de tales herramientas para redes de quinta generación brinda a los atacantes posibilidades casi ilimitadas para escalar ataques y modificar el tráfico confiable.Vulnerabilidades de identificación

Se utiliza una tarjeta SIM para identificar el dispositivo en la red. Si la tarjeta SIM está activa y tiene un saldo positivo, el dispositivo se considera automáticamente legítimo y no genera sospechas a nivel de los sistemas de detección. Mientras tanto, la vulnerabilidad de la tarjeta SIM en sí misma hace que todo el sistema de identificación sea vulnerable. Los sistemas de seguridad de TI simplemente no podrán rastrear un dispositivo conectado ilegalmente si se registra en la red utilizando la identidad robada a través de Simjaking.Resulta que un pirata informático que se conectó a la red a través de una tarjeta SIM pirateada obtiene acceso al nivel del propietario actual, ya que los sistemas de TI ya no verifican los dispositivos que se han autenticado a nivel de red.La identificación garantizada entre el software y la capa de red agrega otro problema: los delincuentes pueden crear intencionalmente "ruido" para los sistemas de detección de intrusos realizando constantemente diversas acciones sospechosas en nombre de los dispositivos legítimos capturados. Dado que el funcionamiento de los sistemas de detección automática se basa en el análisis de estadísticas, los valores de umbral para la alarma aumentarán gradualmente, asegurando que no haya reacción a ataques reales. La exposición a largo plazo de este tipo es bastante capaz de cambiar el funcionamiento de toda la red y crear "puntos ciegos" estadísticos para los sistemas de detección. Los delincuentes que controlan dichas zonas pueden llevar a cabo ataques contra datos dentro de la red y dispositivos físicos, organizar la denegación de servicio y hacer otros daños.Solución: Verificación de identidad unificada

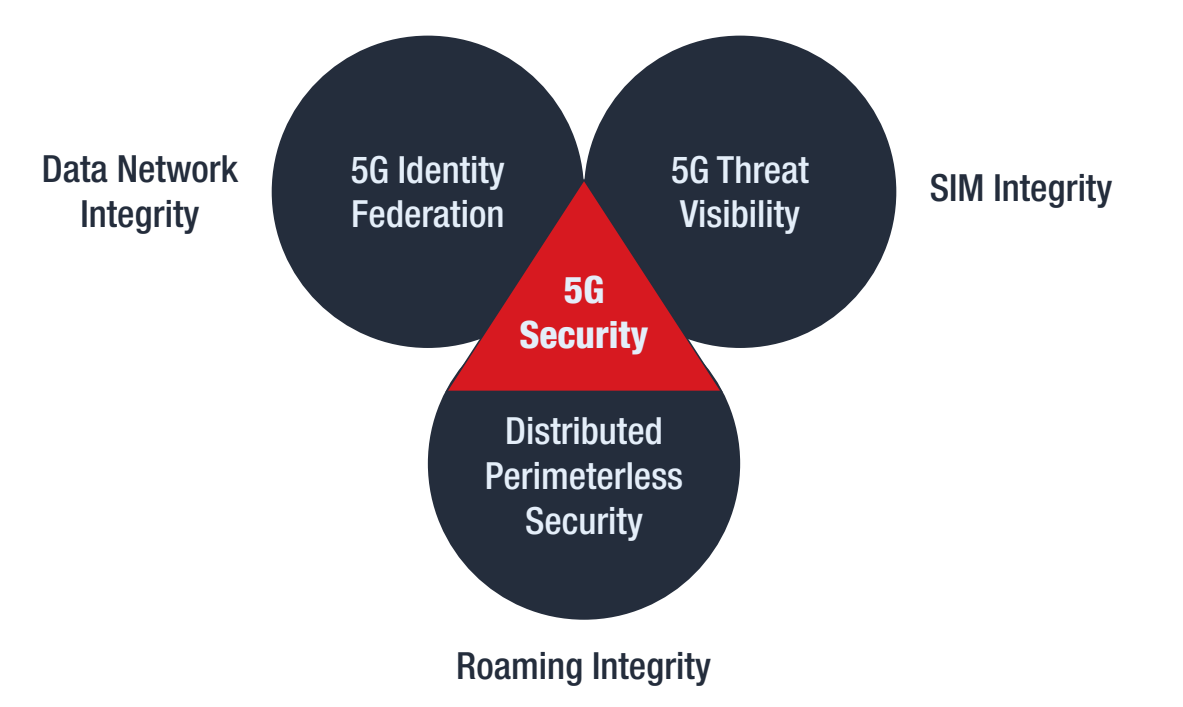

Las vulnerabilidades de la red 5G NPN investigada son consecuencia de procedimientos de seguridad fragmentados a nivel de comunicación, a nivel de tarjetas SIM y dispositivos, así como a nivel de interacción de roaming de red. Para resolver este problema, es necesario de acuerdo con el principio de confianza cero ( Arquitectura Zero-Trust, ZTA ) garantizar la autenticación de los dispositivos conectados a la red en cada etapa mediante la implementación del modelo federado de Gestión de Identidad y Acceso (FIdAM ).El principio de ZTA es mantener la seguridad incluso cuando el dispositivo no está controlado, se mueve o está fuera del perímetro de la red. El modelo de autenticación federada es un enfoque de seguridad 5G que proporciona una arquitectura única y consistente para autenticación, derechos de acceso, integridad de datos y otros componentes y tecnologías en redes 5G.Este enfoque elimina la posibilidad de introducir una torre de "itinerancia" en la red y redirigir las tarjetas SIM capturadas a ella. Los sistemas de TI podrán detectar completamente la conexión de dispositivos extraños y bloquear el tráfico espurio que crea ruido estadístico.Para proteger la tarjeta SIM de modificaciones, es necesario introducir verificaciones de integridad adicionales, posiblemente implementadas como una aplicación SIM basada en blockchain. La aplicación se puede utilizar para autenticar dispositivos y usuarios, así como para verificar la integridad del firmware y la configuración de la tarjeta SIM tanto en itinerancia como cuando se trabaja en una red doméstica.

Resumir

La solución a los problemas de seguridad 5G identificados se puede representar como una combinación de tres enfoques:- implementación de un modelo federado de identificación y control de acceso, que asegurará la integridad de los datos en la red;

- asegurar la visibilidad total de las amenazas mediante la implementación de un registro distribuido para verificar la legitimidad e integridad de las tarjetas SIM;

- La formación de un sistema de seguridad distribuido sin fronteras que resuelve problemas de interacción con dispositivos en roaming.

La implementación práctica de estas medidas requiere tiempo y gastos serios, pero el despliegue de redes 5G está en todas partes, lo que significa que debe comenzar a trabajar para solucionar las vulnerabilidades en este momento.Source: https://habr.com/ru/post/undefined/

All Articles