Ich verstehe sehr gut, dass Sie die allgegenwärtige Mikrotik satt haben, aber es ist wirklich interessant. Tatsächlich wurde der Artikel mit einer Verzögerung von 4 Monaten verfasst (Unterstützung für SOCKS5 erschien im Januar 2020), aber besser spät als nie, zumal es nicht viele Informationen darüber gibt und nur wenige Menschen davon wissen.Also lasst uns anfangen!

Ich verstehe sehr gut, dass Sie die allgegenwärtige Mikrotik satt haben, aber es ist wirklich interessant. Tatsächlich wurde der Artikel mit einer Verzögerung von 4 Monaten verfasst (Unterstützung für SOCKS5 erschien im Januar 2020), aber besser spät als nie, zumal es nicht viele Informationen darüber gibt und nur wenige Menschen davon wissen.Also lasst uns anfangen!Hintergrund

Mikrotik ist ein sehr leistungsfähiges Tool, das (IMHO) auf der Farm eines jeden Netzwerktechnikers verfügbar sein sollte. Riesige Funktionalität und eine Reihe von Tools, die mit jeder Version ständig aktualisiert werden. Changelog für RouterOS 6.47 (Beta) bemerkte die SOCKS5-Unterstützung, auf die ich persönlich mehrere Jahre gewartet hatte (und viele andere, gemessen an den zahlreichen „Feature Request“ auf forum.mikrotik.com ): Nach einem der Zweige des oben genannten Forums zu urteilen , Unterstützung für das eingebaute Der SOCKS5-Server wurde mit Version 6.47beta19 gestartet.

Nach einem der Zweige des oben genannten Forums zu urteilen , Unterstützung für das eingebaute Der SOCKS5-Server wurde mit Version 6.47beta19 gestartet.Anpassung

Das Setup ist wie immer bei MikroTik recht einfach und passt in vier Zeilen.Ein virtueller Server mit CHR (Cloud Hosted Router), aktualisiert auf 6.47beta53, fungierte als Testperson.Das Beta-Präfix in der RouterOS-Version bedeutet, dass es ausschließlich zum Testen und Senden von Fehlerberichten an support [at] mikrotik.com bestimmt ist. Ich empfehle dringend, sich nicht zu beeilen, um die Hardware unter Last zu aktualisieren und auf die langfristige oder zumindest stabile Version zu warten. Wenn Sie sich für ein Upgrade entscheiden, lesen Sie Changelog sorgfältig durch, um alle Änderungen und möglichen Probleme zu kennen.Wir konfigurieren den SOCKS5-Server, wählen die Autorisierung per Passwort aus (es ist möglich, ihn zu öffnen), 3327 (außer dem Standard 1080) werden als Port angegeben, um nicht in die Botnet-Scan-Listen zu gelangen:ip socks set enabled=yes version=5 port=3327 auth-method=password

Fügen Sie als Nächstes den Benutzer hinzu:ip socks users add name=test_socks5 password=Str0nGP@SSw0RD

Erstellen Sie eine Ausnahmeregel in der Firewall:ip firewall filter add chain=input protocol=tcp dst-port=3327 action=accept comment="SOCKS5 TCP"

Und wir verschieben unsere Regel vor die Regel vom Typ "drop":ip firewall filter move [/ip firewall filter find comment="SOCKS5 TCP"] 0

Erledigt! Auf unserer Mikrotik wurde ein SOCKS5-Proxyserver eingerichtet.Prüfen

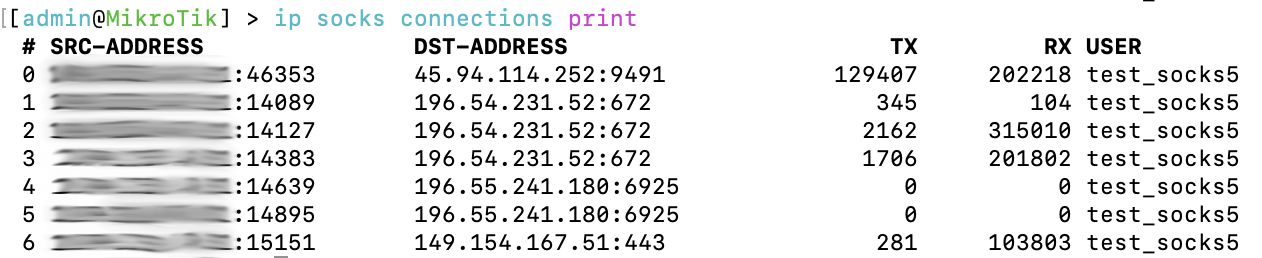

Wie jeder Einwohner der Russischen Föderation, der einen Proxyserver in Europa hat, erinnere ich mich sofort an Telegramme, und die Funktionsfähigkeit des frisch konfigurierten SOCKS5-Servers wurde darauf überprüft: Anrufe funktionieren auch einwandfrei , obwohl die kostenlose CHR-Version auf 1 Mbit / s beschränkt ist.Dann wurde es interessant, wie der von Mikrotik eingeführte POF (Passive OS Fingerprint) aussehen wird (auf WhatLeaks überprüft ):Es ist ersichtlich, dass das System als Linux definiert ist, was logisch ist (weil es genau sein Kern ist, der ROS zugrunde liegt) und sich nur freuen kann. Ja, es war möglich, User-Agent zu ersetzen, aber wir haben eine etwas andere Aufgabe.Gleichzeitig werden auf Mikrotik selbst, wie es für einen echten Server sein sollte, Statistiken zu Verbindungen und Verkehr angezeigt:

Anrufe funktionieren auch einwandfrei , obwohl die kostenlose CHR-Version auf 1 Mbit / s beschränkt ist.Dann wurde es interessant, wie der von Mikrotik eingeführte POF (Passive OS Fingerprint) aussehen wird (auf WhatLeaks überprüft ):Es ist ersichtlich, dass das System als Linux definiert ist, was logisch ist (weil es genau sein Kern ist, der ROS zugrunde liegt) und sich nur freuen kann. Ja, es war möglich, User-Agent zu ersetzen, aber wir haben eine etwas andere Aufgabe.Gleichzeitig werden auf Mikrotik selbst, wie es für einen echten Server sein sollte, Statistiken zu Verbindungen und Verkehr angezeigt:

Fazit

Tatsächlich fehlt viel (zum Beispiel Unterstützung für die RADIUS-Authentifizierung), aber ich bin fest davon überzeugt, dass diese Option weiterentwickelt wird. Es ist wichtig zu beachten, dass dies immer noch ein Router ist und seine Hauptaufgabe die Weiterleitung des Datenverkehrs ist. Die restlichen „Funktionen“ sind eher einfach nur nett. In jedem Fall regt die Erkenntnis, dass ein Stück Eisen für 50 Dollar so viel bewirken kann, die Fantasie an.Das ist alles, danke fürs Zuschauen :)