In diesem Artikel werden einige optionale, aber nützliche Einstellungen vorgestellt:Dieser Artikel ist eine Fortsetzung, siehe oVirt in 2 Stunden Teil 1 und Teil 2 .Artikel

- Einführung

- Installation des Managers (Ovirt-Engine) und der Hypervisoren (Hosts)

- Erweiterte Einstellungen - Wir sind da

- Grundoperationen

Zusätzliche Managereinstellungen

Der Einfachheit halber liefern wir zusätzliche Pakete:$ sudo yum install bash-completion vim

Um die automatische Vervollständigung zu aktivieren, sollten die Bash-Vervollständigungsbefehle auf Bash umgeschaltet werden.Hinzufügen zusätzlicher DNS-Namen

Dies ist erforderlich, wenn Sie über einen alternativen Namen (CNAME, Alias oder nur einen Kurznamen ohne Domain-Suffix) eine Verbindung zum Manager herstellen müssen. Aus Sicherheitsgründen erlaubt der Manager Verbindungen nur unter Verwendung der zulässigen Namensliste.Erstellen Sie eine Konfigurationsdatei:$ sudo vim /etc/ovirt-engine/engine.conf.d/99-custom-sso-setup.conf

den folgenden Inhalt:SSO_ALTERNATE_ENGINE_FQDNS="ovirt.example.com some.alias.example.com ovirt"

und starten Sie den Manager neu:$ sudo systemctl restart ovirt-engine

Konfigurieren Sie die Authentifizierung über AD

oVirt verfügt über eine integrierte Benutzerbasis, es werden jedoch auch externe LDAP-Anbieter unterstützt, einschließlich ANZEIGE.Der einfachste Weg für eine typische Konfiguration besteht darin, den Assistenten zu starten und den Manager neu zu starten:$ sudo yum install ovirt-engine-extension-aaa-ldap-setup

$ sudo ovirt-engine-extension-aaa-ldap-setup

$ sudo systemctl restart ovirt-engine

Beispiel eines Assistenten$

sudo ovirt-engine-extension-aaa-ldap-setupAvailable LDAP implementations:

…

3 — Active Directory

…

Please select:

3Please enter Active Directory Forest name:

example.com

Please select protocol to use (startTLS, ldaps, plain)

[startTLS]:

Please select method to obtain PEM encoded CA certificate (File, URL, Inline, System, Insecure):

URLURL:

wwwca.example.com/myRootCA.pemEnter search user DN (for example uid=username,dc=example,dc=com or leave empty for anonymous):

CN=oVirt-Engine,CN=Users,DC=example,DC=comEnter search user password:

*password*[ INFO ] Attempting to bind using 'CN=oVirt-Engine,CN=Users,DC=example,DC=com'

Are you going to use Single Sign-On for Virtual Machines (Yes, No)

[Yes]:

Please specify profile name that will be visible to users

[example.com]:

Please provide credentials to test login flow:

Enter user name:

someAnyUserEnter user password:

…

[ INFO ] Login sequence executed successfully

…

Select test sequence to execute (Done, Abort, Login, Search)

[Done]:

[ INFO ] Stage: Transaction setup

…

CONFIGURATION SUMMARY

…

Die Verwendung des Assistenten ist in den meisten Fällen geeignet. Bei komplexen Konfigurationen sind die Einstellungen manuell. Weitere Informationen finden Sie in der Dokumentation zu oVirt, Benutzern und Rollen . Nach erfolgreicher Verbindung von Engine zu AD wird im Verbindungsfenster und auf der Registerkarte Berechtigungen für Systemobjekte ein zusätzliches Profil angezeigt - die Möglichkeit, Benutzern und AD-Gruppen Berechtigungen zu erteilen. Es ist zu beachten, dass das externe Verzeichnis der Benutzer und Gruppen nicht nur AD, sondern auch IPA, eDirectory usw. sein kann.Multipathing

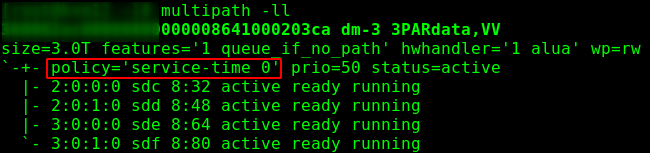

In einer Produktionsumgebung muss das Speichersystem über mehrere unabhängige mehrere E / A-Pfade mit dem Host verbunden sein. In der Regel gibt es in CentOS (und damit in oVirt) keine Probleme beim Erstellen mehrerer Gerätepfade (find_multipaths yes). Zusätzliche Einstellungen für FCoE sind in Teil 2 beschrieben . Es lohnt sich, die Empfehlung des Herstellers von Speichersystemen zu beachten. Viele empfehlen die Verwendung der Round-Robin-Richtlinie. Standardmäßig wird in Enterprise Linux 7 der Dienst Linux verwendet.Zum Beispiel 3PARHPE 3PAR Red Hat Enterprise Linux, CentOS Linux, Oracle Linux, and OracleVM Server Implementation Guide EL Host Generic-ALUA Persona 2, /etc/multipath.conf :

defaults {

polling_interval 10

user_friendly_names no

find_multipaths yes

}

devices {

device {

vendor "3PARdata"

product "VV"

path_grouping_policy group_by_prio

path_selector "round-robin 0"

path_checker tur

features "0"

hardware_handler "1 alua"

prio alua

failback immediate

rr_weight uniform

no_path_retry 18

rr_min_io_rq 1

detect_prio yes

fast_io_fail_tmo 10

dev_loss_tmo "infinity"

}

}

:

systemctl restart multipathd

. 1 — - .

. 1 — - . . 2 — - .

. 2 — - . Power Management Setup

Ermöglicht es Ihnen beispielsweise, einen Hardware-Reset des Computers durchzuführen, wenn die Engine längere Zeit keine Antwort vom Host erhalten kann. Implementiert über den Fence Agent.Berechnen -> Hosts -> HOST - Bearbeiten -> Energieverwaltung, aktivieren Sie dann "Energieverwaltung aktivieren" und fügen Sie den Agenten hinzu - "Zaunagent hinzufügen" -> + .Wir geben den Typ (zum Beispiel muss ilo4 für iLO5 angegeben werden), den Namen / die Adresse der ipmi-Schnittstelle sowie den Benutzernamen / das Passwort an. Es wird empfohlen, einen separaten Benutzer (z. B. oVirt-PM) zu erstellen und ihm im Fall von iLO die folgenden Berechtigungen zu erteilen:- Anmeldung

- Remote-Konsole

- Virtuelle Stromversorgung und Zurücksetzen

- Virtuelle Medien

- Konfigurieren Sie die iLO-Einstellungen

- Benutzerkonten verwalten

Fragen Sie nicht warum, es wird empirisch gewählt. Der Konsolen-Fencing-Agent erfordert kleinere Rechte.Beim Einrichten von Zugriffssteuerungslisten sollte berücksichtigt werden, dass der Agent nicht auf der Engine ausgeführt wird, sondern auf dem "benachbarten" Host (dem sogenannten Power Management Proxy). Wenn also nur ein Knoten im Cluster vorhanden ist, funktioniert die Energieverwaltung nicht .SSL-Setup

Die vollständigen offiziellen Anweisungen finden Sie in der Dokumentation , Anhang D: oVirt und SSL - Ersetzen des oVirt Engine SSL / TLS-Zertifikats.Das Zertifikat kann entweder von unserer Unternehmenszertifizierungsstelle oder von einer externen kommerziellen Zertifizierungsstelle stammen.Wichtiger Hinweis: Das Zertifikat ist für die Verbindung mit dem Manager vorgesehen. Es hat keine Auswirkungen auf die Interaktion zwischen Engine und Knoten. Es werden selbstsignierte Zertifikate verwendet, die von Engine ausgestellt wurden.Bedarf:- Zertifikat der ausstellenden Zertifizierungsstelle im PEM-Format mit der gesamten Kette zur Stammzertifizierungsstelle (vom untergeordneten Aussteller am Anfang bis zur Stammzertifizierungsstelle am Ende);

- Von der ausstellenden Zertifizierungsstelle ausgestelltes Apache-Zertifikat (ergänzt durch die gesamte CA-Zertifikatkette)

- privater Schlüssel für Apache, kein Passwort.

Angenommen, unsere Zertifizierungsstelle für Veröffentlichungen führt CentOS mit dem Namen subca.example.com aus, und die Anforderungen, Schlüssel und Zertifikate befinden sich im Verzeichnis / etc / pki / tls /.Wir führen Backups durch und erstellen ein temporäres Verzeichnis:$ sudo cp /etc/pki/ovirt-engine/keys/apache.key.nopass /etc/pki/ovirt-engine/keys/apache.key.nopass.`date +%F`

$ sudo cp /etc/pki/ovirt-engine/certs/apache.cer /etc/pki/ovirt-engine/certs/apache.cer.`date +%F`

$ sudo mkdir /opt/certs

$ sudo chown mgmt.mgmt /opt/certs

Laden Sie Zertifikate herunter, führen Sie sie von unserer Workstation aus oder übertragen Sie sie auf eine andere bequeme Weise:[myuser@mydesktop] $ scp -3 causer@subca.example.com:/etc/pki/tls/cachain.pem mgmt@ovirt.example.com:/opt/certs

[myuser@mydesktop] $ scp -3 causer@subca.example.com:/etc/pki/tls/private/ovirt.key mgmt@ovirt.example.com:/opt/certs

[myuser@mydesktop] $ scp -3 causer@subca.example.com/etc/pki/tls/certs/ovirt.crt mgmt@ovirt.example.com:/opt/certs

Als Ergebnis sollten Sie alle 3 Dateien sehen:$ ls /opt/certs

cachain.pem ovirt.crt ovirt.key

Installation des Zertifikats

Wir kopieren Dateien und aktualisieren Vertrauenslisten:$ sudo cp /opt/certs/cachain.pem /etc/pki/ca-trust/source/anchors

$ sudo update-ca-trust

$ sudo rm /etc/pki/ovirt-engine/apache-ca.pem

$ sudo cp /opt/certs/cachain.pem /etc/pki/ovirt-engine/apache-ca.pem

$ sudo cp /opt/certs/ovirt03.key /etc/pki/ovirt-engine/keys/apache.key.nopass

$ sudo cp /opt/certs/ovirt03.crt /etc/pki/ovirt-engine/certs/apache.cer

$ sudo systemctl restart httpd.service

Konfigurationsdateien hinzufügen / aktualisieren:$ sudo vim /etc/ovirt-engine/engine.conf.d/99-custom-truststore.conf

ENGINE_HTTPS_PKI_TRUST_STORE="/etc/pki/java/cacerts"

ENGINE_HTTPS_PKI_TRUST_STORE_PASSWORD=""

$ sudo vim /etc/ovirt-engine/ovirt-websocket-proxy.conf.d/10-setup.conf

SSL_CERTIFICATE=/etc/pki/ovirt-engine/certs/apache.cer

SSL_KEY=/etc/pki/ovirt-engine/keys/apache.key.nopass

$ sudo vim /etc/ovirt-imageio-proxy/ovirt-imageio-proxy.conf

# Key file for SSL connections

ssl_key_file = /etc/pki/ovirt-engine/keys/apache.key.nopass

# Certificate file for SSL connections

ssl_cert_file = /etc/pki/ovirt-engine/certs/apache.cer

Als nächstes starten wir alle betroffenen Dienste neu:$ sudo systemctl restart ovirt-provider-ovn.service

$ sudo systemctl restart ovirt-imageio-proxy

$ sudo systemctl restart ovirt-websocket-proxy

$ sudo systemctl restart ovirt-engine.service

Erledigt! Es ist Zeit, eine Verbindung zum Manager herzustellen und zu überprüfen, ob die Verbindung durch ein signiertes SSL-Zertifikat geschützt ist.Archivierung

Wo ohne sie! In diesem Abschnitt werden wir die Managerarchivierung erläutern. Die VM-Archivierung ist ein separates Problem. Wir werden einmal am Tag Archivkopien erstellen und diese auf NFS ablegen, beispielsweise auf demselben System, auf dem wir die ISO-Images platziert haben - mynfs01.example.com:/exports/ovirt-backup. Es wird nicht empfohlen, Archive auf demselben Computer zu speichern, auf dem Engine ausgeführt wird.Installieren und aktivieren Sie Autofs:$ sudo yum install autofs

$ sudo systemctl enable autofs

$ sudo systemctl start autofs

Erstellen Sie ein Skript:$ sudo vim /etc/cron.daily/make.oVirt.backup.sh

den folgenden Inhalt:#!/bin/bash

datetime=`date +"%F.%R"`

backupdir="/net/mynfs01.example.com/exports/ovirt-backup"

filename="$backupdir/`hostname --short`.`date +"%F.%R"`"

engine-backup --mode=backup --scope=all --file=$filename.data --log=$filename.log

Wir machen die Datei ausführbar:$ sudo chmod a+x /etc/cron.daily/make.oVirt.backup.sh

Jetzt erhalten wir jede Nacht das Archiv mit den Managereinstellungen.Host-Verwaltungsschnittstelle

Cockpit ist eine moderne Verwaltungsschnittstelle für Linux-Systeme. In diesem Fall spielt es eine Rolle in der Nähe der ESXi-Weboberfläche. Feige. 3 - Aussehen des Panels.Es lässt sich sehr einfach installieren, Sie benötigen Cockpit-Pakete und das Cockpit-Ovirt-Dashboard-Plugin:

Feige. 3 - Aussehen des Panels.Es lässt sich sehr einfach installieren, Sie benötigen Cockpit-Pakete und das Cockpit-Ovirt-Dashboard-Plugin:$ sudo yum install cockpit cockpit-ovirt-dashboard -y

Cockpit einschalten:$ sudo systemctl enable --now cockpit.socket

Firewall-Setup:sudo firewall-cmd --add-service=cockpit

sudo firewall-cmd --add-service=cockpit --permanent

Jetzt können Sie eine Verbindung zum Host herstellen: https: // [Host-IP oder FQDN]: 9090VLANs

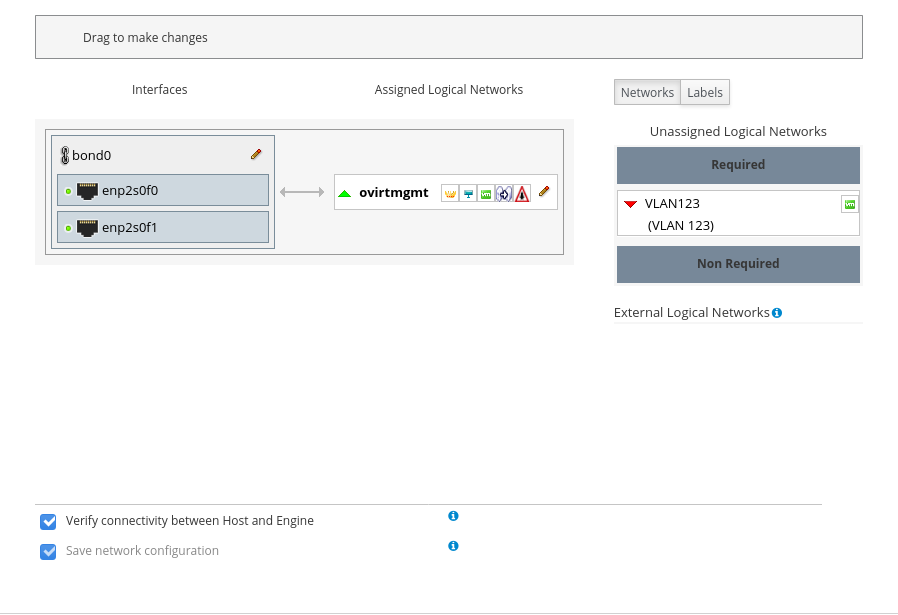

Weitere Informationen zu Netzwerken finden Sie in der Dokumentation . Es gibt viele Möglichkeiten, hier beschreiben wir die Verbindung von virtuellen Netzwerken.Um andere Subnetze zu verbinden, müssen diese zuerst in der Konfiguration beschrieben werden: Netzwerk -> Netzwerke -> Neu, hier ist nur der Name ein Pflichtfeld; Das Kontrollkästchen VM-Netzwerk, mit dem Computer dieses Netzwerk verwenden können, ist aktiviert. Um das Tag zu verbinden, aktivieren Sie die Option VLAN-Tagging aktivieren , geben Sie die VLAN-Nummer ein und klicken Sie auf OK.Gehen Sie nun zu Compute -> Hosts -> kvmNN -> Network Interfaces -> Setup Host Networks Hosts. Ziehen Sie das hinzugefügte Netzwerk von der rechten Seite der nicht zugewiesenen logischen Netzwerke nach links in den zugewiesenen logischen Netzwerken: Abb. 4 - bevor Sie ein Netzwerk hinzufügen.

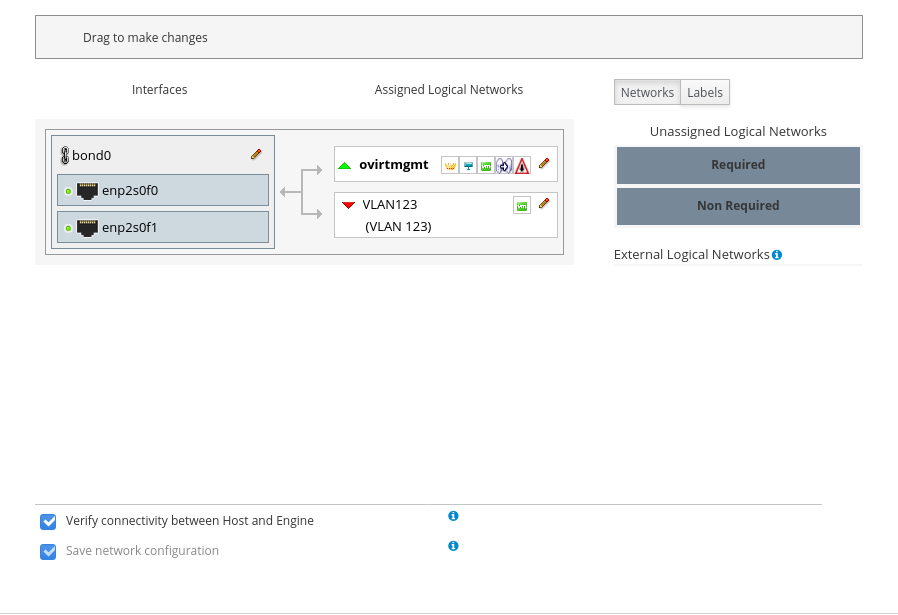

Abb. 4 - bevor Sie ein Netzwerk hinzufügen. Feige. 5 - nach dem Hinzufügen eines Netzwerks.Um mehrere Netzwerke in großen Mengen mit dem Host zu verbinden, ist es zweckmäßig, ihnen beim Erstellen von Netzwerken eine Bezeichnung zuzuweisen und Netzwerke nach Bezeichnung hinzuzufügen.Nachdem das Netzwerk erstellt wurde, werden die Hosts in den Status "Nicht betriebsbereit" versetzt, bis das Netzwerk allen Knoten des Clusters hinzugefügt wird. Dieses Verhalten wird durch das Flag Alle erforderlich auf der Registerkarte Cluster beim Erstellen eines neuen Netzwerks verursacht. Wenn das Netzwerk nicht auf allen Knoten des Clusters benötigt wird, kann dieses Symptom deaktiviert werden. Wenn das Netzwerk zum Host hinzugefügt wird, befindet es sich rechts im Abschnitt Nicht erforderlich, und Sie können auswählen, ob eine Verbindung zu einem bestimmten Host hergestellt werden soll.

Feige. 5 - nach dem Hinzufügen eines Netzwerks.Um mehrere Netzwerke in großen Mengen mit dem Host zu verbinden, ist es zweckmäßig, ihnen beim Erstellen von Netzwerken eine Bezeichnung zuzuweisen und Netzwerke nach Bezeichnung hinzuzufügen.Nachdem das Netzwerk erstellt wurde, werden die Hosts in den Status "Nicht betriebsbereit" versetzt, bis das Netzwerk allen Knoten des Clusters hinzugefügt wird. Dieses Verhalten wird durch das Flag Alle erforderlich auf der Registerkarte Cluster beim Erstellen eines neuen Netzwerks verursacht. Wenn das Netzwerk nicht auf allen Knoten des Clusters benötigt wird, kann dieses Symptom deaktiviert werden. Wenn das Netzwerk zum Host hinzugefügt wird, befindet es sich rechts im Abschnitt Nicht erforderlich, und Sie können auswählen, ob eine Verbindung zu einem bestimmten Host hergestellt werden soll. Feige. 6 - Auswahl eines Zeichens einer Netzwerkanforderung.

Feige. 6 - Auswahl eines Zeichens einer Netzwerkanforderung.HPE-spezifisch

Fast alle Hersteller verfügen über Werkzeuge, die die Benutzerfreundlichkeit ihrer Produkte verbessern. Anhand des HPE-Beispiels sind AMS (Agentless Management Service, amsd für iLO5, hp-ams für iLO4) und SSA (Smart Storage Administrator, Arbeiten mit einem Festplattencontroller) usw. hilfreich.Verbinden Sie das HPE RepositoryHPE:

$ sudo rpm --import https://downloads.linux.hpe.com/SDR/hpePublicKey2048_key1.pub

$ sudo vim /etc/yum.repos.d/mcp.repo

:

[mcp]

name=Management Component Pack

baseurl=http://downloads.linux.hpe.com/repo/mcp/centos/$releasever/$basearch/current/

enabled=1

gpgkey=file:///etc/pki/rpm-gpg/GPG-KEY-mcp

[spp]

name=Service Pack for ProLiant

baseurl=http://downloads.linux.hpe.com/SDR/repo/spp/RHEL/$releasever/$basearch/current/

enabled=1

gpgkey=file:///etc/pki/rpm-gpg/GPG-KEY-mcp

():

$ sudo yum --disablerepo="*" --enablerepo="mcp" list available

$ yum info amsd

Installation und Start:$ sudo yum install amsd ssacli

$ sudo systemctl start amsd

Ein Beispiel für ein Festplattencontroller-Dienstprogramm Das ist alles für jetzt. In den folgenden Artikeln möchte ich einige grundlegende Vorgänge und Anwendungen erläutern. Zum Beispiel, wie man VDI in oVirt macht.