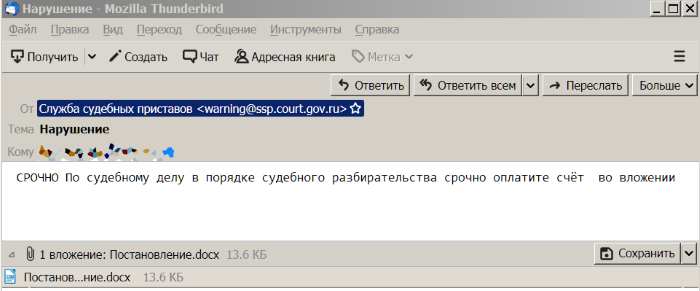

Es wird angenommen, dass 80% der E-Mails weltweit Spam sind. Das heißt, E-Mail-Nachrichten, die der Empfänger überhaupt nicht benötigt (und das ist traurig). Aber als ob dies nicht genug wäre, werden mitten in Spam häufig Briefe mit böswilligen Zwecken gesendet: zum Beispiel, um Daten zu stehlen oder zu löschen oder um zu erpressen.KDPV: Wie wir wissen, reicht es in den meisten Fällen nicht aus, den Brief nur an den Empfänger zu liefern, damit ein Brief Computersystemen wirklich schadet. Benötigt einen "zur Zusammenarbeit neigenden Gegner", d.h. Der Benutzer muss unabhängig Aktionen ausführen, die zur Ausführung der Absicht des Angreifers führen.In der Regel besteht eine solche Aktion darin, den Dateianhang an den Brief zu „öffnen“, dh die Datei manuell mit dem entsprechenden Handlerprogramm im Betriebssystem des Benutzers zu verarbeiten.Noch trauriger ist, dass der Assistent des Gegners ein sehr häufiger Vogel ist und unser Angreifer-Spammer möglicherweise auf ihn zählt.Kurz gesagt, unser Buchhalter eröffnet ein Konto, und es gibt überhaupt kein Konto, sondern einen Virus.Böswillige Briefe haben natürlich wichtige Unterschiede. Es ist jedoch eine schlechte Idee, auf die Aufmerksamkeit und das Bewusstsein der Benutzer zu hoffen. Selbst bizarre Konzerte zum Thema „Öffnen Sie so etwas nicht“ mit einem Gruß und einer Solo-Gesangsdarbietung des Generals (Komposition „Polymers“) werden im Laufe der Zeit aus dem Gedächtnis eines Büroangestellten gelöscht.Gut abgestimmte Systeme schützen uns natürlich vor den meisten dieser Angriffe. Aber das Schlüsselwort ist "von der Mehrheit". Niemand wird eine 100% ige Garantie geben; und wenn es um den Benutzer geht, ist es eine gute Sache, ihn als einen der schwächsten Stellen in den Systemen zu stärken.In der Computerkriminalität gehen Technologie und Social Engineering Hand in Hand. Der Angreifer erkennt, dass es schwierig ist, vorzugeben, wem der Benutzer bedingungslos vertraut, und ist daher gezwungen, andere Taktiken anzuwenden: Einschüchterung, Zwang, Nachahmung anerkannter Behörden und / oder Verwendung der entsprechenden falschen Namen - beispielsweise Briefe im Namen von Regierungsstellen und großen Unternehmen senden.Und wie uns die Alten lehren: Wenn wir nicht gewinnen können, müssen wir führen. Was sind wir schlimmer als Spammer? Ja, wir sind viel besser! Ja, und wir haben mehr Möglichkeiten. Die Aufgabe selbst erfordert nur minimale Programmierkenntnisse und wirkt sich praktisch nicht auf vorhandene Systeme aus.

Wie wir wissen, reicht es in den meisten Fällen nicht aus, den Brief nur an den Empfänger zu liefern, damit ein Brief Computersystemen wirklich schadet. Benötigt einen "zur Zusammenarbeit neigenden Gegner", d.h. Der Benutzer muss unabhängig Aktionen ausführen, die zur Ausführung der Absicht des Angreifers führen.In der Regel besteht eine solche Aktion darin, den Dateianhang an den Brief zu „öffnen“, dh die Datei manuell mit dem entsprechenden Handlerprogramm im Betriebssystem des Benutzers zu verarbeiten.Noch trauriger ist, dass der Assistent des Gegners ein sehr häufiger Vogel ist und unser Angreifer-Spammer möglicherweise auf ihn zählt.Kurz gesagt, unser Buchhalter eröffnet ein Konto, und es gibt überhaupt kein Konto, sondern einen Virus.Böswillige Briefe haben natürlich wichtige Unterschiede. Es ist jedoch eine schlechte Idee, auf die Aufmerksamkeit und das Bewusstsein der Benutzer zu hoffen. Selbst bizarre Konzerte zum Thema „Öffnen Sie so etwas nicht“ mit einem Gruß und einer Solo-Gesangsdarbietung des Generals (Komposition „Polymers“) werden im Laufe der Zeit aus dem Gedächtnis eines Büroangestellten gelöscht.Gut abgestimmte Systeme schützen uns natürlich vor den meisten dieser Angriffe. Aber das Schlüsselwort ist "von der Mehrheit". Niemand wird eine 100% ige Garantie geben; und wenn es um den Benutzer geht, ist es eine gute Sache, ihn als einen der schwächsten Stellen in den Systemen zu stärken.In der Computerkriminalität gehen Technologie und Social Engineering Hand in Hand. Der Angreifer erkennt, dass es schwierig ist, vorzugeben, wem der Benutzer bedingungslos vertraut, und ist daher gezwungen, andere Taktiken anzuwenden: Einschüchterung, Zwang, Nachahmung anerkannter Behörden und / oder Verwendung der entsprechenden falschen Namen - beispielsweise Briefe im Namen von Regierungsstellen und großen Unternehmen senden.Und wie uns die Alten lehren: Wenn wir nicht gewinnen können, müssen wir führen. Was sind wir schlimmer als Spammer? Ja, wir sind viel besser! Ja, und wir haben mehr Möglichkeiten. Die Aufgabe selbst erfordert nur minimale Programmierkenntnisse und wirkt sich praktisch nicht auf vorhandene Systeme aus.Haftungsausschluss: Der Autor ist kein Spammer, der Spammer ist kein Autor. Der Autor ist ausschließlich und ausschließlich auf der guten Seite.

Die Aufgabe ist sehr einfach:Wir senden unseren Benutzern Briefe, die böswilligen ähnlich sind. In den Anhängen zu diesen Briefen werden wir Dokumente anhängen, in denen wir in Großbuchstaben schreiben: „ÖFFNEN SIE KEINE DOKUMENTE AUS DIESEN BRIEFEN. Sei vorsichtig und vorsichtig. "Daher hat unser Problem die folgenden Bedingungen :Bedingung 1 . Buchstaben sollten anders sein . Wenn wir jedem und jedem Mal den gleichen Brief senden, unterscheidet sich dies nicht von normalen Erinnerungen bei Besprechungen, gegen die Benutzer Immunität haben. Wir müssen den Benutzer mit dem für die Schulung verantwortlichen System anregen. Daraus ergeben sich folgende Bedingungen:Bedingung 2 . Briefe sollten wie echte sein. Es ist möglich, aber ineffizient, Briefe von Meat-Company LLP oder Barack Obama zu senden. Es ist sinnvoll, die wirklich vorhandenen (und unterschiedlichen!) Namen von Organisationen und Körperschaften zu verwenden.Bedingung 3 . Es ist auch wichtig, dass die Buchstaben etwas seltsam aussehen . Sie sollten etwas zweifelhaft sein, um Verdacht und Benutzer zu erregen und das Lernsystem im Gehirn zu aktivieren;Bedingung 4 . Und bei alledem sollten Briefe Aufmerksamkeit erregen und provozieren . Nun, alles ist einfach, wir müssen nicht einmal etwas erfinden: Spammer haben bereits alles für uns getan. "Strafen", "Gerichtsentscheidungen" und sogar nur "Dokumente" in Anhängen, "Verfall", "Neuberechnungen", "Strafen" im Betreff und viele Wörter "Dringend", "Sofort", "Obligatorisch", "Bezahlen" im Text - Und es ist im Hut.Um dieses magische Set zu implementieren, benötigen Sie nur minimale Programmierkenntnisse und einen langweiligen Abend. Der Autor verwendete Python 3 (weil es notwendig war zu üben) und JS (um Daten direkt von der Browserkonsole zu sammeln). Der größte Teil des Codes lässt sich jedoch problemlos auf nativen Betriebssystem-Tools (bash, cmd) implementieren, nur wenn die Codierungen gequält werden.Fairerweise sollte angemerkt werden, dass die Idee selbst nicht dem Autor gehört, sondern von einem großen internationalen Unternehmen ausspioniert wurde. Trotzdem ist die Idee so oberflächlich, dass der Autor, kaum hörend, "warum habe ich das noch nicht gemacht" rief und sich beeilte, sie umzusetzen.Wir brauchen also zunächst die Teile, aus denen wir den Brief verfassen werden. Beginnen wir mit dem Feld Von - wer wird unsere ängstlichen Benutzer bedrohen. Nun, wer: natürlich Banken, Steueraufsichtsbehörden, Gerichte und alle möglichen seltsamen LLCs. Gleichzeitig können Sie Vorlagen für zukünftige automatische Substitutionen wie PAO hinzufügen CmpNmF. Siehe from.txtJetzt brauchen wir tatsächlich die Namen. Es ist unwahrscheinlich, dass LLC Chamomile and Vector sowie ein sich endlos wiederholendes „Moskauer Gericht“ eine Reaktion in den Seelen hervorrufen.Glücklicherweise bietet uns das Internet erstaunliche Möglichkeiten, Informationen zu erhalten. Beispielsweise kann eine Liste der aktuellen Gerichte der Russischen Föderation mit einem einfachen JavaScript-Befehl direkt im Browser-Konsolencode abgerufen werden, z. B .:for (let el of document.getElementById("mw-content-text").querySelectorAll("li")) {console.log(el.innerText;)}

So können Sie schnell sehr schnell eine hervorragende Basis für unsere Aufgaben gewinnen (zumal der Autor dies bereits für Sie erledigt hat :)). Wir werden im Klartext speichern, die Datenbank für eine solche Aufgabe ist übertrieben. Das Projekt verwendet die UTF-8-Codierung mit Stückliste, falls die spezifischsten Zeichen verwendet werden. Siehe txt-Dateien mit entsprechenden Namen.Als nächstes müssen Sie die korrekte (aus dem Standardstandard, aber nicht unbedingt vorhandene) E-Mail-Adresse des Absenders generieren, damit unser Brief korrekt angezeigt und korrekt weitergeleitet wird. Für einige der Elemente verwendete der Autor feste Domänen, für einige die automatische Generierung aus dem Namen mithilfe einer Transliterationsbibliothek, z. B. LLC Vector -> warning@ooovektor.ru. Der Name der Box stammt aus der Liste im Code und soll auch Ehrfurcht wecken: "vzyskanie", "shtraf", "dolg", "alarm"und andere "zapros".Nun - das Thema des Briefes.Das Thema muss unbedingt Aufmerksamkeit erregen, sonst bleibt der Brief unbemerkt. Lassen Sie Ihrer internen Vogelscheuche von Buchhaltern freien Lauf, und alles wird sich herausstellen: "Konto (e) ( CmpNm) schließen", "Hauptbuchhalter ( CmpNm)", "Anforderung (für CmpNm)", "Sofort bezahlen (!!!)" und andere Streiche.Siehe subj.txt. Nach Geschmack hinzufügen, mischen, nicht schütteln.Der Text des Briefes sollte etwas seltsam sein. Wir haben bereits die Aufmerksamkeit des Benutzers auf uns gezogen, jetzt ist es unsere Aufgabe, Verdacht zu erregen. Daher ist es an dieser Stelle völlig nutzlos, es zu versuchen. Nehmen wir drohende Sätze von Spammern und wir werden sie willkürlich kombinieren. 100% ige Sicherheit wird uns nur behindern. Es wird sich als Unsinn herausstellen wie:() ( "")

Siehe msg.txt. Ergänzungen sind willkommen.Und schließlich der Eigensinn. Das Projekt sieht derzeit drei Arten von Investitionen vor: pdf, doc, docx. Dateien werden aus den Beispielen kopiert, ohne den Inhalt zu ändern. Die Anhangsdatei erhält einen Namen aus der Liste („Auflösung“, „Beurteilung“ usw., siehe flnms.txt). Bei den ersten beiden Typen wird die Größe zufällig generiert, indem am Ende der Datei Nullen hinzugefügt werden. Dies funktioniert nicht mit docx (obwohl nach dem Wiederherstellungsvorgang die Word-Datei geöffnet wird und LibreOffice beispielsweise die docx-Dateien ohne Missbrauch öffnet, zu denen Dateien von Drittanbietern über die Archivierungsschnittstelle hinzugefügt werden).Und wir bekommen so ein Wunder: Sie können senden:

Sie können senden:gen_msg.py buh@oootest.ru

Der Code natürlich auf dem GithubEigentlich ist das alles. Fälle für eine Stunde und die Vorteile ... Aber die Vorteile werden sein. Denn die Theorie ist trocken, aber der Baum des Lebens ist üppig grün - Erklärungen erreichen nicht, Erinnerungen werden vergessen und Menschen lernen Fähigkeiten nur in der Praxis. Und wir wären lieber bessere Lehrer, als alles aus Backups wiederherzustellen, oder?