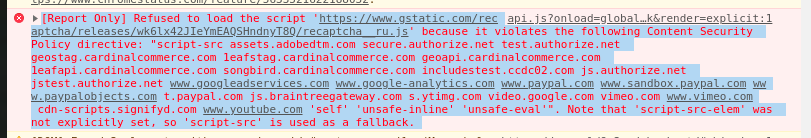

Hallo alle zusammen!Sicherlich haben Sie Magento 2.3.5 installiert und in Ihren Browserkonsolen so etwas wie[Nur Bericht] gefunden. Das Laden des Skripts '***' wurde abgelehnt. Es verstößt gegen die folgende Richtlinie zur Inhaltssicherheitsrichtlinie: "script-src *". Beachten Sie, dass 'script-src-elem' nicht explizit festgelegt wurde, sodass 'script-src' als Fallback verwendet wird. Ich werde Ihnen sagen, was Sie unter dem Schnitt tun sollen

Ich werde Ihnen sagen, was Sie unter dem Schnitt tun sollenEinführung

Ab Version 2.3.5 erschien in Magento ein Modul namens Magento_CSP. Er ist für die Inhaltssicherheitsrichtlinie verantwortlich und fügt tatsächlich den Header Inhaltssicherheitsrichtlinie hinzu , oder besser gesagt, während Inhaltssicherheitsrichtlinie nur Bericht ist . Wie immer, pünktlich und durchaus erwartet, beim Erhöhen der "Fix" -Version :) Wir haben bereits darüber geschrieben, was Content Security Policy ist und was auf Habré gegessen wird .Die Wahl des Headers Content-Security-Policy oder Content-Security-Policy-Report-Only hängt von der Konfigurationsdatei hersteller / magento / module-csp / etc / config.xml ab, die für die Vorderseite separat und für den Admin-Teil separat ist.

was Content Security Policy ist und was auf Habré gegessen wird .Die Wahl des Headers Content-Security-Policy oder Content-Security-Policy-Report-Only hängt von der Konfigurationsdatei hersteller / magento / module-csp / etc / config.xml ab, die für die Vorderseite separat und für den Admin-Teil separat ist.<config xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:noNamespaceSchemaLocation="urn:magento:module:Magento_Store:etc/config.xsd">

<default>

<csp>

<mode>

<storefront>

<report_only>1</report_only>

</storefront>

<admin>

<report_only>1</report_only>

</admin>

</mode>

</csp>

</default>

</config>

An derselben Stelle in der Direktive "report_uri" könnte man die URL für den Bericht festlegen, aber seitdem es ist nicht da, dann rötet Chrom die Konsole gnadenlos mit einer Meldung über ihre Abwesenheit.

BeispielfehlertextThe Content Security Policy 'font-src 'self' 'unsafe-inline'; form-action secure.authorize.net test.authorize.net geostag.cardinalcommerce.com geo.cardinalcommerce.com 1eafstag.cardinalcommerce.com 1eaf.cardinalcommerce.com centinelapistag.cardinalcommerce.com centinelapi.cardinalcommerce.com 'self' 'unsafe-inline'; frame-ancestors 'self' 'unsafe-inline'; frame-src secure.authorize.net test.authorize.net geostag.cardinalcommerce.com geo.cardinalcommerce.com 1eafstag.cardinalcommerce.com 1eaf.cardinalcommerce.com centinelapistag.cardinalcommerce.com centinelapi.cardinalcommerce.com

www.paypal.com www.sandbox.paypal.com 'self' 'unsafe-inline'; img-src widgets.magentocommerce.com

www.googleadservices.com www.google-analytics.com t.paypal.com

www.paypal.com www.paypalobjects.com fpdbs.paypal.com fpdbs.sandbox.paypal.com *.vimeocdn.com s.ytimg.com 'self' 'unsafe-inline'; script-src assets.adobedtm.com secure.authorize.net test.authorize.net geostag.cardinalcommerce.com 1eafstag.cardinalcommerce.com geoapi.cardinalcommerce.com 1eafapi.cardinalcommerce.com songbird.cardinalcommerce.com includestest.ccdc02.com js.authorize.net jstest.authorize.net

www.googleadservices.com www.google-analytics.com www.paypal.com www.sandbox.paypal.com www.paypalobjects.com t.paypal.com js.braintreegateway.com s.ytimg.com video.google.com vimeo.com

www.vimeo.com cdn-scripts.signifyd.com

www.youtube.com 'self' 'unsafe-inline' 'unsafe-eval'; style-src getfirebug.com 'self' 'unsafe-inline'; object-src 'self' 'unsafe-inline'; media-src 'self' 'unsafe-inline'; manifest-src 'self' 'unsafe-inline'; connect-src geostag.cardinalcommerce.com geo.cardinalcommerce.com 1eafstag.cardinalcommerce.com 1eaf.cardinalcommerce.com centinelapistag.cardinalcommerce.com centinelapi.cardinalcommerce.com 'self' 'unsafe-inline'; child-src 'self' 'unsafe-inline'; default-src 'self' 'unsafe-inline' 'unsafe-eval'; base-uri 'self' 'unsafe-inline';' was delivered in report-only mode, but does not specify a 'report-uri'; the policy will have no effect. Please either add a 'report-uri' directive, or deliver the policy via the 'Content-Security-Policy' header.

Wie füge ich deine URL zur Richtlinie hinzu?

Erstellen Sie eine Datei im Stammverzeichnis des Ordners / etc / module mit dem Namen csp_whitelist.xml und dem Inhalt<?xml version="1.0" encoding="UTF-8"?>

<csp_whitelist xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:noNamespaceSchemaLocation="urn:magento:module:Magento_Csp:etc/csp_whitelist.xsd">

<policies>

<policy id="POLICY_ID">

<values>

<value id="VALUE_ID" type="TYPE" algorithm="ALGORITHM">SOME DOMAIN</value>

</values>

</policy>

</policies>

</csp_whitelist>

wobei POLICY_ID eine der folgenden ist:- default-src

- script-src

- object-src

- style-src

- img-src

- media-src

- frame-src

- font-src

- connect-src

VALUE_ID - ein beliebiger eindeutiger NameTYPE - Typ, können die Werte annehmen Domäne oder Hash-

Algorithmus - Hashing - Algorithmus (mit TYPE = hash), zum Beispiel SHA256Lasst uns Beispiele aus dem sehen Integrationstest von Magento selbst :<?xml version="1.0"?>

<csp_whitelist xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:noNamespaceSchemaLocation="urn:magento:module:Magento_Csp/etc/csp_whitelist.xsd">

<policies>

<policy id="object-src">

<values>

<value id="mage-base" type="host">https://magento.com</value>

<value id="hash" type="hash" algorithm="sha256">B2yPHKaXnvFWtRChIbabYmUBFZdVfKKXHbWtWidDVF8=</value>

<value id="hash2" type="hash" algorithm="sha256">B3yPHKaXnvFWtRChIbabYmUBFZdVfKKXHbWtWidDVF8=</value>

</values>

</policy>

<policy id="media-src">

<values>

<value id="mage-base" type="host">https://magento.com</value>

<value id="devdocs-base" type="host">https://devdocs.magento.com</value>

</values>

</policy>

</policies>

</csp_whitelist>