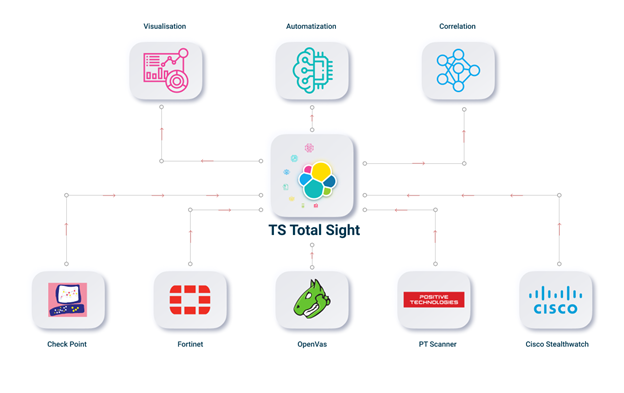

Guten Tag, in früheren Artikeln haben wir die Arbeit von ELK Stack kennengelernt. Und jetzt werden wir die Möglichkeiten diskutieren, die ein Informationssicherheitsspezialist bei der Verwendung dieser Systeme realisieren kann. Welche Protokolle können und sollten in elasticsearch erstellt werden? Lassen Sie uns überlegen, welche Statistiken durch das Einrichten von Dashboards erhalten werden können und ob dies einen Gewinn bringt. Wie es möglich ist, die Automatisierung von Informationssicherheitsprozessen mithilfe des ELK-Stacks zu implementieren. Wir komponieren die Architektur des Systems. Insgesamt ist die Implementierung aller Funktionen eine sehr große und schwierige Aufgabe, daher wurde die Lösung in einem separaten Namen ausgewählt - TS Total Sight.Derzeit werden Lösungen zur Konsolidierung und Analyse von Informationssicherheitsvorfällen an einem logischen Ort immer beliebter. Infolgedessen erhält ein Spezialist Statistiken und eine Reihe von Maßnahmen zur Verbesserung des Sicherheitsstatus eines Unternehmens. Wir haben uns diese Aufgabe bei der Verwendung des ELK-Stacks gestellt. Daher haben wir die Hauptfunktionalität in vier Abschnitten zugewiesen:

Guten Tag, in früheren Artikeln haben wir die Arbeit von ELK Stack kennengelernt. Und jetzt werden wir die Möglichkeiten diskutieren, die ein Informationssicherheitsspezialist bei der Verwendung dieser Systeme realisieren kann. Welche Protokolle können und sollten in elasticsearch erstellt werden? Lassen Sie uns überlegen, welche Statistiken durch das Einrichten von Dashboards erhalten werden können und ob dies einen Gewinn bringt. Wie es möglich ist, die Automatisierung von Informationssicherheitsprozessen mithilfe des ELK-Stacks zu implementieren. Wir komponieren die Architektur des Systems. Insgesamt ist die Implementierung aller Funktionen eine sehr große und schwierige Aufgabe, daher wurde die Lösung in einem separaten Namen ausgewählt - TS Total Sight.Derzeit werden Lösungen zur Konsolidierung und Analyse von Informationssicherheitsvorfällen an einem logischen Ort immer beliebter. Infolgedessen erhält ein Spezialist Statistiken und eine Reihe von Maßnahmen zur Verbesserung des Sicherheitsstatus eines Unternehmens. Wir haben uns diese Aufgabe bei der Verwendung des ELK-Stacks gestellt. Daher haben wir die Hauptfunktionalität in vier Abschnitten zugewiesen:- Statistik und Visualisierung;

- IS Incident Detection;

- Priorisierung von Vorfällen;

- Automatisierung von Informationssicherheitsprozessen.

Als nächstes betrachten wir detaillierter separat.Erkennung von Sicherheitsvorfällen

Die Hauptaufgabe bei der Verwendung von Elasticsearch in unserem Fall besteht darin, nur Vorfälle zur Informationssicherheit zu erfassen. Es ist möglich, Informationssicherheitsvorfälle von jedem Schutzmittel zu erfassen, wenn sie mindestens einige Modi der Protokollweiterleitung unterstützen. Die Standardeinstellung ist das Speichern von Syslog oder SCP in einer Datei.Sie können Standardbeispiele für Sicherheitsfunktionen angeben und nicht nur, wo die Protokollweiterleitung konfiguriert werden soll:- Alle Mittel von NGFW (Check Point, Fortinet);

- Alle Schwachstellenscanner (PT Scanner, OpenVas);

- Webanwendungs-Firewall (PT AF);

- Netflow-Analysatoren (Flowmon, Cisco StealthWatch);

- AD-Server.

Nach dem Einrichten von Protokollweiterleitungs- und Konfigurationsdateien in Logstash können Sie Vorfälle korrelieren und mit Vorfällen vergleichen, die von verschiedenen Sicherheitstools stammen. Zu diesem Zweck ist es zweckmäßig, Indizes zu verwenden, in denen alle Vorfälle gespeichert werden, die sich auf ein bestimmtes Gerät beziehen. Mit anderen Worten, ein Index umfasst alle Vorfälle auf einem Gerät. Es gibt zwei Möglichkeiten, eine solche Verteilung zu implementieren.Die erste Option besteht darin, die Logstash-Konfiguration zu konfigurieren. Dazu muss das Protokoll für bestimmte Felder in einer separaten Einheit mit einem anderen Typ dupliziert werden. Und dann später diesen Typ verwenden. In diesem Beispiel werden Protokolle mit dem Check Point IPS-Firewall-Blade geklont.filter {

if [product] == "SmartDefense" {

clone {

clones => ["CloneSmartDefense"]

add_field => {"system" => "checkpoint"}

}

}

}

Um solche Ereignisse in einem separaten Index zu speichern, abhängig von den Protokollfeldern, z. B. Ziel-IP-Angriffssignaturen. Sie können eine ähnliche Konstruktion verwenden:output {

if [type] == "CloneSmartDefense"{

{

elasticsearch {

hosts => [",<IP_address_elasticsearch>:9200"]

index => "smartdefense-%{dst}"

user => "admin"

password => "password"

}

}

}

Auf diese Weise können Sie alle Vorfälle im Index speichern, z. B. nach IP-Adresse oder nach dem Domänennamen des Computers. In diesem Fall speichern wir im Index "smartdefense -% {dst}" unter der IP-Adresse der Signatur.Unterschiedliche Produkte haben jedoch unterschiedliche Felder für Protokolle, was zu Chaos und unnötigem Speicherverbrauch führt. Und hier muss entweder sorgfältig in den Logstash-Konfigurationseinstellungen die Felder durch zuvor konzipierte Felder ersetzt werden, was für alle Arten von Vorfällen gleich ist, was ebenfalls eine schwierige Aufgabe ist.Zweite Implementierungsoption- Dies ist das Schreiben eines Skripts oder Prozesses, der in Echtzeit auf die elastische Datenbank zugreift, die erforderlichen Vorfälle abruft und in einem neuen Index speichert. Dies ist eine schwierige Aufgabe, ermöglicht es Ihnen jedoch, nach Belieben mit den Protokollen zu arbeiten und direkt mit Vorfällen anderer zu korrelieren Sicherheitsfunktionen. Mit dieser Option können Sie die Arbeit mit Protokollen so flexibel wie möglich für Ihren Fall mit maximaler Flexibilität konfigurieren. Hier besteht jedoch ein Problem bei der Suche nach einem Spezialisten, der dies implementieren kann.Und natürlich die wichtigste Frage, aber was kann allgemein verfolgt und entdeckt werden ?Es gibt verschiedene Optionen und je nachdem, welche Sicherheitsfunktionen in Ihrer Infrastruktur verwendet werden, einige Beispiele:- NGFW . IPS . ( ) IPS, — , .

- , .

- .

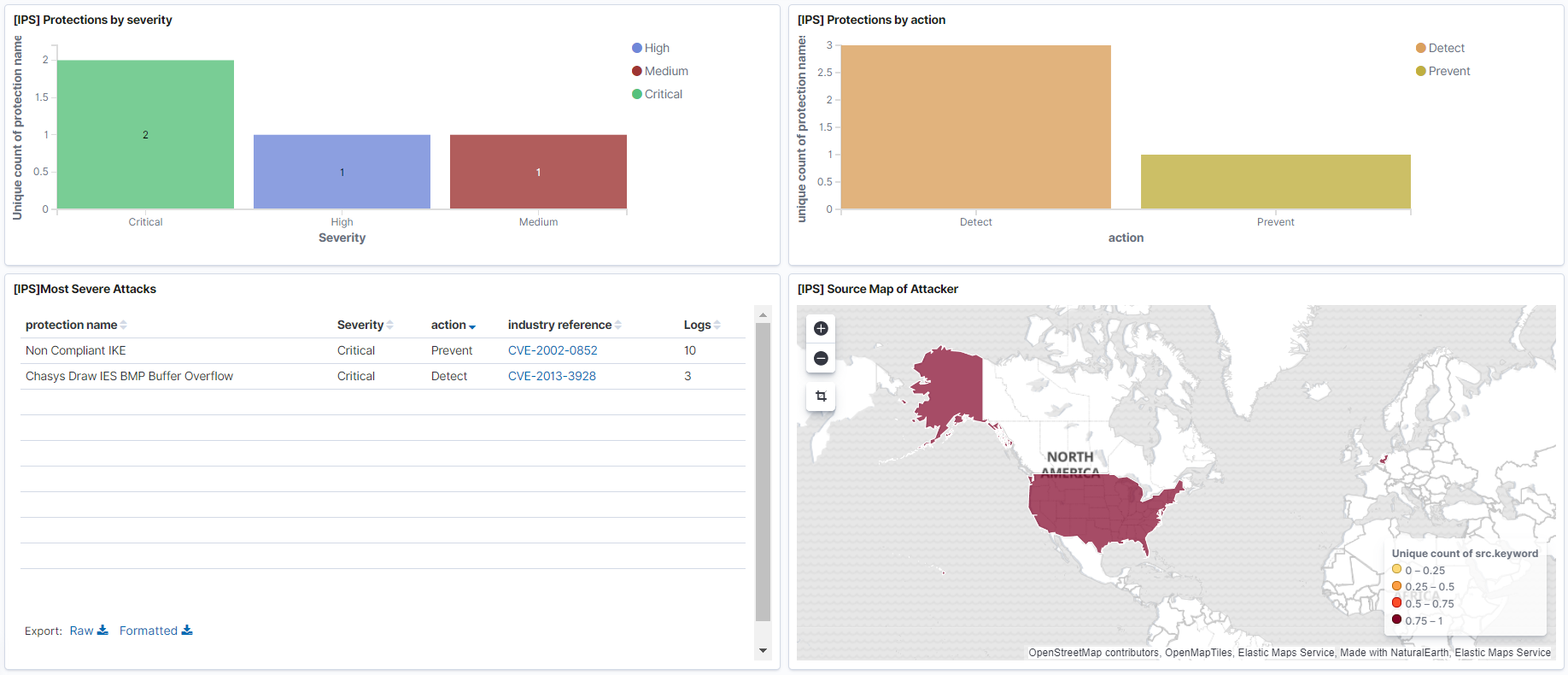

Der offensichtlichste und verständlichste Grund, aus dem ELK Stack benötigt wird, ist das Speichern und Visualisieren von Protokollen. In früheren Artikeln wurde gezeigt, wie Dateien von verschiedenen Geräten mit Logstash protokolliert werden. Nachdem die Protokolle zu Elasticsearch gegangen sind, können Sie Dashboards einrichten, die auch in früheren Artikeln erwähnt wurden , und die erforderlichen Informationen und Statistiken für Sie durch Visualisierung bereitstellen.Beispiele:- Dashboard für Bedrohungspräventionsereignisse mit den kritischsten Ereignissen. Hier können Sie angeben, welche IPS-Signaturen erkannt wurden und woher sie geografisch stammen.

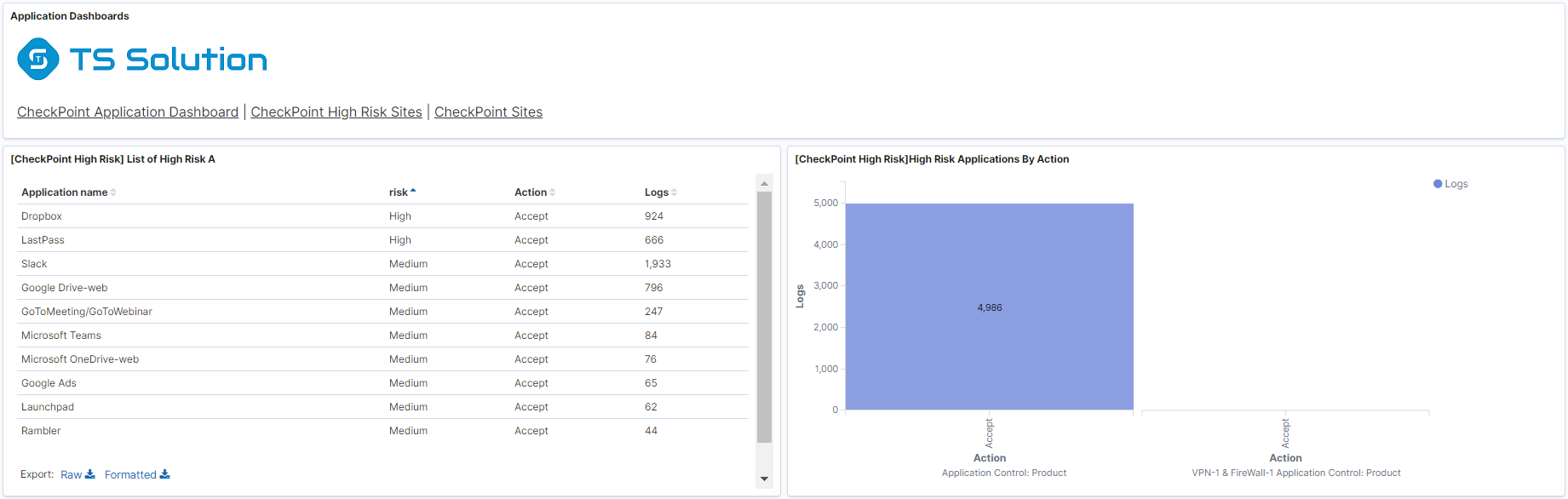

- Dashboard zur Verwendung der wichtigsten Anwendungen, für die Informationen zusammengeführt werden können.

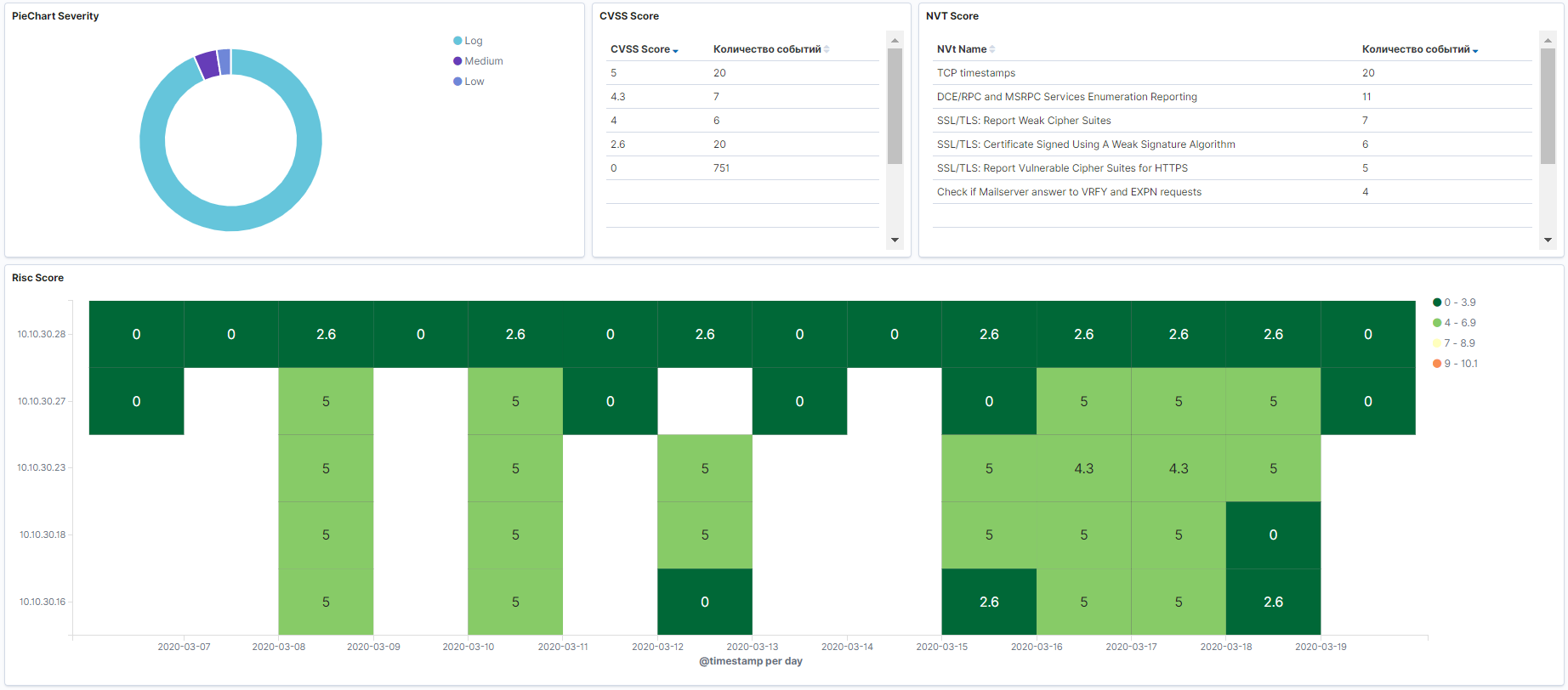

- Scannen Sie die Ergebnisse von jedem Sicherheitsscanner.

- Protokolle mit Active Directory nach Benutzer.

- VPN-Verbindungs-Dashboard.

Wenn Sie in diesem Fall Dashboards so konfigurieren, dass sie alle paar Sekunden aktualisiert werden, erhalten Sie ein recht praktisches System zur Überwachung von Ereignissen in Echtzeit, mit dem Sie schnell auf IS-Vorfälle reagieren können, wenn Sie Dashboards auf einem separaten Bildschirm platzieren.Priorisierung von Vorfällen

Unter Bedingungen einer großen Infrastruktur kann die Anzahl der Vorfälle außerhalb der Diagramme liegen, und Spezialisten können nicht alle Vorfälle rechtzeitig verwalten. In diesem Fall müssen zunächst die Vorfälle herausgegriffen werden, die eine große Bedrohung darstellen. Daher muss das System Vorfälle entsprechend ihrer Gefahr in Bezug auf Ihre Infrastruktur priorisieren. Es ist ratsam, eine Warnung in der Mail oder im Telegramm der Ereignisdaten zu konfigurieren. Die Priorisierung kann mithilfe regulärer Kibana-Tools implementiert werden, indem die Visualisierung eingestellt wird. Bei einer Benachrichtigung ist es jedoch schwieriger. Standardmäßig ist diese Funktionalität nicht in der Basisversion von Elasticsearch enthalten, sondern nur in einer kostenpflichtigen. Kaufen Sie daher entweder eine kostenpflichtige Version oder schreiben Sie den Vorgang erneut selbst, um Spezialisten in Echtzeit per Post oder Telegramm zu benachrichtigen.Automatisierung von Informationssicherheitsprozessen

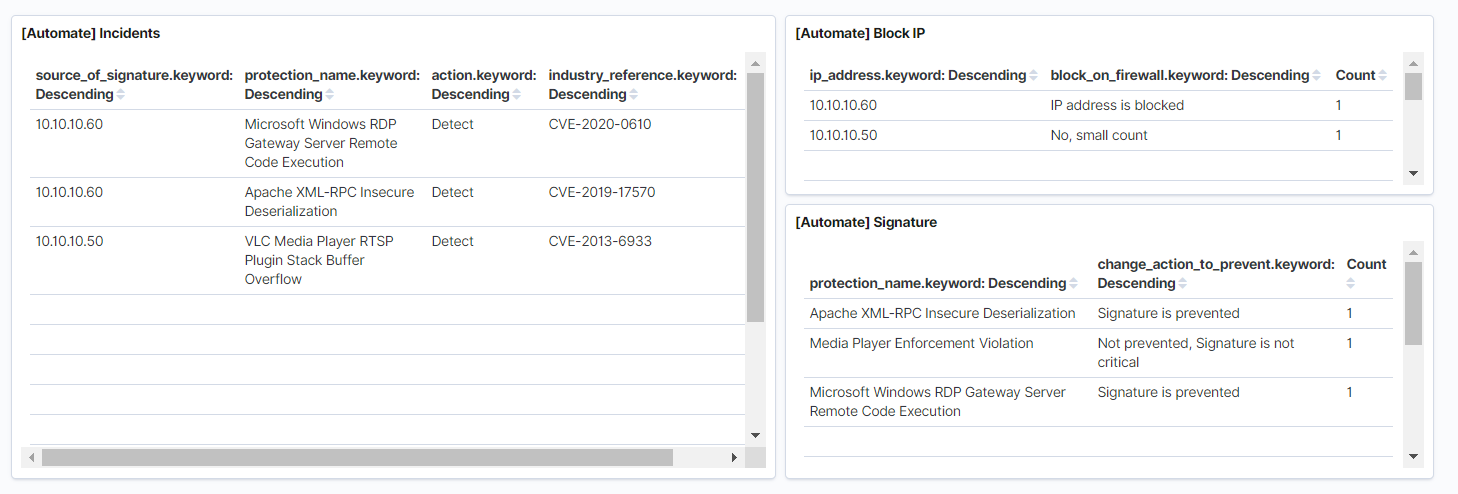

Und einer der interessantesten Teile ist die Automatisierung von Aktionen bei Vorfällen im Bereich der Informationssicherheit. Zuvor haben wir diese Funktionalität für Splunk implementiert. Weitere Informationen finden Sie in diesem Artikel . Die Grundidee ist, dass die IPS-Richtlinie niemals getestet oder optimiert wird, obwohl sie in einigen Fällen ein wesentlicher Bestandteil von Informationssicherheitsprozessen ist. Beispielsweise sammeln Sie ein Jahr nach der Implementierung von NGFW und dem Fehlen von Maßnahmen zur Optimierung von IPS eine große Anzahl von Signaturen mit der Aktion "Erkennen", die nicht blockiert wird, was den Status der Informationssicherheit in der Organisation erheblich verringert. Im Folgenden finden Sie einige Beispiele dafür, was automatisiert werden kann:- IPS Detect Prevent. Prevent, , . . , NGFW REST API. , Elastcisearch API NGFW.

- IP , IP Firewall. REST API.

- Führen Sie einen Host-Scan mit einem Schwachstellenscanner aus, wenn dieser Host über eine große Anzahl von Signaturen über IPS oder andere Sicherheitstools verfügt. Wenn es sich um OpenVas handelt, können Sie ein Skript schreiben, das über ssh eine Verbindung zum Sicherheitsscanner herstellt, und mit dem Scannen beginnen.

TS Total Sight

Insgesamt ist die Implementierung aller Funktionen eine sehr große und schwierige Aufgabe. Ohne Programmierkenntnisse können Sie die Mindestfunktionalität konfigurieren, die für die Verwendung im Produkt möglicherweise ausreicht. Wenn Sie jedoch an allen Funktionen interessiert sind, können Sie auf TS Total Sight achten. Weitere Details finden Sie auf unserer Website . Infolgedessen wird das gesamte Arbeits- und Architekturschema folgendermaßen aussehen:

Fazit

Wir haben untersucht, was mit ELK Stack implementiert werden kann. In den folgenden Artikeln werden wir die Funktionalität von TS Total Sight!Bleiben Sie also auf dem Laufenden ( Telegramm , Facebook , VK , TS Solution Blog ), Yandex.Zen .