MacBooks wurden mir mehrmals gestohlen, und Apples Anti-Diebstahl-Tools wie Find My Mac haben mir nie geholfen, meinen Computer zurückzubekommen. Sind sie wirklich wertlos? Kann ich der integrierten Verschlüsselung von FileVault vertrauen? Wie kann man die Chancen erhöhen, den Computer zurückzubekommen? Dieser Artikel ist das Ergebnis meines Leidens bei vergeblichen Versuchen, gestohlene Computer zurückzugeben.Der Artikel beschreibt detailliert die Schutzmechanismen durch die Augen eines Angreifers, in unserem Fall eines Diebes. Dies gibt Ihnen eine bessere Vorstellung davon, wie sie funktionieren. Die Erzählung in dem Artikel ist im Namen des Diebes - dies ist nur ein künstlerisches Mittel zum besseren Verständnis des Materials.Beachtung!

MacBooks wurden mir mehrmals gestohlen, und Apples Anti-Diebstahl-Tools wie Find My Mac haben mir nie geholfen, meinen Computer zurückzubekommen. Sind sie wirklich wertlos? Kann ich der integrierten Verschlüsselung von FileVault vertrauen? Wie kann man die Chancen erhöhen, den Computer zurückzubekommen? Dieser Artikel ist das Ergebnis meines Leidens bei vergeblichen Versuchen, gestohlene Computer zurückzugeben.Der Artikel beschreibt detailliert die Schutzmechanismen durch die Augen eines Angreifers, in unserem Fall eines Diebes. Dies gibt Ihnen eine bessere Vorstellung davon, wie sie funktionieren. Die Erzählung in dem Artikel ist im Namen des Diebes - dies ist nur ein künstlerisches Mittel zum besseren Verständnis des Materials.Beachtung!

Die Materialien im Artikel dienen nur zu Informationszwecken. Alle Beschreibungen betrügerischer Aktivitäten werden mit Zustimmung der Laptop-Besitzer inszeniert und ausgeführt. Der Autor fordert keine betrügerischen Handlungen auf. Der einzige Zweck des Artikels besteht darin, zu zeigen, wie das System am besten zum Schutz Ihrer Daten konfiguriert werden kann.Vorwort

Im folgenden Screenshot einer von mehreren meiner gestohlenen Laptops, die im iCloud-Bedienfeld vergraben blieben. Die Benutzeroberfläche der Funktion "Meinen Mac suchen" im iCloud-Bedienfeld gibt an, dass die Sperrfunktionen verfügbar werden, wenn der Laptop eine Verbindung zum Internet herstellt. Aber das wird niemals passieren.Jedes Mal, wenn ich ein MacBook gestohlen oder es mit meiner Tasche verloren habe, wurde mir die Sinnlosigkeit von Find My Mac klar. Immerhin hat der Laptop kein Modem, und ich kann weder seinen Standort verfolgen noch Daten aus der Ferne löschen. Damit die Diebstahlsicherung funktioniert, muss der Dieb meinen Laptop mit dem Internet verbinden. Aber wie macht er das, wenn das Konto mit einem Passwort gesperrt ist? Es stellt sich heraus, dass selbst eine Person, die mir einen Computer zurückgeben möchte, dies nicht tun kann, wenn ich meine Kontakte nicht im Voraus irgendwo auf den Fall schreibe. Ich bin mir absolut sicher, dass meine Laptops in allen Fällen von Diebstahl vollständig gereinigt und an neue Besitzer verkauft wurden, die sie nun problemlos verwenden, ohne den Verdacht zu haben, dass sie gestohlen wurden.

Die Benutzeroberfläche der Funktion "Meinen Mac suchen" im iCloud-Bedienfeld gibt an, dass die Sperrfunktionen verfügbar werden, wenn der Laptop eine Verbindung zum Internet herstellt. Aber das wird niemals passieren.Jedes Mal, wenn ich ein MacBook gestohlen oder es mit meiner Tasche verloren habe, wurde mir die Sinnlosigkeit von Find My Mac klar. Immerhin hat der Laptop kein Modem, und ich kann weder seinen Standort verfolgen noch Daten aus der Ferne löschen. Damit die Diebstahlsicherung funktioniert, muss der Dieb meinen Laptop mit dem Internet verbinden. Aber wie macht er das, wenn das Konto mit einem Passwort gesperrt ist? Es stellt sich heraus, dass selbst eine Person, die mir einen Computer zurückgeben möchte, dies nicht tun kann, wenn ich meine Kontakte nicht im Voraus irgendwo auf den Fall schreibe. Ich bin mir absolut sicher, dass meine Laptops in allen Fällen von Diebstahl vollständig gereinigt und an neue Besitzer verkauft wurden, die sie nun problemlos verwenden, ohne den Verdacht zu haben, dass sie gestohlen wurden.IPhones sind besser geschützt

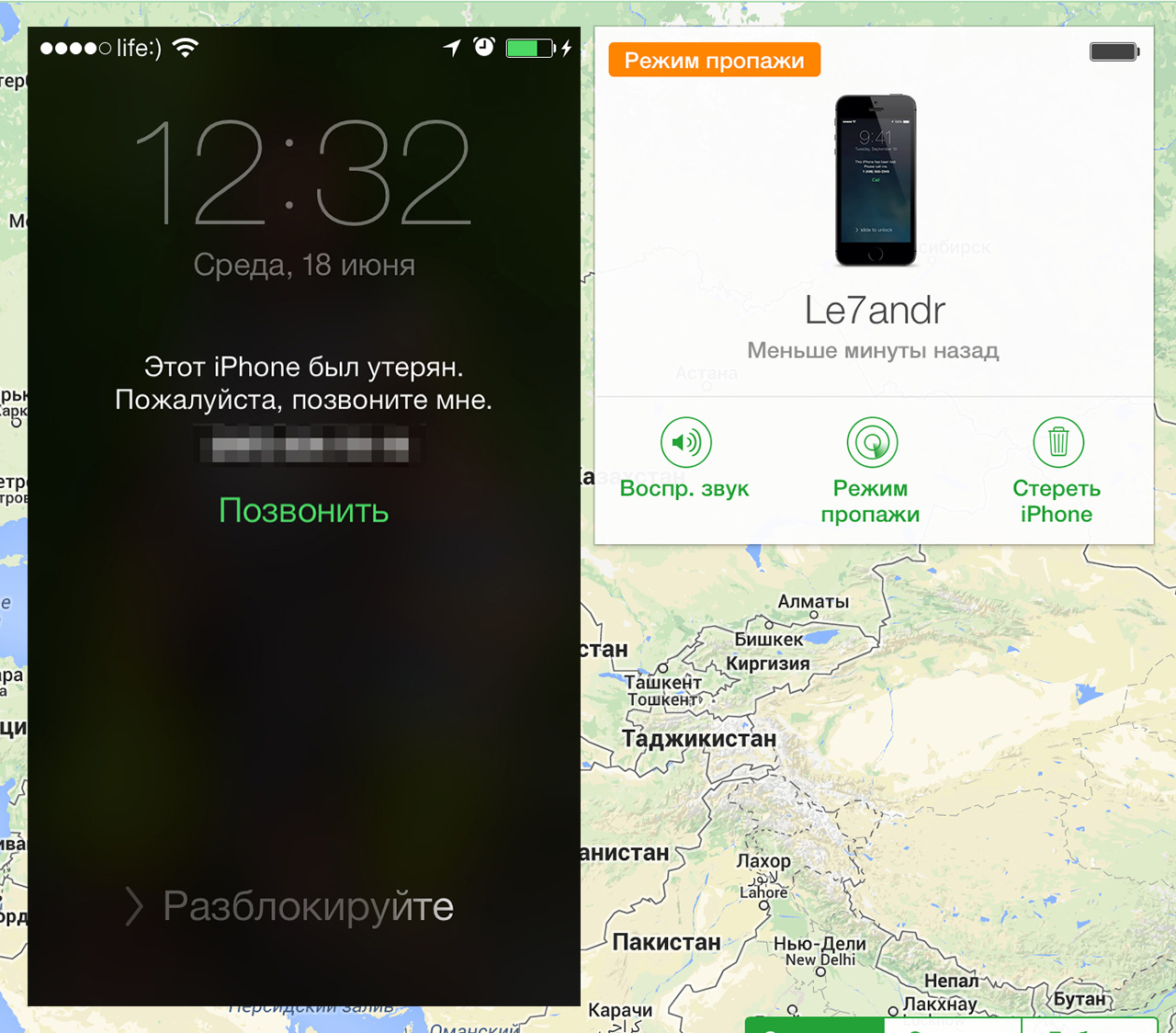

Ein iPhone mit aktuellem iOS kann nicht einfach von iCloud getrennt werden. (Bild von Alexander Varakin)Moderne iPhones sind recht gut geschützt. Sie können nicht einfach von Ihrem iCloud-Konto getrennt und auf dem Radiomarkt verkauft werden. Daher gibt es ganze betrügerische Verfahren zum Lösen von Geräten durch Phishing. Gute Forschung von AntonBo0oMüber dieses Phänomen: iCloud-Phisher und wo sie leben . Diebe versuchen, sich beim iCloud-Konto des Opfers anzumelden und das Telefon zu entsperren. Selbst wenn es dem Dieb gelang, die SIM-Karte zu entfernen und WLAN auszuschalten, bevor der Besitzer das Telefon sperren konnte, konnte er es nicht entsperren, wenn die Autorisierung per Fingerabdruck, Gesicht oder PIN-Code aktiviert war. Und das ist großartig.Es gibt viele Informationen über das Blockieren von iPhones. Diese Mechanismen wurden gut untersucht. Aber niemand diskutiert die gleichen Funktionen in Macbooks, es scheint, als ob sie nicht da sind. Leider sind alle MacBook-Modelle bis 2018 (ohne den T2- Chip ) gegen Diebe schutzlos und werden auf jeden Fall komplett gereinigt verkauft. Gleichzeitig können Sie das Leben eines Diebes so weit wie möglich verkomplizieren und Ihre Daten schützen.

Ein iPhone mit aktuellem iOS kann nicht einfach von iCloud getrennt werden. (Bild von Alexander Varakin)Moderne iPhones sind recht gut geschützt. Sie können nicht einfach von Ihrem iCloud-Konto getrennt und auf dem Radiomarkt verkauft werden. Daher gibt es ganze betrügerische Verfahren zum Lösen von Geräten durch Phishing. Gute Forschung von AntonBo0oMüber dieses Phänomen: iCloud-Phisher und wo sie leben . Diebe versuchen, sich beim iCloud-Konto des Opfers anzumelden und das Telefon zu entsperren. Selbst wenn es dem Dieb gelang, die SIM-Karte zu entfernen und WLAN auszuschalten, bevor der Besitzer das Telefon sperren konnte, konnte er es nicht entsperren, wenn die Autorisierung per Fingerabdruck, Gesicht oder PIN-Code aktiviert war. Und das ist großartig.Es gibt viele Informationen über das Blockieren von iPhones. Diese Mechanismen wurden gut untersucht. Aber niemand diskutiert die gleichen Funktionen in Macbooks, es scheint, als ob sie nicht da sind. Leider sind alle MacBook-Modelle bis 2018 (ohne den T2- Chip ) gegen Diebe schutzlos und werden auf jeden Fall komplett gereinigt verkauft. Gleichzeitig können Sie das Leben eines Diebes so weit wie möglich verkomplizieren und Ihre Daten schützen.Schritt 1: MacBook stehlen

Für einen realistischen Test aller Hypothesen müssen wir ein echtes MacBook stehlen. Weitere Erzählung werde ich im Namen des Diebes führen. Um zu verstehen, wie die Schutzmechanismen funktionieren, müssen Sie das reale Bedrohungsmodell ( Eindringlingsmodell ) reproduzieren .Laut dem Skript aus dem Video habe ich dem Opfer in einem Café das mitgelieferte MacBook gestohlen. Zum Zeitpunkt des Diebstahls schloss ich den Deckel, sodass der Laptop in den Ruhemodus ging und die Verbindung zum WLAN trennte. Dies ist ein wichtiger Punkt, da er das beliebteste Szenario reproduziert, in dem ein Laptop in die Hände eines Diebes fällt. Meistens schließen MacBook-Besitzer einfach den Deckel und stecken den Laptop in die Tasche, ohne den Computer auszuschalten. Die ganze Zeit, als ich meinen Computer verlor, war er in diesem Zustand - er schlief in einem Rucksack.Finden Sie My-Tracking-Geräte ohne Internet

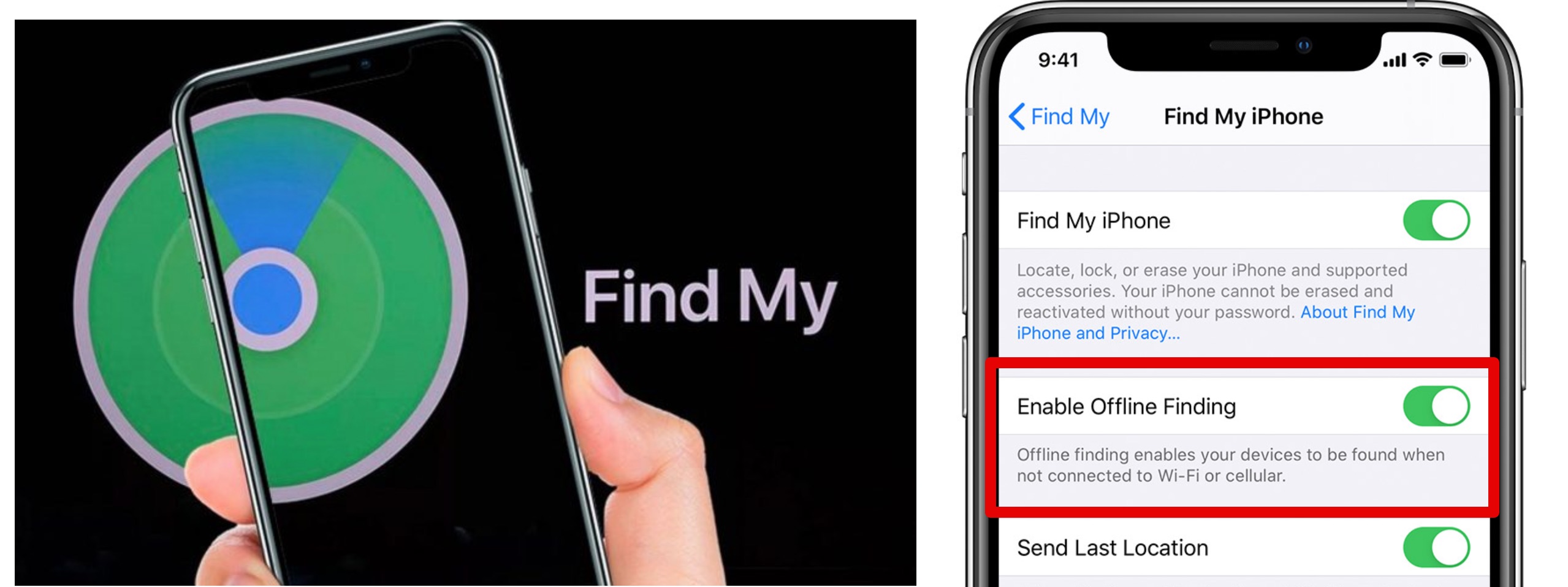

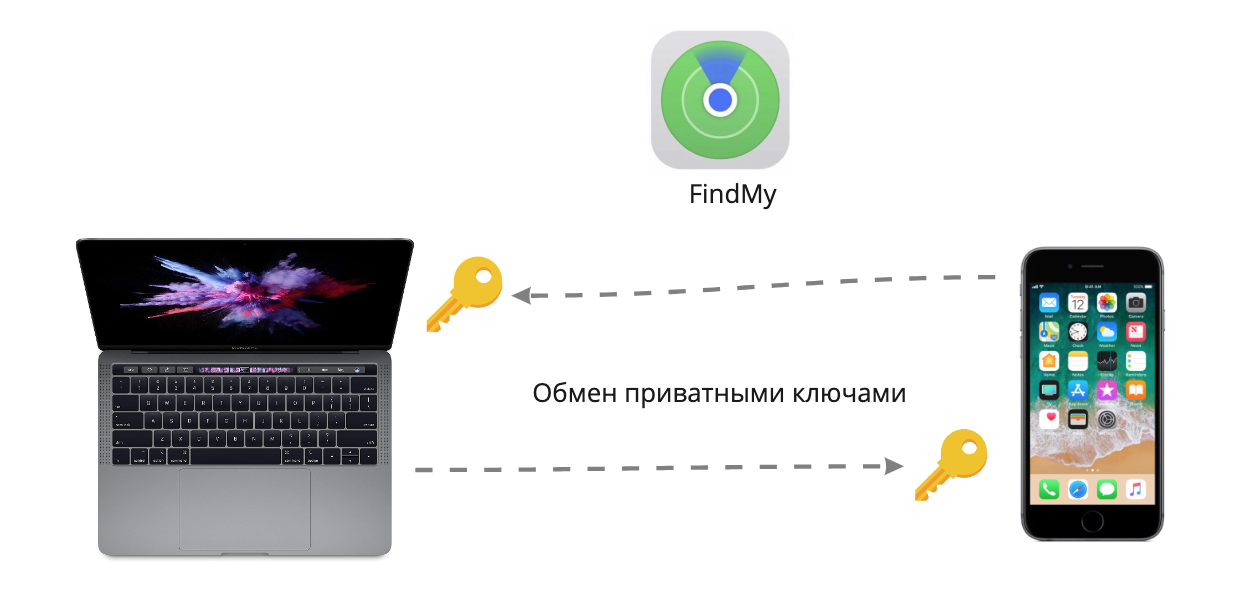

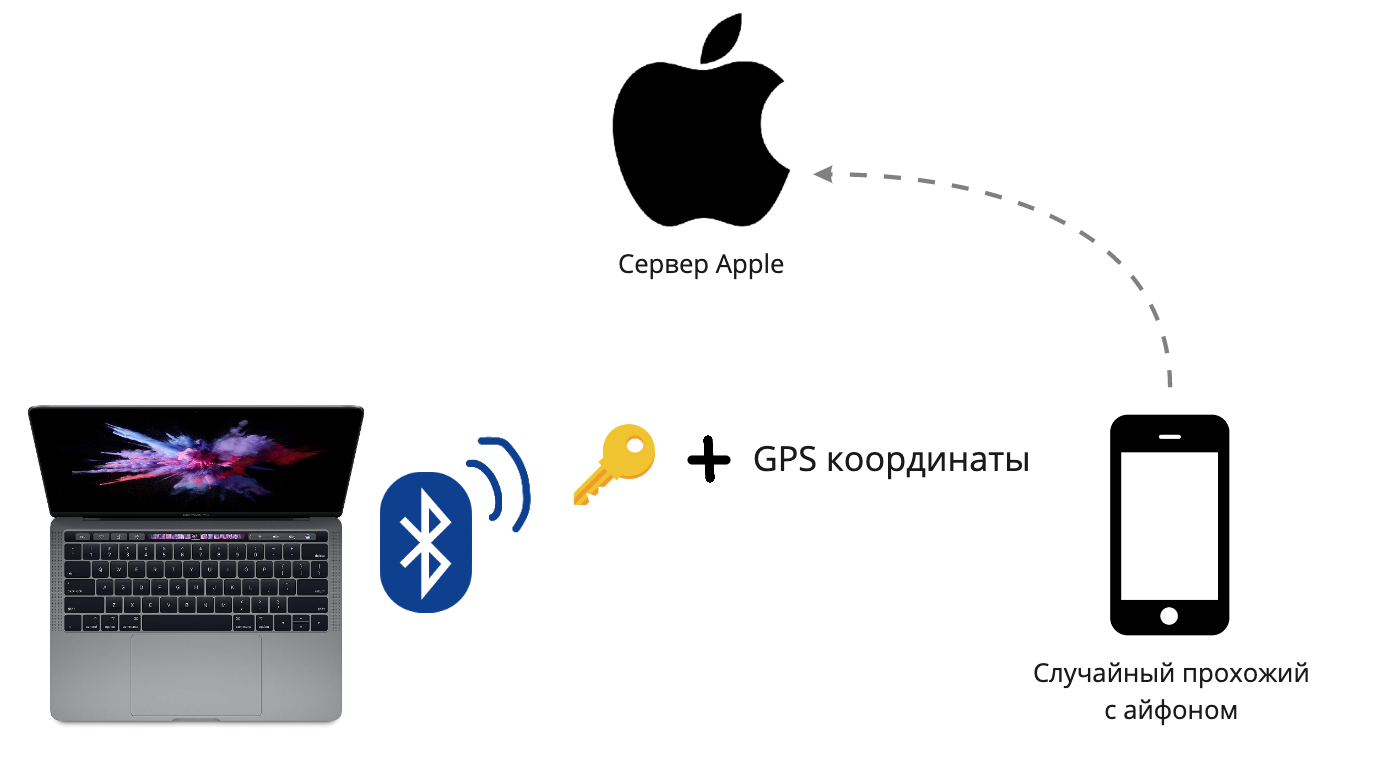

Apples neue Geotracking-Technologie ohne InternetGleich nach dem Diebstahl renne ich mit meiner gestohlenen MacBook-Achselhöhle zu meinem Labor. Stellen Sie sich vor, ich renne schneller als das Opfer und konnte mich verstecken. Gleichzeitig finden in der Stadt Aktionen statt, und ich renne eine überfüllte Straße entlang. Was wird das Opfer in diesem Moment tun? In Panik betritt er die FindMy-Anwendung und versucht, den Computer zu verfolgen oder zu blockieren. Sie können die Daten jedoch nicht blockieren oder löschen, da der Laptop keine Internetverbindung hat. Aber es stellt sich heraus, dass die tatsächlichen Koordinaten des Laptops auf der Karte angezeigt werden, und das ist erstaunlich!Im Jahr 2019 kündigte Apple eine aktualisierte FindMy-Anwendung und eine neue Methode zum Verfolgen von Geräten in den Einstellungen an, die als Offline-Suche bezeichnet werden. Die meisten Benutzer der Apple-Technologie kennen diese Funktion nicht.Das Funktionsprinzip lautet wie folgt: Zunächst müssen mindestens zwei Apple-Geräte an dasselbe iCloud-Konto gebunden sein. Beide Geräte müssen über das aktuelle Betriebssystem verfügen, mindestens iOS 13 und macOS 10.15 (Catalina). Wenn alle Bedingungen erfüllt sind, generieren beide Geräte Schlüssel und tauschen private Teile (privater Schlüssel) miteinander aus, sodass jedes Gerät die Nachrichten des anderen entschlüsseln kann.

Apples neue Geotracking-Technologie ohne InternetGleich nach dem Diebstahl renne ich mit meiner gestohlenen MacBook-Achselhöhle zu meinem Labor. Stellen Sie sich vor, ich renne schneller als das Opfer und konnte mich verstecken. Gleichzeitig finden in der Stadt Aktionen statt, und ich renne eine überfüllte Straße entlang. Was wird das Opfer in diesem Moment tun? In Panik betritt er die FindMy-Anwendung und versucht, den Computer zu verfolgen oder zu blockieren. Sie können die Daten jedoch nicht blockieren oder löschen, da der Laptop keine Internetverbindung hat. Aber es stellt sich heraus, dass die tatsächlichen Koordinaten des Laptops auf der Karte angezeigt werden, und das ist erstaunlich!Im Jahr 2019 kündigte Apple eine aktualisierte FindMy-Anwendung und eine neue Methode zum Verfolgen von Geräten in den Einstellungen an, die als Offline-Suche bezeichnet werden. Die meisten Benutzer der Apple-Technologie kennen diese Funktion nicht.Das Funktionsprinzip lautet wie folgt: Zunächst müssen mindestens zwei Apple-Geräte an dasselbe iCloud-Konto gebunden sein. Beide Geräte müssen über das aktuelle Betriebssystem verfügen, mindestens iOS 13 und macOS 10.15 (Catalina). Wenn alle Bedingungen erfüllt sind, generieren beide Geräte Schlüssel und tauschen private Teile (privater Schlüssel) miteinander aus, sodass jedes Gerät die Nachrichten des anderen entschlüsseln kann. Laut Apple werden diese Schlüssel nur auf Geräten und nicht auf dem Server gespeichert. Das heißt, Sie können die Funktion nur von einem anderen Gerät und nicht von icloud.com verwenden. Dies bedeutet, dass Sie nach dem Verlust beider Geräte auf icloud.com nur die Online-Geolokalisierung sehen können. Dies funktioniert nur, wenn das Gerät über einen Internetzugang verfügt, jedoch nicht offline.

Laut Apple werden diese Schlüssel nur auf Geräten und nicht auf dem Server gespeichert. Das heißt, Sie können die Funktion nur von einem anderen Gerät und nicht von icloud.com verwenden. Dies bedeutet, dass Sie nach dem Verlust beider Geräte auf icloud.com nur die Online-Geolokalisierung sehen können. Dies funktioniert nur, wenn das Gerät über einen Internetzugang verfügt, jedoch nicht offline. Wenn das Gerät kein Internet hat, z. B. ein Telefon ohne SIM-Karte oder ein MacBook ohne WLAN, sendet es spezielle Pakete über Bluetooth Low Energy mit seinem öffentlichen Schlüssel. Und jedes Apple-Gerät in der Nähe, beispielsweise ein zufälliger Passant mit einem iPhone, der ein solches Signal gehört hat, nimmt diesen Schlüssel automatisch, verschlüsselt ihn mit seinen aktuellen Koordinaten und sendet ihn an den Server. Dies erfordert keine Aktion des Benutzers. Alles geschieht im Hintergrund, während sich das Telefon in einer Tasche mit gesperrtem Bildschirm befindet. Eine Art proprietäres Botnetz mit leichten Noten von Mesh-Netzwerken.Unter macOS ist der Daemon / usr / libexec / searchpartyuseragent für diese Funktion verantwortlich . Die Schlüssel sollen im Schlüsselhalter unter dem Namen LocalBeaconStore → LocalBeaconStoreKey gespeichert sein. Es ist ärgerlich, dass BLE-Beacons nur gesendet werden, wenn das System eingeschaltet ist oder sich im Ruhemodus befindet. Das heißt, um eine solche Verfolgung auszuschalten, muss der Dieb nur die Abschalttaste gedrückt halten. Es wäre großartig, wenn diese Funktionalität direkt auf dem Bluetooth / WiFi-Chip funktioniert, wenn das Motherboard mit Standby-Strom versorgt wird.

Wenn das Gerät kein Internet hat, z. B. ein Telefon ohne SIM-Karte oder ein MacBook ohne WLAN, sendet es spezielle Pakete über Bluetooth Low Energy mit seinem öffentlichen Schlüssel. Und jedes Apple-Gerät in der Nähe, beispielsweise ein zufälliger Passant mit einem iPhone, der ein solches Signal gehört hat, nimmt diesen Schlüssel automatisch, verschlüsselt ihn mit seinen aktuellen Koordinaten und sendet ihn an den Server. Dies erfordert keine Aktion des Benutzers. Alles geschieht im Hintergrund, während sich das Telefon in einer Tasche mit gesperrtem Bildschirm befindet. Eine Art proprietäres Botnetz mit leichten Noten von Mesh-Netzwerken.Unter macOS ist der Daemon / usr / libexec / searchpartyuseragent für diese Funktion verantwortlich . Die Schlüssel sollen im Schlüsselhalter unter dem Namen LocalBeaconStore → LocalBeaconStoreKey gespeichert sein. Es ist ärgerlich, dass BLE-Beacons nur gesendet werden, wenn das System eingeschaltet ist oder sich im Ruhemodus befindet. Das heißt, um eine solche Verfolgung auszuschalten, muss der Dieb nur die Abschalttaste gedrückt halten. Es wäre großartig, wenn diese Funktionalität direkt auf dem Bluetooth / WiFi-Chip funktioniert, wenn das Motherboard mit Standby-Strom versorgt wird.Schritt 2: Ausblenden - Spoofing von Geotracking über einen Bluetooth-Proxy

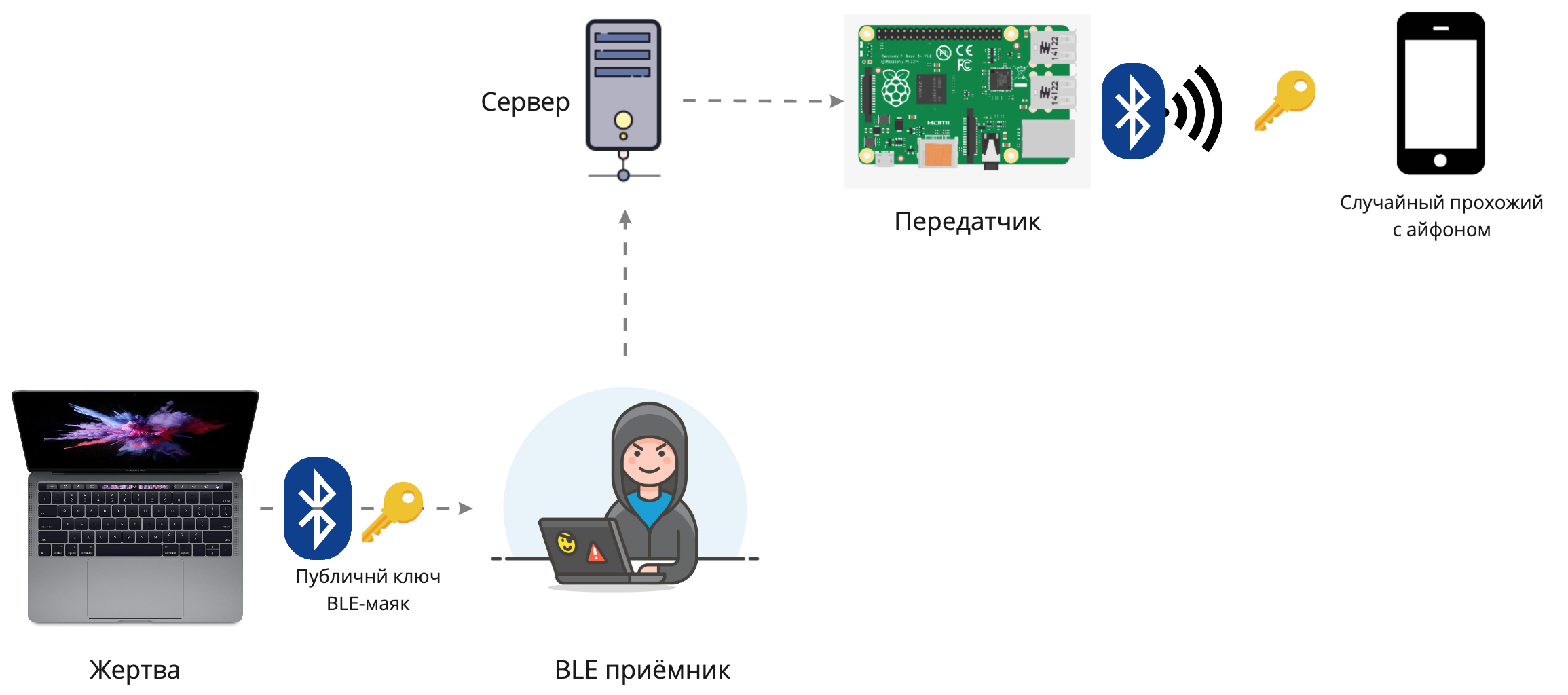

Ist es möglich, das System auszutricksen und dem Opfer eine falsche Adresse seines Laptops zu zeigen? Wenn das verlorene MacBook selbst seine Koordinaten nicht kennt, sondern nur einen öffentlichen Schlüssel sendet, fügt das Gerät, das das Signal empfangen hat, die Koordinaten hinzu. Dieses Schema ist also anfällig für Spoofing! Das BLE-Paketrelais überträgt alle gehörten Signale an den Fernsender.In der Schaltung mit dem Repeater hört der Empfänger alle Signale des Opfers ab und sendet sie über das Internet an den Sender. Zufällige Passanten, die das Signal empfangen haben, fügen ihre Koordinaten hinzu und senden es an den Server. Ich sitze mit dem Gerät des Opfers im Keller und der Sender befindet sich am anderen Ende der Stadt. Somit sieht das Opfer falsche Koordinaten.Um ein solches Schema zu erstellen, benötigen Sie zwei Computer mit BLE-Adaptern, die mit demselben Netzwerk und Framework verbunden sindBtleJuice .

Das BLE-Paketrelais überträgt alle gehörten Signale an den Fernsender.In der Schaltung mit dem Repeater hört der Empfänger alle Signale des Opfers ab und sendet sie über das Internet an den Sender. Zufällige Passanten, die das Signal empfangen haben, fügen ihre Koordinaten hinzu und senden es an den Server. Ich sitze mit dem Gerät des Opfers im Keller und der Sender befindet sich am anderen Ende der Stadt. Somit sieht das Opfer falsche Koordinaten.Um ein solches Schema zu erstellen, benötigen Sie zwei Computer mit BLE-Adaptern, die mit demselben Netzwerk und Framework verbunden sindBtleJuice .Das proprietäre Protokoll FindMy wurde noch nicht untersucht, das Format der BLE-Pakete ist unbekannt. Selbst die genauen Intervalle zwischen Beacon-Sendungen und die Bedingungen, unter denen diese Funktion aktiviert wird, sind unbekannt. Ein experimentell festgelegtes Intervall von 10-20 Minuten. Laut Apple ändert sich der private Schlüssel regelmäßig, aber wie oft ist unbekannt. Ich lade alle ein, an der Umkehrung des Protokolls teilzunehmen. Apple hat eine Beschreibung der von FindMy verwendeten Kryptographie.

UPD: Zum Zeitpunkt des Schreibens dieser Zeilen wurde eine in FindMy verwendete Kryptografiestudie veröffentlicht , der Autor berücksichtigt die technische Implementierung des Protokolls nicht und ich habe nicht ganz verstanden, worum es in der Arbeit ging.

Um Anfragen an den Sender zu senden, benötigen Sie einen Server und arbeiten mit einer minimalen Konfiguration wie RUVDS für 130 Rubel . Er hat pro Sekunde Tarifierung und Zahlung nur für die verwendeten Ressourcen. Für Habrayuzer gilt ein Rabatt von 15% auf den dontpanischen Aktionscode.

Schritt 3: Daten von einem Laptop stehlen

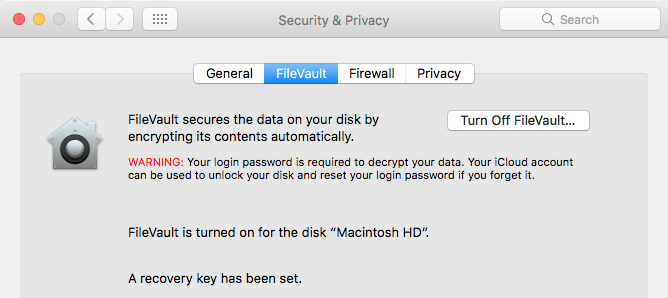

Daten auf einer Festplatte können viel wertvoller sein als das MacBook selbst. Was ist, wenn es Schlüssel für Bitcoin-Geldbörsen, Benutzernamen, Passwörter oder intime Fotos gibt? Versuchen Sie daher zunächst, die Daten auf der Festplatte zu lesen. Wir haben den Laptop im eingeschalteten Zustand gestohlen, aber zum Zeitpunkt des Diebstahls war die Abdeckung geschlossen und jetzt mit einem Benutzerkennwort gesperrt. Die meisten MacBook-Besitzer tragen sie im Schlafmodus, dh sie schließen einfach den Deckel. Dies ist der wahrscheinlichste Zustand, in dem ein Dieb einen Computer erhält.Der einfachste Weg, Daten zu lesen, ist das Booten von einem USB-Stick unter Linux. Wenn FileVault jedoch im System aktiviert ist, funktioniert das Lesen der Daten nicht. Daher ist ein Neustart für uns riskant, da nicht im Voraus bekannt ist, ob die Verschlüsselung aktiviert ist oder nicht. Während der Computer eingeschaltet ist, wird das Dateisystem genau entschlüsselt. Sie müssen also versuchen, ohne Neustart Zugriff zu erhalten.DMA-, FileVault . , DMA- Thunderbolt - IOMMU. Thunderclap Thunderbolt-, - .

Wir werden die Option eines brutalen Passworts aus dem Benutzerkonto nicht in Betracht ziehen, da es sich nicht um Sport handelt. Darüber hinaus fügt macOS nach fehlgeschlagenen Versuchen eine lange Verzögerung hinzu, bevor ein neues Kennwort eingegeben wird. Für einen solchen Angriff können Sie alle Hardware-Tools verwenden, mit denen Sie eine HID-Tastatur emulieren können, einschließlich Himbeer-Pi oder Arduino. Der entscheidende Punkt hier ist das Wörterbuch zur Auswahl. Ich rate Ihnen, ein Passwort mit mindestens einem Sonderzeichen und ohne Wörterbuchwörter zu verwenden. Dies ist völlig ausreichend, um sich gegen einen solchen Brutus zu verteidigen.Verbinden Sie einen gesperrten Laptop mit Wi-Fi

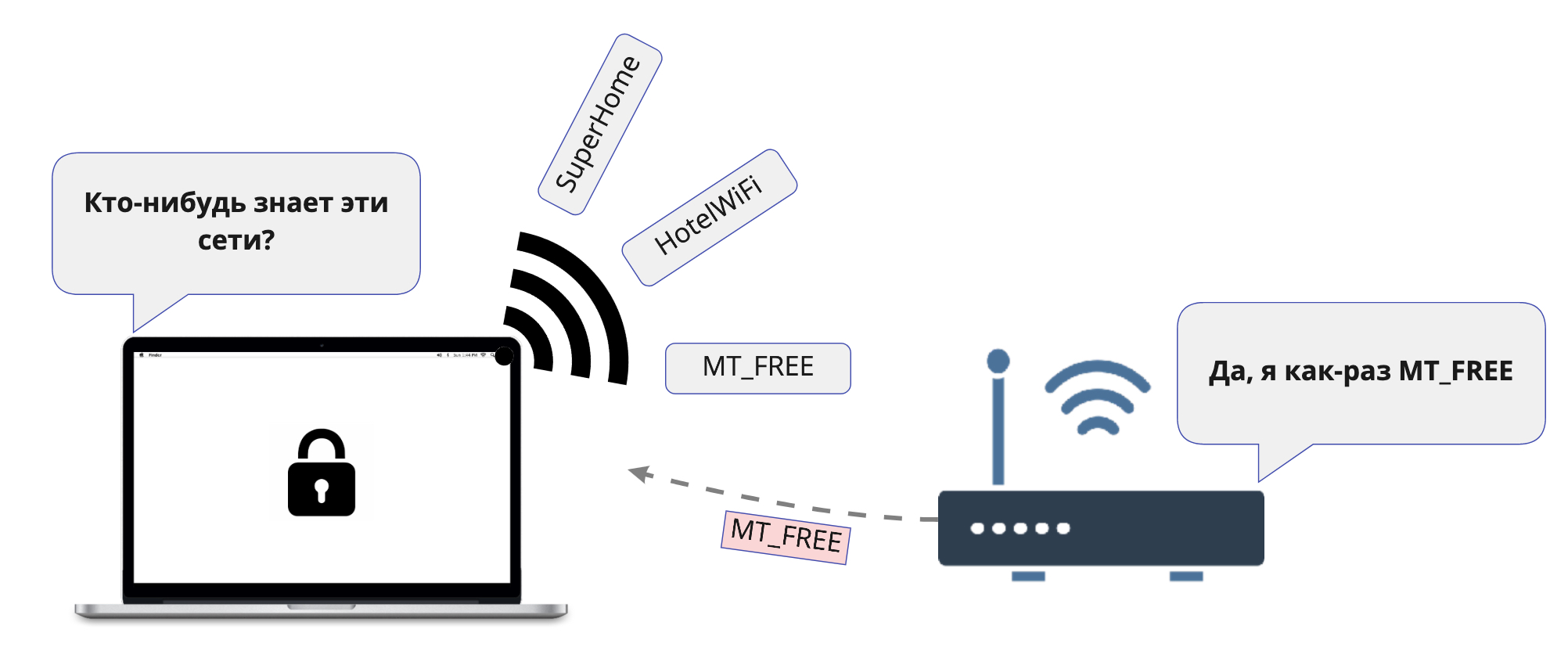

Versuchen Sie, während der Laptop eingeschaltet und das Dateisystem entsperrt ist, im Netzwerk darauf zu klopfen. Möglicherweise verfügt das Opfer über ein Netzwerklaufwerk oder andere Dienste, über die Sie hineinklettern können. Versuchen wir, den Laptop davon zu überzeugen, eine Verbindung zu unserem WLAN herzustellen. Wenn Geräte WiFi-Netzwerke scannen, senden sie auch die Namen der Netzwerke, mit denen sie kürzlich verbunden waren, in Testanforderungspaketen. Das heißt, während Sie durch die Stadt laufen, sendet Ihr Telefon oder Laptop den Namen Ihres WLAN-Heimnetzwerks in der Hoffnung, dass es darauf antwortet. Wie geplant sollte dies die Verbindung zum Netzwerk beschleunigen, wenn es sich in der Nähe befindet.Um herauszufinden, mit welchen Netzwerken der Laptop des Opfers verbunden werden kann, setze ich einen externen WLAN-Adapter neben ihn und schließe den Deckel des spontanen Faradayschen Käfigs. Jetzt hört der Adapter die Signale vom Laptop gut und hört andere nicht.Wir starten den Überwachungsmodus mit einem Filter für einen Pakettyp, da nur Beispielanforderungen angezeigt werden sollen.

Wenn Geräte WiFi-Netzwerke scannen, senden sie auch die Namen der Netzwerke, mit denen sie kürzlich verbunden waren, in Testanforderungspaketen. Das heißt, während Sie durch die Stadt laufen, sendet Ihr Telefon oder Laptop den Namen Ihres WLAN-Heimnetzwerks in der Hoffnung, dass es darauf antwortet. Wie geplant sollte dies die Verbindung zum Netzwerk beschleunigen, wenn es sich in der Nähe befindet.Um herauszufinden, mit welchen Netzwerken der Laptop des Opfers verbunden werden kann, setze ich einen externen WLAN-Adapter neben ihn und schließe den Deckel des spontanen Faradayschen Käfigs. Jetzt hört der Adapter die Signale vom Laptop gut und hört andere nicht.Wir starten den Überwachungsmodus mit einem Filter für einen Pakettyp, da nur Beispielanforderungen angezeigt werden sollen.tcpdump -e -l -I -i en0 type mgt subtype probe-req

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MGTS_GPON_1856)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MGTS_GPON_1856)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (Onlime)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MT_FREE)

Es ist ersichtlich, dass sich der Laptop an mehrere verschiedene Netzwerke erinnert, von denen es ähnliche wie zu Hause gibt. Es ist wichtig zu beachten, dass ein Laptop, der sich an ein Netzwerk mit einem Kennwort erinnert, keine automatische Verbindung herstellt, wenn es plötzlich ohne Kennwort, aber mit demselben Namen angezeigt wird. Aus diesen Namen können wir annehmen, dass die ersten beiden Netze höchstwahrscheinlich Passwörter hatten, aber das letzte ist das Moskauer Verkehrsnetz und es wurde anscheinend ohne Passwort im Speicher des Computers gespeichert.Diese Art von Angriff ist ziemlich alt, funktioniert aber manchmal immer noch. Es gibt automatische Tools wie hostapd-karma , die sofort auf alle Netzwerknamen reagieren.

Jetzt müssen wir den Zugangspunkt mit dem Namen des ausgewählten Netzwerks erhöhen, in unserem Fall MT_FREE, damit der Laptop automatisch eine Verbindung dazu herstellt. Es ist zu beachten, dass der Besitzer den Laptop sofort blockieren und die Festplatte reinigen kann, wenn er ins Internet gelangt. Sie können das Internet jedoch nicht vollständig trennen, da sich macOS andernfalls sofort von einem solchen WiFi-Netzwerk trennen kann, wenn es defekt ist. Daher muss ein funktionierender DHCP, DNS-Resolver und Internet über HTTP vorhanden sein, damit die Captive-Portal-Tests funktionieren. Es reicht aus, nur den TCP-Port 80 im Internet zu öffnen, und macOS geht davon aus, dass das Netzwerk absolut normal ist, während die Diebstahlsicherungsfunktionen von iCloud nicht funktionieren.Wenn das MacBook erfolgreich eine Verbindung zu WiFi herstellt, müssen wir es nur über das Netzwerk nach offenen Diensten, Netzwerkball usw. durchsuchen. Ich werde Ihnen nicht sagen, wie Sie dies tun sollen, da dies den Rahmen dieses Artikels sprengt.Wir müssen ehrlich zugeben, dass die meisten Benutzer die Standardeinstellungen verwenden und keine zusätzlichen Netzwerkdienste konfigurieren, sodass die Erfolgsaussichten bei einem solchen Angriff vernachlässigbar sind. Aber es war trotzdem einen Versuch wert, da dies die letzte verfügbare Möglichkeit ist, mit einem System zu interagieren, das über ein entschlüsseltes Laufwerk verfügt.

Starten Sie das Unbekannte neu

Ich möchte Sie daran erinnern, dass wir beim Laden des Systems nicht herausfinden konnten, ob die FileVault-Festplattenverschlüsselung aktiviert war. Um dies zu überprüfen, müssen Sie den Laptop neu starten. Dies kann nur durch Halten des Netzschalters erfolgen, da auf dem Bildschirm einer gesperrten Sitzung kein Energieverwaltungsmenü angezeigt wird. Darüber hinaus gibt es zwei mögliche Szenarien:

Ich möchte Sie daran erinnern, dass wir beim Laden des Systems nicht herausfinden konnten, ob die FileVault-Festplattenverschlüsselung aktiviert war. Um dies zu überprüfen, müssen Sie den Laptop neu starten. Dies kann nur durch Halten des Netzschalters erfolgen, da auf dem Bildschirm einer gesperrten Sitzung kein Energieverwaltungsmenü angezeigt wird. Darüber hinaus gibt es zwei mögliche Szenarien:FileVault nicht konfiguriert

Einfache Eisbahn! Booten Sie einfach vom USB-Stick oder entfernen Sie die Festplatte (bei Modellen bis 2016). Alle Dateien unseres Opfers sind im Klartext verfügbar. Unter Linux müssen Sie sich ein wenig mit der Konfiguration von fuse-apfs verwechseln .FileVault aktiviert

Wenn Sie FileVault zum ersten Mal konfigurieren, wird empfohlen, den Laufwerkverschlüsselungsschlüssel in iCloud herunterzuladen. Theoretisch könnte ein Dieb das Konto des Opfers angreifen. In diesem Artikel werden Phishing-Angriffe jedoch nicht berücksichtigt. Es gibt verschiedene Tools für FileVault Brute: kommerzielle Programme von Elcomsoft und Open Source-Programme wie apfs2john zur Verwendung mit John The Ripper .Höchstwahrscheinlich wird ein gewöhnlicher Dieb keine Ressourcen für die Brutalität Ihrer Festplatte ausgeben, es sei denn, dies ist ein gezielter Angriff auf Daten. Der Einfachheit halber nehmen wir an, dass ein Nicht-Wörterbuch-Passwort mit 6-8 Zeichen verschiedener Register unter Verwendung von Sonderzeichen unverwundbar ist.Wie es funktionieren soll wie von Apple geplant

Lange Zeit konnte ich nicht genau verstehen, wie Apple die Arbeit von Find My Mac im wirklichen Leben darstellt. Wenn Sie beim ersten Einrichten des Systems die Standardempfehlungen befolgen, erhält der Benutzer einen Computer mit aktiviertem FileVault und der Angreifer kann sich nie anmelden, um im Internet zu klopfen und alle Fallen zu aktivieren . Das einzig mögliche Szenario ist ein Gastkonto. Der Idee zufolge gelangt der Dieb nach einem Neustart zum Kennworteingabebildschirm, um die Festplatte zu entsperren. Ohne das Passwort zu erraten, wählt er das Gastkonto aus und lädt in den Nur-Safari-Modus. Dies ist eine spezielle Betriebsart, die nur dem Gastkonto zur Verfügung steht. Es wird nur ein Programm ausgeführt - der Safari-Browser. Tatsache ist, dass bei Aktivierung von FileVault ein Teil der Festplatte für die Wiederherstellungspartition unverschlüsselt bleibt. Es speichert ein minimales MacOS-Image, von hier aus startet Safari. In diesem Modus kann der Dieb eine Verbindung zum Internet herstellen. Hier kontaktiert der Laptop iCloud und kann Remote-Bestellungen des Besitzers ausführen.

Das einzig mögliche Szenario ist ein Gastkonto. Der Idee zufolge gelangt der Dieb nach einem Neustart zum Kennworteingabebildschirm, um die Festplatte zu entsperren. Ohne das Passwort zu erraten, wählt er das Gastkonto aus und lädt in den Nur-Safari-Modus. Dies ist eine spezielle Betriebsart, die nur dem Gastkonto zur Verfügung steht. Es wird nur ein Programm ausgeführt - der Safari-Browser. Tatsache ist, dass bei Aktivierung von FileVault ein Teil der Festplatte für die Wiederherstellungspartition unverschlüsselt bleibt. Es speichert ein minimales MacOS-Image, von hier aus startet Safari. In diesem Modus kann der Dieb eine Verbindung zum Internet herstellen. Hier kontaktiert der Laptop iCloud und kann Remote-Bestellungen des Besitzers ausführen.Schritt 4: MacBook verkaufen

Arbeiten mit NVRAM-Variablen

Der Dieb hat also Zugriff auf die Daten erhalten oder nicht und möchte den Laptop dann auf dem Sekundärmarkt verkaufen. Dazu muss er den Computer von den iCloud-Konten trennen und das Betriebssystem neu installieren. Zusätzlich zum Betriebssystem selbst auf der Festplatte verfügt das MacBook über NVRAM-Variablen, die auf einem USB-Flash-Laufwerk im Motherboard gespeichert sind. Diese Daten bleiben nach derNeuinstallation von macOS erhalten. Sie speichern ein Token, anhand dessen der Server die Bindung des MacBook an das iCloud-Konto erkennt.Um mit Variablen aus dem Benutzerbereich zu arbeiten, gibt es das Dienstprogramm nvram :Beispiel für meinen Mac-Token finden# Find My Mac

$ nvram fmm-mobileme-token-FMM

fmm-mobileme-token-FMM bplist00%dc%01%02%03%04%05%06%07%08%09%0a%0b%0c%0d%0e%10%0d%11%0d%12%13%14%15%16%1d_%10%0funregisterState_%10%12enabledDataclassesYauthToken^disableContextVuserid]enableContextXusernameXpersonIDWaddTimeTguidXuserInfo_%10%13dataclassProperties%10%00%a1%0f_%10!com.apple.Dataclass.DeviceLocator_%10%ccEAADAAAABLwIAAAAAF6Jva4RDmqzLmljbG91ZC5hdXRovQA_OvlxQ5x0ULxeZIwLf9ZKD2GL8xWXoQiCKVs4tSztt-QZ2ZPlgZqpHekekaGd06Bm20kyU4m1ryRhBPR5DNSSbfzrKM_Ap0elpAitBDkGyHGjTe9c5WajVpfvWe_RGFhcamieaVhGQGzsiFGe11nt1PtCzA~~%11%01%f5_%10%11ivan@ivanov.comZ1253943158#A%d7%a2or%f3kP_%10$7C83E2DA-8A39-414E-B004-4DE79E4D35B3%d3%17%18%19%1a%1b%1c_%10%15InUseOwnerDisplayName_%10%13InUseOwnerFirstName_%10%12InUseOwnerLastName]ivan ivanovUivanWivanov%d1%0f%1e%d5%1f !"#$%25&'(VapsEnvXhostname]idsIdentifierVscheme]authMechanismZProduction_%10%13p09-fmip.icloud.com_%10$0FFD23C3-F469-42C1-97E0-FD8EE1F80502UhttpsUtoken%00%08%00!%003%00H%00R%00a%00h%00v%00%7f%00%88%00%90%00%95%00%9e%00%b4%00%b6%00%b8%00%dc%01%ab%01%ae%01%c2%01%cd%01%d6%01%fd%02%04%02%1c%022%02G%02U%02[%02c%02f%02q%02x%02%81%02%8f%02%96%02%a4%02%af%02%c5%02%ec%02%f2%00%00%00%00%00%00%02%01%00%00%00%00%00%00%00)%00%00%00%00%00%00%00%00%00%00%00%00%00%00%02%f8

Interessanterweise verbirgt die offizielle Hilfe für den Befehl nvram einige Funktionen. Das auf Wikileaks veröffentlichte Handbuch zu durchgesickerten CIA-Dokumenten: EFI-Grundlagen: NVRAM-Variablen erwies sich als viel nützlicher . Es stellt sich heraus, dass das Dienstprogramm direkt mit UEFI-Variablen (efi vars) arbeiten kann. Die Werte der meisten Variablen können jedoch nur bei deaktiviertem SIP (System Integrity Protection) geändert werden.UPD: Mein Zugriff auf EFI-Variablen über das Dienstprogramm nvram unter macOS Catalina funktioniert bei mir nicht mehr. Die GUID, Variablennamen oder Programmsyntax haben sich möglicherweise geändert. Die Relevanz von Variablen muss über die UEFI-Shell oder Linux überprüft werden.Um einen gestohlenen Laptop zu lösen, löschen Sie einfach die nvram-Variablen und installieren Sie das Betriebssystem neu. Um nvram zurückzusetzen, benötigen SieHalten Sie beim Laden eines Laptops Befehlstaste (⌘) + Wahltaste + P + R gedrückt. Dies reicht aus, damit der iCloud-Server das Gerät nicht mehr als Mitglied eines bestimmten iCloud-Kontos betrachtet. Und obwohl die Seriennummer des Motherboards nach dem Zurücksetzen des NVRAM gleich bleibt, können Sie mit iCloud den Laptop mit einem neuen Konto verknüpfen.Passwort auf UEFI

In den vorherigen Schritten haben wir vom USB-Flash-Laufwerk (Optionstaste beim Booten) gebootet und nvram zurückgesetzt. Es stellt sich jedoch heraus, dass all dies mit einem UEFI-Passwort deaktiviert werden kann. Übrigens wissen nur wenige Menschen unter erfahrenen Mohnnutzern davon. Das installierte Passwort für die Firmware verbietet solche Aktionen:

In den vorherigen Schritten haben wir vom USB-Flash-Laufwerk (Optionstaste beim Booten) gebootet und nvram zurückgesetzt. Es stellt sich jedoch heraus, dass all dies mit einem UEFI-Passwort deaktiviert werden kann. Übrigens wissen nur wenige Menschen unter erfahrenen Mohnnutzern davon. Das installierte Passwort für die Firmware verbietet solche Aktionen:- Setzen Sie den NVRAM beim Booten zurück

- SMC-Reset

- Wählen Sie eine andere Startmethode (Wahltaste)

In jedem Fall wird ein Passwort angefordert. Das heißt, der Dieb kann nicht vom USB-Flash-Laufwerk booten und den Computer nicht einfach von iloud lösen, indem er das Find My Mac-Token von nvram entfernt. Es funktioniert auch nicht einfach, das Betriebssystem neu zu installieren. Sie können im Wiederherstellungsmodus ein Kennwort für UEFI festlegen. Halten Sie dazu beim Booten CMD + R gedrückt und wählen Sie im Menü die Option Startup Security Utility.Aber nicht alles ist so rosig, das Passwort auf der UEFI schützt nicht. Auf Macbooks werden bis 2019 UEFI-Firmware- und NVRAM-Variablen auf einem normalen SPI-Flash-Laufwerk gespeichert, mit dem Sie sich mit dem Programmierer verbinden und alle Daten ohne Autorisierung ändern können.

Sie können im Wiederherstellungsmodus ein Kennwort für UEFI festlegen. Halten Sie dazu beim Booten CMD + R gedrückt und wählen Sie im Menü die Option Startup Security Utility.Aber nicht alles ist so rosig, das Passwort auf der UEFI schützt nicht. Auf Macbooks werden bis 2019 UEFI-Firmware- und NVRAM-Variablen auf einem normalen SPI-Flash-Laufwerk gespeichert, mit dem Sie sich mit dem Programmierer verbinden und alle Daten ohne Autorisierung ändern können.UEFI-Passwort zurücksetzen

Bei allen MacBooks ohne T2-Chip ist die Firmware auf dem Motherboard in keiner Weise geschützt. Es kann leicht neu geflasht werden, einschließlich des Entfernens des Passworts für UEFI. Schließen Sie dazu einfach den Programmierer an den Debug-Anschluss auf dem Motherboard an, und Sie können mit dem Speicherchip wie mit einem normalen Flash-Laufwerk arbeiten. Universalkabel für die Firmware des Flash-Laufwerks für alle Modelle von MacbooksDiese Anschlüsse sind verwirrend , da sie keinen Schlüssel haben, dh von verschiedenen Seiten angeschlossen werden können. Bei verschiedenen MacBook-Modellen befindet sich der Anschluss an verschiedenen Stellen. Manchmal muss die Stromversorgung des 3,3-V-Flash-Laufwerks separat verlötet werden. Daher müssen Sie manchmal die Schaltung eines bestimmten Motherboards sorgfältig untersuchen.

Universalkabel für die Firmware des Flash-Laufwerks für alle Modelle von MacbooksDiese Anschlüsse sind verwirrend , da sie keinen Schlüssel haben, dh von verschiedenen Seiten angeschlossen werden können. Bei verschiedenen MacBook-Modellen befindet sich der Anschluss an verschiedenen Stellen. Manchmal muss die Stromversorgung des 3,3-V-Flash-Laufwerks separat verlötet werden. Daher müssen Sie manchmal die Schaltung eines bestimmten Motherboards sorgfältig untersuchen. Es gibt auch vollständig autonome Geräte, die den gewünschten Offset in der Firmware finden und im laufenden Betrieb abklopfen, wodurch das UEFI-Kennwort deaktiviert wird. In einigen Service-Centern, in denen sie anbieten, das Kennwort auf UEFI zu entfernen, ziehen sie es vor, den Speicherchip zu entlöten und im Clip des Programmiergeräts zu flashen.

Es gibt auch vollständig autonome Geräte, die den gewünschten Offset in der Firmware finden und im laufenden Betrieb abklopfen, wodurch das UEFI-Kennwort deaktiviert wird. In einigen Service-Centern, in denen sie anbieten, das Kennwort auf UEFI zu entfernen, ziehen sie es vor, den Speicherchip zu entlöten und im Clip des Programmiergeräts zu flashen.UEFI-Implantate

Es gibt eine separate exotische externe Karte mit EEPROM, die sofort in den Debug-Connector eingesetzt wird. Normalerweise werden sie bereits unter dem gewünschten Motherboard geflasht. Unmittelbar nach der Installation startet der Computer von diesem Flash-Laufwerk und ignoriert das native Motherboard, das auf das Motherboard gelötet ist. In diesem Fall kann das native Flash-Laufwerk mit dem Firmware-Kennwort verbleiben. Es ist praktisch, solche Implantate für Experimente mit UEFI-Patches zu verwenden. Sie können jederzeit auf Ihre native Firmware zurückgreifen, indem Sie einfach das Modul herausziehen.

Phishing-Diebstahlsicherung

Ich war so verärgert über die Nutzlosigkeit aller Apple-Diebstahlsicherungssysteme, dass ich mich entschied, meine eigenen zu entwickeln. Dies war vor der Ankündigung des T2-Chips, so dass es unmöglich war, sich auf Hardwareschutz zu verlassen, und ich beschloss, den Dieb einfach zu täuschen, damit er selbst alles tat, was erforderlich war.Das Schema ist wie folgt:- Auf der Festplatte des MacBook wird eine kleine Linux-Partition hervorgehoben. Der moderne Kernel (efistub) kann sofort ohne Zwischen-Bootloader wie refind booten. Ich habe darüber in einem Linux- Artikel in einer einzigen Datei für ein Macbook geschrieben. Standardmäßig startet der Laptop Linux, wodurch der als macOS getarnte Assistent für die Ersteinrichtung gestartet wird. Im Video wird es ab 7:00 Uhr gezeigt.

- , macOS , () , nvram: macOS . , , . , . , . . , , .

- Der Setup-Assistent bietet an, die Ersteinrichtung des Systems durchzuführen und fordert Sie dazu auf, eine Verbindung zu WiFi herzustellen. Dann zeichnet er den gefälschten Prozess des Herunterladens von etwas, tippt in diesem Moment auf den Server und gewährt dem tatsächlichen Eigentümer vollen Zugriff.

- Der BSSID-Besitzer von WiFi-Zugangspunkten findet den Standort des Laptops, kann Ton vom Mikrofon hören und den Dieb durch die Kamera beobachten usw. Während die Benutzeroberfläche des Setup-Assistenten den Download-Vorgang für gefälschte Updates anzeigt, reist der Besitzer des Laptops bereits zur Adresse.

Infolgedessen habe ich den Serverteil nicht fertiggestellt, aber hier sind die Quellen des Setup-Assistenten für Electron. Es sieht übrigens sehr glaubwürdig aus, ich würde sogar verführt werden.Demonstration auf Video:Ergebnisse

- FindMy . . , , . , . , !

- FileVault! . . , . , , , , . , , .

- [] . UEFI, Safari Only Mode. , .

- UEFI. iCloud. , , .

- T2. , 2. , EEPROM . .