Hallo alle zusammen. Im Vorfeld des Starts des Kali Linux Workshops haben wir eine Übersetzung eines interessanten Artikels für Sie vorbereitet.

Der heutige Leitfaden führt Sie in die Grundlagen des Einstiegs in das Aircrack-ng ein . Natürlich ist es unmöglich, alle erforderlichen Informationen bereitzustellen und jedes Szenario abzudecken. Machen Sie sich bereit für Ihre Hausaufgaben und recherchieren Sie selbst. Es gibt viele zusätzliche Tutorials und andere nützliche Informationen im Forum und im Wiki .Trotz der Tatsache, dass es nicht alle Schritte von Anfang bis Ende abdeckt, beschreibt das Simple WEP Crack- Handbuch detaillierter, wie man mit Aircrack-ng arbeitet .Geräteeinrichtung, Installation von Aircrack-ng

Der erste Schritt, damit Aircrack-ng auf Ihrem Linux-System ordnungsgemäß funktioniert , besteht darin, den entsprechenden Treiber für Ihre Netzwerkkarte zu patchen und zu installieren. Viele Karten funktionieren mit mehreren Treibern, einige bieten die erforderliche Funktionalität für die Verwendung von Aircrack-ng , andere nicht.Ich denke, es ist unnötig zu sagen, dass Sie eine Netzwerkkarte benötigen, die mit dem aircrack-ng- Paket kompatibel ist . Das heißt, die Hardware, die vollständig kompatibel ist und die Paketinjektion implementieren kann. Mit einer kompatiblen Netzwerkkarte können Sie sich in weniger als einer Stunde in einen drahtlosen Zugangspunkt hacken.Informationen dazu, zu welcher Kategorie Ihre Karte gehört, finden Sie auf der Seite Hardwarekompatibilität.. Lesen Sie das Tutorial: Ist meine WLAN-Karte kompatibel? wenn Sie nicht wissen, wie Sie mit dem Tisch umgehen sollen. Dies hindert Sie jedoch nicht daran, das Handbuch zu lesen, wodurch Sie etwas Neues lernen und bestimmte Eigenschaften Ihrer Karte sicherstellen können.Um zu beginnen, müssen Sie wissen, welcher Chipsatz in Ihrer Netzwerkkarte verwendet wird und welchen Treiber Sie dafür benötigen. Sie müssen dies anhand der Informationen im obigen Absatz ermitteln. Im Treiberbereich erfahren Sie, welche Treiber Sie benötigen.Aircrack-ng Installation

Sie können die neueste Version von aircrack-ng herunterladen, indem Sie sie von der Startseite herunterladen , oder Sie können eine Penetrationstest-Distribution wie Kali Linux oder Pentoo verwenden, in der die neueste Version von aircrack-ng installiert ist .Informationen zum Installieren von aircrack-ng finden Sie in der Dokumentation auf der Installationsseite .IEEE 802.11-Grundlagen

Nun, da alles fertig ist, ist es Zeit anzuhalten, bevor wir Maßnahmen ergreifen und etwas über die Funktionsweise drahtloser Netzwerke lernen.Der nächste Teil ist wichtig zu verstehen, um herauszufinden, ob etwas nicht wie erwartet funktioniert. Wenn Sie verstehen, wie alles funktioniert, können Sie das Problem leichter finden oder zumindest richtig beschreiben, damit Ihnen jemand anderes helfen kann. Hier ist alles etwas abstrus, und Sie können diesen Teil überspringen. Das Hacken von drahtlosen Netzwerken erfordert jedoch ein wenig Wissen. Daher ist das Hacken etwas mehr als nur die Eingabe eines Befehls und die Möglichkeit, dass Aircrack alles für Sie erledigt.So finden Sie ein drahtloses Netzwerk

Dieser Teil ist eine kurze Einführung in verwaltete Netzwerke, die mit Access Points (APs) arbeiten. Jeder Zugangspunkt sendet ungefähr 10 sogenannte Beacon-Frames pro Sekunde. Diese Pakete enthalten die folgenden Informationen:- Netzwerkname (ESSID)

- Wird Verschlüsselung verwendet (und welche Verschlüsselung verwendet wird, beachten Sie jedoch, dass diese Informationen möglicherweise nicht nur wahr sind, weil der Access Point sie meldet);

- Welche Datenraten werden unterstützt (in MBit)?

- Auf welchem Kanal befindet sich das Netzwerk?

Diese Informationen werden in einem Tool angezeigt, das speziell mit diesem Netzwerk verbunden ist. Es wird angezeigt, wenn Sie der Karte erlauben, Netzwerke mit zu scannen, iwlist <interface> scanNetzwerkverbindung

Es gibt verschiedene Möglichkeiten, eine Verbindung zu einem drahtlosen Netzwerk herzustellen. In den meisten Fällen wird die Open System-Authentifizierung verwendet. (Optional: Wenn Sie mehr über die Authentifizierung erfahren möchten, lesen Sie diese Informationen .)Öffnen Sie die Systemauthentifizierung:- Fordert die Authentifizierung des Zugriffspunkts an.

- Der Access Point antwortet: OK, Sie sind authentifiziert.

- Fordert die Zuordnung von Zugangspunkten an;

- Der Access Point antwortet: OK, Sie sind verbunden.

Dies ist der einfachste Fall, aber Probleme treten auf, wenn Sie keine Zugriffsrechte haben, weil:- Es verwendet WPA / WPA2 und Sie benötigen eine APOL-Authentifizierung. Der Zugangspunkt wird im zweiten Schritt abgelehnt.

- Der Access Point verfügt über eine Liste zulässiger Clients (MAC-Adressen) und ermöglicht niemandem, eine Verbindung herzustellen. Dies wird als MAC-Filterung bezeichnet.

- Shared Key Authentication, WEP-, . (. « ?» )

Als erstes müssen Sie ein potenzielles Ziel finden. Das aircrack-ng-Paket enthält hierfür airodump-ng , Sie können jedoch auch andere Programme wie Kismet verwenden .Bevor Sie nach Netzwerken suchen, müssen Sie Ihre Karte in den sogenannten „Überwachungsmodus“ versetzen. Der Überwachungsmodus ist ein spezieller Modus, mit dem Ihr Computer Netzwerkpakete abhören kann. In diesem Modus können auch Injektionen injiziert werden. Wir werden das nächste Mal über Injektionen sprechen.Verwenden Sie airmon-ng, um die Netzwerkkarte in den Überwachungsmodus zu versetzen :airmon-ng start wlan0

Sie erstellen also eine weitere Schnittstelle und fügen "mon" hinzu . So wird wlan0 zu wlan0mon . Um zu überprüfen, ob sich die Netzwerkkarte tatsächlich im Überwachungsmodus befindet, tun Sie dies iwconfigund überzeugen Sie sich selbst.Führen Sie dann airodump-ng aus , um nach Netzwerken zu suchen:airodump-ng wlan0mon

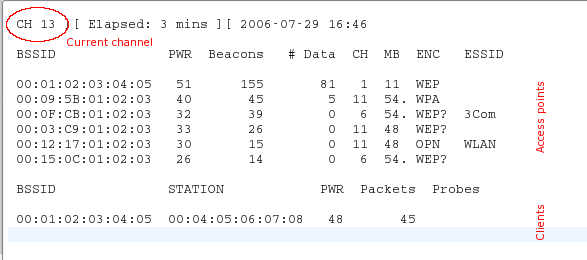

Wenn airodump-ng keine Verbindung zum WLAN-Gerät herstellen kann, wird Folgendes angezeigt : airodump-ng springt von Kanal zu Kanal und zeigt alle Zugriffspunkte an, von denen es Beacons empfängt. Die Kanäle 1 bis 14 werden für 802.11 b- und g-Standards verwendet (in den USA dürfen nur 1 bis 11 verwendet werden; in Europa von 1 bis 13 mit einigen Ausnahmen; in Japan von 1 bis 14). 802.11a arbeitet im 5-GHz-Band und seine Verfügbarkeit variiert in verschiedenen Ländern stärker als im 2,4-GHz-Band. Im Allgemeinen beginnen bekannte Kanäle zwischen 36 (32 in einigen Ländern) und 64 (68 in einigen Ländern) und zwischen 96 und 165. Auf Wikipedia finden Sie weitere Informationen zur Verfügbarkeit von Kanälen. Unter Linux ist es wichtig, die Übertragung bestimmter Kanäle für Ihr Land zuzulassen / zu deaktivierenCentral Regulatory Domain Agent ; Es muss jedoch entsprechend konfiguriert werden.Der aktuelle Kanal wird oben links angezeigt.Nach einer Weile werden Access Points und (hoffentlich) einige verwandte Clients angezeigt.Der obere Block zeigt die erkannten Zugriffspunkte:Der untere Block zeigt die erkannten Clients:Jetzt müssen Sie das Zielnetzwerk überwachen. Es muss mindestens ein Client damit verbunden sein, da das Hacken von Netzwerken ohne Clients ein komplizierteres Thema ist (siehe So hacken Sie WEP ohne Clients ). Sie sollte WEP-Verschlüsselung verwenden und ein gutes Signal haben. Möglicherweise können Sie die Position der Antenne ändern, um den Signalempfang zu verbessern. Manchmal können einige Zentimeter für die Signalstärke entscheidend sein.Im obigen Beispiel gibt es ein Netzwerk 00: 01: 02: 03: 04: 05. Es stellte sich als das einzig mögliche Ziel heraus, da nur der Client damit verbunden ist. Sie hat auch ein gutes Signal, daher ist sie ein geeignetes Ziel für das Üben.

Folgendes angezeigt : airodump-ng springt von Kanal zu Kanal und zeigt alle Zugriffspunkte an, von denen es Beacons empfängt. Die Kanäle 1 bis 14 werden für 802.11 b- und g-Standards verwendet (in den USA dürfen nur 1 bis 11 verwendet werden; in Europa von 1 bis 13 mit einigen Ausnahmen; in Japan von 1 bis 14). 802.11a arbeitet im 5-GHz-Band und seine Verfügbarkeit variiert in verschiedenen Ländern stärker als im 2,4-GHz-Band. Im Allgemeinen beginnen bekannte Kanäle zwischen 36 (32 in einigen Ländern) und 64 (68 in einigen Ländern) und zwischen 96 und 165. Auf Wikipedia finden Sie weitere Informationen zur Verfügbarkeit von Kanälen. Unter Linux ist es wichtig, die Übertragung bestimmter Kanäle für Ihr Land zuzulassen / zu deaktivierenCentral Regulatory Domain Agent ; Es muss jedoch entsprechend konfiguriert werden.Der aktuelle Kanal wird oben links angezeigt.Nach einer Weile werden Access Points und (hoffentlich) einige verwandte Clients angezeigt.Der obere Block zeigt die erkannten Zugriffspunkte:Der untere Block zeigt die erkannten Clients:Jetzt müssen Sie das Zielnetzwerk überwachen. Es muss mindestens ein Client damit verbunden sein, da das Hacken von Netzwerken ohne Clients ein komplizierteres Thema ist (siehe So hacken Sie WEP ohne Clients ). Sie sollte WEP-Verschlüsselung verwenden und ein gutes Signal haben. Möglicherweise können Sie die Position der Antenne ändern, um den Signalempfang zu verbessern. Manchmal können einige Zentimeter für die Signalstärke entscheidend sein.Im obigen Beispiel gibt es ein Netzwerk 00: 01: 02: 03: 04: 05. Es stellte sich als das einzig mögliche Ziel heraus, da nur der Client damit verbunden ist. Sie hat auch ein gutes Signal, daher ist sie ein geeignetes Ziel für das Üben.Initialisierungsvektor-Schnüffeln

Aufgrund des Sprunges zwischen Kanälen werden nicht alle Pakete aus dem Zielnetzwerk abgefangen. Daher möchten wir nur einen Kanal abhören und zusätzlich alle Daten auf die Festplatte schreiben, damit wir sie später zum Hacken verwenden können:airodump-ng -c 11 --bssid 00:01:02:03:04:05 -w dump wlan0mon

Mit dem Parameter -wählen Sie den Kanal aus, und der Parameter danach -wist das Präfix der auf die Festplatte geschriebenen Netzwerkspeicherauszüge. Das Flag begrenzt –bssidzusammen mit der MAC-Adresse des Zugangspunkts den Empfang von Paketen auf einen Zugangspunkt. Die Flagge –bssidist nur in neuen Versionen von airodump-ng verfügbar .Vor dem Hacken von WEP benötigen Sie zwischen 40.000 und 85.000 verschiedene Initialisierungsvektoren (Initialisierungsvektor, IV). Jedes Datenpaket enthält einen Initialisierungsvektor. Sie können wiederverwendet werden, sodass die Anzahl der Vektoren normalerweise etwas geringer ist als die Anzahl der erfassten Pakete.Sie müssen also warten, um 40.000 bis 85.000 Datenpakete (von IV) abzufangen. Wenn das Netzwerk nicht ausgelastet ist, dauert es sehr lange. Sie können diesen Vorgang durch einen aktiven Angriff (oder einen Wiederholungsangriff) beschleunigen. Wir werden im nächsten Teil darüber sprechen.Einbrechen

Haben Sie bereits genügend abgefangene Initialisierungsvektoren, die in einer oder mehreren Dateien gespeichert sind, können Sie versuchen, den WEP-Schlüssel zu knacken:aircrack-ng -b 00:01:02:03:04:05 dump-01.cap

Die MAC-Adresse nach dem Flag -bist die BSSID des Ziels und dump-01.capdie Datei, die die erfassten Pakete enthält. Sie können mehrere Dateien verwenden, einfach alle Namen zum Befehl hinzufügen oder beispielsweise den Platzhalter verwenden dump*.cap.Weitere Informationen zu Aircrack- Parametern , Ausgabe und Verwendung finden Sie im Handbuch .Die Anzahl der Initialisierungsvektoren, die zum Knacken eines Schlüssels erforderlich sind, ist nicht begrenzt. Dies liegt daran, dass einige Vektoren schwächer sind und mehr Schlüsselinformationen verlieren als andere. Typischerweise werden diese Initialisierungsvektoren mit stärkeren gemischt. Wenn Sie Glück haben, können Sie einen Schlüssel mit nur 20.000 Initialisierungsvektoren knacken. Oft reicht dies jedoch nicht aus,aircrack-ng kann lange funktionieren (eine Woche oder länger bei hohen Fehlern) und Ihnen dann mitteilen, dass der Schlüssel nicht geknackt werden kann. Je mehr Initialisierungsvektoren Sie haben, desto schneller kann das Hacken stattfinden und dies geschieht normalerweise in wenigen Minuten oder sogar Sekunden. Die Erfahrung hat gezeigt, dass 40.000 bis 85.000 Vektoren zum Hacken ausreichen.Es gibt erweiterte Zugriffspunkte, die spezielle Algorithmen verwenden, um schwache Initialisierungsvektoren herauszufiltern. Infolgedessen können Sie nicht mehr als N Vektoren vom Zugangspunkt abrufen, oder Sie benötigen Millionen von Vektoren (z. B. 5-7 Millionen), um den Schlüssel zu knacken. Sie können im Forum lesen, was in solchen Fällen zu tun ist.Aktive AngriffeDie meisten Geräte unterstützen keine Injektion, zumindest ohne gepatchte Treiber. Einige unterstützen nur bestimmte Angriffe. Lesen Sie die Kompatibilitätsseite und sehen Sie sich die Spalte aireplay an . Manchmal enthält diese Tabelle keine relevanten Informationen. Wenn Sie also das Wort "NEIN" gegenüber Ihrem Fahrer sehen, lassen Sie sich nicht entmutigen, sondern sehen Sie sich die Homepage des Fahrers in der Treiber-Mailingliste in unserem Forum an . Wenn Sie mit einem Treiber, der nicht in der Liste der unterstützten Treiber enthalten war, erfolgreich wiedergeben konnten, können Sie auf der Seite mit der Kompatibilitätstabelle Änderungen vorschlagen und einen Link zu einer Kurzanleitung hinzufügen. (Dazu müssen Sie im IRC ein Wiki-Konto anfordern.)Zuerst müssen Sie sicherstellen, dass die Paketinjektion wirklich mit Ihrer Netzwerkkarte und Ihrem Treiber funktioniert. Der einfachste Weg, dies zu überprüfen, besteht darin, einen Testinjektionsangriff durchzuführen. Stellen Sie sicher, dass Sie diesen Test bestehen, bevor Sie fortfahren. Ihre Karte sollte in der Lage sein, sie zu injizieren, damit Sie diese Schritte ausführen können.Sie benötigen eine BSSID (MAC-Adresse des Zugangspunkts) und eine ESSID (Netzwerkname) des Zugangspunkts, die nicht nach der MAC-Adresse (z. B. Ihrer eigenen) filtern und im verfügbaren Bereich liegen.Versuchen Sie, mit aireplay-ng eine Verbindung zum Access Point herzustellen :aireplay-ng --fakeauth 0 -e "your network ESSID" -a 00:01:02:03:04:05 wlan0mon

Der Wert danach -ist die BSSID Ihres Zugangspunkts.Die Injektion hat funktioniert, wenn Sie so etwas sehen:12:14:06 Sending Authentication Request

12:14:06 Authentication successful

12:14:06 Sending Association Request

12:14:07 Association successful :-)

Wenn nicht:- Überprüfen Sie die Richtigkeit von ESSID und BSSID erneut.

- Stellen Sie sicher, dass die Filterung nach MAC-Adresse auf Ihrem Access Point deaktiviert ist.

- Versuchen Sie dasselbe auf einem anderen Zugangspunkt.

- Stellen Sie sicher, dass Ihr Treiber ordnungsgemäß konfiguriert und unterstützt wird.

- Anstelle von "0" versuchen Sie "6000 -o 1 -q 10".

ARP-Wiedergabe

Jetzt, da wir wissen, dass die Paketinjektion funktioniert, können wir etwas tun, das das Abfangen von Initialisierungsvektoren erheblich beschleunigt: eine Angriffsinjektion von ARP-Anforderungen .Hauptidee

In einfachen Worten, ARP sendet eine Broadcast-Anfrage an eine IP-Adresse, und ein Gerät mit dieser IP-Adresse sendet eine Antwort zurück. Da WEP nicht vor Wiederholungen schützt, können Sie ein Paket schnüffeln und es immer wieder senden, solange es gültig ist. Sie müssen also nur die an den Access Point gesendete ARP-Anforderung abfangen und wiedergeben, um Datenverkehr zu erstellen (und Initialisierungsvektoren abzurufen).Fauler Weg

Öffnen Sie zuerst ein Fenster mit Airodump-ng , das den Verkehr schnüffelt (siehe oben). Aireplay-ng und Airodump-ng können gleichzeitig arbeiten. Warten Sie, bis der Client im Zielnetzwerk angezeigt wird, und starten Sie den Angriff:aireplay-ng --arpreplay -b 00:01:02:03:04:05 -h 00:04:05:06:07:08 wlan0mon

-bzeigt auf die Ziel-BSSID, -hauf die MAC-Adresse des verbundenen Clients.Jetzt müssen Sie auf das ARP-Paket warten. Normalerweise müssen Sie einige Minuten warten (oder den Artikel weiter lesen).Wenn Sie Glück haben, sehen Sie so etwas:Saving ARP requests in replay_arp-0627-121526.cap

You must also start airodump to capture replies.

Read 2493 packets (got 1 ARP requests), sent 1305 packets...

Wenn Sie die Wiedergabe stoppen müssen, müssen Sie nicht warten, bis das nächste ARP-Paket angezeigt wird. Sie können einfach zuvor abgefangene Pakete mithilfe des Parameters verwenden -r <filename>“--ivs”wenn Sie den Befehl ausführen. Für Aircrack Einsatz “aircrack -z <file name>”-x <packets per second>Aggressiver Weg

Die meisten Betriebssysteme leeren den ARP-Cache beim Herunterfahren. Wenn Sie das nächste Paket nach dem erneuten Verbinden senden müssen (oder einfach nur DHCP verwenden), senden sie eine ARP-Anfrage. Als Nebeneffekt können Sie die ESSID und möglicherweise den Keystream während der erneuten Verbindung abhören. Dies ist nützlich, wenn die ESSID Ihres Ziels ausgeblendet ist oder wenn die Authentifizierung mit gemeinsamem Schlüssel verwendet wird.Lassen Sie Airodump-ng und Aireplay-ng funktionieren. Öffnen Sie ein anderes Fenster und starten Sie einen Deauthentifizierungsangriff :Hier -aist die BSSID des Access Points, die -MAC-Adresse des ausgewählten Clients.Warten Sie einige Sekunden und die ARP-Wiedergabe funktioniert.Die meisten Kunden versuchen, die Verbindung automatisch wiederherzustellen. Das Risiko, dass jemand diesen Angriff erkennt oder zumindest darauf achtet, was im WLAN passiert, ist jedoch höher als bei anderen Angriffen.Weitere Tools und Informationen dazu finden Sie hier .Erfahren Sie mehr über den Kurs